Günümüz teknolojisinde yaptığımız herşey bir sistem (sistemler bütünü) veya bir ağ (kapalı/açık) üzerinden gerçekleşmektedir. İster bilgisayarımızda, ister mobil cihazlarımızda kullandığımız neredeyse tüm uygulamalar bir ağ ortamına veya sistemler bütününe bağlı olarak çalışmakta ve bu sayede kendini geliştirmektedir. Günümüzde bu süreç öyle bir aşamaya evrildi ki artık internet ağı olmadan kullandığımız cihazların hiç bir anlamı kalmadı diyebiliriz. Yoğun olarak kullandığımız bu cihazlarda neredeyse tüm programlar veya uygulamalar internet ağı üzerinden kendini güncelleyip geliştirmekte veya bağlı oldukları iç ağ sistemleri ile entegre bir şekilde çalışmaktadır.

Dolayısıyla hayatın her alanında yaşanan ve adına "İnternet Ağı" dediğimiz bu büyük devrim sayesinde insanların yaşam kaliteleri artmış ve hedeflerine daha hızlı bir şekilde ulaşır evreye geçmişlerdir. Kısacası Dünya bir network ağı ile birbirine bağlanmış ve sürekli bir veri akışı ile gelişerek yüzyılımıza damgasını vurmaktadır. Her yıl bu veri akışı katlanarak çoğalmakta ve bu çoğalma ile veri iletim hızımız artmaktadır.

Teknoloji alanında bahsettiğimiz bu gelişim ve veri artışı elbette sadece masum kişileri kapsamıyor. Bu yoğun veri akışından kendine pay çıkarmak isteyenler, verileri analiz ederek çeşitli bilgi hırsızlığı yapmak isteyenleri de cezbediyor. Dolayısıyla hacker'lık (hırsızlık) da bu yeni çağda evrilip gelişiyor.

Buna göre hacker'ların Aktif ve Pasif olmak üzere iki temel saldırı yöntemleri mevcuttur. En yaygın saldırı türleri ise;

Ancak bizler bir hırsız gözüyle değil, siber güvenlik uzmanı veya adli bilişim uzmanı gözüyle konumuzu değerlendirmekteyiz. Biliyoruz ki; bir adli bilişim veya siber güvenlik uzmanı bir dedektifin araştırma becerilerine, bir avukatın hukuki becerilerine ve bir suçlunun hesaplama becerilerine sahip olmalıdır.

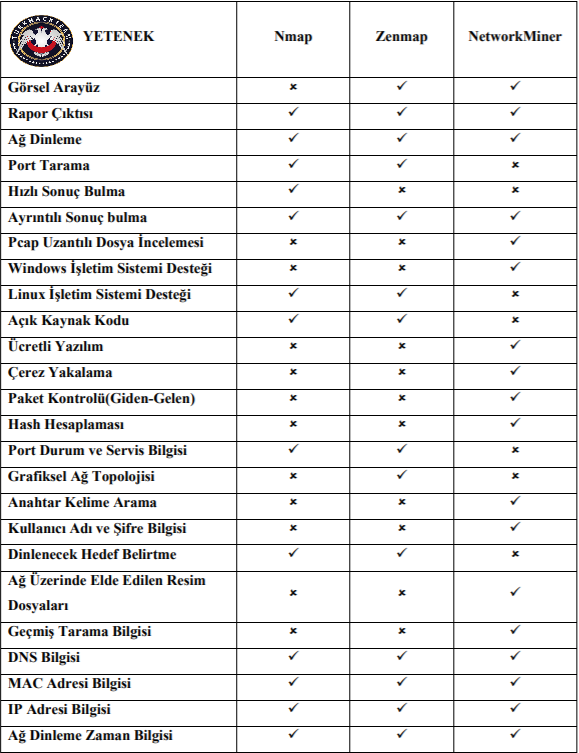

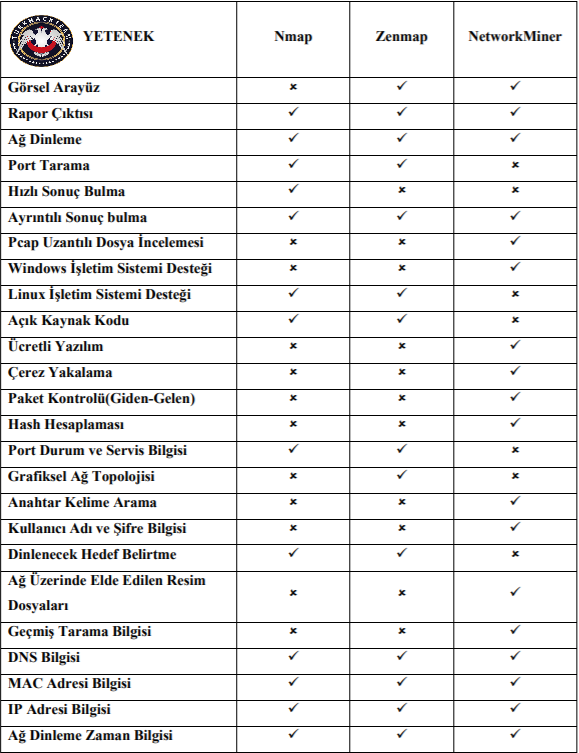

Bir ağ analizi öncelikle Nmap ve Zenmap gibi gelişmiş ağ analiz programları aracılığı ile elde edilen bilgilerin NetworkMiner gibi inceleme programları tarafından verilerin işlenmesi yöntemiyle yapılmaktadır. Dolayısıyla bir ağ üzerinde gerçekleşen veri trafiğinden bir bilgi elde etmek isteyen kişi bu saydığımız programlara mutlaka ihtiyaç duyar. Ancak bahsettiğimiz bu programları aktif olarak kullanabilmek veya hakim olabilmek için hem Windows İşletim Sistemine hem de Linux İşletim Sistemine de sahip olunması gerekir. Çünkü Nmap ve Zenmap ağ analiz programları Linux İşletim Sistemi ile çalışırken NetworkMiner programı ise sadece Windows İşletim Sistemi ile çalışmaktadır.

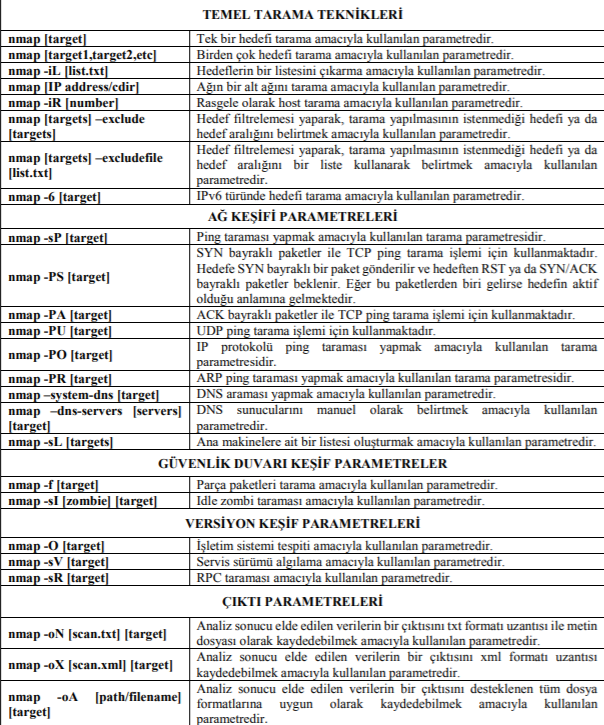

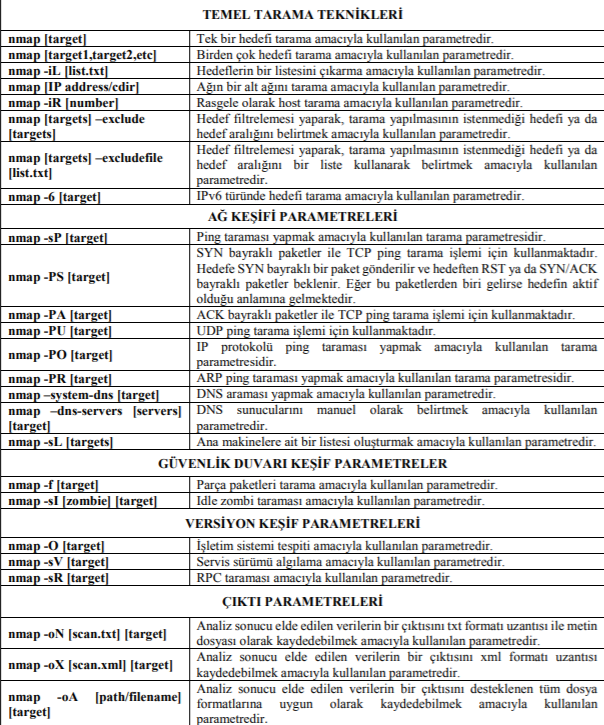

Nmap ve Zenmap programları ağ tarama ve analiz işlemlerini çeşitli parametrelerle gerçekleştirir.

Buna göre aşağıda ki komut parametreleri kullanılarak hedeflenen bilgilere kolayca ulaşılabilir;

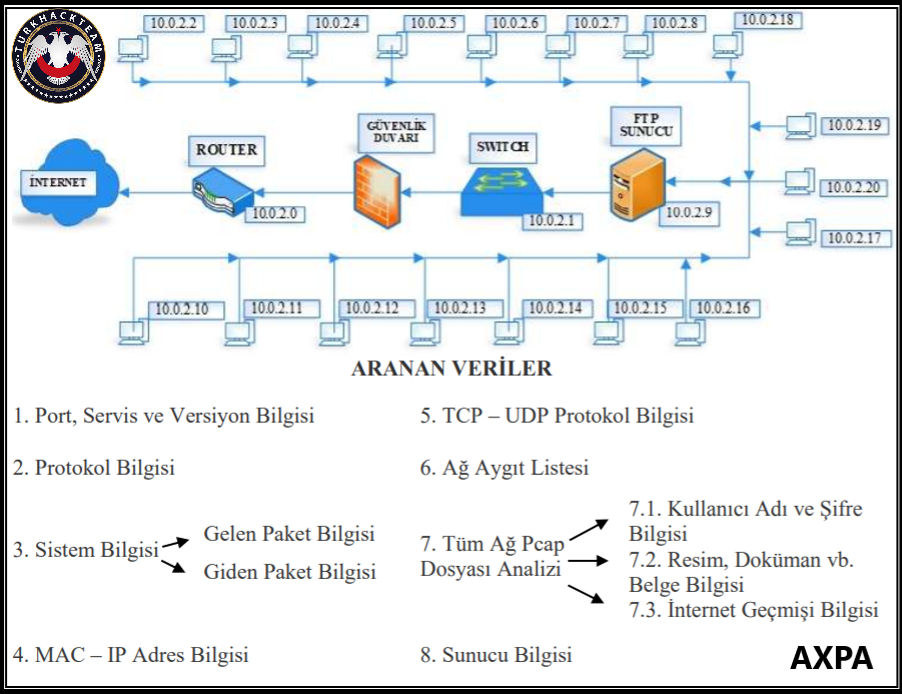

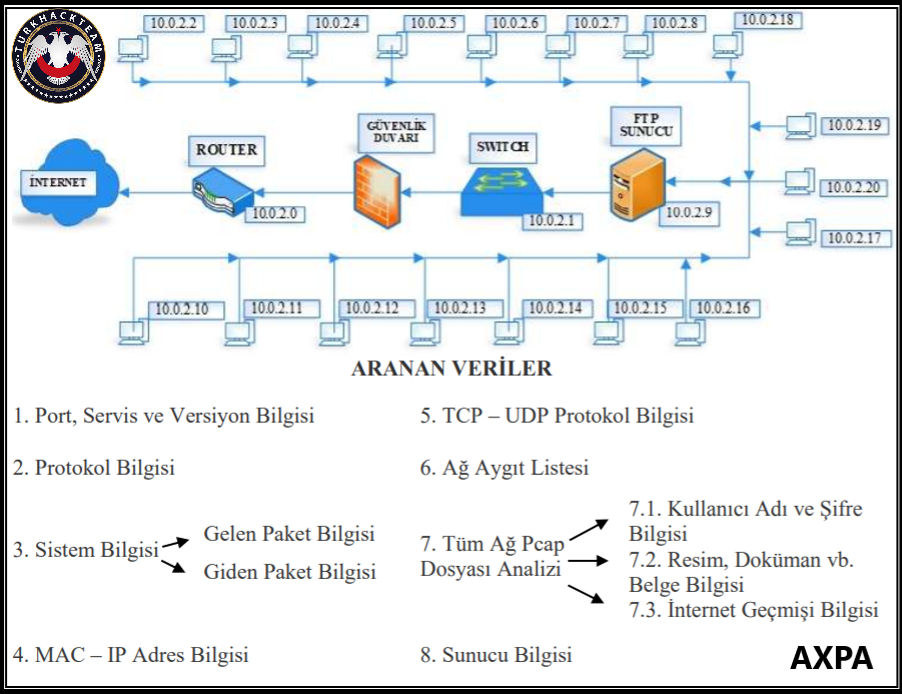

Buna göre aşağıda ki örnek senaryo ile Hacking Yöntemleri (Penetrasyon Testing Uygulamaları) gerçekleştirilebilir;

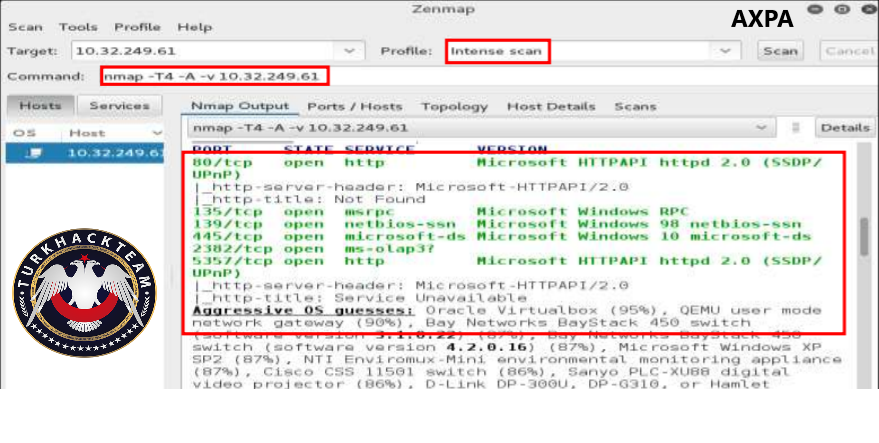

Yukarıda ki görselde belirtilen ağ topolojisinde "aranan verilere" ulaşabilmek için öncelikle Nmap ve Zenmap programlarını kullanmak gerekir.

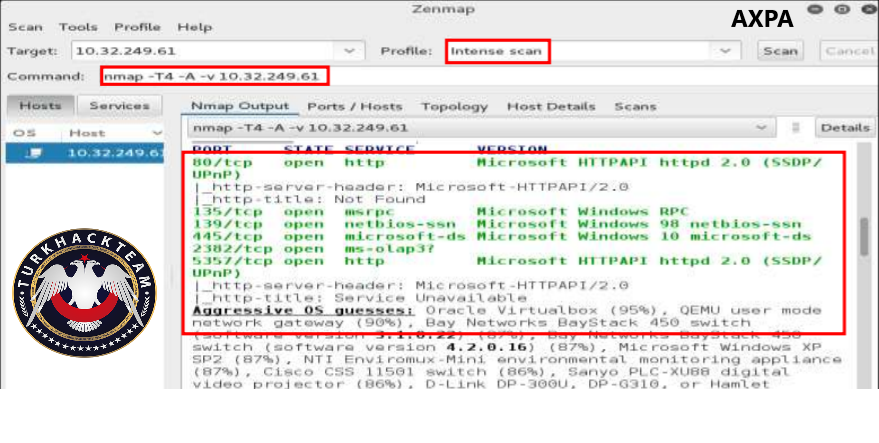

* Buna göre genel bilgi almak adına "nmap –T4 –A –v IP Adres" kodu girilerek işleme başlanır.

Bu sayede hedefin işletim sistemi, açık portları, server bilgileri elde edilir.

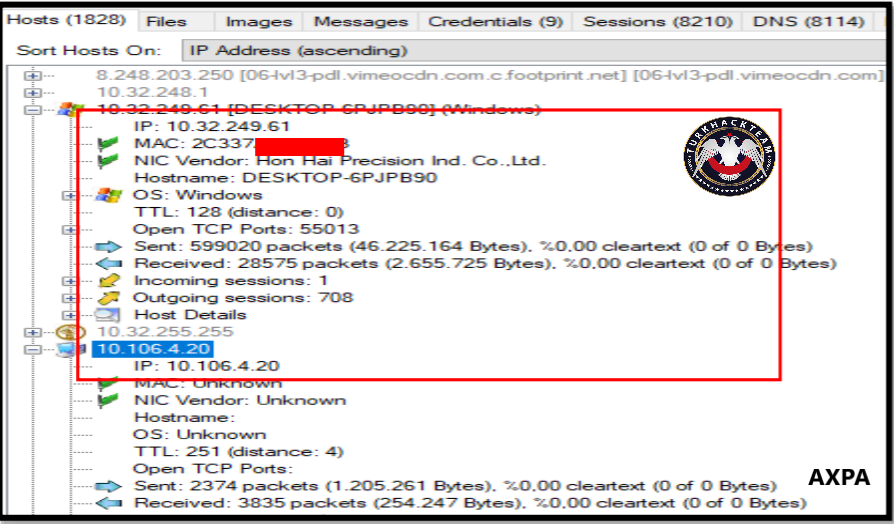

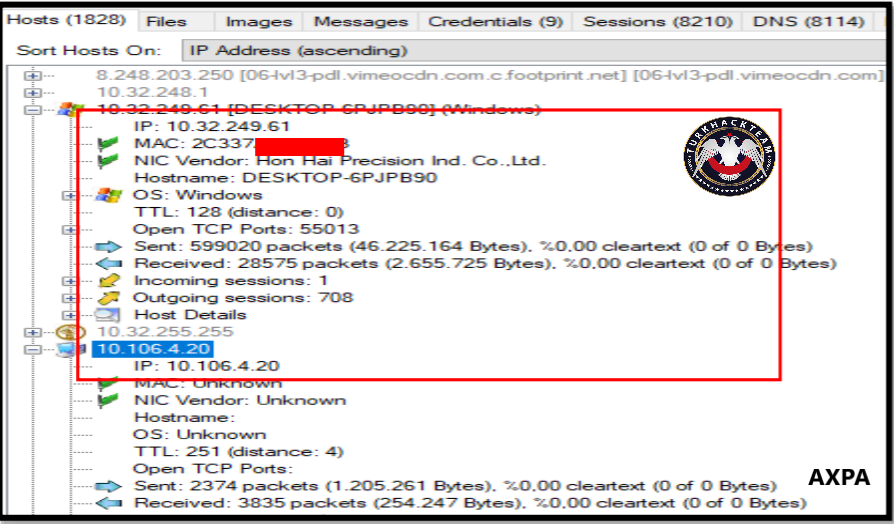

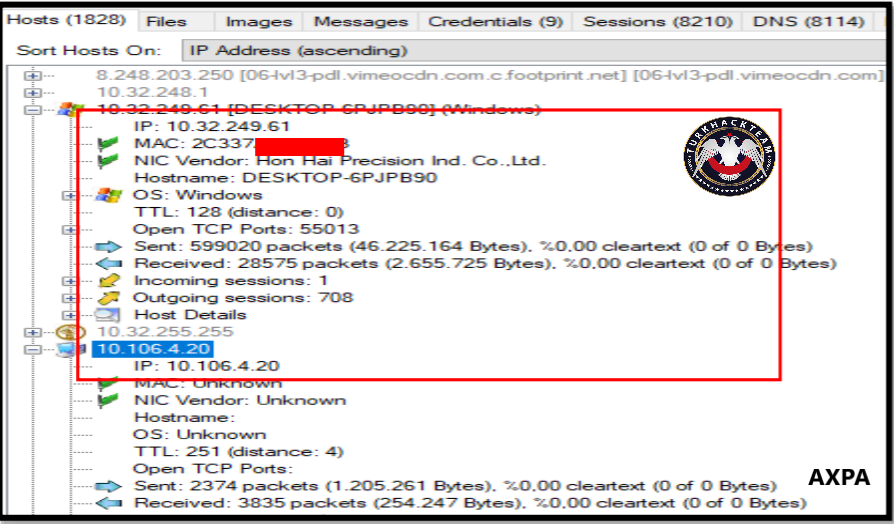

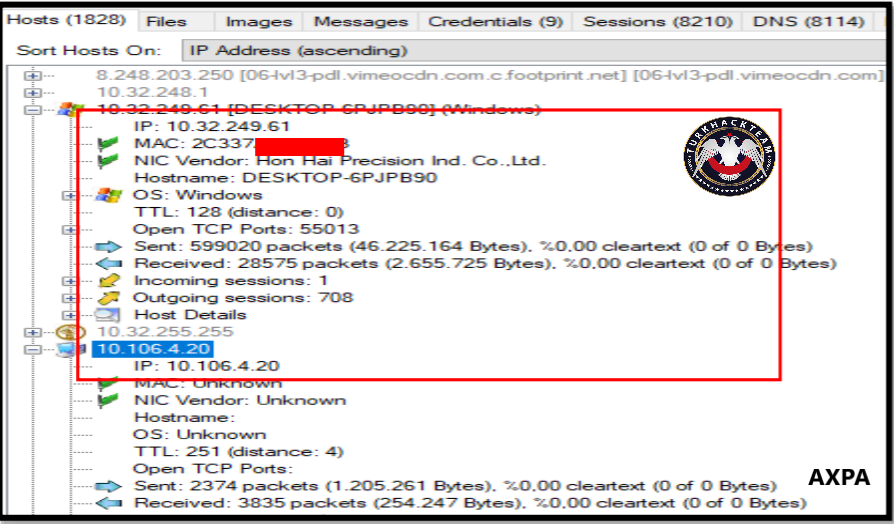

* Eğer daha derin bilgilere ulaşılmak istenirse NetworkMiner programı kullanarak hedefimizin MAC adresine, cihaz adına ve hangi açık portlardan ne kadarlık veri gönderildiğine dair bilgilere ulaşılabilir.

Yaptığımız bu aşamaya kadar tamamen hedef sistem hakkında ayrıntılı bilgi elde etmeye yönelik çalışma gerçekleştirdik. Şimdi ise bu bilgiler ışığında zayıf halka olarak tabir edilen ve sömürü gerçekleştirebileceğimiz asıl hedefimizi tespite yöneleceğiz. Bu tespiti Zenmap programı yardımıyla yapmalıyız.

Yaptığımız bu aşamaya kadar tamamen hedef sistem hakkında ayrıntılı bilgi elde etmeye yönelik çalışma gerçekleştirdik. Şimdi ise bu bilgiler ışığında zayıf halka olarak tabir edilen ve sömürü gerçekleştirebileceğimiz asıl hedefimizi tespite yöneleceğiz. Bu tespiti Zenmap programı yardımıyla yapmalıyız.

Sonuç olarak ==> Bir ağa nasıl sızılacağı, sızılan ağda dikkat etmemiz gereken asıl verilerin neler olduğu ve hangi program ve komutlar dizisiyle hedeflediğimiz verilere nasıl ulaşılacağını öğrenmiş olduk. Bu sayede bir ağ üzerinde oluşan her türlü verinin nasıl takip edilip analiz edileceğini de anlamış olduk.

Adli Bilişim Uzmanları işte bu tarz yöntem ve becerilerle hedeflerine ulaşmaktadır. Bilinmelidir ki; sayısala dayanan her tür bilgi mahkemeler nezrinde bir delil olarak kabul edilir ve işlem görür.

Dolayısıyla hayatın her alanında yaşanan ve adına "İnternet Ağı" dediğimiz bu büyük devrim sayesinde insanların yaşam kaliteleri artmış ve hedeflerine daha hızlı bir şekilde ulaşır evreye geçmişlerdir. Kısacası Dünya bir network ağı ile birbirine bağlanmış ve sürekli bir veri akışı ile gelişerek yüzyılımıza damgasını vurmaktadır. Her yıl bu veri akışı katlanarak çoğalmakta ve bu çoğalma ile veri iletim hızımız artmaktadır.

Teknoloji alanında bahsettiğimiz bu gelişim ve veri artışı elbette sadece masum kişileri kapsamıyor. Bu yoğun veri akışından kendine pay çıkarmak isteyenler, verileri analiz ederek çeşitli bilgi hırsızlığı yapmak isteyenleri de cezbediyor. Dolayısıyla hacker'lık (hırsızlık) da bu yeni çağda evrilip gelişiyor.

Buna göre hacker'ların Aktif ve Pasif olmak üzere iki temel saldırı yöntemleri mevcuttur. En yaygın saldırı türleri ise;

Aktif Saldırı Türleri

| Spoofing Attack | Bir ağ üzerinden farklı bir sisteme erişilmek istenildiğinde, erişimin sağlandığı IP adresinin sunucu üzerinde farklılık göstermesi ile oluşmaktadır. |

| Modification Attack | Paket dinleme, yönlendirme ve giden/gelen paketlerin sayısının bilgisi gibi verilerin elde edilmesi. |

| Wormhole Attack | Elde edilen veri paketinin ağdaki başka bir bağlantıya yönlendirme işlemidir. |

| Denial of Services Attack | İletiyi, ağda ki diğer bir bağlantıya göndermesi ve ağın bant genişliğini tüketmesi ile gerçekleşmektedir. |

| Sinkhole Attack | Baz istasyonunun tam ve doğru bilgi elde etmesini engelleyen bir servis saldırısıdır. |

Pasif Saldırı Türleri

| Traffic Analysis | İletişim yolunu algılamak, dinlemek, analiz etmek ve sonucunda veri elde etmek için kullanılır. |

| Eavesdropping | Mobil ağ üzerinde kritik bilgileri elde etmek için dinlemede kullanılır. |

| Monitoring | Sürekli ve anlık olarak ağ trafiğini izleme ve verileri okuma amacıyla kullanılır. |

Ancak bizler bir hırsız gözüyle değil, siber güvenlik uzmanı veya adli bilişim uzmanı gözüyle konumuzu değerlendirmekteyiz. Biliyoruz ki; bir adli bilişim veya siber güvenlik uzmanı bir dedektifin araştırma becerilerine, bir avukatın hukuki becerilerine ve bir suçlunun hesaplama becerilerine sahip olmalıdır.

Ağ Analizi Nasıl Yapılır ve Hacking Yöntemleri Nelerdir?

Bir ağ analizi öncelikle Nmap ve Zenmap gibi gelişmiş ağ analiz programları aracılığı ile elde edilen bilgilerin NetworkMiner gibi inceleme programları tarafından verilerin işlenmesi yöntemiyle yapılmaktadır. Dolayısıyla bir ağ üzerinde gerçekleşen veri trafiğinden bir bilgi elde etmek isteyen kişi bu saydığımız programlara mutlaka ihtiyaç duyar. Ancak bahsettiğimiz bu programları aktif olarak kullanabilmek veya hakim olabilmek için hem Windows İşletim Sistemine hem de Linux İşletim Sistemine de sahip olunması gerekir. Çünkü Nmap ve Zenmap ağ analiz programları Linux İşletim Sistemi ile çalışırken NetworkMiner programı ise sadece Windows İşletim Sistemi ile çalışmaktadır.

Nmap ve Zenmap programları ağ tarama ve analiz işlemlerini çeşitli parametrelerle gerçekleştirir.

Buna göre aşağıda ki komut parametreleri kullanılarak hedeflenen bilgilere kolayca ulaşılabilir;

Buna göre aşağıda ki örnek senaryo ile Hacking Yöntemleri (Penetrasyon Testing Uygulamaları) gerçekleştirilebilir;

Yukarıda ki görselde belirtilen ağ topolojisinde "aranan verilere" ulaşabilmek için öncelikle Nmap ve Zenmap programlarını kullanmak gerekir.

* Buna göre genel bilgi almak adına "nmap –T4 –A –v IP Adres" kodu girilerek işleme başlanır.

Bu sayede hedefin işletim sistemi, açık portları, server bilgileri elde edilir.

* Eğer daha derin bilgilere ulaşılmak istenirse NetworkMiner programı kullanarak hedefimizin MAC adresine, cihaz adına ve hangi açık portlardan ne kadarlık veri gönderildiğine dair bilgilere ulaşılabilir.

* İlk olarak zafiyet oluşturacak açık ve kapalı portları tespit ederek işe başlayabiliriz. Bunun için "nmap - sS - sV - Pn - top-ports 10 nmap[ip adres]" komutu girilerek tespit edilebilir. Bu komut sayesinde en yoğun kullanılan ilk 10 portun tüm bilgilerine erişilebilir;

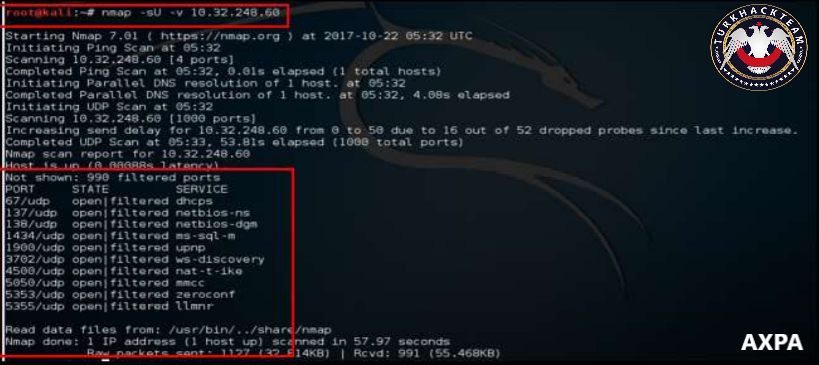

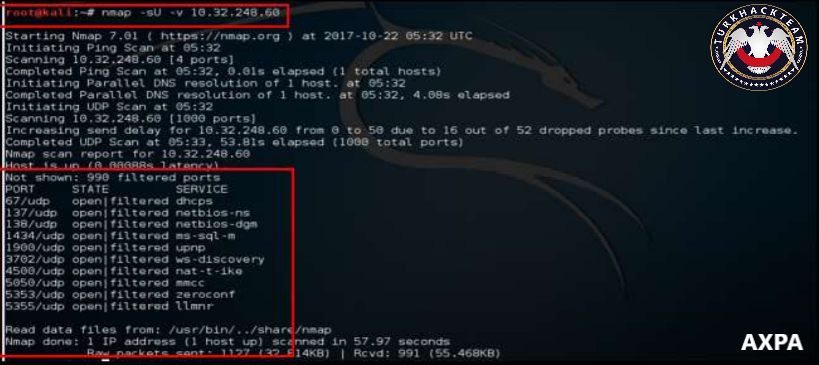

Şimdi ise asıl olan püf noktaya geldik ==> Karşı hedefe yapılan ağ saldırılarında öğrenilmesi gereken en önemli bilgilerin başında protokol bilgisi gelmektedir. Buna göre; TCP ve UDP protokolleri farklı çalışma yöntemlerine sahiptir. TCP protokolü verinin karşı hedefe ulaşıp ulaşmadığı “Threeway Handshake” denilen yöntem ile kontrol ederken, UDP protokolü veri iletiminin yapılıp yapılmadığını kontrol etmez. UDP protokolü ile yapılan veri iletiminde kontrol durumu olamamasından dolayı, UDP Flood saldırılarında karşı hedefe rastgele çok fazla sayıda UDP paketi gönderilmesiyle Dos saldırısı yapılabilmektedir.

* Artık elde ettiğimiz veriler ışığında UDP Flood saldırısı veya veri paketleri elde etmek için açık olan UDP portlarını tespite yönelebiliriz. Bunun için "nmap -Su -v [ip adres]" komutu kullanarak UDP port taramasını başlatabiliriz.

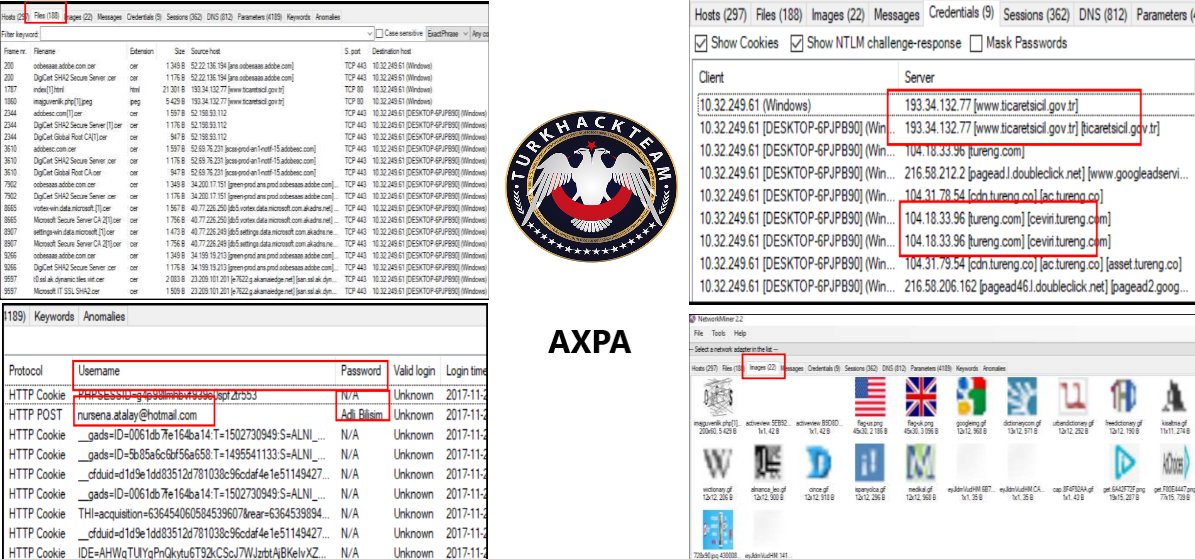

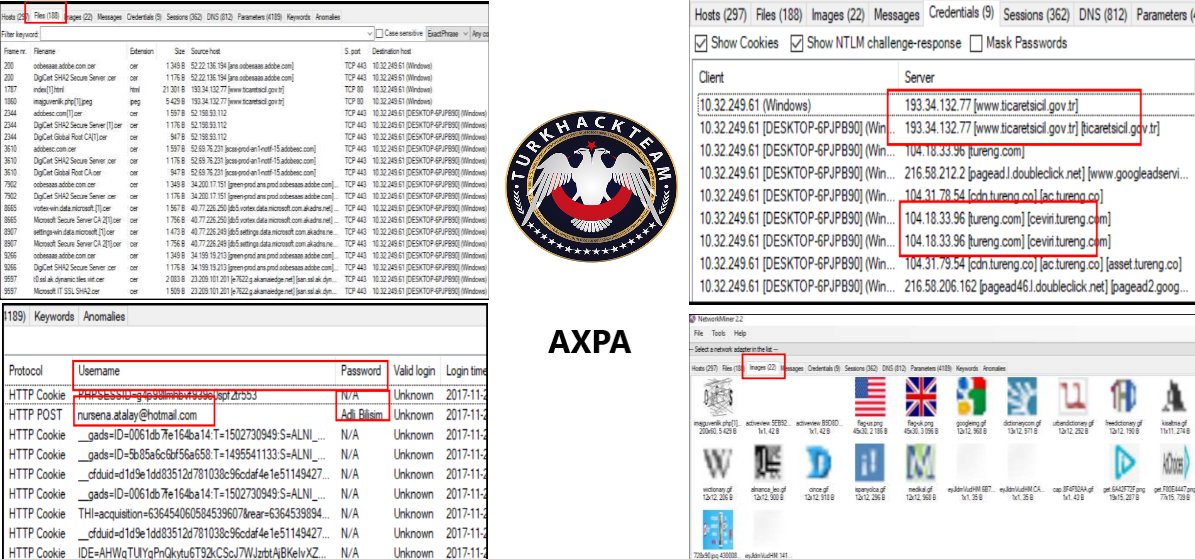

* Şimdi ise "pcap" uzantılı elde ettiğimiz paket verilerini NetworkMiner programı yardımıyla ağ analizi sonucu kaydedilen ağ dosyalarının inceleme ve analizini yapabiliriz. Bu sayede elde edeceğimiz temel veriler internet geçmişi, dosya bilgileri, resim dosyaları, kullanıcı adı ve şifreleri gibi bilgilere ulaşabiliriz.

* Şimdi ise "pcap" uzantılı elde ettiğimiz paket verilerini NetworkMiner programı yardımıyla ağ analizi sonucu kaydedilen ağ dosyalarının inceleme ve analizini yapabiliriz. Bu sayede elde edeceğimiz temel veriler internet geçmişi, dosya bilgileri, resim dosyaları, kullanıcı adı ve şifreleri gibi bilgilere ulaşabiliriz.

Sonuç olarak ==> Bir ağa nasıl sızılacağı, sızılan ağda dikkat etmemiz gereken asıl verilerin neler olduğu ve hangi program ve komutlar dizisiyle hedeflediğimiz verilere nasıl ulaşılacağını öğrenmiş olduk. Bu sayede bir ağ üzerinde oluşan her türlü verinin nasıl takip edilip analiz edileceğini de anlamış olduk.

Adli Bilişim Uzmanları işte bu tarz yöntem ve becerilerle hedeflerine ulaşmaktadır. Bilinmelidir ki; sayısala dayanan her tür bilgi mahkemeler nezrinde bir delil olarak kabul edilir ve işlem görür.

Son düzenleme: