Öncelikle Herkese Merhabalar Ben Moderasyon Ekibinden Daeky Bugün Yine Bir Davranışsal Analiz Makalesi İle Karşınızdayım Her Zaman'ki Gibi Yine Aynı Şekilde Bir Programı Analiz Edeceğiz / İsterseniz Başlayalım

Önemli Not :

Davranışsal Analiz Sanal Makina Üzerinde Yapılmıştır / Zararlı Yazılım İçeren - Risk Taşıyan Hiçbir Dosyayı Sisteminizde Kesinlikle Test Etmeyin - Kullanmayınız - Sisteminiz Ciddi Ölçüde Zarar Görebilir .

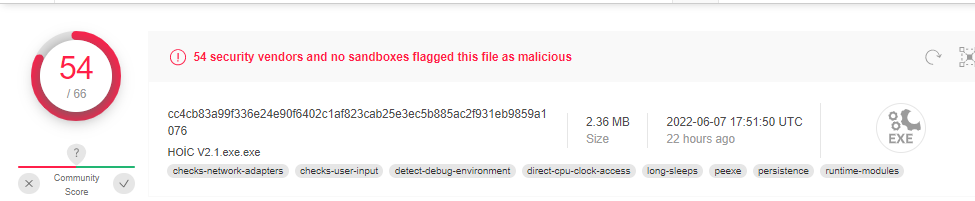

Dosyanın Statik Analiz ( Virüs Total ) Sonucu Bu Şekilde Bahsetmek'te Fayda Var Yani Programın Risk'li Olduğu Kesin 66 Antivirüs Duvarı İçerisinden 54 Antivirüs Duvarı Nesneyi Zararlı Olarak Algılamış .

Dosya Bilgileri =

Uzantı - EXE

Types - PEEXE

Oluşturulma Tarihi - 7 Haziran 2022 18:59

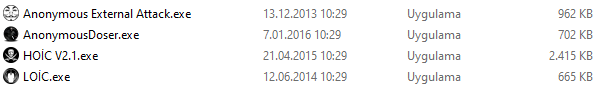

Dosya Github Platformu Üzerinden Paylaşılmış Normalde Github Üzerinde Zararlı Yazılım İçeren Dosya Paylaşılması Yapılmaz Fakat Saldırgan Farklı Bir Yol Denemiş Bu Sayede İlk Baştan Güvenilir Hissi Kullanıcıya Vermiş Tabi Bunu Bilinçli Bir Kişi Gerçekten İndirirmi Konusu Kapalı Kutu Paketin İçerisinde'ki Programların Hepsi 7-8 Senelik Yani Kendi Netwörkünüze Vurursunuz Sadece Ayrıca Şunu'da Söylemem'de Büyük Fayda Var Anonymous Basit Bir Belge Uzantısına Bile Exploit Gömerken Programlara Malware Olmama Oranı Çok Düşük Seviyelerde .

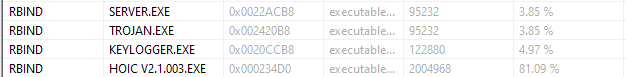

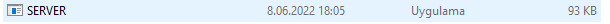

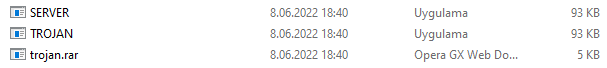

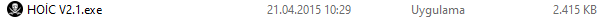

Rar İçerisinde 4 Tane Çok Yüksek Riskli Program Var Biz Sadece HOİCİ Analiz Yapacağız Fakat Diğer Programlara'da Kısa Sürede Bakma Şansım Oldu Server Dosyaları Diğer Programlara'da Aynı Şekilde Entekre Edilmiş .

İnceleyeceğimiz Program HOİC Adlı Çöp Bir Dos Saldırı Aracı Dosyanın Zararlı Yazılım İçerdiği Zaten Virüs Totalde'de ( Statik Analiz ) 'de Görünüyor Fakat Risk'ten - İçerdiği Zararlı Dosyaları Tespit Etmek İçin Biz Davranışsal Analizini Yapacağız .

Win32/TrojanDropper.Binder.NBH

Backdoor.RAT.DDS

Win32:KeyloggerX-gen [Trj]

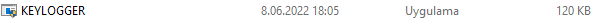

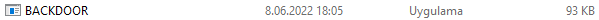

Programa Entekre Edilmiş 4 Tane Server Dosyası Var Bunların 3 Tanesi Backdoor Bir Tanesi'de Keylogger

1 - Keylogger Server

BACKDOOR'S

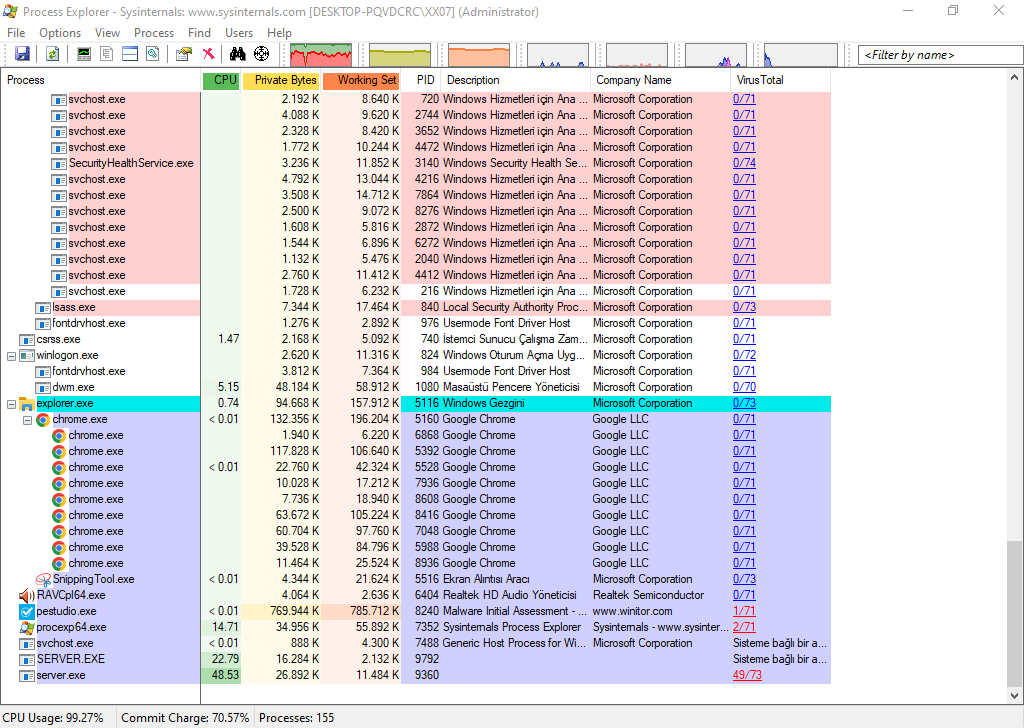

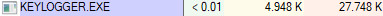

Görüldüğü Üzere Trojan.EXE - server.exe İsminde Keylogger.exe - KEYLOGGER.EXE İsminde Ve Son Olarak SERVER.EXE - SERVER.EXE İsmi Üzerinden Arka Planda Çalışmaktalar

SERVER.EXE = %16-20 CPU

server.exe = %30-50 CPU

KEYLOGGER.EXE = %1-10 CPU

Değerleri Arasında Güç Tüketimi Mevcut Sistem Yükü Oldukça Arttıyor Aktif Kaldığı Sürece Serverların !!!!!

DROPPER'S

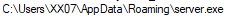

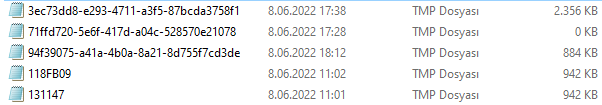

server.exe Yani Programda'ki Trojan Backdoor Serverına Dropper Özelliği Eklenmiş Ekranda Görüldüğü Üzere Kendini =

C/USERS/APPDATA/ROAMİNG/server.exe

Dosya Yoluna Kopyalıyor .

--------------------------------------------------------------------------------

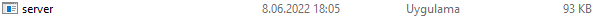

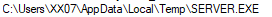

SERVER.EXE Üzerinde'de Dropper Özelliği Mevcut Dropper İşleminin Gerçekleştiği Dosya Yolu =

C/USERS/APPDATA/LOCAL/TEMP/SERVER.EXE

--------------------------------------------------------------------------------

KEYLOGGER.EXE DROPPER

C/USERS/APPDATA/LOCAL/TEMP/KEYLOGGER.EXE

---------------------------------------------------------------------------------

EK Dropper Dosyaları

C/DESKTOP Yoluna'dada Dropper Kalıntıları Var Bunlar Direk Olarak Programın Açıldıktan Sonrasın'da Server Dosyasının Fake Error Mesajından Sonra Geliyor .

--------------------------------------------------------------------------------

Keylogger Log Dosyaları = Keylogger Her 20-25-30 Dakikaları Arasında Sızım İşleminin Başarılı İle Tamamlandığı Sistemlerde Log Kayıtları - Klavye Hareketlerini Tutup Saldırgana Gönderiyor

Bir Kaç Dk Sonra Aynı Şekilde Bir Log - Hareket Kayıt Dosyası Daha Geldi Yani Bu Metin Belgelerinin Keylogger'a Ait Olduğuna Artık Eminiz .

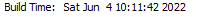

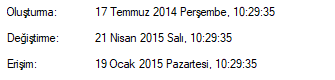

Backdoor'un Oluşturulma Tarihi 4 Haziran 2022 Saat = 10:11

Fakat Dosyanın Oluşturulma Ve Değiştirilme Tarihi Çok Eski Yani Saldırganın Amacı Şu = Program Eski Deyip Rat Server'ının Panelinin Kontrol Edilmeyeceğini Söylemek İstenmiş Zaman'dan Dolayı Fakat Bu Yalan .

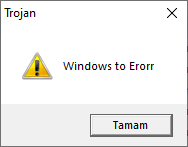

Backdoor'lar Fake Error Mesajı Veriyor Açılış Anından İtibaren Fakat Benim Dikkatimi Çeken Şu Neden Trojan İsmi Biraz Komik / Manuel Tespit Edilme Oranını Saldırgan Kendi Elleriyle Arttırmış .

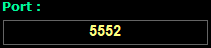

HOST = 127.0.01

PORT = 5552

--------------------

Bir Önceki Analiz'deki Gibi Bur'dada Backdoor Dosyaları NJRAT İle Oluşturulmuş .

Çün'ki Njratın Başlangıçtaki Sunduğu Port Numarası SS'de' Görüldüğü Gibi ; 5552

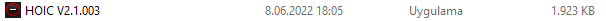

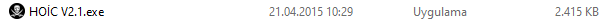

Dropper İşleminde Gerçekleşen Dosyaların Dağıtımları Sırasın'da İconu Değiştirilmiş Asıl Kullanılan HOİC Programı Bu .

Fakat Binder İşlemi Sırasın'da İcon Eklenmiş Yani Program Crack Versiyon Gibi Gösterilmiş Saldırgan Tarafından .

Son düzenleme: