- 21 Haz 2015

- 238

- 58

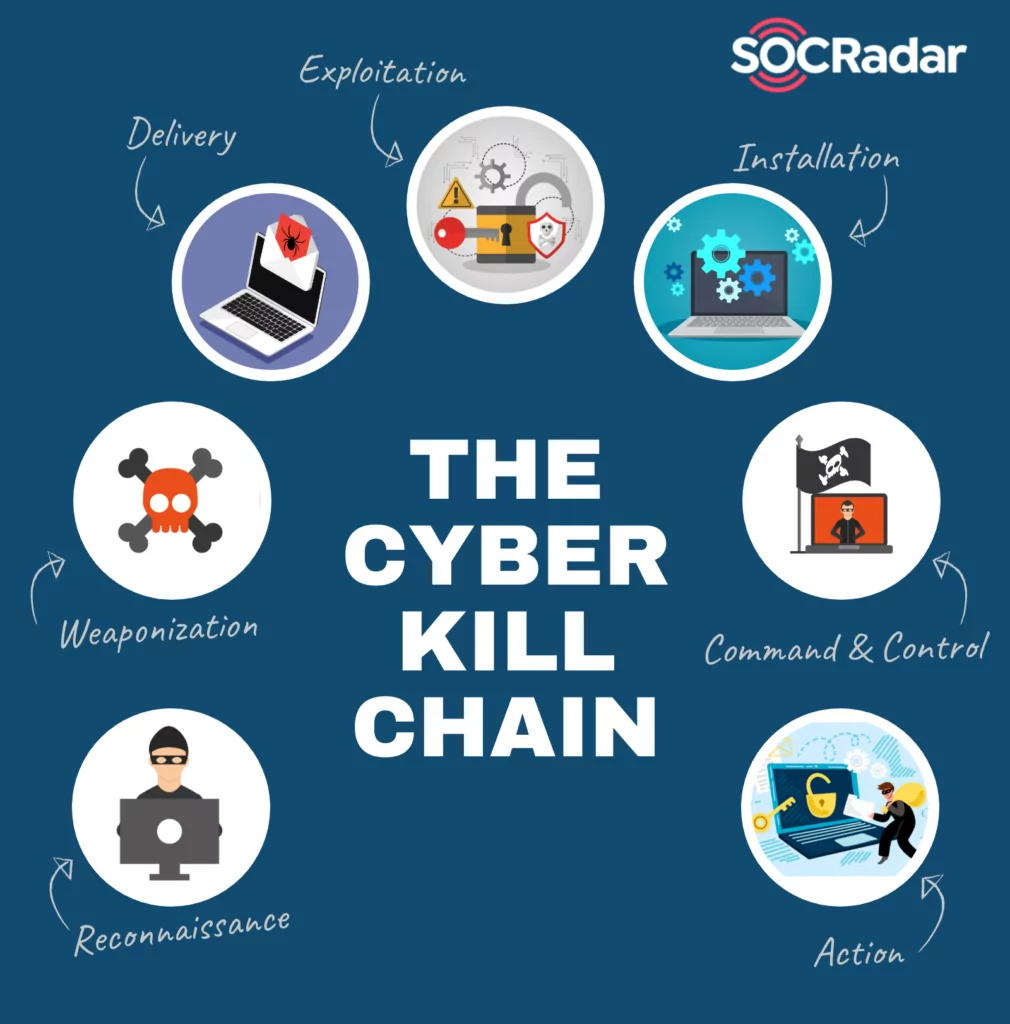

CYBER KILL CHAIN - YAŞAM DÖNGÜSÜ

Günümüzde siber camiada analiz amacıyla kullanılan tüm saldırı analiz modelleri bu modeller üzerine kurulmuştur. Bu modeller dünyanın büyük silah üreticilerinden biri olan Locheed Martin Firmasının geliştirdiği Cyber Kill Chain ile sonradan Fireeye tarafından satın alınan Mandiant firması tarafından geliştirilen Attack Life Cycle modelleridir. Ben bugün sizlere Cyber Kill Chan'i anlatacağım.

Nedir Bu Cyber Kill Chain ?

"Kill Chain" ya da Ölüm Zinciri aslında askeri bir terim olarak ortaya çıkmıştır ve askerler tarafından hedefli bir saldırının aşamalarını tanımlamak için kullanılmaktadır. Lockheed Martin firması, Cyber Kill Chain modelini hedefli saldırıları (veya APT'leri) analiz etmek amacıyla uyarlayarak sonradan oluşturmuştur. Son yıllarda yaygın olarak kullanılagelen bu model de hedefli siber saldırıların 7 adımda gerçekleştiği öngörülmektedir.Bu adımların her biri bir diğerine bağlıdır, bir adım gerçekleşmeden diğer adıma geçilemez, o nedenle zincir olarak nitelenmiştir. Zincir, en zayıf halkası kadar güçlüdür deyimi bu noktada savunan taraf için değil saldıran taraf için kullanılmaktadır. Modelin ana fikrini "Saldırı adımlarının herhangi birinin başarısızlığa uğraması saldırıyı başarısız kılacaktır" düşüncesi oluşturmaktadır. Kısaca bu adımları açıklayalım.