- 8 Eyl 2016

- 1,646

- 996

Merhaba, bu konuda PMA Lab 3-1 zararlısının bellek döküm analizini yapacağız. Sisteme zararlı bulaşmış bende sistemin bellek imajını dumpit aracı ile aldım. Bu imaj dosyasını da volatility ile inceleyip zararlının analizini gerçekleştireceğiz.

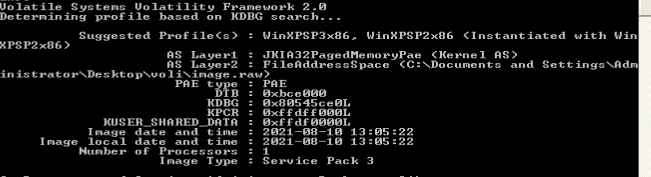

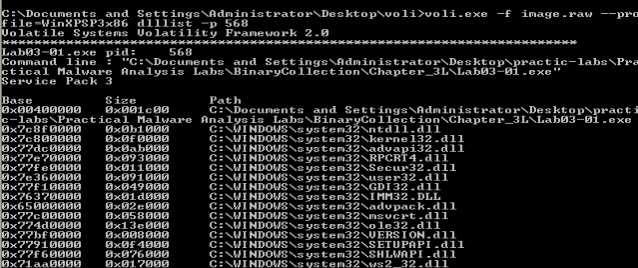

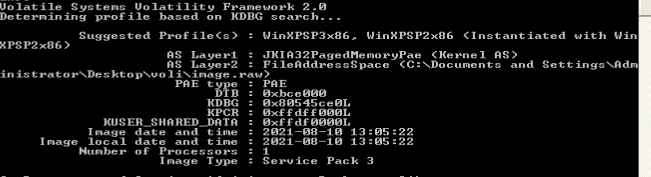

İmaj dosyamı image.raw isminde kaydedip volatility aracım ile imageinfo parametresini kullanarak imajın hangi işletim sisteminde alındığını öğrenmeyi hedefliyorum.

Windows XP SP3 x86 mimarisinde imajın alındığını söylüyor. Şimdi imaja ait süreç listesini inceleyeceğim.

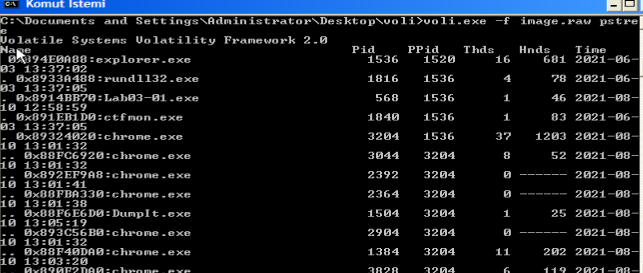

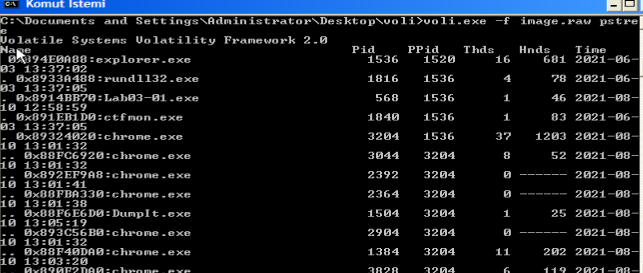

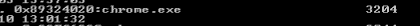

Süreçleri görüyorum. Pstree komutu ile süreçleri listeledim. Pid yani process id ilgili sürecin numarası, ppid yani parent process id ise hangi process’e bağlı olduğunu yani hangi processden türediğini söylüyor. Örneğin 3204 pid değerine sahip chrome.exe var DumpIt.exe ise 3204 ppid değerinde görünüyor. Yani dumpit aracı chrome üzerinden türemiş yani ona bağlı olarak çalışan bir süreç. Yani ilgili araç chrome üzerinden indirilip çalıştırılmış. Süreçlerde gözüme çarpan ekstra bir şey olmadı.

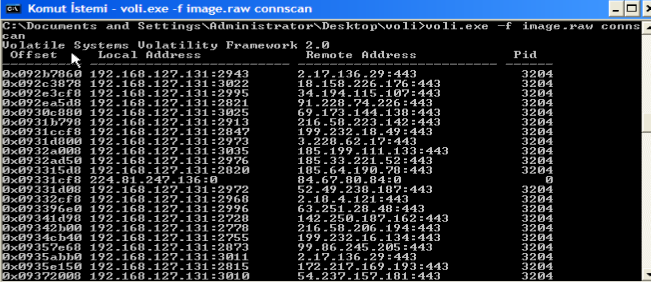

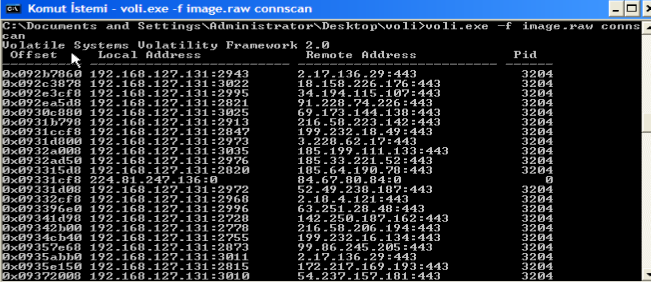

Şimdi ise connscan parametresi ile ağ bağlantılarını incelemek istiyorum.

3204 pid sürecine ait bir sürü ağ bağlantısı gözüme çarpıyor.

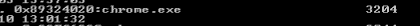

3204 sürecinin de chrome.exe sürecine ait olduğunu görebiliyoruz. Yani chrome üzerinde bir sürü ağ bağlantısı gerçekleşmiş bana kalırsa garip bir aktivite değil bu. Farklı bir sürece ait bağlantı bulmaya odaklanıyorum.

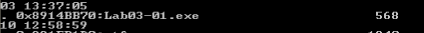

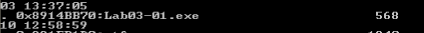

568 pid sürecine ait bir ağ bağlantısı dikkatimi çekiyor. Şimdi pid numarasının hangi sürece ait olduğunu bulalım. Bir üstte süreçleri listeledik ya oradan bakıyoruz.

Evet ilgili sürecimizin lab03-01.exe uygulamasına ait olduğunu görüyoruz. Yani bu executable dosyasının bir ağ aktivitesi gerçekleştirdiğini tespit ediyoruz. Yani bunun üzerinde biraz durmak gerekiyor. Bakın net olarak zararlı diyemeyiz, ağ aktivitesi gerçekleştirebilir bir uygulama ancak analiz edip ne amaçla gerçekleştirdiğini anlamak gerekiyor ki bunun sıra dışı olup olmadığını anlayabilelim.

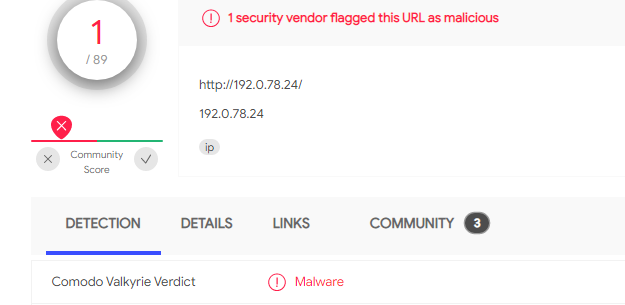

192.0.78.24:443 adresine ağ bağlantısı gerçekleştiriyor ilgili sürecimiz. Bu tip durumlarda ilgili adresin ne amaçla kullanıldığını anlayıp zararlı olup olmadığını çözmek gerekiyor.

IP Address Blacklist Check, IP DNSBL Check | IPVoid ilgili web sitesinden ip adresinin daha önce kara listeye alınıp alınmamasını sorguluyorum ancak bir sonuç çıkmıyor.

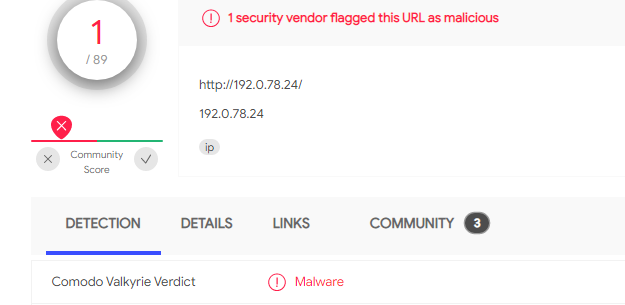

Virustotal üzerinde ise sadece bir sonuç çıktı. Yani bu ip adresinin bir zararlı aktivite için kullanıldığını düşünebiliriz. Şimdi ise benim sorgulamak istediğim konu uygulamanın kendisini başlangıca konumlandırıp konumlandırmadığını kontrol etmek istiyorum.

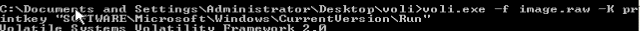

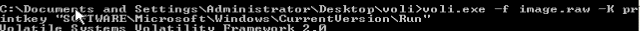

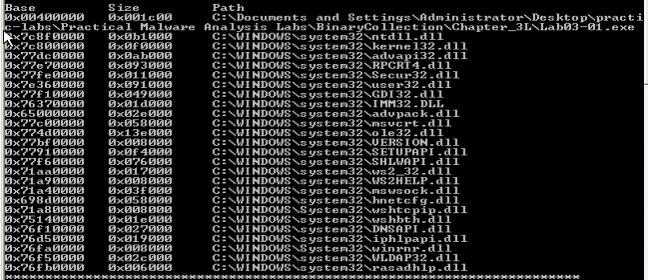

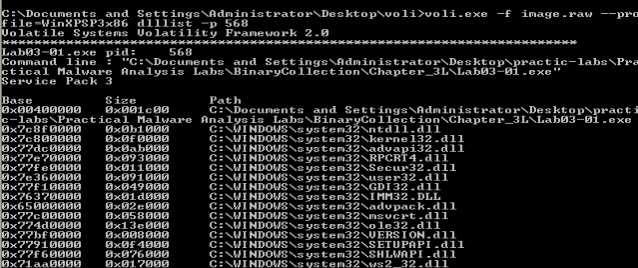

Bu şekilde kayıt defteri yolunda başlangıca konumlandırılan süreçleri görüntülüyorum. Ancak bu yolda bir sonuca rastlamadım. Şimdi ise mevcut dlleri listelemek istiyorum.

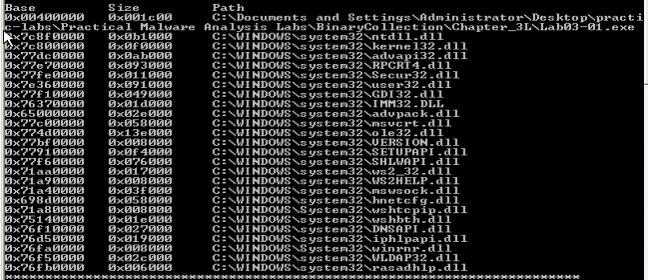

Hangi süreçler hangi dlleri kullanıyor net bir şekilde görebiliyoruz.

Zararlı exe dosyasının sahip olduğu dlleri görüyoruz.

Bu şekilde de istediğiniz sürecin numarasını vererek daha spesifik taramalar yapabilirsiniz. Biz bu analizimizde 568 numaralı sürecin şüpheli olduğunu tespit ettik bu süreci dışarı aktarıp malware analizi gerçekleştirilebilir. -h komutu yardımıyla volatility ile ilgili diğer tüm parametreleri ve açıklamalarını görerek taramalarınızı çeşitlendirebilirsiniz.

Konumuz bu kadar. Okuduğunuz için teşekkürler.

İmaj dosyamı image.raw isminde kaydedip volatility aracım ile imageinfo parametresini kullanarak imajın hangi işletim sisteminde alındığını öğrenmeyi hedefliyorum.

Windows XP SP3 x86 mimarisinde imajın alındığını söylüyor. Şimdi imaja ait süreç listesini inceleyeceğim.

Süreçleri görüyorum. Pstree komutu ile süreçleri listeledim. Pid yani process id ilgili sürecin numarası, ppid yani parent process id ise hangi process’e bağlı olduğunu yani hangi processden türediğini söylüyor. Örneğin 3204 pid değerine sahip chrome.exe var DumpIt.exe ise 3204 ppid değerinde görünüyor. Yani dumpit aracı chrome üzerinden türemiş yani ona bağlı olarak çalışan bir süreç. Yani ilgili araç chrome üzerinden indirilip çalıştırılmış. Süreçlerde gözüme çarpan ekstra bir şey olmadı.

Şimdi ise connscan parametresi ile ağ bağlantılarını incelemek istiyorum.

3204 pid sürecine ait bir sürü ağ bağlantısı gözüme çarpıyor.

3204 sürecinin de chrome.exe sürecine ait olduğunu görebiliyoruz. Yani chrome üzerinde bir sürü ağ bağlantısı gerçekleşmiş bana kalırsa garip bir aktivite değil bu. Farklı bir sürece ait bağlantı bulmaya odaklanıyorum.

568 pid sürecine ait bir ağ bağlantısı dikkatimi çekiyor. Şimdi pid numarasının hangi sürece ait olduğunu bulalım. Bir üstte süreçleri listeledik ya oradan bakıyoruz.

Evet ilgili sürecimizin lab03-01.exe uygulamasına ait olduğunu görüyoruz. Yani bu executable dosyasının bir ağ aktivitesi gerçekleştirdiğini tespit ediyoruz. Yani bunun üzerinde biraz durmak gerekiyor. Bakın net olarak zararlı diyemeyiz, ağ aktivitesi gerçekleştirebilir bir uygulama ancak analiz edip ne amaçla gerçekleştirdiğini anlamak gerekiyor ki bunun sıra dışı olup olmadığını anlayabilelim.

192.0.78.24:443 adresine ağ bağlantısı gerçekleştiriyor ilgili sürecimiz. Bu tip durumlarda ilgili adresin ne amaçla kullanıldığını anlayıp zararlı olup olmadığını çözmek gerekiyor.

IP Address Blacklist Check, IP DNSBL Check | IPVoid ilgili web sitesinden ip adresinin daha önce kara listeye alınıp alınmamasını sorguluyorum ancak bir sonuç çıkmıyor.

Virustotal üzerinde ise sadece bir sonuç çıktı. Yani bu ip adresinin bir zararlı aktivite için kullanıldığını düşünebiliriz. Şimdi ise benim sorgulamak istediğim konu uygulamanın kendisini başlangıca konumlandırıp konumlandırmadığını kontrol etmek istiyorum.

Bu şekilde kayıt defteri yolunda başlangıca konumlandırılan süreçleri görüntülüyorum. Ancak bu yolda bir sonuca rastlamadım. Şimdi ise mevcut dlleri listelemek istiyorum.

Hangi süreçler hangi dlleri kullanıyor net bir şekilde görebiliyoruz.

Zararlı exe dosyasının sahip olduğu dlleri görüyoruz.

Bu şekilde de istediğiniz sürecin numarasını vererek daha spesifik taramalar yapabilirsiniz. Biz bu analizimizde 568 numaralı sürecin şüpheli olduğunu tespit ettik bu süreci dışarı aktarıp malware analizi gerçekleştirilebilir. -h komutu yardımıyla volatility ile ilgili diğer tüm parametreleri ve açıklamalarını görerek taramalarınızı çeşitlendirebilirsiniz.

Konumuz bu kadar. Okuduğunuz için teşekkürler.

Son düzenleme: