- 13 Kas 2022

- 25

- 23

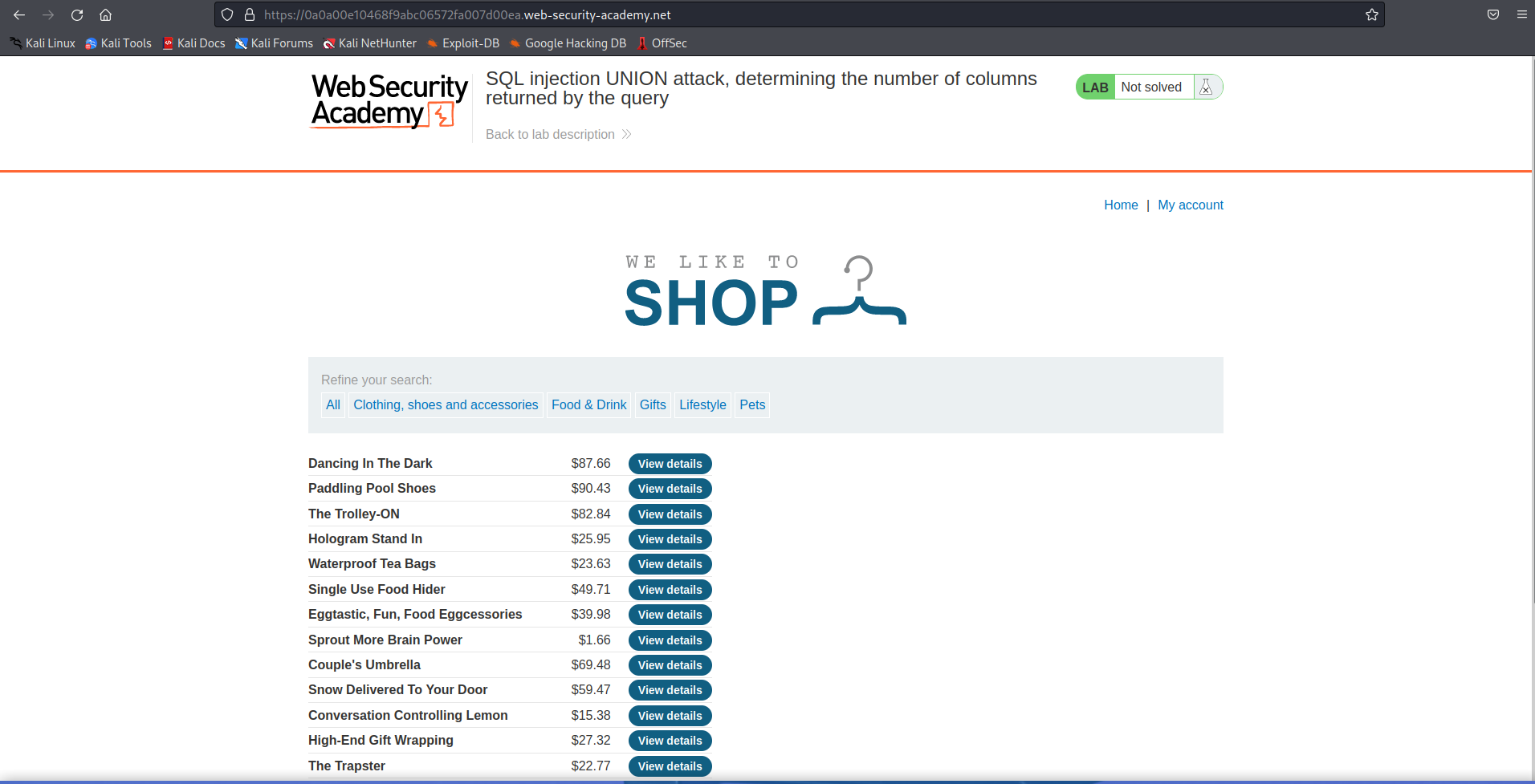

Merhaba arkadaşlar bugün PortSwigger^da bulunan SQL injection UNION attack, determining the number of columns returned by the query adlı LAB'ı çözeceğiz.

Acces the laba tıkladım ve karşıma aşağıdaki gibi bir site çıktı.Bunu görünce aklıma url'e bakmak geldi ama urlde sizinde gördüğünüz gibi sql injection yapabileceğimiz bir şey yok bende birşeylere tıklmaya karar verdim .

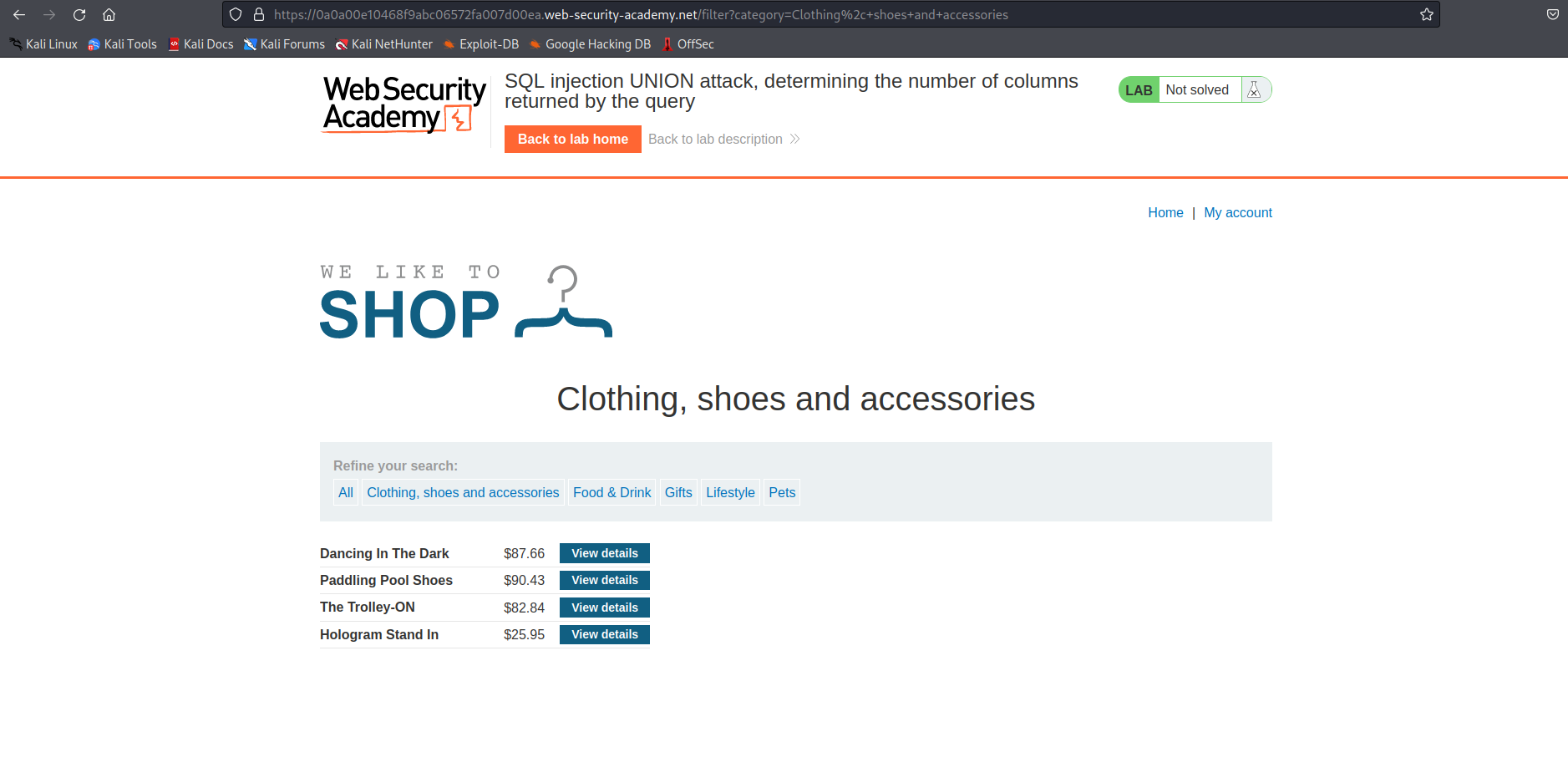

Refine your search: kısmında Clothing, shoes and accessories kısmına tıkladım.

Ve burada bir değişkenimzi olduğunu gördüm.Önce sonuna ' koyarak injection olup olmadığına baktım.

URL SONU : filter?category=Clothing%2c+shoes+and+accessories'

not: web adresi herkeste farklı olacağı için sadece son kısmı koydum

bu bana hata verdi demekki bu sayfamızda injection var.

bundan sonra sırayla devamındaki kodları geçersiz kılmak için olan tüm karakterleri denedim

denediklerim şöyle:

#

%23

0x23

--

sonuncusu yani "--" işe yaradı ve web sitesi normal şekilde geldi .

şimdi sql sorgumuzu ' ile -- arasına yazacağız

yukarıda boşluk yerine + kullanmış bu yüzden sıkıntı çıkmasın d,ye bende + kullandım ve

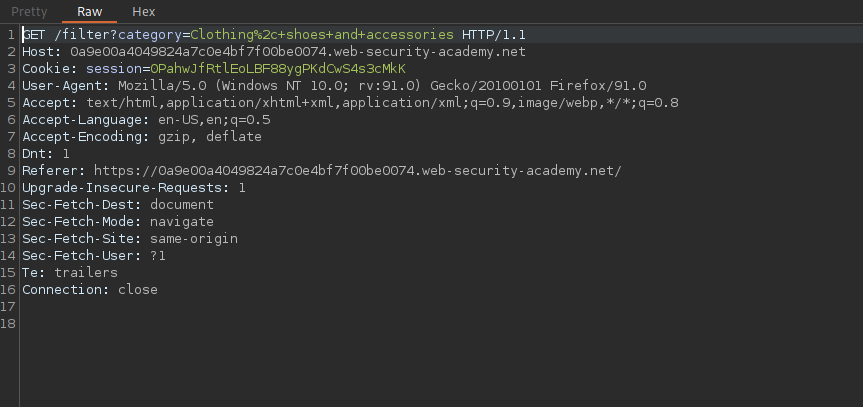

burp suite i açtım

burpsuite in çalışması için gereken ayarları yaptım intercepti açtım ve giden parametreleri yakaladım.

burdan repeater'a gönderdim

ve sorgumu yazdım "'union+select+null--"

bunu hata almayana kadar yapmamız gerekiyor

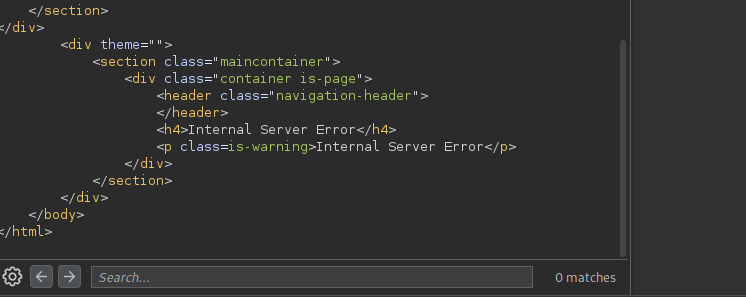

hata alıp almadığımızı bize gelen html dönüşünden anlıyoruz

find kısmına Error yazalım veinceleyelim hata aldıklarımızda görüntü şöyle:

eğer değilse böyle bir dönüş olmuyor

burada

'union+select+null-- kısmına hata almayana kadar null ekliyoruz

ben 3 tane null eklediğimde hata almadım

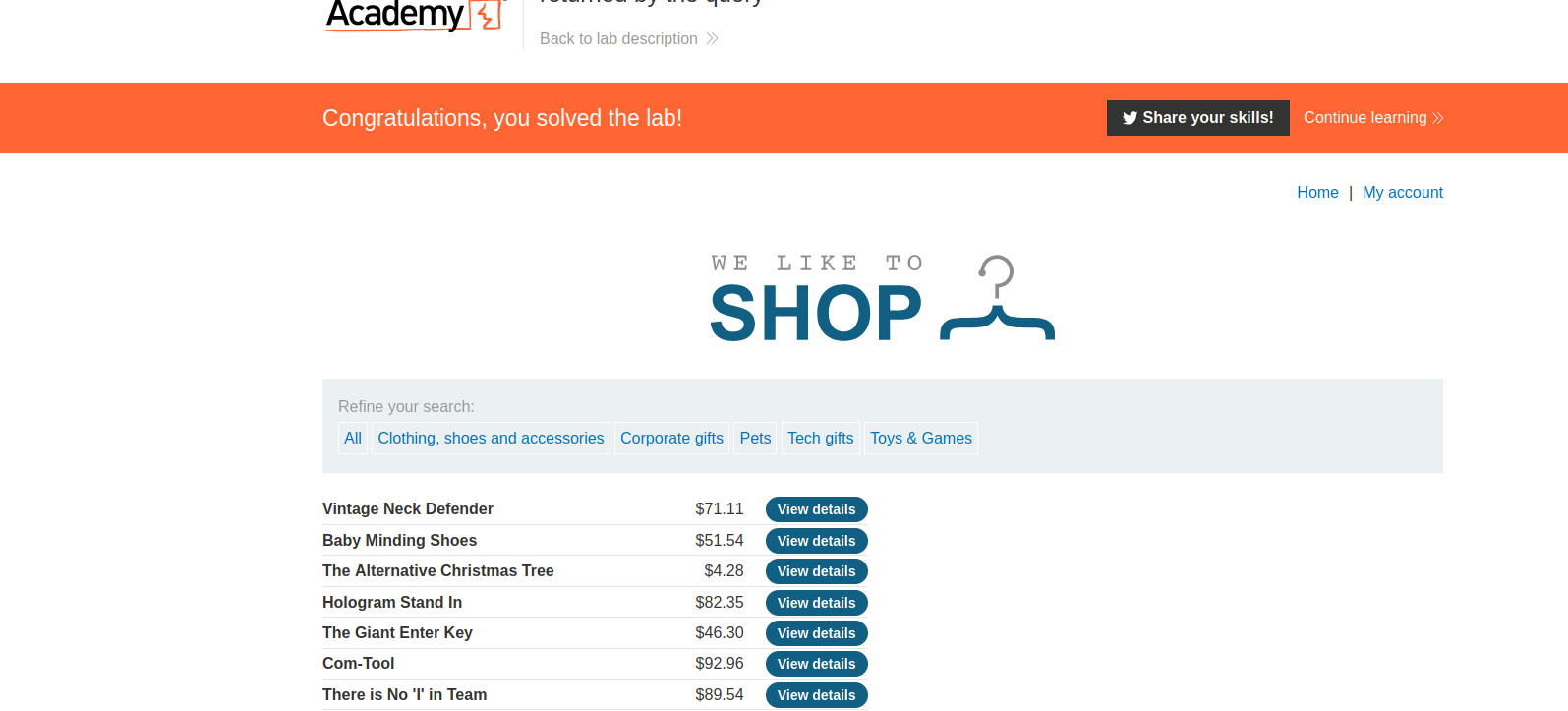

Ve web sitesine döndüğümüzde

Lab'ı çözmüş olduk

Okuduğunuz için teşekkürler...