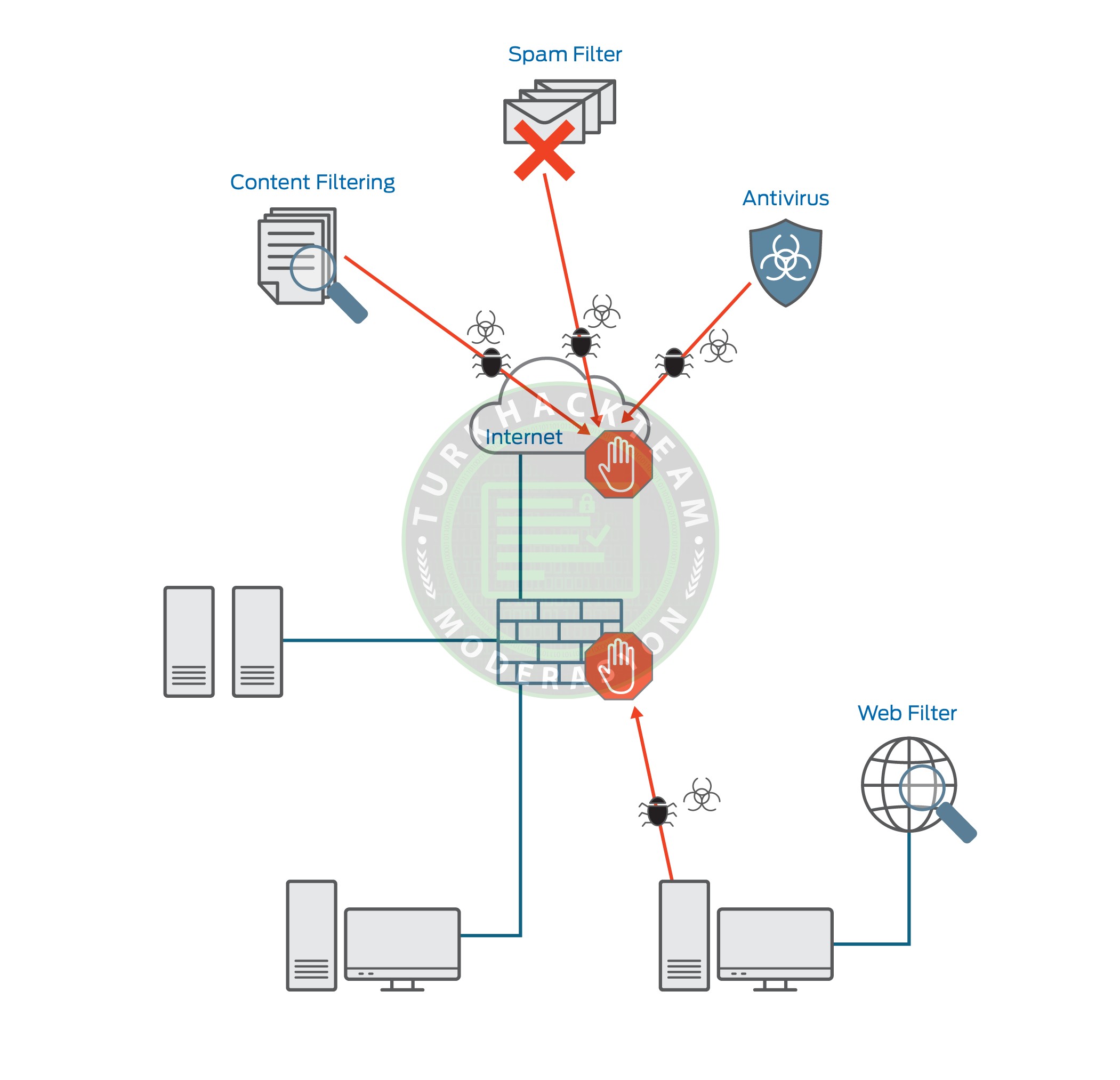

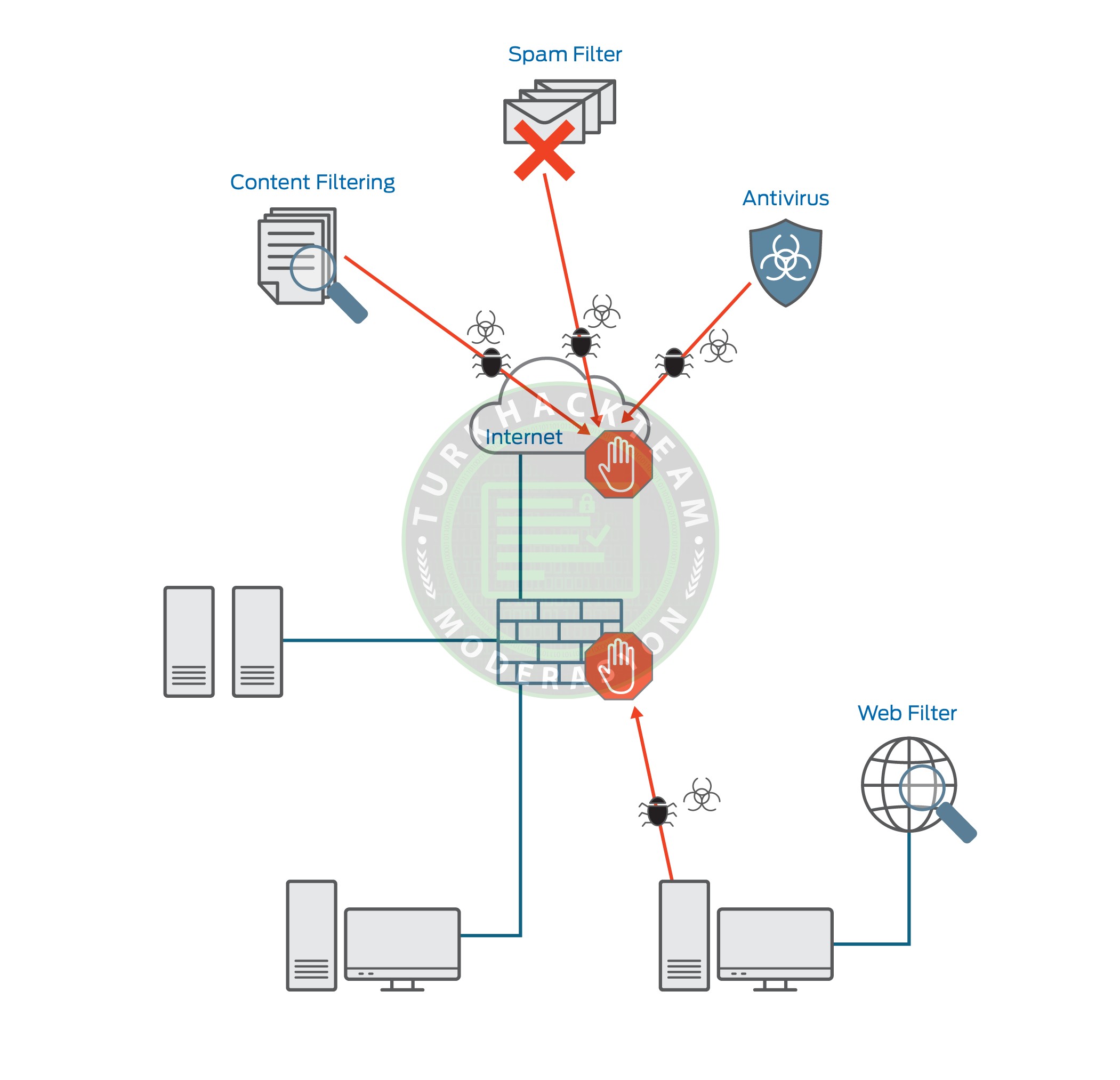

Birleşik Tehdit Yönetimi (UTM), bağlantı sırasında tüm cihazların güvenliğinin korunması için bir ağdaki saldırılarla ve kötü amaçlı yazılım tehditleriyle mücadele etme sürecidir. Birleşik tehdit yönetiminin çeşitli örnekleri şunları içerir:

Antivirüs yazılımı

Güvenlik duvarları

Spam E-posta Tespiti

İzinsiz giriş tespiti

Sızıntı Önleme

Web sitelerine yapılan saldırıları önlemek için kullanılır

Antivirüs yazılımı

Güvenlik duvarları

Spam E-posta Tespiti

İzinsiz giriş tespiti

Sızıntı Önleme

Web sitelerine yapılan saldırıları önlemek için kullanılır

Bir UTM'nin Özellikleri

Bir UTM'nin çeşitli özellikleri şunlardır:

Birleşik Tehdit Yönetimi (UTM), o ağa bağlı tüm kişilerin sistemlerine zarar verebilecek zararlı kötü amaçlı yazılımlara ve virüs saldırılarına karşı savunmasız olan ağların yönetimi ve güvenliği için kullanılan yazılımdır. Bu casus yazılımların ve kötü amaçlı yazılımların ağa ve bu ağa bağlı cihazlardan herhangi birine girmesini engeller.

UTM, geliştiricilerin bilgisayarlarındaki internet ağlarını güvence altına almalarına olanak tanıyan ve aynı zamanda zamandan, paradan, insan gücünden ve pahalı BT altyapısından tasarruf etmelerini sağlayan etkili bir kaynaktır.

UTM, ağda yapılması planlanan saldırı öncesinde tüm tehditleri ve saldırı sinyallerini tespit edip alarma geçiren etkili algoritmalar ve güvenlik modülleri üzerinde çalışır. Ayrıca UTM, bu tehditlere karşı etkili çözümler sunarak ağa ve istemcilere mümkün olduğunca az zarar vermesini sağlar.

UTM, ağlarında şiddete, suça veya çocuk güvenliği sorunlarına yol açabilecek spam içeriğini engellemek için içerik denetleme ve filtreleme sağlar.

UTM, bilgisayar ağlarındaki zararlı kötü amaçlı yazılımları, casus yazılımları vb. engelleyebilecek en son antivirüs yazılımı tanımlarıyla önceden gelir. Sistemde önceden tanımlanmış virüslerden oluşan bir veri tabanı bulunur ve bunları otomatik olarak engeller ve sistemden kaldırır.

Ağ üzerinden aktarılan verilerin verimli ve daha hızlı işlenmesini sağlar. UTM etkinleştirildiğinde veri işleme süresi azalır ve artık aktarım işlemi ağ üzerinde daha güvenli ve şifrelidir.

Birleşik Tehdit Yönetimi aynı zamanda veri üzerindeki kayıp verilerin kurtarılmasıyla da ilgilenir. Aktarılan veriler ağ yöneticisi tarafından sürekli olarak izlenmektedir. Veri hırsızlığı durumunda bile otomatik olarak tüm verileri kurtarır ve veri hırsızlığı saldırısı öncesinde sistemi alarma geçirerek saldırganı engeller.

UTM güvenlik duvarı virüsleri, casus yazılımları, kötü amaçlı yazılımları, Truva atlarını vb. aynı anda tarayıp kaldırabilir. Ağa kötü amaçlı veri biçiminde gelen tüm tehditlerin göz önünde bulundurulması için gelen ve giden veriler hep birlikte sürekli olarak izlenmekte ve takip edilmektedir.

Birleşik Tehdit Yönetimi sistemi, kullanıcıyı ağda izleyen ve belirli bir web sitesi, sistemlerine casus yazılım ve kötü amaçlı kötü amaçlı yazılım göndererek çerezlerini kötüye kullandığında onları uyaran bir tarayıcı uzantısı özelliğiyle birlikte gelir. Bazen https güvenli ağ bağlantısıyla gelmeyen web sitelerini otomatik olarak engeller.

Günümüzde Gmail ve diğer servis sağlayıcılar, spam tarafından oluşturulan e-postaları işaretleyip kaldırmak ve kullanıcıları bu konuda uyarmak için hizmetlerinde UTM uzantısını kullanıyor. Bu uzantılar, bu e-postaların mesajlarını tarar ve bunların, o ağın üyelerini izlemek için kullanılabilecek bağlantılar biçiminde kötü amaçlı casus yazılım içerip içermediğini kontrol eder.

UTM, söz konusu ağa bağlantı şartlarını ve koşullarını kabul etmek için gelen ve giden izinsiz giriş tespit algoritmalarıyla birlikte gelir. Ayrıca, farklı amaçları çözmek için farklı özel yazılımlara ihtiyacımız olmadığından işi kolaylaştırır.

UTM'nin Çalışması

UTM güvenlik duvarları iki türdür:

Akış tabanlı UTM'ler

Proxy tabanlı UTM'ler

Akış tabanlı UTM'lerde , ağdaki her cihaz, ağ verilerinin taranmasına ve virüs, casus yazılım, kötü amaçlı yazılım veya DDoS saldırıları, DNS Amplifikasyon saldırıları gibi web sitelerinden gelen saldırıların aranmasına olanak tanıyan bir ağ güvenlik cihazına fiziksel olarak bağlanır. ve İzinsiz giriş saldırıları.

Proxy tabanlı UTM'lerde , anti-virüs gibi ağ güvenliği yazılımı kurulur ve etkinleştirilir veya özel bir VPN'e bağlanır veya IPS sistemleri kullanılır. Ayrıca güvenlik amacıyla proxy sunucusu kurulur ve güvenlik önlemi olarak tüm veriler önce o sunucuya, ardından o sunucu tarafından iyice tarandıktan sonra diğer tüm cihazlara aktarılır.

Akış tabanlı UTM'ler

Proxy tabanlı UTM'ler

Akış tabanlı UTM'lerde , ağdaki her cihaz, ağ verilerinin taranmasına ve virüs, casus yazılım, kötü amaçlı yazılım veya DDoS saldırıları, DNS Amplifikasyon saldırıları gibi web sitelerinden gelen saldırıların aranmasına olanak tanıyan bir ağ güvenlik cihazına fiziksel olarak bağlanır. ve İzinsiz giriş saldırıları.

Proxy tabanlı UTM'lerde , anti-virüs gibi ağ güvenliği yazılımı kurulur ve etkinleştirilir veya özel bir VPN'e bağlanır veya IPS sistemleri kullanılır. Ayrıca güvenlik amacıyla proxy sunucusu kurulur ve güvenlik önlemi olarak tüm veriler önce o sunucuya, ardından o sunucu tarafından iyice tarandıktan sonra diğer tüm cihazlara aktarılır.

UTM ile Güvenlik Duvarı Arasındaki Fark

Güvenlik duvarının sorumluluğu, yalnızca bilgisayar üzerinden gelen ve giden verileri, sistemi bozabilecek kötü amaçlı virüsler, casus yazılımlar ve kötü amaçlı yazılımlara karşı taramaktır.

Oysa UTM yalnızca belirli bir bilgisayarı yönetmekle kalmaz, aynı zamanda o ağdaki tüm bilgisayar sistemlerini ve sunucularını da tarar. Bu ağdaki aktarılan tüm verileri izler ve izler ve kötü amaçlı nesneleri arar.

UTM, Güvenlik Duvarından çok daha geniş bir kullanıma sahiptir. UTM ayrıca servis sağlayıcılar tarafından spam e-posta tespiti, izinsiz girişler, trafiği filtreleme, ağdaki cihazları yönetme vb. amaçlarla da kullanılır.

Oysa UTM yalnızca belirli bir bilgisayarı yönetmekle kalmaz, aynı zamanda o ağdaki tüm bilgisayar sistemlerini ve sunucularını da tarar. Bu ağdaki aktarılan tüm verileri izler ve izler ve kötü amaçlı nesneleri arar.

UTM, Güvenlik Duvarından çok daha geniş bir kullanıma sahiptir. UTM ayrıca servis sağlayıcılar tarafından spam e-posta tespiti, izinsiz girişler, trafiği filtreleme, ağdaki cihazları yönetme vb. amaçlarla da kullanılır.

UTM'nin Dezavantajları

UTM'nin pek çok avantajı vardır ancak aynı zamanda pek çok dezavantajı da vardır:

UTM, ağ üyelerinin ve kullanıcıların gizliliğini karşılamamaktadır. Ağdaki düğümleri veri ihlallerine karşı korumak için ağdaki tüm üyelerin trafiğini ve ağ geçmişini sürekli olarak izler.

UTM, casus yazılım izleme yazılımının bu güvenlik süreçlerinde bilgisayar belleğinin büyük bir kısmını ele geçirmesi nedeniyle işlemcinin performansının yavaşlamasına yol açar ve bu da söz konusu ağdaki fiili çalışmada verimliliğin düşmesine neden olur.

UTM'nin uygulanması ve bakımı özellikle küçük işletmeler veya sınırlı kaynaklara sahip kuruluşlar için pahalıdır. Donanım, yazılım lisansları ve devam eden bakım ve güncellemelerin maliyeti hızla artabilir ve bu da bazı şirketlerin yatırımı haklı çıkarmasını zorlaştırabilir. Ek olarak, UTM'nin düzgün bir şekilde kurulması ve yapılandırılması için özel bilgi ve uzmanlık gerekebilir ve bu da maliyetleri daha da artırabilir.

UTM, ağ üyelerinin ve kullanıcıların gizliliğini karşılamamaktadır. Ağdaki düğümleri veri ihlallerine karşı korumak için ağdaki tüm üyelerin trafiğini ve ağ geçmişini sürekli olarak izler.

UTM, casus yazılım izleme yazılımının bu güvenlik süreçlerinde bilgisayar belleğinin büyük bir kısmını ele geçirmesi nedeniyle işlemcinin performansının yavaşlamasına yol açar ve bu da söz konusu ağdaki fiili çalışmada verimliliğin düşmesine neden olur.

UTM'nin uygulanması ve bakımı özellikle küçük işletmeler veya sınırlı kaynaklara sahip kuruluşlar için pahalıdır. Donanım, yazılım lisansları ve devam eden bakım ve güncellemelerin maliyeti hızla artabilir ve bu da bazı şirketlerin yatırımı haklı çıkarmasını zorlaştırabilir. Ek olarak, UTM'nin düzgün bir şekilde kurulması ve yapılandırılması için özel bilgi ve uzmanlık gerekebilir ve bu da maliyetleri daha da artırabilir.