- 30 Haz 2015

- 3,847

- 73

IoT cihazları internete bağlanabilen ve iletişim kurabilen nesnelere yönlendirilebilirler.

Bu şeyler bugünlerde her yerde bulunur. Wi-Fi routers, akıllı televizyonlar, akıllı kilitler ve çevrimiçi erişimli buzdolapları çevremizdeki IoT cihazlarına birer örnektir.

IoT Güvenlik Sorunları

Nesnelerin interneti 2016da elden çıkmaya başladı. Günümüzde en güçlü DDoS saldırılarından birini yapmak için ünlü Mirai Botnet kullanıldı. Bu siber saldırı, saniyede 1 terabaytlık bir bant genişliği üretti ve Airbnb ve Reddit gibi popüler hizmetlerin yanı sıra geniş bir DNS ve e-posta sağlayıcısı olan Dynde de kullanıldı. Bu olay göze battı çünkü IoT cihazları ilk defa kötü niyetli amaçlar için kullanılmıştı.

Kullanım Kolaylığı ve Güvenliği Arasındaki Taviz:

Hizmet pazarlama sınıfına göre tüketici elektroniği endüstrisinin iç özellikleri basittir ve kullanıcı deneyimlerine odaklanmaktadır. Üreticilerin bu ilkelere bağlı kalması potansiyel müşterilerini karmaşık kontroller ve ürünlerinin bakımı ile soğutmak istemedikleri için kolay anlaşılan bir durumdur.

Bu strateji bir de madalyonun diğer yüzüne sahip. Satıcılar sağlam bir güvenlik mimarisi inşa etmekte başarısız oldukları için cihazlarını güvenliği tehdit eden kişilere efor harcamadan ulaşabilecekleri, kolay ulaşılabilir birer nesne haline dönüştürdüler. Bu durum kullanım kolaylığı ve güvenlik arasındaki tartışmalı bir taviz.

IoTdeki Güvenlik Boşlukları:

→Zayıf Düzeydeki Kullanıcı Bilgileri:

Son derece basit kullanıcı arayüzleri peşinde olan üreticiler müşterilerinin varsayılan olarak gelen parolalarını değiştirmek için kullanmaları gereken Parolanı değiştir ayarını müşterilerinin gözlerinden ırak tutabilirler. Bu sebep neden birçok kullanıcının varsayılan olarak gelen kullanıcı bilgilerini kullandıklarını açıklar niteliktedir. Muhtemelen her bir IoT cihazı güçlü, tahmin edilmesi zor parolalara sahip olsaydı yukarıda bahsedilen Mirai olayı meydana gelmezdi.

→Vasıfsız Firmware Güncellemeleri:

Bazı IoT yazarları cihazlarının yazılımı için güncellemeleri ya da güvenlik yamalarını bile yayınlamaz. Velhasılıkelam eğer bir güvenlik açığı varsa ve üretici firma bu açık için bir yama yayınlamıyorsa kötü niyetli kişiler tarafından gelebilecek saldırıları önlemek için yapabileceğiniz pek bir şey yoktur.

→Kriptografi Eksikliği:

C2(Command & Control) sunucuları ile aktardıkları verileri korumak için şifreleme kullanmayan çok sayıda IoT aygıtı vardır. Bu durum kullanıcının tanımladığı kişisel bilgilerinin çalınmasına yol açabilir. Bazen kullanıcının erişim bilgileri kullandığı cihazdan kontrol sunucusuna plaintext yani açık metin şeklinde şifrelenmeden yollanır. Bu durumda MITM attack yani Ortadaki Adam Saldırısı kullanıcı için kötü sonuçlar doğuracaktır.

→Haddinden Fazla Verilen İzinler:

Bazı IoT cihazları kullanıcıdan normalde ihtiyaç duyduklarından daha fazla yetki isterler. Örneğin, kullanıcıdan bağımsız olarak alışveriş yapmalarına izin vermek kredi kartınızın bakiyesini azaltabilir. Sonuç olarak bir IoT cihazının sahip olduğu daha fazla izin daha fazla güvenlik açığı doğurur.

→Gizliliğin İhlali Riskleri:

IoT cihazları kullanıcı hakkında çok fazla bilgi depolar. Kötü niyetli bir kişi akıllı cihazlarınızdan birini ele geçirirse kaydettiği kişisel verilerinize erişebilir. İnternete bağlanan bir cihaz almadan önce üzerinde sizin hakkınızda ne kadar bilgi tuttuğunu kontrol edin, konum bilgilerinizi kaydeden akıllı kahve makineleri gibi cihazları kullanmaktan kaçının.

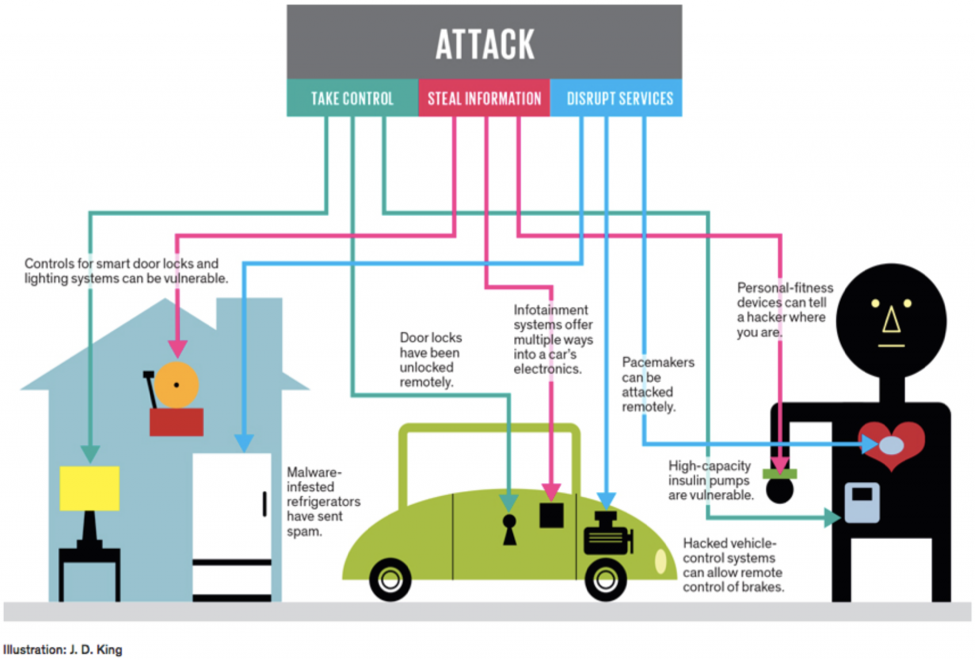

IoT Saldırı Vektörleri:

Güvenlik Açıklarından Yararlanma:

Bu açıkları herhangi bir yazılımda bulunabilirler ve hatta büyük kaynaklara sahip uluslararası şirketler bile kusursuz bir kod üretmezler. Saldırganlar saldırılarını dağıtmak için bu yazılım açıklarını kullanabilirler. Bunun için kullanılan en yaygın yöntemler şunlardır:

→Code Injection: Bu yöntem kendi kendini ismiyle açıklar niteliktedir. Saldırganlar cihazı ele geçirmek amacıyla kullanacağı kodları enjekte etmek ve cihazı ele geçirmek için donanımın yazılımındaki bir güvenlik açığından faydalanır.

→Buffer Overflow: Bir akıllı cihaz, gereksiz verileri geçici depolama alanında depolamaya çalıştığında, bu gereksiz veri diğer bellek alanı bölümlerini doldurabilir ve bunların üzerine yazabilir. Bu verinin bir zararlı yazılım içermesi durumunda, tüm ürün yazılımını etkileyebilir.

→XSS Açıkları: Bu teknik, bir cihaz web tabanlı bir arayüzle iletişim kurduğunda uygulanabilir. Söz konusu web sayfasına gömülü kötü amaçlı bir kod varsa, bağlı cihaza da büyük ihtimalle bu zararlı kodun etkilerini yansıtacaktır.

Malware(Kullanılamaz Hale Getirmek):

IoT cihazlara yönelik saldırılar kullanıcı bilgilerine erişmekle sınırlı değildir fakat buna rağmen en yaygın olarak kullanılan saldırılar bunlardır. Cybercrooks ile büyüyen bir trend olarak akıllı cihazları Ransomware gibi zararlı yazılımlarla ciddi ve yaygın bir probleme maruz bırakmak Malware saldırılarına örnektir.

Bu cihazların birçoğu Android üzerinde çalıştığından Android için yazılan kötü amaçlı yazılımlar da bu cihazlar üzerinde çalışacaktır. Bu durum kötü niyetli kişiler için işi basitleştirecektir. Bu kötü amaçlı yazılım türüyle en çok hedeflenen IoT cihazları, kullanıcılar yanlışlıkla zararlı bağlantılara ya da kullanıcı için hazırlanan tuzakları (genellikle cinsel içerikler) barındıran uygulamaları indirdikleri için akıllı televizyonlardır.

Spoofing:

Saldırganlar kendi cihazlarını bir kurban tarafından kullanılan başka bir cihaz olarak kamufle etmeye çalışabilirler eğer sonrasında saldırgan kablosuz ağa erişim sağlayabilirse erişim kapsamını kullanmak için routerı da kopyalamaya (duplicate) çalışacaktır. Bu hile işe yararsa sahte cihaz ağa virüs bulaştıracak şekilde kullanılabilir.

Parola Saldırıları:

Bu saldırı yöntemi kaba kuvvet ve sözlük saldırıları (Brute force & dictionary attacks) olarak bölünebilir. Her ikisinin de fikri, birçok kullanıcı adı ve şifre kombinasyonunu otomatik olarak girerek hedef cihazın oturum açma bilgilerini denemek ve tahmin etmektir. Ne yazık ki, birkaç kişi güçlü parolalar kullanır, bu yüzden bu saldırılar oldukça etkilidir.

İdeal olarak, ürün yazılımı başarısız giriş denemesi sayısını kısıtlamalıdır. Tüm üreticilerin cihazlarını bu kritik özellikle donatmaması kötü bir durum maalesef. Buna ek olarak son kullanıcıların varsayılan parola ve kullanıcı adlarını kullanmamaları hem onların faydalarına olacaktır hem de gereklidir.

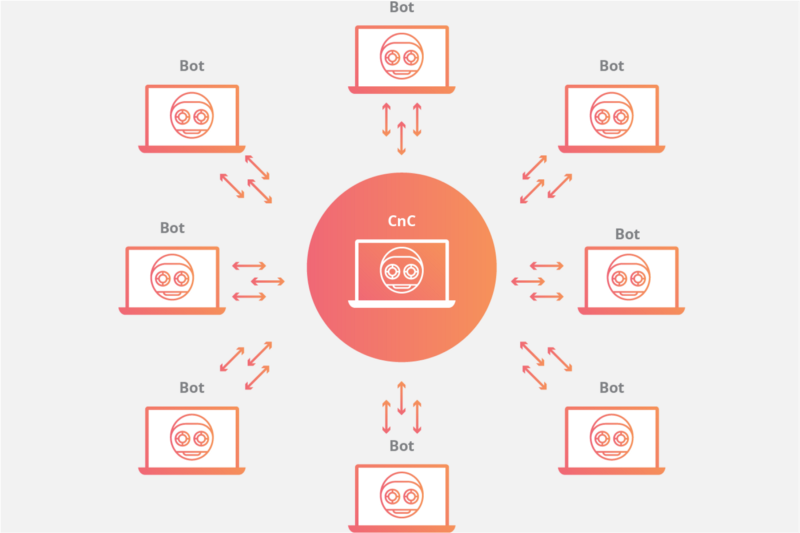

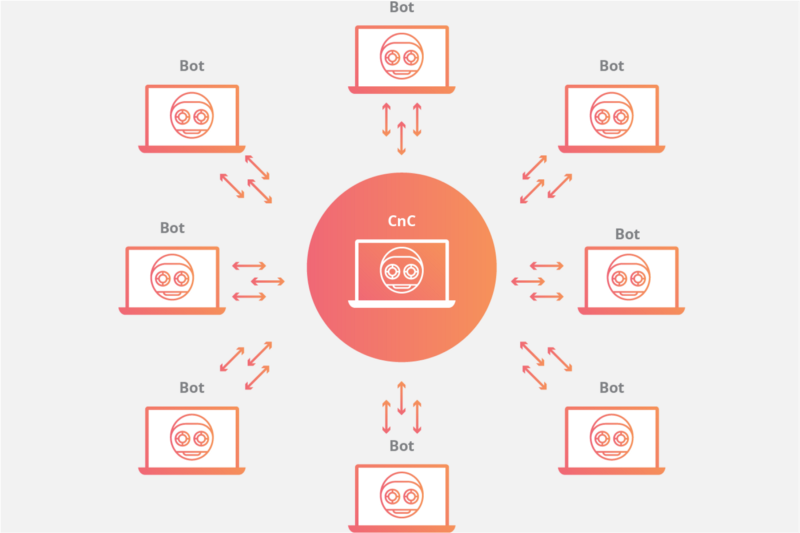

Botnet:

IoT aygılarından daha iyi potansiyele sahip birer botnet aygıtı düşünmek oldukça zor. Kötü niyetli kişiler bu cihazlara erişimin kolay olduklarını bilmekteler ve cihazlarının kullanıcılarının hacklendiklerini bilmelerinin pek bir yolu da bulunmamakta. Bu yüzden botnet ağında kullanmak için IoT cihazları çok etkili birer kurban. Akıllı cihazlarınız eğer bir botnet ağına katılırsa cihazınız Bitcoin Madenciliği, DDoS saldırıları, spamleme ve haberiniz olmadan belli site veya sitelere erişim sağlanması için kullanılabilir.

Remote Access:

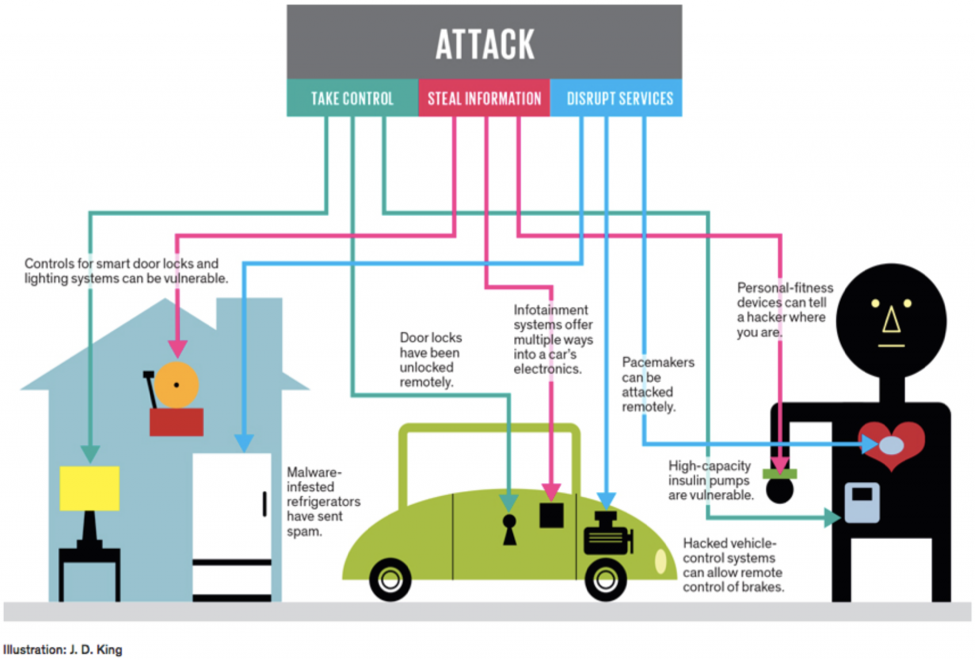

Birisi IoT cihazlarınızdan birine uzaktan erişirse korkunç bir şey olmayacak gibi görünebilir sadece kendince eğlenecek ve bana zarar vermeyecek diye düşünebilirsiniz fakat akıllı otomobilinizi bir otoyolda sürerken, otomobiliniz bir saldırganın kontrolünün altına girerse, işler sizin için tehditkar bir durum alabilir. Buna ek olarak evlerinizde kullandığınız akıllı kilitlerin ele geçirildiğini bir hayal edin. Bu durumda hırsızlar kapıyı kolayca açabilirler ve içeri girip ebi soyup soğana çevirebilirler.

IoT Cihazlarınızın Güvenliğini İyileştirmek İçin 10 Yol:

1) Asla varsayılan erişim bilgilerini kullanmayın.

Kurulumunu yaptıktan sonra cihazınızın varsayılan parola ve kullanıcı adını değiştirdiğinize emin olun. Güçlü parolalar oluşturmaya özen gösterin ve farklı cihazlar için aynı parolaları kullanmayın.

2) Firmware güncellemelerinizi uygulayın.

Yayınlandığı anda IoT cihazlarınız için gerekli olan güncellemelerinizi yapın. Bu şekilde yeni güvenlik açıklarına cihazınızda önlem alındığından emin olursunuz. Maalesef, bazı satıcılar güncellemeleri sık sık yayınlamıyor veya hiç yayınlamıyor. Dolayısıyla, bir IoT ürününü seçerken üreticinin güncelleme politikasını kontrol edin. Üreticilerin bu sorunu ciddiye almadığı cihazlardan satın almayın.

3) İki faktörlü kimlik doğrulamasını (2FA) kullanın.

Eğer cihazınız 2FA kullanıyorsa bu özelliğini kapatmayın. Bu özellik cihazınıza saldırganlara karşı fazladan bir güvenlik katmanı ekleyecektir.

4) Arayüze olan fiziksel erişimi kısıtlayın.

Kişisel bilgisayarlarda olduğu gibi, bazı akıllı aygıtlar da USB bellekler gibi şeylerle kötü amaçlı kod bulaşabilir. Bu sebeple cihazlarınızı böyle manipülasyonlara maruz kalmayacakları yerlerde konumlandırın.

5) Şifreleme kullanın.

C2 sunucusu ile iletişim sağlarken cihazınızın aktardığı verilerin şifrelenmesini sağlayın. Genelde cihazlar iletişimi açık metin(plaintext) olarak sağlar fakat cihazınızın bu özelliği var ise aktif olarak kullanmaya özen gösterin.

6) Akıllı cihazınızın ağını izole edin.

Mümkünse, IoT cihazlarınızın iletişimini, İnternete bağlı olmayan ayrı bir ağ içinde birbirleriyle etkileşime girecek şekilde kısıtlayın. Bunu yapmak, zararlı kod bulaşması olasılığını en aza indirir.

7) Güvenli Wi-Fi uygulamalarını izleyin.

Kablosuz ağ yönlendiriciniz saldırganlar için en çok aranan hedeflerden biridir bu yüzden uygulanması gereken ilk kurallardan birisi bunun güvenliğini sağlamaktır. Wi-Fi routerınız için güçlü bir parola kullanın, varsayılan kullanıcı adınızı değiştirin ve güvenlik duvarınızı kablosuz ağınızı korumak için yapılandırın. Son olarak da misafir ağı erişimi özelliğini devre dışı bırakın.

8) Cihazlarınızı kullanmadığınız zamanlarda internet bağlantısını sonlandırın.

Bazı IoT cihazlarınızın her zaman internete çıkması gerekmemektedir. Cihazlarınızı kullanmadığınız zamanlarda dünya ile iletişimini keserek onların saldırılara karşı kapalı olmasını sağlayabilirsiniz.

9) Teknik ayrıntıları okuyun.

Kullanım kılavuzları yalnızca cihaz kurulum ve bakım talimatları sağlamakla kalmaz, aynı zamanda güvenlik geliştirme ipuçlarını da içerebilir. Bu nedenle, güvenlikle ilgili bilgiler için kılavuzu inceleyin ve sundukları özel tavsiyeleri uygulamayı düşünün.

10) Antimalware uygulamaları kullanın.

Eğer internete bağlı olan cihazınız akıllı televizyonlar gibi 3. parti yazılımları çalıştırabiliyorsa üzerine bir güvenlik uygulaması kurun.

Kaynak: https://medium.com/three-arrows-security/

Bu şeyler bugünlerde her yerde bulunur. Wi-Fi routers, akıllı televizyonlar, akıllı kilitler ve çevrimiçi erişimli buzdolapları çevremizdeki IoT cihazlarına birer örnektir.

IoT Güvenlik Sorunları

Nesnelerin interneti 2016da elden çıkmaya başladı. Günümüzde en güçlü DDoS saldırılarından birini yapmak için ünlü Mirai Botnet kullanıldı. Bu siber saldırı, saniyede 1 terabaytlık bir bant genişliği üretti ve Airbnb ve Reddit gibi popüler hizmetlerin yanı sıra geniş bir DNS ve e-posta sağlayıcısı olan Dynde de kullanıldı. Bu olay göze battı çünkü IoT cihazları ilk defa kötü niyetli amaçlar için kullanılmıştı.

Kullanım Kolaylığı ve Güvenliği Arasındaki Taviz:

Hizmet pazarlama sınıfına göre tüketici elektroniği endüstrisinin iç özellikleri basittir ve kullanıcı deneyimlerine odaklanmaktadır. Üreticilerin bu ilkelere bağlı kalması potansiyel müşterilerini karmaşık kontroller ve ürünlerinin bakımı ile soğutmak istemedikleri için kolay anlaşılan bir durumdur.

Bu strateji bir de madalyonun diğer yüzüne sahip. Satıcılar sağlam bir güvenlik mimarisi inşa etmekte başarısız oldukları için cihazlarını güvenliği tehdit eden kişilere efor harcamadan ulaşabilecekleri, kolay ulaşılabilir birer nesne haline dönüştürdüler. Bu durum kullanım kolaylığı ve güvenlik arasındaki tartışmalı bir taviz.

IoTdeki Güvenlik Boşlukları:

→Zayıf Düzeydeki Kullanıcı Bilgileri:

Son derece basit kullanıcı arayüzleri peşinde olan üreticiler müşterilerinin varsayılan olarak gelen parolalarını değiştirmek için kullanmaları gereken Parolanı değiştir ayarını müşterilerinin gözlerinden ırak tutabilirler. Bu sebep neden birçok kullanıcının varsayılan olarak gelen kullanıcı bilgilerini kullandıklarını açıklar niteliktedir. Muhtemelen her bir IoT cihazı güçlü, tahmin edilmesi zor parolalara sahip olsaydı yukarıda bahsedilen Mirai olayı meydana gelmezdi.

→Vasıfsız Firmware Güncellemeleri:

Bazı IoT yazarları cihazlarının yazılımı için güncellemeleri ya da güvenlik yamalarını bile yayınlamaz. Velhasılıkelam eğer bir güvenlik açığı varsa ve üretici firma bu açık için bir yama yayınlamıyorsa kötü niyetli kişiler tarafından gelebilecek saldırıları önlemek için yapabileceğiniz pek bir şey yoktur.

→Kriptografi Eksikliği:

C2(Command & Control) sunucuları ile aktardıkları verileri korumak için şifreleme kullanmayan çok sayıda IoT aygıtı vardır. Bu durum kullanıcının tanımladığı kişisel bilgilerinin çalınmasına yol açabilir. Bazen kullanıcının erişim bilgileri kullandığı cihazdan kontrol sunucusuna plaintext yani açık metin şeklinde şifrelenmeden yollanır. Bu durumda MITM attack yani Ortadaki Adam Saldırısı kullanıcı için kötü sonuçlar doğuracaktır.

→Haddinden Fazla Verilen İzinler:

Bazı IoT cihazları kullanıcıdan normalde ihtiyaç duyduklarından daha fazla yetki isterler. Örneğin, kullanıcıdan bağımsız olarak alışveriş yapmalarına izin vermek kredi kartınızın bakiyesini azaltabilir. Sonuç olarak bir IoT cihazının sahip olduğu daha fazla izin daha fazla güvenlik açığı doğurur.

→Gizliliğin İhlali Riskleri:

IoT cihazları kullanıcı hakkında çok fazla bilgi depolar. Kötü niyetli bir kişi akıllı cihazlarınızdan birini ele geçirirse kaydettiği kişisel verilerinize erişebilir. İnternete bağlanan bir cihaz almadan önce üzerinde sizin hakkınızda ne kadar bilgi tuttuğunu kontrol edin, konum bilgilerinizi kaydeden akıllı kahve makineleri gibi cihazları kullanmaktan kaçının.

IoT Saldırı Vektörleri:

Güvenlik Açıklarından Yararlanma:

Bu açıkları herhangi bir yazılımda bulunabilirler ve hatta büyük kaynaklara sahip uluslararası şirketler bile kusursuz bir kod üretmezler. Saldırganlar saldırılarını dağıtmak için bu yazılım açıklarını kullanabilirler. Bunun için kullanılan en yaygın yöntemler şunlardır:

→Code Injection: Bu yöntem kendi kendini ismiyle açıklar niteliktedir. Saldırganlar cihazı ele geçirmek amacıyla kullanacağı kodları enjekte etmek ve cihazı ele geçirmek için donanımın yazılımındaki bir güvenlik açığından faydalanır.

→Buffer Overflow: Bir akıllı cihaz, gereksiz verileri geçici depolama alanında depolamaya çalıştığında, bu gereksiz veri diğer bellek alanı bölümlerini doldurabilir ve bunların üzerine yazabilir. Bu verinin bir zararlı yazılım içermesi durumunda, tüm ürün yazılımını etkileyebilir.

→XSS Açıkları: Bu teknik, bir cihaz web tabanlı bir arayüzle iletişim kurduğunda uygulanabilir. Söz konusu web sayfasına gömülü kötü amaçlı bir kod varsa, bağlı cihaza da büyük ihtimalle bu zararlı kodun etkilerini yansıtacaktır.

Malware(Kullanılamaz Hale Getirmek):

IoT cihazlara yönelik saldırılar kullanıcı bilgilerine erişmekle sınırlı değildir fakat buna rağmen en yaygın olarak kullanılan saldırılar bunlardır. Cybercrooks ile büyüyen bir trend olarak akıllı cihazları Ransomware gibi zararlı yazılımlarla ciddi ve yaygın bir probleme maruz bırakmak Malware saldırılarına örnektir.

Bu cihazların birçoğu Android üzerinde çalıştığından Android için yazılan kötü amaçlı yazılımlar da bu cihazlar üzerinde çalışacaktır. Bu durum kötü niyetli kişiler için işi basitleştirecektir. Bu kötü amaçlı yazılım türüyle en çok hedeflenen IoT cihazları, kullanıcılar yanlışlıkla zararlı bağlantılara ya da kullanıcı için hazırlanan tuzakları (genellikle cinsel içerikler) barındıran uygulamaları indirdikleri için akıllı televizyonlardır.

Spoofing:

Saldırganlar kendi cihazlarını bir kurban tarafından kullanılan başka bir cihaz olarak kamufle etmeye çalışabilirler eğer sonrasında saldırgan kablosuz ağa erişim sağlayabilirse erişim kapsamını kullanmak için routerı da kopyalamaya (duplicate) çalışacaktır. Bu hile işe yararsa sahte cihaz ağa virüs bulaştıracak şekilde kullanılabilir.

Parola Saldırıları:

Bu saldırı yöntemi kaba kuvvet ve sözlük saldırıları (Brute force & dictionary attacks) olarak bölünebilir. Her ikisinin de fikri, birçok kullanıcı adı ve şifre kombinasyonunu otomatik olarak girerek hedef cihazın oturum açma bilgilerini denemek ve tahmin etmektir. Ne yazık ki, birkaç kişi güçlü parolalar kullanır, bu yüzden bu saldırılar oldukça etkilidir.

İdeal olarak, ürün yazılımı başarısız giriş denemesi sayısını kısıtlamalıdır. Tüm üreticilerin cihazlarını bu kritik özellikle donatmaması kötü bir durum maalesef. Buna ek olarak son kullanıcıların varsayılan parola ve kullanıcı adlarını kullanmamaları hem onların faydalarına olacaktır hem de gereklidir.

Botnet:

IoT aygılarından daha iyi potansiyele sahip birer botnet aygıtı düşünmek oldukça zor. Kötü niyetli kişiler bu cihazlara erişimin kolay olduklarını bilmekteler ve cihazlarının kullanıcılarının hacklendiklerini bilmelerinin pek bir yolu da bulunmamakta. Bu yüzden botnet ağında kullanmak için IoT cihazları çok etkili birer kurban. Akıllı cihazlarınız eğer bir botnet ağına katılırsa cihazınız Bitcoin Madenciliği, DDoS saldırıları, spamleme ve haberiniz olmadan belli site veya sitelere erişim sağlanması için kullanılabilir.

Remote Access:

Birisi IoT cihazlarınızdan birine uzaktan erişirse korkunç bir şey olmayacak gibi görünebilir sadece kendince eğlenecek ve bana zarar vermeyecek diye düşünebilirsiniz fakat akıllı otomobilinizi bir otoyolda sürerken, otomobiliniz bir saldırganın kontrolünün altına girerse, işler sizin için tehditkar bir durum alabilir. Buna ek olarak evlerinizde kullandığınız akıllı kilitlerin ele geçirildiğini bir hayal edin. Bu durumda hırsızlar kapıyı kolayca açabilirler ve içeri girip ebi soyup soğana çevirebilirler.

IoT Cihazlarınızın Güvenliğini İyileştirmek İçin 10 Yol:

1) Asla varsayılan erişim bilgilerini kullanmayın.

Kurulumunu yaptıktan sonra cihazınızın varsayılan parola ve kullanıcı adını değiştirdiğinize emin olun. Güçlü parolalar oluşturmaya özen gösterin ve farklı cihazlar için aynı parolaları kullanmayın.

2) Firmware güncellemelerinizi uygulayın.

Yayınlandığı anda IoT cihazlarınız için gerekli olan güncellemelerinizi yapın. Bu şekilde yeni güvenlik açıklarına cihazınızda önlem alındığından emin olursunuz. Maalesef, bazı satıcılar güncellemeleri sık sık yayınlamıyor veya hiç yayınlamıyor. Dolayısıyla, bir IoT ürününü seçerken üreticinin güncelleme politikasını kontrol edin. Üreticilerin bu sorunu ciddiye almadığı cihazlardan satın almayın.

3) İki faktörlü kimlik doğrulamasını (2FA) kullanın.

Eğer cihazınız 2FA kullanıyorsa bu özelliğini kapatmayın. Bu özellik cihazınıza saldırganlara karşı fazladan bir güvenlik katmanı ekleyecektir.

4) Arayüze olan fiziksel erişimi kısıtlayın.

Kişisel bilgisayarlarda olduğu gibi, bazı akıllı aygıtlar da USB bellekler gibi şeylerle kötü amaçlı kod bulaşabilir. Bu sebeple cihazlarınızı böyle manipülasyonlara maruz kalmayacakları yerlerde konumlandırın.

5) Şifreleme kullanın.

C2 sunucusu ile iletişim sağlarken cihazınızın aktardığı verilerin şifrelenmesini sağlayın. Genelde cihazlar iletişimi açık metin(plaintext) olarak sağlar fakat cihazınızın bu özelliği var ise aktif olarak kullanmaya özen gösterin.

6) Akıllı cihazınızın ağını izole edin.

Mümkünse, IoT cihazlarınızın iletişimini, İnternete bağlı olmayan ayrı bir ağ içinde birbirleriyle etkileşime girecek şekilde kısıtlayın. Bunu yapmak, zararlı kod bulaşması olasılığını en aza indirir.

7) Güvenli Wi-Fi uygulamalarını izleyin.

Kablosuz ağ yönlendiriciniz saldırganlar için en çok aranan hedeflerden biridir bu yüzden uygulanması gereken ilk kurallardan birisi bunun güvenliğini sağlamaktır. Wi-Fi routerınız için güçlü bir parola kullanın, varsayılan kullanıcı adınızı değiştirin ve güvenlik duvarınızı kablosuz ağınızı korumak için yapılandırın. Son olarak da misafir ağı erişimi özelliğini devre dışı bırakın.

8) Cihazlarınızı kullanmadığınız zamanlarda internet bağlantısını sonlandırın.

Bazı IoT cihazlarınızın her zaman internete çıkması gerekmemektedir. Cihazlarınızı kullanmadığınız zamanlarda dünya ile iletişimini keserek onların saldırılara karşı kapalı olmasını sağlayabilirsiniz.

9) Teknik ayrıntıları okuyun.

Kullanım kılavuzları yalnızca cihaz kurulum ve bakım talimatları sağlamakla kalmaz, aynı zamanda güvenlik geliştirme ipuçlarını da içerebilir. Bu nedenle, güvenlikle ilgili bilgiler için kılavuzu inceleyin ve sundukları özel tavsiyeleri uygulamayı düşünün.

10) Antimalware uygulamaları kullanın.

Eğer internete bağlı olan cihazınız akıllı televizyonlar gibi 3. parti yazılımları çalıştırabiliyorsa üzerine bir güvenlik uygulaması kurun.

Kaynak: https://medium.com/three-arrows-security/