- 30 Nis 2012

- 2,728

- 13

Kautilya

Kautilya, penetration testlerinde kullanılan bir araçtır. İnsan arayüz cihazlarının kullanımını kolaylaştırmak adına yapılmış olan bu araç Ruby programlama dili ile yazılmıştır. İçerisinde Windows, Linux ve Mac OS X için çeşitli payload oluşturma modülleri bulunmaktadır.

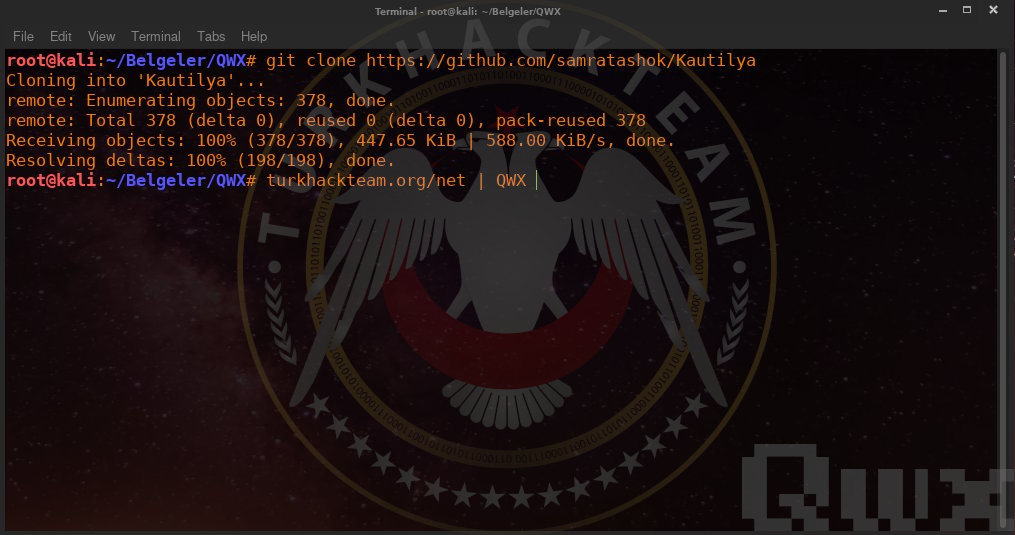

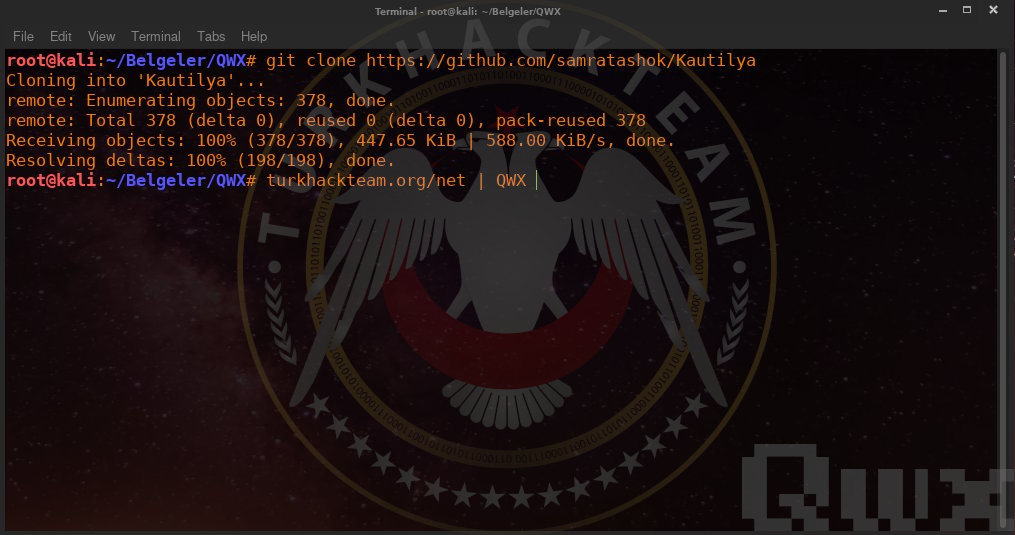

İlk olarak aracı makinemize indiriyoruz.

git clone https://github.com/samratashok/Kautilya.git

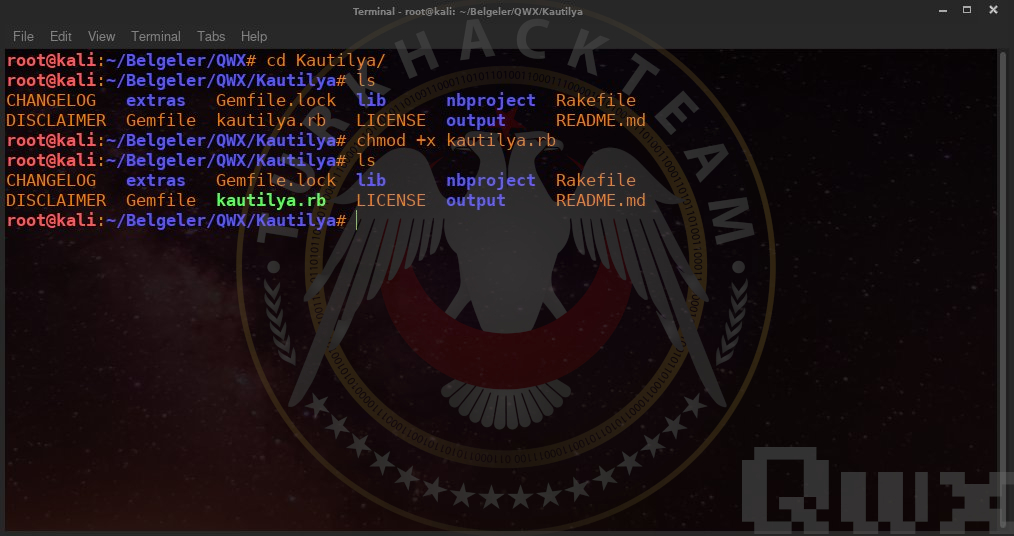

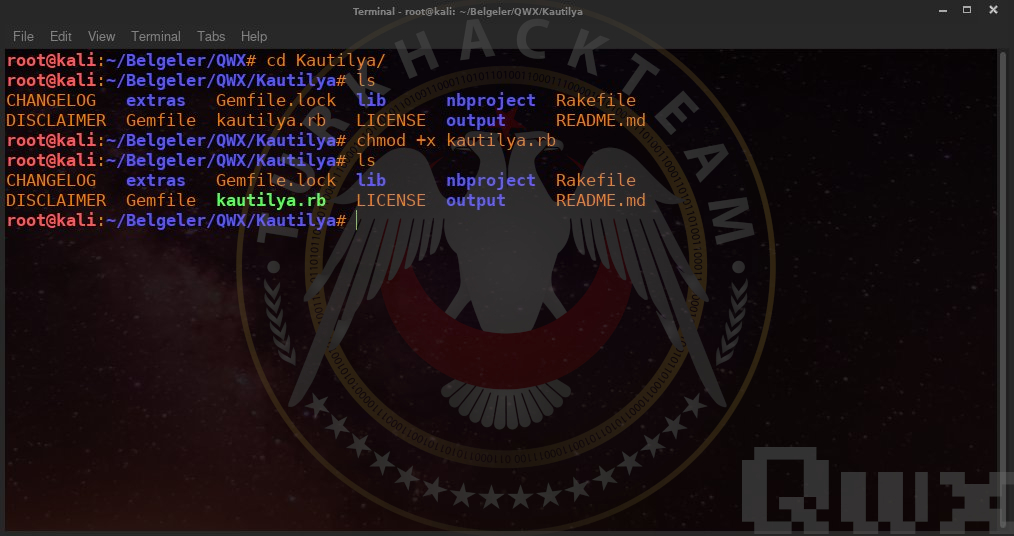

İndirme işlemi bittiğinde, cd Kautilya komutu ile dosyaya giriş yapıp chmod +x kautilya.rb komutu ile yetkilendirme işlemini yapıyoruz.

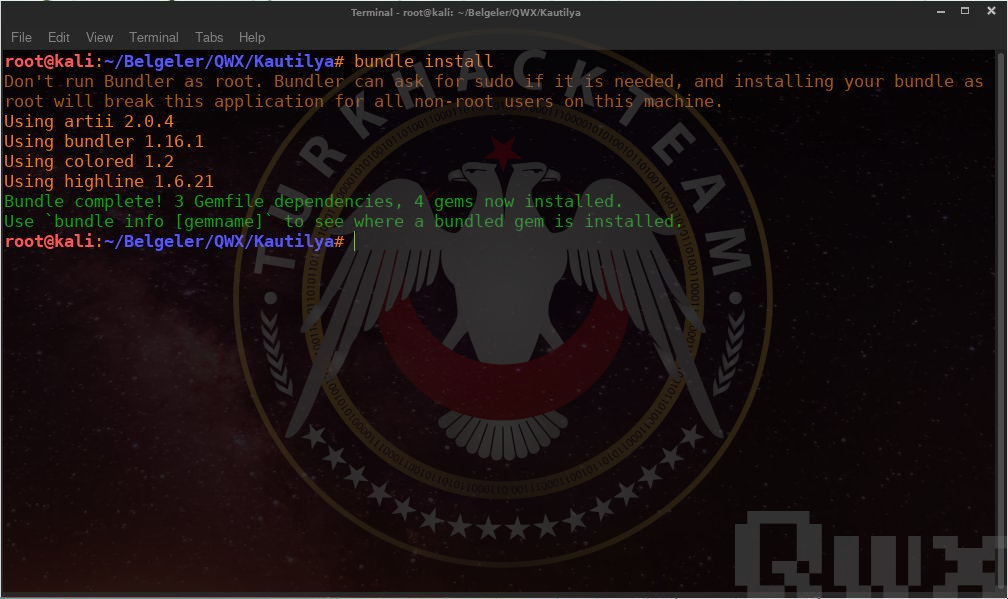

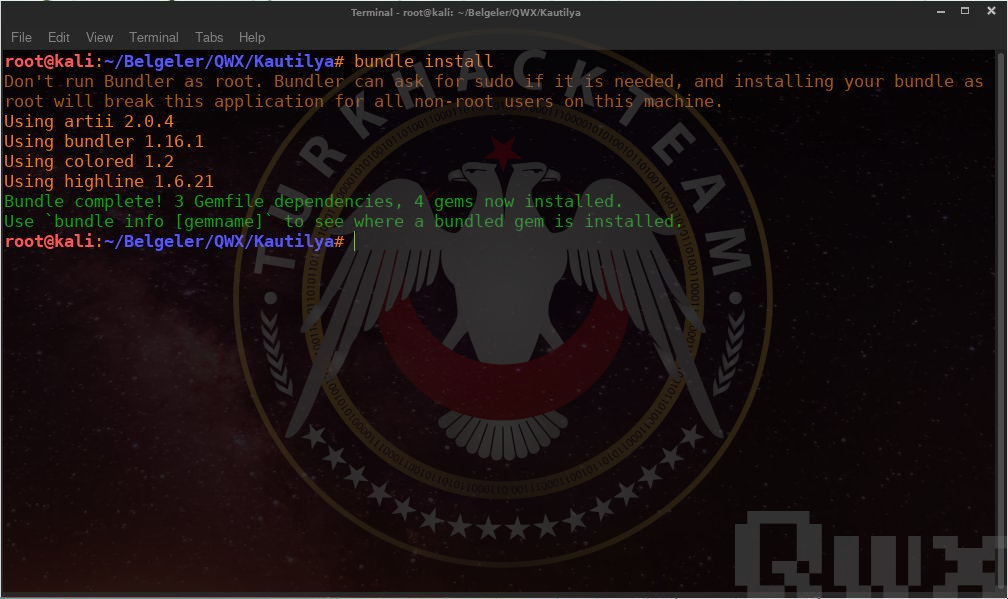

Yetkilendirme işleminden sonra aracı çalıştırmak için ./kautilya.rb komutunu giriyoruz. İlk çalıştırmada hata aldığınız takdirde bundle install komutunu giriniz bir kaç saniye bekledikten sonra indirme işlemi başlayacaktır.

İndirme işlemi tamamlandığı takdirde tekrardan aracı başlatma komutunu girebilirsiniz.

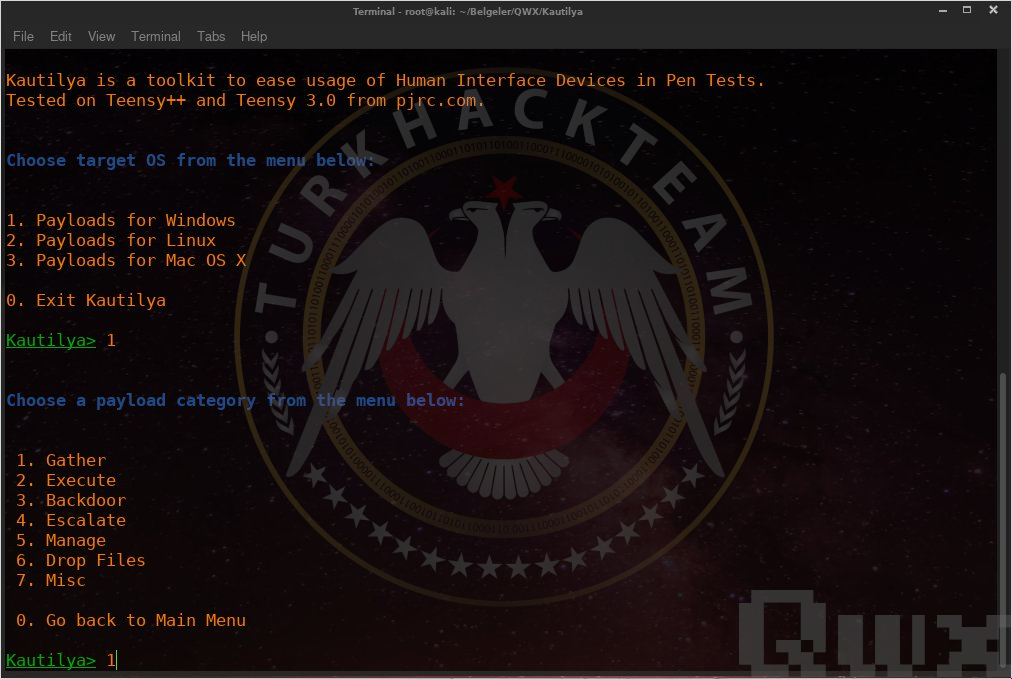

[1] Payloads for Windows

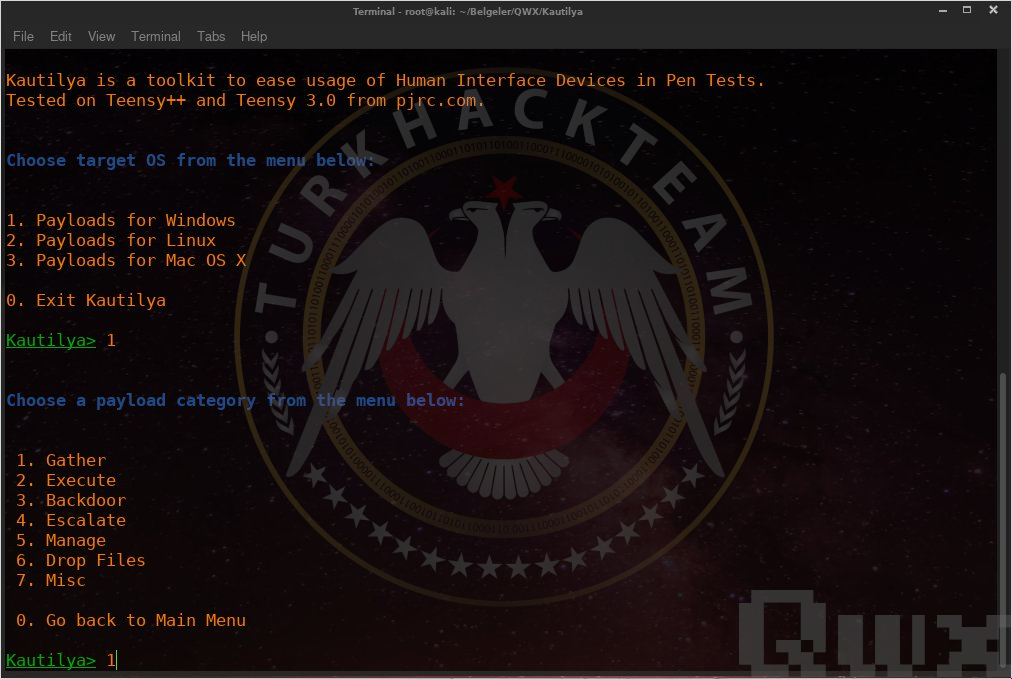

Açılış menüsünde 1 yazıp enter'a bastıktan sonra Windows için payload kısmına giriş yapıyoruz. Bizler için bu bölümde 7 tane modül bulunmaktadır. Tekrardan 1 yazıp enter tuşuna bastığımız zaman Türkçe karşılığı toplama olan bölüme giriş yapıyoruz.

[1-1] Gather

Bu bölümde oluşturulmaya hazır olarak 12 adet payload verilmiştir. Bilgi toplama, Keylogger, Kimlik bilgileri, Ekran görüntüsü, Şifre çalmak... gibi bir çok özellik barındırmaktadır.

[1-2] Execute

11 tane payload bulunan bu bölümde sistemi ele geçirmek adına shelller ve kod yürütme ortamları sunulmaktadır.

[1-3] Backdoor

7 tane payload bulunmaktadır. Sisteme sızmak için kullanabileceğiniz arka kapıların bir kaçını buradan bulabilirsiniz.

[1-4] Escalate

Sadece 2 adet payloadımızın bulunduğu bu bölümde ise ilgili makinede herhangi bir açık bulmaya yönelik kendize senaryolar oluşturabileceğiniz payloadlar bulunmaktadır.

[1-5] Manage

6 adet payload bulunmaktadır. İlgili sitemde kullanıcı oluşturmak, yönetmek; kullanıcı aracılığı ile sızmak adına payloadlar bulunmaktadır.

[1-6] Drop Files

5 tane payloadımızın bulunduğu bu bölümde ise çeşitli Microsoft belgelerini kullanarak veya JAR dosyasını kullanarak hedef sisteme erişim sağlayabiliyoruz. Oluşturmuş olduğumuz payloadımızı bir USB bellek sayesinde karşı tarafa taşıma imkanımız bulunmaktadır.

[1-7] Misc

Son bölümümüzde ise hedef ile konuşmak adına payload bulunmaktadır.

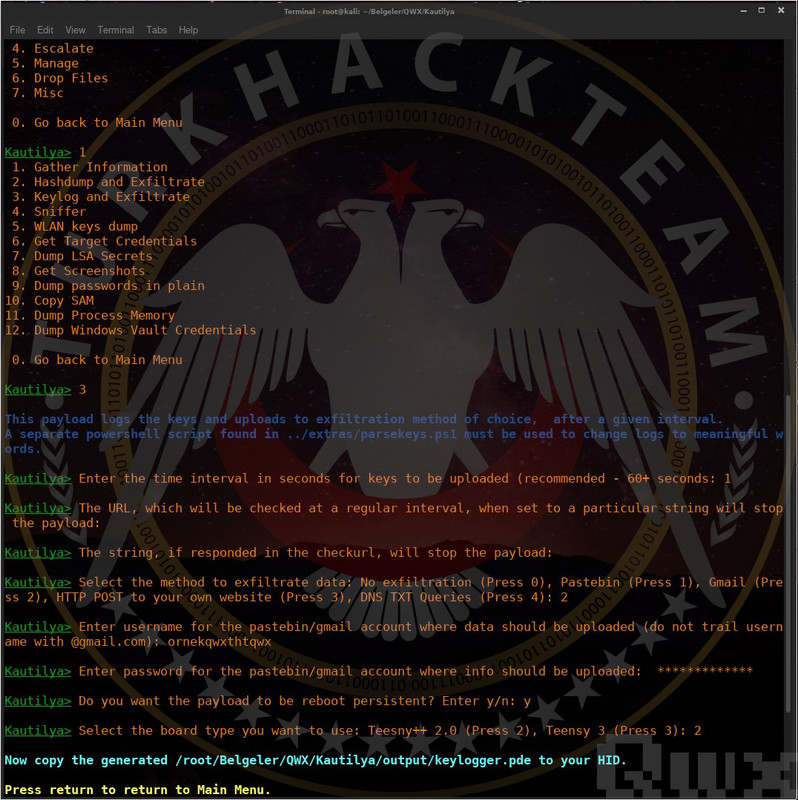

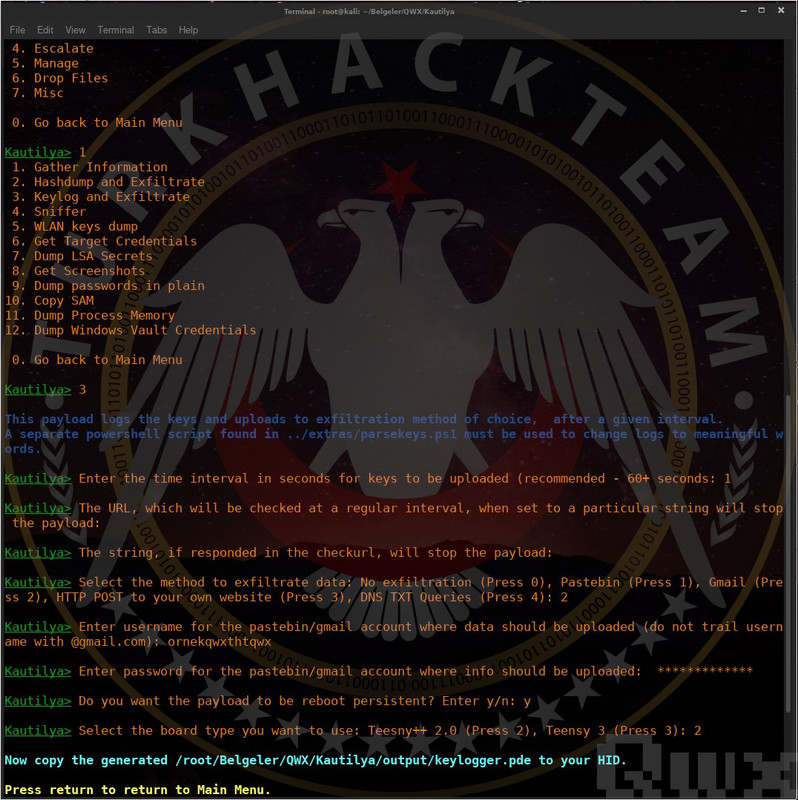

Aracın kullanımına bakacak olursak yönergeleri takip ettiğimiz takdirde gayet basittir. Bir keylogger oluşturalım. Windows payload için 1 yazıp enter'a bastıktan sonra bilgi toplama bölümüne yani 1.Gather (1 yazıp enter)bölümüne girip 3. payloadımız olan Keylog and Exfiltrate modülünü (3 yazıp enter) seçiyoruz.

Keylogger bölümümüz açıldı buradaki yönergeleri takip etmek gerekmektedir. İlk olarak bizlere bilgilerin ne kadar süre sonra ulaşması gerektiğini göstermektedir. Sizlerin karşısına çıkacak 3. soruda ise bilgileri ne şekilde alacağınızı sormaktadır. Klasik olarak Gmail ile almak istiyorum. Ardından ise sizlerden Gmail hesabınızı istemektedir. Uyarı olarak da gmail.com kısımı olmadan yazmanızı istemektedir. Ardından payload oluşuyor ve bizleri ana menuye yollamaktadır.

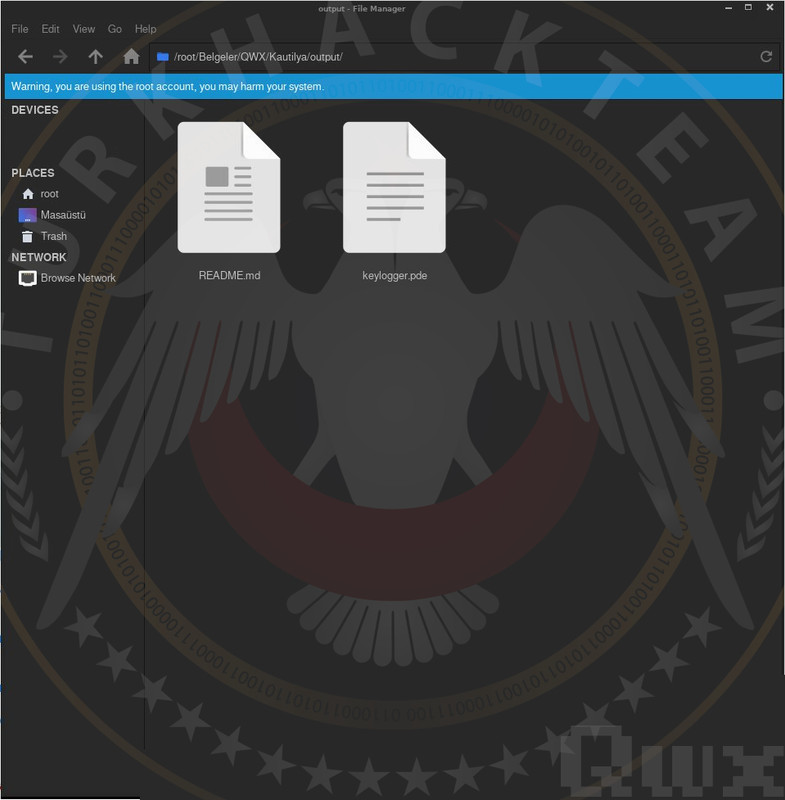

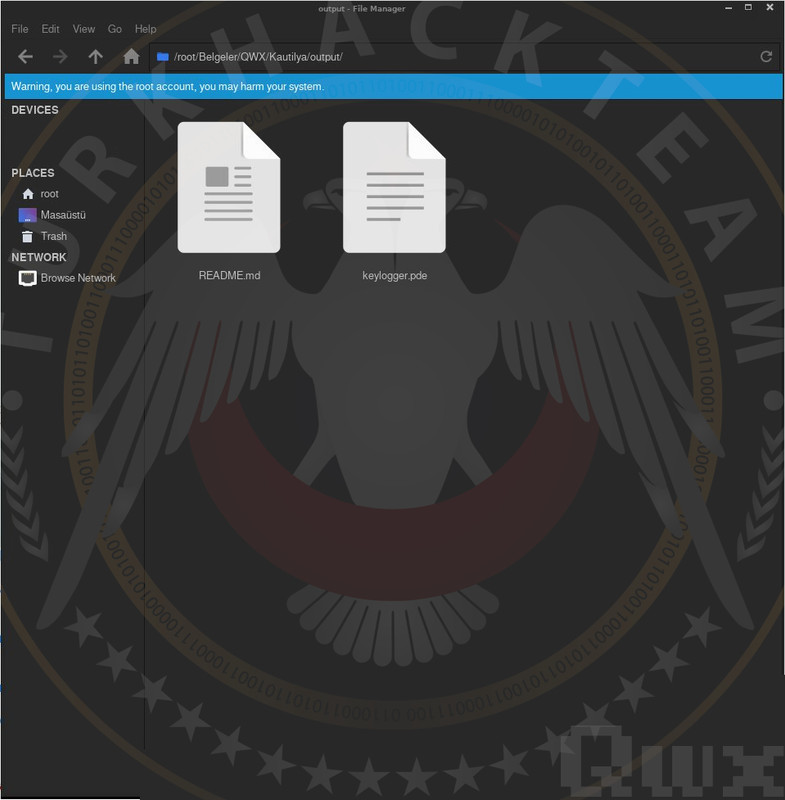

Payloadın oluşturduğu bölüme gidecek olursak;

Buradan inceleye bilir ve kullanıma hazır hale getirebilirsiniz.

Kautilya, penetration testlerinde kullanılan bir araçtır. İnsan arayüz cihazlarının kullanımını kolaylaştırmak adına yapılmış olan bu araç Ruby programlama dili ile yazılmıştır. İçerisinde Windows, Linux ve Mac OS X için çeşitli payload oluşturma modülleri bulunmaktadır.

İlk olarak aracı makinemize indiriyoruz.

git clone https://github.com/samratashok/Kautilya.git

İndirme işlemi bittiğinde, cd Kautilya komutu ile dosyaya giriş yapıp chmod +x kautilya.rb komutu ile yetkilendirme işlemini yapıyoruz.

Yetkilendirme işleminden sonra aracı çalıştırmak için ./kautilya.rb komutunu giriyoruz. İlk çalıştırmada hata aldığınız takdirde bundle install komutunu giriniz bir kaç saniye bekledikten sonra indirme işlemi başlayacaktır.

İndirme işlemi tamamlandığı takdirde tekrardan aracı başlatma komutunu girebilirsiniz.

[1] Payloads for Windows

Açılış menüsünde 1 yazıp enter'a bastıktan sonra Windows için payload kısmına giriş yapıyoruz. Bizler için bu bölümde 7 tane modül bulunmaktadır. Tekrardan 1 yazıp enter tuşuna bastığımız zaman Türkçe karşılığı toplama olan bölüme giriş yapıyoruz.

[1-1] Gather

Bu bölümde oluşturulmaya hazır olarak 12 adet payload verilmiştir. Bilgi toplama, Keylogger, Kimlik bilgileri, Ekran görüntüsü, Şifre çalmak... gibi bir çok özellik barındırmaktadır.

[1-2] Execute

11 tane payload bulunan bu bölümde sistemi ele geçirmek adına shelller ve kod yürütme ortamları sunulmaktadır.

[1-3] Backdoor

7 tane payload bulunmaktadır. Sisteme sızmak için kullanabileceğiniz arka kapıların bir kaçını buradan bulabilirsiniz.

[1-4] Escalate

Sadece 2 adet payloadımızın bulunduğu bu bölümde ise ilgili makinede herhangi bir açık bulmaya yönelik kendize senaryolar oluşturabileceğiniz payloadlar bulunmaktadır.

[1-5] Manage

6 adet payload bulunmaktadır. İlgili sitemde kullanıcı oluşturmak, yönetmek; kullanıcı aracılığı ile sızmak adına payloadlar bulunmaktadır.

[1-6] Drop Files

5 tane payloadımızın bulunduğu bu bölümde ise çeşitli Microsoft belgelerini kullanarak veya JAR dosyasını kullanarak hedef sisteme erişim sağlayabiliyoruz. Oluşturmuş olduğumuz payloadımızı bir USB bellek sayesinde karşı tarafa taşıma imkanımız bulunmaktadır.

[1-7] Misc

Son bölümümüzde ise hedef ile konuşmak adına payload bulunmaktadır.

Aracın kullanımına bakacak olursak yönergeleri takip ettiğimiz takdirde gayet basittir. Bir keylogger oluşturalım. Windows payload için 1 yazıp enter'a bastıktan sonra bilgi toplama bölümüne yani 1.Gather (1 yazıp enter)bölümüne girip 3. payloadımız olan Keylog and Exfiltrate modülünü (3 yazıp enter) seçiyoruz.

Keylogger bölümümüz açıldı buradaki yönergeleri takip etmek gerekmektedir. İlk olarak bizlere bilgilerin ne kadar süre sonra ulaşması gerektiğini göstermektedir. Sizlerin karşısına çıkacak 3. soruda ise bilgileri ne şekilde alacağınızı sormaktadır. Klasik olarak Gmail ile almak istiyorum. Ardından ise sizlerden Gmail hesabınızı istemektedir. Uyarı olarak da gmail.com kısımı olmadan yazmanızı istemektedir. Ardından payload oluşuyor ve bizleri ana menuye yollamaktadır.

Payloadın oluşturduğu bölüme gidecek olursak;

Buradan inceleye bilir ve kullanıma hazır hale getirebilirsiniz.

Son düzenleme: