Teşekkürler

Adli Bilişim'de Kanıt Toplama Evresi

Hiçbir suç, delilsiz değildir.

Merhaba değerli THT üyeleri, bugün sizlerle birlikte Adli Bilişim'in olmazsa olmazı hedef hakkında bilgi toplamaya değineceğiz. Bildiğiniz üzere gün geçtikçe sanal alem üzerinden çeşitli suçlar işleniyor, kredi kartı hırsızlığı mesela. Peki bu kredi kartı hırsızlığını yapan bir kişi tespit edildiği zaman bildiğiniz üzere Emniyet kişinin elektronik cihazlarına el koyuyor. Bunlardan birisi de bilgisayar. İşte bu kısımda bilgisayar üzerinden yapılan işlemleri veya bilgisayarda oturum açan kullanıcıları görme gibi kritik bilgi toplama işlemlerine değineceğiz. Unutmayın, elinizde bir kanıt yok ise hedefi ne suçlayabilir, ne de yargılayabilirsiniz. Peki biz bu bilgi toplamayı nasıl yapacağız, hangi araçlar veya programlar ile yapacağız sorusunun yanıtını da bu konuda cevaplayacağız.

Başta "Adli Bilişim'de Canlı İnceleme" terimi nedir, ne işe yarar sorusunun cevabını verelim;

Adli Bilişim'de canlı inceleme, tamamen hedef makine açıkken yapılan bilgi toplama, analiz işlemidir. Genelde Adli Bilişim incelemeleri sabit disk, veya içerisinde herhangi bir veri barındıran diskler üzerinden yapılır. Aslında buna "geleneksel" bir yöntem de diyebiliriz. Zamanla Adli Bilişim Uzmanları, inceleme yapılacak makine açıkken analizlerden daha fazla verim alındığının kanısına vardılar, işte bunun sonucunda ortaya "Adli Bilişim'de Canlı İnceleme" kavramı ortaya çıktı.

Bundan sonra "Uçucu Veriler" kavramı bizi karşılıyor. Aslında Adli Bilişim'de bu veriler bize kanıt niteliğinde veriler sağlıyor. Ancak her şeyin bir bedeli oluyor, uçucu verilerin kötü yanı ise sabit disklerde barınmamasıdır. Peki nerede barınıyor ? RAM adı verilen donanımlarda barınmaktadırlar ve herhangi bir olası elektrik kesilmesinde makinenin kapanmasıyla bu veriler elimizde uçup gidebilir. Bazı uçucu verilere aşağıdakileri örnek verebiliriz;

- Giriş yapmış kullanıcı / kullanıcıların bilgileri

[*]Ağ bilgileri

[*]Ağ durumu

[*]Açık olan portlar

[*]Sistem saati ve tarihi

[*]Komut geçmişi

gibi veriler, uçucu verilerin bazılarına örnektir. Kısacası kanıt toplamamız açısından çok kıymetli veriler de diyebiliriz.

Şimdilik temeli az çok oturttuğumuza göre artık kanıt toplamak için kullanacağımız araçları tanıyabiliriz. Adli Bilişim'de, çoğumuzun kullandığı Windows'un ürettiği bir takım araçlar bilgi toplayacağız. Uzatmadan başlayalım. Windows Sysinternals, Windows tarafından 1996 yılında yürürlüğe geçirilen, içinde işlevsel ve günlük hayatımızda sıkça kullandığımız araçları içeren bir sitedir. İşlevsel araçlardan kastımız "çalıştır" gibi sıkça kullanılan araçlar diyebiliriz. İşte bilgi toplama evresinde Sysinternals'ın araçları bizim işimize bir hayli yarıyor. Bu araçlardan bazıları ise "PSTools" adı verilen araç takımı. Bu araçlar ile inceleme / analiz yapacağız. Dilerseniz PSTools'u indirebileceğimiz linki paylaşalım;

PsTools - Windows Sysinternals adresinden indirebilirsiniz.

İndirmeden ve kullanmadan önce bu paketteki araçları tanıyalım.

PsExec.:

- Kısacası uzaktan bir takım işleri yürütmenizi sağlayan bir araçtır. Telnet benzeri olan ve uzaktan hedef makinede program çalıştırmanızı sağlayan bir araçtır. Bu aracımızın en önemli özelliklerinden bir tanesi, hedef sistemde CMD gibi komut istemcilerini uzaktan açan ve hedef hakkında bilgi toplamamıza yarayacak olan "ipconfig" gibi komutları çalıştırmamıza yarar. Haliyle bu özelliğin de bize analiz aşamasında katkısı büyük olacaktır. Dilerseniz Telnet hakkında da bilgi verelim, en basit tanımıyla bir TCP / IP protokolüdür ve 23 portunu kullanır. Eğer hedef makineye bağlanmak isterseniz user/pass bilgilerini bilmeniz gerekmektedir.

PsFile.:

- Bu araç bize komut satırı üzerinden çalıştırıldığında, sistemdeki kullanıcıların giriş yaptığı dizinleri sunan ve hangi kullanıcı giriş yaptığını gösteren, ve çeşitli bilgiler veren bir araçtır.

PsGetSid.:

- Bilgisayarın SID'sini görüntüleyen araçtır. SID ise, (Security İdentifier) olarak adlandırılan ve bilgisayara işletim sistemini kurduğunuzda gelen bir numaradır. Bir nevi TC kimlik numarası olarak da anlandırabiliriz. SID, her format atmanızda değişebilir. Kısacası bu aracımız, hedef makinenin TC kimlik numarasını görüntülememizi sağlıyor.

PsInfo.:

- Adından da anlaşıldığı üzere çalıştırılan sistemdeki işlemci sayısı, fiziksel bellek gibi kritik bilgiler edinmemizi sağlayan, kısacası hedef sistem hakkında bilgi alabileceğimiz, önemli bir araçtır.

PsPing.:

- Hedef pc'nin ağ yapısını test etmemizi sağlar. Çeşitli parametreler ile ICMP, TCP paketleri gönderilerek bilgi edinmemizi sağlayan, özet olarak hedef makinenin ağ performansı / yapısını test etmemize yardımcı olan bir araçtır.

PsKill.:

- Hedef pc'deki işlemleri, ismine veya Process ID'sine göre sonlandırmamıza yarıyan araçtır.

PsList.:

- Hedef makinedeki işlemler hakkında detaylı bir şekilde bize liste çıkaran araçtır.

PsLoggedOn.:

- Bu araç, hedef sistemde veya uzak sunucularda, sisteme giriş yapan kullanıcıları tespit etmemize yarar. Eğer bu araca tarama yapması için bir sistemi değil de kullanıcı adını belirtirseniz, çevredeki bilgisayarlarda var olan kullanıcı adlarını tarar ve size ona göre bir sonuç verir. Eğer hedef pc'de regedit'e erişiminiz yok ise bu aracı kullanamazsınız çünkü PsLoggedOn, taramaları, regedit'te bulunan, "HKEY_USERS" içerisinden yapar. Ayrıca bu aracı kullanmak yerine "net sessions" kullanalım diyorsanız evet, yerel bilgisayarlarda işe yarar ancak uzak sunucularda maalesef işe yaramaz. İşte burada PsLoggedOn imdadımıza koşmaktadır.

PsLogList.:

- Bir elogdump klonu olan PsLogList, adından da anlaşıldığı üzere hedef makinedeki log (kayıt)'ları elde etmemize yaramaktadır.

PsPasswd.:

- Hedef makinedeki yönetici veya kullanıcı hesaplarının şifrelerini tek tek veya toplu bir şekilde değiştirmemize yarayan bir araçtır.

PsService.:

- Bu araç, sistemdeki işlemleri durduran, devam ettiren veya yeniden başlatmamıza olanak sağlar. Aynı şekilde bu durum uzak bağlantılarda da geçerlidir. Bunun yanı sıra, bilgisayarınız ağ hizmetlerinin çalıştırdığı hizmetleri taramak için birebirdir. Kısacası, sistemde çalışan hizmetleri görmemize ve kontrol etmemize yarar.

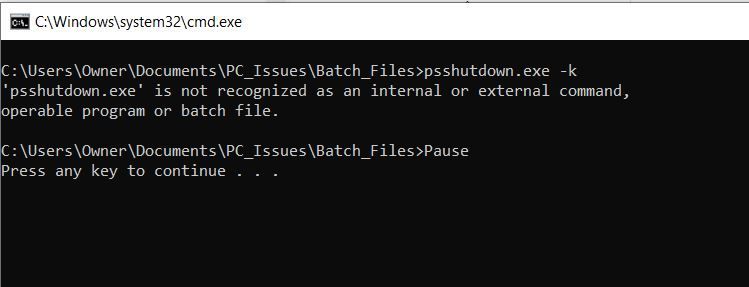

PsShutdown.:

- Aynı şekilde bu araçta da adından anlaşıldığı üzere hedef makine veya yerel makineyi kapatmaya veya kilitlemeye yarar. Kilitleme işlemi için Windows sürümünün Windows 2000 ve üstü olması gerekmektedir.

PsSuspend.:

- Suspend, Türkçe tabiriyle "askıya almak"tır. Bu aracımızın hedef veya yerel makinede işlemleri kapatmaya veya askıya almaya yarar. Eğer işlemleri kapatmak istiyorsanız bir daha o işlemi çalıştıramazsınız ancak askıya aldığınız zaman tekrardan o işlemi yürürlüğe sokabilirsiniz.

PsUptime.:

- Bir işlemin çalıştırıldığı vakitten bu yana geçen süreyi hesaplayarak bize bildiren araçtır, ek olarak indirilmesine gerek yok çünkü PsInfo aracına dahil tutulup, onun bir parçası olmuştur.

- Bundan sonra artık bu araçlarımızı kullanmaya başlayacağız. Dilerseniz bu araçları tek tek, dilerseniz de direkt PsTools adresinden indirebilirsiniz. Ben ZIP halinde, toplu bir şekilde indiriyorum. İndirdikten sonra dosyayı ZIP'ten çıkartıyoruz. Bundan sonra araçlarımızı çalıştırmak için özel bir kurulum gerekmiyor.

- CMD'yi yönetici olarak açıyoruz. Açtıktan sonra kullanmak istediğimiz aracı dosyadan sürükleyip CMD'ye bırakıyoruz ve parametreler bizi karşılıyor.

- Not: Eğer yönetici olarak çalıştırdıysanız, dosyayı sürüklediğinizde direkt olarak dizin gözükmeyebilir, bunun için CMD'yi normal olarak çalıştırıp dosyayı sürüklüyoruz ve oradaki dizini yönetici olarak çalıştırdığımız CMD'ye sürükleyip bırakıyoruz. (Araçtan araca dizin değişkenlik gösterebilir.)

PsLoggedOn.:

- Benim ilk kullanacağım araç , böylece sisteme giriş yapan kullanıcıları görmüş olacağız. Her şeyden önce bu aracımızın parametrelerini tanıyalım.

- "-l": Ağdaki ve yerel ağda açılan oturumları görmek yerine sadece kendi makinenizde açılan oturumları gösterir. Aracın sonuna "-l" parametresini eklemeniz kafidir.

- "/accepteula": Bu parametre ile CMD'yi yönetici olarak çalıştırmadan, .exe'nin sonuna bu paratmereyi koyarak da çalıştırabiliriz.

- "-x": Bu parametre ile bu aracımız kendi makinemizde açılan oturumları gösterir ancak ne zaman giriş yapıldığını göstermez, tavsiye etmem. Bizim için kanıt toplama evresindeki en değerli parametre "-l"dir.

- "username": Bu parametre ile ağda, sizin verdiğiniz kullanıcı adıyla giriş yapna kullanıcıları tarar. İnternet hızınıza göre tarama süresi değişkenlik gösterebilir. Ben tarama yaptığımda herhangi bir sonuç alamadım.

LogonSessions.:

- Bu aracımız ile sistemde açılan oturumların listesini elde edebiliriz. Ayrıyeten sistem hakkında daha da detaylı bilgi toplamamızı sağlar. "

" adresinden erişebilirsiniz.

- Aynı şekilde yönetici olarak CMD'yi çalıştırıyoruz ve aracın dizin yolunu kopyalıyoruz. Hiçbir parametre girmeden de çalıştırılabilir. Ben ilk başta o seçeneği kullanıyorum ve karşıma detaylı bir liste çıkıyor.

- "-c": Elde edilen verileri CSV olarak kaydetmemize yarayan parametredir. Türkçe açılımı "Virgülle ayrılmış veriler"dir. Araç dizin yolunun sonuna -c yazmamız yeterli olacaktır.

- "-ct": Elde ettiğimiz çıktıyı sekmelerle ayrılmış veri tipi olarak bizi verecek olan parametredir. Aynı şekilde araç dizin yolunun sonuna -ct yazmamız kafidir.

- "-p": Oturum açarken çalışan işlemleri ve açılan oturumları bize listeleyen parametredir. Aynı şekilde araç dizin yolunun sonuna -p yazmamız yeterlidir.

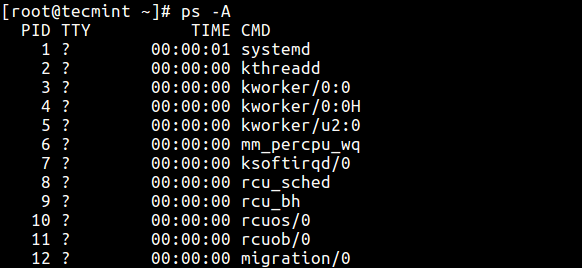

PsList.:

- Bu aracımız ile sistemde çalışan işlemlerin listesini çıktı olarak alabiliriz. Ek olarak bu aracımız çalışan işlemin dizin yolunu, bu işlemin hangi yetki ile (administrator vb.) çalıştırıldığını bize çıktı olarak vermez. Aracı parametresiz bir şekilde çalıştırmak için CMD'yi yönetici olarak açıyoruz ve dizin yolunu yapıştırıp enter'lıyoruz ve bize çalışan işlemler hakkında bir liste çıktı olarak veriliyor + olarak çalışma süreleri de belirtiliyor.

- "exp": Bu parametre ile "exp" kelimesi ile başlayan tüm işlemlerin listesini bize çıktı olarak verir. Ben bir tek "explorer.exe" adlı işlemin bilgilerini alabildim. Günümüzde "Explorer" daha çok devlet dairelerinde kullanılmaktadır. Kişisel olarak PC kullanan çoğu kullanıcı, Google Chrome, Yandex gibi arama motorlarını tercih etmektedir.

- "-d": Çalışan işlemlerin Başlıklarına göre bize detaylı bir şekilde bilgi sunan bir parametredir. Araç dizin yolunun sonun -d yazılması ile çalıştırılabilir. Her işlem için ayrı ayrı bilgi verdiği için tarama biraz uzun sürebilir ancak elde edilecek bilgi bizim için kanıt toplama aşamasında çok kıymetli olacaktır.

- "-m": Sistemde çalışan işlemlerin hafıza // bellek bilgisini verir. Daha çok sayısal veriler barındırır. Örneğin kaç kere hata alındığını belirten "Faults" verileri gibi.

- "-x": -d ve -m parametreleri ve + olarak işlemlerin listesini bize sunan parametredir. Diğer parametrelere göre çok daha kapsamlı bilgi barındırmaktadır. Aynı şekilde araç dizin yolunun sonuna yazılarak çalıştırılabilir.

- "-u": Bu parametre ile uzaktaki bir sistemde çalışan işlemleri görüntüleyebiliriz ancak yönetici haklarına sahip olmamız lazım. Bunun için araç dizin yolunun sonuna -u parametresini yazdıktan sonra yanına bir de kullanıcı adı yazmanız gerekmektedir. Sonrasında bizden şifre istiyor ve çalışan işlemler karşımıza dökülüyor. Siz şifreyi girerken aynı Linux'ta olduğu gibi şifreyi yazarsınız ancak görülmez. Bu da bu aracımızın güzel özelliklerinden bir tanesidir.

- "name": Belirtilen işlem hakkında detaylı bilgi veren araçtır. Araç dizin yolunun sonuna eklendiği zaman bize o işlem hakkında bilgi verir. Benim hedef işlemim "Wireshark" uygulaması.

Doskey.:

- Bu araçta birçok parametre bulunuyor ancak biz sadece "/history" parametresini kullanacağız. Kullanmamızın nedeni, komut satırında yazılan kodların listesini almak. Yani hedef sistemde kullanıcı eğer komut istemi (CMD) üzerinden bir işlem yaptıysa görebileceğiz. Araç her Windows sürümünde yüklü gelmektedir. Onun için yüklemeye gerek yok. Sadece komuta istemine "doskey /history" yazıyoruz ve CMD'de yapılan işlemlerin çıktısını alıyoruz.

PsInfo.:

- Bu araç ile hedef sistemin bilgilerini öğreneceğiz. Bize, ekran kartı, RAM, işlemci ismi gibi bilgileri sunuyor. Bu bilgileri almak için sadece araç dizin yolunu yönetici olarak açtığımız CMD'ye yapıştırıp enter'lamamız yeterli.

- "-h": Bu parametre ile sistemde yüklü olan hotfixes'ların listesini bize çıktı olarak sunar. Hotfixes, Abbyy USA Software House tarafından Windows için üretilen bir .exe türüdür. Eğer bilgisayarında hotfixes tarzı .exe dosyalar olmazsa bilgisayarınızda hiçbir işlem yapamazsınız. Kullanımı için araç dizin yolunun sonuna -h parametresinin eklenmesi kafidir.

- "-s": Bu parametre ile sistemde yüklü olan programların listesini çıktı olarak alabiliriz.

- Bu parametreler aynı zaman ilk başta olduğu gibi sistem bilgilerini bize çıktı olarak sunduktan sonra kendi işlevlerini yerine getirirler. Yani PsInfo aracının herhangi bir parametresini kullanırsınız ancak yine de sistem bilgilerini çıktı olarak alırsınız.

- "-d": Bu parametre ile sistemin disk bilgisini öğrenebiliriz. Araç dizin yolunun sonuna -d parametresi eklendiğinde bize bilgileri çıktı olarak verecektir.

PsGetSid.:

- Bu aracımız ile bildiğiniz üzere hedef sistemin SID'sine erişebiliyorduk. SID, bir bilgisayarın TC Kimlik Numarasıdır diyebiliriz. CMD'ye araç dizin yolunu yazdıktan sonra direkt çalıştırırsanız aracımız bize sistemin SID'sini çıktı olarak verecektir.

- "-u": Uzaktaki bilgisayarlara erişmek için araç dizin yolunun sonuna hedef sistemin kullanıcı adı & şifresini yazıyoruz. Eğer bilgiler doğruysa araç bize sistemin SID'sini çıktı olarak veriyor.

PsSuspend.:

- Yürürlükte olan işlemleri adlarına veya ID'lerine göre suspend, yani askıya almamıza yarayan araçtır. Eğer uzaktaki bir sisteme bağlanıp, bu aracı yürürlüğe sokarsanız kanıt toplamaktan ziyade bir şeylerin önüne geçmiş olursunuz. Benim kobay uygulamam "Wireshark" oldu. CMD'ye araç dizin yolunu yazdıktan sonra direkt çalıştırmaya kalkarsanız araç yürürlüğe girmez, sadece hata verir ve kullanılabilecek parametreleri size sunar. Uzaktaki sisteme bağlanmak için "-u" & "-p" parametrelerini kullanabilirsiniz. Ben kendi sistemimde deneyeceğim.

- "process name": Türkçe tabiri "işlem adı" olan bu komut ile istediğimiz işlemi askıya alabiliriz. Araç dizin yolunun sonuna araç ismini yazmamız kafidir. Ben başta da belirttiğim gibi Wireshark'ı seçtim ve araç dizin yolunun sonuna Wireshark yazıp aracı çalıştırdım ve direkt Wireshark ikonuna tıkladım ancak Wireshark'ı açamadım.

- "r": Bu komutu araç dizin yolunun sonuna yazdıktan sonra bir de devamına askıya aldığınız işlemin adını yazmanız gerek. Ben Wireshark'u devam ettirmek istiyorum, o yüzden dizin yolunun sonuna "-r Wireshark" yazmam kafidir.

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Adli Bilişim'de Kanıt Toplama Evresi //

- Konbuyu başlatan PALA

- Başlangıç tarihi