Şubat 2023'te Microsoft (MS), Microsoft Word'de, başarıyla kullanılması durumunda bir saldırganın kurbanların makinelerinde kimlik doğrulaması olmadan uzaktan kod yürütmesine olanak verebilecek bir güvenlik açığını yamaladı. Bu güvenlik açığına CVE-2023–21716 atanmıştır ve CVSS puanı 9,8'dir, bu da onu kritik bir sorun haline getirir. Bu güvenlik açığı, MS word'ü ve Outlook Önizleme Bölmesini de etkiledi. Microsoft, düzeltme ekiyle birlikte güvenlik açığı için bir geçici çözüm yayınladı, ancak güvenlik açığıyla ilgili ayrıntıları yayınlamadı.

Neyin yamalandığını tespit etmek için analiz yaparken, 06 Mart'ta hatayı bildiren araştırmacı Twitter'da bir PoC yayınladı . Bu blogda, CVE-2023–21716'nın bazı dahili özelliklerine göz atacağız. Şimdiye kadar, bu güvenlik açığının vahşi ortamda istismar edildiğini gösteren hiçbir kanıt yoktur.

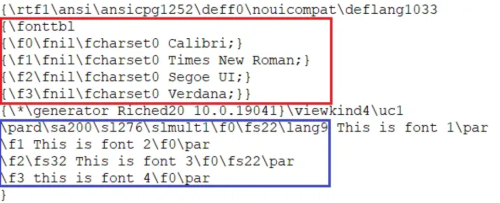

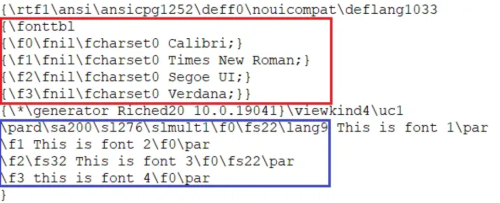

Zengin Metin Biçimi (RTF), Microsoft tarafından yayınlanan bir belge dosyası biçimidir. Belgenin çeşitli bölümlerini ve özelliklerini tanımlamak için kontrol sözcüklerini kullanır. CVE-2023–21716, MS Word'ün RTF dosyalarını ayrıştırma biçiminde bulunur. RTF dosya yapısı , belgede başvurulabilecek tüm yazı tiplerinin bir grubunu tanımlayan \fonttbl kontrol sözcüğüne sahiptir. Bu yazı tiplerine atanmış yazı tipi numarası \f<num> kullanılarak atıfta bulunulur .

Şekil 1'de, kırmızı ile vurgulanan kısım \fonttbl kontrol kelimesinin tanımlı olduğunu ve mavi ile vurgulanan kısım normal bir RTF dosyasında metinde atıfta bulunulan yazı tiplerini gösterir.

Bu kontrol sözcüğüne uzun bir yazı tipi listesi sağlayarak, bu özel hazırlanmış belge açıkken MS Word'ü çökertmek mümkündür. Yayınlanan PoC'yi kullanarak bir RTF belgesi oluşturabildik. Beklendiği gibi, MS Word kullanılarak açılır açılmaz çöktü.

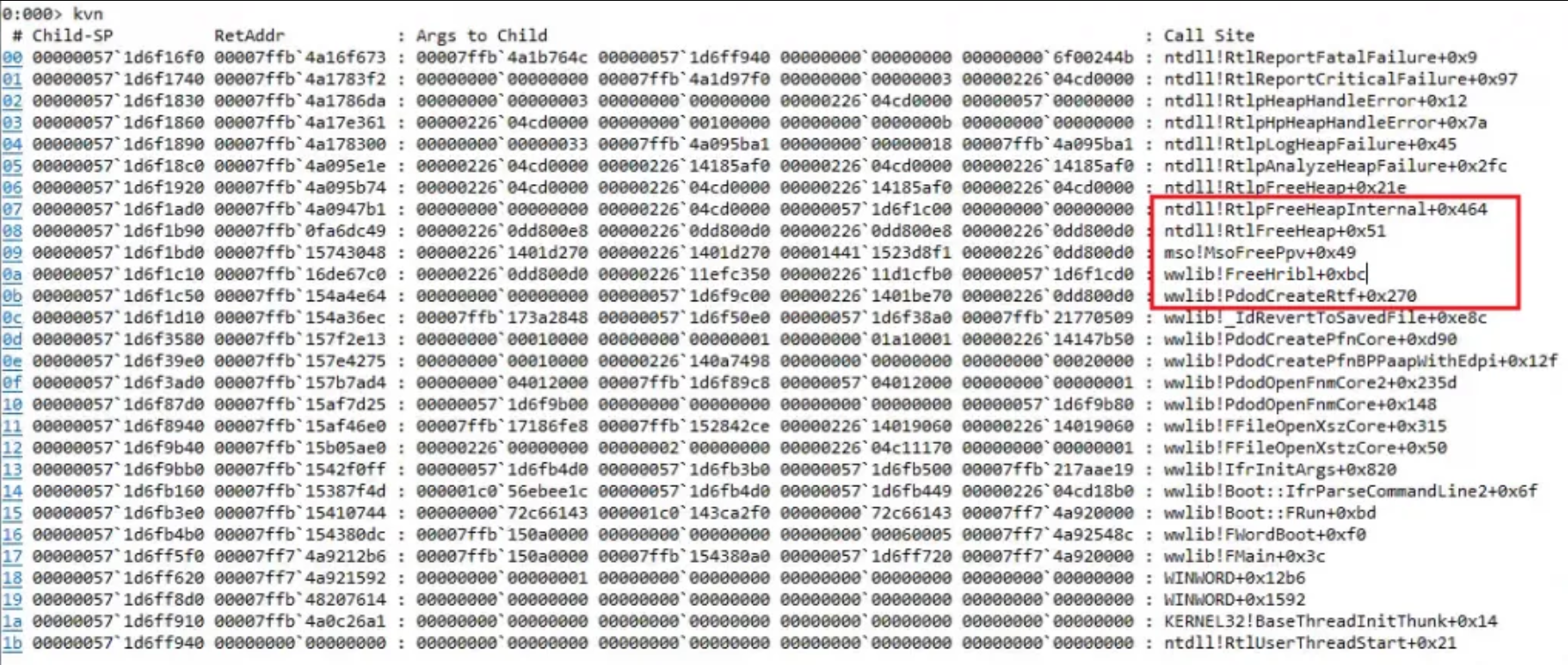

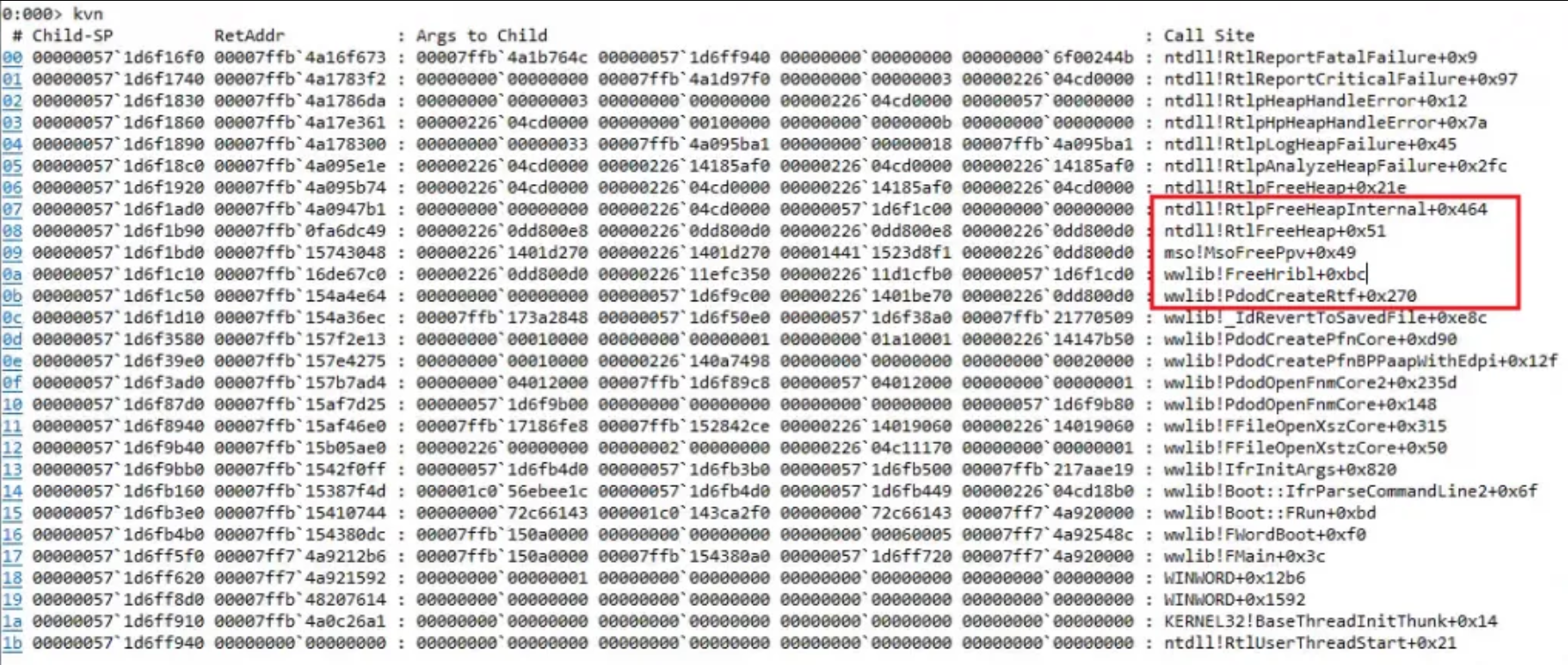

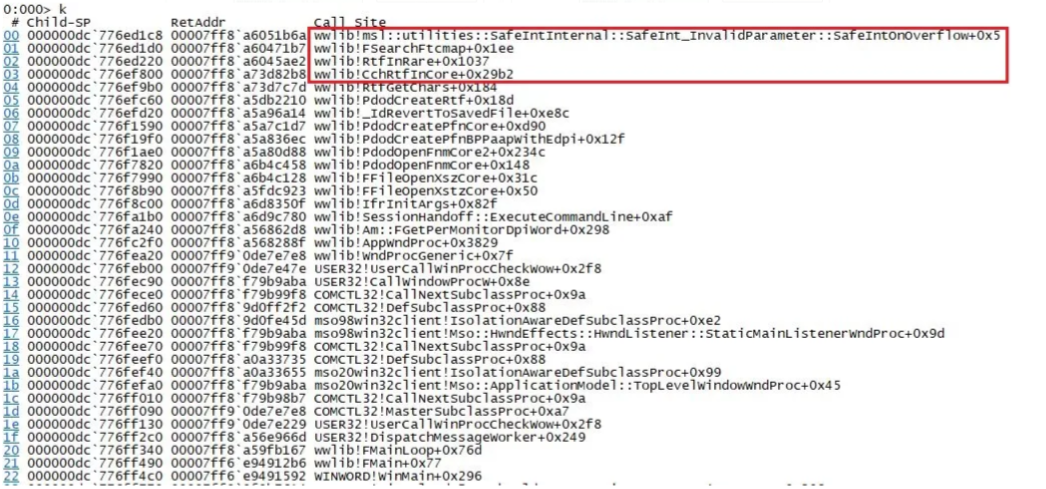

WinDbg'yi kilitlenmeyi yakalayacak şekilde yapılandırdıktan sonra, postmortem hata ayıklama, çökmeyi analiz edebildik. Şekil 2, çökme anında yığın izini göstermektedir.

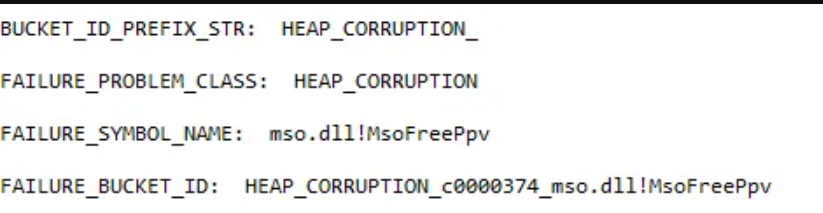

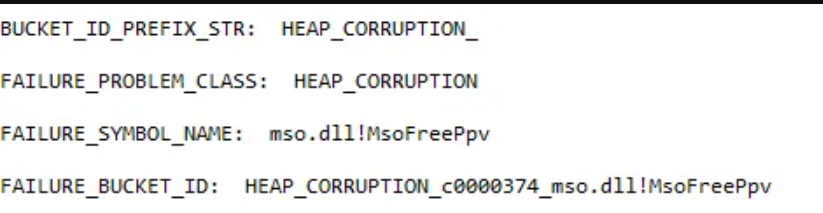

Şekil 3, WinDbg tarafından görüntülenen

crash

mesajını göstermektedir.

Neyin yamalandığını tespit etmek için analiz yaparken, 06 Mart'ta hatayı bildiren araştırmacı Twitter'da bir PoC yayınladı . Bu blogda, CVE-2023–21716'nın bazı dahili özelliklerine göz atacağız. Şimdiye kadar, bu güvenlik açığının vahşi ortamda istismar edildiğini gösteren hiçbir kanıt yoktur.

Zengin Metin Biçimi (RTF), Microsoft tarafından yayınlanan bir belge dosyası biçimidir. Belgenin çeşitli bölümlerini ve özelliklerini tanımlamak için kontrol sözcüklerini kullanır. CVE-2023–21716, MS Word'ün RTF dosyalarını ayrıştırma biçiminde bulunur. RTF dosya yapısı , belgede başvurulabilecek tüm yazı tiplerinin bir grubunu tanımlayan \fonttbl kontrol sözcüğüne sahiptir. Bu yazı tiplerine atanmış yazı tipi numarası \f<num> kullanılarak atıfta bulunulur .

Şekil 1'de, kırmızı ile vurgulanan kısım \fonttbl kontrol kelimesinin tanımlı olduğunu ve mavi ile vurgulanan kısım normal bir RTF dosyasında metinde atıfta bulunulan yazı tiplerini gösterir.

Bu kontrol sözcüğüne uzun bir yazı tipi listesi sağlayarak, bu özel hazırlanmış belge açıkken MS Word'ü çökertmek mümkündür. Yayınlanan PoC'yi kullanarak bir RTF belgesi oluşturabildik. Beklendiği gibi, MS Word kullanılarak açılır açılmaz çöktü.

WinDbg'yi kilitlenmeyi yakalayacak şekilde yapılandırdıktan sonra, postmortem hata ayıklama, çökmeyi analiz edebildik. Şekil 2, çökme anında yığın izini göstermektedir.

Şekil 3, WinDbg tarafından görüntülenen

crash

mesajını göstermektedir.

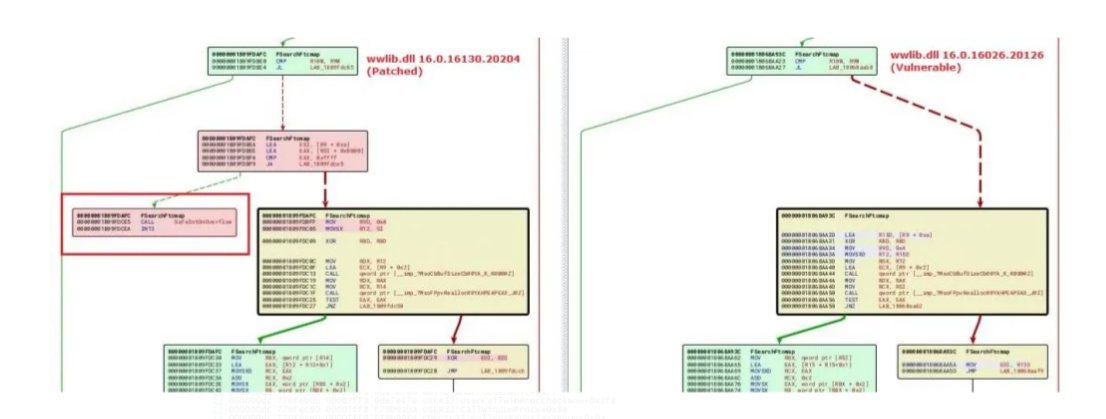

Yama

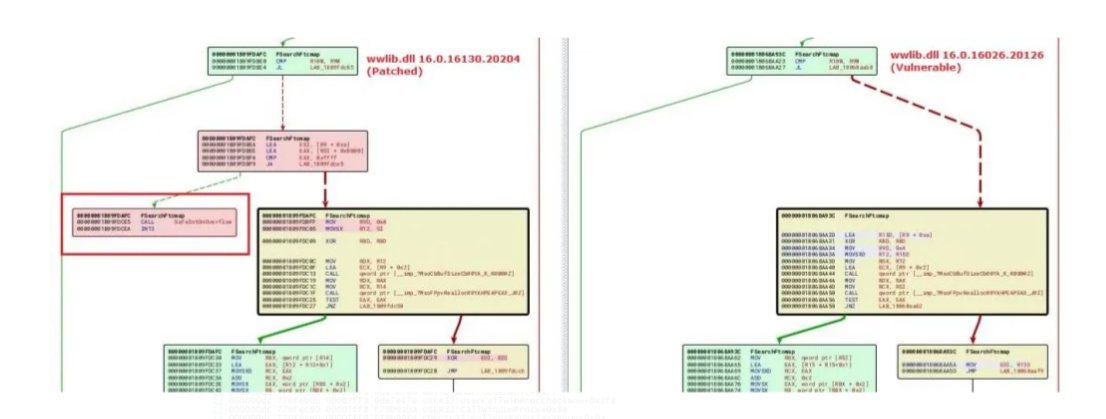

Konuyu MS'e bildiren araştırmacı tarafından çevrimiçi olarak sunulan ayrıntılara göre; sorun Kasım 2022'de bildirildi, ancak yalnızca Şubat 2023'te yama yapıldı. Bildirilen sorunları gidermek için MS, wwlib!FSearchFtcmap() işlevinde SafeInt sınıfından SafeIntOnOverflow() işlevine bir işlev çağrısı ekledi. SafeInt, taşmaları incelikle işlemek için tanımlanmış bir sınıftır. Şekil 5, wwlib.dll dosyasının iki sürümündeki FSearchFtcmap() işlevinin yama farkını göstermektedir.

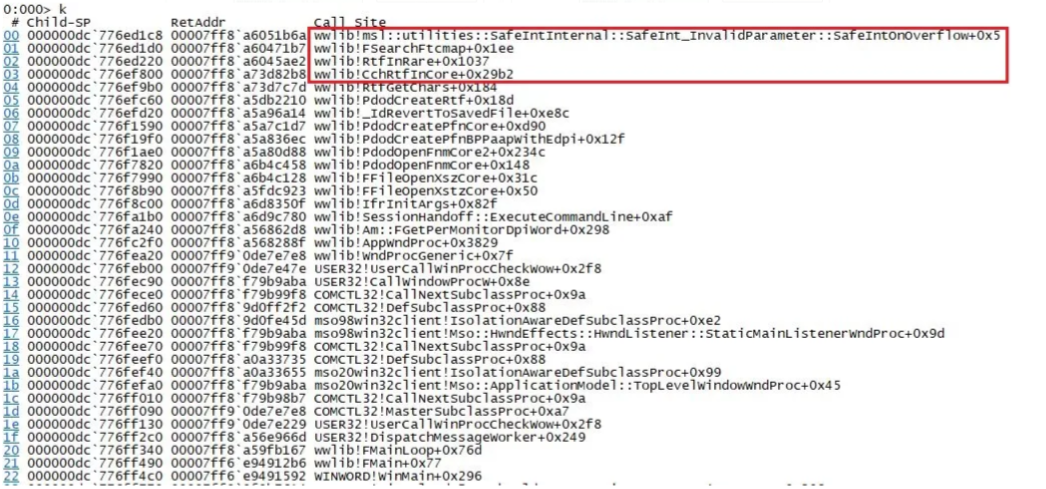

Bu yeni işlev, MS Word'ün çökmesini önler. Postmortem hata ayıklayıcı etkinleştirildiğinde, taşmanın güvenli bir şekilde yakalandığını gösterir. Bazı sistemlerde yamanın düzgün çalışmadığına dair raporlar vardı, ancak bu iddiaları doğrulayamadık.

Son birkaç yılda, Microsoft'un siber saldırıları önlemek için belge makrolarının yürütülmesini kısıtlamasıyla, tehdit aktörleri MS Office — Word, Excel ve RTF dosyalarındaki güvenlik açıklarından yararlanmaya başvurdu. Herkese açık PoC ile, tehdit aktörlerinin hedef ağda bir yer edinmek için bu

RTF güvenlik açığından

yararlanmaya başlayabileceğine inanıyoruz.

Bu yeni işlev, MS Word'ün çökmesini önler. Postmortem hata ayıklayıcı etkinleştirildiğinde, taşmanın güvenli bir şekilde yakalandığını gösterir. Bazı sistemlerde yamanın düzgün çalışmadığına dair raporlar vardı, ancak bu iddiaları doğrulayamadık.

Son birkaç yılda, Microsoft'un siber saldırıları önlemek için belge makrolarının yürütülmesini kısıtlamasıyla, tehdit aktörleri MS Office — Word, Excel ve RTF dosyalarındaki güvenlik açıklarından yararlanmaya başvurdu. Herkese açık PoC ile, tehdit aktörlerinin hedef ağda bir yer edinmek için bu

RTF güvenlik açığından

yararlanmaya başlayabileceğine inanıyoruz.

- Tüm kullanıcılar işletim sistemlerini ve MS Office gibi uygulamaları güncel tutmalıdır.

- Güvenilmeyen kaynaklardan gelen belgelere erişmek için MS Office korumalı modunu kullanın

- MS Dosya Engelleme ilkesi, bilinmeyen ve güvenilmeyen kaynaklardan gelen RTF dosyalarını engellemek için kullanılabilir

Kaynak: rachelkesavan