- 11 Tem 2023

- 7

- 10

Güvenlik Operasyonları Merkezi (SOC), bir kuruluştaki siber savunma faaliyetleri için ana merkezdir. Bir SOC'nin başlıca rollerinden üçü Güvenlik İzleme, Olay Müdahalesi ve Tehdit Avcılığıdır. Bunlar kabaca, geleneksel SOC modelindeki üç kademeli SOC analistinin ana faaliyetlerine karşılık gelir. Bu modül Güvenlik İzlemeye odaklanır.

Bir SOC analistinin bir olayı keşfetmeden ve araştırmadan önce atması gereken ilk adımlardan biri, güvenlik olayları ve uyarıları için kuruluşun ortamını izlemektir. Olaylar ve uyarılar geldikçe analistin her birini analiz etmesi ve bunların gerçek bir pozitif mi (saldırı) yoksa yanlış bir pozitif mi (iyi huylu aktivite) temsil ettiğini belirlemesi gerekir.

Güvenlik İzleme Nedir?

Güvenlik izleme, bir kuruluşun ağından ağ ve ana bilgisayar tabanlı olayları toplama, depolama ve analiz etme sürecidir. Bir SOC'deki ilk savunma hattını temsil eden Kademe 1 SOC analistinin birincil işlevi, araştırmaya değer önemli güvenlik olaylarını arayarak bu olayları önceliklendirmek ve değerlendirmektir.Bir Kademe 1 analistinin birincil sorumluluğu, bir kuruluşun ağında meydana gelen kötü niyetli etkinliği belirlemek ve önlemek olsa da, bir analistin, potansiyel olarak istenmeyen yazılım yüklemek gibi bir bilgisayar sisteminin kötüye kullanıldığını keşfetmesi alışılmadık bir durum değildir. İstenmeyen yazılım kendi başına kötü amaçlı olarak kabul edilmez, ancak sistemin güvenlik duruşunu düşürebilir ve kuruluşun riskini artırabilir.

Uyarılar ve Kanıtlar

Tipik olarak, uyarılar, temel alınan verilerin bazı özelliklerine göre oluşturulur. Bir uyarı, bazı temel sistemlerin potansiyel olarak kötü veya en azından araştırmaya değer olarak işaretlediği bir bilgi parçasıdır.

Güvenlik izlemenin genel önermesi, bir saldırının en azından saldırıya dahil olan bazı cihazlarda bazı bilgiler, bazı kalıntılar bırakmasıdır. Tabii bu doğru değilse ve geride hiçbir iz yoksa, o zaman saldırıyı tespit etmek için kimsenin yapabileceği pek bir şey yok. Bununla birlikte, bir parça kanıt keşfedilirse, saldırının varlığı anlaşılır hale gelir ve bu eser, dikkati diğer potansiyel kanıt kaynaklarına yönlendirebilir. Toplu olarak, kanıtlar genel saldırının bir resmini verir.

İzleme, bu zincirdeki ilk adımdır - bir şeylerin ters gittiğine dair ilk göstergeyi bulmak.

Güvenlik İzleme Araçları

Güvenlik izleme, yalnızca hepsi birlikte çalışan çok sayıda aracın kullanılmasıyla mümkündür. Bu araçların çoğu, ağdaki çeşitli noktalardan veri toplamakla ilgilidir. Bu veriler, analistlerin aradığı saldırıların kanıtını sağlayan şeydir

Veri miktarı büyük ve kaynaklar çeşitli olduğundan, her bir veri kaynağını bağımsız olarak incelemek zor olacaktır. Ayrıca, veri kaynaklarında kalıpların görülebilmesi için verileri bir koleksiyon olarak görüntülemenin bir yararı vardır.

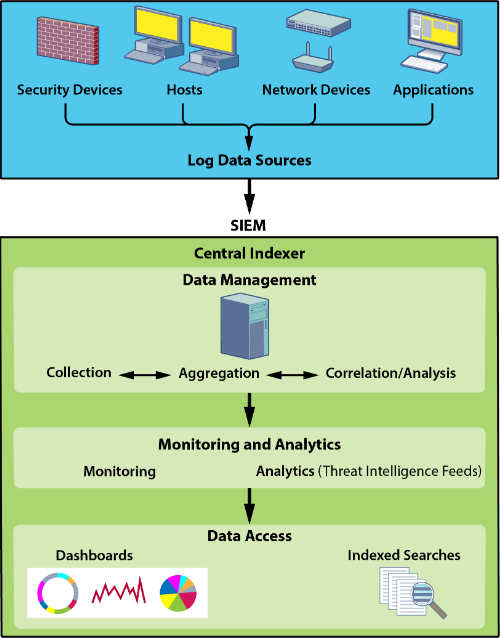

Veri kaynaklarından bilgilerin korelasyonunu ve toplanmasını gerçekleştiren ve birleşik görünümü sağlayan yazılımlara Güvenlik Bilgi ve Olay Yönetimi (SIEM) sistemi denir. SIEM'e ek olarak, SOC'nin üst makama iletilen ve araştırılması gereken uyarıları yönetmek ve düzenlemek için bir biletleme sistemine sahip olması gerekir.

SIEM

Sistem Bilgisi ve Olay Yönetimi (SIEM), bir analistin verilerle arabirim oluşturmasının birincil yoludur. SIEM sistemi, bağlamı araştırmak ve sağlamak için kullanılan günlük verilerinin yanı sıra diğer sistemlerden gelen uyarıları içerebilir.

Her kuruluş büyük ölçüde SIEM sistemine güvenir ve muhtemelen desteklenen eklentilere ve kendisi için özelleştirilmiş diğer araçlara sahiptir. Bu nedenle, çoğu SOC'nin önceden seçilmiş, uygulanmış ve dağıtılmış bir SIEM sistemi olacaktır. Kuruluşun SIEM platformunu değiştirmesi pek olası değildir. Aşağıdakiler de dahil olmak üzere çok sayıda SIEM mevcuttur:

- Elastic

- Splunk

- SolarWinds

- LogRhythm

- QRadar

- AlienVault

- NetWitness

Veri kaynakları

Bir SIEM, bir SOC için ne kadar önemliyse, çeşitli araç türlerinden girdiler gerektirir. Girdiler, günlükleri ve uyarıları içerir. Çeşitli algılama sistemleri türleri, bazı popüler veya yaygın olarak kullanılan ürünlerin adlarıyla birlikte aşağıda listelenmiştir.Uç Nokta Tespiti ve Yanıtı (EDR)

- Carbon Black

- Endgame

- Tanium

- CrowdStrike

Ağ Güvenliği İzleme/İhlal Tespit/Önleme Sistemleri (NSM/IDS/IPS)

- Snort

- Suricata

- Zeek

- Wazuh/OSSEC

Veri Kaybını Önleme (DLP)

- Symantec DLP

- ForcePoint DLP

- Digital Guardian

- Endpoint Protector

Yeni Nesil Güvenlik Duvarları

- Fortinet Fortigate

- Barracuda

- Cisco FirePower

- Sonicwall

- Juniper

- Palo Alto

- Checkpoint

Kullanıcı ve Varlık Davranışı Analitiği (UEBA)

- Varonis Data Security Platform

- Microsoft Advanced Threat Analytics

- Incydr

- Exabeam Advanced Analytics

- LogRhythm UserXDR

Antivirüs (AV)

- Symantec Endpoint Protection (SEP)

- McAfee

- ClamAV

Bu listeler ayrıntılı değildir ve uyarı oluşturmak için kullanılabilecek tüm yazılım türlerini kapsamaz. Ayrıca onay değiller. Bununla birlikte, çoğu olgun kuruluşun listelenen kategorilerin her birinden en az bir tane vardır.

Uyarılar, dahili veya harici olarak gerçekleştirilen güvenlik açığı değerlendirmelerinden de gelebilir.

Günlük Yönetimi

Günlükler, SIEM için bir girdi kaynağıdır. Her kayıt sisteminin, günlüklerini SIEM'e aktaracak şekilde yapılandırılması gerekir. Bu, günlük yönetimi ve ileticiler tarafından kolaylaştırılabilir. Gerekli araçların tam seçimi, iletilen günlüklerin yanı sıra kullanılan SIEM'e bağlıdır. SIEM ayrıca, günlük verilerini SIEM'in kendi dahili formatına dönüştürmek için günlük alıcılarına da ihtiyaç duyar. Örnek olarak, Elastic, günlük verilerini almak ve işlemek için Beats'e sahiptir.Zaman damgaları

Günlük yönetimi düşünüldüğünde, zaman damgalarının tüm günlük kaynaklarında koordine edilmesi gerekir. Günlükler, genellikle zamana dayalı olan korelasyona izin verecek şekilde merkezi bir konuma yerleştirildiğinden, bir günlük kaynağındaki belirli bir zamanın başka bir günlük kaynağındaki aynı zamana karşılık gelmesi önemlidir. Bu, belirli bir ağ tabanlı olay meydana geldikten sonra bir ana bilgisayarda ne olduğu gibi soruları mümkün kılarak veri kaynakları arasında zaman karşılaştırmasına izin verir.Depolamak

Bir analistin günlük faaliyetleriyle doğrudan ilgili olmasa da bir başka önemli husus da depolamadır. Günlükler, verilerin derinlemesine, tarihsel bir analizini sağlamak ve her olayın eksiksiz bir şekilde araştırılmasına olanak sağlamak için güvenilir ve yeterli kapasiteye sahip bir yerde saklanmalıdır.Cl0p ^_-