Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Hashcat Derin Analiz//

- Konbuyu başlatan devilhack01

- Başlangıç tarihi

Ellerine sağlık faydalı bir çalışma olmuşBaşarılarının devamını dilerim

Teşekkür ederim can dostum

Bu aracın çalışma mantığı verdiğiniz hashler ile oluşturduğunuz wordlist içerisindeki kelimeleri hash türüne çevirerek eşleştirme yapar ve uygun olanları yani eşleşen değerleri sizlere bildirir. Böylece o hash değerinin hashlenmemiş haline ulaşılmış olur.

Şimdi brute force nedir? Önceden belirlenen bir wordlisti belirlenen hedefe tek tek deneyerek aradığımız sonucu bulma işlemdir. Eğer bir md5 hashı kırmaya çalışırken kullandığımız wordlistte 123456 sayısının md5 değeri yoksa veya tam tersi wordlistte 123456 sayısı yoksa o hash kırma girişimi başarısız olacaktır.Evet arkadaşlar bütün hashler kırılabilir. Tabii bunun süresi 1 dakika da olabilir 1 ay da 1 yılda ama kırılır. Peki ama nasıl kırılı? Yukarda bahsetmiştik brute force diye bir işlem var diye

Şöyle düşünelim. Elinizde bir anahtarlık var ve bu anahtarlık ile bir eve gireceksiniz. Anahtarlıkta 20 anahtar var ve bu anahtarlardan biride evin orijinal anahtarı. Bu anahtarları tek tek deneyerek evi açan anahtarı bulabilirsiniz. Buda kırmaya çalıştığınız hash değerinin wordlistte olduğu anlamına gelir. İkinci senaryo ise:

Ya anahtarlıkta bulunan 20 anahtarın içinde evin anahtarı yoksa? İstediğiniz kadar tek tek evin kilidini anahtar ile açmaya çalışın sonuç hüsran olacaktır. O anahtarı bir türlü bulup kapıyı açamayacaksınız.

Şimdi üçüncü senaryoya gelirsek:

O da, elimizde alternatif olarak maymuncuk varsa seçeneğidir, eğer maymuncuk varsa kapıyı açma ihtimalimiz biraz daha fazla oluyor. Bu maymuncuğu da Dictionary Attacka benzetebiliriz. Eğer kilitin özelliğini, hangi firmanın yaptığını, nasıl bir kilitleme mekanizması olduğunu anlarsak kapıyı açma şansımız bu sefer daha çok artar. Eğer bir hashı kırmaya çallıştığımız hedef hakkında bilgi sahibiysek onu da wordlistte yazarak şansımızı artırabiliriz. Bakın farkındaysanız arttırabilirsiniz diyiyorum bulursunuz demiyorum.

Asıl soruya gelirsek: "Bütün hashleri kırmak mümkün müdür?"

Eğer dediğim şekilde wordlisttinizde o hash yoksa kıramazsınız.

Son düzenleme:

Şimdi brute force nedir? Önceden belirlenen bir wordlisti belirlenen hedefe tek tek deneyerek aradığımız sonucu bulma işlemdir. Eğer bir md5 hashı kırmaya çalışırken kullandığımız wordlistte 123456 sayısının md5 değeri yoksa veya tam tersi wordlistte 123456 sayısı yoksa o hash kırma girişimi başarısız olacaktır.

Şöyle düşünelim. Elinizde bir anahtarlık var ve bu anahtarlık ile bir eve gireceksiniz. Anahtarlıkta 20 anahtar var ve bu anahtarlardan biride evin orijinal anahtarı. Bu anahtarları tek tek deneyerek evi açan anahtarı bulabilirsiniz. Buda kırmaya çalıştığınız hash değerinin wordlistte olduğu anlamına gelir. İkinci senaryo ise:

Ya anahtarlıkta bulunan 20 anahtarın içinde evin anahtarı yoksa? İstediğiniz kadar tek tek evin kilidini anahtar ile açmaya çalışın sonuç hüsran olacaktır. O anahtarı bir türlü bulup kapıyı açamayacaksınız.

Şimdi üçüncü senaryoya gelirsek:

O da, elimizde alternatif olarak maymuncuk varsa seçeneğidir, eğer maymuncuk varsa kapıyı açma ihtimalimiz biraz daha fazla oluyor. Bu maymuncuğu da Dictionary Attacka benzetebiliriz. Eğer kilitin özelliğini, hangi firmanın yaptığını, nasıl bir kilitleme mekanizması olduğunu anlarsak kapıyı açma şansımız bu sefer daha çok artar. Eğer bir hashı kırmaya çallıştığımız hedef hakkında bilgi sahibiysek onu da wordlistte yazarak şansımızı artırabiliriz. Bakın farkındaysanız arttırabilirsiniz diyiyorum bulursunuz demiyorum.

Asıl soruya gelirsek: "Bütün hashleri kırmak mümkün müdür?"

Eğer dediğim şekilde wordlisttinizde o hash yoksa kıramazsınız.

Öncelikle üşenmeden konuyu okuduğunuz ve aklınıza yatmayan yeri kendi mantığınızla anlattığınız için teşekkür ederim.

Şimdi şöyle düşünelim;

"hashcat -m 0 -a 3 hashinolduğudosya.txt ?b" bu komut ile MD5 türünde bütün sayılar, bütün harfler ve bütün özel karakterler (klavyede bulunan) denenecek ama sadece '1' karakter olarak denenecek. Yani şifre 8 karakterli ise burda sonuç döndürmez. Diyelim ki kaç haneli olduğunu bilmiyoruz şifrenin bu şekilde başladık ve sonuç olumsuz geldi. İkinci işlemde ne yapacaz? '?b?b' yaparak tekrar deneme başlatacaz ki bu da 2 karakterli şifreleri deneyecektir. Bunda da olumsuz olursa 3 karakterli o da olumsuz olursa 4,5,6... diye gidecektir. Ben 8 karakterden sonra 3 gün bekleme süresi alıyorum. Benim sistemimde 12 karakterlişifre için aylar gerekiyor. Ama buna uygun bir cihaza sahipsen neden kırmasın.

Sonuçta hashcat aracının mantığı illa wordlist ver değil. Evet wordlist vereceksen eğer o hashin karşılığı elinde olmalı ki bu çok nadir rastlanan bir durumdur eğer kullanıcı bilinçli ise klasik şifre koymayacağından, bu şifreyi tahmin edip bir wordlist yapmak imkansız gibi olacaktır. Ama hashcat bizim için bütün sayı,harf ve özel karakterleri kendisi hash değerlerine çevirip deneme yapmakta. Bu durumda uygun koşullar altında hashler kırılabilecektir.

- 18 Nis 2022

- 600

- 302

Eliniz emeğinize sağlık güzel konu

- 8 Şub 2022

- 9

- 3

elinize sağlık iyi konuSelamun Aleyküm Herkese İyi Forumlar

Konuya başlamadan önce şunu belirtmek isterim ki Kali Linux kullanımı ve araçları hakkında konular açmayı düşünüyorum. Konularım bittiği zaman Kali Linux'u tüm detayları ile kullanmayı öğreneceksiniz tabii ki antrenman yapmanız şart

Hadi o zaman ilk konumuz olan HASHCAT aracına geçelim...

Bu Konuda Öğrenecekleriniz:

1-)Hash nedir?

2-)Hashcat aracı nedir? Çalışma mantığı nasıldır?

3-)Rainbow Tables,Hybrid Attack,Dictionary Attacks,Mask Attacks ve Brute Force nedir?

4-)Bütün hashler kırılabilir mi? Kırılabilirse nasıl?

1-)HASH Nedir?

Diyelim ki hasbelkader bir veritabanına ulaştınız ve kullanıcı bilgilerini çekmeye başladınız. Kullanıcı adı 'Faruk' fakat şifre kısmında '5f4dcc3b5aa765d61d8327deb882cf99' tarzında bir çıktı aldınız. İşte bu (5f4dcc3b5aa765d61d8327deb882cf99) çıktıya hash denilmekte.

Peki ama neden böyle? Neden hashler kullanılıyor? Sebebi aslında basit dediğimiz kurguda kötü niyetli bir kişi veritabanına ulaştığı zaman 'şifreyi hemen öyle basitçe ele geçirmesin, biraz daha uğraşsın mantığında' saklı. Yani site yöneticisi şifreleri hash değerlerine dönüştürüp siteye giriş esnasında veri tabanında kayıtlı hash ile kullanıcının girdiği parolanın hash değeri karşılaştırılır ve eğer uyum varsa giriş sağlanır. Kapılar açıldı..

Peki her seferinde neden aynı hash çıkıyor? Bu hash değeri örneğin 'a' harfi sürekli aynı mıdır? Bir gün şifremi yanlış girdiğimi söyleyemez mi? Bunun cevabı da "HAYIR". Çünkü hash algoritması mantığında aslında hem şifrenizin uzunluğuna bakılmaksızın aynı uzunlukta hash değerleri çıkarması hem de her karakter için oluşturulan hash değeri bir ömür aynı kalması, değişmemesidir. Tabii ki hash algoritmalarınında türleri var.Bunlar ;

a-)MD5

b-)Sha1

c-)SHA256 ... diye uzar gider.

Her türde karakterlerin değerleri kendi içinde sabittir. Yani MD5 ile 'a' karakterinin değeri (0cc175b9c0f1b6a831c399e269772661) MD5 için her zaman aynıdır fakat sha1 için farklı bir 'a' hash değeri(86f7e437faa5a7fce15d1ddcb9eaeaea377667b8) vardır. Yani MD5'de 'a' karakterinin hash değeri bütün hash türlerinde aynı değere sahip değildir.MD5 için bu değer ömür boyu sabittir.

Dedik ki hash değerleri orjinal şifrenin uzunluğundan bağımsız olarak hep aynı uzunlukta çıktılar verir.Peki bunun sebebi nedir? Aslında buda ufak bir mantık yürütme ile anlaşılabilir. Diyelim ki 12 karakterli bir şifrenin hash değerinin uzunluğu 40 olsa ve 8 karakterli bir şifrenin de hash değeri 25 karakter uzunluğunda olsa; o zaman kötü niyetli saldırgan bulduğu hash değerinin uzunluğuna bağlı olarak bu şifrenin gerçekte kaç karakter olacağını bilir ve bu doğrultuda saldırılarını gerçekleştirirdi.

Kısmen de olsa saldırganın işini zorlaştırmayı düşünülmüş diyebiliriz.Bence anlaşılır olmuştur hash'in ne olduğu diye düşünüyorum.

2-) HASHCAT ARACIHashcat aracı da yukarıda bahsettiğimiz elimize geçen bu hashleri orjinal haline getirmeye yarayan çok kullanışlı ve bir o kadar gelişmiş bir araçtır. Kali Linux ile kurulu olarak gelmektedir. Kurulu olmayanlar için Kali deposunda mevcut indirme komutu:

veyaKod:apt install hashcat

git clone GitHub - hashcat/hashcat: World's fastest and most advanced password recovery utility

ile kurulum yapabilirsiniz.

Hashcat aracı dediğimiz gibi çok gelişmiş bir araç içerisinde 300'den fazla hash türüne yönelik işlem yapabilme kabiliyetine sahiptir.Bu işlemleri Ekran Kartını(CPU) veya GPU kullanarak yapmaktadır. Yapılan araştırmalara göre AMD markalı cihazlarda diğerlerine göre 3 kat daha hızlı işlem yaptığı tespit edilmiştir.

Peki bu aracın çalışma mantığı nasıldır?

Bu aracın çalışma mantığı verdiğiniz hashler ile oluşturduğunuz wordlist içerisindeki kelimeleri hash türüne çevirerek eşleştirme yapar ve uygun olanları yani eşleşen değerleri sizlere bildirir. Böylece o hash değerinin hashlenmemiş haline ulaşılmış olur. Tabii işlem yapmak için öncelikle elimize geçen hash değerinin hangi tür ile hashlendiğini bilmemiz lazım. Bunun içinde Kali Linux ile kurulu gelen Hash-İdentifier aracı mevcut. Bu aracın kullanımı oldukça basit olduğundan anlatmayacağım.( Aracı çalıştırıp hash değerini kopyala-yapıştır + Enter = > Hash türü karşımızda )

Hash tipini belirledikten sonra hashcat aracına uygun komutlar vererek o türe yönelik işlemler başlatabilirz. Bu işlemler arasında Brute Force(Kaba Kuvvet) Attacks,Dictionary(Sözlük) Attacks,Rainbow Tables,Hybrid Attacks,Mask Attacks yer almaktadır. Önce bunları tanımlayalım daha sonra görsel olarak deneme yapmaya geçelim.

Brute Force =Brute Force işlemi aslında şifre kırmak için en garantici yöntemdir.Fakat en büyük dezavantajı klavyede gördüğünüz tüm karakterleri deneyebildiği için(az-1..9-!....* gibi )çok fazla zaman gerektirmesidir. Yani normal bir bilgisayar ile bütün ihtimallerin denendiği 12 karakterli bir kırma işleminde aylarca beklemeniz gerekebilir Kısa uzunlukta denemelerde veya diğer yöntemlerden sonuç alınmaması durumunda en son başvurulacak yöntemdir

Dictionary Attacks= Sözlük saldırısı yapılmadan önce hedefe yönelik bir wordlist oluşturulur. Bu wordlist içine istenilen kelimeler,sayılar veya özel karakterler eklenebilir. (Fakat benim tavsiyem yine Kali Linux üzerinde kurulu olarak gelen Cewl aracından faydalanmak olacaktır. Bunu da bir başka konumda ele alacağım.)

Rainbow Attacks= Bu saldırı tipi Sözlük saldırısına benzemekte. Aralarındaki fark ise Sözlük saldırısında wordlist oluşturuyorduk ve hashcat bunları kendisi hash değerlerine dönüştürüp öyle eşleme yapıyordu fakat burada tam tersi bir durum mevcut. Wordlist oluştururken karşılarına hash değerlerini de ekliyoruz ki hashcat bununla uğraşmasın ve daha çabuk sonuç versin.Geliştiriciler ise bu saldırıları önlemek için salts ekleme işlemi yaparlar.Yani diyelimki şifremiz tht site bunu hashlerken tht1117! şeklinde ekleme yaparak hashler ki rainbow saldırısında saldırgan (salts olarak ne kullanıldığını bilmediğinden ) başarısız olsun ve güvenlik arttırılmış olsun.

Hybrid Attacks= Bu işlem Wordlist ve brute force saldırılarının harmanlanmış halidir diyebiliriz. Wordlist içindeki kelimelerin başlarına ve sonlarına sayılar eklenerek denemeler yapılmasıdır. Günümüzde çoğu kişinin şifresinin başında veya sonunda sayılar koymasını düşünürsek gayet mantıklı bir saldırı türüdür dememek ayıp olur

Mask Attacks= Genel olarak normal kullanıcıların şifrelerini kırmak için kullanmaktayım. Çünkü bu saldırı tipinin mantığı şöyle; şifrenin sonuna rakamlar ekle veya ilk harfi büyük yap gibi seçenekler belirleyebiliyoruz. Sıradan kullanıcılarda zaten böyle şifrelemez mi?

Kısaca atak tipleri ve mantıkları bu şekilde. Şimdi en sevdiğim soruya gelelim;

4-) Bütün hashler kırılabilir mi?

Evet arkadaşlar bütün hashler kırılabilir. Tabii bunun süresi 1 dakika da olabilir 1 ay da 1 yılda ama kırılır. Peki ama nasıl kırılı? Yukarda bahsetmiştik brute force diye bir işlem var diye. Bu brute force içinde sayısız karakter denemesi yapabiliyoruz. İşte karakter uzunluğuna göre CPU gücüne göre süreler uzayıp kısalacaktır.(Çok nadiren bazı güvenlik önlemleri ile kırılması çok ama çok zor duruma getirilebilir veya eksik değer bırakılarak doğru şifreyi bulmanız engellenebilir ama bulduğunuz hash yine de kırılacaktır.)

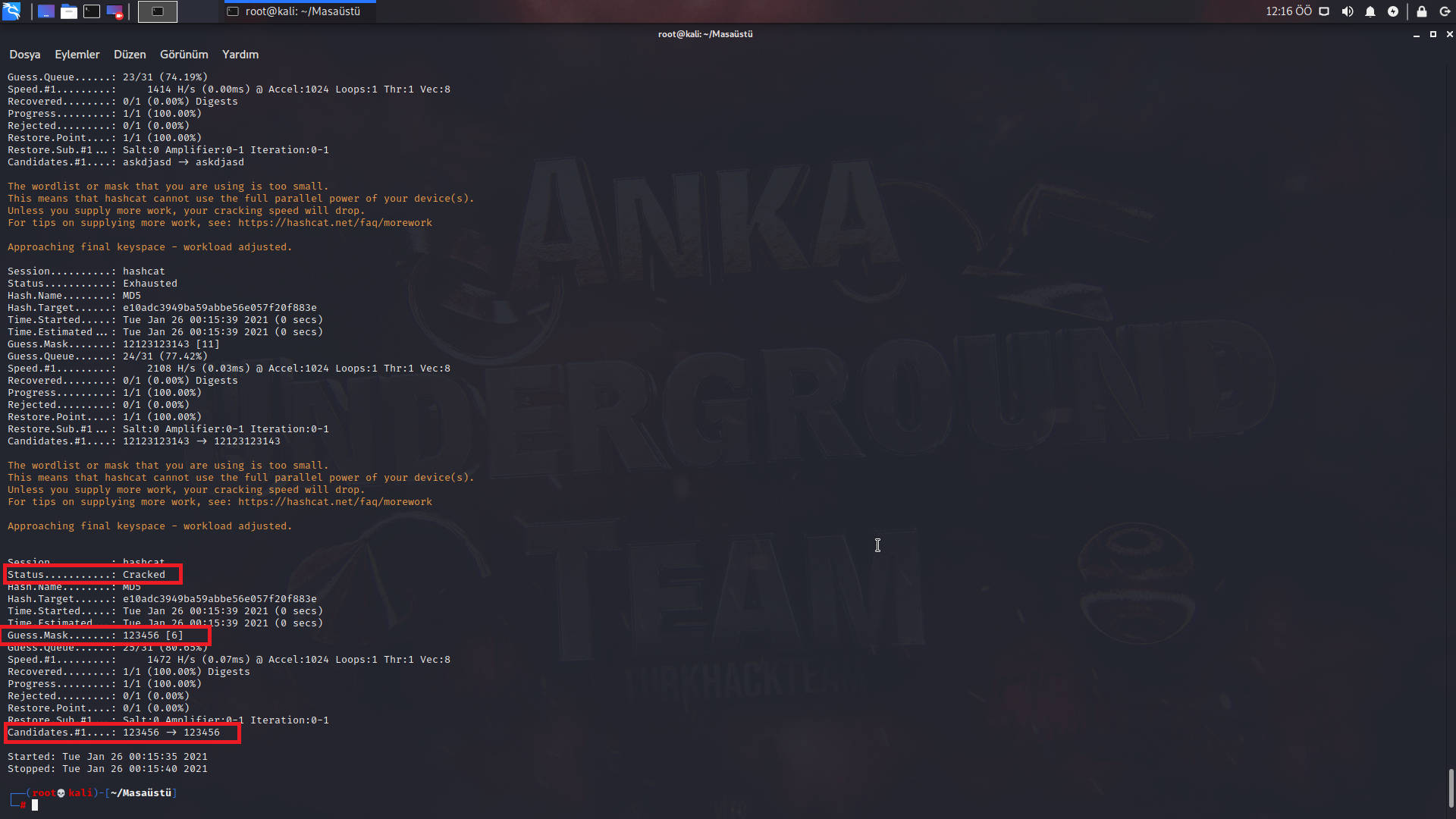

Hadi şimdi bir deneme yapalım bir hash değeri alalım. Ben 123456 nın MD5 türündeki hash değerini alacam ve buna wordlist ile denemeler gerçekleştirecem. Sonra da brute force deneyecez bakalım nasıl sonuçlar bulacağız.

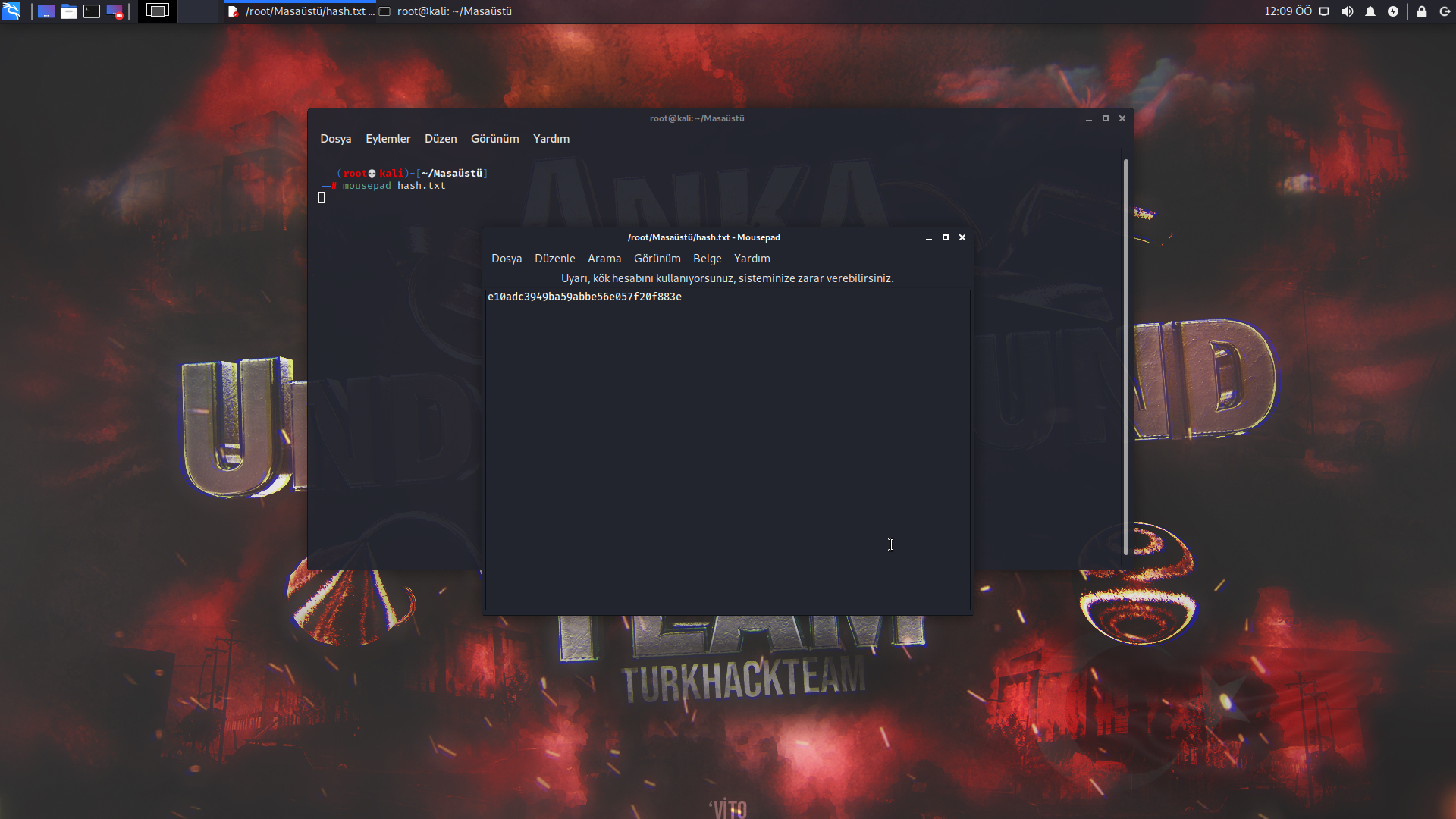

İlk önce hash değerimiz (123456 nın hash değerini) bir txt içine alıp masaüstüne kaydediyorum.

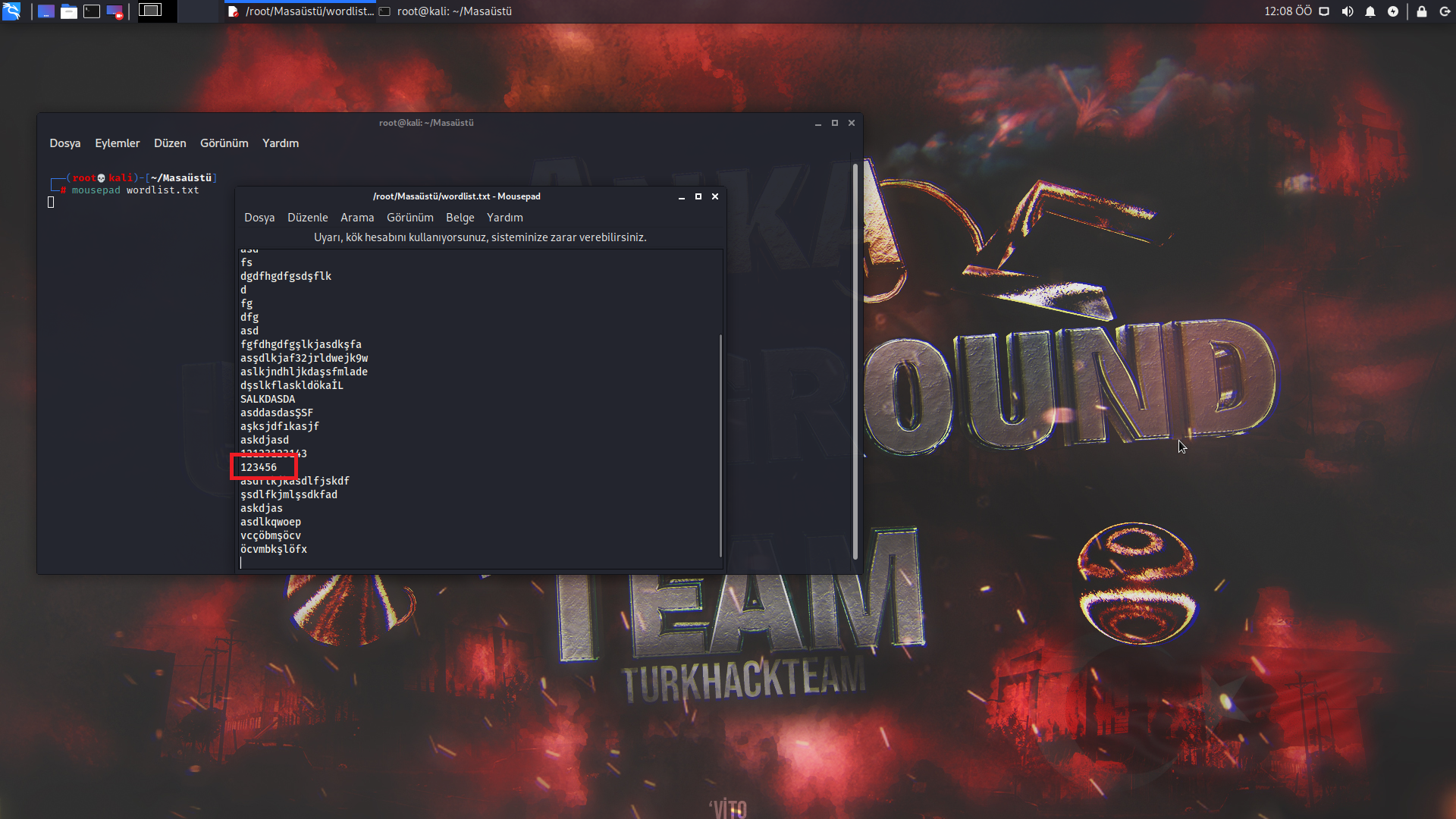

Ardından bir wordlist oluşturuyorum ve doğru şifreyide aralarına ekliyorum.

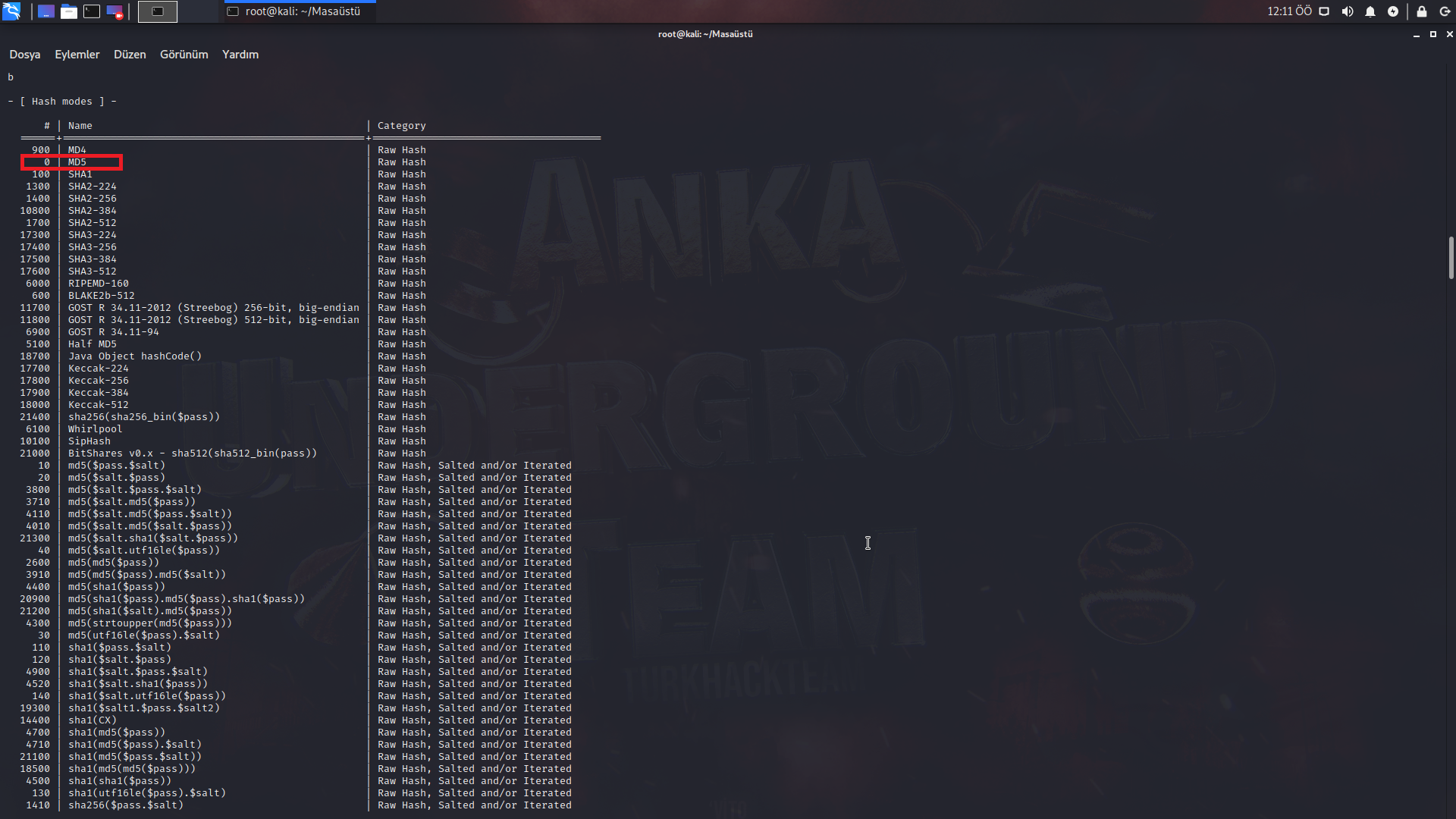

Ardından " hashcat -h " komutu ile aracın özelliklerine bakıyoruz.

Dediğimiz gibi 300 den fazla hash tipi arasından bizimkini buluyoruz ve koduna bakıyoruz.

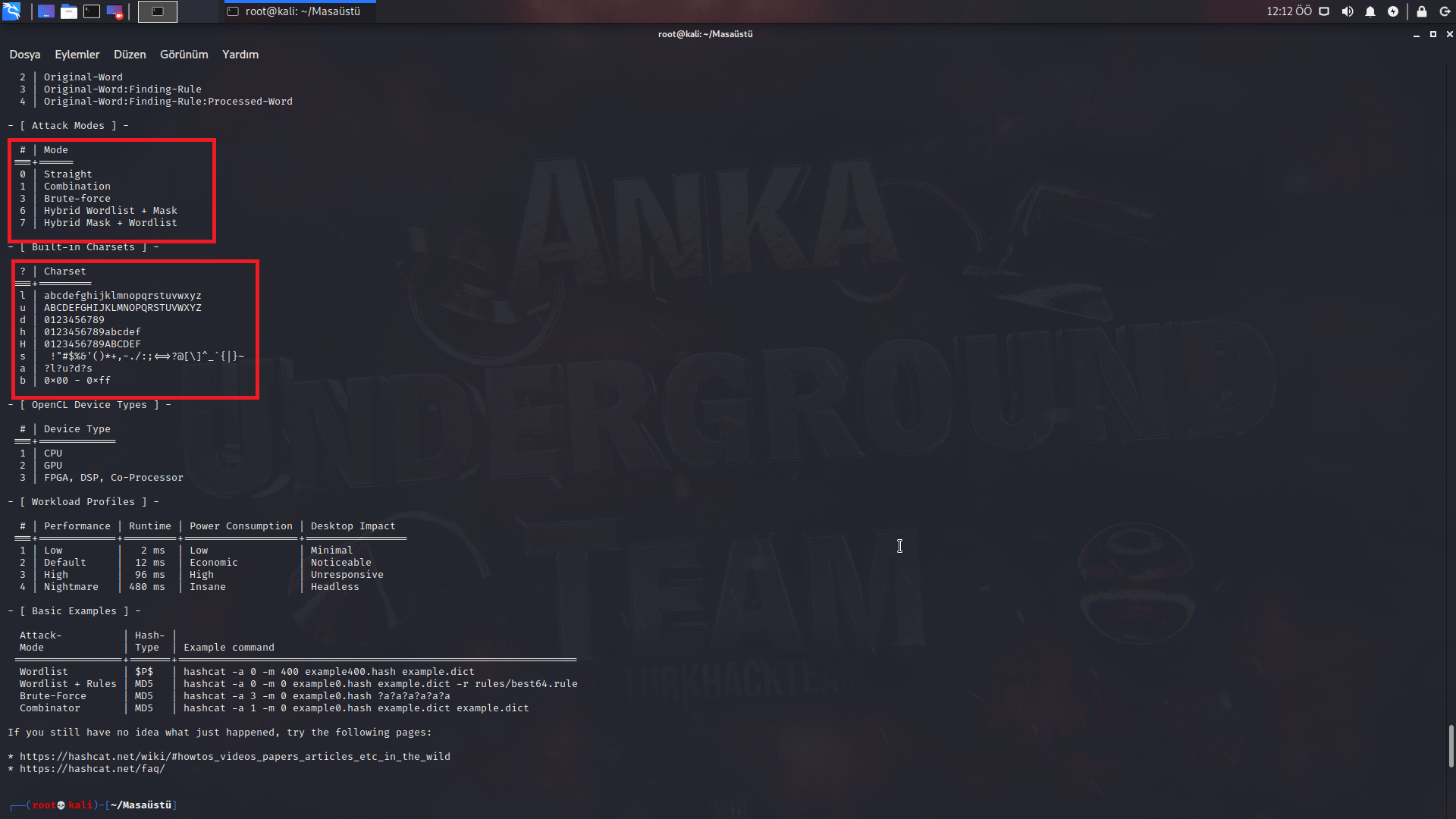

Saldırı tipimi belirliyorum a=0 ben yanlışlıkla 3 vermişim bf komutu o ama wordlist belirttiğim için zaten wordlistte denemeler yapıyor.Bu kısımda charset işimize yaramıyor çünkü wordlist ile saldırı yapıyoruz.O kısım birazdan BruteForce da işimize yarayacak.

ArdındanKod:hashcat -m 0 -a 0 hash.txt wordlist.txt -o /root/Masaüstü/sonuc.txt

komutu ile işlemi başlatıyoruz.

Ve gördüğünüz gibi 5 saniyede sonucu verdiHem seri hemde kullanımı oldukça basit değil mi

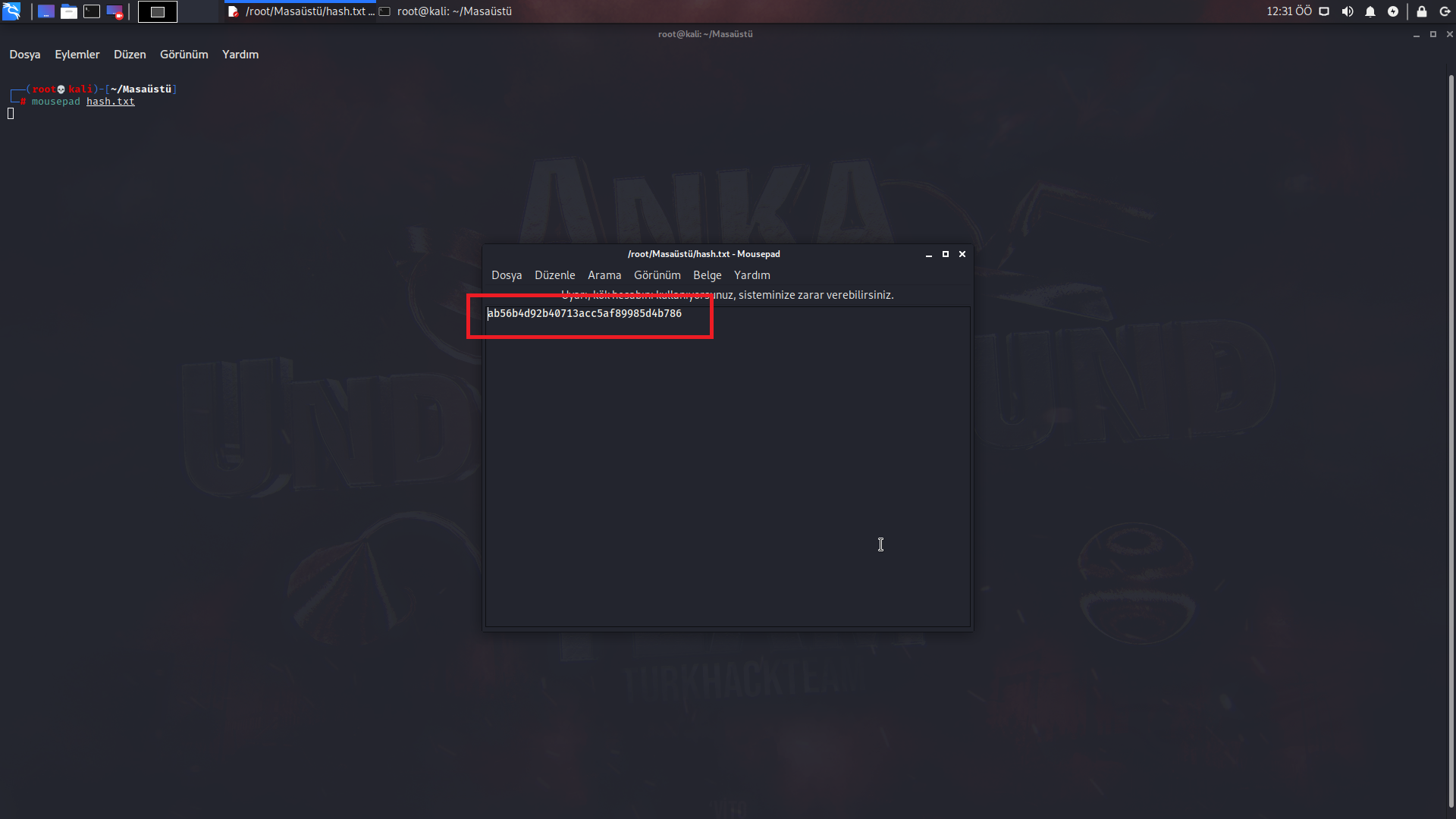

Hadi şimdi Brute Force deneyelim.Bu sefer "abcde" için hash değeri alıp(MD5) bunu brute force ile kırmayı deneyelim bakalım.

Yine masaüstüne hash.txt oluşturup içine hash değerimizi atıyoruz.Ardından yine özelliklere bakacaz.

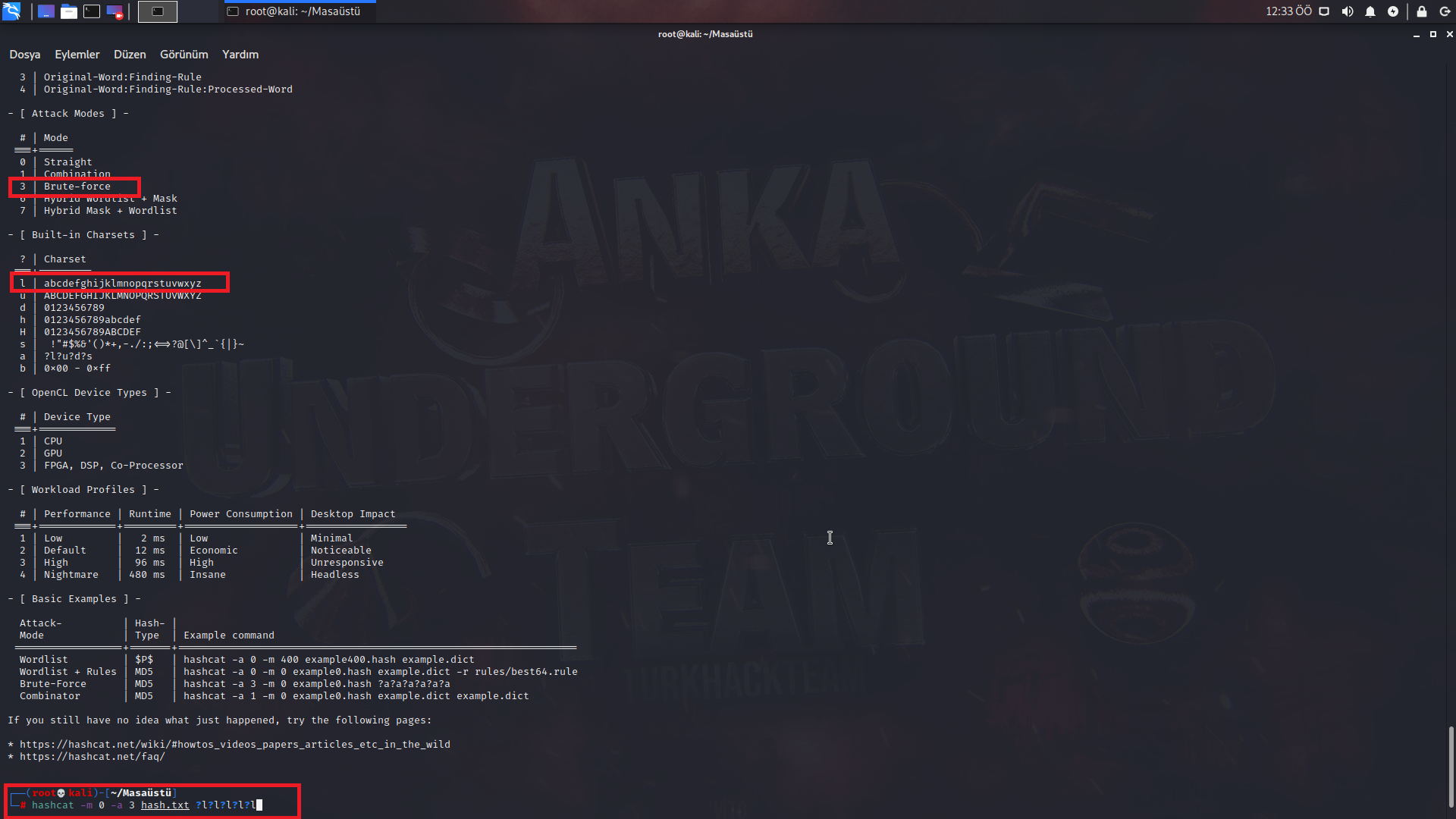

ile saldırı tipinden BruteForce ve kullanılacak kelime ve sayıların kodlarına bakıyoruz.Kod:hashcat -h

Hash tipimi belirlemem lazım m 0(MD5) ,

Saldırı türü -a 3 brute force için.

Ayrıca karakterler kısmında brute force için hangisini kullanmak istediğini belirtebilirsiniz.Gayet anlaşılır sanırım bu kısım. Kullanımı ise örneğin ?l = 1 karakterli küçük harflerin hepsini dene ?l?l =2 karakterli küçük harflerin alayını dene şeklinde ordan işinize yarayanı belirleyip kaç karakterli olduğunu biliyorsanız ona göre verirsiniz.Bilmiyorsanız eğer tüm ihtimallerin olduğu ?a şeklinde teker teker deneyerek gideceksiniz ta ki sonuç çıkana kadar her bittiğinde 1 karakter daha arttırarak deneme yapacaksınız ve böylece kırılmayacak hiçbir hash olmadığı mantığını doğrulamış olduk

Ve şimdi komutumuzu yazalım;

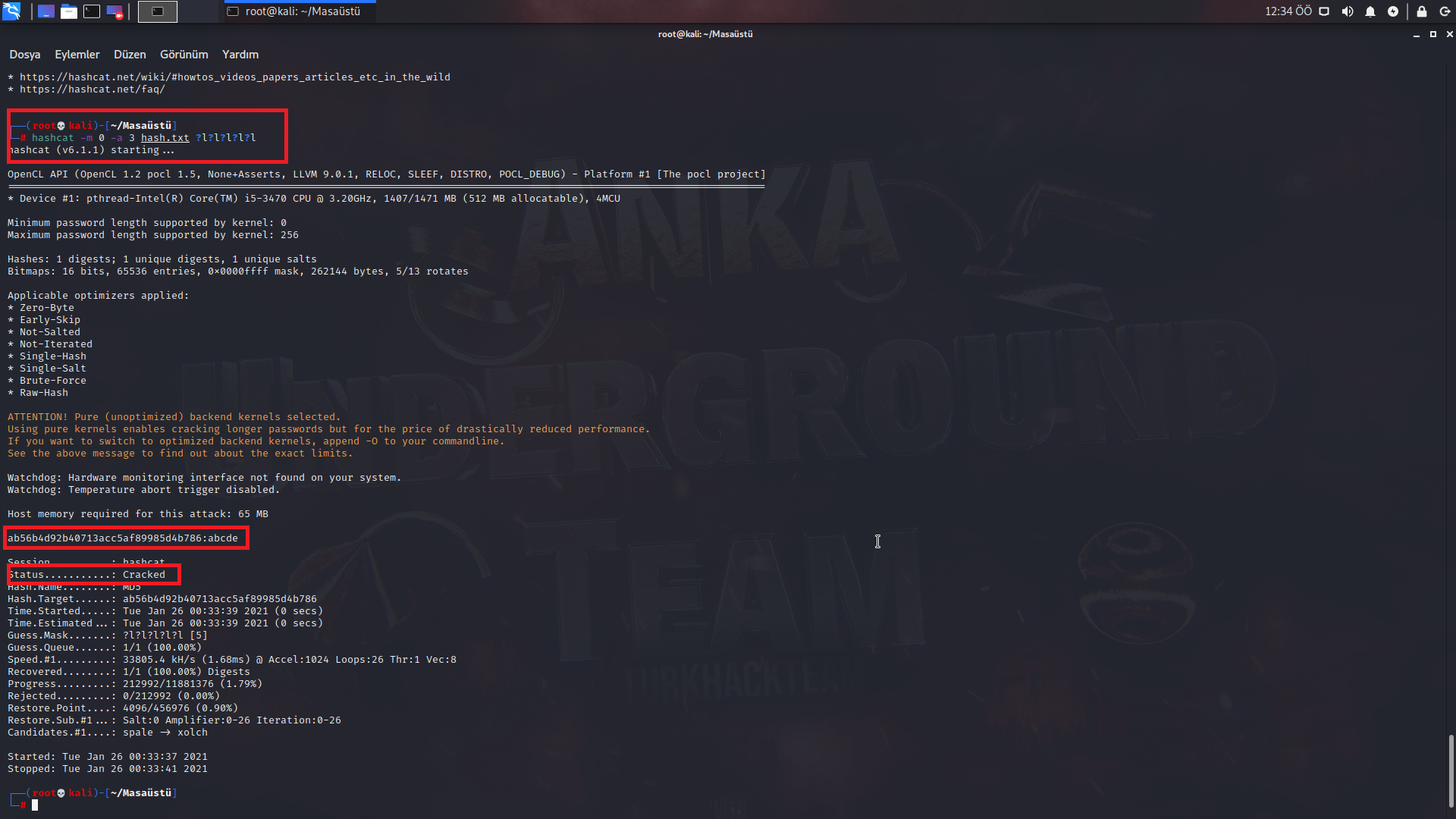

Kod:hashcat -m 0 -a 3 hash.txt ?l?l?l?l?l

Ve 4 saniye gibi bir sürede 5 karakterli şifremizi çözmüş olduk.

Hashcat aracının kullanımını görmüş olduk arkadaşlar diğer yazımda " John ve John The Ripper " araçlarından bahsedecem böylece hem dosya şifreleri hem de hash kırma olayları tam olarak aklınıza oturacaktır diye düşünüyorum.

Lütfen Aklınıza Takılan Soruları Çekinmeden Sorun

Herkese İyi Forumlar Dostlar...

Umarım işinize yaramıştır, teşekkür ederim.elinize sağlık iyi konu

Teşekkür ederimEliniz emeğinize sağlık güzel konu

Teşekkür ederimeline saglik

hocam resimler gözükmüyor onun dışında güzel olmuş elinize sağlık

Eline SağlıkVenom Rat nasıl kullanılır ve port açılır bunu anlatacağım ayrınıtlı bir şekilde

virüs total

indirmle linkleri

Venom 2.8 _ED - FINALl.rar indir

Dosyayı indir, full download - Venom 2.8 _ED - FINALl.rarwww.dosyaupload.com

Ngrok

İlk Olarak Java indirmek zorundayız

Ardından Duck Dns İndirelim Duck dns olmaz ise sadece kendinizde çalışır ( :

Duck DNS Giriş Yapalım

Instal Dedikden sonra Windows Guı-seçelim

first step - choose a domain kısmına rastgele bir domain girelim Örnek Mavi yer domain oluyor

http://Hebeleuubele.duckdns.orgArdından Step 1 download the software from yazan yerdeki line basalım

Kurdukdan sonra açalım

Şimdi Port Açalım

ngrok indirelim

Rardan Çıkartıp Açalım Açılan Yere Şu yazıyı Yazalım*

ngrok config add-authtoken 2IjK9qTD3ckShVbnIr0znHcRWlE_2SA7T3waajkMdCfE4Lgbf

Şimdi Hangi Portu Açmak İstediğimiz Yazalım ben 1604 açacağım ( :

ngrok tcp 1604

Ve enter diyelim tebrikler artık bi portumuz var

Sayfayı kapatmayalım Burdan Sonrası önemli

Venom Ratı Açalım Ve Login diyelim Gelen yazıya evet diyelim ve erişime izin ver diyelim*

Portu girelim BUrası Önemli

BEN BASİT VE ANLAŞILABİLİRLİK AÇISINDAN FAZLA AYRINTIYA BİGMEDİM

Kayıt etmek için

Test edelim

Moderatör tarafında düzenlendi:

Elınıze Saglık.