Merhaba TürkHackTeam Üyeleri.

Bu Konumda Sizlere NMAP Aracını Kullanarak Ağ Keşfinin Nasıl Yapılacağını Göstereceğim.

Konu İçeriği

➤ Nmap Aracı Nedir?

➤ Nmap Ağ Taraması Türleri

➤ Nmap Aracı Nasıl Kullanılır?

Nmap Aracı Nedir?

NMAP, kabaca bir ağ tarayıcısıdır. Bizler Nmap aracı sayesinde hedef ağ üzerinde keşif yapabiliyoruz. Ağ hakkında; o ağın topolojisi, ağda çalışan cihazların tespiti ve cihazların portlarında hangi servislerin çalıştığı gibi bilgileri toplayabiliyoruz. Zaten çok popüler bir araçtır, siber güvenlik, ağ sistemleri gibi alanlarla uğraşan pekçok kişi bilir.

Nmap Ağ Taraması Türleri

TCP Syn Scan

Bu tarama türünde istemci, hedefe TCP SYN bayraklı segment gönderir. Hedef makine ise cevaben; şayet segmentin gönderildiği port kapalı ise RST + ACK, port açık ise SYN + ACK bayraklı segment döndürür. Akabinde gelen bağlantı sonlandırılır ve böylelikle üçlü el sıkışma tamamlanmış olur. Bu sayede de hedef makine de hangi portların açık hangilerinin kapalı olduğu tespit edilir.

TCP Connect Scan

Bu tarama türüde TCP SYN e benzer. İkisinin farkı üçlü el sıkışmayı tamamlama türleridir. Burada üçlü el sıkışma, hedef makinenin gönderdiği SYN + ACK bayraklı segmentten sonra bir ACK bayraklı segment gönderilerek tamamlanır.

FIN Scan

Bu türde hedef makineye TCP bağlantı isteği olmadan segmentler gönderilerek tarama yapılır. Hedef makineye FIN bayraklı segment gönderilir akabinde şayet port kapalı ise hedef makine cevaben RST + ACK bayraklı segment gönderir. Yok port açık ise herhangi bir dönüş yapılmaz.

Xmas (Christmas) Scan

Bu tarama türünde ise TCP segmetinde URG, PSH ve FIN adında 3 bayrak set edilerek hedef makineye istek gönderilir. Bundan sonrası FIN Scan ile aynı, hedef makine şayet port kapalı ise RST + ACK bayraklı segment döndürür. Port açıksa da herhangibir dönüt alınmaz.

Konudan biraz bağımsız ama bu tarama türünün adının nereden geldiğini de açıklayayım

Null Scan

Bu tarama türünde de hedef makineye hiçbir bayrak set edilmeden istek gönderilir. Adını da buradan alır zaten. Gerisi yine FIN ve Xmas ile aynı.

Ping Scan

Ping Scan de ise hedefe bir ICMP ECHO istek paketi gönderilir. Şayet hedef makineye ulaşırsa bu istek hedef makine cevaben ICMP ECHO paketi gönderecektir. Ulaşmazsa zaten herhangi bir dönüt alınamayacaktır. Birde tabi hedef makinede ICMP filtreleme varsa yine dönüt alınamaz.

UDP Scan

Bu taramada ise hedefe bir UDP datagramı gönderilir. Hedef makine cevaben bir ICMP paketi ile karşılık verirse port açık demektir. Ama eğer hedef makine cevaben ICMP Port Unreachable döndürürse port kapalı demektir.

IP Protocol Scan

Bu tarama türünde işler biraz değişiyor zira bu türde port taraması değil IP protokolü taraması yapılıyor. Taramayı yaptığımızda, hedef makineden herhangibir cevap gelmezse IP Protokolü aktif demektir. Şayet hedef makineden RST bayrağı set edilmiş bir cevap alırsak da IP Protokolü aktif değil demektir.

ACK Scan

Adından da anlaşılabileceği üzere bu türde hedefe TCP ACK bayrakları set edilmiş bir istek gönderilir. Bu isteğe karşın hedef makine ICMP Port Unreachable döndürüyor ise ya da herhangibir cevap da döndürmeyebilir bu durumda portumuz filtered yani filtrelenmiş olarak kabul edilir. Hedefimiz bize RST bayrağı set edilmiş bir cevap gönderiyor ise de portumuz unfiltered yani filtrelenmemiş olarak kabul görülür.

Window Scan

Bu türümüz ACK Scan e benzemekte. Bazı durumlarda hedef makine portun kapalı olduğunu belirtmek için bize RST bayrağı set edilmiş segmente bir window boyutu tanımlar. Bu durumda biz bu segmentin window boyutuna bakarız. Şayet boyut 0 ise port gerçekten de kapalıdır. Yok boyut 0 dan farklı ise ozaman port açık demektir.

Idle Scan

Gizlilik için kullanılan bir türdür. Bu türde taramalar kendi makinemizden değil zombi bilgisayarlar tarafından yapılır. Dolayısıyla hedefe gönderilen paketler bizim makinemizden değil zombi makinelerden gönderilmiş olur. Bu sayede hedef makine üzerinde yapılan bir adli inceleme de biz deşifre olmayız.

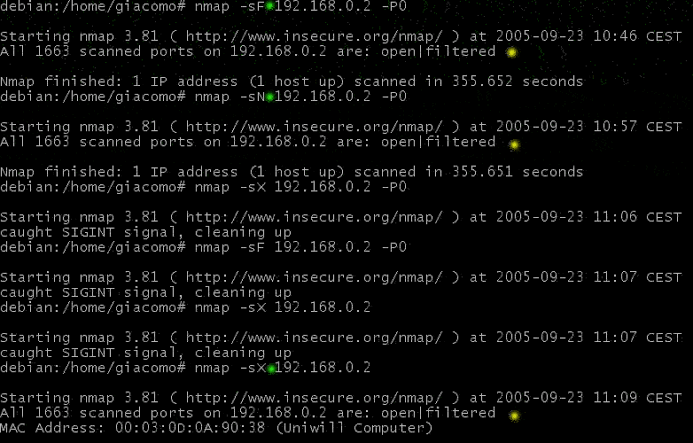

Nmap Aracı Nasıl Kullanılır?

Gelelim artık şu aracın kullanımına

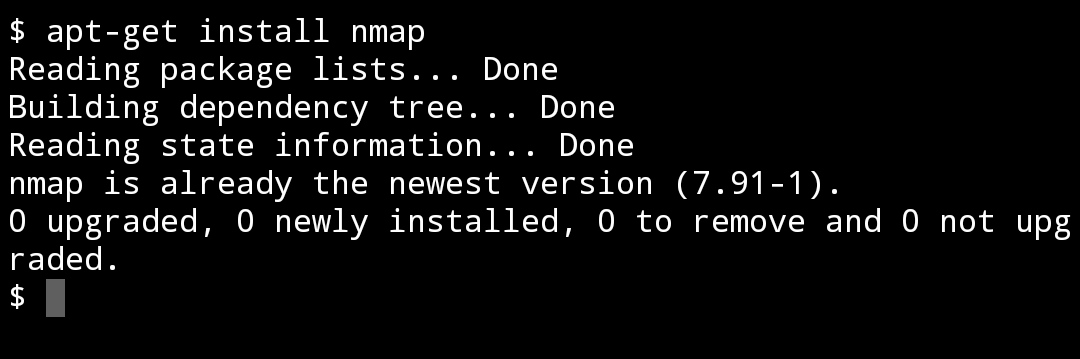

Nmap aracımız Windows, Linux ve Mac cihazlarda çalışabilmekte. Siz beni GNU/Linux distrosu üzerinden anlatım yapıyormuş gibi farzedin. Bazı işletim sistemlerinde nmap otomatik kurulu geliyor (örn. KaliLinux) lakin bazılarında kurulu gelmiyor. Terminale

nmap yazarsanız cihazınızda kurulu olup olmadığını görebilirsiniz. Şayet kurulu değilse aşağıdaki komut ile aracımızı kuruyoruz. apt-get install nmap

Aracın kullanımı aşağıdaki syntax yapısı şeklindedir.

nmap <tarama_türü> <opsiyon/lar> <hedef/ler>Ben size şimdi her parametre için tek tek kullanabileceğiniz seçenekleri, kullanım şekillerini göstereceğim..

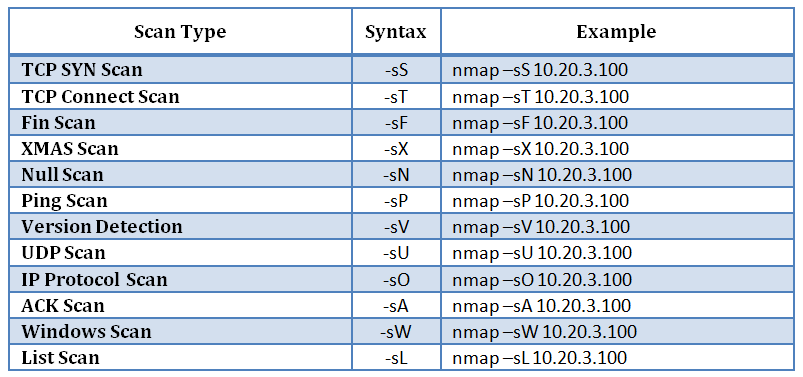

Tarama Türü Tanımlama

Nmap aracını kullanmak için ilk belirtmemiz gereken parametre tarama türüdür. Her tarama türünün kendine özgü simgesi/harfi var. Bu harfi koymadan yani hangi tarama türünü kullanmak istediğimizi belirtmeden önce

-s işaretini koymamız gerek. Buradaki - işareti parametre belirtmeye yararken s harfi Scan kelimesinin ilk harfidir. Tarama türünü aşağıdaki betik şeklinde belirtmemiz gerek. nmap -s<tarama_türünün_kodu> Tarama türlerinin kodlarıda şu şekilde;

» SYN Scan = -sS

» TCP Connect Scan = -sT

» FIN Scan = -sF

» Xmas Scan = -sX

» Null Scan = -sN

» Ping Scan = -sP

» UDP Scan = -sU

» IP Protocol Scan = -sO

» ACK Scan = -sA

» Window Scan = -sW

» Idle Scan = -sI

Idle hariç tüm tarama türleri için çalışma mantığı yukarıdaki betik şeklinde. Idle için farklı zira Idle da birde zombi bilgisayarın IP sini belirtmek gerekiyor. Idle içinde aşağıdaki komutu kullanabilirsiniz.

nmap -sI <zompi_ip> <hedef>Port Opsiyonu Tanımlama

Aslında port opsiyonu belirtmek zorunda değiliz. Zira Nmap aracı default olarak en yaygın kullanılan 1000 portu tarıyor. Eğer biz bu default ayarı kullanmak istiyorsak herhangibir yazmadan diğer parametreyi yazabiliriz. Ama yok default ayarı kullanmak istemiyor, tarama işleminde biraz daha özelleştirme yapmak istiyorsak port opsiyonu belirtmemiz gerekir. Şimdi size port opsiyonu için kullanabileceğiniz seçenekleri tanıtayım.

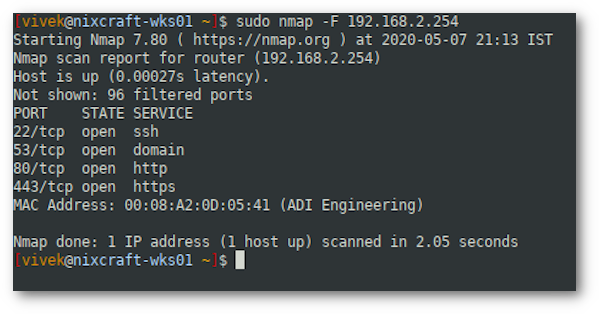

» nmap -sS -F <hedef> : -F parametresi en yaygın olan 100 port için tarama yapar.

» nmap -sS -p21 <hedef> : -p parametresi bu şekilde kullanıldığında sadece tek bir port için arama yapılır. Örnek komut hedefte sadece 21 portunu tarar.

» nmap -sS -p1-80 <hedef> : -p parametresi bu şekilde kullanıldığında belirtilen portlar arasındaki portlar için arama yapılır. Örnek komut hedefte 1 ile 80 arasındaki portları tarar.

» nmap -sS -p21,80,443 <hedef> : -p parametresi bu şekilde kullanıldığında sadece belirtilen portlar için arama yapılır. Örnek komut hedefte 21, 80 ve 443 portlarını tarar.

» nmap -sS -p-<hedef> : -p parametresi bu şekilde kullanıldığında bütün portları tarar. Yani 65.535 port taranır.

» nmap -sS -p U:21, T:34<hedef> : -p parametresi bu şekilde kullanıldığında ise UDP 21 ve TCP 34 portları taranır.

» nmap -sS -top-ports10<hedef> : -top-ports parametresi belirtilen adet kadar en yaygın kullanılan portları tarar. Örnek komut hedefte en yaygın olan 10 portu tarar.

Hedef Tanımlama

Diğer parametreler gibi hedef tanımlamak için de birden çok seçenek vardır. Hedef tanımlama seçenekleri şu şekildedir;

» nmap 192.168.1.12 : Bu komut sadece 192.168.1.12 IP adresine sahip cihaz üzerinde tarama yapar.

» nmap 192.168.1.12-81 : Bu komut ise 192.168.1.12 ile 192.168.1.81 aralığındaki IP adreslerine sahip cihazlar üzerinde tarama yapar.

» nmap 192.168.1.0/24 : Bu komut ile 255.255.255.0 alt ağ maskesindeki IP adreslerine sahip cihazlar üzerinde tarama yapılır.

» nmap turkhackteam.org : Bu komut ise hedef alan adı üzerinde tarama gerçekleştirir.

» nmap -iL list.txt : -iL parametresi ise belirtilen dosya içerisindeki IP adreslerine sahip cihazlar üzerinde tarama yapar.

Okuduğunuz İçin Teşekkür Ederim.

Esenlikle Kalın...

Saygılarımla