Lab İçindeki Sorular

Selamlar, bugün “CyberDefenders: Blue Team CTF Challenges” sitesi üzerinde bulunan “PacketMaze” adlı labı inceleyip çözümünü gerçekleştireceğiz. Lab içerisine girdiğimiz zaman bizi 11 soruluk bir oda ve indirmemiz gereken rar’lı bir dosya karşılıyor:

Not Kullanılan Programlar:

1. WireShark

Senaryo:

Bir güvenlik hizmeti sağlayıcısı için çalışan bir analist olarak, ağ etkinliği bir süredir izlenen bir müşterinin çalışanı için bir paket yakalamayı analiz etmekle görevlendirildiniz.

İlk olarak indirdiğimiz dosyayı WireShark programı ile açıyoruz.

Question #1 – What is the FTP password?

Soru #1 – FTP şifresi nedir?

FTP şifresini bulabilmek için, arama kısmına “ftp” yazarak yalnızca FTP tabanlı trafiğin gözükmesini sağlıyoruz. Sağ tık yapıp TCP aktarımını seçiyoruz.

TCP aktarımı yapıldıktan sonra ufak bir göz gezdirdikten sonra kullanıcı adının “kali”, şifresinin “AfricaCTF2021” olduğunu görüyoruz.

Question #2 – What is the Ipv6 address of the DNS server used by 192.168.1.26?

Soru #2 – 192.168.1.26 tarafından kullanılan DNS sunucusunun Ipv6 adredi nedir?

Wireshark içerisinde arama kısmına “DNS” yazarak yalnızca DNS tabanlı trafiğin gösterilmesi sağlıyoruz. Uygun sunucuya geldiğimiz zaman ekranda gözüken Kaynak sutununda “fe80::c80b:adff:feaa:1db7” Ipv6 adresini görüyoruz.

Question #3 – What domain is the user looking up in packet 15174?

Soru #3 – Kullanıcı 15174 paketinde hangi etki alanını arıyor?

Soruda verilen 15714 numaralı paket’e gidip. Bilgi kısmından sorlan sorunun cevabını “www.7-zip.org” olarak buluyoruz.

Question #4 – How many UDP packets were sent from 192.168.1.26 to 24.39.217.246?

Soru #4 – 192.168.1.26’dan 24.39.217.246’ya kaç UDP paketi gönderildi?

İp.addr filtresi sayesinde Source veya Destination’da ilgili IP olan paketlerini bizlere sunuyor. ip.addr == 192.168.1.26 && ip.addr == 24.39.217.246 yazarak bahsi geçen iki IP adresi ile ilgili olan paketlerinin gösterilmesini sağlıyoruz. Çıkan sonuçlardan toplam “10” adet UDP paketi gönderildiğini görüyoruz.

Question #5 – What is the MAC address of the system being investigated in the PCAP?

Soru #5 – PCAP’de incelenen sistemin MAC adresi nedir?

4. soruda filtreleyerek bulduğumuz gönderilen UDP paketlerine tıklayarak sorulan mac adresinin “c8:09:a8:57:47:93” olduğunu görüyoruz.

Question #6 – What was the camera model name used to take picture 20210429_152157.jpg?

Soru #6 – 20210429_152157.jpg resmi çekmek için kullanılan kamera modelinin adı neydi?

Ftp-data filtresini kullanarak soruda sorulan fotoğraflara ulaşıyoruz. Sağ tık yapıp TCP aktarımı yapıyoruz.

Verileri şu şekilde göster seçeneklerinden ASCII yerine Raw formatını seçip istediğimiz yere kayıt ediyoruz.

Raw formatında kaydettiğimiz fotoğrafın özelliklerine girdiğimiz zaman kamera markasının hangi şirkete ait olduğunu ve kamera modelinin “LM-Q725K” olduğunu görüyoruz.

Question #7 – What is the server certificate public key that was used in TLS session: da4a0000342e4b73459d7360b4bea971cc303ac18d29b99067e46d16cc07f4ff?

Soru #7 – TLS oturumunda kullanılan sunucu sertifikası ortak anahtarı nedir: da4a0000342e4b73459d7360b4bea971cc303ac18d29b99067e46d16cc07f4ff?

tls.handshake.session filtresi ile soruda verilen sunucu sertifikasını arattığımız zaman, 26913 numaralı paketin ortak anahtarının “04edcc123af7b13e90ce101a31c2f996f471a7c8f48a1b81d765085f548059a550f3f4f62ca1f0e8f74d727053074a37bceb2cbdc7ce2a8994dcd76dd6834eefc5438c3b6da929321f3a1366bd14c877cc83e5d0731b7f80a6b80916efd4a23a4d” olduğunu görüyoruz.

Question #8- What is the first TLS 1.3 client random that was udes to establish a connection with protonmail.com?

Soru #8 – Protonmail.com ile bağlantı kurmak için kullanılan ilk rastgele TLS 1.3 istemcisi nedir?

http ve tls sorgusu yaptığımız zaman hedefi soruda belirtilen protonmail.com olan paketi incelediğimiz zaman handshake protokollerinin altında gördüğümüz istemcinin “24e92513b97a0348f733d16996929a79be21b0b1400cd7e2862a732ce7775b70” olduğunu görüyoruz.

Question #9 – What country is the MAC address of the FTP server registered in? (two words, one space in between)

Soru #9 – Kayıtlı FTP sunucusunun MAC adresi hangi ülkededir?

FTP filtrelemesi yaptığımız zaman bilgi kısmından kali olan paketi incelediğimiz zaman mac adresinin (08:00:27:a6:1f:86) olduğunu görüyoruz.

Bulduğumuz mac adresini macaddress.io adresine giderek tarattığımız zaman ülke kodunun US yani “United States” olduğunu görüyoruz.

Question #10 – What time was a non-standard folder created on the FTP server on the 20th of April?

Soru #10 – 20 Nisan’da FTP sunucusunda standart olmayan bir klasör ne zaman oluşturuldu?

ftp-data filtrelemesi yaptığımız zaman çıkan sonuçların en üste bulunan 530 numaralı list paketinin TCP aktarımını yapıyoruz.

Yaptığımız TCP aktarımını incelediğimiz zaman soruda belirtilen tarihte belirtilen standart olmayan klasörün “17:53”te oluşturulduğunu görüyoruz.

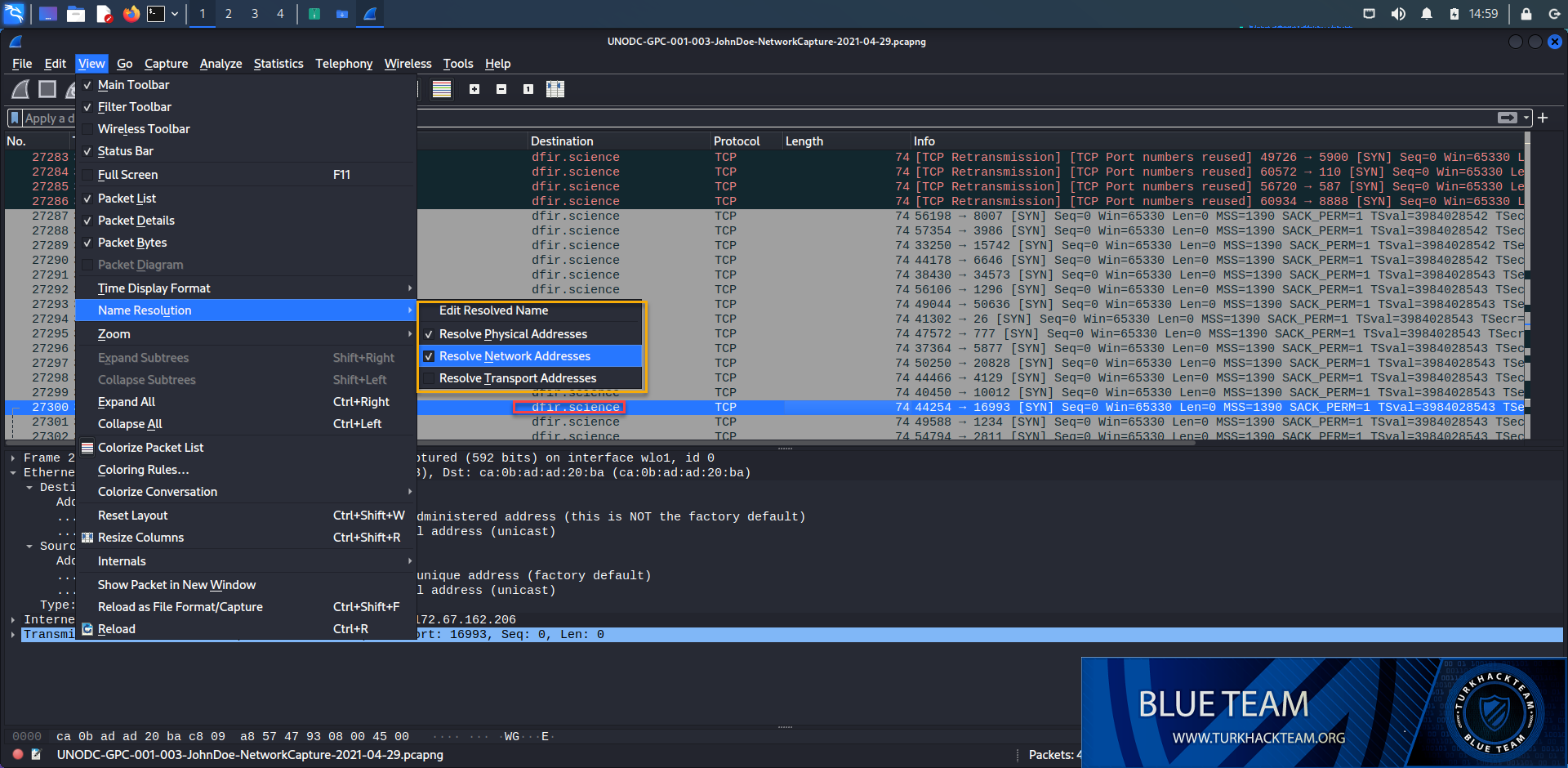

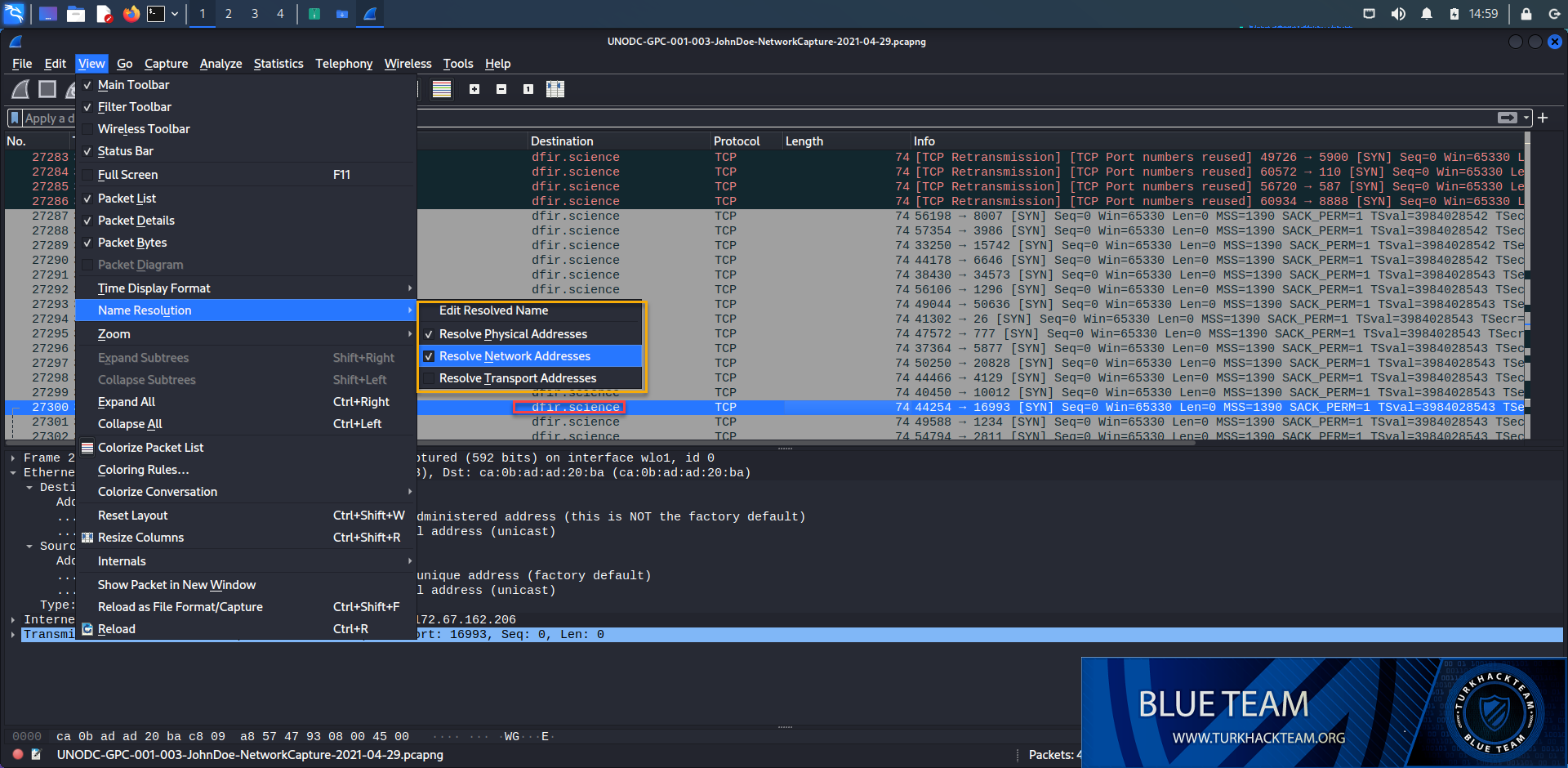

Question #11 – What domain was the user connected to in packet 27300?

Soru #11 – Kullanıcı 27300 paketinde hangi etki alanına bağlandı?

[url=h820y3k.png]

[/url]

[/url]

27300 numaralı pakete gittiğimiz zaman paketin etkilediği hedefi görmek için, ad çözümlemesi ayarlarından ağ adreslerini çöz kısmını aktif hale getirdiğimiz zaman bu paketten etkilen hedefin “dfir.science” olduğunu görüyoruz.

Okuyan ve beğenen herkese teşekkür ederim, diğer konularda görüşmek üzere.

'FatBob

- FTP şifresi nedir?

- 192.168.1.26 tarafından kullanılan DNS sunucusunun Ipv6 adredi nedir?

- Kullanıcı 15174 paketinde hangi etki alanını arıyor?

- 192.168.1.26’dan 24.39.217.246’ya kaç UDP paketi gönderildi?

- PCAP’de incelenen sistemin MAC adresi nedir?

- 20210429_152157.jpg resmi çekmek için kullanılan kamera modelinin adı neydi?

- TLS oturumunda kullanılan sunucu sertifikası ortak anahtarı nedir: da4a0000342e4b73459d7360b4bea971cc303ac18d29b99067e46d16cc07f4ff?

- Protonmail.com ile bağlantı kurmak için kullanılan ilk rastgele TLS 1.3 istemcisi nedir?

- Kayıtlı FTP sunucusunun MAC adresi hangi ülkededir?

- 20 Nisan’da FTP sunucusunda standart olmayan bir klasör ne zaman oluşturuldu?

- Kullanıcı 27300 paketinde hangi etki alanına bağlandı?

Selamlar, bugün “CyberDefenders: Blue Team CTF Challenges” sitesi üzerinde bulunan “PacketMaze” adlı labı inceleyip çözümünü gerçekleştireceğiz. Lab içerisine girdiğimiz zaman bizi 11 soruluk bir oda ve indirmemiz gereken rar’lı bir dosya karşılıyor:

Not Kullanılan Programlar:

1. WireShark

Senaryo:

Bir güvenlik hizmeti sağlayıcısı için çalışan bir analist olarak, ağ etkinliği bir süredir izlenen bir müşterinin çalışanı için bir paket yakalamayı analiz etmekle görevlendirildiniz.

İlk olarak indirdiğimiz dosyayı WireShark programı ile açıyoruz.

Question #1 – What is the FTP password?

Soru #1 – FTP şifresi nedir?

FTP şifresini bulabilmek için, arama kısmına “ftp” yazarak yalnızca FTP tabanlı trafiğin gözükmesini sağlıyoruz. Sağ tık yapıp TCP aktarımını seçiyoruz.

TCP aktarımı yapıldıktan sonra ufak bir göz gezdirdikten sonra kullanıcı adının “kali”, şifresinin “AfricaCTF2021” olduğunu görüyoruz.

Question #2 – What is the Ipv6 address of the DNS server used by 192.168.1.26?

Soru #2 – 192.168.1.26 tarafından kullanılan DNS sunucusunun Ipv6 adredi nedir?

Wireshark içerisinde arama kısmına “DNS” yazarak yalnızca DNS tabanlı trafiğin gösterilmesi sağlıyoruz. Uygun sunucuya geldiğimiz zaman ekranda gözüken Kaynak sutununda “fe80::c80b:adff:feaa:1db7” Ipv6 adresini görüyoruz.

Question #3 – What domain is the user looking up in packet 15174?

Soru #3 – Kullanıcı 15174 paketinde hangi etki alanını arıyor?

Soruda verilen 15714 numaralı paket’e gidip. Bilgi kısmından sorlan sorunun cevabını “www.7-zip.org” olarak buluyoruz.

Question #4 – How many UDP packets were sent from 192.168.1.26 to 24.39.217.246?

Soru #4 – 192.168.1.26’dan 24.39.217.246’ya kaç UDP paketi gönderildi?

İp.addr filtresi sayesinde Source veya Destination’da ilgili IP olan paketlerini bizlere sunuyor. ip.addr == 192.168.1.26 && ip.addr == 24.39.217.246 yazarak bahsi geçen iki IP adresi ile ilgili olan paketlerinin gösterilmesini sağlıyoruz. Çıkan sonuçlardan toplam “10” adet UDP paketi gönderildiğini görüyoruz.

Question #5 – What is the MAC address of the system being investigated in the PCAP?

Soru #5 – PCAP’de incelenen sistemin MAC adresi nedir?

4. soruda filtreleyerek bulduğumuz gönderilen UDP paketlerine tıklayarak sorulan mac adresinin “c8:09:a8:57:47:93” olduğunu görüyoruz.

Question #6 – What was the camera model name used to take picture 20210429_152157.jpg?

Soru #6 – 20210429_152157.jpg resmi çekmek için kullanılan kamera modelinin adı neydi?

Ftp-data filtresini kullanarak soruda sorulan fotoğraflara ulaşıyoruz. Sağ tık yapıp TCP aktarımı yapıyoruz.

Verileri şu şekilde göster seçeneklerinden ASCII yerine Raw formatını seçip istediğimiz yere kayıt ediyoruz.

Raw formatında kaydettiğimiz fotoğrafın özelliklerine girdiğimiz zaman kamera markasının hangi şirkete ait olduğunu ve kamera modelinin “LM-Q725K” olduğunu görüyoruz.

Question #7 – What is the server certificate public key that was used in TLS session: da4a0000342e4b73459d7360b4bea971cc303ac18d29b99067e46d16cc07f4ff?

Soru #7 – TLS oturumunda kullanılan sunucu sertifikası ortak anahtarı nedir: da4a0000342e4b73459d7360b4bea971cc303ac18d29b99067e46d16cc07f4ff?

tls.handshake.session filtresi ile soruda verilen sunucu sertifikasını arattığımız zaman, 26913 numaralı paketin ortak anahtarının “04edcc123af7b13e90ce101a31c2f996f471a7c8f48a1b81d765085f548059a550f3f4f62ca1f0e8f74d727053074a37bceb2cbdc7ce2a8994dcd76dd6834eefc5438c3b6da929321f3a1366bd14c877cc83e5d0731b7f80a6b80916efd4a23a4d” olduğunu görüyoruz.

Question #8- What is the first TLS 1.3 client random that was udes to establish a connection with protonmail.com?

Soru #8 – Protonmail.com ile bağlantı kurmak için kullanılan ilk rastgele TLS 1.3 istemcisi nedir?

http ve tls sorgusu yaptığımız zaman hedefi soruda belirtilen protonmail.com olan paketi incelediğimiz zaman handshake protokollerinin altında gördüğümüz istemcinin “24e92513b97a0348f733d16996929a79be21b0b1400cd7e2862a732ce7775b70” olduğunu görüyoruz.

Question #9 – What country is the MAC address of the FTP server registered in? (two words, one space in between)

Soru #9 – Kayıtlı FTP sunucusunun MAC adresi hangi ülkededir?

FTP filtrelemesi yaptığımız zaman bilgi kısmından kali olan paketi incelediğimiz zaman mac adresinin (08:00:27:a6:1f:86) olduğunu görüyoruz.

Bulduğumuz mac adresini macaddress.io adresine giderek tarattığımız zaman ülke kodunun US yani “United States” olduğunu görüyoruz.

Question #10 – What time was a non-standard folder created on the FTP server on the 20th of April?

Soru #10 – 20 Nisan’da FTP sunucusunda standart olmayan bir klasör ne zaman oluşturuldu?

ftp-data filtrelemesi yaptığımız zaman çıkan sonuçların en üste bulunan 530 numaralı list paketinin TCP aktarımını yapıyoruz.

Yaptığımız TCP aktarımını incelediğimiz zaman soruda belirtilen tarihte belirtilen standart olmayan klasörün “17:53”te oluşturulduğunu görüyoruz.

Question #11 – What domain was the user connected to in packet 27300?

Soru #11 – Kullanıcı 27300 paketinde hangi etki alanına bağlandı?

[url=h820y3k.png]

27300 numaralı pakete gittiğimiz zaman paketin etkilediği hedefi görmek için, ad çözümlemesi ayarlarından ağ adreslerini çöz kısmını aktif hale getirdiğimiz zaman bu paketten etkilen hedefin “dfir.science” olduğunu görüyoruz.

Okuyan ve beğenen herkese teşekkür ederim, diğer konularda görüşmek üzere.

'FatBob