Merhaba Türk Hack Team, Bu Konumuzda Pass The Hash Nedir ? onu öğreneceğiz.

Pass The Hash Nedir ?

Parolalar güvenliğimiz için çok önemlidir ve bu parolaları kırmak için Brute Force, Phising Attack gibi saldırı eylemleri ile kırılabilir veya çalınabilir.

Bu Saldırı türü ilk olarak Paul Ashton tarafından 1997’de yayınlandı ve açık metin parolalar yerine kullanıcı parola karmasını kabul eden özelleştirilmiş Samba istemcisinden oluşuyordu. Samba’nın sonraki sürümleri, SMB Ve NTLM protokollerinin diğer üçüncü parti uygualamaları da işlevsellik içeriyordu

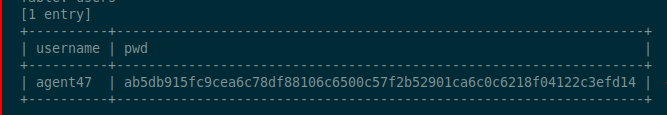

Bildiğiniz gibi Sunucularda ( Windows Server ) , Veri tabanı sunucularında önemli şifreler hashlenerek tutulur.

SQLMap kullananlar iyi anlayacaktır, bir veri tabanı saldırısı yaptınız ve password dump edeceksiniz, dump ettiğinizde şifreler hash ile şifrelenmiş halde bize ulaşacaktır.

Önbellekten hash şifresininin bilgilerini çalarak hedef sisteme erişmek için Pass The Hash atağını kullanırız bu sayede Super User olarak hakimiyet gösterebiliriz.

Saldırganlar genellikle Pass The Hash saldırısını domain ele geçirmek için kullanıyorlar

Saldırgan kişi bir parolaya kırmak zorunda kalmadan birden fazla kullanıcı bilgileri ve kimlik bilgisi çalmak için Pass The Hash saldırısı kullanır. Saldırgan, bir metin parolasını almadan veya brute force yöntemi ile şifreyi ifşa etmeden güvenliği ihlal edilmiş bir hesabı kullanmasını sağlar.

Pass The Hash Ve Windows

Pass The Hash saldırıları genellikle Windows sistemlerde kullanılır bu bir işletim sistemi olabilir ( Windows Vista , 7 , 8 , 10 , 11 ) veya Windows Server’ler olabilir, onun dışında Linux dağıtımı olan diğer işletim sistemlerini de bu saldırı tehlikeye atabilir.

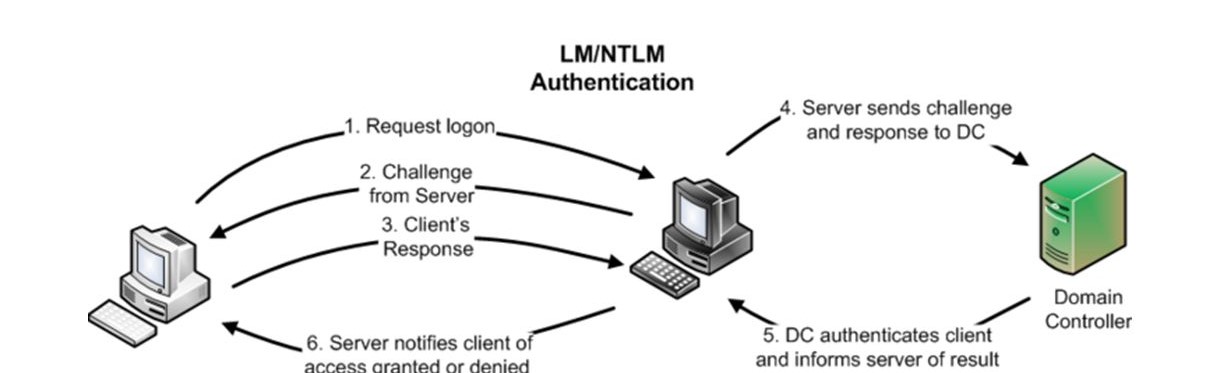

SSO Yani Tek kişilik oturum açma özelliği sebebiyle Windows’da tüm kaynaklara erişmek için kullanıcıların şifrelerini yanlızca bir kez girmesi gerektiğinden dolayı SSO birinci hedeftir.

SSO, ek olarak kullanıcıların veya kullanıcının kişisel bilgilerini sistemde önbelleğe alınmasını gerektirir bu olay da saldırganların sisteme erişmesini kolaylaştırır.

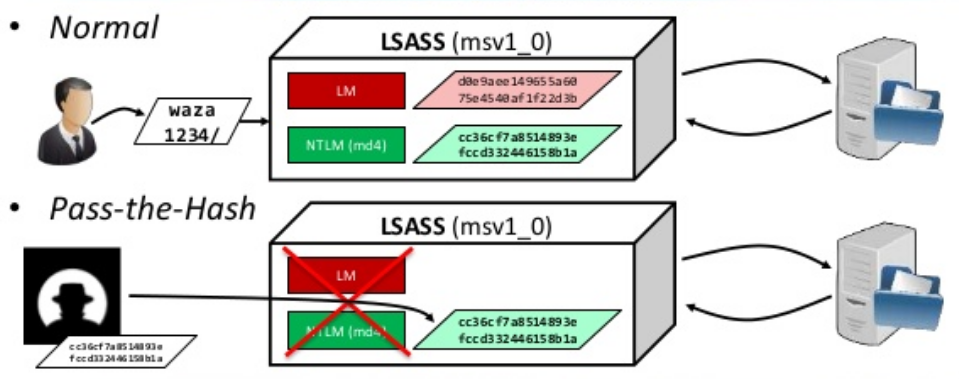

NTLM ( New Techology Lan Manager ) karmaları, kullanıcıların kimliğini doğrulamak için kullanılan parolalardan oluşturulan sabit uzunluklu kod betikleridir. Windows sistemleri güvenlik politikasından dolayı ağ üzerinden kullanıcı parolaları göndermez veya kaydetmez. Bunun yerine parolaları, parolayı temsil eden şifreli NTLM olarak kaydeder.

Güvenlik ihlali bulunan bir kullanıcı hesabından Super user do yani Yönetici yetkilerine sahip olan saldırganlar, Windows’u gerçek kullanıcıları sahte kullanıcı olarak kandırmak için Pass The Hash yöntemini kullanabilirler.

Kötü amaçlı yazılım yüklenmiş bir sistem, yazılım güvenliği ihlal edilmiş bir Windows makinesine eklendiğinde, istenilen herhangi bir kaynağa erişmek , devralmak ve daha yüksek kullanıcı ayrıcalıkları elde etmek ve diğer hesapları aramak için parola yerine NTLM kod betikleri kullanabilir.

Pass The Hash Saldırısından Korunma

Yeni Window dağıtımları yani Windows 10 – Windows 11 sistemleri bu saldıraya karşı kısmen önlem almış olsa da , Pass The Hash algılanması zor bir saldırıdır ve saldırılar , siber suçluların uç noktalardan ödün vermeleri ve ağları sömürmeleri için hala geçerli bir yöntemdir.

Pass The Hash saldırıları, sadece bir saldırgan ağınıza eriştiğinde işe yarayabilir. Pass The Hash saldırısını önlemek için ağ ayrıcalıklarına erişimi korumak önemlidir ve ne yazık ki dostlar çoğumuz Sistem dosyalarını bile şifrelemiyoruz sistem dosyalarımızı bile şifrelersek Pass The Hash türünde çoğu saldırıya karşı ufaktan bir önlem almış oluruz.

Pass The Hash yöntemi karşı , Bilgi Teknolojileri yöneticilerinizi E-Postaları kontrol etmek gibi günlük görevleri için ayrılacılıklı ağ erişimi olmadan standart bir hesap kullanabilimelerine olanak sağlayan ayrı ayrıcalıklı ve ayrıcalıklı olmayan hesaplar oluşturulmalıdır.

Bu tedbir yalnızca ayrıcalıklı erişim gerektiğinde etki alanı yönetici hesabı gibi bir şey kullanabilecekleri anlamına gelir yani kısacası herkese yetki alanı içinde kullanıcı hesapları açılmalı ve yetkisi olmayan kişilerden yetki alanı dışındaki yetkileri almalıyız bu sayede herhangi bir saldırıda saldırgan , sisteme daha fazla yayılamayacaktır veya güvenlik duvarına az trafik olduğu için daha kolay yakalanacaktır.

Önemli sistem girişlerine çift faktörlü doğrulama yapılması gerekiyor, bu sayede saldırgan şifreyi çözse bile 2.katmandan içeri giremeyecektir.

Düzenli şekilde LOG tutulmalı ve tutulan LOG kayıtları düzenli bir şekilde incelenmeli.

Çoğu BT Yöneticisi sistemlerini düzenli LOG tutmaya ayaramıyor LOG Politikaları ayarlanmalıdır.

Eski güvenlik sistemlerinden ve İletişim protokollerinden vazgeçilmeli ve daha güvenlikli protokollere geçilmeli örneği NTLMv2 veyahut Kerberos gibi.

Ek olarak , Bilgi Teknolojileri yöneticisi hesaplarındaki parola ilkelerinin ( Policy Ayarları Diyebiliriz ) diğer hesaplardan çok daha katı olmasını ve etki alanı yöneticisi hesapları için karmaşık parolalar ve parola yenileme döngüsü konusunda bir plan uygulayabilirsiniz.

Alışılagelmiş şifreler her zaman daha kolay kırılır ve aynı şifreyi 1 yıl boyunca kullanmak sistemi daha savunmasız hale gelebilir yani bu konuda örnek verecek olursam haftada bir şifre değiştiridğim sürece Brute Force attacklarından kaçınmış olacağım ve saldırgan oluşturduğu wordlisti tekrar değiştirmek zorunda kalacak.

Sonuca gelecek olursak, ayrıcalıklı hesaplara erişimi kısıtlayacak bir strateji uygulamanız gerekiyor, Ayrıca son kullanıcılarınızın Windows iş istasyonlarından ayrılacalıklı parolalara olan ihtiyacını ortadan kaldırarak , uç nokta uygulama denetimi sağlayan ve en az ayrıcalık uygulayan çözümler aramalısınız.

Okuduğunuz İçin Teşekkür Ederim Türk Hack Team Ailesi, Esenlikler Dilerim Güvenle Kalın.