Arkadaşlar Merhaba

Bugün güzelinden zor bir pentest challenge olan Staplerı çözücez.

Eğer önceki konumu okumadı iseniz size okumanızı tavsiye ederim:

http://www.turkhackteam.org/bilgisa...-sizma-testi-pentest-challange-billu_b0x.html

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/stapler/Stapler.zip

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/stapler-1,150/

Ozaman başlayalım

İlk yapmamız gereken dosyayı sanal makinaya kurduktan sonra tabikide başlatmak olacaktır.

Karşımıza login ekranı geldiği zaman işlemlerimize başlayabiliriz.

Her pentest çalışmasında olduğu gibi tarama yaparak başlayacağız.

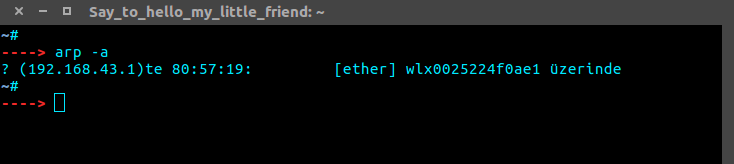

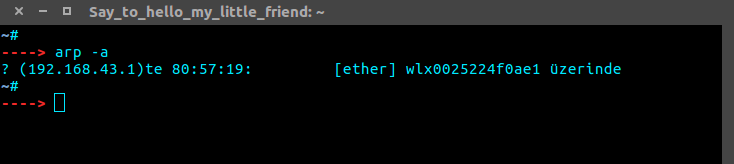

Bağlı olduğumuz ağ cihazını öğrenmek için komutumu giriyorum.

arp -a

Modemimizin ip adresini öğrendiğimize göre, ip adresini baza alarak kullanıcı taramasını başlatıyoruz.

Burada iki program öneriyorum: Netdiscover ve Nmap.

Önceki konumda ikisinede değinmiştim.

Ben şimdi Nmap kullanıcam.

-sn parametresi port taraması yapmadan karşınıza kullanıcıları getirir.

nmap -sn 192.168.43.1/24

Evet gördüğümüz gibi bu seferki hedefimiz 192.168.43.198 oldu.

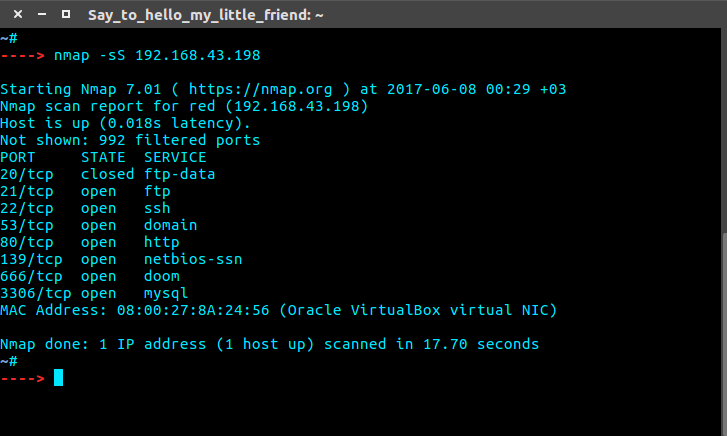

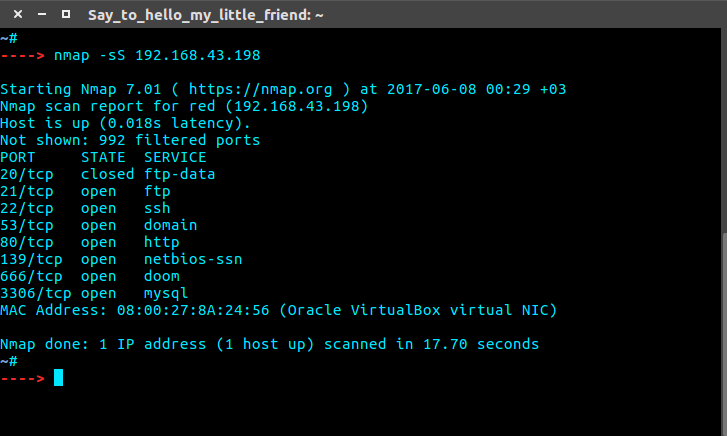

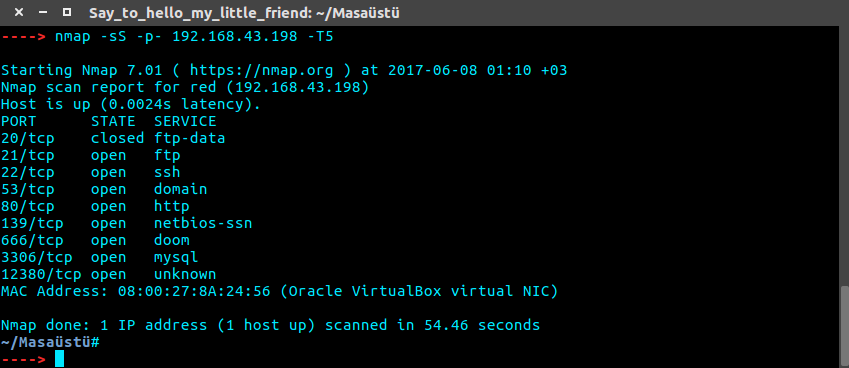

Yine adettendir bir port taraması yaptık.

nmap -sS 192.168.43.198

Karşımıza ağızları sulandırıcak bir tarama sonucu geldi.

Şuan görünürde 8 tane port açık.

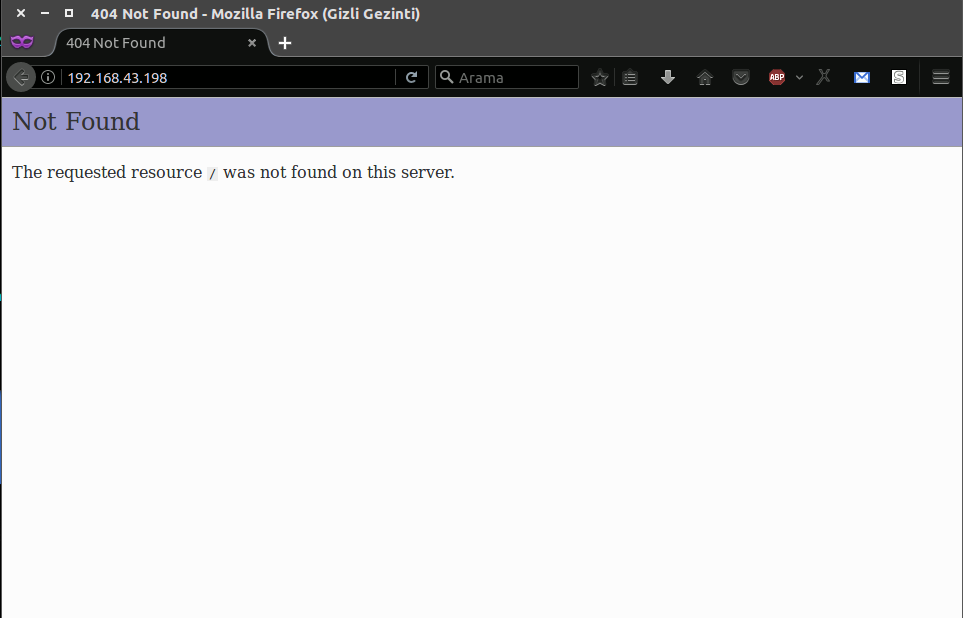

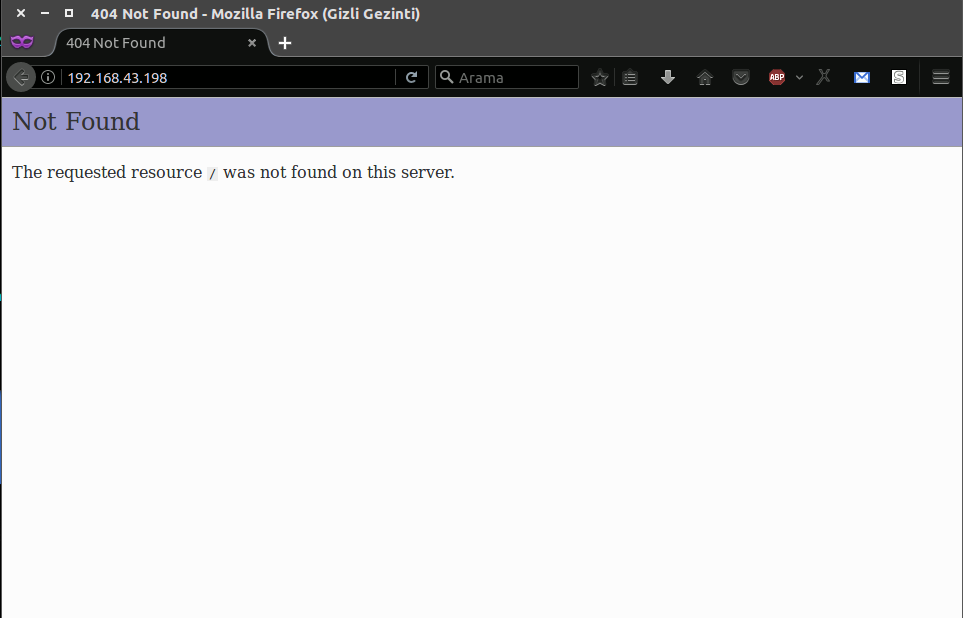

Hiç zaman kaybetmeden http portunun yayın yaptığı yere gidiyoruz.

Bize bir sunucu bulamadığını söylüyor.

(Ama port taramasında 80 portu açıktı değilmi. Biraz şüpheci bir durum bu.)

Ozaman hiç zaman kaybetmeden diğer portlara bakıyoruz.

(Ve asıl zaman kaybını bu haraketle yapıroruz.)

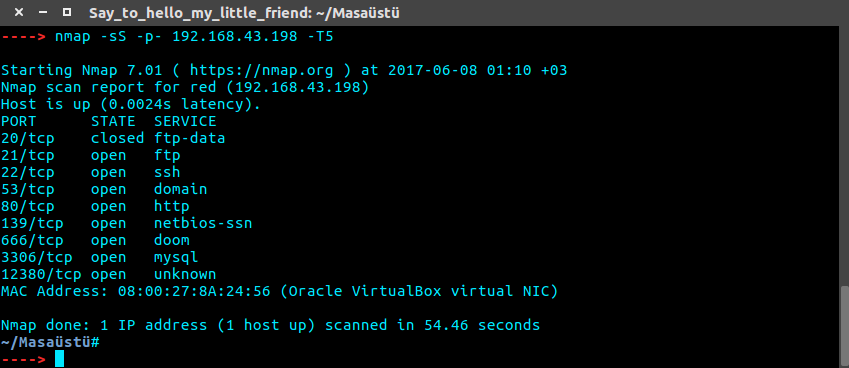

Nmap programına herhangi bir port bilgisi girilmediğinde kendisi otomatik olarak ayarladığı 1000 portu tarar.

Ve sonuç olarak o 1000 port arasında yer almayan servisler gösterilmez.

Ve yeniden düzgün bir port taraması yapıcaz.

Tabi burada tüm portları (65535 port) tarayacağından dahada uzun sürecektir.

(Eğer hasas bir ağda değilseniz -T5 yaparak inanilmaz hız limitinde yapabilirsiniz.)

Tüm portları taratması için -p- parametresini giriyorum. (-p x-y x ve y sayıları arasındaki portları tarar)

nmap -p- -sS 192.168.43.198 -T5

Evet bizden saklanan gizli bir portumuz varmış.

Ama olan oki bize hangi servisin çalıştığını vermemiş.

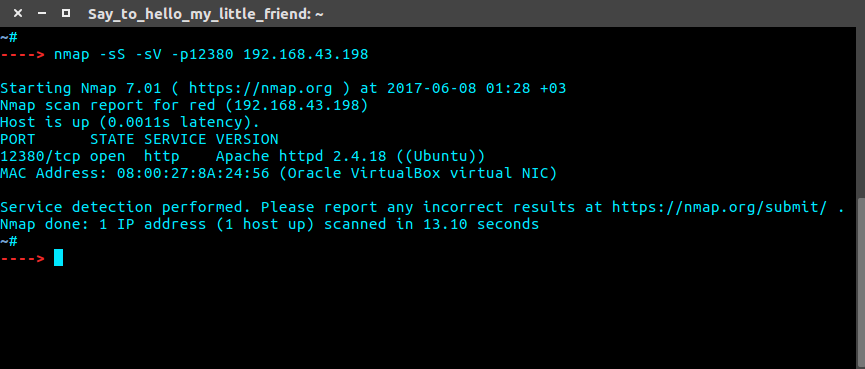

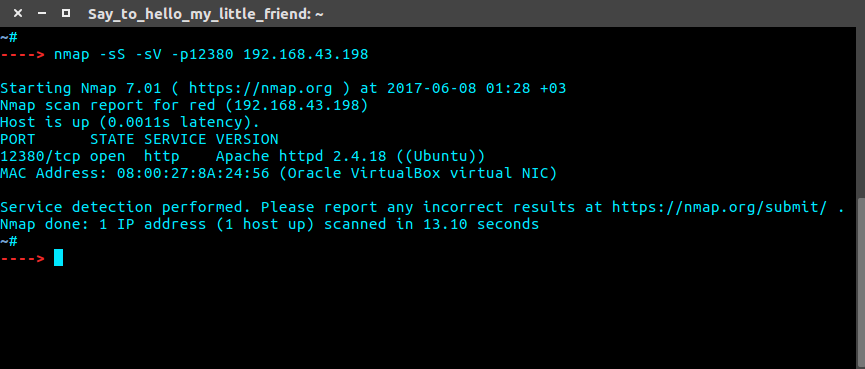

Biz hangi servisin çalıştığını öğrenmek istiyorsak birde versiyon taraması yapmamız gerek.

Versiyon taraması için -sV parametresi kullanılır.

Yapıcağımız işlemi yavaşlatacağından elimizdeki portu taraması gerektiğini belirticez.

nmap -sV -p12380 192.168.43.198

Kaçak portumuzunda http servisini verdiğini öğreniyoruz.

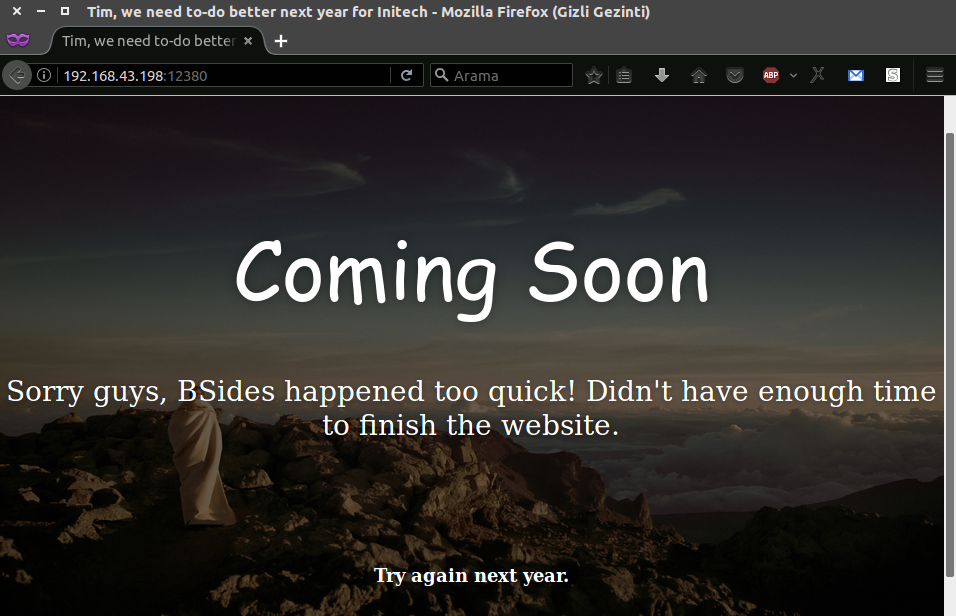

Ozaman bir koşu tarayıcımızdan bakalım.

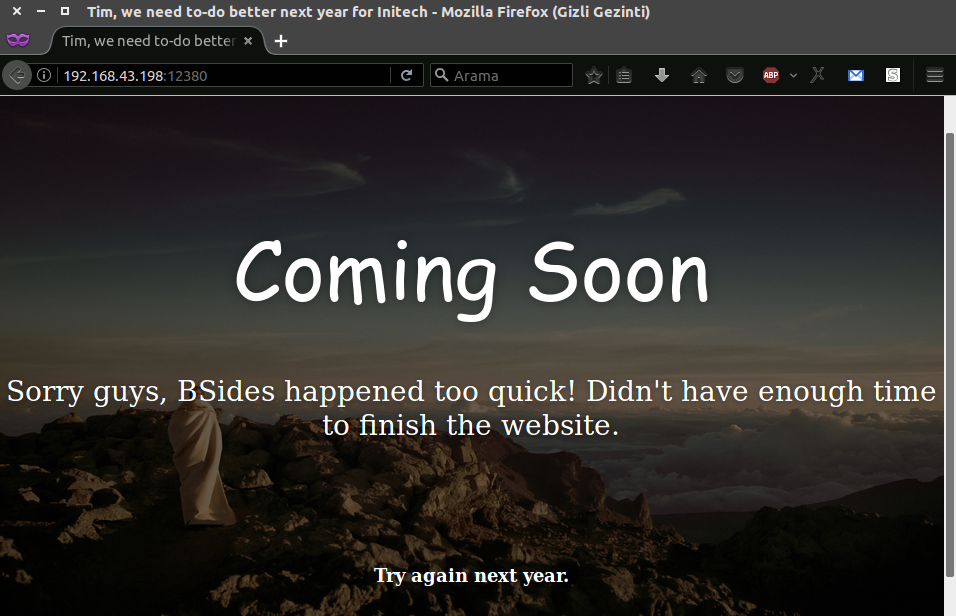

Geciken biri olduğumuzu yüzümüze vurmaktan çekinmemişler.

Ki challengeımızın bittiği anlamına gelmemeli bu.(Nede olsa bizi port kandırmacası yapmışlardı.)

Ve adamlar sırf kandırmaca üzerine kurulu olan bu testte bir tane daha şaşırtmaca koymuşlar.

İnternet tarayıcılarımız bir ip adresi girildiğinde bunu http üzerinden açmaya çalışır.

Bizim testi hazırlayan arkadaşlarımız bunu düşünmüş olacakki işlerin yürütülceği ana sayfayı https üzerinden açmaya kalkışmışlar.

(Düşünüceğiniz üzere bunu anlamamda bi okadar uzun sürdü.)

Gururla doğru ana sayfaya geldiğimizi belirtiyor.

Ama hala bir iş çıkmadı.

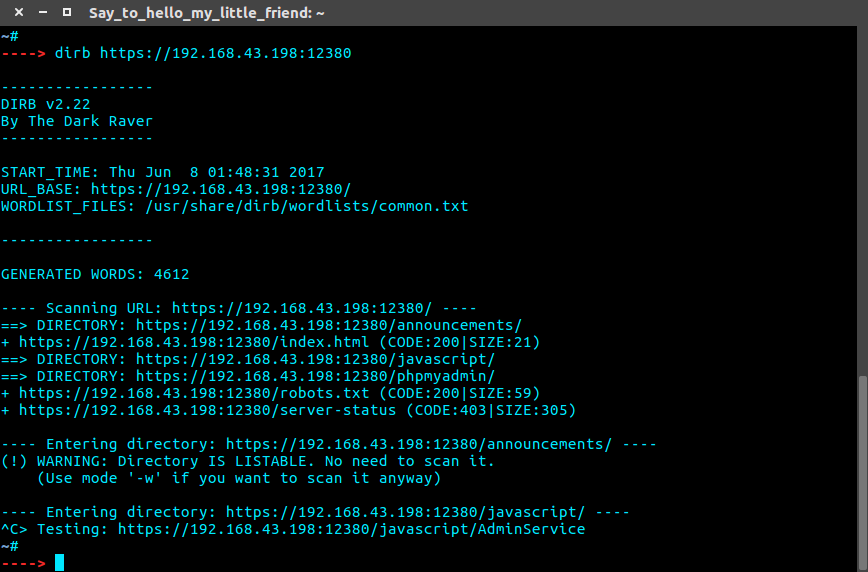

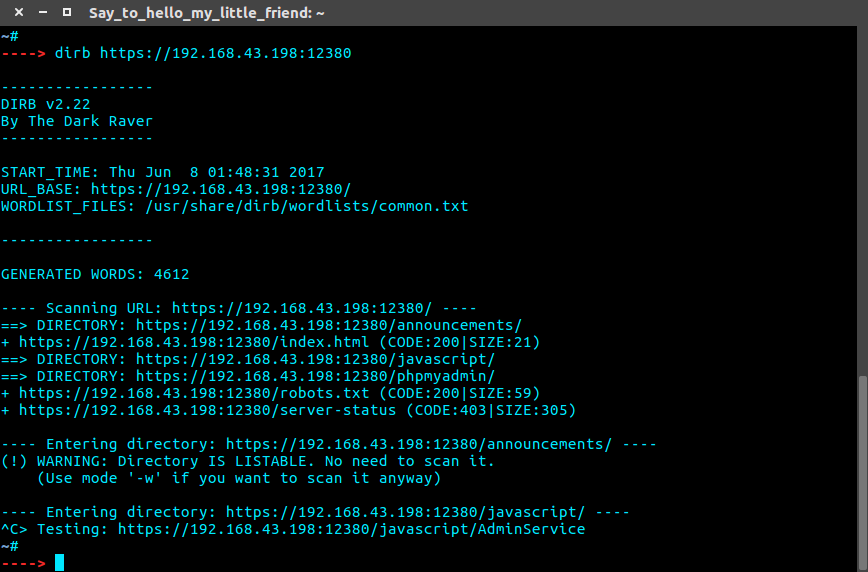

Artık nasıl bir canımı sıkmaya başlamışki dizin taraması yapma kararı aldım.

Bu dizin taramasınıda önceki konumda anlatmıştım.

dirb https://192.168.43.198:12380

Dirb den karşımıza 6 güzel dizin ve dosya çıkartınca kendisini bu işe kaptırıp phpmyadmin klasörünün hepsini karşıma dizmeye başladı.

Bunun karşısına çözüm olarak benimde sizinle beraber öğrendiğim -r parametresi işinizi görücektir.

Ve yine birşey yapmış olucazki karşımıza bir gönderme daha çıkmasın

Orada robots.txt dosyasının olduğunu gördüm.

robots.txt dosyası site içerisindeki google gibi tarayıcıların göstermesini istemediği dizinlerin tutulduğu yerdir.(Eğer bir site hacklemek istiyorsanız bu dosyadaki yerler işinizi yeterince görücektir.)

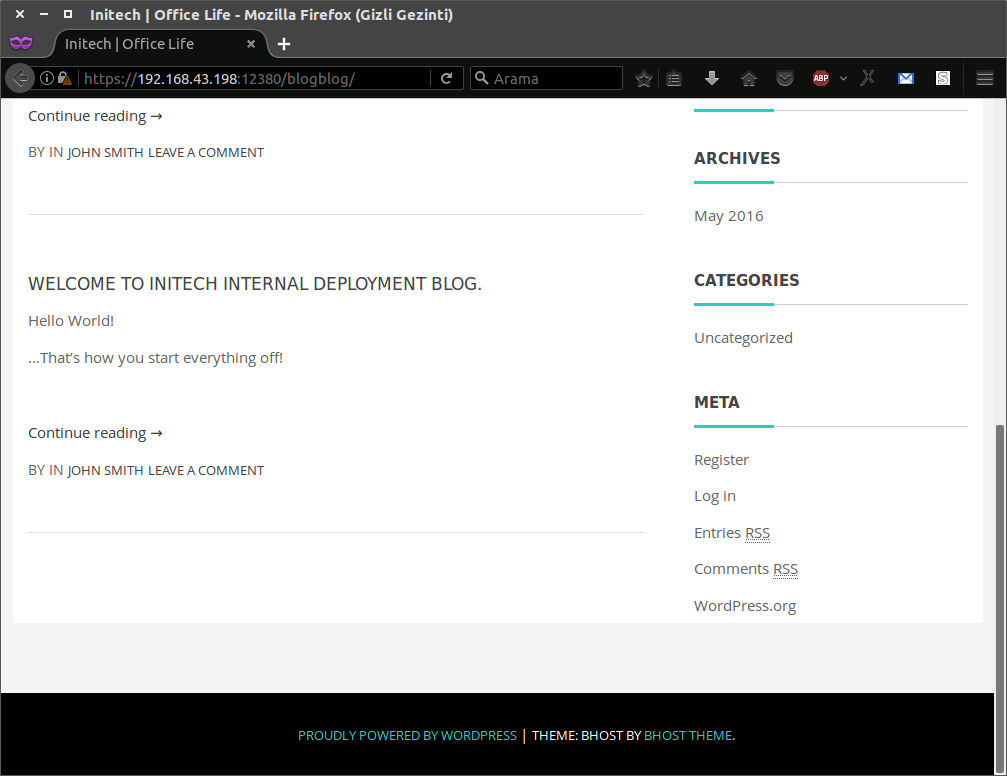

Burada iki dizin dikkat çekiyor: admin112233 blogblog

Bu dizinlere girmeye çalışıyoruz.

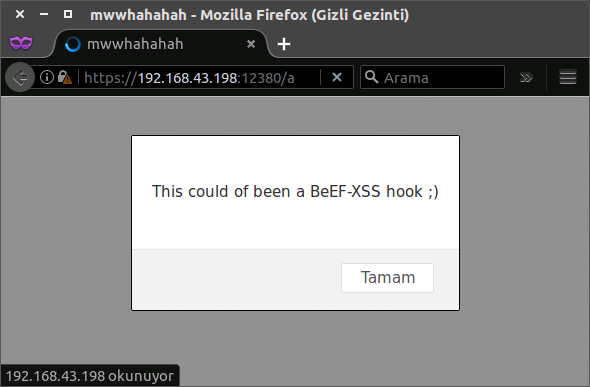

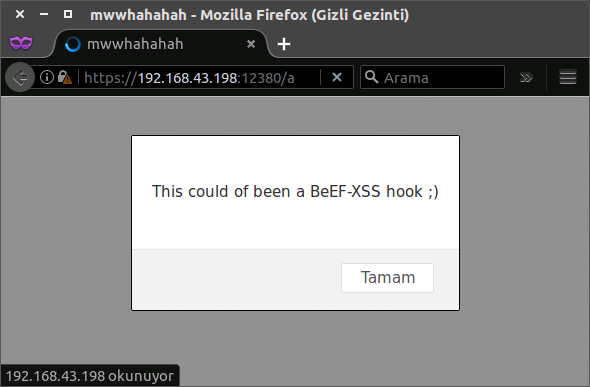

Ve tahmin edin ne oldu.

Yine kandırmacaya gelip bizim beef-xss e yakalandığımızı söylüyor.

Fazla aldırış etmeden diğer dizinimize geçiyorum.

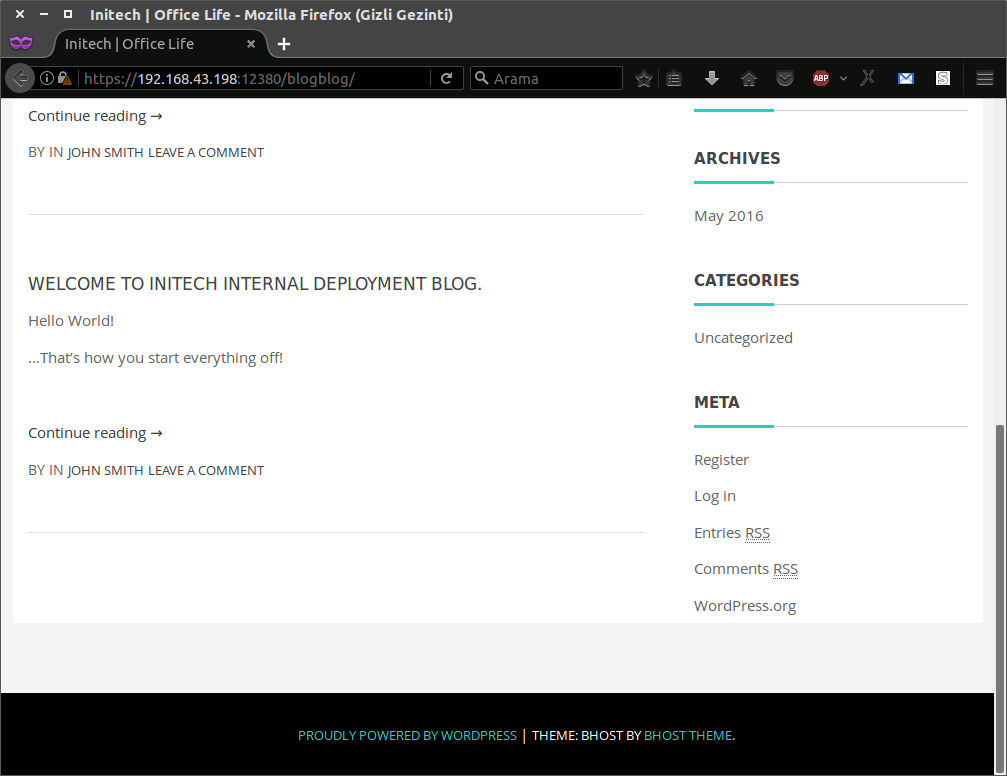

Girdiğim site adından anlaşılcağı üzere bir blog sitesi.

Sitenin alt kısımında inceden verilen bir mesaj ile karşılaşıyoruz "POWERED BY WORDPRESS".

Sitemizin wordpress olduğunu öğrendik ve site üzerinde tarama yapalım.

Burada wpscan aracını kullanıcaz.

wpscan aracı wordpress ile yapılmış olan sitelerde olan açıkları bulan bir araçtır, güzel tarafı ise bu açığı nasıl sömürebileceğimizide anlatır.

Malesef konuyu burda sonlamak durumunda kaldım.

Eğer devam etseydim konu çok uzadıya gidicekti.

Bu yüzden bunun hemen ardından bir part 2 daha açıcam.

Beklemede kalınız.

PART 2:

www.turkhackteam.org/siber-guvenlik/1524292-pentest-challange-stapler-part-2-a.html

Bugün güzelinden zor bir pentest challenge olan Staplerı çözücez.

Eğer önceki konumu okumadı iseniz size okumanızı tavsiye ederim:

http://www.turkhackteam.org/bilgisa...-sizma-testi-pentest-challange-billu_b0x.html

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/stapler/Stapler.zip

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/stapler-1,150/

Ozaman başlayalım

İlk yapmamız gereken dosyayı sanal makinaya kurduktan sonra tabikide başlatmak olacaktır.

Karşımıza login ekranı geldiği zaman işlemlerimize başlayabiliriz.

Her pentest çalışmasında olduğu gibi tarama yaparak başlayacağız.

Bağlı olduğumuz ağ cihazını öğrenmek için komutumu giriyorum.

arp -a

Modemimizin ip adresini öğrendiğimize göre, ip adresini baza alarak kullanıcı taramasını başlatıyoruz.

Burada iki program öneriyorum: Netdiscover ve Nmap.

Önceki konumda ikisinede değinmiştim.

Ben şimdi Nmap kullanıcam.

-sn parametresi port taraması yapmadan karşınıza kullanıcıları getirir.

nmap -sn 192.168.43.1/24

Evet gördüğümüz gibi bu seferki hedefimiz 192.168.43.198 oldu.

Yine adettendir bir port taraması yaptık.

nmap -sS 192.168.43.198

Karşımıza ağızları sulandırıcak bir tarama sonucu geldi.

Şuan görünürde 8 tane port açık.

Hiç zaman kaybetmeden http portunun yayın yaptığı yere gidiyoruz.

Bize bir sunucu bulamadığını söylüyor.

(Ama port taramasında 80 portu açıktı değilmi. Biraz şüpheci bir durum bu.)

Ozaman hiç zaman kaybetmeden diğer portlara bakıyoruz.

(Ve asıl zaman kaybını bu haraketle yapıroruz.)

Nmap programına herhangi bir port bilgisi girilmediğinde kendisi otomatik olarak ayarladığı 1000 portu tarar.

Ve sonuç olarak o 1000 port arasında yer almayan servisler gösterilmez.

Ve yeniden düzgün bir port taraması yapıcaz.

Tabi burada tüm portları (65535 port) tarayacağından dahada uzun sürecektir.

(Eğer hasas bir ağda değilseniz -T5 yaparak inanilmaz hız limitinde yapabilirsiniz.)

Tüm portları taratması için -p- parametresini giriyorum. (-p x-y x ve y sayıları arasındaki portları tarar)

nmap -p- -sS 192.168.43.198 -T5

Evet bizden saklanan gizli bir portumuz varmış.

Ama olan oki bize hangi servisin çalıştığını vermemiş.

Biz hangi servisin çalıştığını öğrenmek istiyorsak birde versiyon taraması yapmamız gerek.

Versiyon taraması için -sV parametresi kullanılır.

Yapıcağımız işlemi yavaşlatacağından elimizdeki portu taraması gerektiğini belirticez.

nmap -sV -p12380 192.168.43.198

Kaçak portumuzunda http servisini verdiğini öğreniyoruz.

Ozaman bir koşu tarayıcımızdan bakalım.

Geciken biri olduğumuzu yüzümüze vurmaktan çekinmemişler.

Ki challengeımızın bittiği anlamına gelmemeli bu.(Nede olsa bizi port kandırmacası yapmışlardı.)

Ve adamlar sırf kandırmaca üzerine kurulu olan bu testte bir tane daha şaşırtmaca koymuşlar.

İnternet tarayıcılarımız bir ip adresi girildiğinde bunu http üzerinden açmaya çalışır.

Bizim testi hazırlayan arkadaşlarımız bunu düşünmüş olacakki işlerin yürütülceği ana sayfayı https üzerinden açmaya kalkışmışlar.

(Düşünüceğiniz üzere bunu anlamamda bi okadar uzun sürdü.)

Gururla doğru ana sayfaya geldiğimizi belirtiyor.

Ama hala bir iş çıkmadı.

Artık nasıl bir canımı sıkmaya başlamışki dizin taraması yapma kararı aldım.

Bu dizin taramasınıda önceki konumda anlatmıştım.

dirb https://192.168.43.198:12380

Dirb den karşımıza 6 güzel dizin ve dosya çıkartınca kendisini bu işe kaptırıp phpmyadmin klasörünün hepsini karşıma dizmeye başladı.

Bunun karşısına çözüm olarak benimde sizinle beraber öğrendiğim -r parametresi işinizi görücektir.

Ve yine birşey yapmış olucazki karşımıza bir gönderme daha çıkmasın

Orada robots.txt dosyasının olduğunu gördüm.

robots.txt dosyası site içerisindeki google gibi tarayıcıların göstermesini istemediği dizinlerin tutulduğu yerdir.(Eğer bir site hacklemek istiyorsanız bu dosyadaki yerler işinizi yeterince görücektir.)

Burada iki dizin dikkat çekiyor: admin112233 blogblog

Bu dizinlere girmeye çalışıyoruz.

Ve tahmin edin ne oldu.

Yine kandırmacaya gelip bizim beef-xss e yakalandığımızı söylüyor.

Fazla aldırış etmeden diğer dizinimize geçiyorum.

Girdiğim site adından anlaşılcağı üzere bir blog sitesi.

Sitenin alt kısımında inceden verilen bir mesaj ile karşılaşıyoruz "POWERED BY WORDPRESS".

Sitemizin wordpress olduğunu öğrendik ve site üzerinde tarama yapalım.

Burada wpscan aracını kullanıcaz.

wpscan aracı wordpress ile yapılmış olan sitelerde olan açıkları bulan bir araçtır, güzel tarafı ise bu açığı nasıl sömürebileceğimizide anlatır.

Malesef konuyu burda sonlamak durumunda kaldım.

Eğer devam etseydim konu çok uzadıya gidicekti.

Bu yüzden bunun hemen ardından bir part 2 daha açıcam.

Beklemede kalınız.

PART 2:

www.turkhackteam.org/siber-guvenlik/1524292-pentest-challange-stapler-part-2-a.html

Son düzenleme: