Siber Tehdit Avcılığı Nedir ?

Threat Hunting dediğimiz süreç, proaktif olarak bir network içerisinde saklanan kötü amaçlı yazılımları veya saldırganları tespit edilmesini içerir. Threat hunting, tehditleri tespit etmek için yalnızca güvenlik çözümlerine veya hizmetlerine güvenmek yerine, katmanlı bir güvenlik stratejisi için öngörücü bir unsurdur ve kuruluşlara tehdit aramaya devam etme yetkisi verir. Threat hunting, tipik olarak, bir ağda bulunması zor olan kötü amaçlı aktiviteleri belirlemek ve bunları durdurmak için gelişmiş tool setleri kullanan yüksek vasıflı güvenlik uzmanları tarafından gerçekleştirilir.

Microsoft’a göre bir saldırgan, compromised olmuş (güvenliği ihlal edilmiş) bir networkte, keşfedilmeden ortalama 146 gün boyunca içeride kalıyor ve bu da saldırıyı Gelişmiş Kalıcı Tehdit (APT) haline getiriyor. Bu süre zarfında, sızdıkları network içerisinden önemli verileri çıkarabilir, fraud yapabilmek için çeşitli bilgileri ve ayrıntılarını tespit edebilir. Ayrıca network içerisinde bulunan kritik applicationlara erişebilir, elde ettiği credentiallar ile Yanal Hareket (Literary Movement) gerçekleştirebilir.

Siber Tehdit Avcılığı Neden Gereklidir ?

Antivirüs, e-posta ve web taramaları, firewall gibi temel güvenlik pratiklerini ve araçlarını uygulayan kuruluşlar bu zorunlu ve gerekli ilk adımları atmaktadır. Katmanlı bir güvenlik stratejisi, siber atakların çoğunun durdurulmasında etkili bir önlem olabilir. Ancak, gelişmiş atakların küçük bir yüzdesinin, geleneksel güvenlik çözümleriyle tespit edilemeyeceği ve siber suçlulara, kötü niyetli faaliyetlerini gerçekleştirmek için kuruluşların networklerine erişim sağladığı unutulmamalıdır. Potansiyel risk nedeniyle, bir kuruluşu threat hunting sürecine dahil etmeye teşvik edebilen bu küçük yüzdedeki atak vektörüdür.

Atakları önleyen ve tespit eden bir güvenlik duruşu uygulamak, doğası gereği savunma amaçlıdır. Çünkü asıl amaç, bir saldırıyı gerçekleşmeden önce onu durdurmaya çalışmaktır. Threat hunting, bir saldırganın zaten başarılı bir şekilde erişim sağladığının varsayımına dayanan tahmin edici ve saldırgan bir taktiktir. Threat Hunting, saldırganların network içinde dayanak noktaları oluşturduğu yerleri tespit etmek ve herhangi bir zararlı aktiviteleri gerçekleştirmeden önce erişimlerini ortadan kaldırmak için forensic ve tehdit istihbaratının (Threat Intelligence) bir karışımını kullanır.

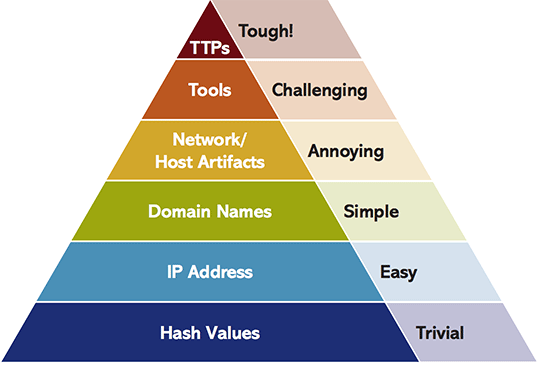

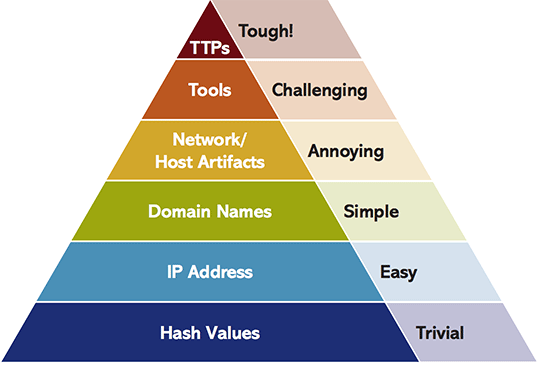

Tehdit Avcılığı ve IOC (Indicator of compromise)

Threat hunting genellikle güvenlik analistlerinin (SOC Analysts) tehdit istihbaratı, güvenliğini sağladıkları ortamı anlaması ve diğer güvenli veri kaynakları aracılığıyla potansiyel bir tehdit hakkında varsayımda bulunmaları ile başlar. Threat Hunterlar daha sonra, varsayılan tehdit aktiviteleriyle ilişki içerisinde olan altyapıyı tehdit edici faaliyeti belirlemek için adli “bulgular” (IoC’ler) ararlar.

Bu bulgular, Server loglarından, Network trafiğinden, konfigürasyonlar ve daha fazlasından gelen data parçalarıdır ve Thret hunterların şüpheli aktivitelerinin gerçekleşip gerçekleşmediğini belirlemesine yardımcı olur. bulgular şunları içerir:

Network Tabanlı Bulgular : İnternete açık sistemlerin dinlenebilen bağlantı noktalarını izleyen tehdit avcıları, trafiği monitör edebilir ve paketlerin oturum kayıtlarına bakabilir, anomali giden trafiği, olağan dışı bir communication sağlanmasını özellikle dışarıya akan trafiği, düzensiz miktarlarda gelen veya giden datalar vb.

Sunucu Tabanlı Bulgular : Dosya sistemlerindeki ve Windows kayıt defterindeki (Windows Registry) değişiklikler, threat hunterların anormal ayarları ve değerleri bulabileceği iki noktadır. Kayıt defteri değerlerini taramak ve dosya sistemlerinde yapılan değişiklikleri izlemek yaygın Threat hunting aktiviteleridir.

Kimlik Doğrulama Tabanlı Bulgular : Endpointde, sunucularda ve hizmetlerde yüksek yetkilere sahip hesapların oturum açmasını (veya oturum açma girişimini) izlemek veya incelemek, threat hunter’ın bir saldırgan tarafından hangi hesapların ele geçirildiğini ve hangi hesapların ele geçirildiğini ve bu hesaplarda tekrar gözden geçirilerek düzeltilmesi gerektiğini belirlemek için kullandığı izi takip etmesi açısından oldukça faydalıdır.

“Hunt” sırasında izlenen yol, yalnızca keşfedilen ayrıntılarla tanımlanır. Örneğin, anormal giden network trafiğini tespit etmek, bir threat hunterın bu trafiği ileten endpointe daha yakından bakmasına yol açar. Bu nedenle, her hunt için geçerli olan yerleşik bir threat hunting süreci yoktur.

Tehdit Avcılığı Araçları

Cyber Threat Hunterların, sistemlerde ve network genelinde hangi eylemlerin gerçekleştiğine ilişkin hem tarihsel hem de güncel durum ayrıntılarını incelemeleri gerekir. Araştırmalarına yardımcı olmak için birçok tool ve data kaynağına güvenmeleri gerekir. Bunlar şunlardır:

Security Monitoring Araçları : Cyber Threat hunterlar çeşitli güvenlik izleme çözümlerinden gelen logları kullanır. Firewalldan gelen loglar, Endpoint koruması, Data loss prevention (DLP), Intrusion detection system (Saldırı tespit sistemleri), Insider Threat detection (İçeriden tehdit algılama) ve diğer güvenlik araçlarının tümü, Threta Hunterların hala network içerisinde bulunan bir attacker tarafından gerçekleştirilen aktivitelerin neler yaptığı ve nasıl bir yol izlediğinin sonuncunda büyük resmin çizilmesinde yardımcı olur. Atağın ayrıntılarının görülmesine yardımcı olunur. Amaç, çeşitli monitoring araçlarısı sayesinde toplanan logların ilişkilendirerek mümkün olduğunca korelasyon sağlanmasıdır.

SIEM Çözümleri : Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümleri, bir network ortamındaki çok çeşitli kaynaklar tarafından yapılandırılmış logları toplayarak neredeyse gerçek zamanlı analizini sağlar ve BT’ye güvenlik alarmları üretir. SIEM çözümleri, Thret hunterların güvenlik izleme araçlarından ve diğer kaynaklardan gelen büyük miktardaki logların otomatik olarak toplamasına ve anlamlandırmasına yardımcı olarak daha önce karşılaşılmamış olan güvenlik tehditlerini belirlenmesini mümkün kılar.

Analitik Araçlar : Cyber Threat hunterlar insandır, bu nedenle insan zihnin kendi kendine bulabileceği çok fazla analiz ve ilişki vardır. İstatistiksel veya zeka analizi yapan analitik araçlar bu yönde çok faydalı olabilir. İstatistiksel analiz sunan toollar, saldırı aktivitelerini gösterebilecek herhangi bir data anormalliğini belirlemek için insan tanımlı kural setleri yerine matematiksel algoritmalar kullanır. Intelligence analitiği yazılımı, threat hunterın etkileşimli dashboardlar kullanarak complex ilişkisel verileri görselleştirmesine olanak tanır. Bu analiz toolları, threat hunterların, birlikte bir saldırıya işaret edebilecek farklı data setleri arasındaki farklı türde gizli ilişkileri görmelerini mümkün kılar.

Tehdit Avcılığı Süreç Döngüsü

Devamlı tekrarlayan bir döngü olarak tanımlanan tehdit avcılığı adımlarının verimli bir şekilde işletilmesi, sürecin otomatize edilmesi ve yeni tehditlere odaklanma için büyük önem taşır.

Tehdit avcılığı süreç döngüsünde önemli safhalar:

Hipotez Kurma : Bu süreçte bilişim altyapısında gerçekleşme ihtimali olan bir saldırı senaryosu ile ilgili bir hipotez kurulur. Hipotez seçimi için kurumun sistemleri, servisleri, ağ altyapısı ve karşı karşıya gelebileceği gerçek siber saldırılar göz önünde bulundurulmalıdır. Hipotez seçimine örnek olarak Windows ortamında otomatize veri kaçırma hipotezi seçildiğinde araştırılması gereken şeyler ağla bağlantılı Powershell prosesleri, HTTP PUT metodunun kullanımı ve HTTP User Agent başlıklarında Powershell kullanımı gibi kritik öğeler incelemeye alınmalıdır.

Araç ve Teknikler Kullanma : Farklı farklı veri kümelerini korelasyon ile bağlantılandıran istatiksel analiz, veri görselleştirme ve makine öğrenmesi yöntemleri hipotezlerin testi aşamasında yararlanılan önemli bileşenlerdir. Özellikle Bağlı Veri Analizi(Linked Data Analysis) hipotez için gerekli bilgiyi anlaşılabilir bir şekilde sunar, ayrıca veri görselleştirme platformlarında arama ve analiz işlemlerini daha fonksiyonel hale getirerek şüpheli paternlerin ve saldırı izlerinin elde edilmesine yardımcı olur.

Saldırgana ait taktik, teknik ve prosedürlerin Tespit Edilmesi : Tehdit avcısı ikinci aşamada elde ettiği verileri yorumlayıp saldırgana ait taktik, teknik ve prosedürleri (Tactics, Techniques, and Procedures -TTPs) saptayarak karmaşık atak izlerini bu aşamada ortaya çıkarır. Bu safhada atağın bağlantılı TTP göstergelerinin saptanması, kaydedilmesi ve daha geniş atak senaryolarını araştırmak için kullanılması gerekmektedir.

Analizleri Otomatikleştirme : Tehdit avcılığı sürecinde uygulanan bir tekniğin başarılı olması durumunda bu teknik otomatize edilerek zamanın daha verimli kullanılması ve otomatize analiz araçlarının zenginleştirilmesi sağlanabilir.

Siber Tehdit Avcılığı Otomasyon İle Yapılabilir mi ?

Bu soruyu “Her avcının bir avlanma yöntemi vardır.” ifadesiyle açıklamak mümkündür. Tehdit avcılığı sürecinde, ortaya bir hipotez koymak ya da son kararı vermek gibi noktalarda tam anlamıyla bir “avcı” gerekmektedir. Fakat tehdit avcılığı döngüsünde tamamlanmış bir av süreci için tekrar tekrar aynı işlemleri yapmanın bir anlamı yoktur. Bu durumda aynı tehditleri tespit etmek için otomatize edilmiş araçlar kullanılır.

Tamamlanmış olan avdan edinilen tecrübe yeni oluşturulacak hipotezler için kullanılır. Bu durumda “Tehdit avcılığı otomatize edilebilir.” demek tam anlamıyla doğru olmamaktadır. “Tehdit avcılığının bazı süreçleri otomatize edilebilir.” şeklinde kullanmak daha doğru olacaktır. Tehdit avcılığını insan faktöründen uzaklaştırmak yani otomatize etmek için makine öğrenmesi (machine learning) gibi yöntemler geliştiriliyor olsa da bu konuda “avcı” olarak insan faktörünün yerini tutması pek mümkün değildir.

Siber Tehdit Avcılığı İle Neler Elde Edilebilir ?

Tehdit avcılığı sistematik bir olaydır, tehdit avcıları sürekli olarak herhangi bir saldırının kanıtı olacak bulguları araştırmaya ihtiyaç duyar. Tehdit avcılığı bir süreçtir ve bu süreç güvenlik ekipleri tarafından planlanmış bir şekilde ilerleyebilir. Tehdit avcılığı sadece sisteminizdeki “kötü” olanı bulmak değildir. “Indicator of Compromise (IOC)” olarak nitelendirilen; örneğin bir zararlı yazılım imzası, hash değerleri, dosya isimleri, malware domain, zararlı URL, IP adresleri, phishing alan isimleri birçok yöntem ile tespit edilebilir. IOC tabanlı tespit sistemleri bu tehditleri yakalayabilirler. Tehdit avcısı ise yakalanmayanın peşindedir.

Prosesler : Avcılar özellikle belirledikleri bazı proseslerin peşine düşerler. Proses isimlerini, dosya adreslerini, özetleri ve ağ aktivitesini incelerler. Örneğin, Sistem Kayıt Defteri’ni (System Registry) değiştirecek prosesleri takip eder ve onlara ait alt prosesleri incelerler. Bu proseslere ait özetleri elde edip, gerekirse bazı düzenlemeler yapıp daha fazla bilgiye ulaşabilirler.

Binaryler : Binary dosyalar avcıların dikkatle inceledikleri dosyalardır. Özetler, dosya isimleri, dosya yolları, metadata, özel sistem kayıtları, tersine kod analizi, modifikasyonlar, çalıştırılabilir dosyaların bağlantı kurdukları kütüphaneler, sistem çağrıları ve diğer birçok karakteristik.

Ağ Hareketleri : Tehdit avcıları, ağ aktivitelerini incelerler. Herhangi spesifik bir domain ya da IP adresine ait bazı bilgiler edinirler.

Sistem Kayıtları ve Loglar : Tehdit avcılığında en önemli konulardan bir tanesi sistem kayıtları ve loglardır. Geleneksel güvenlik çözümleri bu logları analiz etmede bir noktaya kadar yeterli olsa da tehdidin arkasında en temel faktörün insan olduğu unutulmamalıdır. Tehdit bir zararlı yazılım olsa da yazarının bir insan olduğunu düşünerek yine bu tehditlerin tespit edilmesi için insan tabanlı (human-driven) bir çalışma yapmak gerekmektedir.

Siber Tehdit Avcılığı Önemli midir ?

Evet. Çünkü geleneksel güvenlik çözümleri belli bir seviyeye kadar koruma sağlasa da gelişen saldırı vektörleri göz önüne alındığında bu çözümler yeterli olmamaktadır. Bunun yanında hedef odaklı gerçekleştirilen gelişmiş siber saldırılar da düşünüldüğünde, saldırının başarılı olduğunun tespitini yapmakta yetersiz kaldığı görülmektedir. Bu durumda tehdit avcısı, tehdit avını gerçekleştireceği yapıya zaten başarılı olarak gerçekleştirilmiş bir saldırı olduğunu varsayarak tespit etmeye çalışır.

Bunun için de eldeki bulguları kullanarak ortaya koyacağı bir hipotez üzerinden ilerler. Bu durumun sebebi ise gerçekleştirilen siber saldırıların farkına varılmasının çok uzun zamanlara ulaşmasıdır. Bu süre M-Trends 2015 raporunda ortalama 146 gün iken 2016 raporunda ortalama 99 gün olarak belirlenmiştir. Siber tehdit avcılığı bu süreyi daha da düşürmeyi sağlamaktadır.

Kaynakça

www.bgasecurity.com

www.bgasecurity.com

medium.com

medium.com

Threat Hunting dediğimiz süreç, proaktif olarak bir network içerisinde saklanan kötü amaçlı yazılımları veya saldırganları tespit edilmesini içerir. Threat hunting, tehditleri tespit etmek için yalnızca güvenlik çözümlerine veya hizmetlerine güvenmek yerine, katmanlı bir güvenlik stratejisi için öngörücü bir unsurdur ve kuruluşlara tehdit aramaya devam etme yetkisi verir. Threat hunting, tipik olarak, bir ağda bulunması zor olan kötü amaçlı aktiviteleri belirlemek ve bunları durdurmak için gelişmiş tool setleri kullanan yüksek vasıflı güvenlik uzmanları tarafından gerçekleştirilir.

Microsoft’a göre bir saldırgan, compromised olmuş (güvenliği ihlal edilmiş) bir networkte, keşfedilmeden ortalama 146 gün boyunca içeride kalıyor ve bu da saldırıyı Gelişmiş Kalıcı Tehdit (APT) haline getiriyor. Bu süre zarfında, sızdıkları network içerisinden önemli verileri çıkarabilir, fraud yapabilmek için çeşitli bilgileri ve ayrıntılarını tespit edebilir. Ayrıca network içerisinde bulunan kritik applicationlara erişebilir, elde ettiği credentiallar ile Yanal Hareket (Literary Movement) gerçekleştirebilir.

Siber Tehdit Avcılığı Neden Gereklidir ?

Antivirüs, e-posta ve web taramaları, firewall gibi temel güvenlik pratiklerini ve araçlarını uygulayan kuruluşlar bu zorunlu ve gerekli ilk adımları atmaktadır. Katmanlı bir güvenlik stratejisi, siber atakların çoğunun durdurulmasında etkili bir önlem olabilir. Ancak, gelişmiş atakların küçük bir yüzdesinin, geleneksel güvenlik çözümleriyle tespit edilemeyeceği ve siber suçlulara, kötü niyetli faaliyetlerini gerçekleştirmek için kuruluşların networklerine erişim sağladığı unutulmamalıdır. Potansiyel risk nedeniyle, bir kuruluşu threat hunting sürecine dahil etmeye teşvik edebilen bu küçük yüzdedeki atak vektörüdür.

Atakları önleyen ve tespit eden bir güvenlik duruşu uygulamak, doğası gereği savunma amaçlıdır. Çünkü asıl amaç, bir saldırıyı gerçekleşmeden önce onu durdurmaya çalışmaktır. Threat hunting, bir saldırganın zaten başarılı bir şekilde erişim sağladığının varsayımına dayanan tahmin edici ve saldırgan bir taktiktir. Threat Hunting, saldırganların network içinde dayanak noktaları oluşturduğu yerleri tespit etmek ve herhangi bir zararlı aktiviteleri gerçekleştirmeden önce erişimlerini ortadan kaldırmak için forensic ve tehdit istihbaratının (Threat Intelligence) bir karışımını kullanır.

Tehdit Avcılığı ve IOC (Indicator of compromise)

Threat hunting genellikle güvenlik analistlerinin (SOC Analysts) tehdit istihbaratı, güvenliğini sağladıkları ortamı anlaması ve diğer güvenli veri kaynakları aracılığıyla potansiyel bir tehdit hakkında varsayımda bulunmaları ile başlar. Threat Hunterlar daha sonra, varsayılan tehdit aktiviteleriyle ilişki içerisinde olan altyapıyı tehdit edici faaliyeti belirlemek için adli “bulgular” (IoC’ler) ararlar.

Bu bulgular, Server loglarından, Network trafiğinden, konfigürasyonlar ve daha fazlasından gelen data parçalarıdır ve Thret hunterların şüpheli aktivitelerinin gerçekleşip gerçekleşmediğini belirlemesine yardımcı olur. bulgular şunları içerir:

Network Tabanlı Bulgular : İnternete açık sistemlerin dinlenebilen bağlantı noktalarını izleyen tehdit avcıları, trafiği monitör edebilir ve paketlerin oturum kayıtlarına bakabilir, anomali giden trafiği, olağan dışı bir communication sağlanmasını özellikle dışarıya akan trafiği, düzensiz miktarlarda gelen veya giden datalar vb.

Sunucu Tabanlı Bulgular : Dosya sistemlerindeki ve Windows kayıt defterindeki (Windows Registry) değişiklikler, threat hunterların anormal ayarları ve değerleri bulabileceği iki noktadır. Kayıt defteri değerlerini taramak ve dosya sistemlerinde yapılan değişiklikleri izlemek yaygın Threat hunting aktiviteleridir.

Kimlik Doğrulama Tabanlı Bulgular : Endpointde, sunucularda ve hizmetlerde yüksek yetkilere sahip hesapların oturum açmasını (veya oturum açma girişimini) izlemek veya incelemek, threat hunter’ın bir saldırgan tarafından hangi hesapların ele geçirildiğini ve hangi hesapların ele geçirildiğini ve bu hesaplarda tekrar gözden geçirilerek düzeltilmesi gerektiğini belirlemek için kullandığı izi takip etmesi açısından oldukça faydalıdır.

“Hunt” sırasında izlenen yol, yalnızca keşfedilen ayrıntılarla tanımlanır. Örneğin, anormal giden network trafiğini tespit etmek, bir threat hunterın bu trafiği ileten endpointe daha yakından bakmasına yol açar. Bu nedenle, her hunt için geçerli olan yerleşik bir threat hunting süreci yoktur.

Tehdit Avcılığı Araçları

Cyber Threat Hunterların, sistemlerde ve network genelinde hangi eylemlerin gerçekleştiğine ilişkin hem tarihsel hem de güncel durum ayrıntılarını incelemeleri gerekir. Araştırmalarına yardımcı olmak için birçok tool ve data kaynağına güvenmeleri gerekir. Bunlar şunlardır:

Security Monitoring Araçları : Cyber Threat hunterlar çeşitli güvenlik izleme çözümlerinden gelen logları kullanır. Firewalldan gelen loglar, Endpoint koruması, Data loss prevention (DLP), Intrusion detection system (Saldırı tespit sistemleri), Insider Threat detection (İçeriden tehdit algılama) ve diğer güvenlik araçlarının tümü, Threta Hunterların hala network içerisinde bulunan bir attacker tarafından gerçekleştirilen aktivitelerin neler yaptığı ve nasıl bir yol izlediğinin sonuncunda büyük resmin çizilmesinde yardımcı olur. Atağın ayrıntılarının görülmesine yardımcı olunur. Amaç, çeşitli monitoring araçlarısı sayesinde toplanan logların ilişkilendirerek mümkün olduğunca korelasyon sağlanmasıdır.

SIEM Çözümleri : Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümleri, bir network ortamındaki çok çeşitli kaynaklar tarafından yapılandırılmış logları toplayarak neredeyse gerçek zamanlı analizini sağlar ve BT’ye güvenlik alarmları üretir. SIEM çözümleri, Thret hunterların güvenlik izleme araçlarından ve diğer kaynaklardan gelen büyük miktardaki logların otomatik olarak toplamasına ve anlamlandırmasına yardımcı olarak daha önce karşılaşılmamış olan güvenlik tehditlerini belirlenmesini mümkün kılar.

Analitik Araçlar : Cyber Threat hunterlar insandır, bu nedenle insan zihnin kendi kendine bulabileceği çok fazla analiz ve ilişki vardır. İstatistiksel veya zeka analizi yapan analitik araçlar bu yönde çok faydalı olabilir. İstatistiksel analiz sunan toollar, saldırı aktivitelerini gösterebilecek herhangi bir data anormalliğini belirlemek için insan tanımlı kural setleri yerine matematiksel algoritmalar kullanır. Intelligence analitiği yazılımı, threat hunterın etkileşimli dashboardlar kullanarak complex ilişkisel verileri görselleştirmesine olanak tanır. Bu analiz toolları, threat hunterların, birlikte bir saldırıya işaret edebilecek farklı data setleri arasındaki farklı türde gizli ilişkileri görmelerini mümkün kılar.

Tehdit Avcılığı Süreç Döngüsü

Devamlı tekrarlayan bir döngü olarak tanımlanan tehdit avcılığı adımlarının verimli bir şekilde işletilmesi, sürecin otomatize edilmesi ve yeni tehditlere odaklanma için büyük önem taşır.

Tehdit avcılığı süreç döngüsünde önemli safhalar:

Hipotez Kurma : Bu süreçte bilişim altyapısında gerçekleşme ihtimali olan bir saldırı senaryosu ile ilgili bir hipotez kurulur. Hipotez seçimi için kurumun sistemleri, servisleri, ağ altyapısı ve karşı karşıya gelebileceği gerçek siber saldırılar göz önünde bulundurulmalıdır. Hipotez seçimine örnek olarak Windows ortamında otomatize veri kaçırma hipotezi seçildiğinde araştırılması gereken şeyler ağla bağlantılı Powershell prosesleri, HTTP PUT metodunun kullanımı ve HTTP User Agent başlıklarında Powershell kullanımı gibi kritik öğeler incelemeye alınmalıdır.

Araç ve Teknikler Kullanma : Farklı farklı veri kümelerini korelasyon ile bağlantılandıran istatiksel analiz, veri görselleştirme ve makine öğrenmesi yöntemleri hipotezlerin testi aşamasında yararlanılan önemli bileşenlerdir. Özellikle Bağlı Veri Analizi(Linked Data Analysis) hipotez için gerekli bilgiyi anlaşılabilir bir şekilde sunar, ayrıca veri görselleştirme platformlarında arama ve analiz işlemlerini daha fonksiyonel hale getirerek şüpheli paternlerin ve saldırı izlerinin elde edilmesine yardımcı olur.

Saldırgana ait taktik, teknik ve prosedürlerin Tespit Edilmesi : Tehdit avcısı ikinci aşamada elde ettiği verileri yorumlayıp saldırgana ait taktik, teknik ve prosedürleri (Tactics, Techniques, and Procedures -TTPs) saptayarak karmaşık atak izlerini bu aşamada ortaya çıkarır. Bu safhada atağın bağlantılı TTP göstergelerinin saptanması, kaydedilmesi ve daha geniş atak senaryolarını araştırmak için kullanılması gerekmektedir.

Analizleri Otomatikleştirme : Tehdit avcılığı sürecinde uygulanan bir tekniğin başarılı olması durumunda bu teknik otomatize edilerek zamanın daha verimli kullanılması ve otomatize analiz araçlarının zenginleştirilmesi sağlanabilir.

Siber Tehdit Avcılığı Otomasyon İle Yapılabilir mi ?

Bu soruyu “Her avcının bir avlanma yöntemi vardır.” ifadesiyle açıklamak mümkündür. Tehdit avcılığı sürecinde, ortaya bir hipotez koymak ya da son kararı vermek gibi noktalarda tam anlamıyla bir “avcı” gerekmektedir. Fakat tehdit avcılığı döngüsünde tamamlanmış bir av süreci için tekrar tekrar aynı işlemleri yapmanın bir anlamı yoktur. Bu durumda aynı tehditleri tespit etmek için otomatize edilmiş araçlar kullanılır.

Tamamlanmış olan avdan edinilen tecrübe yeni oluşturulacak hipotezler için kullanılır. Bu durumda “Tehdit avcılığı otomatize edilebilir.” demek tam anlamıyla doğru olmamaktadır. “Tehdit avcılığının bazı süreçleri otomatize edilebilir.” şeklinde kullanmak daha doğru olacaktır. Tehdit avcılığını insan faktöründen uzaklaştırmak yani otomatize etmek için makine öğrenmesi (machine learning) gibi yöntemler geliştiriliyor olsa da bu konuda “avcı” olarak insan faktörünün yerini tutması pek mümkün değildir.

Siber Tehdit Avcılığı İle Neler Elde Edilebilir ?

Tehdit avcılığı sistematik bir olaydır, tehdit avcıları sürekli olarak herhangi bir saldırının kanıtı olacak bulguları araştırmaya ihtiyaç duyar. Tehdit avcılığı bir süreçtir ve bu süreç güvenlik ekipleri tarafından planlanmış bir şekilde ilerleyebilir. Tehdit avcılığı sadece sisteminizdeki “kötü” olanı bulmak değildir. “Indicator of Compromise (IOC)” olarak nitelendirilen; örneğin bir zararlı yazılım imzası, hash değerleri, dosya isimleri, malware domain, zararlı URL, IP adresleri, phishing alan isimleri birçok yöntem ile tespit edilebilir. IOC tabanlı tespit sistemleri bu tehditleri yakalayabilirler. Tehdit avcısı ise yakalanmayanın peşindedir.

Prosesler : Avcılar özellikle belirledikleri bazı proseslerin peşine düşerler. Proses isimlerini, dosya adreslerini, özetleri ve ağ aktivitesini incelerler. Örneğin, Sistem Kayıt Defteri’ni (System Registry) değiştirecek prosesleri takip eder ve onlara ait alt prosesleri incelerler. Bu proseslere ait özetleri elde edip, gerekirse bazı düzenlemeler yapıp daha fazla bilgiye ulaşabilirler.

Binaryler : Binary dosyalar avcıların dikkatle inceledikleri dosyalardır. Özetler, dosya isimleri, dosya yolları, metadata, özel sistem kayıtları, tersine kod analizi, modifikasyonlar, çalıştırılabilir dosyaların bağlantı kurdukları kütüphaneler, sistem çağrıları ve diğer birçok karakteristik.

Ağ Hareketleri : Tehdit avcıları, ağ aktivitelerini incelerler. Herhangi spesifik bir domain ya da IP adresine ait bazı bilgiler edinirler.

Sistem Kayıtları ve Loglar : Tehdit avcılığında en önemli konulardan bir tanesi sistem kayıtları ve loglardır. Geleneksel güvenlik çözümleri bu logları analiz etmede bir noktaya kadar yeterli olsa da tehdidin arkasında en temel faktörün insan olduğu unutulmamalıdır. Tehdit bir zararlı yazılım olsa da yazarının bir insan olduğunu düşünerek yine bu tehditlerin tespit edilmesi için insan tabanlı (human-driven) bir çalışma yapmak gerekmektedir.

Siber Tehdit Avcılığı Önemli midir ?

Evet. Çünkü geleneksel güvenlik çözümleri belli bir seviyeye kadar koruma sağlasa da gelişen saldırı vektörleri göz önüne alındığında bu çözümler yeterli olmamaktadır. Bunun yanında hedef odaklı gerçekleştirilen gelişmiş siber saldırılar da düşünüldüğünde, saldırının başarılı olduğunun tespitini yapmakta yetersiz kaldığı görülmektedir. Bu durumda tehdit avcısı, tehdit avını gerçekleştireceği yapıya zaten başarılı olarak gerçekleştirilmiş bir saldırı olduğunu varsayarak tespit etmeye çalışır.

Bunun için de eldeki bulguları kullanarak ortaya koyacağı bir hipotez üzerinden ilerler. Bu durumun sebebi ise gerçekleştirilen siber saldırıların farkına varılmasının çok uzun zamanlara ulaşmasıdır. Bu süre M-Trends 2015 raporunda ortalama 146 gün iken 2016 raporunda ortalama 99 gün olarak belirlenmiştir. Siber tehdit avcılığı bu süreyi daha da düşürmeyi sağlamaktadır.

Kaynakça

BGA Cyber Security - Siber Güvenlik Çözümleri

BGA Cyber Security olarak siber güvenlik alanında teknoloji bağımsız siber güvenlik çözümleri sunuyoruz.

Medium â Where good ideas find you.

Medium is an open platform where readers find dynamic thinking, and where expert and undiscovered voices can share their writing on any topic.

medium.com

medium.com