Herkese merhaba Siber Güvenlikte Sosyal Mühendislik Saldırıları Nasıl Olmalı Konusuna Hoş geldiniz.

Saldırı Olaylarında Kendi Uyguladığım Teknikleri de anlatmaktayım.

Siber güvenlik, günümüz dijital dünyasında giderek daha önemli hale gelmektedir. Hem bireyler hem de kurumlar, veri güvenliğini ve gizliliğini koruma konusunda endişeli ve bilinçli olmalıdır. Ancak siber güvenlik alanında etkili olabilmek için belirli adımları takip etmek gerekmektedir. İşte siber güvenlikte adım adım ilerlemenize yardımcı olacak bir rehber:

Saldırı Olaylarında Kendi Uyguladığım Teknikleri de anlatmaktayım.

Siber güvenlik, günümüz dijital dünyasında giderek daha önemli hale gelmektedir. Hem bireyler hem de kurumlar, veri güvenliğini ve gizliliğini koruma konusunda endişeli ve bilinçli olmalıdır. Ancak siber güvenlik alanında etkili olabilmek için belirli adımları takip etmek gerekmektedir. İşte siber güvenlikte adım adım ilerlemenize yardımcı olacak bir rehber:

1. Hedeflerinizi Belirleyin (H1)

Siber güvenlik yolculuğuna başlarken ilk adım, hedeflerinizi net bir şekilde belirlemektir.

Hangi bilgilere veya yetkilere ihtiyacınız olduğunu anlamak, saldırı planınızı daha etkili hale getirecektir.

Hangi bilgilere veya yetkilere ihtiyacınız olduğunu anlamak, saldırı planınızı daha etkili hale getirecektir.

2. Bilgi Toplama (H2)

Hedeflerinizi ve hedeflerinizi daha iyi anlamak için bilgi toplamalısınız.

Sosyal medya, açık kaynak istihbarat (OSINT) araçları ve tekniklerini kullanarak hedefiniz hakkında bilgi toplamak işe yarar.

Özellikle Kali Linux gibi araçlarla OSINT için kullanabileceğiniz bazı araçlar şunlar olabilir:

Shodan: İnternet üzerinde bulunan cihazları ve açık portları tarayan bir arama motorudur.

Shodan, genellikle "siber arama motoru" olarak adlandırılır ve ağ cihazlarının ve sistemlerin güvenlik açıklarını tespit etmek veya spesifik cihazları bulmak için kullanılır.

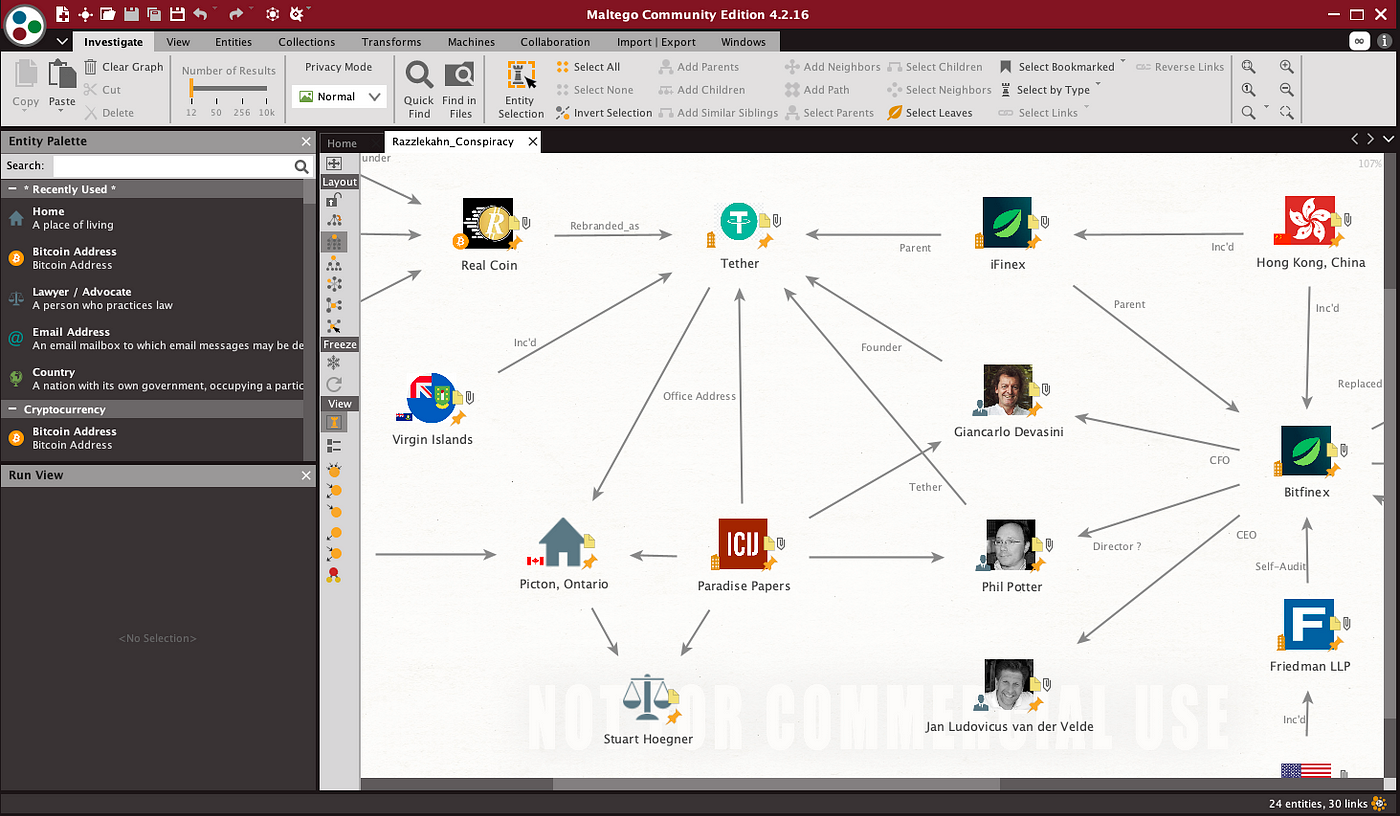

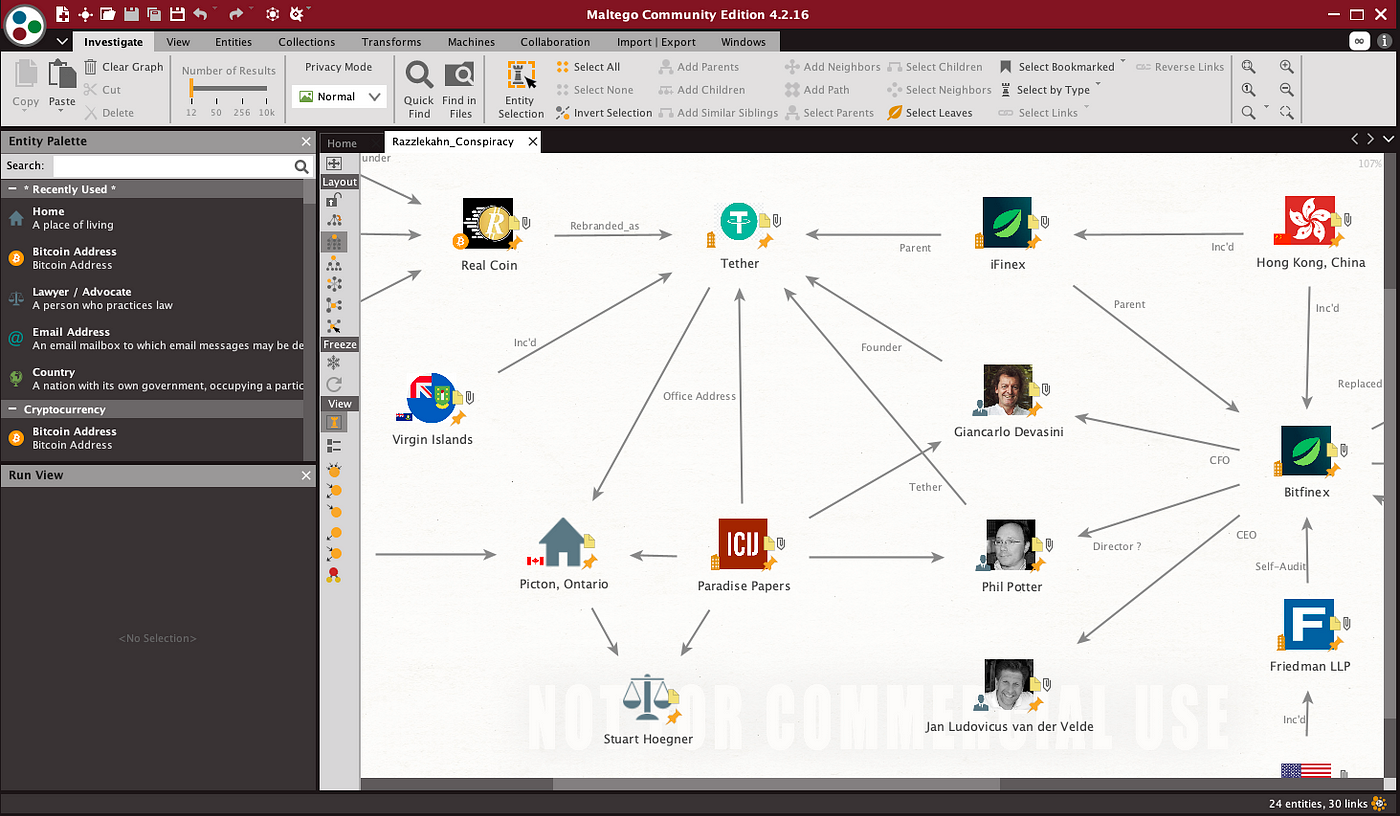

Maltego: Grafik tabanlı OSINT aracı.

Maltego, açık kaynak istihbarat (OSINT) toplama ve görselleştirme aracıdır ve çeşitli disiplinlerdeki uzmanlar için bilgi keşfi, analiz ve ilişkilerin görsel temsilini sağlama amacı güder. İş dünyasında, siber güvenlik alanında, tehdit istihbaratı analizi, yasa uygulama kurumlarında ve benzeri birçok profesyonel alanda kullanılır.

1)Kapsamlı Veri Toplama: Maltego, kullanıcılara farklı veri kaynaklarına erişim sağlar. Bu kaynaklar arasında açık kaynaklar, sosyal medya platformları, web siteleri ve çeşitli API'ler yer alır. Kullanıcılar, hedeflerine uygun verileri toplamak için bu kaynakları kullanabilirler.

2)Veri Analizi ve İlişkileri İfşa Etme: Maltego, toplanan verileri analiz ederek karmaşık ilişkileri ve bağlantıları ortaya çıkarır.

Bu analiz, kullanıcılara hedeflerini daha iyi anlama ve istihbarat toplama süreçlerini optimize etme fırsatı sunar.

3)Görselleştirme: Verileri grafiksel olarak görselleştirme yeteneği, kullanıcıların büyük miktarlarda bilgiyi daha anlaşılır hale getirmelerine yardımcı olur.

Grafikler, veri ilişkilerini açıkça gösterir ve hedefe daha fazla iç görü sunar.

4)Modüler Yapı: Maltego, modüler bir yapıya sahiptir ve kullanıcılar farklı veri kaynaklarına ve analiz tekniklerine uygun modülleri ekleyebilirler.

Bu, kişiselleştirilmiş ve odaklanmış analizlerin yapılmasını sağlar.

5)Raporlama: Maltego, kullanıcıların analiz sonuçlarını ayrıntılı raporlar halinde sunmalarına olanak tanır.

Bu, profesyonellerin işbirliği yaparken ve sonuçları paylaşırken önemli bir araçtır.

Recon-ng: Web tabanlı bilgi toplama ve açık kaynak istihbarat çerçeveleri.

Recon-ng, açık kaynak bir istihbarat toplama (OSINT) çerçevesidir. Bu çerçeve, çeşitli OSINT kaynaklarına erişim sağlar ve bilgi toplama ve hedef analizi işlemlerini kolaylaştırır. Recon-ng, siber güvenlik profesyonelleri, güvenlik testi uzmanları ve tehdit istihbarat analistleri tarafından kullanılan güçlü bir araçtır

Sosyal medya, açık kaynak istihbarat (OSINT) araçları ve tekniklerini kullanarak hedefiniz hakkında bilgi toplamak işe yarar.

Özellikle Kali Linux gibi araçlarla OSINT için kullanabileceğiniz bazı araçlar şunlar olabilir:

Shodan: İnternet üzerinde bulunan cihazları ve açık portları tarayan bir arama motorudur.

Shodan, genellikle "siber arama motoru" olarak adlandırılır ve ağ cihazlarının ve sistemlerin güvenlik açıklarını tespit etmek veya spesifik cihazları bulmak için kullanılır.

Maltego: Grafik tabanlı OSINT aracı.

Maltego, açık kaynak istihbarat (OSINT) toplama ve görselleştirme aracıdır ve çeşitli disiplinlerdeki uzmanlar için bilgi keşfi, analiz ve ilişkilerin görsel temsilini sağlama amacı güder. İş dünyasında, siber güvenlik alanında, tehdit istihbaratı analizi, yasa uygulama kurumlarında ve benzeri birçok profesyonel alanda kullanılır.

1)Kapsamlı Veri Toplama: Maltego, kullanıcılara farklı veri kaynaklarına erişim sağlar. Bu kaynaklar arasında açık kaynaklar, sosyal medya platformları, web siteleri ve çeşitli API'ler yer alır. Kullanıcılar, hedeflerine uygun verileri toplamak için bu kaynakları kullanabilirler.

2)Veri Analizi ve İlişkileri İfşa Etme: Maltego, toplanan verileri analiz ederek karmaşık ilişkileri ve bağlantıları ortaya çıkarır.

Bu analiz, kullanıcılara hedeflerini daha iyi anlama ve istihbarat toplama süreçlerini optimize etme fırsatı sunar.

3)Görselleştirme: Verileri grafiksel olarak görselleştirme yeteneği, kullanıcıların büyük miktarlarda bilgiyi daha anlaşılır hale getirmelerine yardımcı olur.

Grafikler, veri ilişkilerini açıkça gösterir ve hedefe daha fazla iç görü sunar.

4)Modüler Yapı: Maltego, modüler bir yapıya sahiptir ve kullanıcılar farklı veri kaynaklarına ve analiz tekniklerine uygun modülleri ekleyebilirler.

Bu, kişiselleştirilmiş ve odaklanmış analizlerin yapılmasını sağlar.

5)Raporlama: Maltego, kullanıcıların analiz sonuçlarını ayrıntılı raporlar halinde sunmalarına olanak tanır.

Bu, profesyonellerin işbirliği yaparken ve sonuçları paylaşırken önemli bir araçtır.

Recon-ng: Web tabanlı bilgi toplama ve açık kaynak istihbarat çerçeveleri.

Recon-ng, açık kaynak bir istihbarat toplama (OSINT) çerçevesidir. Bu çerçeve, çeşitli OSINT kaynaklarına erişim sağlar ve bilgi toplama ve hedef analizi işlemlerini kolaylaştırır. Recon-ng, siber güvenlik profesyonelleri, güvenlik testi uzmanları ve tehdit istihbarat analistleri tarafından kullanılan güçlü bir araçtır

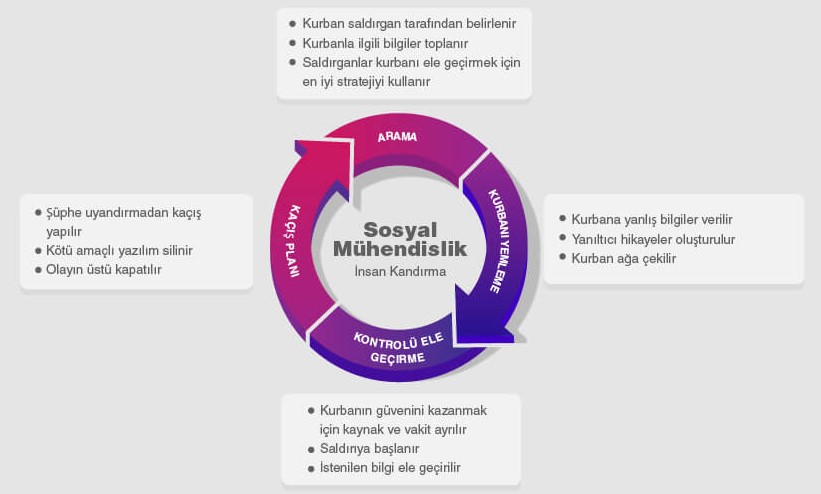

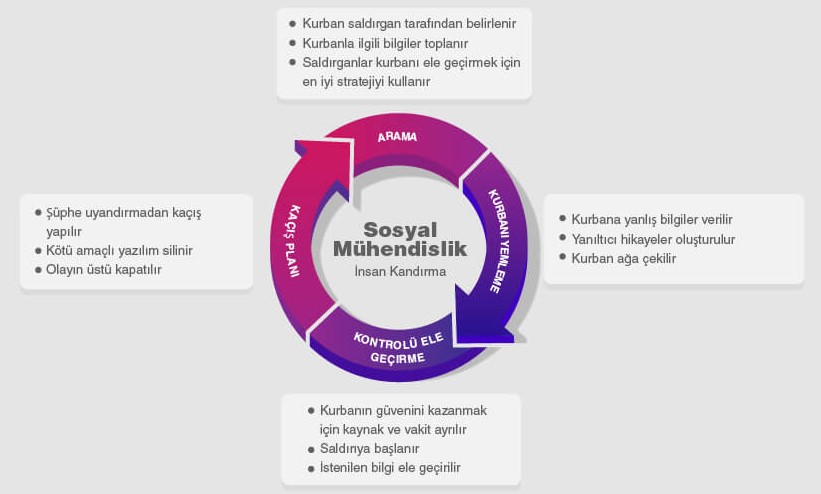

3. Sosyal Mühendislik Planı (H2)

Sosyal mühendislik planınızı oluşturmalısınız.

Bu plan, hangi taktiklerin kapsamını, hangi senaryoların hazırlanacağını ve hedefe yönelik yaklaşmanızı içermelidir.

Bu plan, hangi taktiklerin kapsamını, hangi senaryoların hazırlanacağını ve hedefe yönelik yaklaşmanızı içermelidir.

4. Saldırı Senaryoları (H2)

Saldırı senaryolarınızı oluşturmalısınız.

Bu senaryolar, telefon aramaları, sahte e-postalar veya kimlik avı kampanyaları gibi farklı taktiklerin birleştirilmesini içerebilir.

Bu senaryolar, telefon aramaları, sahte e-postalar veya kimlik avı kampanyaları gibi farklı taktiklerin birleştirilmesini içerebilir.

5. Sosyal Mühendislik Araçları (H2)

Kali Linux gibi bir platformda, çeşitli sosyal mühendislik araçlarına fayda sağlar. Bu araçlar, sahte e-postaları değiştirebilir, kimlik avı sayfaları oluşturabilir veya metasploit gibi açıkları kullanmak gibi çeşitli hizmetleri yerine getirebilir. Seçilmiş bazı örnekler şunlar olabilir:

Sosyal Mühendislik Araç Seti (SET): Phishing kampanyaları düzenlemek için kullanılır. Tercih edilen başarılı tool

GoPhish: Phishing kampanyalarını planlamak ve yürütmek için kullanılır.

Metasploit: Açıkların istismar edilmesi ve hedeflerin kontrolünün ele alınması için kullanılır.

Github üzerinden ihtiyacınıza göre araçlar bakmayı unutmayın bu araçlar yetersiz gelebilir size.

Sosyal Mühendislik Araç Seti (SET): Phishing kampanyaları düzenlemek için kullanılır. Tercih edilen başarılı tool

GoPhish: Phishing kampanyalarını planlamak ve yürütmek için kullanılır.

Metasploit: Açıkların istismar edilmesi ve hedeflerin kontrolünün ele alınması için kullanılır.

Github üzerinden ihtiyacınıza göre araçlar bakmayı unutmayın bu araçlar yetersiz gelebilir size.

6. Test ve Deneme (H2)

Planınızı test etmelisiniz. Özellikle sahte e-posta veya phishing kampanyalarınızın etkili olup olmadığını görmek için güvenli bir şekilde test edebilirsiniz.

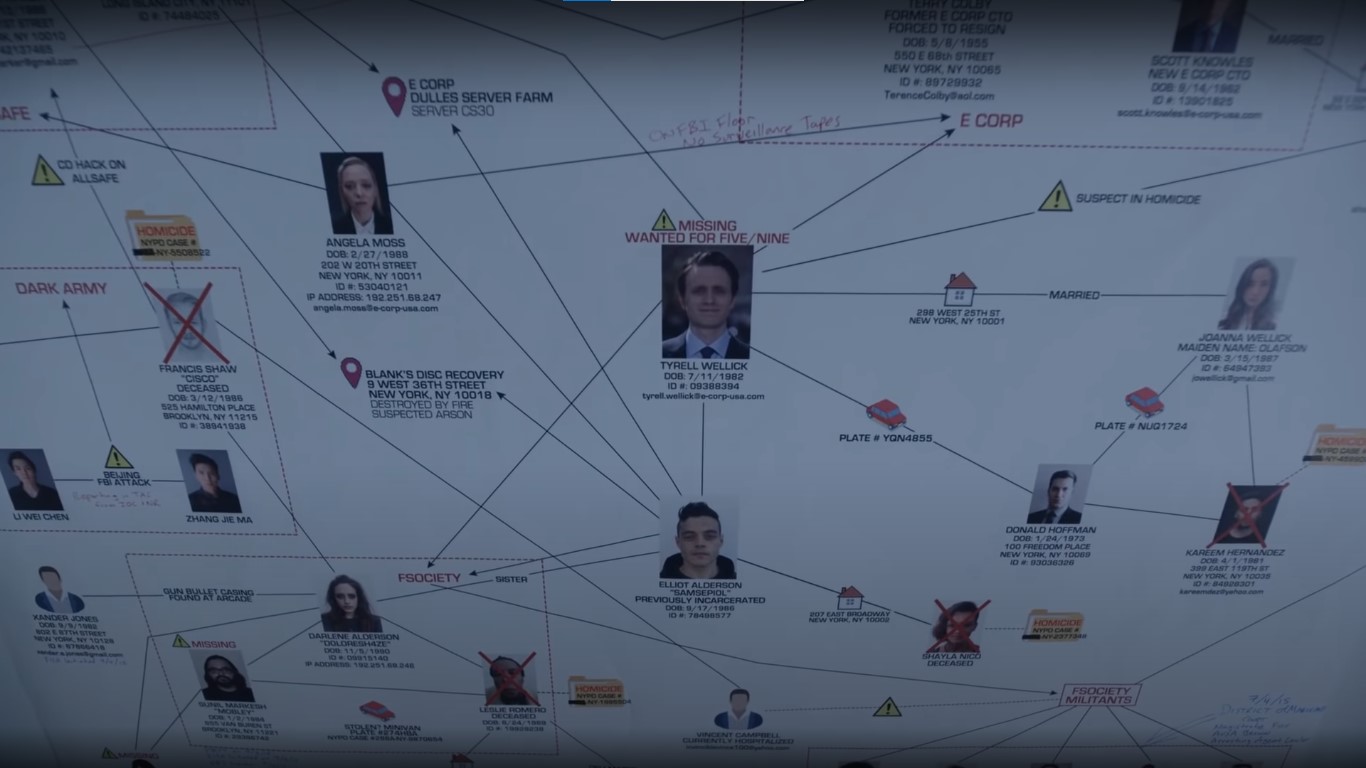

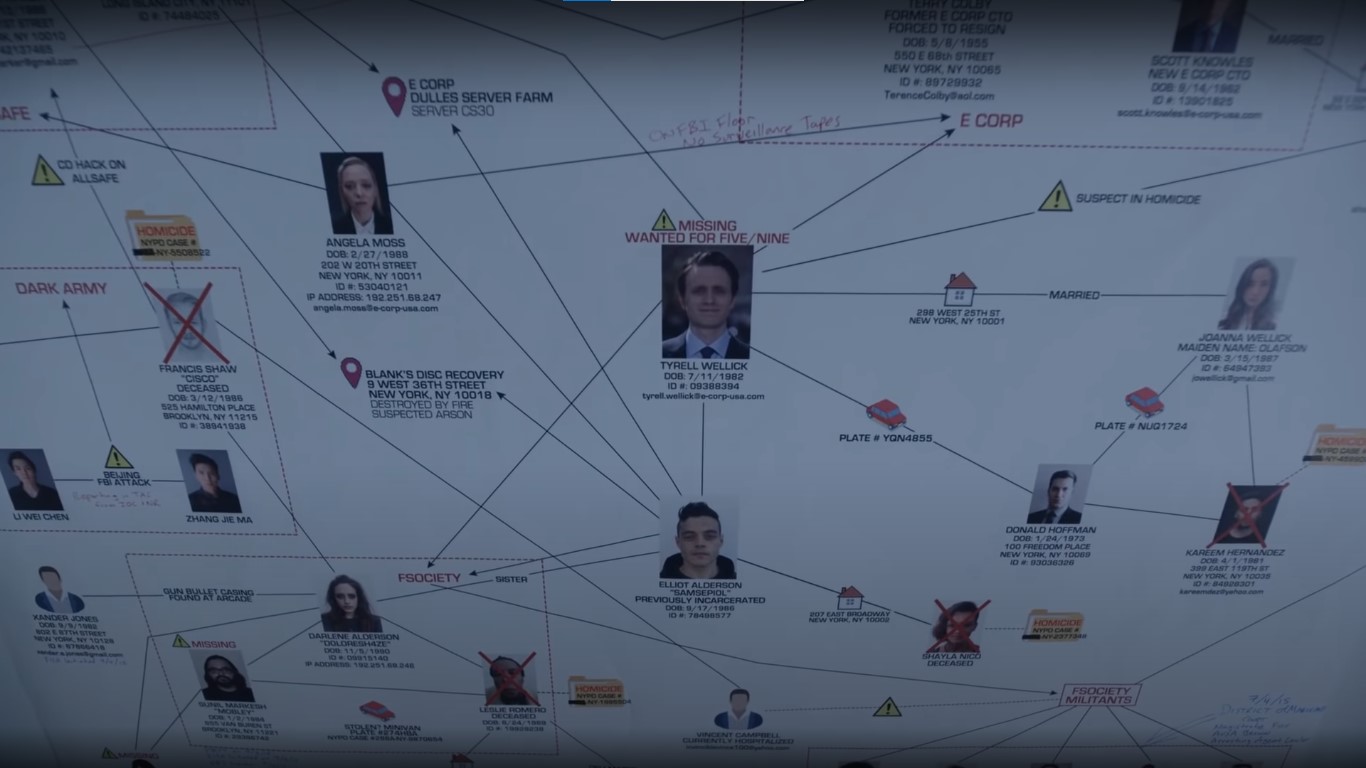

Mr Robot Sahnesinden Bir Kare Elliot Brute Force Saldırısı İçin Sosyal Mühendislik Saldırısını Kullanıyor

Video Başka Platformlarda Oynatılmaya İzin Verilmiyor O Yüzden Linki Bırakıyorum

Kod:

https://www.youtube.com/watch?v=s9jwOVGWWuk

Kod:

https://www.youtube.com/watch?v=s9jwOVGWWuk7. Olayları İzleme ve Analiz (H2)

Sosyal mühendislik saldırıları sırasında elde edilen bilgileri ve erişimleri izlemeli ve analiz etmelisiniz.

Hedeflerinizden aldığınız bilgileri doğru bir şekilde kullanmalısınız.

Örnek olarak bilgiler toplandıktan sonra Analiz ve Birleştirme işlemi "Mr Robot Sahnesinden Alınmıştır."

Hedeflerinizden aldığınız bilgileri doğru bir şekilde kullanmalısınız.

Örnek olarak bilgiler toplandıktan sonra Analiz ve Birleştirme işlemi "Mr Robot Sahnesinden Alınmıştır."

8. İzleri Silme (H2)

İzleri silmek, saldırının izlerini ortadan kaldırmak için önemlidir.

Kali Linux gibi platformlarda, silmek için çeşitli araçlar bulunmaktadır.

Kali Lunix'de Verileri Silmek İçin "shred" Komutu Kullanılır (Güncel toollar çıkmış olabilir bakınız.)

Shred komutu herhangibi dosyanın silinmesi için kullanılır.

Unutmayın ki sosyal mühendislik saldırıları yasa dışıdır ve etik olmayan bir davranıştır.

Bu tür yöntemleri yalnızca yasal ve etik olarak kullanmalısınız, aksi takdirde yasal sonuçlarla karşılaşabilirsiniz.

Siber güvenlik, her geçen gün daha karmaşık hale geliyor ve bu alanda kendinizi geliştirmek için sürekli olarak eğitim almalı ve güncel kalmalısınız.

Unutmayın ki dijital dünyanın güvende olması, hepimizin sorumluluğundadır.

Kali Linux gibi platformlarda, silmek için çeşitli araçlar bulunmaktadır.

Kali Lunix'de Verileri Silmek İçin "shred" Komutu Kullanılır (Güncel toollar çıkmış olabilir bakınız.)

Shred komutu herhangibi dosyanın silinmesi için kullanılır.

Kod:

Shred Tanıtımı[/CENTER]

shred -f -n 3 DOSYA_ADI/FARKLI YERDE İSE YOLU

-f seçeneği (veya --force), shred komutunun dosyayı silmeden önce herhangi bir onay istemeden çalışmasını sağlar.

Bu seçeneği kullanırsanız, işlem başladığında onay vermek zorunda kalmazsınız

Daha fazla sayıda yazma işlemi (-n seçeneği ile belirtilebilir), verilerin daha güvenli bir şekilde yok edilmesine yardımcı olabilir, ancak işlem daha uzun sürebilir.

[CENTER]Bu tür yöntemleri yalnızca yasal ve etik olarak kullanmalısınız, aksi takdirde yasal sonuçlarla karşılaşabilirsiniz.

Siber güvenlik, her geçen gün daha karmaşık hale geliyor ve bu alanda kendinizi geliştirmek için sürekli olarak eğitim almalı ve güncel kalmalısınız.

Unutmayın ki dijital dünyanın güvende olması, hepimizin sorumluluğundadır.