Stateless

Stateless firewall'lar, kaynak ve hedef adreslerine, port numaralarına veya diğer statik değerlere dayalı paketleri kısıtlarken veya engelleyerek ağ trafiğini izler. Bununla birlikte, her pakete ayrı olarak davranırlar ve trafik modelleri veya veri akışları hakkında herhangi bir farkındalıkda olmazlar; bu nedenle bir paketin mevcut bir bağlantının bir parçası olup olmadığını, yeni bir paket kurduklarını veya paketin haydut olup olmadığını belirlemek imkansızdır. bu sınırlı bilgiyi temel alarak paketi iletmeye veya atmaya karar vermelidir.

Bu tür güvenlik duvarları, alanlara paketler halinde bakmak konusunda ustalık duyuyor ve çok hızlı bir şekilde bunu yapıyor, ancak hız bir ödev olarak geliyor. Hiçbir içerik filtrelemesinin yapılmadığı göz önüne alındığında, bu tür güvenlik duvarı belgelenmiş ve otomatikleştirilmiş pek çok teknikle kolayca alay edilebilir.

Bununla birlikte, stateless firewall'lar, paketleri daha sıkı bir muayene şekli haline getirmeden önce en basit hızlı hızlı saldırı biçimlerini işlemek için yararlı bir role sahiptir.

Stateful

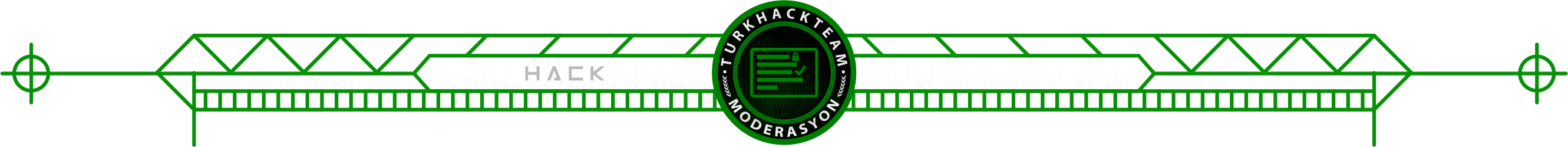

Dikkatlerini İnternet Protokolü (IP) ve İletim Kontrol Protokolü (TCP) başlık özelliklerine odaklanan durum bilgisi olan güvenlik duvarları. Bununla birlikte,Stateful güvenlik duvarlarının yükü denetlemediğine dikkat edilmelidir. Durum bilgisi olan güvenlik duvarı, tüm bağlantıları takip eder, bu nedenle kolayca aptal edilemez. Bu tür güvenlik duvarı, kaynak adresi ve kaynak bağlantı noktasını, hedef adres ve bağlantı noktası bilgileri ve 'durum' bayrağıyla eşleştirilir. Şekil 4'te özetlenen durum bayrağı, o bağlantıdaki mevcut bağlantı durumunu gösteren kaynak ve hedef adres arasındaki ilişkiyi tanımlar.

TCP bağlantılarını takip ederek, durum bilgisi olan bir güvenlik duvarı, sıraya giren paketlere veya hatalı biçimlendirilmiş bir TCP bayrağı içeren paketlere akıllıca yanıt verebilir. Bu, stateless güvenlik duvarı işlevselliğini, güvenlik duvarıyla yapılan her bağlantı için durum bilgisi olan bir izleme tablosunun sağlanmasına ek yük getirme maliyetini artırır.

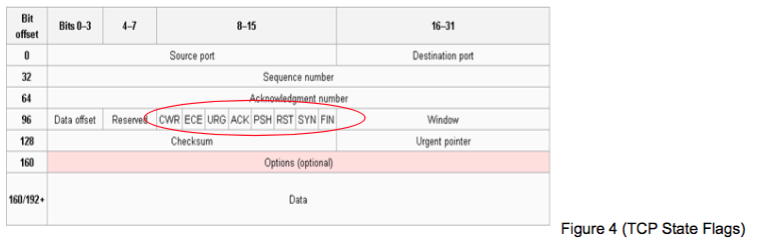

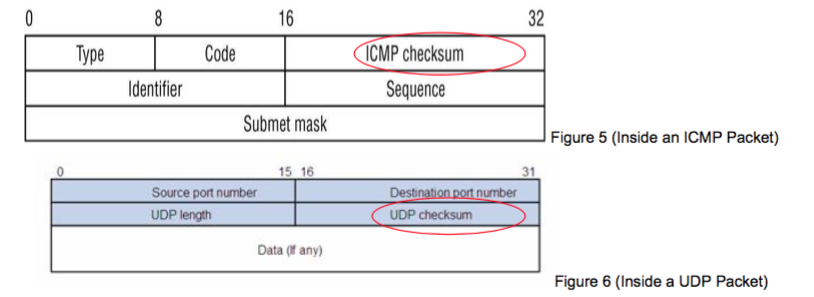

Bununla birlikte, Şekil 5 ve 6, İnternet Kontrol Mesajlaşma Protokolü (ICMP) ve Kullanıcı Datagram Protokolünün (UDP) durum bayrakları içermediğini göstermektedir; bu nedenle, bu tür protokoller için, durum bilgisi olan güvenlik duvarları, ne zaman güvenle kaldırılacağını belirlemek için bir zaman aşımı süresine güvenmektedirler 'durum tablosundan'. Zaman aşımı süresi aşılırsa, dış ana bilgisayardan gelen trafik, kaynak veya hedef adres ve bağlantı noktası için başka bir ICMP veya UDP paketi ağın içinden gelene kadar atılır.

kullanılan güvenlik duvarı türüne bakılmaksızın, doğru yapılandırmanın yeterli bir güvenlik durumunu güvence altına alması için çok önemli olduğu vurgulanmaktadır. (Henmi Lucas ve ark., 2006) "kötü yapılandırılmış bir güvenlik duvarı, kötü niyetli bir kişinin kolaylıkla geçebileceği açık delikler bırakabilir" şeklinde belirtti.

Yapılandırma, kuruluşların güvenlik politikasını yansıtıyor olmalı ve düzenli olarak gözden geçirilmelidir, ancak asgari olarak aşağıdakilere dikkat edilmelidir:

Güvenlik duvarı, "izin verilmedikçe tüm hizmetleri engelle" ilkesini uygulamalıdır.

Düzgün muhafaza edilen denetim izlerine özellikle dikkat edilmelidir. Günlüğe yazma, güvenlik duvarının en önemli işlevlerinden biridir, ancak günlüklerin doldurulmadığından emin olunması için dikkatli olmalısınız. Böylece girdilerin üzerine yazılır veya sonlandırılır.

denetim günlüğünden tam olarak yararlanabilmek için kapsamlı günlüğe kaydetme ve analiz kolaylığı arasında bir denge kurulmalıdır. Bununla birlikte, bir organizasyon tipik olarak aşağıdakileri kaydetmeye dikkat etmelidir:

standart olmayan veya izin verilmeyen limanlardan veya servislerden gelen giriş ve çıkış girişimleri.

Güvensiz limanlara bağlantı denendi.

Başarılı ve başarısız bağlantılar.

Güvenlik duvarı bileşenlerinden gelen hata mesajları.

Çoklu erişim girişimleri.

Güvenlik duvarı tehlikeye atılırsa, yazarın yapacağı ilk şeylerden biri, denetim izini doktoraya vurarak izlerini kapatmaktır. Güvenlik duvarı buna izin veriyorsa, bir kuruluş güvenlik açığından yararlanarak, güvenlik izinin kurcalamayı önlemek için güvenli bir saklama alanına kopyalanması için kullanılmasını sağlayacak şekilde yapılandırmalıdır.

Güvenlik duvarını şüpheli etkinlik tespit edilir edilmez alarmı yükseltmek için yapılandırmanın çeşitli yöntemleri vardır, bunlardan birkaçı aşağıda özetlenmiştir:

Güvenlik duvarı, bir alarm tetiklendiğinde e-postaya gönderilecek veya yönetici sayfasını arayacak şekilde yapılandırılacaktır.

İç sistemlerde, bir ana makine alt ağdaki tüm ayrılmamış IP adreslerine yanıt verecek şekilde yapılandırılmış olabilir. Sistem ayrıca, tahsis edilmemiş adreslerden herhangi biri ping yapılıyorsa alarm verecek şekilde yapılandırılabilir (temelden temas kurmaya gerek yoktur). Bu, adres tarama saldırılarını algılar ve dahili ağ üzerindeki IP sızdırma saldırılarını önler. Her iki olay da güvenlik duvarının ihlal edildiğini ve bir saldırganın ağa ilerlediğini gösterebilir.

Bir kuruluşun İnternet'e bakan bir güvenlik duvarı varsa, bir noktada bir saldırının meydana gelmesi neredeyse kaçınılmazdır. Bu amaçla, bu durumla başa çıkmak için bir acil durum planı hazırlanmalıdır. Saldırının ciddiyetine bağlı olarak, bununla baş etmede 3 ana yaklaşım vardır:

Saldırıyı izlemek ve saldırganı yakalamak için saldırının ilerlemesine ve analiz edilmesine izin verin. Yazarların görüşüne göre, bu yaklaşım son derece risklidir ve sadece yöneticinin, saldırıyı geç olmadan sonlandırmaktan son derece emin olduğu durumlarda teşebbüs edilmelidir.

Tehlikeli makinelerinizi kapatın. Bu yaklaşım zaman alıcıdır ve bir saldırı süresince son derece değerlidir.

İnternet bağlantısını bitir. Bu yaklaşım, hızlı bir şekilde gerçekleştirilebilmesi ve kullanıcıların en az kesintiye uğramasına neden olmasının avantajına sahiptir. Belki de yazarın savunacağı bu yaklaşımdır, ancak güvenlik görevlisinin bağlantıyı görmesi gerekir.

En azından uygun bir güvenlik duvarı aşağıdaki güvenlik işlevlerini desteklemelidir:

Yönetim, konsolla veya güvenilir bir kimlik doğrulaması ile ve güvenilir bir yolla sınırlanmalıdır.

Elektrik kesildiğinde güvenlik duvarı başarısız olmalı (yani bağlantıları kapatın) ve çalışmadığında hava boşluğu gibi davranmalıdır.

Dahili ağın ayrıntılarını dış dünyaya gizleme yeteneği (örneğin Ağ Adresi Çevirisi (NAT) ve posta üstbilgisi yeniden yazımı).

Ağ hizmetlerine dayalı olarak erişimi kontrol edin.