TRYHACKME

EXTENDİNG YOUR NETWORK

(NETWORK BİLGİMİZİ GENİŞLETMEK)

CTF

1.

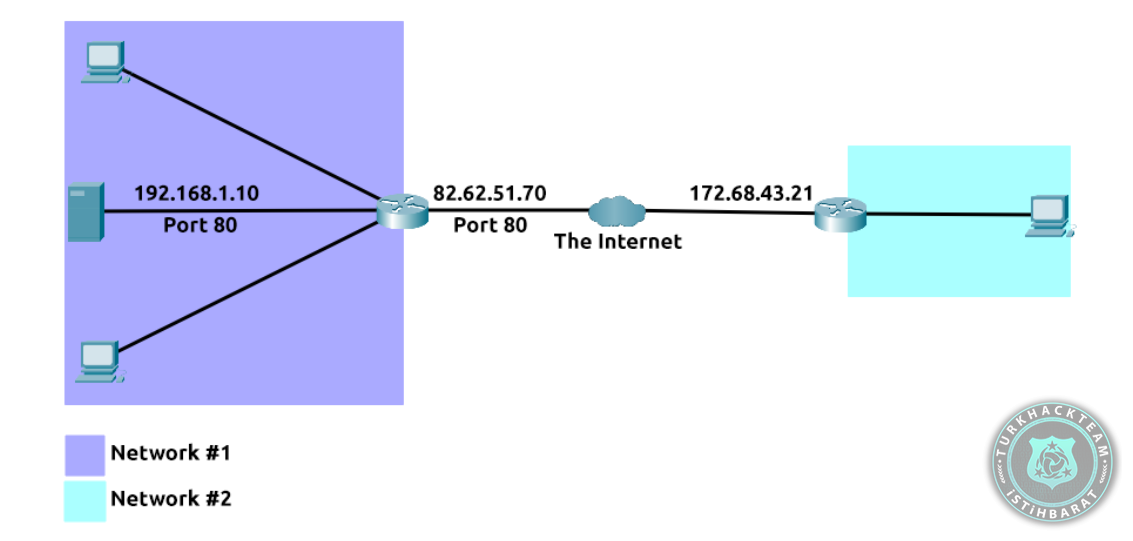

Bağlantı noktası iletme, uygulamaları ve hizmetleri internet'e bağlamada önemli bir bileşendir. Bağlantı noktası iletme olmadan, web sunucuları gibi uygulamalar ve hizmetler yalnızca doğrudan aynı ağ içindeki aygıtlar tarafından kullanılabilir.

Örnek olarak aşağıdaki ağı ele alalım. Bu ağda, "192.168.1.10" IP adresine sahip sunucu, 80 numaralı bağlantı noktasında bir web sunucusu çalıştırır. Yalnızca bu ağdaki diğer iki bilgisayar erişebilir (bu intranet olarak bilinir).

Yönetici, web sitesinin halka açık olmasını istiyorsa (interneti kullanarak), aşağıdaki şemada olduğu gibi bağlantı noktası yönlendirmesini uygulamak zorunda kalacaklardı:

Bu tasarımla, Ağ # 2 artık Ağ # 1'in genel IP adresini (82.62.51.70) kullanarak Ağ # 1'de çalışan web sunucusuna erişebilecektir.

Port yönlendirmeyi bir güvenlik duvarının davranışıyla karıştırmak kolaydır (daha sonraki bir gönderide tartışmaya geleceğimiz bir teknoloji). Ancak, bu aşamada, bağlantı noktası iletmenin belirli bağlantı noktalarını açtığını anlayın (paketlerin nasıl çalıştığını hatırlayın). Buna karşılık, güvenlik duvarları trafiğin bu bağlantı noktalarından geçip geçemeyeceğini belirler (bu bağlantı noktaları bağlantı noktası yönlendirmesiyle açık olsa bile).

Bağlantı noktası iletme, bir ağın yönlendiricisinde yapılandırılır.

2.

Güvenlik duvarı, ağ içinde hangi trafiğin girip çıkmasına izin verildiğini belirlemekten sorumlu olan bir aygıttır. Bir güvenlik duvarını bir ağ için sınır güvenliği olarak düşünün. Güvenlik duvarını, yönetici gibi birçok faktöre bağlı ağ giriş ve çıkış trafiğine izin verecek veya reddedecek şekilde yapılandırabilirsiniz :

* Trafik nereden geliyor? (güvenlik duvarına belirli bir ağdan gelen trafiği kabul etmesi / reddetmesi söylendi mi?)

* Trafik nereye gidiyor? (güvenlik duvarına belirli bir ağ için trafiği kabul etmesi / reddetmesi söylendi mi?)

* Trafik hangi liman için? (güvenlik duvarına yalnızca 80 numaralı bağlantı noktası için trafiği kabul etmesi / reddetmesi söylendi mi?)

* Trafik hangi protokolü kullanıyor? (güvenlik duvarına UDP, TCP veya her ikisi olan trafiği kabul etmesi / reddetmesi söylendi mi?)

Güvenlik duvarları, bu soruların yanıtlarını belirlemek için paket denetimi gerçekleştirir.

Güvenlik duvarları tüm şekil ve boyutlarda gelir. Büyük miktarda veriyi işleyebilen özel donanım parçalarından (genellikle işletmeler gibi büyük ağlarda bulunur) konut yönlendiricilerine (evinizdeki gibi!) veya Snort, güvenlik duvarları gibi yazılımlar 2 ila 5 kategoriye ayrılabilir.

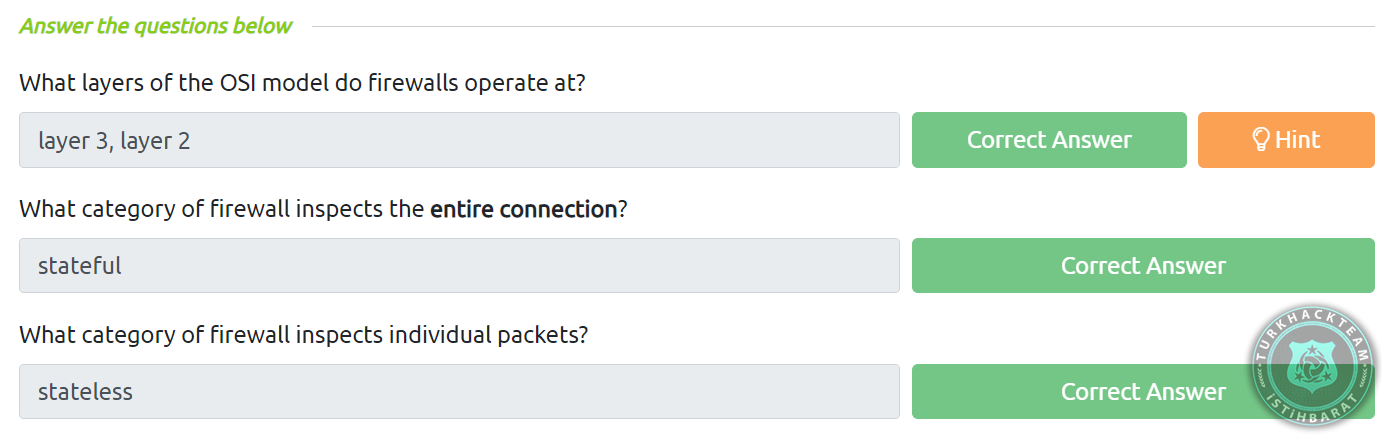

Aşağıdaki tabloda, iki ana güvenlik duvarı kategorisini ele alacağız:

*Durumsal Davranan

* Durum Bilgisi Kullanmayan

Güvenlik Duvarı Kategorisinin Açıklaması

Bu tür bir güvenlik duvarı, bir bağlantıdaki tüm bilgileri kullanır; tek bir paketi incelemek yerine,

bu güvenlik duvarı tüm bağlantıyı temel alan bir aygıtın davranışını belirler.

Karar verme dinamik olduğundan, bu tür bir güvenlik duvarı durum bilgisi olmayan güvenlik duvarlarına kıyasla çok fazla kaynak tüketir.

Örneğin, bir güvenlik duvarı TCP el sıkışmasının ilk bölümlerinin daha sonra başarısız olmasına izin verebilir.

Bir ana bilgisayardan bağlantı koparsa, tüm aygıtı engeller.

Bu durum bilgisi olmayan güvenlik duvarı türü, tek tek paketlerin kabul edilebilir olup olmadığını belirlemek için statik bir kurallar kümesi kullanır. Örneğin, bozuk bir paket gönderen bir aygıt, aygıtın tamamının sonradan engellendiği anlamına gelmez.

Bu güvenlik duvarları alternatiflerden çok daha az kaynak kullanırlar.

Örneğin, bu güvenlik duvarları yalnızca kendilerinde tanımlanan kurallar kadar etkilidir. Bir kural tam olarak eşleşmezse, etkili bir şekilde çalışmaz.

Ancak, bu güvenlik duvarları, bir dizi ana bilgisayardan (Dağıtılmış Hizmet Reddi saldırısı gibi) büyük miktarda trafik alırken harikadır.

3.

Bu görevle bağlantılı statik siteyi dağıtın. Bayrağı almak için, cihazın aşırı yüklenmesini önlemek için güvenlik duvarını doğru şekilde yapılandırmanız gerekir!

4.

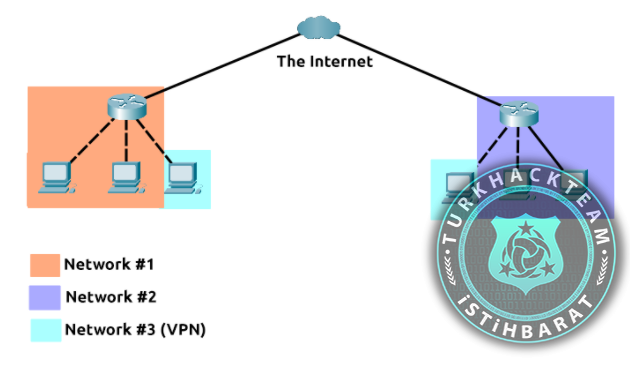

Sanal Özel Ağ (veya kısaca VPN), cihazların internet üzerinden (tünel olarak bilinir) birbirleri arasında özel bir yol oluşturarak ayrı ağların güvenli bir şekilde iletişim kurmasını sağlayan bir teknolojidir. Bu tünele bağlı cihazlar kendi özel ağlarını oluşturur.

Örneğin, yalnızca aynı ağ içindeki aygıtlar (örneğin, bir kuruluş içinde) doğrudan iletişim kurabilir. Ancak, bir VPN iki ofisin bağlanmasına izin verir. Üç ağın bulunduğu aşağıdaki şemayı düşünelim:

1. Ağ #1 (Ofis #1)

2. Ağ #2 (Ofis #2)

3. Ağ # 3 (VPN üzerinden bağlanan iki cihaz)

Ağ # 3'e bağlı aygıtlar hala Ağ # 1 ve Ağ # 2'nin bir parçasıdır, ancak yalnızca bu VPN üzerinden bağlanan aygıtların iletişim kurabileceği özel bir ağ (Ağ # 3) oluşturmak üzere birleşirler.

Bir VPN'in sunduğu diğer avantajlardan bazılarını aşağıdaki tabloda ele alalım:

Faydaların Tanımı

Farklı coğrafi konumlardaki ağları bağlamanıza izin verir. Örneğin, birden fazla ofisi olan bir işletme VPN'leri yararlı bulacaktır çünkü sunucular / altyapı gibi kaynaklara başka bir ofisten erişilebileceği anlamına gelir.

Mahremiyet sunar. VPN teknolojisi verileri korumak için şifreleme kullanır. Bu, yalnızca gönderildiği cihazlar ile hedeflendiği cihazlar arasında deşifre edilebileceği anlamına gelir; bu, verilerin koklamaya karşı savunmasız olmadığı anlamına gelir.

Bu şifreleme, şifrelemenin ağ tarafından sağlanmadığı herkese açık Wi-Fi bulunan yerlerde kullanışlıdır. Trafiğinizi başkaları tarafından görüntülenmekten korumak için bir VPN kullanabilirsiniz.

Anonimlik sağlar. Gazeteciler ve aktivistler, ifade özgürlüğünün kontrol edildiği ülkelerdeki küresel sorunları güvenli bir şekilde raporlamak için vpn'lere güveniyor.

Genellikle trafiğiniz görüntülenebilir ve bu nedenle ıss'niz ve diğer aracılar tarafından izlenebilir.

Bir VPN'in sağladığı anonimlik düzeyi, ağdaki diğer cihazların gizliliğe nasıl saygı gösterdiği kadardır.. Örneğin, tüm verilerinizi / geçmişinizi kaydeden bir VPN aslında bu konuda VPN kullanmamakla aynıdır.

TryHackMe, sizi savunmasız makinelerimize İnternet üzerinden doğrudan erişilebilir hale getirmeden bağlamak için bir VPN kullanır! Bunun anlamı:

* Makinelerimizle güvenli bir şekilde etkileşime girebilirsiniz

* ISS'ler gibi servis sağlayıcılar, Internet'te başka bir makineye saldırdığınızı düşünmezler (hizmet şartlarına aykırı olabilir).

* VPN, savunmasız makinelere internet üzerinden erişilemediğinden Tryhackme'ye güvenlik sağlar.

VPN teknolojisi yıllar içinde gelişti. Aşağıda bulunan VPN teknolojilerinden bazılarına göz atalım:

VPN Teknolojisinin Açıklaması

PPP Bu teknoloji, kimlik doğrulamasına izin vermek ve verilerin şifrelenmesini sağlamak için PPTP (aşağıda açıklanmıştır) tarafından kullanılır. VPN'ler özel anahtar ve genel sertifika (ssh'ye benzer) kullanarak çalışır. Bağlanabilmeniz için önce özel anahtar ve sertifikanın eşleşmesi gerekir.

Bu teknoloji bir ağı kendi başına terk edemez (yönlendirilemez).

PPTP Noktadan Noktaya Tünel Protokolü (PPTP), ppp'den gelen verilerin bir ağdan ayrılıp gitmesini sağlayan teknolojidir.

Pptp'nin kurulumu çok kolaydır ve çoğu cihaz tarafından desteklenir. Ancak, kötü alternatiflere göre şifrelenir.

IPsec Internet Protokolü Güvenliği (IPsec), varolan Internet Protokolü (IP) çerçevesini kullanarak verileri şifreler.

Ipsec'in alternatiflere göre ayarlanması zordur, ancak başarılı olursa güçlü şifrelemeye sahiptir ve birçok cihazda da desteklenir.

5.

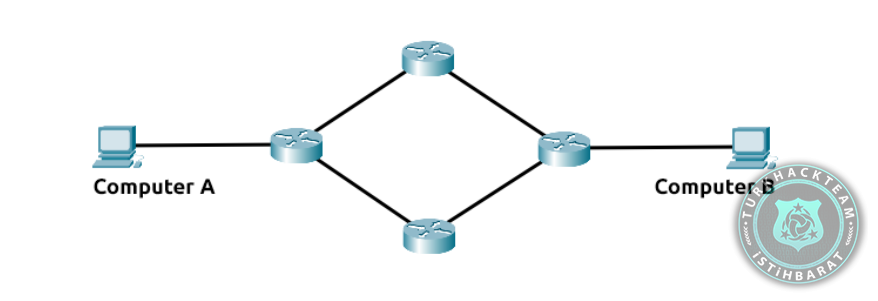

Yönlendirici (router) nedir?

Ağları ayırmak ve aralarında veri aktarmak yönlendiricinin işidir. Bunu yönlendirme kullanarak yapar (dolayısıyla yönlendirici adı!).

Ayrıştırma, ağlar arasında veri taşıma işlemine verilen etikettir. Ayrıştırma, bu verilerin başarıyla teslim edilebilmesi için ağlar arasında bir yol oluşturmayı içerir. Yönlendiriciler OSI modelinin 3. modelidir. Katmanda çalışır. Genellikle yöneticinin bağlantı noktası iletme veya güvenlik duvarı gibi çeşitli kuralları yapılandırmasına izin veren

etkileşimli bir arabirime (web sitesi veya konsol gibi) sahiptirler.

Yönlendirme, aygıtlar en uygun yolun alındığı aşağıdaki örnek diyagramda olduğu gibi birçok yolla bağlandığında kullanışlıdır:

Yönlendiriciler özel cihazlardır ve anahtarlarla aynı işlevleri yerine getirmezler.

A bilgisayarının ağının, ortadaki iki yönlendirici tarafından B Bilgisayarının ağına bağlı olduğunu görebiliriz. Soru şu: hangi yolu takip etmeliyim? Farklı protokoller hangi yolun alınması gerektiğine karar verir, ancak faktörler şunları içerir:

- Yol ne kadar kısa?

- En güvenilir yol nedir?

- Hangi yol daha hızlı bir ortama sahiptir (örneğin, bakır veya elyaf)?

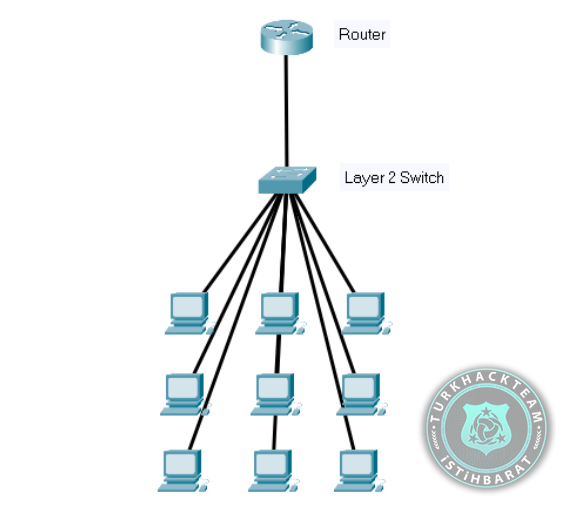

- Neden anahtarın var?

Anahtar, birden fazla cihaza bağlanma aracı sağlamaktan sorumlu olan özel bir ağ aygıtıdır. Anahtarlar, Ethernet kablolarını kullanan birçok cihazı (3'ten 63'e kadar) kolaylaştırabilir.

Anahtarlar, OSI modelinin hem katman 2 hem de katman 3'te çalışabilir. Bununla birlikte, bunlar Katman 2 anahtarlarının katman 3 üzerinde çalışamayacağı anlamında özeldir.

Örneğin, aşağıdaki şemada bir katman 2 anahtarını düşünün. Bu anahtarlar, çerçeveleri (IP protokolü kaldırıldığından bunların artık paket olmadığını unutmayın) MAC adreslerini kullanarak bağlı aygıtlara iletir.

Bu anahtarlar yalnızca çerçeveleri doğru aygıta göndermekten sorumludur.

Şimdi katman 3 anahtarlarına geçelim. Bu anahtarlar, bir yönlendiricinin bazı sorumluluklarını yerine getirebildikleri için katman 2'den daha karmaşıktır. Diğer bir deyişle, bu anahtarlar aygıtlara (katman 2'nin yaptığı gibi) çerçeveler gönderir ve paketleri IP protokolünü kullanarak diğer aygıtlara iletir.

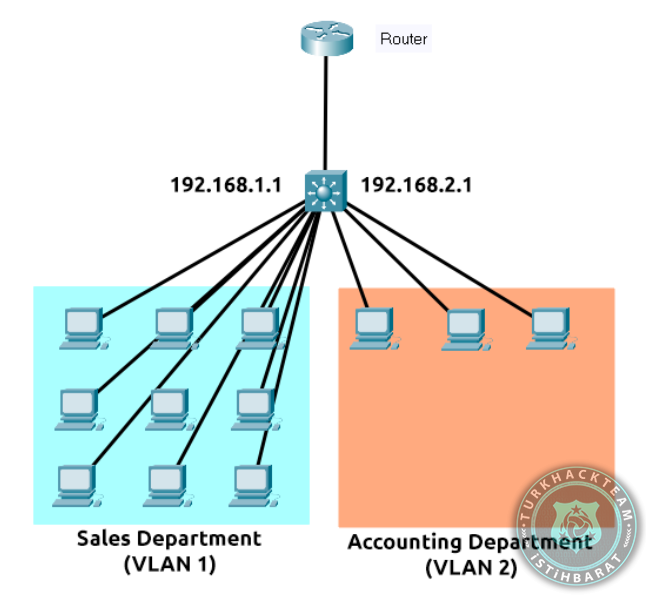

Bir katman 3 anahtarının aşağıdaki şemasına bir göz atalım. İki IP adresi olduğunu görebiliriz:

• 192.168.1.1

• 192.168.2.1

VLAN (Sanal Yerel Alan Ağı) adı verilen bir teknoloji, bir ağ içindeki belirli aygıtların sanal bir bölümünü sağlar. Bu bölünme, hepsinin internet bağlantısı gibi şeylerden yararlanabileceği anlamına gelir, ancak bunlar ayrı ayrı ele alınır. Bu ağ ayrımı güvenlik sağlar, çünkü geçerli kuralların belirli aygıtların birbirleriyle nasıl iletişim kurduğunu belirlediği anlamına gelir. Bu ayrışma aşağıdaki şemada gösterilmiştir:

Yukarıdaki diyagram bağlamında, "Satış Departmanı" ve "Muhasebe Departmanı" internete erişebilecek, ancak birbirleriyle iletişim kuramayacak (aynı anahtara bağlı olsalar da).

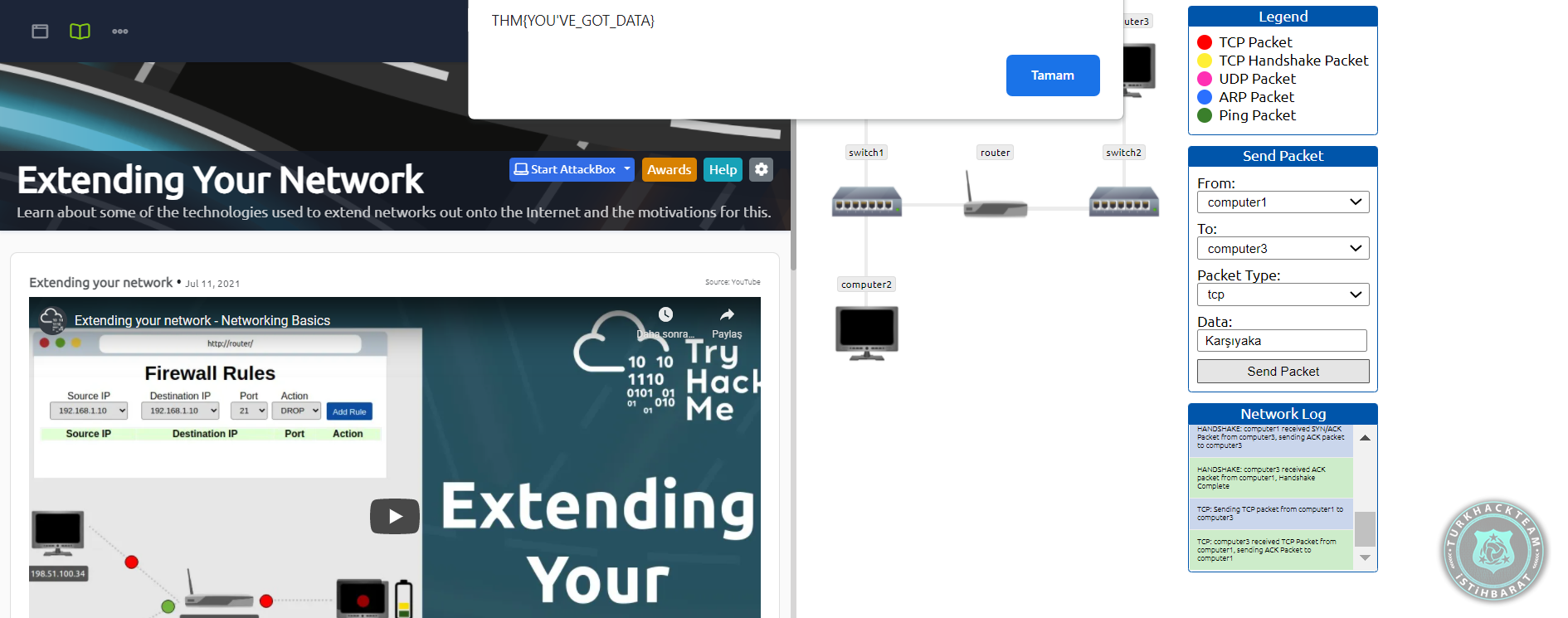

6.

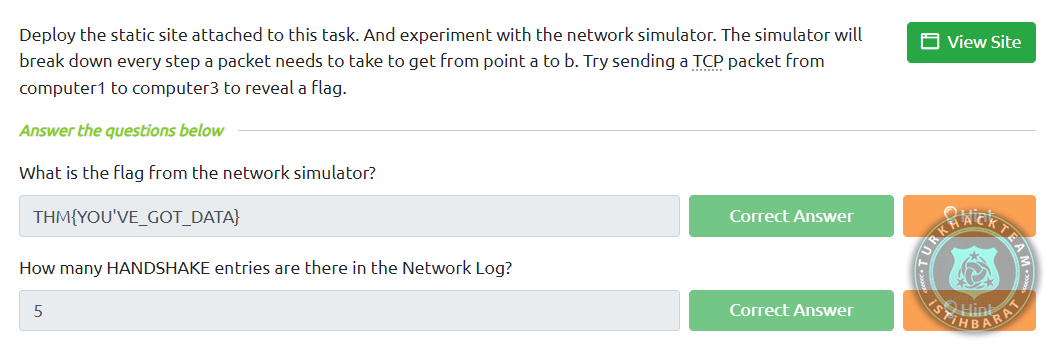

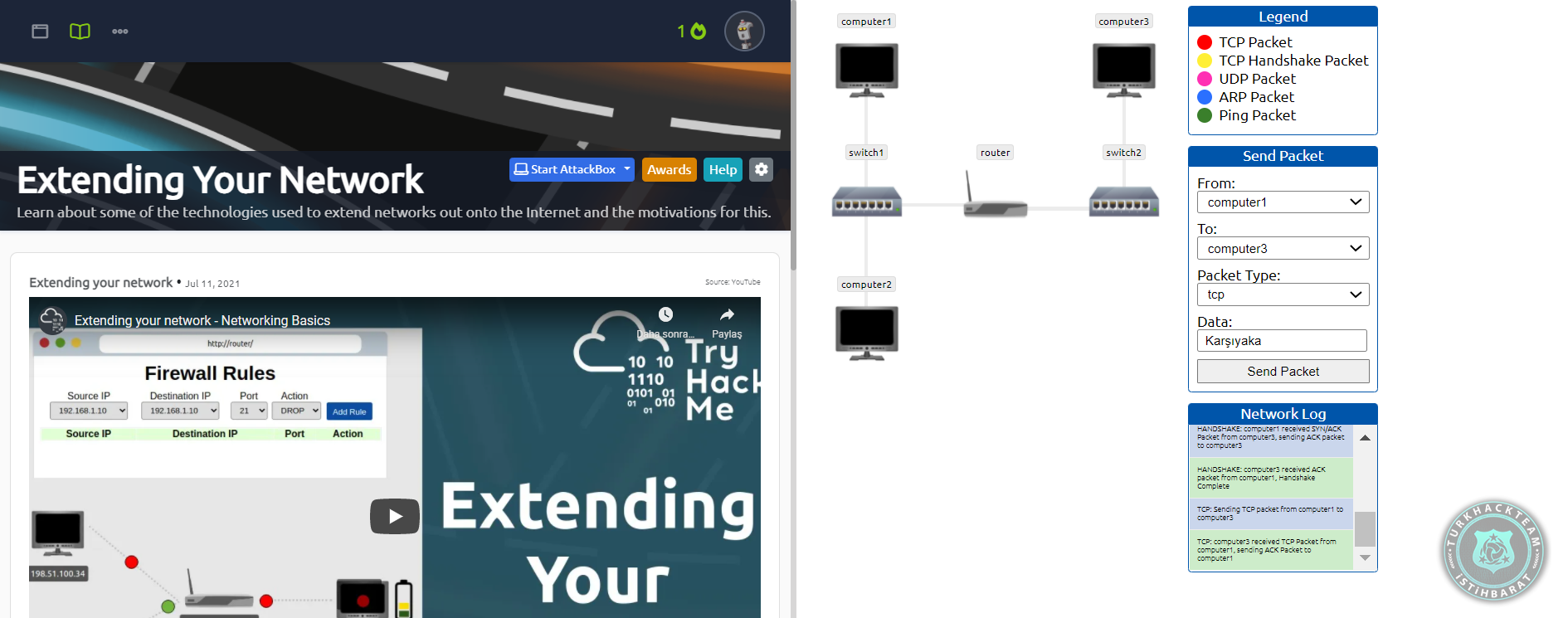

Bu görevle bağlantılı statik siteyi dağıtın. Ve ağ simülatörü ile deney yapın. Simülatör, bir paketin a noktasından B noktasına ulaşmak için atması gereken her adımı parçalayacaktır. Bir bayrak ortaya çıkarmak için, bilgisayar1'den bilgisayar3'e bir TCP paketi göndermeyi deneyin.

Böylelikle bu kolay modda ctf nin de sonuna geldik.

Saygı ve sevgilerimle,

Kaptan Swing

Son düzenleme: