Tryhackme | Gotta Catch'em All! CTF WriteUp by w1sd0m

Gotta Catch'em All!

Selam dostlar, bu gün sizlere Tryhackme'de yer alan "Gotta Catch'em All!" adlı CTF'in çözümünü anlatacağım.

Makinenin çözümü basit ve kısa olduğundan okurken canınız sıkılmayacak.

İyi okumalar.

Platform: Tryhackme.com

Title: Gotta Catch'em All!

Difficulty: Easy

Created by: GhostlyPy

Total point: 120

|

|

V

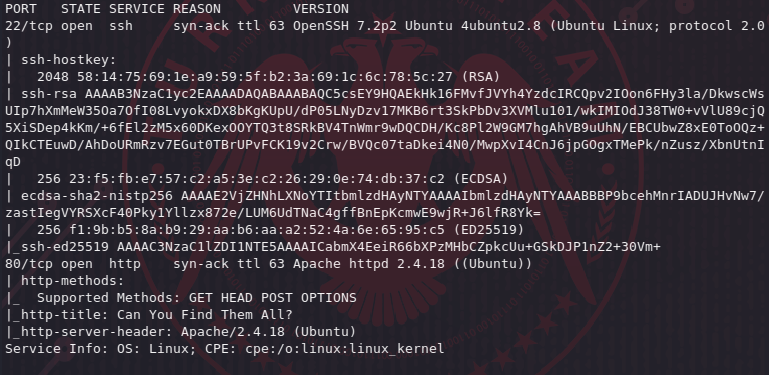

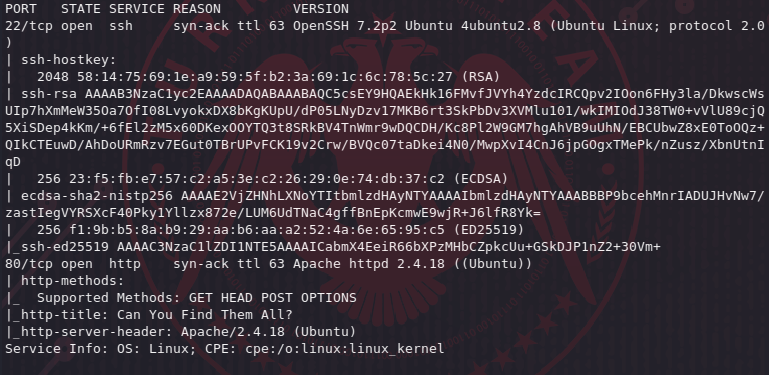

Öncelikle bir port taraması yapalım bakalım yolumuz ne olacak.

22 ve 80 portlarının açık olduğunu görüyoruz. Yani, oyun kurucu bizden web sitesinde işimize yarayacak birkaç bilgi alıp ssh bağlantısı yapmamızı istiyor.

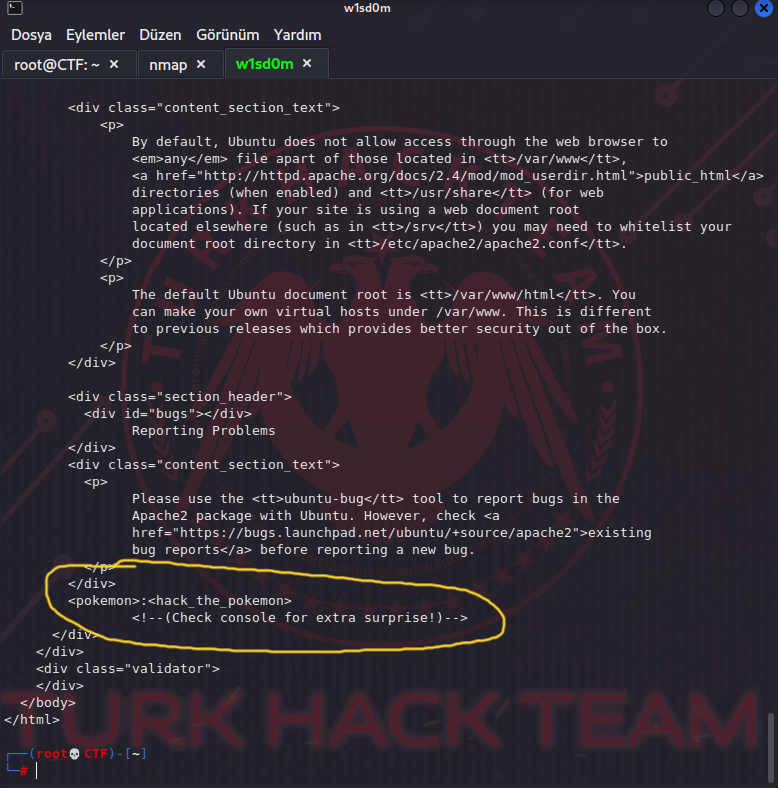

Peki, bizde web sitesi hakkında bilgi edinelim.

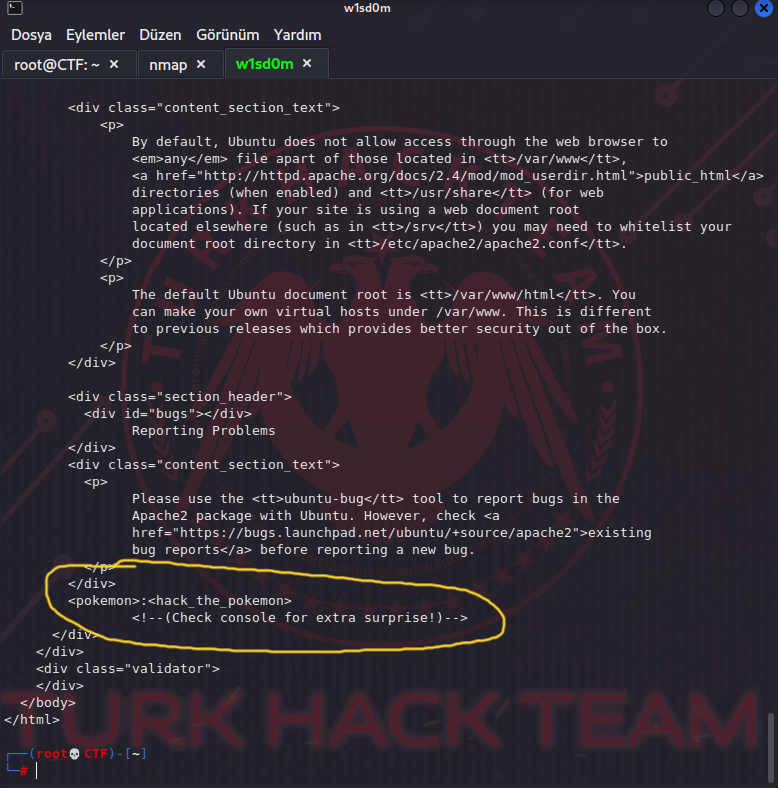

Sitenin kaynak koduna "kullanıcı adı: parola" olduğunu düşündüren bir yorum konulmuş ve ekleme yapılmış "eksta bilgi için konsola bak".

Kullanıcı adı&parola bilgilerini kontrol etmeden önce siteye giderek konsola bakmak istiyorum.

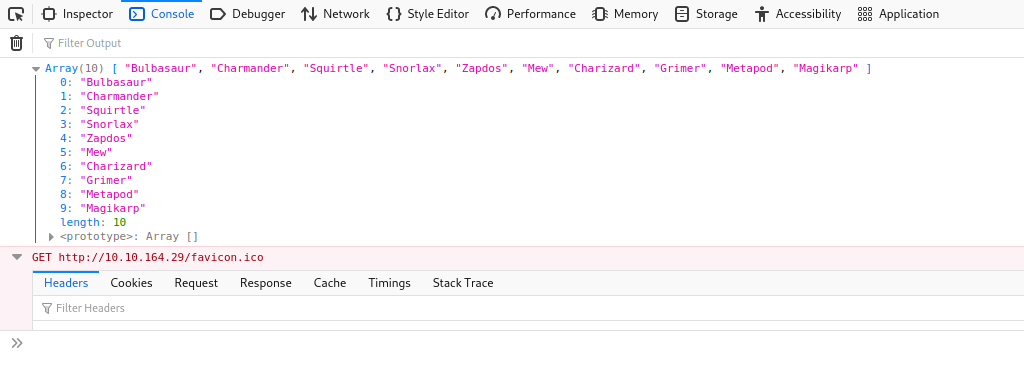

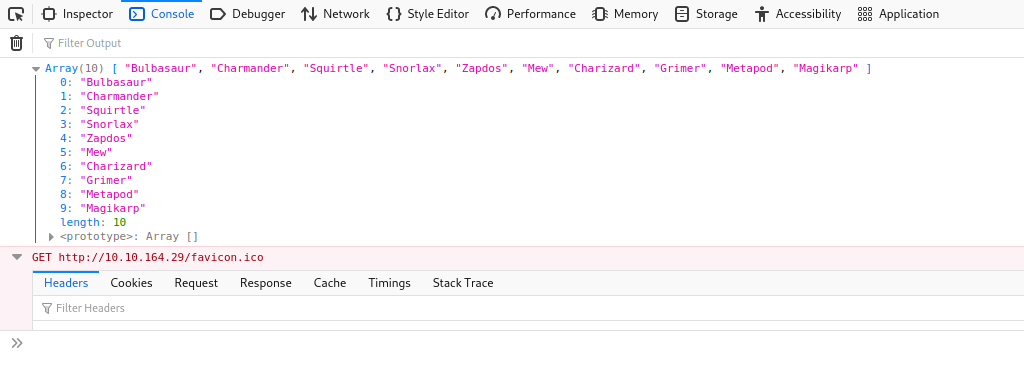

Konsol ekranına pokemonları yazmışlar.

İnsan bi çozukluğuna dönmüyor değil

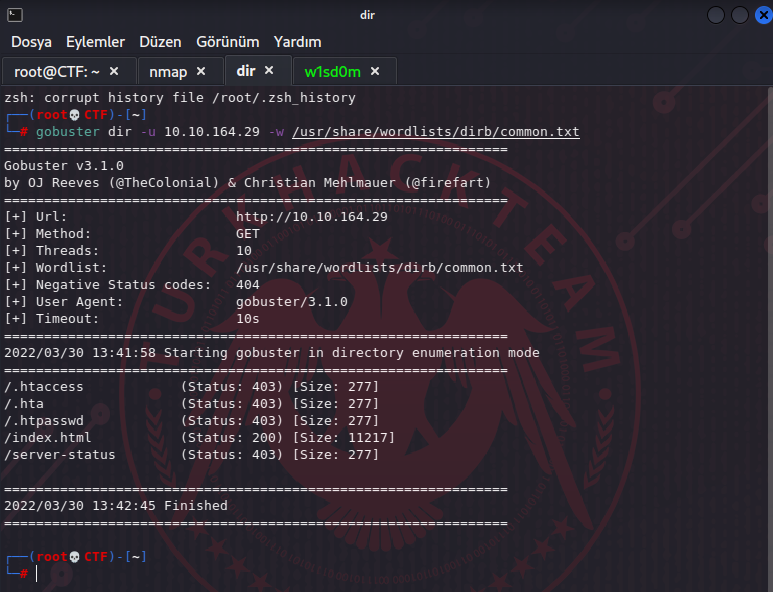

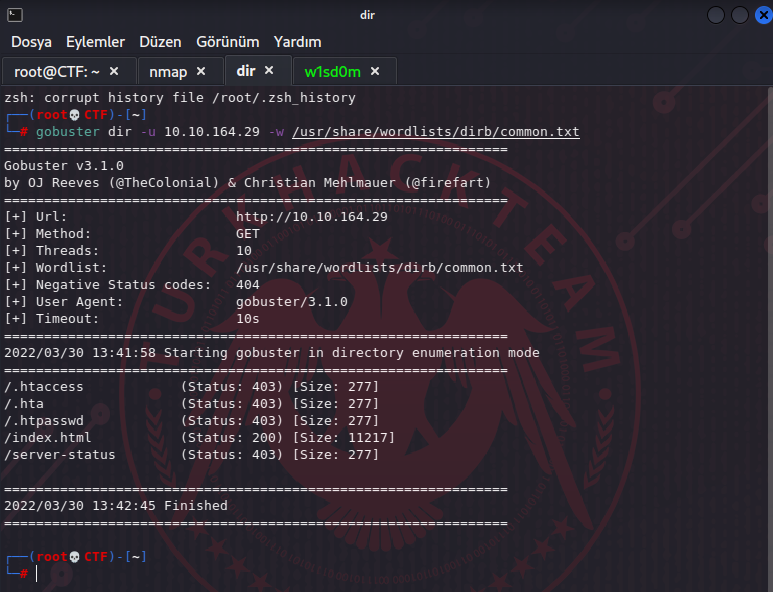

Ssh bağlantısına geçmeden önce birde dizin taraması yapıyorum, kıyıda köşede birşey kalmışmı bakmak istiyorum.

Ancak birşey bulamadık burada, o zaman yolumuza devam edelim.

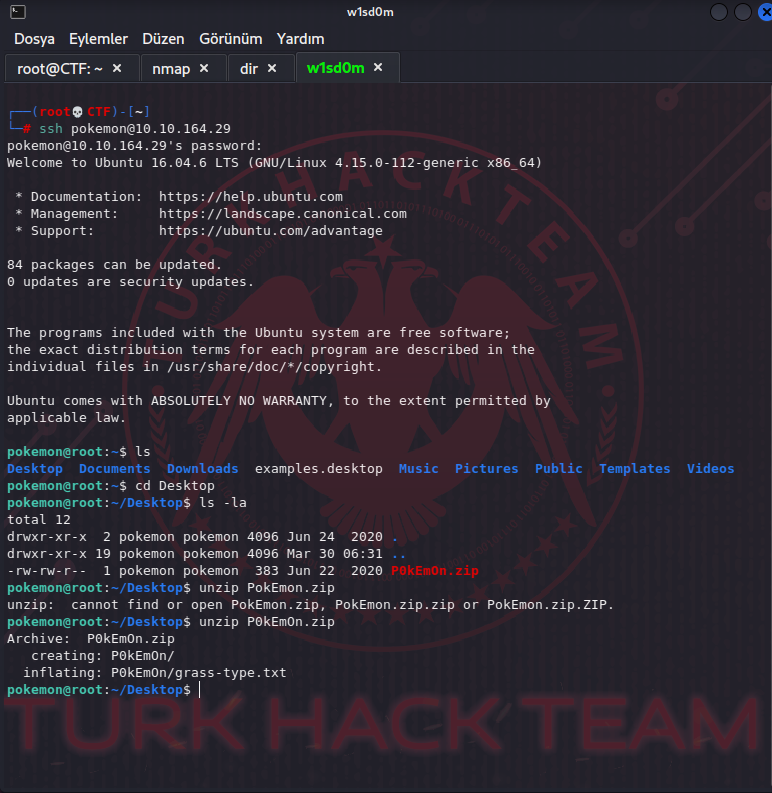

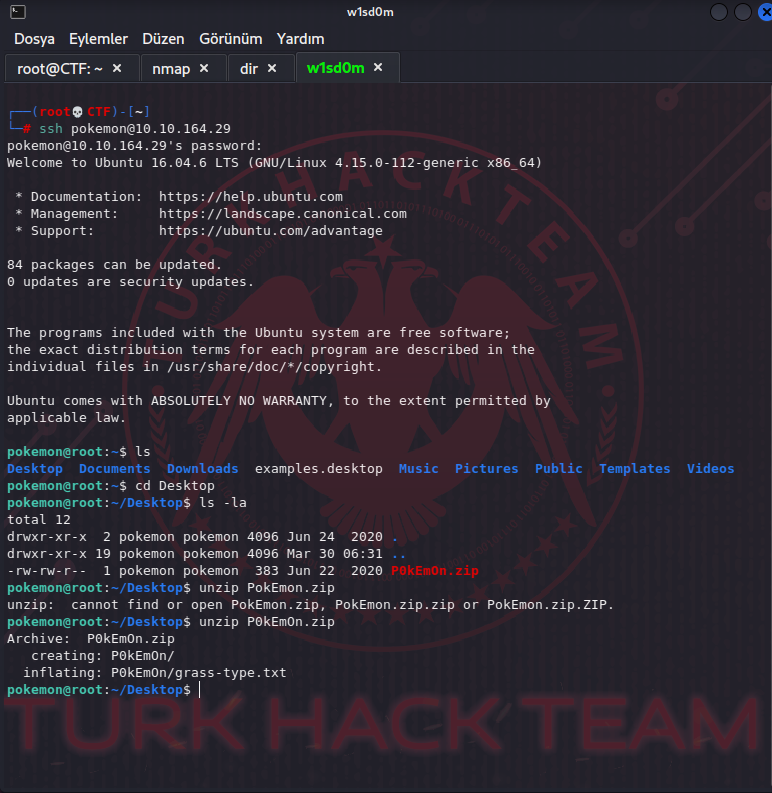

Bu bilgiler(pokemon isimleri) işimize yarayabilir diyerek bir kenarda tutuyorum ve kullanıcıadı arola çiftini denemek üzere ssh bağlantısı kuruyorum.

arola çiftini denemek üzere ssh bağlantısı kuruyorum.

Evet, bulduğumuz bilgiler ssh içinmiş. Hemen bulunduğumuz dizine koyulan zip dosyasını açtık ve içerisindeki txt dosyasına ulaştık.

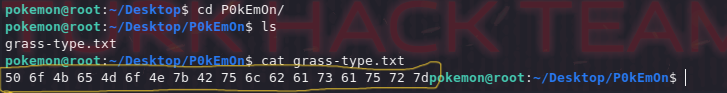

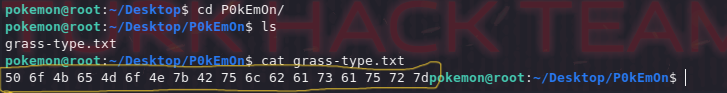

İlk sorumuz olan "Grass-type pokemon"'un cevabı burada.

Hadi onu alalım.

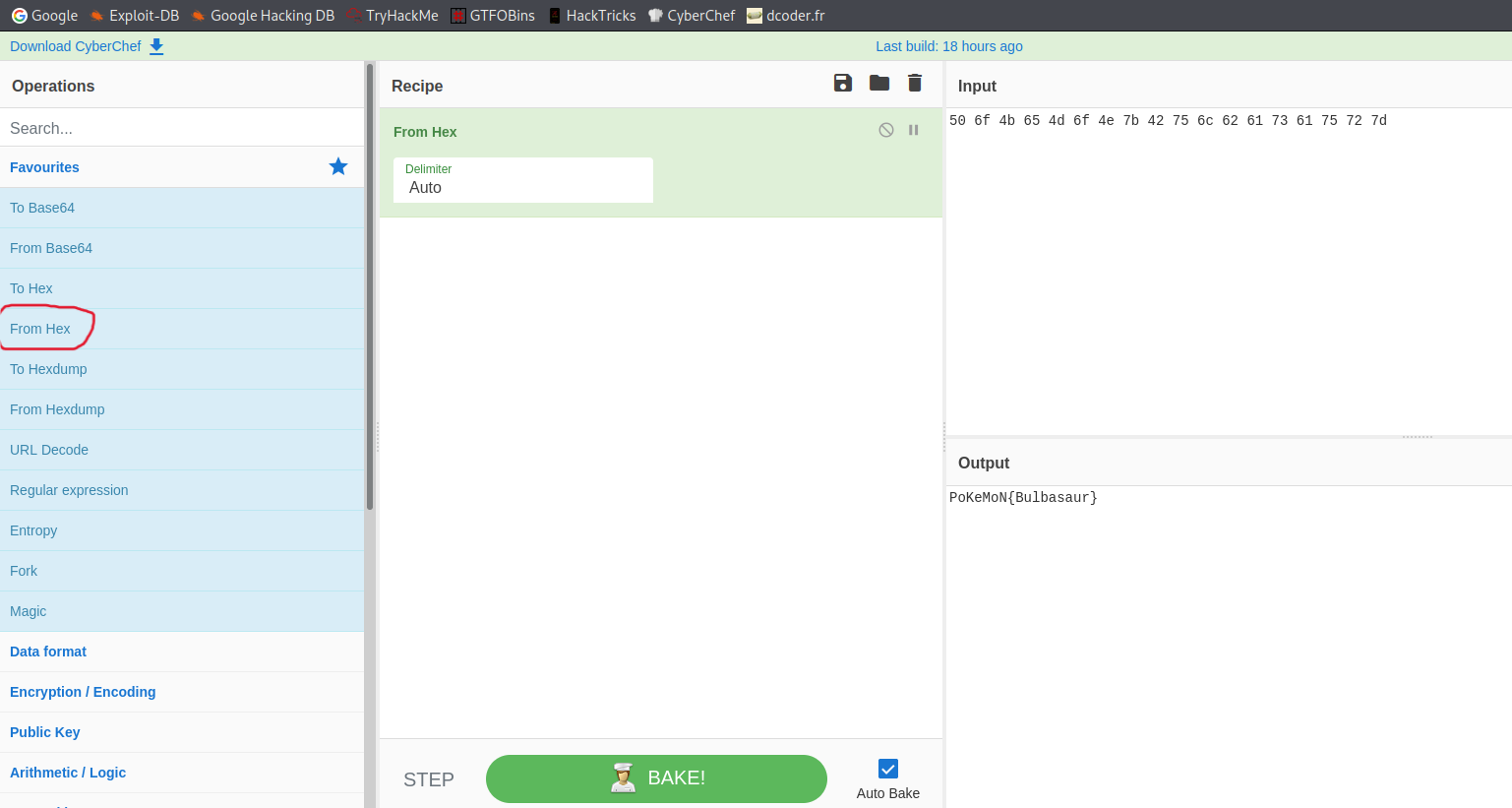

Şimdi, biraz şifreleme konusuna baktığınız zaman, bu işlerle uğraştığınız zaman bazı şifrelerin hangi algoritma ile şifrelendiğini tahmin edebiliyosunuz.

En azından 2-3 denemede bulabilirsiniz diye düşünüyorum.

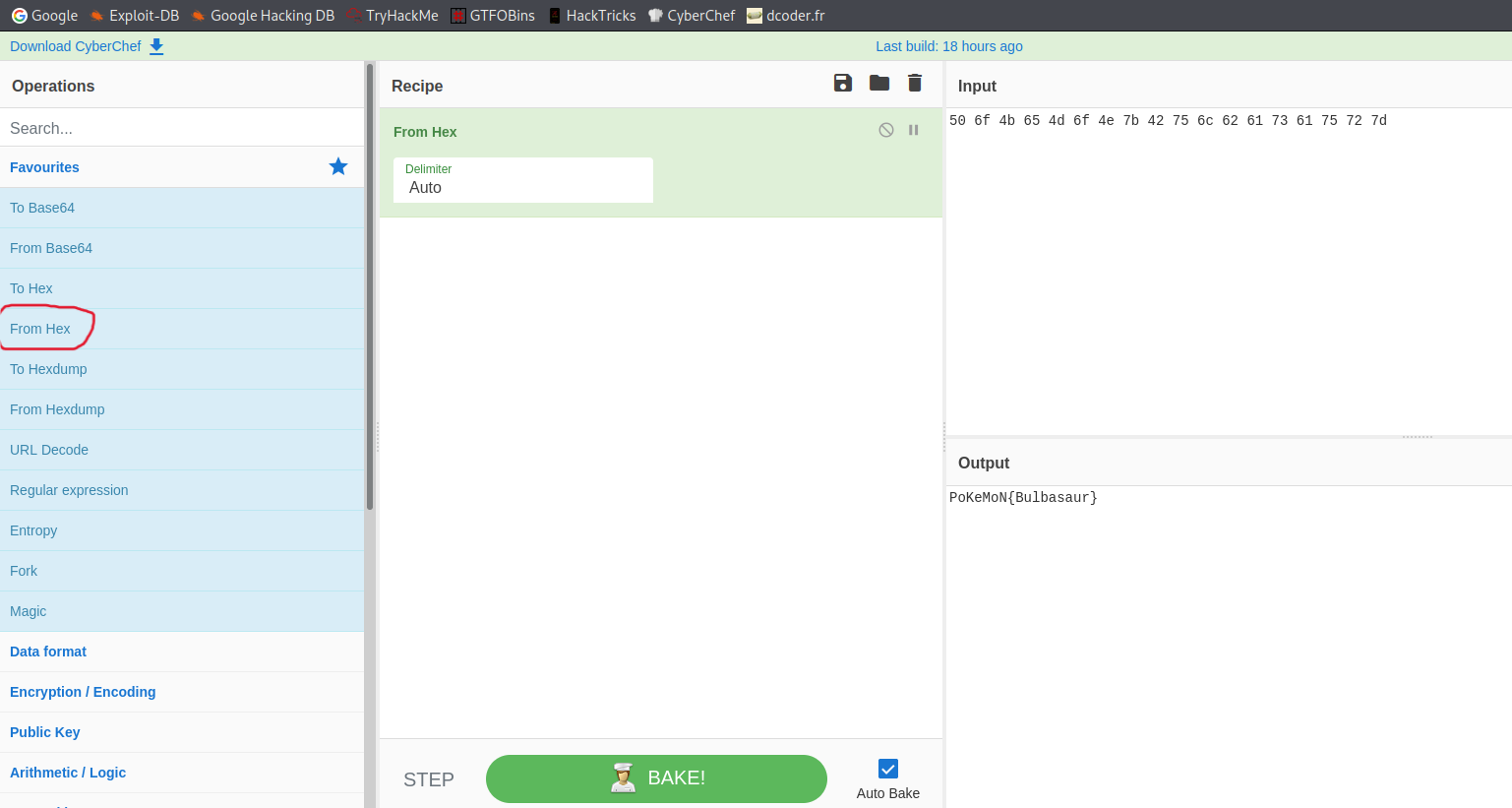

Bunun bir hex olduğunu anlıyor ve şifreyi çözüyoruz.

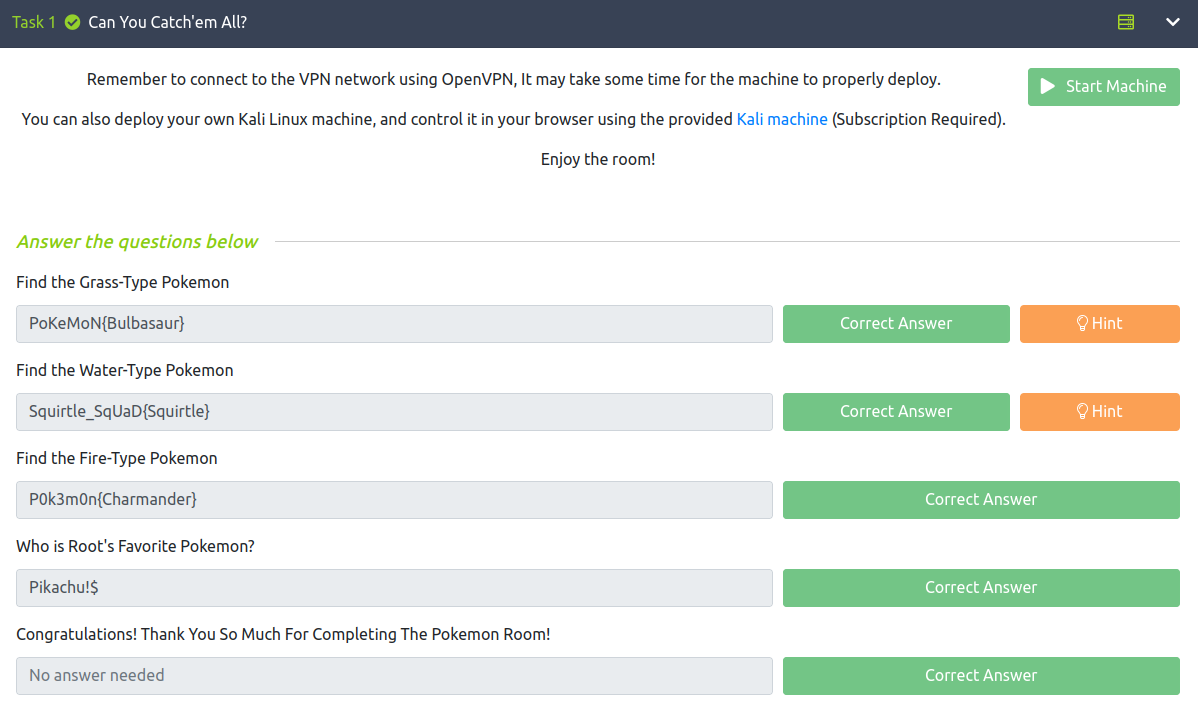

İlk cevabımız "PoKeMoN{Bulbasaur}" oluyor.

Devam ediyoruz.

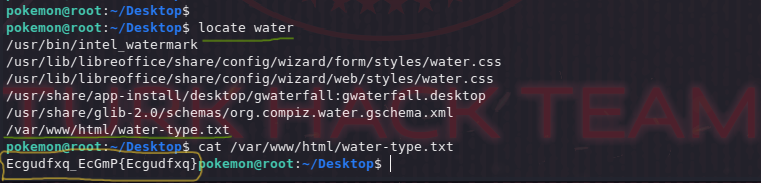

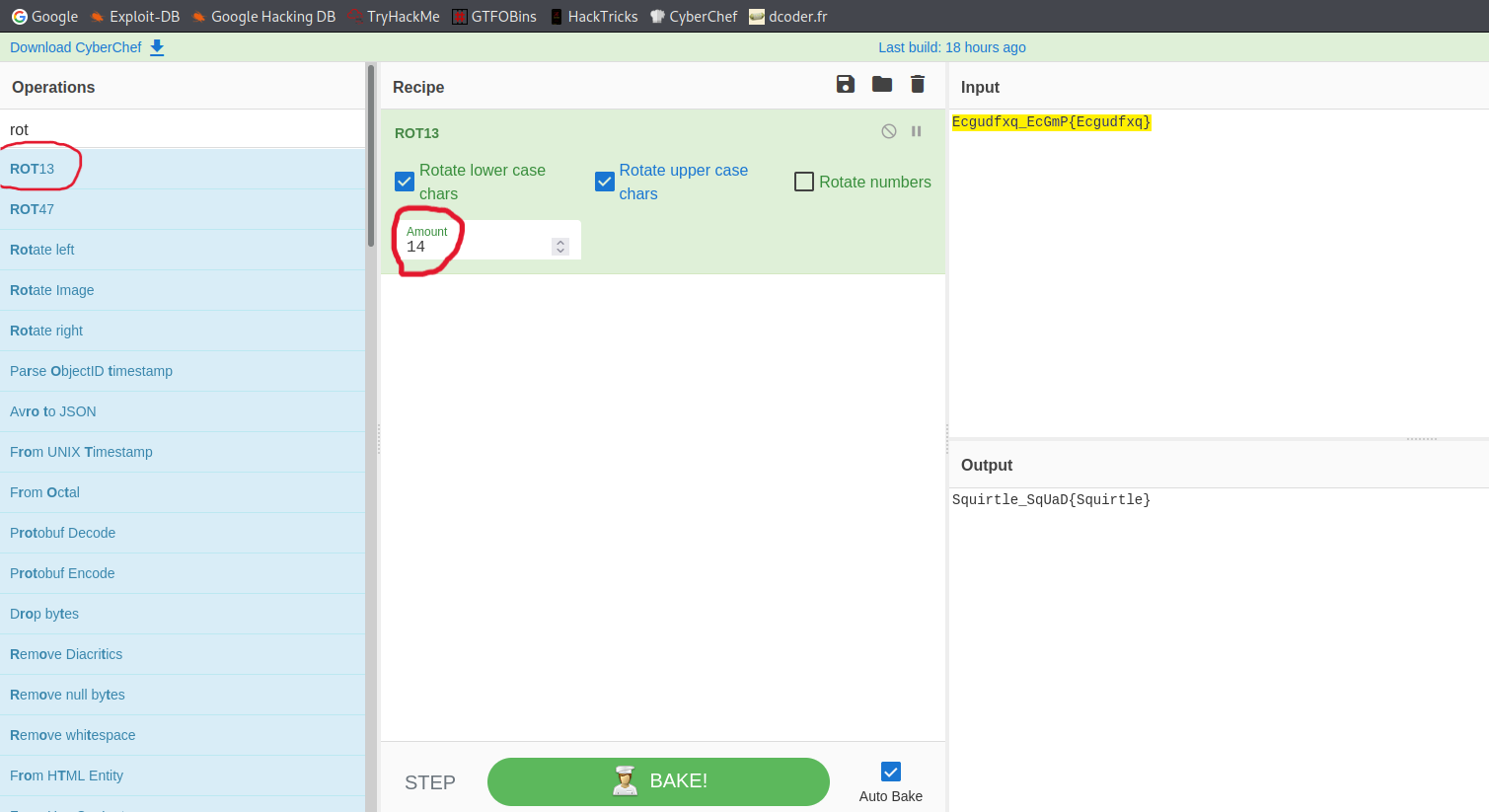

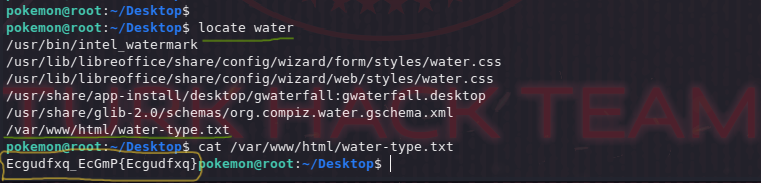

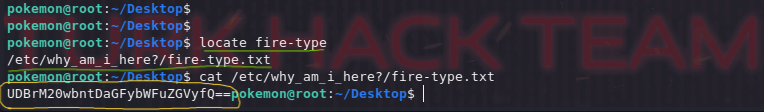

İkinci sorumuzda ise "Water-type pokemon" bulmamızı istemiş.

İlk dosyamızın adı "grass-type....." şeklinde olduğu için "diğer dosyaların adları da aynı tip olabilir mi?" sorusu geliyor ve şu şekilde arma yapıyorum;

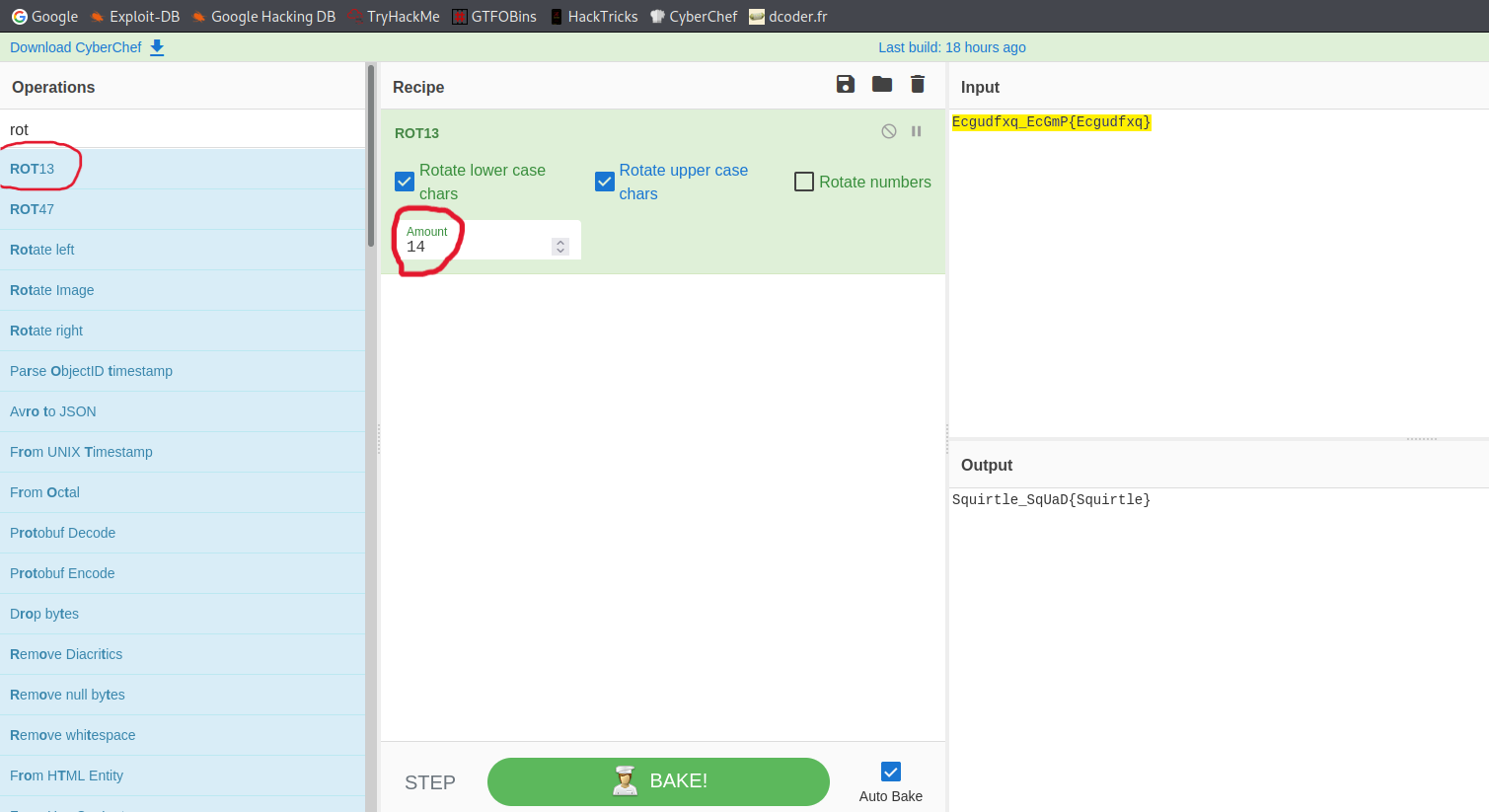

Evet, bize lazım olan dosyayı bulduk ve içindeki şifreyi çözerek cevabı aldık.

Mesela burada da şifrenin formatına bakarak bunu "ROT" ile çözebilirim düşüncesi gelebilir aklınıza.

İkinci sorumuzun cevabı "Squirtle_SqUaD{Squirtle}" oluyor.

Devam ediyoruz.

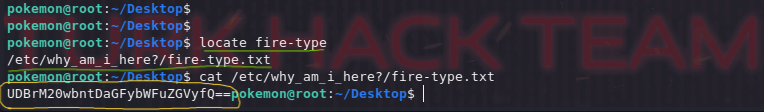

Yine aynı şekilde üçüncü sorudan yola çıkarak bir arama yapıyoruz.

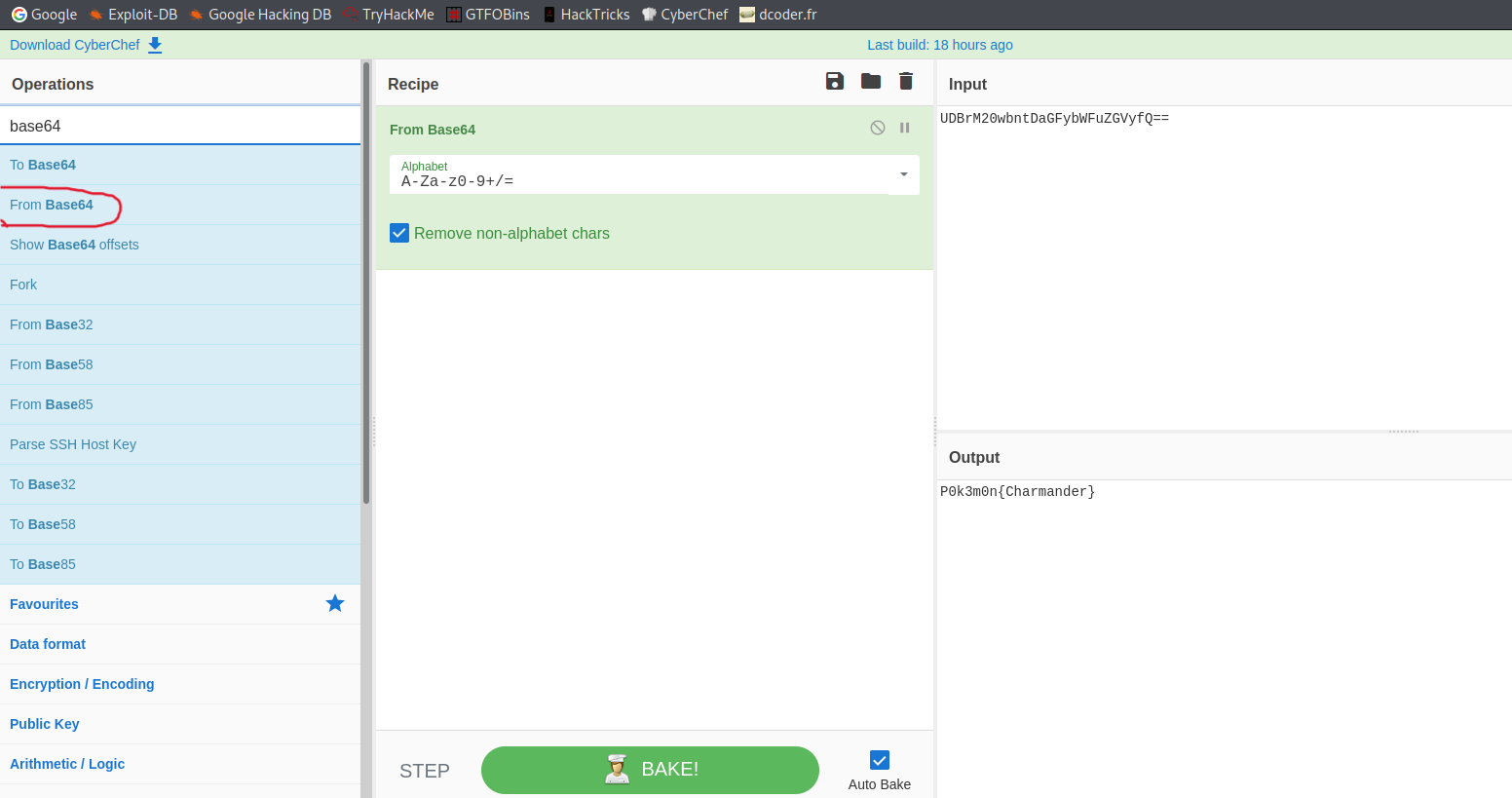

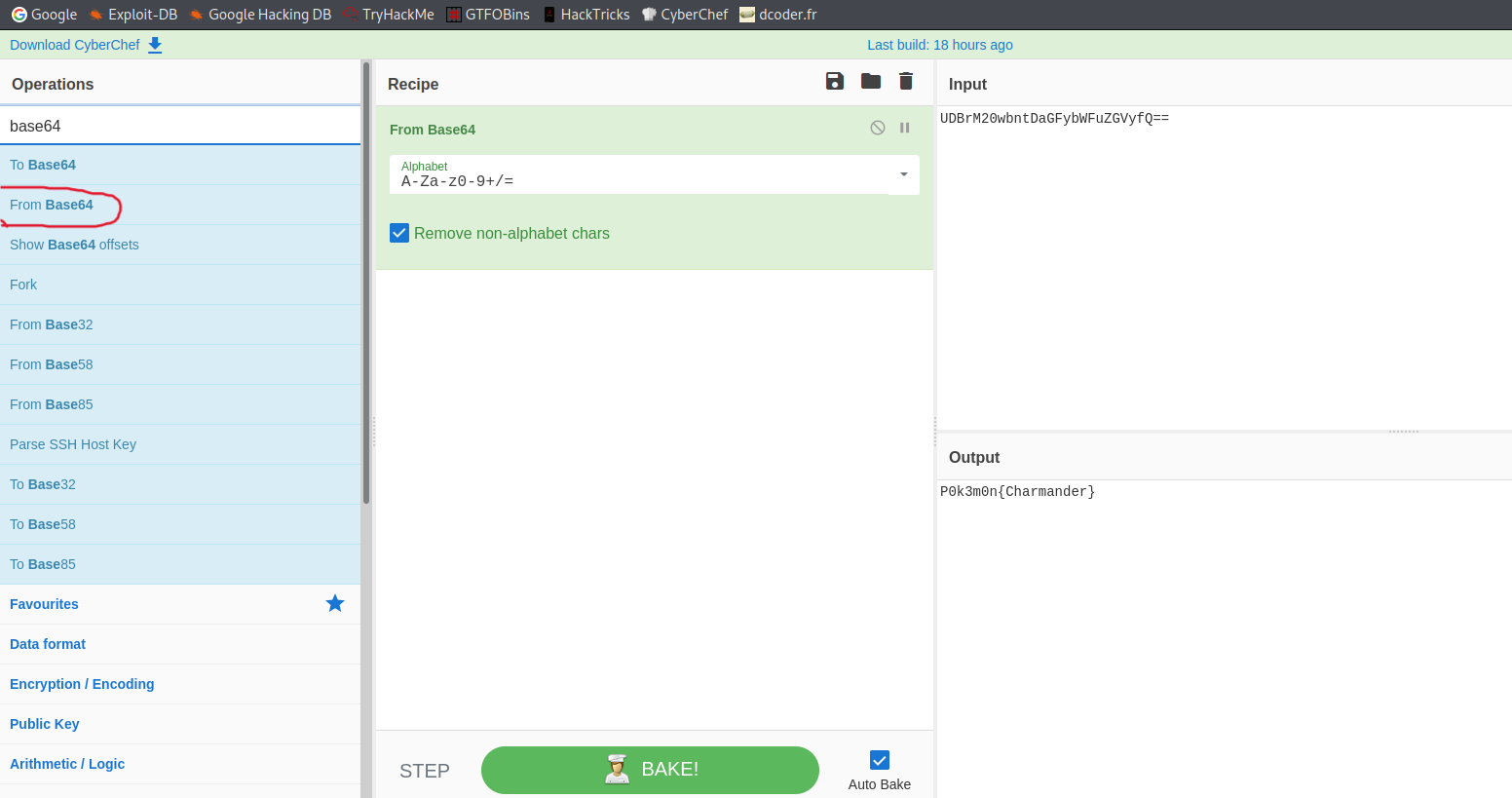

Dosyamızı bulduk ve buradaki şifreyi "B64" ile decode edebileceğimizi düşündük.

Şifreyi çözdük ve cevabı aldık.

Üçüncü sorumuzun cevabı "P0k3m0n{Charmander}" oluyor

Devam ediyoruz.

Geldik son soruya...

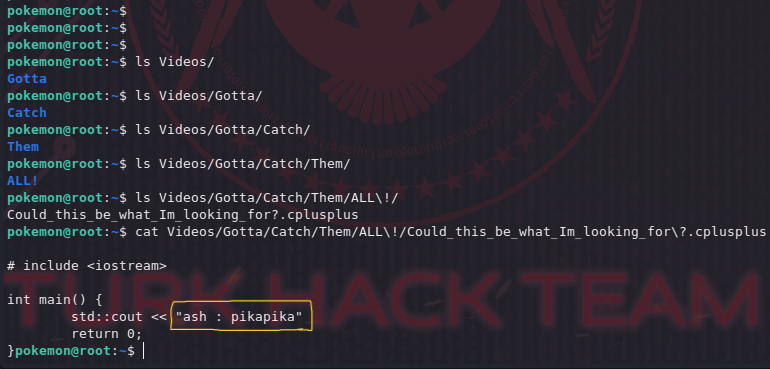

Bizden root kullanıcısının favori pokemonunu bulmamızı istiyor.

Artık elimizde başka bir ip ucu olmadığı için dizin dizin, dosya dosya geziyoruz.

Bazılarınız "ne uğraşcam onunla, Linpeas.sh gibi scriptler ile işimi görürüm" diyebilirler. Tabi, bu CTF'lerin birden fazla çözümü olur arkadaşlar ancak ben sağda solda bırakılmış hikaye parçaları bulmayı severim. İçlerinde bir cevap veya şifre barındırmazlar ancak olay örgüsünü,hikayeyi anlatırlar.

Neyse çok uzatmayayım.

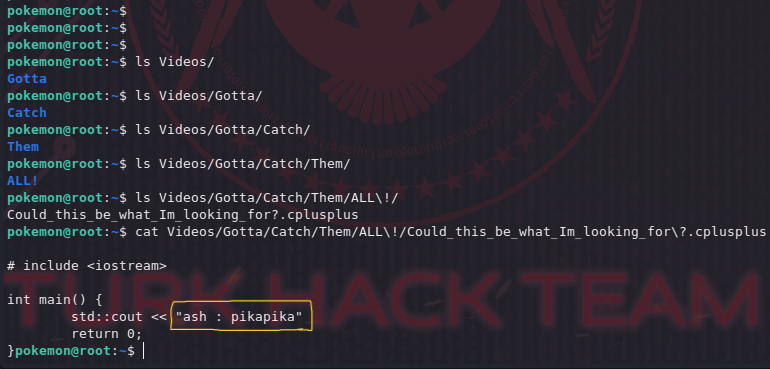

Dosya dosya gezerken "Videos" klasörü ilgimi çekiyor ve bi bakınıyorum.

Buraya bir dosya bırakılmış ve içerisine root olduğunu tahmin ettiğim kullanıcı_adı arola ikilisi konulmuş.

arola ikilisi konulmuş.

Hemen terminalden ssh bağlantısı kurmak için bu bilgileri kullanıyorum ve girişi gerçekleştiriyorum.

Direkt bulunduğum konuma konmuş dosyayı açınca son cevabımızıda bulmuş oluyoruz.

"Pikachu!$"

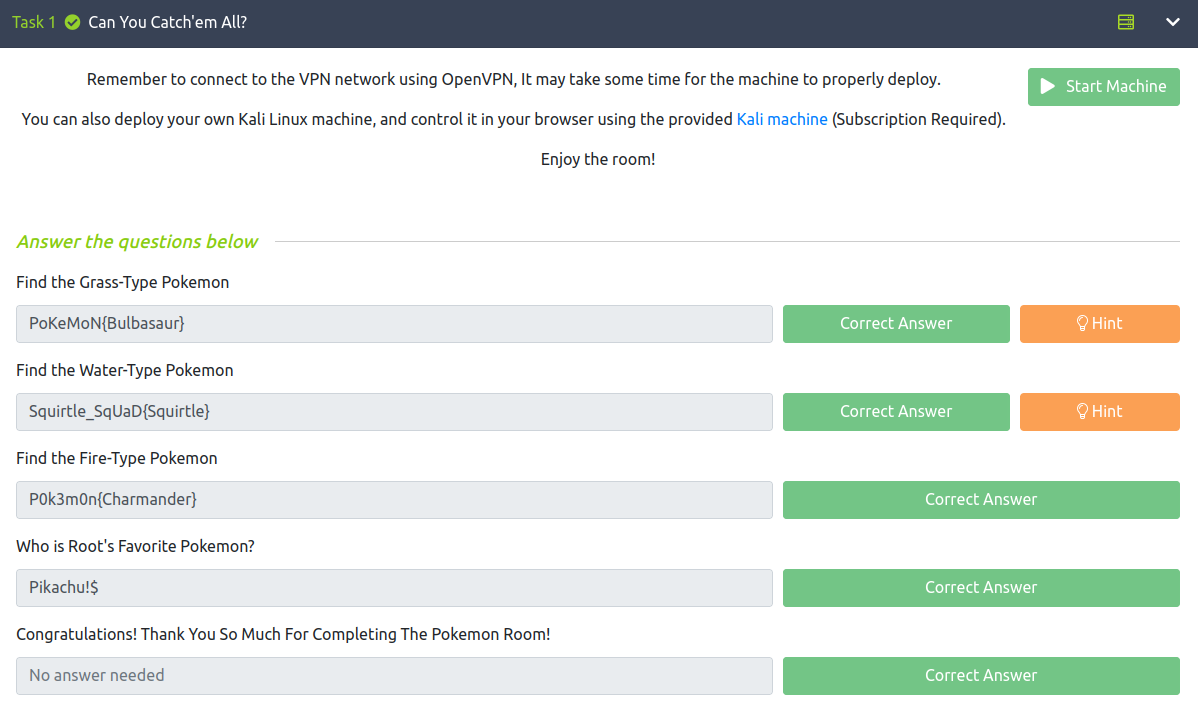

Cevap kağıdını da koyayım şuraya;

^

|

|

Değerli dostlarım, konunun sonuna geldik.Gotta Catch'em All!

Selam dostlar, bu gün sizlere Tryhackme'de yer alan "Gotta Catch'em All!" adlı CTF'in çözümünü anlatacağım.

Makinenin çözümü basit ve kısa olduğundan okurken canınız sıkılmayacak.

İyi okumalar.

Platform: Tryhackme.com

Title: Gotta Catch'em All!

Difficulty: Easy

Created by: GhostlyPy

Total point: 120

|

|

V

Öncelikle bir port taraması yapalım bakalım yolumuz ne olacak.

nmap -sC -sV -vv <IP>

22 ve 80 portlarının açık olduğunu görüyoruz. Yani, oyun kurucu bizden web sitesinde işimize yarayacak birkaç bilgi alıp ssh bağlantısı yapmamızı istiyor.

Peki, bizde web sitesi hakkında bilgi edinelim.

curl <IP>

Sitenin kaynak koduna "kullanıcı adı: parola" olduğunu düşündüren bir yorum konulmuş ve ekleme yapılmış "eksta bilgi için konsola bak".

Kullanıcı adı&parola bilgilerini kontrol etmeden önce siteye giderek konsola bakmak istiyorum.

Konsol ekranına pokemonları yazmışlar.

İnsan bi çozukluğuna dönmüyor değil

Ssh bağlantısına geçmeden önce birde dizin taraması yapıyorum, kıyıda köşede birşey kalmışmı bakmak istiyorum.

gobuster dir -u <IP> -w <WORDLIST>

Ancak birşey bulamadık burada, o zaman yolumuza devam edelim.

Bu bilgiler(pokemon isimleri) işimize yarayabilir diyerek bir kenarda tutuyorum ve kullanıcıadı

Evet, bulduğumuz bilgiler ssh içinmiş. Hemen bulunduğumuz dizine koyulan zip dosyasını açtık ve içerisindeki txt dosyasına ulaştık.

İlk sorumuz olan "Grass-type pokemon"'un cevabı burada.

Hadi onu alalım.

Şimdi, biraz şifreleme konusuna baktığınız zaman, bu işlerle uğraştığınız zaman bazı şifrelerin hangi algoritma ile şifrelendiğini tahmin edebiliyosunuz.

En azından 2-3 denemede bulabilirsiniz diye düşünüyorum.

Bunun bir hex olduğunu anlıyor ve şifreyi çözüyoruz.

İlk cevabımız "PoKeMoN{Bulbasaur}" oluyor.

Devam ediyoruz.

İkinci sorumuzda ise "Water-type pokemon" bulmamızı istemiş.

İlk dosyamızın adı "grass-type....." şeklinde olduğu için "diğer dosyaların adları da aynı tip olabilir mi?" sorusu geliyor ve şu şekilde arma yapıyorum;

Evet, bize lazım olan dosyayı bulduk ve içindeki şifreyi çözerek cevabı aldık.

Mesela burada da şifrenin formatına bakarak bunu "ROT" ile çözebilirim düşüncesi gelebilir aklınıza.

İkinci sorumuzun cevabı "Squirtle_SqUaD{Squirtle}" oluyor.

Devam ediyoruz.

Yine aynı şekilde üçüncü sorudan yola çıkarak bir arama yapıyoruz.

Dosyamızı bulduk ve buradaki şifreyi "B64" ile decode edebileceğimizi düşündük.

Şifreyi çözdük ve cevabı aldık.

Üçüncü sorumuzun cevabı "P0k3m0n{Charmander}" oluyor

Devam ediyoruz.

Geldik son soruya...

Bizden root kullanıcısının favori pokemonunu bulmamızı istiyor.

Artık elimizde başka bir ip ucu olmadığı için dizin dizin, dosya dosya geziyoruz.

Bazılarınız "ne uğraşcam onunla, Linpeas.sh gibi scriptler ile işimi görürüm" diyebilirler. Tabi, bu CTF'lerin birden fazla çözümü olur arkadaşlar ancak ben sağda solda bırakılmış hikaye parçaları bulmayı severim. İçlerinde bir cevap veya şifre barındırmazlar ancak olay örgüsünü,hikayeyi anlatırlar.

Neyse çok uzatmayayım.

Dosya dosya gezerken "Videos" klasörü ilgimi çekiyor ve bi bakınıyorum.

Buraya bir dosya bırakılmış ve içerisine root olduğunu tahmin ettiğim kullanıcı_adı

Hemen terminalden ssh bağlantısı kurmak için bu bilgileri kullanıyorum ve girişi gerçekleştiriyorum.

Direkt bulunduğum konuma konmuş dosyayı açınca son cevabımızıda bulmuş oluyoruz.

"Pikachu!$"

Cevap kağıdını da koyayım şuraya;

^

|

|

Yoğun olmama rağmen forumun "CTF" bölümünü boş bırakmamayı düşünerek haftada en_az_1-en_çok_2 makine çözümü paylaşacağım.

Bunlar "Easy-Medium, Medium-Hard ve Hard-Easy" şeklinde dönüşümlü olacak.

Hem CTF çözenler için hemde bu alana meraklı olanlar için "CTF Bölümü"nü takip etmeleri faydalı olacaktır.

Teşekkürler.